OpenVPN - Teil 2 - OpenVPN Konfiguration

Im ersten Teil wurde OpenVPN installiert und die erforderlichen Zertifikate erstellt. Hier werde ich auf die Konfiguration des OpenVPN Servers und der Clients eingehen.

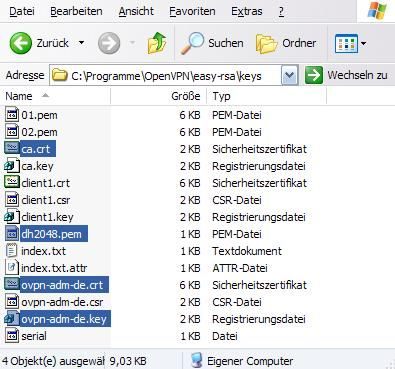

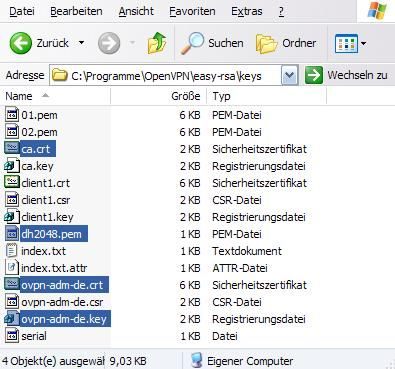

Als erstes müssen die erforderlichen Zertifikate von der CA in den openVPN konfigurationsordner kopiert werden. Alternativ können Sie auch absolute Pfade in der Konfiurationsdatei angeben. Kopieren Sie dazu die Dateien ca.crt, dh-2048.pem, ovpn-adm-de.crt und ovpn-adm-de.key aus dem Ordner keys ihrer CA in den Ordner config ihrer OpenVPN installation.

CA-Zertifikat, DH-Parameter, Serverzertifikat und privater Schlüssel

CA-Zertifikat, DH-Parameter, Serverzertifikat und privater Schlüssel

Erstellen Sie im Ordner config* eine Datei namens server.ovpn mit folgendem Inhalt:

Um Fehler auszuschließen, öffnen Sie eine cmd.exe und wechseln in den Konfigurationsordner. Anschließend führen Sie OpenVPN mit angabe der Konfigurationsdatei aus.

Warten Sie ca. 15 Sekunden und öffnen Sie die Datei openvpn.log. Diese sollte in etwa so aussehen:

Ist die Konfiguration syntaktisch sauber, erscheint gegen ende der Protokolldatei die Meldung Initialization Sequence Completed. Lassen Sie die Konsole für spätere Tests bitte geöffnet.

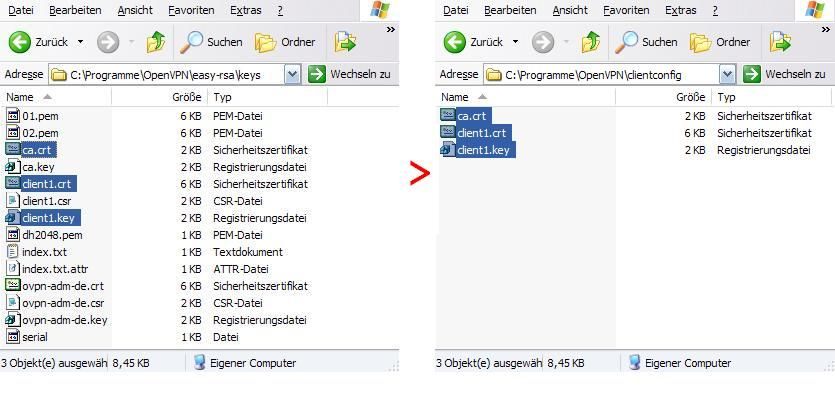

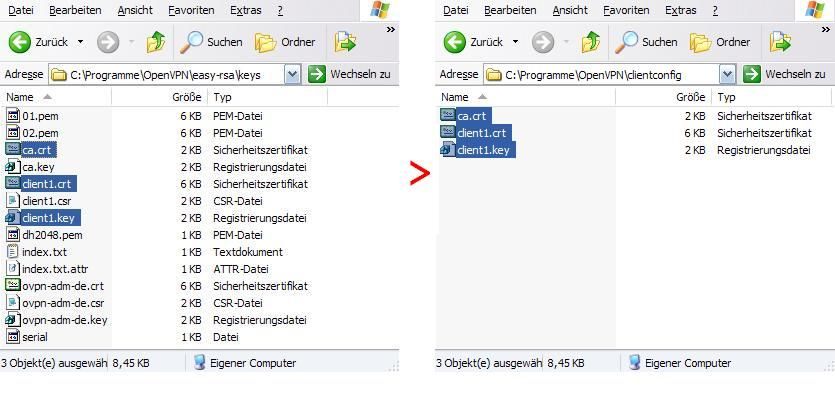

Die Clientkonfiguration erfolgt ähnlich wie der Server, mit dem Unterschied, das diese nur sehr wenige Parameter benötigt. Ich werde die Konfiguration erst am Server anlegen und Testen. Wenn dies erfolgreich war, kann der OpenVPN Dienst auf dem Server und allen Clients installiert und aktiviert werden. Während der Testphase verwende ich den Ordner clientconfig im OpenVPN Installationsordner auf dem Server.

Erstellen Sie den Ordner clientconfig in ihrem OpenVPN Installationspfad und kopieren Sie die Dateien CA.CRT, CLIENT1.CRT und CLIENT1.KEY in diesen Ordner. Ich hoffe Sie haben das Password für ihren Privaten Schlüssen (client1.key) nicht vergessen. Falls doch, erstellen Sie bitte ein neues Clientzertifikat.

Erstellen Sie im Ordner clientconfig eine Textdatei mit dem Namen client.ovpn. Kopieren Sie den folgenden Inhalt in diese Datei

Öffnen Sie eine cmd.exe und wechseln Sie in den Ordner clientconfig ihrer OpenVPn Installation und starten Sie OpenVPN mi angabe der Clientkonfiguration. Da server und Client auf dem selben Computer gestartet wurden, wird OpenVPn mit einer fehlermeldung abbrechen. Für grundlegende Tests sollte die Ausgabe auf der Konsole aber reichen.

Um die funktion des Servers sowie die des Clients sicherzustellen, müssen Sie grundlegende Einträge in den Protokollen auswerten können. Die wichtigsten Client-Seitigen Einträge sind oben im Protokoll FETT markiert. Die wichtigsten sind:

Hinweis: Diese Schritte reichen aus, um eine funktionierende Verbindung herzustellen. Ich werde dieses Tutorial vervollständigen (routing, Push-Optionen, Firewalls, erweiterte Optionen), sobald ich etwas mehr Zeit habe.

Als erstes müssen die erforderlichen Zertifikate von der CA in den openVPN konfigurationsordner kopiert werden. Alternativ können Sie auch absolute Pfade in der Konfiurationsdatei angeben. Kopieren Sie dazu die Dateien ca.crt, dh-2048.pem, ovpn-adm-de.crt und ovpn-adm-de.key aus dem Ordner keys ihrer CA in den Ordner config ihrer OpenVPN installation.

Erstellen Sie im Ordner config* eine Datei namens server.ovpn mit folgendem Inhalt:

server 192.168.254.0 255.255.255.0port 1194proto udpdev tunca ca.crtcert ovpn-adm-de.crtkey ovpn-adm-de.keydh dh2048.pemcipher AES-256-CBCifconfig-pool-persist ipp.txtpush "route 10.0.0.0 255.255.255.0"push "redirect-gateway"push "DISABLE-NBT"push "DOMAIN administrator-de.de"push "dhcp-option DNS 10.0.0.10"push "dhcp-option WINS 10.0.0.11"keepalive 15 60persist-keypersist-tunstatus openvpn-status.txtlog-append openvpn.logverb 4mute 15| port | TCP/UDP Port auf dem der Server auf Verbindungen warten. Dieser MUSS in der Firewall zugelassen und von extern erreichbar sein. Mehr dazu finden Sie unter Portforwarding |

| server | Modus und Netzbereich für den OpenVPN Server. Die 1. IP verwendet der Server, die 2. der DHCP-Server. Der DHCP-Bereich für Clients beinhaltet alle restlichen IP-Adressen im Netz |

| proto | Das Protokoll der Transportschicht. Es kann TCP oder UDP verwendet werden. |

| dev | Art des Tunnelgerätes. Der TUN/TAP Treiber unterstützt 2 Modi. TUN und TAP. TUN arbeitet auf Layer3, TAP auf Layer2. |

| ca | CA-Zertifikat |

| cert | Serverzertifikat |

| key | Geheimer Schlüssel für das Serverzertifikat |

| cipher | Gibt den Verschlüsselungsalgorythmus an |

| ifconfig-pool-persist | In dieser Datei werden die Leasen gespeichert. Es wird versucht, einem Client immer die selbe IP zuzuweisen |

| push | überträgt DHCP und andere Optionen an den Client |

| keepalive | Gibt das Ping und reconnect-Intervall einer Verbindung an |

| persist-key | Hält den privaten Schlüssel im Speicher (Wichtig bei änderung der UID) |

| persist-tun | Hält das TUN/TAP Gerät bei einem Neustart offen |

| status | erstellt eine Datei mit dem aktuellem Status des OpenVPN Dienstes |

| log-append | Erstellt eine Log-Datei und hängt neue Einträge immer an diese an |

| verb | verbosity-level. um so höher, desto mehr wird geloggt |

| mute | Schreibt nur diese Anzahl an Meldungen eines Typs in Folge in die Protokolldatei |

Um Fehler auszuschließen, öffnen Sie eine cmd.exe und wechseln in den Konfigurationsordner. Anschließend führen Sie OpenVPN mit angabe der Konfigurationsdatei aus.

cmd.exeMicrosoft Windows XP [Version 5.1.2600](C) Copyright 1985-2001 Microsoft Corp.C:\Dokumente und Einstellungen\dtsr>cd c:\Programme\OpenVPNC:\Programme\OpenVPN\config>..\bin\openvpn.exe --config server.ovpnWarten Sie ca. 15 Sekunden und öffnen Sie die Datei openvpn.log. Diese sollte in etwa so aussehen:

Sun Nov 25 02:26:58 2007 us=490533 Current Parameter Settings:Sun Nov 25 02:26:58 2007 us=490765 config = 'server.ovpn'Sun Nov 25 02:26:58 2007 us=490812 mode = 1...Sun Nov 25 02:26:58 2007 us=491183 NOTE: --mute triggered...Sun Nov 25 02:26:58 2007 us=491227 175 variation(s) on previous 15 message(s) suppressed by --muteSun Nov 25 02:26:58 2007 us=491259 OpenVPN 2.0.9 Win32-MinGW [SSL] [LZO] built on Oct 1 2006Sun Nov 25 02:26:58 2007 us=719188 Diffie-Hellman initialized with 2048 bit keySun Nov 25 02:26:58 2007 us=721863 TLS-Auth MTU parms [ L:1557 D:138 EF:38 EB:0 ET:0 EL:0 ]Sun Nov 25 02:26:58 2007 us=771265 TAP-WIN32 device [TST-VPN] opened: \\.\Global\{}.tapSun Nov 25 02:26:58 2007 us=771338 TAP-Win32 Driver Version 8.4Sun Nov 25 02:26:58 2007 us=771370 TAP-Win32 MTU=1500Sun Nov 25 02:26:58 2007 us=771414 Notified TAP-Win32 driver to set a DHCP IP/netmask of 192.168.254.1/255.255.255.252 on interface {} [DHCP-serv: 192.168.254.2, lease-time: 31536000]Sun Nov 25 02:26:58 2007 us=771581 Sleeping for 10 seconds...Sun Nov 25 02:27:08 2007 us=772976 Successful ARP Flush on interface [4] {}Sun Nov 25 02:27:08 2007 us=777730 route ADD 192.168.254.0 MASK 255.255.255.0 192.168.254.2Sun Nov 25 02:27:08 2007 us=783510 Route addition via IPAPI succeededSun Nov 25 02:27:08 2007 us=783578 Data Channel MTU parms [ L:1557 D:1450 EF:57 EB:4 ET:0 EL:0 ]Sun Nov 25 02:27:08 2007 us=783673 Socket Buffers: R=[8192->8192] S=[8192->8192]Sun Nov 25 02:27:08 2007 us=783738 UDPv4 link local (bound): [undef]:1194Sun Nov 25 02:27:08 2007 us=783766 UDPv4 link remote: [undef]Sun Nov 25 02:27:08 2007 us=783794 MULTI: multi_init called, r=256 v=256Sun Nov 25 02:27:08 2007 us=783863 IFCONFIG POOL: base=192.168.254.4 size=62Sun Nov 25 02:27:08 2007 us=783919 IFCONFIG POOL LISTSun Nov 25 02:27:08 2007 us=783984 Initialization Sequence CompletedIst die Konfiguration syntaktisch sauber, erscheint gegen ende der Protokolldatei die Meldung Initialization Sequence Completed. Lassen Sie die Konsole für spätere Tests bitte geöffnet.

Die Clientkonfiguration erfolgt ähnlich wie der Server, mit dem Unterschied, das diese nur sehr wenige Parameter benötigt. Ich werde die Konfiguration erst am Server anlegen und Testen. Wenn dies erfolgreich war, kann der OpenVPN Dienst auf dem Server und allen Clients installiert und aktiviert werden. Während der Testphase verwende ich den Ordner clientconfig im OpenVPN Installationsordner auf dem Server.

Erstellen Sie den Ordner clientconfig in ihrem OpenVPN Installationspfad und kopieren Sie die Dateien CA.CRT, CLIENT1.CRT und CLIENT1.KEY in diesen Ordner. Ich hoffe Sie haben das Password für ihren Privaten Schlüssen (client1.key) nicht vergessen. Falls doch, erstellen Sie bitte ein neues Clientzertifikat.

Erstellen Sie im Ordner clientconfig eine Textdatei mit dem Namen client.ovpn. Kopieren Sie den folgenden Inhalt in diese Datei

clientport 1194proto udpdev tapca ca.crtcert client1.crtkey client1.keycipher AES-256-CBCremote 127.0.0.1resolv-retry infinitenobindpersist-keypersist-tunmute-replay-warningsverb 3mute 20| client | Startet OpenVPN im Client-Modus |

| port | Zielport auf dem der Server auf verbindungen wartet |

| proto | Das Protokoll das der Server verwendet |

| dev | Art des Tunnelgerätes. Sollte wie am Server konfiguriert werden |

| ca | CA-Zertifikat |

| cert | Clientzertifikat |

| key | Geheimer Schlüssel für das Clientzertifikat |

| cipher | Verschlüsselungsalgorythmus des Servers |

| remote | Adresse des Servers |

| resolv-retry | Steuert die maximale Anzahl der DNS-Auflöseversuche |

| nobind | Bindet den OpenVPN Dienst nicht an den Dienstport (verwendet einen vom Betriebssystem bereitgestellten Client-Port) |

| persist-key | Hält den privaten Schlüssel im Speicher (Wichtig bei änderung der UID) |

| persist-tun | Hält das TUN/TAP Gerät bei einem Neustart offen |

| mute-replay-warnings | Unterbindet fehlermeldung über doppelt eingegangene Packete |

| verb | verbosity-level. um so höher, desto mehr wird geloggt |

| mute | Schreibt nur diese Anzahl an Meldungen eines Typs in Folge in die Protokolldatei bzw. auf die Konsole |

Öffnen Sie eine cmd.exe und wechseln Sie in den Ordner clientconfig ihrer OpenVPn Installation und starten Sie OpenVPN mi angabe der Clientkonfiguration. Da server und Client auf dem selben Computer gestartet wurden, wird OpenVPn mit einer fehlermeldung abbrechen. Für grundlegende Tests sollte die Ausgabe auf der Konsole aber reichen.

C:\Programme\OpenVPN\clientconfig>..\bin\openvpn.exe --config client.ovpnWed Nov 28 22:54:22 2007 OpenVPN 2.0.9 Win32-MinGW [SSL] [LZO] built on Oct 1 2006Wed Nov 28 22:54:22 2007 WARNING: No server certificate verification method has been enabled.Wed Nov 28 22:54:22 2007 Control Channel MTU parms [ L:1589 D:138 EF:38 EB:0 ET:0 EL:0 ]Wed Nov 28 22:54:22 2007 Data Channel MTU parms [ L:1589 D:1450 EF:57 EB:4 ET:32 EL:0 ]Wed Nov 28 22:54:22 2007 Local Options hash (VER=V4): '7778e742'Wed Nov 28 22:54:22 2007 Expected Remote Options hash (VER=V4): '3c42a582'Wed Nov 28 22:54:22 2007 UDPv4 link local: [undef]Wed Nov 28 22:54:22 2007 UDPv4 link remote: 127.0.0.1:1194Wed Nov 28 22:54:22 2007 TLS: Initial packet from 127.0.0.1:1194, sid=9a453e3b fe90f282Wed Nov 28 22:54:22 2007 VERIFY OK: depth=1, /C=DE/ST=Thueringen/L=Erfurt/O=administrator-de/OU=CA-Administration/CN=adm-de-ROOT-CA/emailAddress=admin@administrator-de.deWed Nov 28 22:54:22 2007 VERIFY OK: depth=0, /C=DE/ST=Thueringen/O=administrator-de/OU=CA-Administration/CN=ovpn-adm-de.dyndns.org/emailAddress=admin@administrator-de.deWed Nov 28 22:54:23 2007 Data Channel Encrypt: Cipher 'AES-256-CBC' initializedwith 256 bit keyWed Nov 28 22:54:23 2007 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authenticationWed Nov 28 22:54:23 2007 Data Channel Decrypt: Cipher 'AES-256-CBC' initialized with 256 bit keyWed Nov 28 22:54:23 2007 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authenticationWed Nov 28 22:54:23 2007 Control Channel: TLSv1, cipher TLSv1/SSLv3 DHE-RSA-AES256-SHA, 2048 bit RSAWed Nov 28 22:54:23 2007 [ovpn-adm-de.dyndns.org] Peer Connection Initiated with 127.0.0.1:1194Wed Nov 28 22:54:24 2007 SENT CONTROL [ovpn-adm-de.dyndns.org]: 'PUSH_REQUEST' (status=1)Wed Nov 28 22:54:24 2007 PUSH: Received control message: 'PUSH_REPLY,route 10.0.0.0 255.255.255.0,redirect-gateway,dhcp-option DNS 10.0.0.10,dhcp-option WINS 10.0.0.11,route-gateway 192.168.254.1,ping 15,ping-restart 60,ifconfig 192.168.254.2 255.255.255.0'Wed Nov 28 22:54:24 2007 OPTIONS IMPORT: timers and/or timeouts modifiedWed Nov 28 22:54:24 2007 OPTIONS IMPORT: --ifconfig/up options modifiedWed Nov 28 22:54:24 2007 OPTIONS IMPORT: route options modifiedWed Nov 28 22:54:24 2007 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modifiedWed Nov 28 22:54:24 2007 CreateFile failed on TAP device: \\.\Global\{158F2E9D-AF0B-46B0-BE7D-81ED9D06947D}.tapWed Nov 28 22:54:24 2007 All TAP-Win32 adapters on this system are currently inuse.Wed Nov 28 22:54:24 2007 ExitingUm die funktion des Servers sowie die des Clients sicherzustellen, müssen Sie grundlegende Einträge in den Protokollen auswerten können. Die wichtigsten Client-Seitigen Einträge sind oben im Protokoll FETT markiert. Die wichtigsten sind:

| TLS: Initial packet from | Verbindungsanforderung von einem Server. Wenn dies klappt, können Packete an den Server gesendet und vom server empfangen werden. |

| VERIFY OK: depth=xx | Prüfung der Server/Clientzertifikate auf die korrekte Signatur. Zuerst wird das Server/Clientzertifikat, anschließend das CA-Zertifikat selbst geprüft. |

| Data Channel Encrypt/Decrypt | Protokolliert die verwendeten Protokolle für Authentifizierung, Signierung und Verschlüsselung |

| [xxx] Peer Connection Initiated with xxx:xxx | Diese Meldung zeigt, das die Verbindung hergestellt wurde. In den eckigen klammern steht der DNS-Name des Servers, weiter hinten die aufgelöste IP-Adresse. |

| PUSH: Received control message: | Per Push konfigurierte Parameter wurden vom Server an den Client übergeben |

| OPTIONS IMPORT | Vom server empfangene Konfigurationsparameter wurden (oder wurden nicht) übernommen |

Hinweis: Diese Schritte reichen aus, um eine funktionierende Verbindung herzustellen. Ich werde dieses Tutorial vervollständigen (routing, Push-Optionen, Firewalls, erweiterte Optionen), sobald ich etwas mehr Zeit habe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 74395

Url: https://administrator.de/tutorial/openvpn-teil-2-openvpn-konfiguration-74395.html

Ausgedruckt am: 05.08.2025 um 01:08 Uhr

14 Kommentare

Neuester Kommentar

Hi Leute

ich habe mir vor kurzem auch OPEN VPN 2.0.9 heruntergeladen.

Ich wollte meinem Freund Remoteunterstützung anbieten, allerdings wollte ich dies

nicht mehr über den Windows Messenger machen.

Mein Problem:

Ich habe alles installiert (mit open vpn gui) aber jetzt weiß ich leider nicht wie ich diese Verbindung

mit dem anderen Computer herstellen kann.

Wo kann ich die IP Adresse des anderen Computers angeben?

Und was muss ich sonst noch so einstellen, damit ich nachher per Mausklick einfach auf dem Computer meines Freundes bin.

Danke schon mal im voraus!!!

ich habe mir vor kurzem auch OPEN VPN 2.0.9 heruntergeladen.

Ich wollte meinem Freund Remoteunterstützung anbieten, allerdings wollte ich dies

nicht mehr über den Windows Messenger machen.

Mein Problem:

Ich habe alles installiert (mit open vpn gui) aber jetzt weiß ich leider nicht wie ich diese Verbindung

mit dem anderen Computer herstellen kann.

Wo kann ich die IP Adresse des anderen Computers angeben?

Und was muss ich sonst noch so einstellen, damit ich nachher per Mausklick einfach auf dem Computer meines Freundes bin.

Danke schon mal im voraus!!!

Hi,

unter remote kannst du außer dem Domainnamen auch eine IP-Adresse verwenden, soweit ich weiß. Was allerdings praktischer ist, sofern du öfter helfen willst, ist eine kostenlose Domain zum Beispiel bei DynDNS.com. Wenn dann der Router deines Freundes oder auch sein PC mit Hilfe eines kleines Programms die IP-Adresse regelmäßig an den Zentralserver von DynDNS meldet kannst du unter "remote" in der Konfiguration auch diese Domain eintragen - die Auflösung in die Adresse geschieht dann mit Hilfe des Nameservers von DynDNS. Außerdem muss hier auch der Port angegeben werden, auf dem die Verbindung hergestellt werden soll. Ich verwende hier beispielsweise 30000, weil der zu keiner mir bekannten Anwendung gehört.

Außerdem muss natürlich eine eventuelle Firewall auf dem Rechner den Port auch durchlassen, und im Router - sofern einer vorhanden ist - muss der Port von außen auf den richtigen Rechner im Netzwerk weitergeleitet werden (deshalb am besten feste IP-Adressen verwenden).

Für "Live"- Unterstützung würde ich übrigens UltraVNC empfehlen - das Problem beim Remotedesktop von Windows ist, dass dann der Rechner lokal gesperrt wird, wenn man sich interaktiv (also übers Netz) anmeldet. Auf dem Rechner deines Freunds wird UltraVNC Server installiert und konfiguriert, und auf deinen Rechner muss ein Client. Die weiteren Optionen, die man noch mitinstallieren kann, habe ich bei mir weggelassen - ich denke mal, du brauchst sie zumindest anfangs auch nicht.

Für VNC verwende ich die Ports 60000/60001. Diese beiden muss man nicht zwingend ändern, ich habs aber gemacht, weil ich solche Standards sehr gerne ändere...

Ich hoffe, das hilft erstmal wieder ein bißchen weiter.

Gruß, kingkong

unter remote kannst du außer dem Domainnamen auch eine IP-Adresse verwenden, soweit ich weiß. Was allerdings praktischer ist, sofern du öfter helfen willst, ist eine kostenlose Domain zum Beispiel bei DynDNS.com. Wenn dann der Router deines Freundes oder auch sein PC mit Hilfe eines kleines Programms die IP-Adresse regelmäßig an den Zentralserver von DynDNS meldet kannst du unter "remote" in der Konfiguration auch diese Domain eintragen - die Auflösung in die Adresse geschieht dann mit Hilfe des Nameservers von DynDNS. Außerdem muss hier auch der Port angegeben werden, auf dem die Verbindung hergestellt werden soll. Ich verwende hier beispielsweise 30000, weil der zu keiner mir bekannten Anwendung gehört.

Außerdem muss natürlich eine eventuelle Firewall auf dem Rechner den Port auch durchlassen, und im Router - sofern einer vorhanden ist - muss der Port von außen auf den richtigen Rechner im Netzwerk weitergeleitet werden (deshalb am besten feste IP-Adressen verwenden).

Für "Live"- Unterstützung würde ich übrigens UltraVNC empfehlen - das Problem beim Remotedesktop von Windows ist, dass dann der Rechner lokal gesperrt wird, wenn man sich interaktiv (also übers Netz) anmeldet. Auf dem Rechner deines Freunds wird UltraVNC Server installiert und konfiguriert, und auf deinen Rechner muss ein Client. Die weiteren Optionen, die man noch mitinstallieren kann, habe ich bei mir weggelassen - ich denke mal, du brauchst sie zumindest anfangs auch nicht.

Für VNC verwende ich die Ports 60000/60001. Diese beiden muss man nicht zwingend ändern, ich habs aber gemacht, weil ich solche Standards sehr gerne ändere...

Ich hoffe, das hilft erstmal wieder ein bißchen weiter.

Gruß, kingkong

Hallo,

ich bin neu und bisher nur in der Theorie bei VPN angekommen. Bei dieser Beispielconfig verstehe ich nun nicht warum der Server über dev tun und der Client über dev tap läuft. Ich dachte die Devices müssen immer die selben sein...?!

Ich möchte 3 Notebooks so konfigurieren, dass sie unterwegs meinen sie wären gerade im Netzwerk im Büro eingeloggt. Dazu muss ich doch bridging über dev tap nutzen. Muss ich dann die Serverconfig nur von dev tun auf dev tap ändern oder sind dann auch andere Änderungen nötig? Oder liege ich hier ganz falsch?

cu Kikix

ich bin neu und bisher nur in der Theorie bei VPN angekommen. Bei dieser Beispielconfig verstehe ich nun nicht warum der Server über dev tun und der Client über dev tap läuft. Ich dachte die Devices müssen immer die selben sein...?!

Ich möchte 3 Notebooks so konfigurieren, dass sie unterwegs meinen sie wären gerade im Netzwerk im Büro eingeloggt. Dazu muss ich doch bridging über dev tap nutzen. Muss ich dann die Serverconfig nur von dev tun auf dev tap ändern oder sind dann auch andere Änderungen nötig? Oder liege ich hier ganz falsch?

cu Kikix

Dass der Server und Client den selben Kartentyp verwenden sollten (also entweder beide dev tap oder dev tun) siehst du völlig richtig - das müsste hier ein klarer Fehler sein. Ich hatte jedenfalls noch nie eine so funktionierende Verbindung.

Grundsätzlich stimmt deine Aussage, dass du Briding verwenden kannst. Bei dem Bridging musst du aber auf eines aufpassen: Da der virtuelle Adapter wie eine normale Netzwerkkarte auftritt darf er unter keinen Umständen im selben Subnetz liegen wie der LAN- bzw. WLAN-Adapter. Das bedeutet dann aber, dass du das Bridging nicht in Netzen verwenden kannst, die die selben Subnetzeinstellungen verwenden, wie die Zentrale. Deshalb könnte es da dann interessanter sein, zwei OpenVPN-Server mit unterschiedlichen Subnetzen aufzusetzen, die jeweils Routing betreiben (also über dev tun und Routing-Regeln). Je nach lokaler Gegebenheit kann der Roadwarrior dann den jeweils anderen OVPN-Server verwenden, damit er keinen IP-Konflikt bekommt. Zwei OVPN-Server kann man übrigens ganz einfach auf einem Rechner laufen lassen!

Grundsätzlich stimmt deine Aussage, dass du Briding verwenden kannst. Bei dem Bridging musst du aber auf eines aufpassen: Da der virtuelle Adapter wie eine normale Netzwerkkarte auftritt darf er unter keinen Umständen im selben Subnetz liegen wie der LAN- bzw. WLAN-Adapter. Das bedeutet dann aber, dass du das Bridging nicht in Netzen verwenden kannst, die die selben Subnetzeinstellungen verwenden, wie die Zentrale. Deshalb könnte es da dann interessanter sein, zwei OpenVPN-Server mit unterschiedlichen Subnetzen aufzusetzen, die jeweils Routing betreiben (also über dev tun und Routing-Regeln). Je nach lokaler Gegebenheit kann der Roadwarrior dann den jeweils anderen OVPN-Server verwenden, damit er keinen IP-Konflikt bekommt. Zwei OVPN-Server kann man übrigens ganz einfach auf einem Rechner laufen lassen!

Moin,

ich habe die beiden Teile genau befolgt und eine Server und Clientkonfiguration mit den nötigen Zertifikaten erstellt. Der Server startet auch und gibt keinerlei Fehlermeldungen aus. Nur beim Starten des Clients gibt es anscheinend massive Probleme, die ich mir aber nicht erklären kann, hier mal der prompt meiner Konsole:

C:\Programme\OpenVPN\clientconfig>..\bin\openvpn.exe --config client.ovpn

Tue Feb 17 19:56:33 2009 OpenVPN 2.0.9 Win32-MinGW [SSL] [LZO] built on Oct 1 2006

Tue Feb 17 19:56:33 2009 WARNING: No server certificate verification method has been enabled. See openvpn.net/howto.html#mitm for more info.

Tue Feb 17 19:56:33 2009 Cannot load certificate file C:\Programme\OpenVPN\clientconfig\client1.crt: error:0906D06C:PEM routines:PEM_read_bio:no start

line: error:140AD009:SSL routines:SSL_CTX_use_certificate_file:PEM lib

Tue Feb 17 19:56:33 2009 Exiting

C:\Programme\OpenVPN\clientconfig>

Hier der Inhalt der Datei:

client

port 1194

proto udp

dev tun

ca C:\\Programme\\OpenVPN\\clientconfig\\ca.crt

cert C:\\Programme\\OpenVPN\\clientconfig\\client1.crt

key C:\\Programme\\OpenVPN\\clientconfig\\client1.key

cipher AES-256-CBC

remote 127.0.0.1

resolv-retry infinite

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3

mute 20

Kann mir einer von Euch auf die Sprünge helfen, warum "client1.crt" nicht geladen werden kann?

Grüße,

elko

ich habe die beiden Teile genau befolgt und eine Server und Clientkonfiguration mit den nötigen Zertifikaten erstellt. Der Server startet auch und gibt keinerlei Fehlermeldungen aus. Nur beim Starten des Clients gibt es anscheinend massive Probleme, die ich mir aber nicht erklären kann, hier mal der prompt meiner Konsole:

C:\Programme\OpenVPN\clientconfig>..\bin\openvpn.exe --config client.ovpn

Tue Feb 17 19:56:33 2009 OpenVPN 2.0.9 Win32-MinGW [SSL] [LZO] built on Oct 1 2006

Tue Feb 17 19:56:33 2009 WARNING: No server certificate verification method has been enabled. See openvpn.net/howto.html#mitm for more info.

Tue Feb 17 19:56:33 2009 Cannot load certificate file C:\Programme\OpenVPN\clientconfig\client1.crt: error:0906D06C:PEM routines:PEM_read_bio:no start

line: error:140AD009:SSL routines:SSL_CTX_use_certificate_file:PEM lib

Tue Feb 17 19:56:33 2009 Exiting

C:\Programme\OpenVPN\clientconfig>

Hier der Inhalt der Datei:

client

port 1194

proto udp

dev tun

ca C:\\Programme\\OpenVPN\\clientconfig\\ca.crt

cert C:\\Programme\\OpenVPN\\clientconfig\\client1.crt

key C:\\Programme\\OpenVPN\\clientconfig\\client1.key

cipher AES-256-CBC

remote 127.0.0.1

resolv-retry infinite

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3

mute 20

Kann mir einer von Euch auf die Sprünge helfen, warum "client1.crt" nicht geladen werden kann?

Grüße,

elko

Das einzige, was auf einem Stick Sinn macht, sind die Konfig-Dateien. Die ganzen Bibliotheken, die der Rechner für den virtuellen Adapter braucht (der natürlich auch schon installiert sein muss), müssen im Windows-Stammverzeichnis liegen. Und das tun sie nur, wenn man OpenVPN wie üblich installiert.

Hallo alle miteinander,

erstmal ein riesen DANKE für diese Anleitungen an datasearch!

Ich möchte gerne, dass man mit der openVPN-Verbindung auf die Rechner im internen LAN zugreifen kann. (interner Webserver, der nicht vom Internet erreichbar sein soll)

ich habe zu Hause das Netzwerk 192.168.50.x und im Büro (wo der VPN Server steht) das Netzwerk 192.168.0.x. In der server.ovpn habe ich den Befehl ' push "route 192.168.0.0 255.255.255.0" ' eingetragen. Trotzdem kommt die Ping-Antwort "Zeitüberschreitung...". Das gleiche tritt auch mit anderen Zertifikaten bei anderen Kollegen zu Hause auf.

der OpenVPN Server ist auf einem Windows Server 2008 Standard installiert und die Firewall deaktiviert.

Danke für Eure Hilfe

Ronny

erstmal ein riesen DANKE für diese Anleitungen an datasearch!

Ich möchte gerne, dass man mit der openVPN-Verbindung auf die Rechner im internen LAN zugreifen kann. (interner Webserver, der nicht vom Internet erreichbar sein soll)

ich habe zu Hause das Netzwerk 192.168.50.x und im Büro (wo der VPN Server steht) das Netzwerk 192.168.0.x. In der server.ovpn habe ich den Befehl ' push "route 192.168.0.0 255.255.255.0" ' eingetragen. Trotzdem kommt die Ping-Antwort "Zeitüberschreitung...". Das gleiche tritt auch mit anderen Zertifikaten bei anderen Kollegen zu Hause auf.

der OpenVPN Server ist auf einem Windows Server 2008 Standard installiert und die Firewall deaktiviert.

Danke für Eure Hilfe

Ronny

Mit DynDNS ändert sich eigentlich nichts. Du musst den DynDNS-Namen nur bei remote angeben. Wenn die Aktualisierung der DynDNS-Adresse richtig eingestellt ist (oftmals erledigen das die Router), dann wird der Name zu einer IP aufgelöst, zu dieser verbindet sich OpenVPN dann und alles was danach noch erforderlich ist, ist hier beschrieben...