OpenVPN - Einrichtungsprobleme

Servus zusammen,

ich mache meine ersten Gehversuche mit OpenVPN.

Ich bin nach der Anleitung hier vorgegangen:

mva.ch/support/tech-blog/techblog-openvpn/openvpn-unter-windows- ...

Die Adressen dementsprechend angepasst.

Ich bekomme die Verbindung aufgebaut, kann aber nur vom OpenVPNServer aus den Client pingen. Aber mehr geht nicht.

OpenVPN 2.4.6.0 auf Server 2016

Client W10 1803

Anbindung:

Server:

www - Firewall mit Forwarding auf UDP 5000 - Hyper-V 2016 mit OpenVPN Server

www - ext-ip -192.168.0.252/24 (intern FW) - Server 192.168.0.25/24

Client:

www - irgendein Router - Win10 1803 (hier im Test 192.168.200.112/24

Ziel soll sein, dass das Notebook von außen durch den Tunnel an das komplette Netz 192.168.0.0/24 dran kommt.

Serverlogs:

Server.log ist leer, wird aber beim Dienststart erzeugt

Die Verbindung steht, ich kann den Client vom Server aus anpingen. Aber ich komme weder über 10.10.10.1 noch über die 192.168.0.25 an den Server vom Client aus irgendwie dran.

Firewalls sind auf beiden Seiten deaktiviert.

Kann mir jemand sagen, wo ich meinen Fehler gemacht habe, oder mir den Denkanstoß in die richtige Richtung geben ?

Danke und Grüße, Henere

ich mache meine ersten Gehversuche mit OpenVPN.

Ich bin nach der Anleitung hier vorgegangen:

mva.ch/support/tech-blog/techblog-openvpn/openvpn-unter-windows- ...

Die Adressen dementsprechend angepasst.

Ich bekomme die Verbindung aufgebaut, kann aber nur vom OpenVPNServer aus den Client pingen. Aber mehr geht nicht.

OpenVPN 2.4.6.0 auf Server 2016

Client W10 1803

Anbindung:

Server:

www - Firewall mit Forwarding auf UDP 5000 - Hyper-V 2016 mit OpenVPN Server

www - ext-ip -192.168.0.252/24 (intern FW) - Server 192.168.0.25/24

Client:

www - irgendein Router - Win10 1803 (hier im Test 192.168.200.112/24

Ziel soll sein, dass das Notebook von außen durch den Tunnel an das komplette Netz 192.168.0.0/24 dran kommt.

Serverlogs:

Server.log ist leer, wird aber beim Dienststart erzeugt

openvpn--status.log

OpenVPN CLIENT LIST

Updated,Sat Nov 10 03:15:46 2018

Common Name,Real Address,Bytes Received,Bytes Sent,Connected Since

NB-TBenoit,93.207.29.76:63825,22211,7625,Sat Nov 10 03:07:04 2018

ROUTING TABLE

Virtual Address,Common Name,Real Address,Last Ref

10.10.10.6,NB-TBenoit,93.207.29.76:63825,Sat Nov 10 03:14:54 2018

GLOBAL STATS

Max bcast/mcast queue length,0

END openvpn.log

Sat Nov 10 03:06:26 2018 us=637748 Current Parameter Settings:

Sat Nov 10 03:06:26 2018 us=637748 config = 'C:\Program Files\OpenVPN\config\Server.ovpn'

Sat Nov 10 03:06:26 2018 us=637748 mode = 1

Sat Nov 10 03:06:26 2018 us=637748 show_ciphers = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 show_digests = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 show_engines = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 genkey = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 key_pass_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 show_tls_ciphers = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 connect_retry_max = 0

Sat Nov 10 03:06:26 2018 us=637748 Connection profiles :

Sat Nov 10 03:06:26 2018 us=637748 proto = udp

Sat Nov 10 03:06:26 2018 us=637748 local = '192.168.0.25'

Sat Nov 10 03:06:26 2018 us=637748 local_port = '5000'

Sat Nov 10 03:06:26 2018 us=637748 remote = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 remote_port = '5000'

Sat Nov 10 03:06:26 2018 us=637748 remote_float = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 bind_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 bind_local = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 bind_ipv6_only = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 connect_retry_seconds = 5

Sat Nov 10 03:06:26 2018 us=637748 connect_timeout = 120

Sat Nov 10 03:06:26 2018 us=637748 socks_proxy_server = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 socks_proxy_port = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 tun_mtu = 1500

Sat Nov 10 03:06:26 2018 us=637748 tun_mtu_defined = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 link_mtu = 1500

Sat Nov 10 03:06:26 2018 us=637748 link_mtu_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 tun_mtu_extra = 0

Sat Nov 10 03:06:26 2018 us=637748 tun_mtu_extra_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 mtu_discover_type = -1

Sat Nov 10 03:06:26 2018 us=637748 fragment = 0

Sat Nov 10 03:06:26 2018 us=637748 mssfix = 1450

Sat Nov 10 03:06:26 2018 us=637748 explicit_exit_notification = 0

Sat Nov 10 03:06:26 2018 us=637748 Connection profiles END

Sat Nov 10 03:06:26 2018 us=637748 remote_random = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 ipchange = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 dev = 'tun'

Sat Nov 10 03:06:26 2018 us=637748 dev_type = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 dev_node = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 lladdr = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 topology = 1

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_local = '10.10.10.1'

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_remote_netmask = '10.10.10.2'

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_noexec = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_nowarn = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_ipv6_local = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_ipv6_netbits = 0

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_ipv6_remote = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 shaper = 0

Sat Nov 10 03:06:26 2018 us=637748 mtu_test = 0

Sat Nov 10 03:06:26 2018 us=637748 mlock = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 keepalive_ping = 10

Sat Nov 10 03:06:26 2018 us=637748 keepalive_timeout = 120

Sat Nov 10 03:06:26 2018 us=637748 inactivity_timeout = 0

Sat Nov 10 03:06:26 2018 us=637748 ping_send_timeout = 10

Sat Nov 10 03:06:26 2018 us=637748 ping_rec_timeout = 240

Sat Nov 10 03:06:26 2018 us=637748 ping_rec_timeout_action = 2

Sat Nov 10 03:06:26 2018 us=637748 ping_timer_remote = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 remap_sigusr1 = 0

Sat Nov 10 03:06:26 2018 us=637748 persist_tun = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 persist_local_ip = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 persist_remote_ip = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 persist_key = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 passtos = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 resolve_retry_seconds = 1000000000

Sat Nov 10 03:06:26 2018 us=637748 resolve_in_advance = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 username = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 groupname = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 chroot_dir = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 cd_dir = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 writepid = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 up_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 down_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 down_pre = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 up_restart = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 up_delay = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 daemon = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 inetd = 0

Sat Nov 10 03:06:26 2018 us=637748 log = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 suppress_timestamps = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 machine_readable_output = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 nice = 0

Sat Nov 10 03:06:26 2018 us=637748 verbosity = 4

Sat Nov 10 03:06:26 2018 us=637748 mute = 0

Sat Nov 10 03:06:26 2018 us=637748 gremlin = 0

Sat Nov 10 03:06:26 2018 us=637748 status_file = 'C:\Programme\OpenVPN\log\openvpn-status.log'

Sat Nov 10 03:06:26 2018 us=637748 status_file_version = 1

Sat Nov 10 03:06:26 2018 us=637748 status_file_update_freq = 60

Sat Nov 10 03:06:26 2018 us=637748 occ = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 rcvbuf = 0

Sat Nov 10 03:06:26 2018 us=637748 sndbuf = 0

Sat Nov 10 03:06:26 2018 us=637748 sockflags = 0

Sat Nov 10 03:06:26 2018 us=637748 fast_io = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 comp.alg = 2

Sat Nov 10 03:06:26 2018 us=637748 comp.flags = 1

Sat Nov 10 03:06:26 2018 us=637748 route_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 route_default_gateway = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 route_default_metric = 0

Sat Nov 10 03:06:26 2018 us=637748 route_noexec = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 route_delay = 0

Sat Nov 10 03:06:26 2018 us=637748 route_delay_window = 30

Sat Nov 10 03:06:26 2018 us=637748 route_delay_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 route_nopull = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 route_gateway_via_dhcp = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 allow_pull_fqdn = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 route 10.10.10.0/255.255.255.0/default (not set)/default (not set)

Sat Nov 10 03:06:26 2018 us=637748 management_addr = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 management_port = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 management_user_pass = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 management_log_history_cache = 250

Sat Nov 10 03:06:26 2018 us=637748 management_echo_buffer_size = 100

Sat Nov 10 03:06:26 2018 us=637748 management_write_peer_info_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 management_client_user = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 management_client_group = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 management_flags = 0

Sat Nov 10 03:06:26 2018 us=637748 shared_secret_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 key_direction = not set

Sat Nov 10 03:06:26 2018 us=637748 ciphername = 'BF-CBC'

Sat Nov 10 03:06:26 2018 us=637748 ncp_enabled = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 ncp_ciphers = 'AES-256-GCM:AES-128-GCM'

Sat Nov 10 03:06:26 2018 us=637748 authname = 'SHA1'

Sat Nov 10 03:06:26 2018 us=637748 prng_hash = 'SHA1'

Sat Nov 10 03:06:26 2018 us=637748 prng_nonce_secret_len = 16

Sat Nov 10 03:06:26 2018 us=637748 keysize = 0

Sat Nov 10 03:06:26 2018 us=637748 engine = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 replay = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 mute_replay_warnings = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 replay_window = 64

Sat Nov 10 03:06:26 2018 us=637748 replay_time = 15

Sat Nov 10 03:06:26 2018 us=637748 packet_id_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 use_iv = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 test_crypto = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 tls_server = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 tls_client = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 key_method = 2

Sat Nov 10 03:06:26 2018 us=637748 ca_file = 'C:\Programme\OpenVPN\server-keys\ca.crt'

Sat Nov 10 03:06:26 2018 us=637748 ca_path = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 dh_file = 'C:\Programme\OpenVPN\server-keys\dh4096.pem'

Sat Nov 10 03:06:26 2018 us=637748 cert_file = 'C:\Programme\OpenVPN\server-keys\SV-OpenVPN.crt'

Sat Nov 10 03:06:26 2018 us=637748 extra_certs_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 priv_key_file = 'C:\Programme\OpenVPN\server-keys\SV-OpenVPN.key'

Sat Nov 10 03:06:26 2018 us=637748 pkcs12_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 cryptoapi_cert = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 cipher_list = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 tls_cert_profile = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 tls_verify = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 tls_export_cert = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 verify_x509_type = 0

Sat Nov 10 03:06:26 2018 us=637748 verify_x509_name = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 crl_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 ns_cert_type = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_ku[i] = 0

Sat Nov 10 03:06:26 2018 us=637748 remote_cert_eku = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 ssl_flags = 0

Sat Nov 10 03:06:26 2018 us=637748 tls_timeout = 2

Sat Nov 10 03:06:26 2018 us=637748 renegotiate_bytes = -1

Sat Nov 10 03:06:26 2018 us=637748 renegotiate_packets = 0

Sat Nov 10 03:06:26 2018 us=637748 renegotiate_seconds = 3600

Sat Nov 10 03:06:26 2018 us=637748 handshake_window = 60

Sat Nov 10 03:06:26 2018 us=637748 transition_window = 3600

Sat Nov 10 03:06:26 2018 us=637748 single_session = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 push_peer_info = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 tls_exit = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 tls_auth_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 tls_crypt_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_private_mode = 00000000

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_cert_private = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_pin_cache_period = -1

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_id = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 pkcs11_id_management = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 server_network = 10.10.10.0

Sat Nov 10 03:06:26 2018 us=637748 server_netmask = 255.255.255.0

Sat Nov 10 03:06:26 2018 us=637748 server_network_ipv6 = ::

Sat Nov 10 03:06:26 2018 us=637748 server_netbits_ipv6 = 0

Sat Nov 10 03:06:26 2018 us=637748 server_bridge_ip = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 server_bridge_netmask = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 server_bridge_pool_start = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 server_bridge_pool_end = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'route 192.168.0.0 255.255.255.0'

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'dhcp-option DNS 192.168.0.2'

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'dhcp-option DOMAIN intern.tld'

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'route 10.10.10.0 255.255.255.0'

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'topology net30'

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'ping 10'

Sat Nov 10 03:06:26 2018 us=637748 push_entry = 'ping-restart 120'

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_pool_defined = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_pool_start = 10.10.10.4

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_pool_end = 10.10.10.251

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_pool_netmask = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_pool_persist_filename = 'C:\Programme\OpenVPN\ipp.txt'

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_pool_persist_refresh_freq = 600

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_ipv6_pool_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_ipv6_pool_base = ::

Sat Nov 10 03:06:26 2018 us=637748 ifconfig_ipv6_pool_netbits = 0

Sat Nov 10 03:06:26 2018 us=637748 n_bcast_buf = 256

Sat Nov 10 03:06:26 2018 us=637748 tcp_queue_limit = 64

Sat Nov 10 03:06:26 2018 us=637748 real_hash_size = 256

Sat Nov 10 03:06:26 2018 us=637748 virtual_hash_size = 256

Sat Nov 10 03:06:26 2018 us=637748 client_connect_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 learn_address_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 client_disconnect_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 client_config_dir = 'C:\Programme\OpenVPN\ccd'

Sat Nov 10 03:06:26 2018 us=637748 ccd_exclusive = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 tmp_dir = 'C:\Windows\TEMP\'

Sat Nov 10 03:06:26 2018 us=637748 push_ifconfig_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 push_ifconfig_local = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 push_ifconfig_remote_netmask = 0.0.0.0

Sat Nov 10 03:06:26 2018 us=637748 push_ifconfig_ipv6_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 push_ifconfig_ipv6_local = ::/0

Sat Nov 10 03:06:26 2018 us=637748 push_ifconfig_ipv6_remote = ::

Sat Nov 10 03:06:26 2018 us=637748 enable_c2c = ENABLED

Sat Nov 10 03:06:26 2018 us=637748 duplicate_cn = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 cf_max = 0

Sat Nov 10 03:06:26 2018 us=637748 cf_per = 0

Sat Nov 10 03:06:26 2018 us=637748 max_clients = 1024

Sat Nov 10 03:06:26 2018 us=637748 max_routes_per_client = 256

Sat Nov 10 03:06:26 2018 us=637748 auth_user_pass_verify_script = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 auth_user_pass_verify_script_via_file = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 auth_token_generate = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 auth_token_lifetime = 0

Sat Nov 10 03:06:26 2018 us=637748 client = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 pull = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 auth_user_pass_file = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 show_net_up = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 route_method = 0

Sat Nov 10 03:06:26 2018 us=637748 block_outside_dns = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 ip_win32_defined = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 ip_win32_type = 3

Sat Nov 10 03:06:26 2018 us=637748 dhcp_masq_offset = 0

Sat Nov 10 03:06:26 2018 us=637748 dhcp_lease_time = 31536000

Sat Nov 10 03:06:26 2018 us=637748 tap_sleep = 10

Sat Nov 10 03:06:26 2018 us=637748 dhcp_options = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 dhcp_renew = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 dhcp_pre_release = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 domain = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 netbios_scope = '[UNDEF]'

Sat Nov 10 03:06:26 2018 us=637748 netbios_node_type = 0

Sat Nov 10 03:06:26 2018 us=637748 disable_nbt = DISABLED

Sat Nov 10 03:06:26 2018 us=637748 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Sat Nov 10 03:06:26 2018 us=637748 Windows version 6.2 (Windows 8 or greater) 64bit

Sat Nov 10 03:06:26 2018 us=637748 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Sat Nov 10 03:06:26 2018 us=656187 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

Sat Nov 10 03:06:26 2018 us=656187 Diffie-Hellman initialized with 4096 bit key

Sat Nov 10 03:06:26 2018 us=656187 TLS-Auth MTU parms [ L:1622 D:1212 EF:38 EB:0 ET:0 EL:3 ]

Sat Nov 10 03:06:26 2018 us=656187 interactive service msg_channel=0

Sat Nov 10 03:06:26 2018 us=656187 ROUTE_GATEWAY 192.168.0.252/255.255.255.0 I=2 HWADDR=00:15:5d:00:34:13

Sat Nov 10 03:06:26 2018 us=656187 open_tun

Sat Nov 10 03:06:26 2018 us=656187 TAP-WIN32 device [Ethernet 2] opened: \\.\Global\{DB21F324-2AFC-4BC9-B511-D1EFDFC916EA}.tap

Sat Nov 10 03:06:26 2018 us=656187 TAP-Windows Driver Version 9.21

Sat Nov 10 03:06:26 2018 us=656187 TAP-Windows MTU=1500

Sat Nov 10 03:06:26 2018 us=656187 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.10.10.1/255.255.255.252 on interface {DB21F324-2AFC-4BC9-B511-D1EFDFC916EA} [DHCP-serv: 10.10.10.2, lease-time: 31536000]

Sat Nov 10 03:06:26 2018 us=656187 Sleeping for 10 seconds...

Sat Nov 10 03:06:36 2018 us=677371 Successful ARP Flush on interface [8] {DB21F324-2AFC-4BC9-B511-D1EFDFC916EA}

Sat Nov 10 03:06:36 2018 us=677371 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Sat Nov 10 03:06:36 2018 us=677371 C:\Windows\system32\route.exe ADD 10.10.10.0 MASK 255.255.255.0 10.10.10.2

Sat Nov 10 03:06:36 2018 us=677371 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=35 and dwForwardType=4

Sat Nov 10 03:06:36 2018 us=677371 Route addition via IPAPI succeeded [adaptive]

Sat Nov 10 03:06:36 2018 us=677371 Data Channel MTU parms [ L:1622 D:1450 EF:122 EB:406 ET:0 EL:3 ]

Sat Nov 10 03:06:36 2018 us=677371 Could not determine IPv4/IPv6 protocol. Using AF_INET

Sat Nov 10 03:06:36 2018 us=677371 Socket Buffers: R=[65536->65536] S=[65536->65536]

Sat Nov 10 03:06:36 2018 us=677371 UDPv4 link local (bound): [AF_INET]192.168.0.25:5000

Sat Nov 10 03:06:36 2018 us=677371 UDPv4 link remote: [AF_UNSPEC]

Sat Nov 10 03:06:36 2018 us=677371 MULTI: multi_init called, r=256 v=256

Sat Nov 10 03:06:36 2018 us=677371 IFCONFIG POOL: base=10.10.10.4 size=62, ipv6=0

Sat Nov 10 03:06:36 2018 us=677371 IFCONFIG POOL LIST

Sat Nov 10 03:06:36 2018 us=677371 Initialization Sequence Completed

Sat Nov 10 03:07:04 2018 us=1185 MULTI: multi_create_instance called

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 Re-using SSL/TLS context

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 LZO compression initializing

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 Control Channel MTU parms [ L:1622 D:1212 EF:38 EB:0 ET:0 EL:3 ]

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 Data Channel MTU parms [ L:1622 D:1450 EF:122 EB:406 ET:0 EL:3 ]

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 Local Options String (VER=V4): 'V4,dev-type tun,link-mtu 1542,tun-mtu 1500,proto UDPv4,comp-lzo,cipher BF-CBC,auth SHA1,keysize 128,key-method 2,tls-server'

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 Expected Remote Options String (VER=V4): 'V4,dev-type tun,link-mtu 1542,tun-mtu 1500,proto UDPv4,comp-lzo,cipher BF-CBC,auth SHA1,keysize 128,key-method 2,tls-client'

Sat Nov 10 03:07:04 2018 us=1185 93.207.29.76:63825 TLS: Initial packet from [AF_INET]93.299.29.76:63825, sid=eb28643c 03f56516

Sat Nov 10 03:07:04 2018 us=63682 93.207.29.76:63825 VERIFY OK: depth=1, C=DE, ST=Hessen, L=irgendneStadt, O=OpenVPN, OU="IT & Networking", CN=sv-openvpn.intern.tld, name="XYZ OpenVPN Key", emailAddress=henner@irgendwas.de

Sat Nov 10 03:07:04 2018 us=63682 93.207.29.76:63825 VERIFY OK: depth=0, C=DE, ST=Hessen, L=irgendneStadt, O=OpenVPN, OU="IT & Networking", CN=NB-Test, name="XYZ OpenVPN Key", emailAddress=henner@irgendwas.de

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_VER=2.4.6

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_PLAT=win

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_PROTO=2

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_NCP=2

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_LZ4=1

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_LZ4v2=1

Sat Nov 10 03:07:04 2018 us=79255 93.207.29.76:63825 peer info: IV_LZO=1

Sat Nov 10 03:07:04 2018 us=94881 93.207.29.76:63825 peer info: IV_COMP_STUB=1

Sat Nov 10 03:07:04 2018 us=94881 93.207.29.76:63825 peer info: IV_COMP_STUBv2=1

Sat Nov 10 03:07:04 2018 us=94881 93.207.29.76:63825 peer info: IV_TCPNL=1

Sat Nov 10 03:07:04 2018 us=94881 93.207.29.76:63825 peer info: IV_GUI_VER=OpenVPN_GUI_11

Sat Nov 10 03:07:04 2018 us=110566 93.207.29.76:63825 Control Channel: TLSv1.2, cipher TLSv1.2 ECDHE-RSA-AES256-GCM-SHA384, 4096 bit RSA

Sat Nov 10 03:07:04 2018 us=110566 93.207.29.76:63825 [NB-Test] Peer Connection Initiated with [AF_INET]93.207.29.76:63825

Sat Nov 10 03:07:04 2018 us=110566 NB-Test/93.207.29.76:63825 MULTI_sva: pool returned IPv4=10.10.10.6, IPv6=(Not enabled)

Sat Nov 10 03:07:04 2018 us=110566 NB-Test/93.207.29.76:63825 MULTI: Learn: 10.10.10.6 -> NB-Test/93.207.29.76:63825

Sat Nov 10 03:07:04 2018 us=110566 NB-Test/93.207.29.76:63825 MULTI: primary virtual IP for NB-Test/93.207.29.76:63825: 10.10.10.6

Sat Nov 10 03:07:05 2018 us=235329 NB-Test/93.207.29.76:63825 PUSH: Received control message: 'PUSH_REQUEST'

Sat Nov 10 03:07:05 2018 us=235329 NB-Test/93.207.29.76:63825 SENT CONTROL [NB-Test]: 'PUSH_REPLY,route 192.168.0.0 255.255.255.0,dhcp-option DNS 192.168.0.2,dhcp-option DOMAIN intern.tld,route 10.10.10.0 255.255.255.0,topology net30,ping 10,ping-restart 120,ifconfig 10.10.10.6 10.10.10.5,peer-id 0,cipher AES-256-GCM' (status=1)

Sat Nov 10 03:07:05 2018 us=235329 NB-Test/93.207.29.76:63825 Data Channel: using negotiated cipher 'AES-256-GCM'

Sat Nov 10 03:07:05 2018 us=235329 NB-Test/93.207.29.76:63825 Data Channel MTU parms [ L:1550 D:1450 EF:50 EB:406 ET:0 EL:3 ]

Sat Nov 10 03:07:05 2018 us=235329 NB-Test/93.207.29.76:63825 Outgoing Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

Sat Nov 10 03:07:05 2018 us=235329 NB-Test/93.207.29.76:63825 Incoming Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key Log vom Client

Sat Nov 10 03:07:02 2018 us=72925 Current Parameter Settings:

Sat Nov 10 03:07:02 2018 us=72925 config = 'client.ovpn'

Sat Nov 10 03:07:02 2018 us=72925 mode = 0

Sat Nov 10 03:07:02 2018 us=72925 show_ciphers = DISABLED

Sat Nov 10 03:07:02 2018 us=72925 show_digests = DISABLED

Sat Nov 10 03:07:02 2018 us=72925 show_engines = DISABLED

Sat Nov 10 03:07:02 2018 us=72925 genkey = DISABLED

Sat Nov 10 03:07:02 2018 us=72925 key_pass_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=72925 show_tls_ciphers = DISABLED

Sat Nov 10 03:07:02 2018 us=72925 connect_retry_max = 0

Sat Nov 10 03:07:02 2018 us=72925 Connection profiles :

Sat Nov 10 03:07:02 2018 us=72925 proto = udp

Sat Nov 10 03:07:02 2018 us=72925 local = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 local_port = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 remote = 'hr-xyz.spdns.de'

Sat Nov 10 03:07:02 2018 us=77910 remote_port = '5000'

Sat Nov 10 03:07:02 2018 us=77910 remote_float = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 bind_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 bind_local = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 bind_ipv6_only = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 connect_retry_seconds = 5

Sat Nov 10 03:07:02 2018 us=77910 connect_timeout = 120

Sat Nov 10 03:07:02 2018 us=77910 socks_proxy_server = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 socks_proxy_port = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 tun_mtu = 1500

Sat Nov 10 03:07:02 2018 us=77910 tun_mtu_defined = ENABLED

Sat Nov 10 03:07:02 2018 us=77910 link_mtu = 1500

Sat Nov 10 03:07:02 2018 us=77910 link_mtu_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 tun_mtu_extra = 0

Sat Nov 10 03:07:02 2018 us=77910 tun_mtu_extra_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 mtu_discover_type = -1

Sat Nov 10 03:07:02 2018 us=77910 fragment = 0

Sat Nov 10 03:07:02 2018 us=77910 mssfix = 1450

Sat Nov 10 03:07:02 2018 us=77910 explicit_exit_notification = 0

Sat Nov 10 03:07:02 2018 us=77910 Connection profiles END

Sat Nov 10 03:07:02 2018 us=77910 remote_random = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 ipchange = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 dev = 'tun'

Sat Nov 10 03:07:02 2018 us=77910 dev_type = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 dev_node = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 lladdr = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 topology = 1

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_local = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_remote_netmask = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_noexec = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_nowarn = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_ipv6_local = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_ipv6_netbits = 0

Sat Nov 10 03:07:02 2018 us=77910 ifconfig_ipv6_remote = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 shaper = 0

Sat Nov 10 03:07:02 2018 us=77910 mtu_test = 0

Sat Nov 10 03:07:02 2018 us=77910 mlock = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 keepalive_ping = 0

Sat Nov 10 03:07:02 2018 us=77910 keepalive_timeout = 0

Sat Nov 10 03:07:02 2018 us=77910 inactivity_timeout = 0

Sat Nov 10 03:07:02 2018 us=77910 ping_send_timeout = 0

Sat Nov 10 03:07:02 2018 us=77910 ping_rec_timeout = 0

Sat Nov 10 03:07:02 2018 us=77910 ping_rec_timeout_action = 0

Sat Nov 10 03:07:02 2018 us=77910 ping_timer_remote = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 remap_sigusr1 = 0

Sat Nov 10 03:07:02 2018 us=77910 persist_tun = ENABLED

Sat Nov 10 03:07:02 2018 us=77910 persist_local_ip = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 persist_remote_ip = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 persist_key = ENABLED

Sat Nov 10 03:07:02 2018 us=77910 passtos = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 resolve_retry_seconds = 1000000000

Sat Nov 10 03:07:02 2018 us=77910 resolve_in_advance = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 username = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 groupname = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 chroot_dir = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 cd_dir = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 writepid = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 up_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 down_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 down_pre = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 up_restart = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 up_delay = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 daemon = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 inetd = 0

Sat Nov 10 03:07:02 2018 us=77910 log = ENABLED

Sat Nov 10 03:07:02 2018 us=77910 suppress_timestamps = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 machine_readable_output = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 nice = 0

Sat Nov 10 03:07:02 2018 us=77910 verbosity = 4

Sat Nov 10 03:07:02 2018 us=77910 mute = 0

Sat Nov 10 03:07:02 2018 us=77910 gremlin = 0

Sat Nov 10 03:07:02 2018 us=77910 status_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 status_file_version = 1

Sat Nov 10 03:07:02 2018 us=77910 status_file_update_freq = 60

Sat Nov 10 03:07:02 2018 us=77910 occ = ENABLED

Sat Nov 10 03:07:02 2018 us=77910 rcvbuf = 0

Sat Nov 10 03:07:02 2018 us=77910 sndbuf = 0

Sat Nov 10 03:07:02 2018 us=77910 sockflags = 0

Sat Nov 10 03:07:02 2018 us=77910 fast_io = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 comp.alg = 2

Sat Nov 10 03:07:02 2018 us=77910 comp.flags = 1

Sat Nov 10 03:07:02 2018 us=77910 route_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 route_default_gateway = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=77910 route_default_metric = 0

Sat Nov 10 03:07:02 2018 us=77910 route_noexec = DISABLED

Sat Nov 10 03:07:02 2018 us=77910 route_delay = 5

Sat Nov 10 03:07:02 2018 us=77910 route_delay_window = 30

Sat Nov 10 03:07:02 2018 us=77910 route_delay_defined = ENABLED

Sat Nov 10 03:07:02 2018 us=77910 route_nopull = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 route_gateway_via_dhcp = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 allow_pull_fqdn = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 management_addr = '127.0.0.1'

Sat Nov 10 03:07:02 2018 us=78938 management_port = '25340'

Sat Nov 10 03:07:02 2018 us=78938 management_user_pass = 'stdin'

Sat Nov 10 03:07:02 2018 us=78938 management_log_history_cache = 250

Sat Nov 10 03:07:02 2018 us=78938 management_echo_buffer_size = 100

Sat Nov 10 03:07:02 2018 us=78938 management_write_peer_info_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 management_client_user = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 management_client_group = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 management_flags = 6

Sat Nov 10 03:07:02 2018 us=78938 shared_secret_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 key_direction = not set

Sat Nov 10 03:07:02 2018 us=78938 ciphername = 'BF-CBC'

Sat Nov 10 03:07:02 2018 us=78938 ncp_enabled = ENABLED

Sat Nov 10 03:07:02 2018 us=78938 ncp_ciphers = 'AES-256-GCM:AES-128-GCM'

Sat Nov 10 03:07:02 2018 us=78938 authname = 'SHA1'

Sat Nov 10 03:07:02 2018 us=78938 prng_hash = 'SHA1'

Sat Nov 10 03:07:02 2018 us=78938 prng_nonce_secret_len = 16

Sat Nov 10 03:07:02 2018 us=78938 keysize = 0

Sat Nov 10 03:07:02 2018 us=78938 engine = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 replay = ENABLED

Sat Nov 10 03:07:02 2018 us=78938 mute_replay_warnings = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 replay_window = 64

Sat Nov 10 03:07:02 2018 us=78938 replay_time = 15

Sat Nov 10 03:07:02 2018 us=78938 packet_id_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 use_iv = ENABLED

Sat Nov 10 03:07:02 2018 us=78938 test_crypto = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 tls_server = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 tls_client = ENABLED

Sat Nov 10 03:07:02 2018 us=78938 key_method = 2

Sat Nov 10 03:07:02 2018 us=78938 ca_file = 'C:\Program Files\OpenVPN\config\ca.crt'

Sat Nov 10 03:07:02 2018 us=78938 ca_path = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 dh_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 cert_file = 'C:\Program Files\OpenVPN\config\NB-TBenoit.crt'

Sat Nov 10 03:07:02 2018 us=78938 extra_certs_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 priv_key_file = 'C:\Program Files\OpenVPN\config\NB-TBenoit.key'

Sat Nov 10 03:07:02 2018 us=78938 pkcs12_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 cryptoapi_cert = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 cipher_list = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 tls_cert_profile = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 tls_verify = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 tls_export_cert = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 verify_x509_type = 0

Sat Nov 10 03:07:02 2018 us=78938 verify_x509_name = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 crl_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 ns_cert_type = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_ku[i] = 0

Sat Nov 10 03:07:02 2018 us=78938 remote_cert_eku = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 ssl_flags = 0

Sat Nov 10 03:07:02 2018 us=78938 tls_timeout = 2

Sat Nov 10 03:07:02 2018 us=78938 renegotiate_bytes = -1

Sat Nov 10 03:07:02 2018 us=78938 renegotiate_packets = 0

Sat Nov 10 03:07:02 2018 us=78938 renegotiate_seconds = 3600

Sat Nov 10 03:07:02 2018 us=78938 handshake_window = 60

Sat Nov 10 03:07:02 2018 us=78938 transition_window = 3600

Sat Nov 10 03:07:02 2018 us=78938 single_session = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 push_peer_info = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 tls_exit = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 tls_auth_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 tls_crypt_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_protected_authentication = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_private_mode = 00000000

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_cert_private = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_pin_cache_period = -1

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_id = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 pkcs11_id_management = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 server_network = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 server_netmask = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 server_network_ipv6 = ::

Sat Nov 10 03:07:02 2018 us=78938 server_netbits_ipv6 = 0

Sat Nov 10 03:07:02 2018 us=78938 server_bridge_ip = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 server_bridge_netmask = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 server_bridge_pool_start = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 server_bridge_pool_end = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_pool_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_pool_start = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_pool_end = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_pool_netmask = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_pool_persist_filename = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_pool_persist_refresh_freq = 600

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_ipv6_pool_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_ipv6_pool_base = ::

Sat Nov 10 03:07:02 2018 us=78938 ifconfig_ipv6_pool_netbits = 0

Sat Nov 10 03:07:02 2018 us=78938 n_bcast_buf = 256

Sat Nov 10 03:07:02 2018 us=78938 tcp_queue_limit = 64

Sat Nov 10 03:07:02 2018 us=78938 real_hash_size = 256

Sat Nov 10 03:07:02 2018 us=78938 virtual_hash_size = 256

Sat Nov 10 03:07:02 2018 us=78938 client_connect_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 learn_address_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 client_disconnect_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 client_config_dir = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 ccd_exclusive = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 tmp_dir = 'C:\Users\HJung\AppData\Local\Temp\'

Sat Nov 10 03:07:02 2018 us=78938 push_ifconfig_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 push_ifconfig_local = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 push_ifconfig_remote_netmask = 0.0.0.0

Sat Nov 10 03:07:02 2018 us=78938 push_ifconfig_ipv6_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 push_ifconfig_ipv6_local = ::/0

Sat Nov 10 03:07:02 2018 us=78938 push_ifconfig_ipv6_remote = ::

Sat Nov 10 03:07:02 2018 us=78938 enable_c2c = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 duplicate_cn = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 cf_max = 0

Sat Nov 10 03:07:02 2018 us=78938 cf_per = 0

Sat Nov 10 03:07:02 2018 us=78938 max_clients = 1024

Sat Nov 10 03:07:02 2018 us=78938 max_routes_per_client = 256

Sat Nov 10 03:07:02 2018 us=78938 auth_user_pass_verify_script = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 auth_user_pass_verify_script_via_file = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 auth_token_generate = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 auth_token_lifetime = 0

Sat Nov 10 03:07:02 2018 us=78938 client = ENABLED

Sat Nov 10 03:07:02 2018 us=78938 pull = ENABLED

Sat Nov 10 03:07:02 2018 us=78938 auth_user_pass_file = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=78938 show_net_up = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 route_method = 0

Sat Nov 10 03:07:02 2018 us=78938 block_outside_dns = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 ip_win32_defined = DISABLED

Sat Nov 10 03:07:02 2018 us=78938 ip_win32_type = 3

Sat Nov 10 03:07:02 2018 us=78938 dhcp_masq_offset = 0

Sat Nov 10 03:07:02 2018 us=78938 dhcp_lease_time = 31536000

Sat Nov 10 03:07:02 2018 us=78938 tap_sleep = 0

Sat Nov 10 03:07:02 2018 us=79933 dhcp_options = DISABLED

Sat Nov 10 03:07:02 2018 us=79933 dhcp_renew = DISABLED

Sat Nov 10 03:07:02 2018 us=79933 dhcp_pre_release = DISABLED

Sat Nov 10 03:07:02 2018 us=79933 domain = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=79933 netbios_scope = '[UNDEF]'

Sat Nov 10 03:07:02 2018 us=79933 netbios_node_type = 0

Sat Nov 10 03:07:02 2018 us=79933 disable_nbt = DISABLED

Sat Nov 10 03:07:02 2018 us=79933 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Sat Nov 10 03:07:02 2018 us=79933 Windows version 6.2 (Windows 8 or greater) 64bit

Sat Nov 10 03:07:02 2018 us=79933 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Enter Management Password:

Sat Nov 10 03:07:02 2018 us=79933 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Sat Nov 10 03:07:02 2018 us=79933 Need hold release from management interface, waiting...

Sat Nov 10 03:07:02 2018 us=566504 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Sat Nov 10 03:07:02 2018 us=668589 MANAGEMENT: CMD 'state on'

Sat Nov 10 03:07:02 2018 us=668589 MANAGEMENT: CMD 'log all on'

Sat Nov 10 03:07:04 2018 us=161359 MANAGEMENT: CMD 'echo all on'

Sat Nov 10 03:07:04 2018 us=163354 MANAGEMENT: CMD 'bytecount 5'

Sat Nov 10 03:07:04 2018 us=165347 MANAGEMENT: CMD 'hold off'

Sat Nov 10 03:07:04 2018 us=179522 MANAGEMENT: CMD 'hold release'

Sat Nov 10 03:07:04 2018 us=180477 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Sat Nov 10 03:07:04 2018 us=185463 LZO compression initializing

Sat Nov 10 03:07:04 2018 us=186461 Control Channel MTU parms [ L:1622 D:1212 EF:38 EB:0 ET:0 EL:3 ]

Sat Nov 10 03:07:04 2018 us=186461 MANAGEMENT: >STATE:1541815624,RESOLVE,,,,,,

Sat Nov 10 03:07:04 2018 us=208189 Data Channel MTU parms [ L:1622 D:1450 EF:122 EB:406 ET:0 EL:3 ]

Sat Nov 10 03:07:04 2018 us=208189 Local Options String (VER=V4): 'V4,dev-type tun,link-mtu 1542,tun-mtu 1500,proto UDPv4,comp-lzo,cipher BF-CBC,auth SHA1,keysize 128,key-method 2,tls-client'

Sat Nov 10 03:07:04 2018 us=208189 Expected Remote Options String (VER=V4): 'V4,dev-type tun,link-mtu 1542,tun-mtu 1500,proto UDPv4,comp-lzo,cipher BF-CBC,auth SHA1,keysize 128,key-method 2,tls-server'

Sat Nov 10 03:07:04 2018 us=208189 TCP/UDP: Preserving recently used remote address: [AF_INET]156.67.166.17:5000

Sat Nov 10 03:07:04 2018 us=208189 Socket Buffers: R=[65536->65536] S=[65536->65536]

Sat Nov 10 03:07:04 2018 us=208189 UDP link local: (not bound)

Sat Nov 10 03:07:04 2018 us=208189 UDP link remote: [AF_INET]156.67.166.17:5000

Sat Nov 10 03:07:04 2018 us=208189 MANAGEMENT: >STATE:1541815624,WAIT,,,,,,

Sat Nov 10 03:07:04 2018 us=226548 MANAGEMENT: >STATE:1541815624,AUTH,,,,,,

Sat Nov 10 03:07:04 2018 us=226548 TLS: Initial packet from [AF_INET]156.67.166.17:5000, sid=1767669e 3a8599ec

Sat Nov 10 03:07:04 2018 us=259437 VERIFY OK: depth=1, C=DE, ST=Hessen, L=Dietzenbach, O=OpenVPN, OU="IT & Networking", CN=sv-openvpn.xyz.local, name="xyz OpenVPN Key", emailAddress=henner@irgendwas.de

Sat Nov 10 03:07:04 2018 us=259437 VERIFY OK: depth=0, C=DE, ST=Hessen, L=Dietzenbach, O=OpenVPN, OU="IT & Networking", CN=sv-openvpn.xyz.local, name="xyz OpenVPN Key", emailAddress=henner@irgendwas.de

Sat Nov 10 03:07:04 2018 us=319724 Control Channel: TLSv1.2, cipher TLSv1.2 ECDHE-RSA-AES256-GCM-SHA384, 4096 bit RSA

Sat Nov 10 03:07:04 2018 us=319724 [sv-openvpn.xyz.local] Peer Connection Initiated with [AF_INET]156.67.166.17:5000

Sat Nov 10 03:07:05 2018 us=441043 MANAGEMENT: >STATE:1541815625,GET_CONFIG,,,,,,

Sat Nov 10 03:07:05 2018 us=441043 SENT CONTROL [sv-openvpn.xyz.local]: 'PUSH_REQUEST' (status=1)

Sat Nov 10 03:07:05 2018 us=457102 PUSH: Received control message: 'PUSH_REPLY,route 192.168.0.0 255.255.255.0,dhcp-option DNS 192.168.0.2,dhcp-option DOMAIN xyz.local,route 10.10.10.0 255.255.255.0,topology net30,ping 10,ping-restart 120,ifconfig 10.10.10.6 10.10.10.5,peer-id 0,cipher AES-256-GCM'

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: timers and/or timeouts modified

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: --ifconfig/up options modified

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: route options modified

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: peer-id set

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: adjusting link_mtu to 1625

Sat Nov 10 03:07:05 2018 us=457894 OPTIONS IMPORT: data channel crypto options modified

Sat Nov 10 03:07:05 2018 us=457894 Data Channel: using negotiated cipher 'AES-256-GCM'

Sat Nov 10 03:07:05 2018 us=457894 Data Channel MTU parms [ L:1553 D:1450 EF:53 EB:406 ET:0 EL:3 ]

Sat Nov 10 03:07:05 2018 us=457894 Outgoing Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

Sat Nov 10 03:07:05 2018 us=457894 Incoming Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

Sat Nov 10 03:07:05 2018 us=457894 interactive service msg_channel=0

Sat Nov 10 03:07:05 2018 us=465363 ROUTE_GATEWAY 192.168.200.250/255.255.255.0 I=4 HWADDR=f0:6e:0b:d5:be:74

Sat Nov 10 03:07:05 2018 us=466359 open_tun

Sat Nov 10 03:07:05 2018 us=468356 TAP-WIN32 device [Ethernet] opened: \\.\Global\{CBD074DD-324E-400B-BA04-C6D00CD3097F}.tap

Sat Nov 10 03:07:05 2018 us=469352 TAP-Windows Driver Version 9.21

Sat Nov 10 03:07:05 2018 us=469352 TAP-Windows MTU=1500

Sat Nov 10 03:07:05 2018 us=473341 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.10.10.6/255.255.255.252 on interface {CBD074DD-324E-400B-BA04-C6D00CD3097F} [DHCP-serv: 10.10.10.5, lease-time: 31536000]

Sat Nov 10 03:07:05 2018 us=473341 DHCP option string: 0f096c65 6f2e6c6f 63616c06 04c0a800 02

Sat Nov 10 03:07:05 2018 us=474311 Successful ARP Flush on interface [19] {CBD074DD-324E-400B-BA04-C6D00CD3097F}

Sat Nov 10 03:07:05 2018 us=482273 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Sat Nov 10 03:07:05 2018 us=482273 MANAGEMENT: >STATE:1541815625,ASSIGN_IP,,10.10.10.6,,,,

Sat Nov 10 03:07:10 2018 us=608411 TEST ROUTES: 2/2 succeeded len=2 ret=1 a=0 u/d=up

Sat Nov 10 03:07:10 2018 us=608411 MANAGEMENT: >STATE:1541815630,ADD_ROUTES,,,,,,

Sat Nov 10 03:07:10 2018 us=608411 C:\Windows\system32\route.exe ADD 192.168.0.0 MASK 255.255.255.0 10.10.10.5

Sat Nov 10 03:07:10 2018 us=610397 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=35 and dwForwardType=4

Sat Nov 10 03:07:10 2018 us=610397 Route addition via IPAPI succeeded [adaptive]

Sat Nov 10 03:07:10 2018 us=610397 C:\Windows\system32\route.exe ADD 10.10.10.0 MASK 255.255.255.0 10.10.10.5

Sat Nov 10 03:07:10 2018 us=611395 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=35 and dwForwardType=4

Sat Nov 10 03:07:10 2018 us=611395 Route addition via IPAPI succeeded [adaptive]

Sat Nov 10 03:07:10 2018 us=611395 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Sat Nov 10 03:07:10 2018 us=611395 Initialization Sequence Completed

Sat Nov 10 03:07:10 2018 us=612390 MANAGEMENT: >STATE:1541815630,CONNECTED,SUCCESS,10.10.10.6,156.67.166.17,5000,,Routingtable Client:

===========================================================================

Schnittstellenliste

11...f2 6e 0b d5 bf 75 ......Microsoft Wi-Fi Direct Virtual Adapter

18...f2 6e 0b d5 ba 75 ......Microsoft Wi-Fi Direct Virtual Adapter #2

19...00 ff cb d0 74 dd ......TAP-Windows Adapter V9

4...f0 6e 0b d5 be 74 ......Marvell AVASTAR Wireless-AC Network Controller

12...f0 6e 0b d5 be 75 ......Bluetooth Device (Personal Area Network)

1...........................Software Loopback Interface 1

===========================================================================

IPv4-Routentabelle

===========================================================================

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.200.250 192.168.200.112 35

10.10.10.0 255.255.255.0 10.10.10.5 10.10.10.6 35

10.10.10.4 255.255.255.252 Auf Verbindung 10.10.10.6 291

10.10.10.6 255.255.255.255 Auf Verbindung 10.10.10.6 291

10.10.10.7 255.255.255.255 Auf Verbindung 10.10.10.6 291

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

**192.168.0.0** 255.255.255.0 10.10.10.5 10.10.10.6 35

192.168.200.0 255.255.255.0 Auf Verbindung 192.168.200.112 291

192.168.200.112 255.255.255.255 Auf Verbindung 192.168.200.112 291

192.168.200.255 255.255.255.255 Auf Verbindung 192.168.200.112 291

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 331

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.200.112 291

224.0.0.0 240.0.0.0 Auf Verbindung 10.10.10.6 291

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.200.112 291

255.255.255.255 255.255.255.255 Auf Verbindung 10.10.10.6 291

===========================================================================

Ständige Routen:

Keine

IPv6-Routentabelle

===========================================================================

Aktive Routen:

If Metrik Netzwerkziel Gateway

1 331 ::1/128 Auf Verbindung

1 331 ff00::/8 Auf Verbindung

===========================================================================

Ständige Routen:

KeineConfig Server

local 192.168.0.25

port 5000

proto udp

dev tun

# ----------------------------------------------

# Zertifikate

# ----------------------------------------------

dh "C:\\Programme\\OpenVPN\\server-keys\\dh4096.pem"

ca "C:\\Programme\\OpenVPN\\server-keys\\ca.crt"

cert "C:\\Programme\\OpenVPN\\server-keys\\SV-OpenVPN.crt"

key "C:\\Programme\\OpenVPN\\server-keys\\SV-OpenVPN.key"

# ----------------------------------------------

# Server-Setup

# ----------------------------------------------

server 10.10.10.0 255.255.255.0

ifconfig-pool-persist "C:\\Programme\\OpenVPN\\ipp.txt"

client-to-client

# ----------------------------------------------

# Client-Settings (inkl Special Dir)Files

# ----------------------------------------------

client-config-dir "C:\\Programme\\OpenVPN\\ccd"

push "route 192.168.0.0 255.255.255.0"

push "dhcp-option DNS 192.168.0.2"

push "dhcp-option DOMAIN xyz.local"

# ----------------------------------------------

# Defaults

# ----------------------------------------------

keepalive 10 120

comp-lzo

persist-key

persist-tun

# ----------------------------------------------

# Logging

# ----------------------------------------------

status "C:\\Programme\\OpenVPN\\log\\openvpn-status.log"

log "C:\\Programme\\OpenVPN\\log\\openvpn.log"

log-append "C:\\Programme\\OpenVPN\\log\\openvpn.log"

verb 4Config Client

client

dev tun

proto udp

remote irgendwas.xyz.gyl 5000

resolv-retry infinite

nobind

persist-key

persist-tun

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\NB-TBenoit.crt"

key "C:\\Program Files\\OpenVPN\\config\\NB-TBenoit.key"

comp-lzo

verb 4Die Verbindung steht, ich kann den Client vom Server aus anpingen. Aber ich komme weder über 10.10.10.1 noch über die 192.168.0.25 an den Server vom Client aus irgendwie dran.

Firewalls sind auf beiden Seiten deaktiviert.

Kann mir jemand sagen, wo ich meinen Fehler gemacht habe, oder mir den Denkanstoß in die richtige Richtung geben ?

Danke und Grüße, Henere

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 392194

Url: https://administrator.de/forum/openvpn-einrichtungsprobleme-392194.html

Ausgedruckt am: 06.08.2025 um 08:08 Uhr

19 Kommentare

Neuester Kommentar

Das ist immer wieder die gleiche Leier wenn man Winblows als Server verwendet.

Das Problem ist dort das die Netzwerk Autoerkennung auf dem virtuellen OpenVPN Adapter nicht funktioniert und dann dieser Adapter im Firewall Profil als öffentliches Netz deklariert wird und damit dann die Maximalfilter bekommt.

Traffic kann so nicht passieren.

Lösung: Den virtuellen OVPN Adapter als privates Netz im Firewall Setup deklarieren.

Zweites Problem bei Ping: Ebenfalls die Firewall. ICMP (Ping) ist per Default deaktiviert.

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Sind diese Grundhürden bei Winblows umschifft ist der Rest nicht mehr schwer.

Bei einem Client Dialin sind diese zusätzlichen statischen Routen oben natürlich Quatsch. Das zeigt eher das die Server Konfig Datei falsch oder fehlerhaft ist.

Das Push Route Kommando reicht dort. Bei LAN to LAN Verbindung muss sie ggf. addiert werden.

NAT in einem VPN zu aktivieren ist auch Unsinn, denn das sind interne Netze die man ja immer transparent routen kann. Das Aktivieren von NAT schafft eher Probleme, da damit ja logischerweise die NAT Firewall dann auf dem Tunneladapter aktiv ist und Routing dann zur Einbahnstrasse wird.

Ein grundsätzlicher Fehler der oft gemacht wird. NAT gehört AUS !

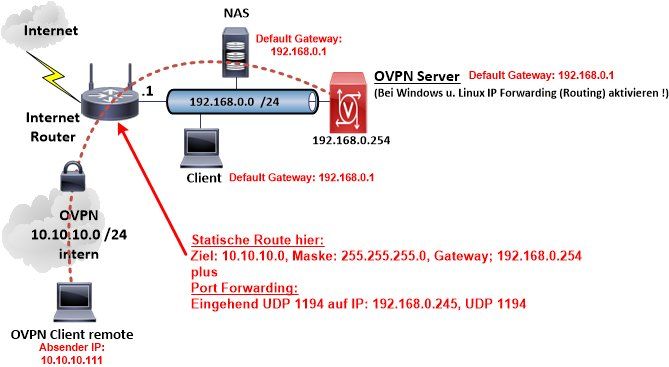

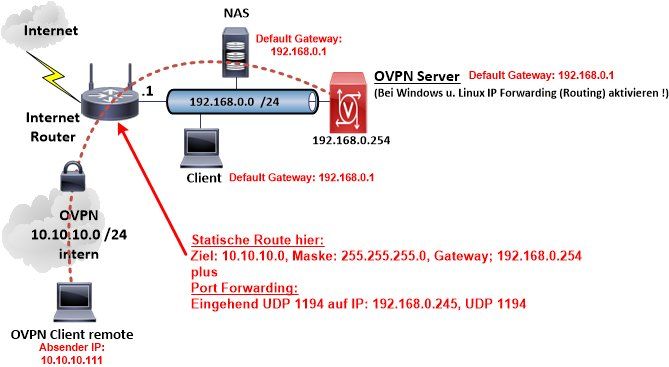

Ein weiterer Kardinalsfehler der bei internen OVPN Server gemacht wird ist die Nichtbeachtung des internen OVPN IP Netzes und das Routing dorthin !! Hier im Beispiel das Netzwerk 10.10.10.0 /24 !

Greift ein OVPN Client von remote via VPN auf einen Client im Netzwerk 192.168.0.0 /24 zu dann hat er als Absender IP eine Adresse aus dem 10er Netz z.B. 10.10.10.111.

Greift er damit auf einen Client zu mit der lokalen LAN IP 192.168.0.200 dann muss der ja die Antwort an ein fremdes IP Netz schicken, sprich das 10er OVPN Netz.

Dazu schickt er das Antwortpaket dann an seine konfigurierte Default Gateway IP im LAN. In der Regel ist das ein Router mit der IP 192.168.0.1 (Beispiel oben).

Der Router schaut nun in seiner Routing Tabelle nach ob er eine statische Route in das OVPN 10er Netz hat via lokaler LAN IP des OVPN Server Rechners.

Hat er sie, dann schickt er das IP Paket dahin und alles ist gut.

Hat er sie NICHT schickt er das IP Paket zu seiner Default Route an den Internet Provider wo sie dann im Nirwana verschwindet ! (Private RFC 1918 IPs, zu denen die 10er IP gehört, werden im Internet NICHT geroutet !)

Vermutlich ist das letztere hier wie leider so häufig der Fall

Fazit: Die statische Route im Internet Router fehlt !

So sähe es aus wenn man alles richtig macht !:

Bei Winblows kann man sich mit route print imm der Routing Tabelle ansehen um zu überprüfen das das IP Routing korrekt läuft. Diese Info fehlt leider auch mal wieder oben

Das Beispiel zeigt das es generell kontraproduktiv ist einen VPN Server intern zu betreiben. Man muss a. ein Loch in die Firewall bohren und ungeschützt Traffic von außen ins lokale LAN forwarden (Security). Und b. hat man die entsprechende Routing Probleme zu lösen.

Fazit: Wenn immer möglich gehört ein VPN Server auf die Peripherie, sprich also Router oder Firewall.

Weitere Fehler in der o.a. Server Konfig:

Noch besser: Den OVPN Server auf einem dedizierten System laufen lassen wie z.B. einem Raspberry Pi:

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

Das Problem ist dort das die Netzwerk Autoerkennung auf dem virtuellen OpenVPN Adapter nicht funktioniert und dann dieser Adapter im Firewall Profil als öffentliches Netz deklariert wird und damit dann die Maximalfilter bekommt.

Traffic kann so nicht passieren.

Lösung: Den virtuellen OVPN Adapter als privates Netz im Firewall Setup deklarieren.

Zweites Problem bei Ping: Ebenfalls die Firewall. ICMP (Ping) ist per Default deaktiviert.

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Sind diese Grundhürden bei Winblows umschifft ist der Rest nicht mehr schwer.

Bei einem Client Dialin sind diese zusätzlichen statischen Routen oben natürlich Quatsch. Das zeigt eher das die Server Konfig Datei falsch oder fehlerhaft ist.

Das Push Route Kommando reicht dort. Bei LAN to LAN Verbindung muss sie ggf. addiert werden.

NAT in einem VPN zu aktivieren ist auch Unsinn, denn das sind interne Netze die man ja immer transparent routen kann. Das Aktivieren von NAT schafft eher Probleme, da damit ja logischerweise die NAT Firewall dann auf dem Tunneladapter aktiv ist und Routing dann zur Einbahnstrasse wird.

Ein grundsätzlicher Fehler der oft gemacht wird. NAT gehört AUS !

Ein weiterer Kardinalsfehler der bei internen OVPN Server gemacht wird ist die Nichtbeachtung des internen OVPN IP Netzes und das Routing dorthin !! Hier im Beispiel das Netzwerk 10.10.10.0 /24 !

Greift ein OVPN Client von remote via VPN auf einen Client im Netzwerk 192.168.0.0 /24 zu dann hat er als Absender IP eine Adresse aus dem 10er Netz z.B. 10.10.10.111.

Greift er damit auf einen Client zu mit der lokalen LAN IP 192.168.0.200 dann muss der ja die Antwort an ein fremdes IP Netz schicken, sprich das 10er OVPN Netz.

Dazu schickt er das Antwortpaket dann an seine konfigurierte Default Gateway IP im LAN. In der Regel ist das ein Router mit der IP 192.168.0.1 (Beispiel oben).

Der Router schaut nun in seiner Routing Tabelle nach ob er eine statische Route in das OVPN 10er Netz hat via lokaler LAN IP des OVPN Server Rechners.

Hat er sie, dann schickt er das IP Paket dahin und alles ist gut.

Hat er sie NICHT schickt er das IP Paket zu seiner Default Route an den Internet Provider wo sie dann im Nirwana verschwindet ! (Private RFC 1918 IPs, zu denen die 10er IP gehört, werden im Internet NICHT geroutet !)

Vermutlich ist das letztere hier wie leider so häufig der Fall

Fazit: Die statische Route im Internet Router fehlt !

So sähe es aus wenn man alles richtig macht !:

Bei Winblows kann man sich mit route print imm der Routing Tabelle ansehen um zu überprüfen das das IP Routing korrekt läuft. Diese Info fehlt leider auch mal wieder oben

Das Beispiel zeigt das es generell kontraproduktiv ist einen VPN Server intern zu betreiben. Man muss a. ein Loch in die Firewall bohren und ungeschützt Traffic von außen ins lokale LAN forwarden (Security). Und b. hat man die entsprechende Routing Probleme zu lösen.

Fazit: Wenn immer möglich gehört ein VPN Server auf die Peripherie, sprich also Router oder Firewall.

Weitere Fehler in der o.a. Server Konfig:

- Die DNS Root Domain .local ist absolut Tabu, da sie fest vom MDNS Protokoll verwendet wird ! en.wikipedia.org/wiki/Multicast_DNS#Protocol_overview oder auch heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstellung- ...

- Port 5000 ist ein IANA zugewiesener Port. Wenn, dann sollte man beim Default OVPN Port bleiben UDP 1194 oder einen der sog. freien Ephemeral Ports zw. 49152 und 65535 verwenden ! en.wikipedia.org/wiki/Ephemeral_port

- Generell gilt: So wenig wie möglich überflüssige Konfig Kommandos in den Konfig Dateien

Noch besser: Den OVPN Server auf einem dedizierten System laufen lassen wie z.B. einem Raspberry Pi:

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

Moin,

was sind denn RFC 1019 IPs? Laut Google bzw. IETF wäre das "Report of the Workshop on Environments for Computational Mathematics".

Du meintest wohl RFC 1918?

Viele Grüße

Exception

(Private RFC 1019 IPs zu denen die 10er IP gehört werden im Internet NICHT geroutet !)

was sind denn RFC 1019 IPs? Laut Google bzw. IETF wäre das "Report of the Workshop on Environments for Computational Mathematics".

Du meintest wohl RFC 1918?

Viele Grüße

Exception

Sorry, ja natürlich  Private IPs, RFC 1918 sollte das natürlich heissen...

Private IPs, RFC 1918 sollte das natürlich heissen...

de.wikipedia.org/wiki/Private_IP-Adresse

de.wikipedia.org/wiki/Private_IP-Adresse

Hallo Zusammen,

ich bin jetzt heute Morgen auf das gleiche Problem wie Henere gestossen, dass zwar diverse IP erreicht werden können, aber eben nicht alle bzw. diverse Drucker nicht erreichbar sind. Wenn ich das Problem richtig verstanden habe, liegt es zum daran, dass eben der OpenVPN-Server hinter der NAT sitzt, zum zweiten das Win-Doof den VPN-Tunnel als nicht idetifizierbare-Netzwerk setzt und zum dritten ein Rückroute fehlt, richtig, vereinfacht gesagt?

Problem eins kann man ja so einfach nicht ändern. Setze ich mal als gegeben.

Problem zwei habe ich gelöst und das nicht idetifizierbare Netzwerk auf Client und Server Seite auf Privat gesetzt. Er findet nun alle IPs die ich anpingen will. Aber wenn ich über den Webbrowser auf die Web-GUI des Druckers will kommt da keine Verbindung oder nicht gefunden. Dies habe ich nicht über den DNS namen gemacht, sondern direkt über die IP. Drucker hat IP, Gateway und DNS Eintrag.

Bei Problem drei habe ich jetzt ein wenig ein Verständnisproblem, sorry.

Wenn ein Clientnetz aus z.B. einem 192.168.1.0/24 Netz kommt und das Ziel/VPN Netz 192.168.4.0/24 hat muss ich im Router des Ziel/VPN Netzes eine Rückroute auf das Clientnetz 192.168.1.0/24 setzen?

Wenn dem so ist, wäre das mal richtig sch... in meinem Fall, da die/der Benutzer in meinem Fall zwischen verschiedenen Netzen wechselt!

Danke...

ich bin jetzt heute Morgen auf das gleiche Problem wie Henere gestossen, dass zwar diverse IP erreicht werden können, aber eben nicht alle bzw. diverse Drucker nicht erreichbar sind. Wenn ich das Problem richtig verstanden habe, liegt es zum daran, dass eben der OpenVPN-Server hinter der NAT sitzt, zum zweiten das Win-Doof den VPN-Tunnel als nicht idetifizierbare-Netzwerk setzt und zum dritten ein Rückroute fehlt, richtig, vereinfacht gesagt?

Problem eins kann man ja so einfach nicht ändern. Setze ich mal als gegeben.

Problem zwei habe ich gelöst und das nicht idetifizierbare Netzwerk auf Client und Server Seite auf Privat gesetzt. Er findet nun alle IPs die ich anpingen will. Aber wenn ich über den Webbrowser auf die Web-GUI des Druckers will kommt da keine Verbindung oder nicht gefunden. Dies habe ich nicht über den DNS namen gemacht, sondern direkt über die IP. Drucker hat IP, Gateway und DNS Eintrag.

Bei Problem drei habe ich jetzt ein wenig ein Verständnisproblem, sorry.

Wenn ein Clientnetz aus z.B. einem 192.168.1.0/24 Netz kommt und das Ziel/VPN Netz 192.168.4.0/24 hat muss ich im Router des Ziel/VPN Netzes eine Rückroute auf das Clientnetz 192.168.1.0/24 setzen?

Wenn dem so ist, wäre das mal richtig sch... in meinem Fall, da die/der Benutzer in meinem Fall zwischen verschiedenen Netzen wechselt!

Danke...

Hallo,

@zeroblue2005

Bitte am besten dein Problem im alten Thread von dir oder in einem neuen Thread posten, da dies ja der Thread von @Henere ist und man ansonsten nur in die Quere kommt, wenn hier verschiedene Probleme besprochen wird.

Ansonsten ist das relativ simple. Du hast ein Site-to-Site Tunnel mit folgenden Netzen:

Lokales Netz: 192.168.1.0/24

Remote Netz: 192.168.4.0/24

VPN Netz: 10.19.15.0/24

Beim lokalen Netz muss eine Route auf das Remote Netz geben. Als Gateway der VPN.

Umgekehrt muss beim Remote Netz die Route auf das lokale Netz gegeben sein, ansonsten ist ja keine Antwort möglich - logisch

Da es sich alles um private RFC 1918 IP Adressen handeln, brauchst du auch kein NAT.

Die Routen musst du jeweils beim Router der jeweiligen Seite einrichten, da der OpenVPN auf einer Windows Kiste im internen Netz steht.

Alle Clients haben ja ansonsten nur den Router als Gateway und bräuchten dann jeweils eine statische Route, was natürlich Unsinn ist.

Anschließend musst du noch Firewall Regeln (falls vorhanden) natürlich anpassen.

Danach sollte alles wie gewünscht funktionieren.

Viele Grüße,

Exception

@zeroblue2005

Bitte am besten dein Problem im alten Thread von dir oder in einem neuen Thread posten, da dies ja der Thread von @Henere ist und man ansonsten nur in die Quere kommt, wenn hier verschiedene Probleme besprochen wird.

Ansonsten ist das relativ simple. Du hast ein Site-to-Site Tunnel mit folgenden Netzen:

Lokales Netz: 192.168.1.0/24

Remote Netz: 192.168.4.0/24

VPN Netz: 10.19.15.0/24

Beim lokalen Netz muss eine Route auf das Remote Netz geben. Als Gateway der VPN.

Umgekehrt muss beim Remote Netz die Route auf das lokale Netz gegeben sein, ansonsten ist ja keine Antwort möglich - logisch

Da es sich alles um private RFC 1918 IP Adressen handeln, brauchst du auch kein NAT.

Die Routen musst du jeweils beim Router der jeweiligen Seite einrichten, da der OpenVPN auf einer Windows Kiste im internen Netz steht.

Alle Clients haben ja ansonsten nur den Router als Gateway und bräuchten dann jeweils eine statische Route, was natürlich Unsinn ist.

Anschließend musst du noch Firewall Regeln (falls vorhanden) natürlich anpassen.

Danach sollte alles wie gewünscht funktionieren.

Viele Grüße,

Exception

in meinem Fall, da die/der Benutzer in meinem Fall zwischen verschiedenen Netzen wechselt!

Dann bräuchtest du ein Remote Access VPN. Der OpenVPN Client wird direkt auf der Workstation des Benutzers installiert und eingerichtet.

Der Client erhält somit direkt eine IP-Adresse aus dem VPN Netz. Beim Router des Remote Netzwerks muss dann halt die Route für das VPN Netzwerks eingerichtet werden, damit der Rückweg funktioniert. Der Benutzer muss dann selbstständig den OpenVPN Client starten. Das kann aber auch automatisch über die Windows Dienste erfolgen.

Du wirst jetzt vieleicht lachen, aber ich habe eine Krücke gefunden, wie das Routen für die Drucker funktioniert...

In meinem Fall läuft der OpenVpn-Server ja auf einen Windows-File Server auf basis von Win-10 Pro. Das Ziel war es diesen erreichbar zu machen. Das klappt auch. Das Problem war jetzt nur noch dass zwei Drucker auch erreichbar sein sollten. Tja und hier ging eben nichts durch an Druckaufträge, weil eben die Rückroute fehlt.

Also habe ich mir gedacht, wenn der File-Server ohne Probleme läuft bzw. erreichbar ist, macht er was richtig, was die Drucker eben falsch machen! Liegt wahrscheinlich daran, dass der OpenVPN-Server auf dem File-Server werkelt.

Also habe ich einfach, die beiden IP-Drucker auf dem File-Server eingerichtet und diese Freigegeben. Dann habe ich den VPN-Client gesagt, binde diesen Freigegeben Drucker auf dem File-Server in das VPN-Client System ein und siehe einer an, es klappt! Ich gehe einfach mal davon aus, dass vereinfacht gesagt die Kommunikation zwischen Client<<<>>>File-Server<<<>>>Drucker über den FileServer geroutet wird und wenn das klappt, dann kann ich mit der Krücke leben!

In meinem Fall läuft der OpenVpn-Server ja auf einen Windows-File Server auf basis von Win-10 Pro. Das Ziel war es diesen erreichbar zu machen. Das klappt auch. Das Problem war jetzt nur noch dass zwei Drucker auch erreichbar sein sollten. Tja und hier ging eben nichts durch an Druckaufträge, weil eben die Rückroute fehlt.

Also habe ich mir gedacht, wenn der File-Server ohne Probleme läuft bzw. erreichbar ist, macht er was richtig, was die Drucker eben falsch machen! Liegt wahrscheinlich daran, dass der OpenVPN-Server auf dem File-Server werkelt.

Also habe ich einfach, die beiden IP-Drucker auf dem File-Server eingerichtet und diese Freigegeben. Dann habe ich den VPN-Client gesagt, binde diesen Freigegeben Drucker auf dem File-Server in das VPN-Client System ein und siehe einer an, es klappt! Ich gehe einfach mal davon aus, dass vereinfacht gesagt die Kommunikation zwischen Client<<<>>>File-Server<<<>>>Drucker über den FileServer geroutet wird und wenn das klappt, dann kann ich mit der Krücke leben!

eines befreundeten Linuxgurus bekommen,

Selber zum Linux Guru werden indem du dir mal einen Raspberry Pi kaufst, übst und es SELBER machst Winblows Knechte hat die Welt ja schon mehr als genug...

Netzwerk Management Server mit Raspberry Pi

oder denke ich da falsch ?

Da denkst du falsch, denn der ARM hat extra Silizium dafür !Die Achillesferse beim RasPi ist die Anbindung des LAN Ports. Dessen Chip hängt am internen USB Hub und der begrenzt den Netzwerk Durchsatz. Nicht die Kryptologie.

jankarres.de/2016/03/raspberry-pi-3-performance-und-leistungsauf ...

Was ist den "Lunix" ??

Moin,

Was musst du bei dem Raspberry Pi großartig sichern außer der OpenVPN Konfiguration + Zertifikate?

Das kann man mit einem simplen Bash Script realisieren.

Außer der Pi wird neben den VPN noch für andere Zwecke verwendet.

Viele Grüße,

Exception

Mag verlockend klingen, aber ... hmm... wie rede ich mich jetzt am Besten raus ? .... Eine VM hat den Vorteil, dass sie direkt in die Sicherung mit einfliessen kann. Sonst hab ich noch nen extra Schritt.

Was musst du bei dem Raspberry Pi großartig sichern außer der OpenVPN Konfiguration + Zertifikate?

Das kann man mit einem simplen Bash Script realisieren.

Außer der Pi wird neben den VPN noch für andere Zwecke verwendet.

Viele Grüße,

Exception