ToolGetExchangeStatusForWatcher.exe

Servus zusammen.

Auf einem frisch gepatchtem Ex2016 CU19 unter Server 2016 finde ich im ProcMon die Exe hier: toolGetExchangeStatusForWatcher.exe

Ganz Google kennt das nicht ?

Der war bis gestern noch ein CU18 mit den aktuellsten Patches, heute Nacht auf CU19 hochgezogen (kein https von außen möglich), und die genannte Exe macht reichlich Systemlast.

Eine Suche im Filesystem (angemeldet als Dom-Admin) findet diese Datei auf dem Exchange nicht ?

Jemand eine Idee ?

Grüße, Henere

Auf einem frisch gepatchtem Ex2016 CU19 unter Server 2016 finde ich im ProcMon die Exe hier: toolGetExchangeStatusForWatcher.exe

Ganz Google kennt das nicht ?

Der war bis gestern noch ein CU18 mit den aktuellsten Patches, heute Nacht auf CU19 hochgezogen (kein https von außen möglich), und die genannte Exe macht reichlich Systemlast.

Eine Suche im Filesystem (angemeldet als Dom-Admin) findet diese Datei auf dem Exchange nicht ?

Jemand eine Idee ?

Grüße, Henere

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 661147

Url: https://administrator.de/forum/toolgetexchangestatusforwatcher-exe-661147.html

Ausgedruckt am: 27.07.2025 um 00:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

ich habe eben bei einen Exchange 2016 CU19 einmal geschaut.

Ich habe diese Datei weder laufend noch irgendwo auf der Festplatte.

Wann sagen denn Erstell- und Änderungsdatum sowie die Signatur?

Wo liegt die Datei auf der Festplatte?

Bitte erstelle mal einen SHA-Hash dazu.

Vieleicht findet man mit dem etwas.

Google kennt zu diesem Begriff in der Tat nur diese Webseite.

Stefan

GGf. Panik aktivieren

ich habe eben bei einen Exchange 2016 CU19 einmal geschaut.

Ich habe diese Datei weder laufend noch irgendwo auf der Festplatte.

Wann sagen denn Erstell- und Änderungsdatum sowie die Signatur?

Wo liegt die Datei auf der Festplatte?

Bitte erstelle mal einen SHA-Hash dazu.

Vieleicht findet man mit dem etwas.

Google kennt zu diesem Begriff in der Tat nur diese Webseite.

Stefan

GGf. Panik aktivieren

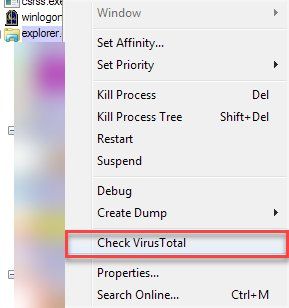

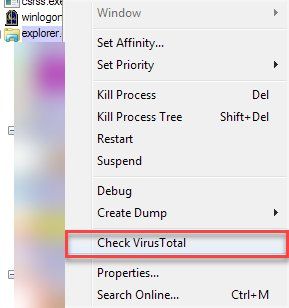

Lass mal den ProcessExplorer vorsorglich nach Signaturen über Virustotal für den Prozess scannen. Das Ergebnis (Treffer und Link auf VT) landet dann in der Spalte "VirusTotal".

Gruß SK

Gruß SK

GGf. Panik aktivieren

Dito.

Und was sagt VirusTotal über den Hash des Prozesses?

Ja, aber...

Bei Windows (Server) findet man immer irgendwas Etwas was man nicht kennt sucht lange und am Ende ist es normal....

Zum Beispiel der Dienst "Diagnostic Execution Service" kann ja nun alles mögliche sein.

Stefan

Bei Windows (Server) findet man immer irgendwas Etwas was man nicht kennt sucht lange und am Ende ist es normal....

Zum Beispiel der Dienst "Diagnostic Execution Service" kann ja nun alles mögliche sein.

Stefan

Zitat von @Henere:

Der ist aber "geschützt", ich kann auch über den ProcExpl den Pfad nicht anzeigen lassen.

Dazu musst du den ProcessExplorer als "System" starten z.B. über Der ist aber "geschützt", ich kann auch über den ProcExpl den Pfad nicht anzeigen lassen.

psexec -i -sIm Process Explorer ist suche bei virustotal im Kontextmenu bei dieser Datei ausgegraut.

s.o. dann klappt auch das

Moin

Sehr gut das es nur eine falsche Vermutung war.

Lieber falsch vermuten als..

Was mich interessiert hätte, Ich weiß nicht ob Diagnosen im Nachhinein noch möglich sind,

aber würde das Tool Everything von VoidTools voidtools.com/ das noch finden?

Es findet sehr viel, und macht über die üblichen Rechte Kniffe viel möglich.

Aber das einzige was es im Prinzip macht:

Es zeigt das an was auf einem indezierten Ordner / Laufwerk is, und zwar wirklich alles.

Was Ich ÄNDERN kann, das bestimmen die Rechte des Users der es gestartet hat

Sprich ein Runas ist dort dann mal die Lösung..

Reines Interesse.

Sehr gut das es nur eine falsche Vermutung war.

Lieber falsch vermuten als..

Was mich interessiert hätte, Ich weiß nicht ob Diagnosen im Nachhinein noch möglich sind,

aber würde das Tool Everything von VoidTools voidtools.com/ das noch finden?

Es findet sehr viel, und macht über die üblichen Rechte Kniffe viel möglich.

Aber das einzige was es im Prinzip macht:

Es zeigt das an was auf einem indezierten Ordner / Laufwerk is, und zwar wirklich alles.

Was Ich ÄNDERN kann, das bestimmen die Rechte des Users der es gestartet hat

Sprich ein Runas ist dort dann mal die Lösung..

Reines Interesse.