Cisco PIX Firewall IPsec VPN Tunnel auf pfsense Firewall

Dieses Tutorial ist ein Zusatztutorial zum Cisco Router Tutorial hier in der gleichen Rubrik und beschreibt analog wie zwischen einer Cisco PIX Firewall und der externen freien Firewall Lösung (M0n0wall oder pfsense) ein VPN Tunnel mit IPsec zu realisieren ist, der eine gesichterte Verbindung zweier lokaler Netze mit privaten RFC-1918 IP Adressen über ein öffentliches Netzwerk (Internet) ermöglicht.

Das folgende Tutorial ist ein Schwester Tutorial zu dem bei Administrator.de in dieser Rubrik ebenfalls verfügbaren Tutorials zur Einrichtung eines IPsec VPN Tunnels zwischen Cisco_Router_und_Monowall_oder_pfsense

Die Basisinstallation der Komponenten decken alle weiteren dort genannten Tutorials schon ab, so das es hier nur noch um das reine HowTo geht !

Da die IPsec Funktionen mit den Beta Versionen stabiler laufen sollte bei der M0n0wall die Version 1.3.b18 (derzeit aktuell) und bei pfsense die Version 1.2.3RC1 zum Einsatz kommen !

Es wird wie beim o.a.Tutorial vorausgesetzt das ein wenig Basiswissen zum Thema Cisco Command Line Interface und IPsec VPNs im allgemeinen vorhanden ist !

Dazu empfiehlt sich als Lektüre das gut gemachte Protokoll Tutorial von spacyfreak:

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Kleinere PIX Firewalls wie z.B die PIX 501 sind bei bekannten Auktionsplattformen oder Gebrauchthändlern mittlerweile preiswert zu bekommen oder es finden sich noch alte ausrangierte Systeme bei Firmen die einen weiteren Einsatz lohnen.

Mittlerweile supporten auch bessere Consumer Router wie die von LanCom oder Draytek IPsec, so das man auch dorthin mit der PIX problemlos VPN Tunnel mit IPsec realisieren kann.

Als IPsec VPN Beispiel kommt hier stellvertretend die freie, weit verbreitete Router/Firewall Lösung M0n0wall oder pfsense zum Einsatz. Weiterführende M0n0wall oder pfsense Informationen findet man auf der zugehörigen Projektseite:

m0n0.ch/

pfsense.com/

oder den o.a. Tutorials. Eine Installation mit anderen freien Lösungen wie IPCop, Endian, Astaro etc. ist problemlos ebenso möglich.

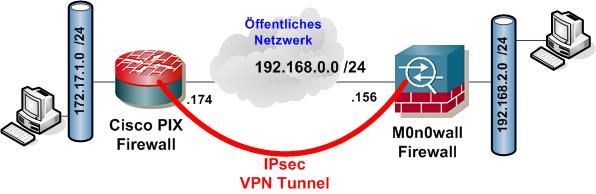

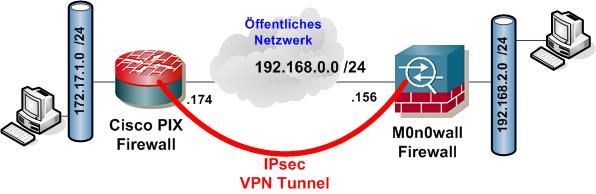

Als VPN Laboraufbau, der aber 1 zu 1 auf eine funktionierende Internet Konfiguration übertragbar ist, wird folgendes Szenario benutzt:

IP Netze Cisco PIX:

Lokales Netzwerk 172.17.1.0 /24

Interface: ethernet 1 (inside) : 172.17.1.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.0.0 /24

Interface: ethernet 0 (outside) : 192.168.0.174, Maske: 255.255.255.0 *)

IP Netze M0n0wall bzw. pfsense:

Lokales Netzwerk 192.168.2.0 /24

Interface: LAN: 192.168.2.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.0.0 /24

Interface: WAN: 192.168.0.156, Maske: 255.255.255.0 *)

(* Als Laboraufbau wird hier nur beispielhalber ein öffentliches Netzwerk mit einer privaten RFC 1918 IP Adresse ersetzt. Diese IP Adressen müssen im real Life Aufbau durch die entsprechenden öffentlichen IP Adressen ersetzt werden !!)

Die VPN IPsec Konfiguration der Cisco PIX Firewall sieht entsprechend zum o.a. Aufbau so aus: (Überflüssige Standard Kommandos sind weggelassen !)

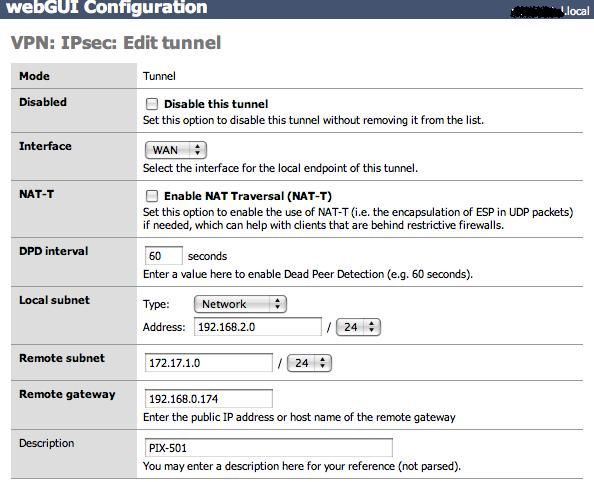

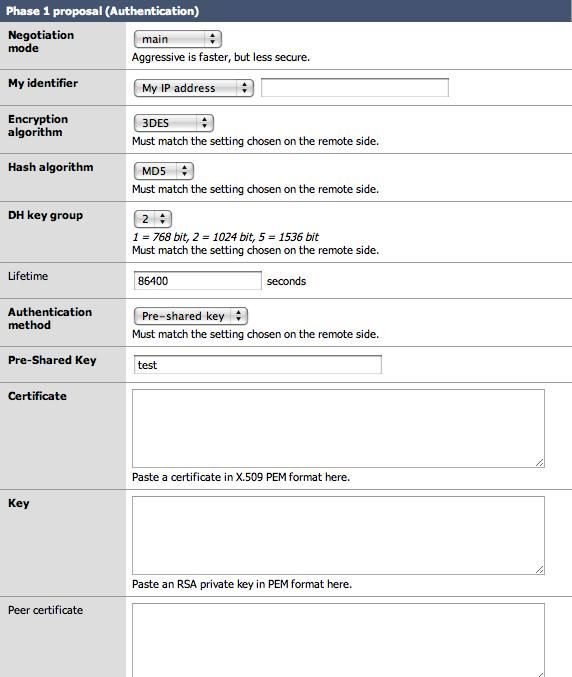

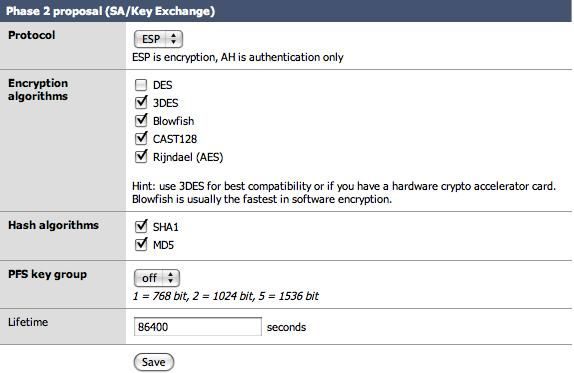

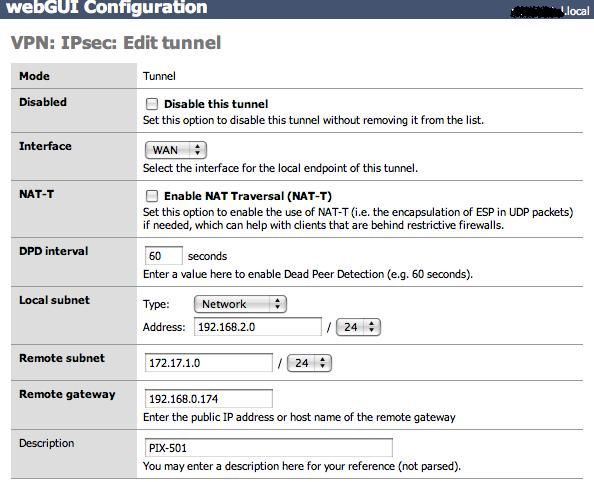

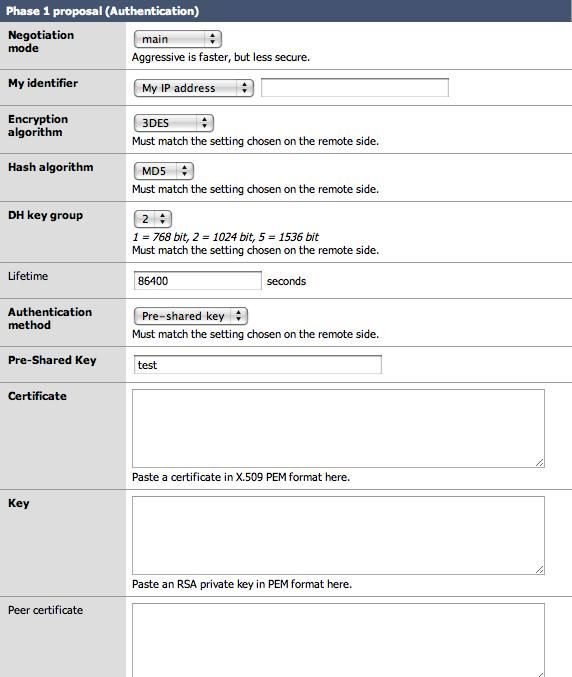

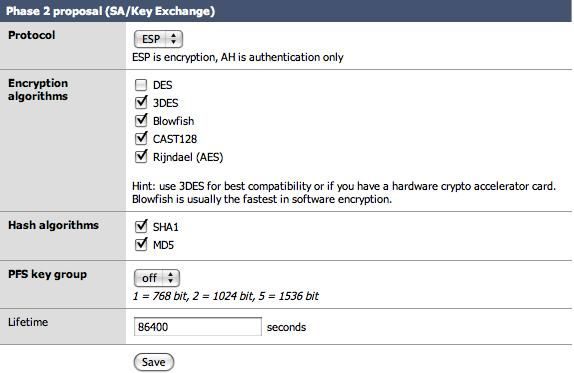

Alle Einstellungen werden ausschliesslich im Menü VPN -> IPsec vorgenommen. Weitere Einstellungen sind zum Aufbau des Tunnels nicht erforderlich.

Noch eine weitere Anmerkung:

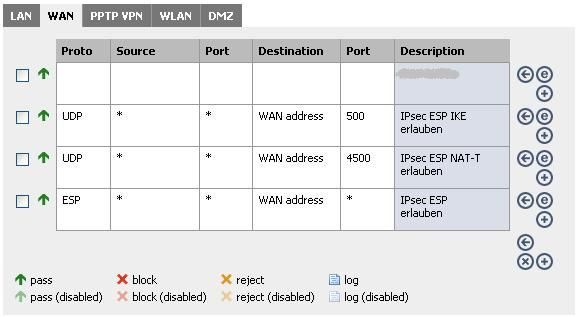

Lässt man die VPN Kopplung auf Seiten der M0n0wall oder pfsense auf ein anderes Interface als dem LAN Interface zu wie z.B. ein WLAN Interface (bei integriertem WLAN), oder DMZ oder eines der alternativen OPTx Interfaces muss man die Firewall Regeln entsprechend in den Firewall Rules anpassen das Pakete wie z.b. ICMP (Ping) und andere ausgehend erlaubt sind.

Beim LAN Interface ist das per Default eingestellt auf den o.a. alternativen Interface hingegen, wie bei Firewalls generell üblich, nicht so das eine o.a Anpassung zwingend erforderlich ist um den Traffic passieren zu lassen !!!

Abschliessend noch ein wichtiger Hinweis um Frustrationen zu vermeiden:

Betreibt man die M0n0wall mit PPPoE direkt an einem DSL Anschluss mit einem einfachen DSL Modem, ist generell der Zugang auf das WAN Interface von außen gesperrt wie bei einer Firewall ja üblich und auch gewollt.

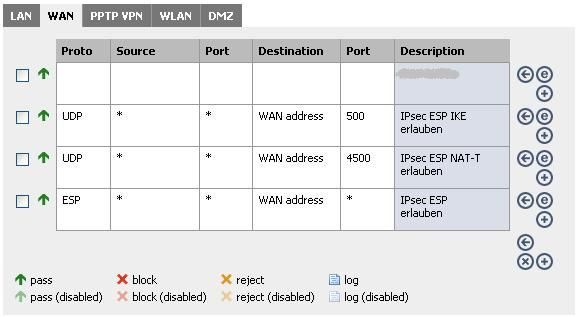

Um eingehende IPsec ESP Verbindungen möglich zu machen muss man den WAN Port für IPsec entsprechend öffnen.

Auch das geht mit einer Firewall Regel auf dem WAN Port die dann UDP 500 (IKE), UDP 4500 (NAT Traversal) und das ESP Protokoll erlaubt:

Noch ein Tip zum Schluss:

Falls die PIX statt mit DSL Modem direkt am Internet hinter einem NAT/DSL Router betrieben wird kann man das Feature NAT Traversal in der Monowall anhaken und auch in der PIX aktivieren. Damit erspart man sich umständliche Port Weiterleitungen am Router zu konfigurieren.

Der IPsec Tunnel kann dann selbstständig die NAT Firewall im Router überwinden !

Beachtet man diese Feinheiten steht nun auch einer Nutzung des VPN Tunnels PIX <-> Monowall und damit der Kopplung beider (oder mehrerer) lokaler Netze zwischen den Geräten nichts mehr im Wege !!!

Inhaltsverzeichnis

Das folgende Tutorial ist ein Schwester Tutorial zu dem bei Administrator.de in dieser Rubrik ebenfalls verfügbaren Tutorials zur Einrichtung eines IPsec VPN Tunnels zwischen Cisco_Router_und_Monowall_oder_pfsense

Die Basisinstallation der Komponenten decken alle weiteren dort genannten Tutorials schon ab, so das es hier nur noch um das reine HowTo geht !

Da die IPsec Funktionen mit den Beta Versionen stabiler laufen sollte bei der M0n0wall die Version 1.3.b18 (derzeit aktuell) und bei pfsense die Version 1.2.3RC1 zum Einsatz kommen !

Es wird wie beim o.a.Tutorial vorausgesetzt das ein wenig Basiswissen zum Thema Cisco Command Line Interface und IPsec VPNs im allgemeinen vorhanden ist !

Dazu empfiehlt sich als Lektüre das gut gemachte Protokoll Tutorial von spacyfreak:

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Kleinere PIX Firewalls wie z.B die PIX 501 sind bei bekannten Auktionsplattformen oder Gebrauchthändlern mittlerweile preiswert zu bekommen oder es finden sich noch alte ausrangierte Systeme bei Firmen die einen weiteren Einsatz lohnen.

Mittlerweile supporten auch bessere Consumer Router wie die von LanCom oder Draytek IPsec, so das man auch dorthin mit der PIX problemlos VPN Tunnel mit IPsec realisieren kann.

Als IPsec VPN Beispiel kommt hier stellvertretend die freie, weit verbreitete Router/Firewall Lösung M0n0wall oder pfsense zum Einsatz. Weiterführende M0n0wall oder pfsense Informationen findet man auf der zugehörigen Projektseite:

m0n0.ch/

pfsense.com/

oder den o.a. Tutorials. Eine Installation mit anderen freien Lösungen wie IPCop, Endian, Astaro etc. ist problemlos ebenso möglich.

Als VPN Laboraufbau, der aber 1 zu 1 auf eine funktionierende Internet Konfiguration übertragbar ist, wird folgendes Szenario benutzt:

IP Netze Cisco PIX:

Lokales Netzwerk 172.17.1.0 /24

Interface: ethernet 1 (inside) : 172.17.1.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.0.0 /24

Interface: ethernet 0 (outside) : 192.168.0.174, Maske: 255.255.255.0 *)

IP Netze M0n0wall bzw. pfsense:

Lokales Netzwerk 192.168.2.0 /24

Interface: LAN: 192.168.2.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.0.0 /24

Interface: WAN: 192.168.0.156, Maske: 255.255.255.0 *)

(* Als Laboraufbau wird hier nur beispielhalber ein öffentliches Netzwerk mit einer privaten RFC 1918 IP Adresse ersetzt. Diese IP Adressen müssen im real Life Aufbau durch die entsprechenden öffentlichen IP Adressen ersetzt werden !!)

Die VPN IPsec Konfiguration der Cisco PIX Firewall sieht entsprechend zum o.a. Aufbau so aus: (Überflüssige Standard Kommandos sind weggelassen !)

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

hostname pix501

names

name 192.168.2.0 pixtomono

access-list 100 permit icmp any any echo-reply

access-list inside_outbound_nat0_acl permit ip 172.17.1.0 255.255.255.0 pixtomono 255.255.255.0

access-list outside_cryptomap_20 permit ip 172.17.1.0 255.255.255.0 pixtomono 255.255.255.0

ip address outside 192.168.0.174 255.255.255.0

ip address inside 172.17.1.254 255.255.255.0

global (outside) 10 interface

nat (inside) 0 access-list inside_outbound_nat0_acl

nat (inside) 10 0.0.0.0 0.0.0.0 0 0

access-group 100 in interface outside

!

sysopt connection permit-ipsec

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto map outside_map 20 ipsec-isakmp

crypto map outside_map 20 match address outside_cryptomap_20

crypto map outside_map 20 set peer 192.168.0.156

crypto map outside_map 20 set transform-set ESP-3DES-SHA

crypto map outside_map interface outside

isakmp enable outside

isakmp key test address 192.168.0.156 netmask 255.255.255.255 no-xauth no-config-mode

isakmp identity address

isakmp policy 20 authentication pre-share

isakmp policy 20 encryption 3des

isakmp policy 20 hash md5

isakmp policy 20 group 2

isakmp policy 20 lifetime 86400

!

dhcpd address 172.17.1.10-172.17.1.20 inside

dhcpd dns 192.168.7.254

dhcpd lease 3600

dhcpd ping_timeout 750

dhcpd enable inside

endAlle Einstellungen werden ausschliesslich im Menü VPN -> IPsec vorgenommen. Weitere Einstellungen sind zum Aufbau des Tunnels nicht erforderlich.

Noch eine weitere Anmerkung:

Lässt man die VPN Kopplung auf Seiten der M0n0wall oder pfsense auf ein anderes Interface als dem LAN Interface zu wie z.B. ein WLAN Interface (bei integriertem WLAN), oder DMZ oder eines der alternativen OPTx Interfaces muss man die Firewall Regeln entsprechend in den Firewall Rules anpassen das Pakete wie z.b. ICMP (Ping) und andere ausgehend erlaubt sind.

Beim LAN Interface ist das per Default eingestellt auf den o.a. alternativen Interface hingegen, wie bei Firewalls generell üblich, nicht so das eine o.a Anpassung zwingend erforderlich ist um den Traffic passieren zu lassen !!!

Abschliessend noch ein wichtiger Hinweis um Frustrationen zu vermeiden:

Betreibt man die M0n0wall mit PPPoE direkt an einem DSL Anschluss mit einem einfachen DSL Modem, ist generell der Zugang auf das WAN Interface von außen gesperrt wie bei einer Firewall ja üblich und auch gewollt.

Um eingehende IPsec ESP Verbindungen möglich zu machen muss man den WAN Port für IPsec entsprechend öffnen.

Auch das geht mit einer Firewall Regel auf dem WAN Port die dann UDP 500 (IKE), UDP 4500 (NAT Traversal) und das ESP Protokoll erlaubt:

Noch ein Tip zum Schluss:

Falls die PIX statt mit DSL Modem direkt am Internet hinter einem NAT/DSL Router betrieben wird kann man das Feature NAT Traversal in der Monowall anhaken und auch in der PIX aktivieren. Damit erspart man sich umständliche Port Weiterleitungen am Router zu konfigurieren.

Der IPsec Tunnel kann dann selbstständig die NAT Firewall im Router überwinden !

Beachtet man diese Feinheiten steht nun auch einer Nutzung des VPN Tunnels PIX <-> Monowall und damit der Kopplung beider (oder mehrerer) lokaler Netze zwischen den Geräten nichts mehr im Wege !!!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 117644

Url: https://administrator.de/tutorial/cisco-pix-firewall-ipsec-vpn-tunnel-auf-pfsense-firewall-117644.html

Ausgedruckt am: 27.07.2025 um 07:07 Uhr