IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Inhaltsverzeichnis

Das folgende Tutorial ist eine mehr Technik bezogene Fortsetzung des hier bei Administrator.de schon bestehenden IPsec_VPN_Grundlagen_Tutorials und soll in loser Folge einige Praxisbeispiele der IPsec VPN Kopplung populärer Router oder Firewall Produkte vorstellen um das Grundlagen Tutorial nicht weiter aufzublähen.

Ziel ist es bei privaten oder KMU Standort VPN Vernetzungen ohne großes Probieren schnell zu einer funktionierenden VPN Kopplung auf Basis des IPsec Protokolls zu kommen.

Die hier vorgestellten Beispiele und Screenshots können direkt auf bestehende Projekte übertragen werden, natürlich mit entsprechender Anpassung der IP Adressierung auf die eigenen Belange und Hardware.

Eine entsprechende VPN Hardware wird vorausgesetzt. Auf die Basis Konfiguration der Firewalls wie IPCop, pfSense/OPNsense oder kommerzielle Produkte wie Sophos, Zywall & Co. bzw. VPN Router wie Fritzbox, Mikrotik, Cisco usw. wird hier nicht im Detail eingegangen, sofern diese Konfigurationsschritte nicht IPsec VPN spezifisch sind.

In den weiterführenden Links unten findet man zusätzliche Informationen zu diesen Themen.

Ein klein wenig Basiswissen zum Thema IPsec VPNs generell und Cisco Command Line Interface sollte vorhanden sein ! Es empfiehlt sich das o.g. Basis Tutorial noch einmal zu lesen.

Los gehts....

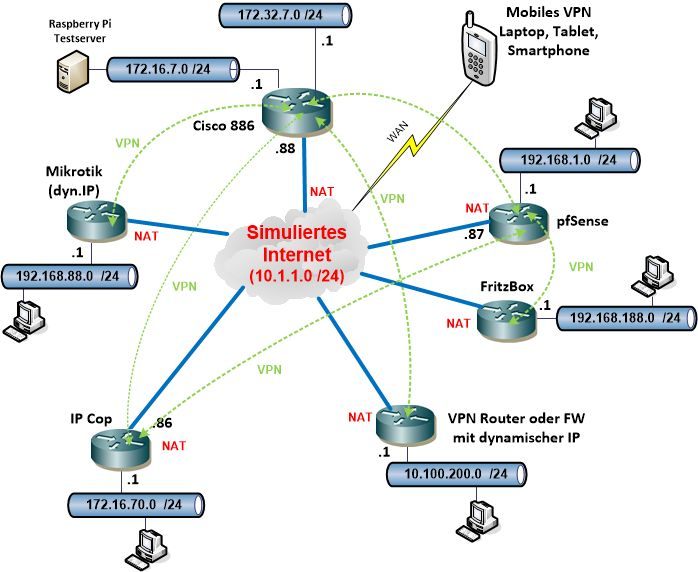

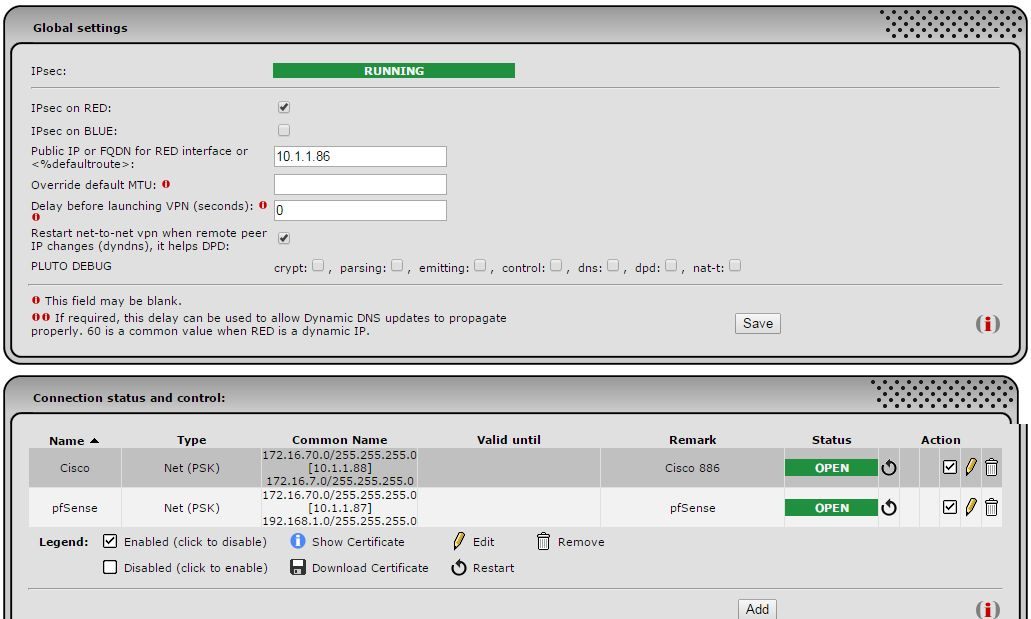

Das Internet wird hier in der Labor Simulation durch ein separates IP Netz 10.1.1.0 /24 dargestellt. Alle VPN Geräte arbeiten mit ihrem WAN / Internet Port per NAT (Netzwerk Adress Translation) auf diesem IP Netz und sind somit wie im Internet bzw. über den Provider direkt miteinander verbunden.

Einige Geräte nutzen dynamische (wechselnde) IP Adressen am WAN Port und benutzen eine andere Verschlüsselung (z.B. 3DES) als die hier im Tutorial beispielhaft verwendete AES-128. Alles um dem Aufbau mehr Praxisbezug zu geben.

Ein Bild sagt mehr als 1000 Worte....

Die Internet Port Adressierung muss in real Life natürlich auf xDSL (PPPoE), Kabel Internet, Mobilfunk etc. entsprechend den individuellen Einstellungen am Provider Anschluss angepasst werden. Ebenso natürlich die IP Adressierung der verwendeten lokalen LAN Netze.

Der Cisco Router stellt hier im im Tutorial beispielhaft den zentralen VPN Zugang dar. Das muss aber in der Praxis nicht so sein. Natürlich kann das auch ein anderes Gerät aus dem hier vorgestellten Portfolio sein und der Cisco nur ein Client.

Um sich aber nicht zu verzetteln und das Tutorial mit allen möglichen Kombinationen zu überfrachten wurde dieser Weg gewählt. Zumal die IPsec Protokoll Implementation hier als fehlerfrei gilt. (Aktuellste Firmware vorausgesetzt !)

Als Verschlüsselung wird in diesem Beispiel das moderne AES-128 mit SHA verwand um Kompatibilität zu älteren ALIX Mainboards (2D13 mit IPCop, pfSense) zu haben, die dedizierte Crypto Chips an Bord haben und so Verschlüsselung in Wirespeed supporten ohne die CPU zu belasten.

Diese Crypto HW ist aber auf den 2Dx ALIX Mainboards auf 128 Bit AES beschränkt.

Besser, da sicherer, wäre es zusätzlich noch AES-256 zu aktivieren. Modernere Hardware hat da keine Limits.

Der Cisco Router und auch die pfSense stellen zusätzlich zur Standort Kopplung noch einen IPsec VPN Dialin Server zur Verfügung für mobile IPsec Clients wie iPhone/iPad, Android Smartphones, Laptop etc. VPN für mobile User.

Als Testserver für die VPN Netzwerk Erreichbarkeit dient im Zielnetz (172.16.7.0 /24) ein .

!

service timestamps debug datetime msec localtime

service timestamps log datetime localtime

!

aaa authentication login default local

aaa authentication login clientauth local

aaa authorization network groupauth local

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

!

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 172.16.7.1 172.16.7.150 => DHCP Pool im lokalen LAN .151 bis .199

ip dhcp excluded-address 172.16.7.200 172.16.7.254

!

ip dhcp pool local

network 172.16.7.0 255.255.255.0

default-router 172.16.7.1

dns-server 172.16.7.1

domain-name test.intern

!

ip domain lookup source-interface Vlan99

ip domain name test.intern

ip name-server 123.4.5.6 => Ersetzen mit Provider DNS IP oder internem DNS

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw smtp

ip inspect name myfw esmtp

ip inspect name myfw ssh

ip inspect name myfw isakmp <-- Firewall App. Gateway f. IPsec

ip inspect name myfw sip

ip inspect name myfw rtsp

ip inspect name myfw tcp

ip inspect name myfw udp

!

username admin password 0 admin

username vpntest password 0 test123

!

!

crypto keyring Labtest => Setzt die Pre Shared Passwörter für die einzelnen Tunnel

pre-shared-key address 10.1.1.87 key test123

pre-shared-key address 10.1.1.86 key test123

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim123

!

crypto isakmp policy 10 => Erlaubt AES 256 Bit und SHA256 und DH Group 14 (2048)

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 20 => Erlaubt AES 128 Bit und SHA, DH Group 2 (1048)

encr aes

authentication pre-share

group 2

!

crypto isakmp client configuration group VPNdialin => VPN Dialin für mobile IPsec Clients (Smartphone, iOS, MacOS etc.)

key cisco321

dns 192.168.7.254

domain vpn.test.intern

pool VPNPool

save-password

max-logins 3

banner # Willkommen im Test VPN (Cisco880) #

!

crypto isakmp profile pfSense => Tunnel Profil für die pfSense

description IPsec VPN pfSense

keyring Labtest

match identity address 10.1.1.87 255.255.255.255

!

crypto isakmp profile IPCop => Tunnel Profil für den IP-Cop

description IPsec VPN IPCop

keyring Labtest

match identity address 10.1.1.86 255.255.255.255

!

crypto isakmp profile DynDialin => Tunnel Profil für IPsec Tunnel von Geräten mit dynamischer Provider IP

description VPNs mit dyn. IP

keyring Labtest

match identity address 0.0.0.0

!

crypto isakmp profile VPNclient => Tunnel Profil für die VPN Dialin User

description VPN clients profile

match identity group VPNdialin

client authentication list clientauth

isakmp authorization list groupauth

client configuration address respond

virtual-template 2

!

!

crypto ipsec transform-set testset esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile test-vti2

set transform-set testset

!

!

crypto dynamic-map dynmap 10 => Weist Tunneln mit dyn.IP Profil zu

description Tunnel dyn.IP Cisco 800

set transform-set testset

set isakmp-profile DynDialin

match address vpndyn1

!

crypto dynamic-map dynmap 15 => Weist Mikrotik dyn.IP Profil zu

description Tunnel dyn.IP Mikrotik 2011

set transform-set testset

set isakmp-profile DynDialin

match address vpndynmt

!

crypto dynamic-map dynmap 20 => Weist FritzBox dyn.IP Profil zu

description Tunnel dyn.IP FritzBox

set transform-set testset

set isakmp-profile DynDialin

match address vpnfritz

!

!

crypto map vpntest 10 ipsec-isakmp => Weist der festen Test Internet IP Adresse .87 pfSense Profil zu

description Tunnel Static IP pfSense

set peer 10.1.1.87

set transform-set testset

set isakmp-profile pfSense

match address vpnpfsense

!

crypto map vpntest 15 ipsec-isakmp => Weist der festen Test Internet IP .86 IP Cop Profil zu

description Tunnel Static IP IP-Cop

set peer 10.1.1.86

set transform-set testset

set isakmp-profile IPCop

match address vpnipcop

!

crypto map vpntest 20 ipsec-isakmp dynamic dynmap => Weist das dynamische Profil zu

!

interface Virtual-Template2 type tunnel => Virtuelles Interface für mobile VPN Dialin User

ip unnumbered Vlan1

ip virtual-reassembly in

tunnel mode ipsec ipv4

tunnel protection ipsec profile test-vti2

!

interface Vlan1

description Lokales LAN

ip address 172.16.7.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

!

interface Vlan99 => Dies kann auch ein xDSL Interface sein ! Beispiel HIER

description Internet Anschluss

ip address 10.1.1.88 255.255.255.0

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

no cdp enable

ip nat outside

ip inspect myfw out

ip virtual-reassembly in

crypto map vpntest => VPN Profil aktiv auf dem Internet Interface

!

ip dns server

!

ip local pool VPNPool 172.16.7.70 172.16.7.73 => IP Adresspool für mobile VPN Dialin User

!

ip nat inside source list 101 interface Vlan99 overload

!

ip access-list extended vpndyn1 => Bestimmt zu verschlüsselnden Traffic für VPN mit Cisco 800

permit ip 172.16.7.0 0.0.0.255 10.100.200.0 0.0.0.255

ip access-list extended vpndynmt => Bestimmt zu verschlüsselnden Traffic für VPN mit Mikrotik

permit ip 172.16.7.0 0.0.0.255 192.168.88.0 0.0.0.255

ip access-list extended vpnfritz => Bestimmt zu verschlüsselnden Traffic für VPN mit FritzBox

permit ip 172.16.7.0 0.0.0.255 192.168.188.0 0.0.0.255

ip access-list extended vpnipcop => Bestimmt zu verschlüsselnden Traffic für VPN mit IP Cop

permit ip 172.16.7.0 0.0.0.255 172.16.70.0 0.0.0.255

ip access-list extended vpnpfsense => Bestimmt zu verschlüsselnden Traffic für VPN mit pfSense

permit ip 172.16.7.0 0.0.0.255 192.168.1.0 0.0.0.255

!

!

access-list 101 deny ip 172.16.7.0 0.0.0.255 10.10.200.0 0.0.0.255 => Kein NAT für das VPN mit dynamischer IP

access-list 101 deny ip 172.16.7.0 0.0.0.255 172.16.70.0 0.0.0.255 => Kein NAT für das IP Cop VPN

access-list 101 deny ip 172.16.7.0 0.0.0.255 192.168.1.0 0.0.0.255 => Kein NAT für das pfSense VPN

access-list 101 deny ip 172.16.7.0 0.0.0.255 192.168.88.0 0.0.0.255 => Kein NAT für das Mikrotik VPN

access-list 101 deny ip 172.16.7.0 0.0.0.255 192.168.188.0 0.0.0.255 => Kein NAT für das FritzBox VPN

access-list 101 permit ip 172.16.7.0 0.0.0.255 any

access-list 111 permit icmp any host 10.1.1.88 administratively-prohibited => Wichtige administrative ICMPs erlauben

access-list 111 permit icmp any host 10.1.1.88 echo-reply

access-list 111 permit icmp any host 10.1.1.88 packet-too-big

access-list 111 permit icmp any host 10.1.1.88 time-exceeded

access-list 111 permit icmp any host 10.1.1.88 unreachable

access-list 111 permit udp any host 10.1.1.88 eq isakmp => IPsec eingehend durch die Firewall erlauben

access-list 111 permit udp any host 10.1.1.88 eq non500-isakmp => IPsec eingehend durch die Firewall erlauben

access-list 111 permit esp any host 10.1.1.88 => IPsec eingehend durch die Firewall erlauben

access-list 111 permit udp any eq ntp host 10.1.1.88 => NTP, Uhrzeit Abfrage erlauben

access-list 111 permit udp any eq domain host 10.1.1.88 => DNS Abfrage erlauben, Router ist Proxy

access-list 111 permit tcp any eq domain host 10.1.1.88 => DNS Abfrage erlauben, Router ist Proxy

access-list 111 deny ip any any

!

ntp server ntp0.fau.de

!

end

Ein paar Erklärungen zur obigen Konfiguration:

crypto isakmp client configuration group VPNdialin = Definiert das IPsec Profil für die mobilen Clients (Laptops, Smartphones, Tablets etc.)

ip local pool VPNPool = IP Adresspool für mobile Clients. ACHTUNG !: Muss ausserhalb des DHCP Bereichs liegen

access-list 111 = Regelt die Firewall am Internet Port. Diverse ICMP Dienste, DNS, NTP und natürlich der IPsec Traffic dürfen auf die WAN / Internet IP des Routers zugreifen. Alles andere nicht.

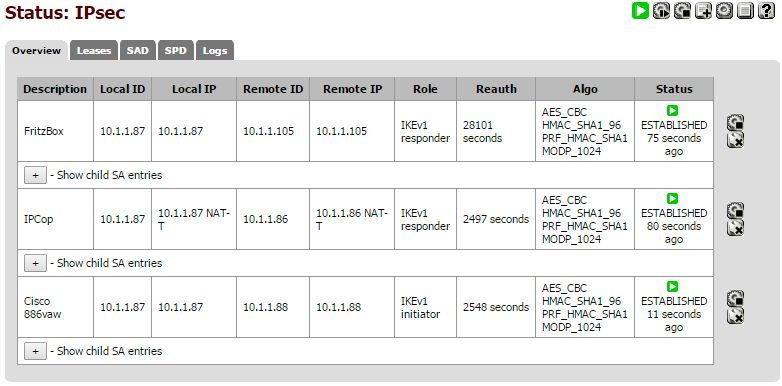

Das alle 3 IPsec Tunnel aktiv sind (3ter dyn. Tunnel ist ein Cisco 800 Testsystem) zeigt wie üblich immer ein schnelles show Kommando auf dem Router CLI:

Cisco-VPNTest#sh crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

10.1.1.88 10.1.1.108 QM_IDLE 2025 ACTIVE

10.1.1.88 10.1.1.86 QM_IDLE 2031 ACTIVE

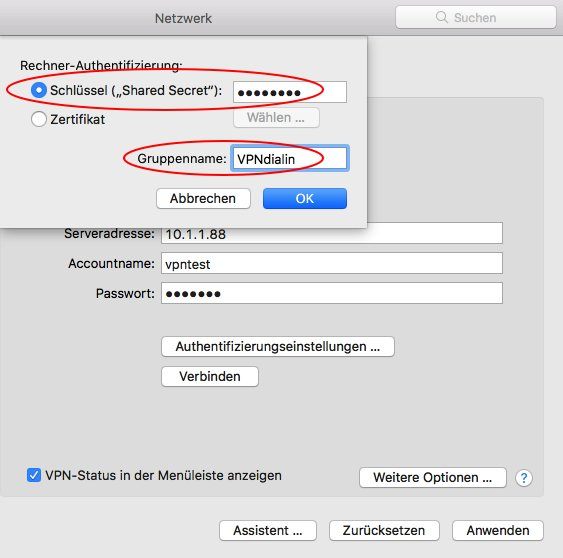

10.1.1.88 10.1.1.87 QM_IDLE 2032 ACTIVE Die o.a. Konfig erlaubt außer der Standort Kopplung auch das gleichzeitige Einwählen mit einem IPsec VPN Client. Ein MacBook Screenshot des Onboard IPsec Clients sieht so aus:

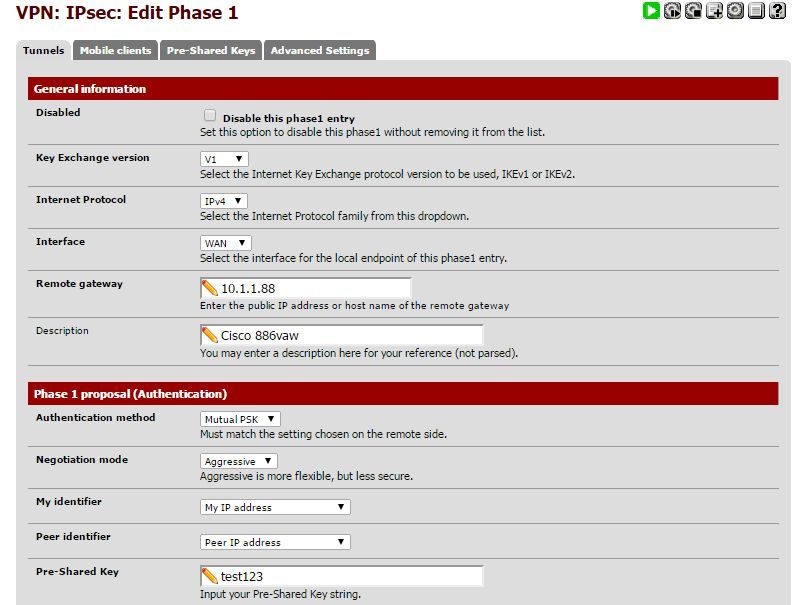

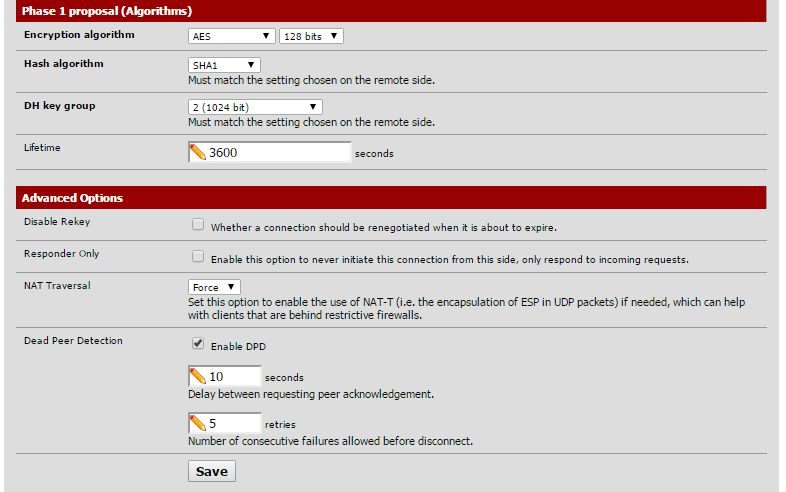

IPsec aktivieren und Phase 1 konfigurieren:

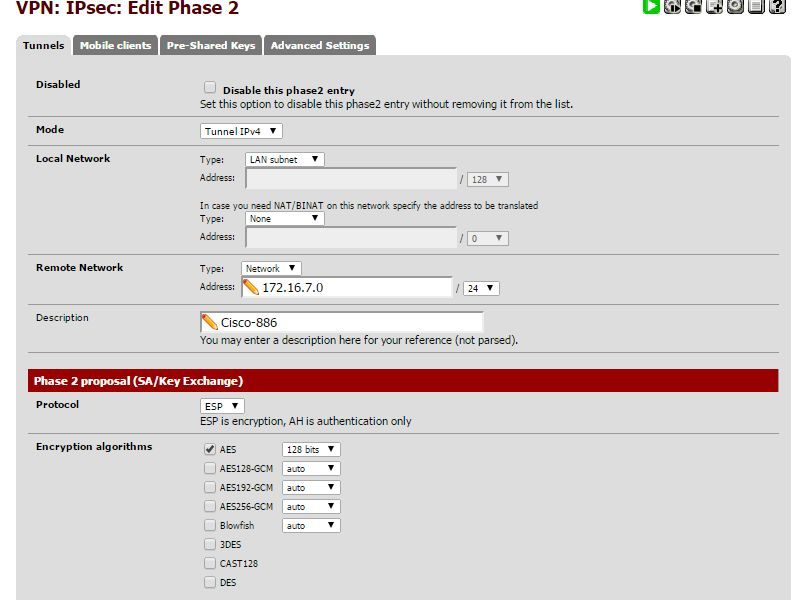

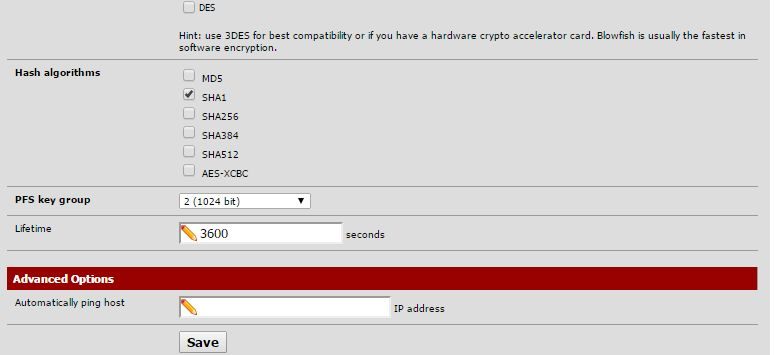

Es folgt die Phase 2:

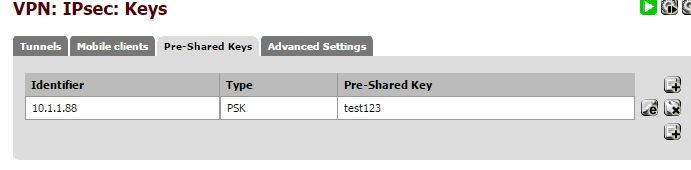

Den Pre Shared Key definieren:

Phase 2 lokales und remotes Netzwerk konfigurieren:

Wichtig: Firewall Regeln auf dem VPN Interface die den VPN Zugang erlauben !: (VPN Netze sind in Firewall => Aliases vordefiniert !)

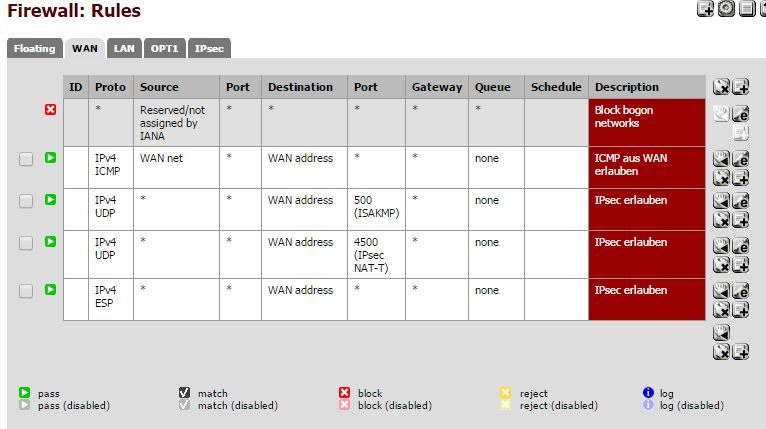

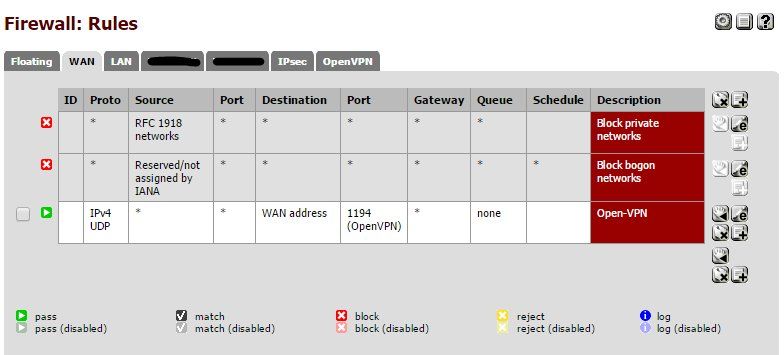

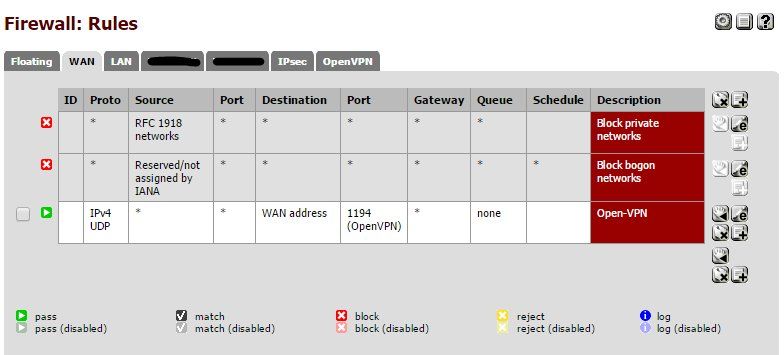

Firewall Regel auf dem Internet Interface NICHT vergessen damit IPsec dort passieren kann (UDP 500, 4500 und ESP) !!:

Mehrere Netze routet man entweder mit einem Supernetting Eintrag (CIDR Subnetzmaske) im remote network sofern diese zusammenhängend sind. Oder alternativ mit weiteren Phase 2 Einträgen wenn diese IP Netze nicht zusammenhängend sind. Die pfSense_Dokumentation erklärt dies im Detail.

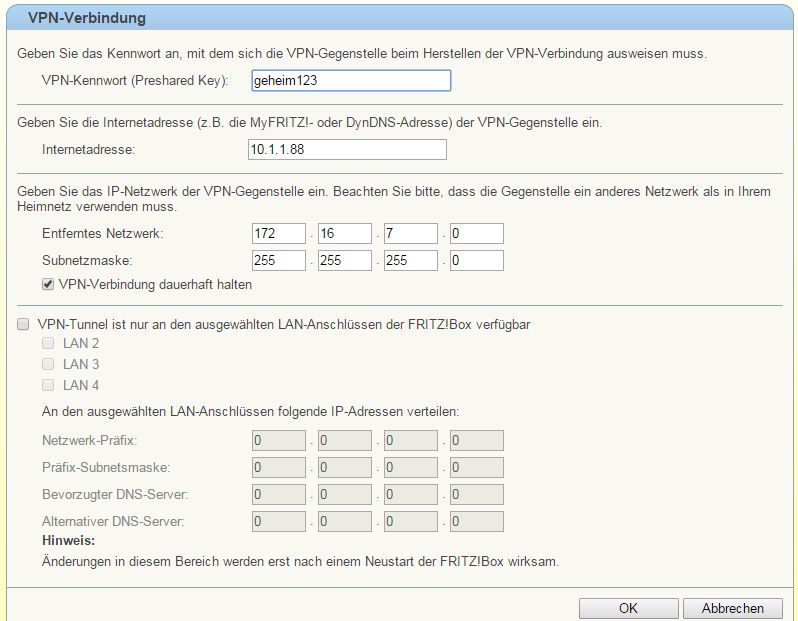

Getestet mit der FritzBox 7240 und der aktuellen Firmware 6.06

Update !

⚠️ Dies ist nicht mehr gültig !!!

Natürlich kann die FritzBox auch das moderne AES aber man muss unbedingt die Hash und DH Group Einstellungen beachten. Dies Tutorial erklärt alle Details:

Fritzbox VPN Krypto Profile

Dies muss man unbedingt in den pfSense / OPNsense Proposals beachten !

Eine aktuelle Praxis taugliche Konfig mit den aktuellen GUI Screenshots findet man HIER!

VPN Tunnel (Cisco, pfSense) direkt auf der FritzBox definieren:

Beide VPN Tunnel sind aktiv:

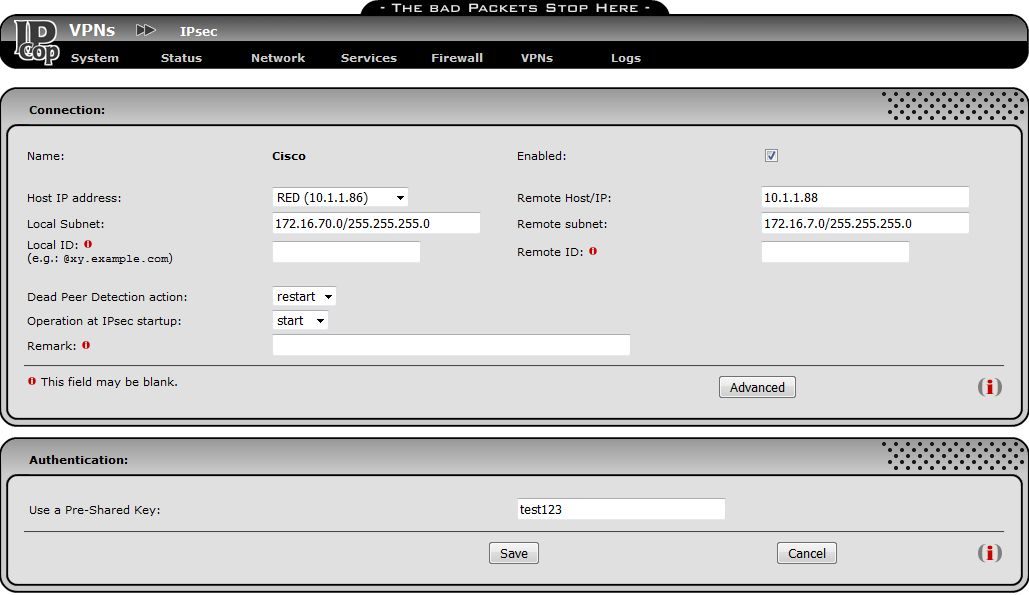

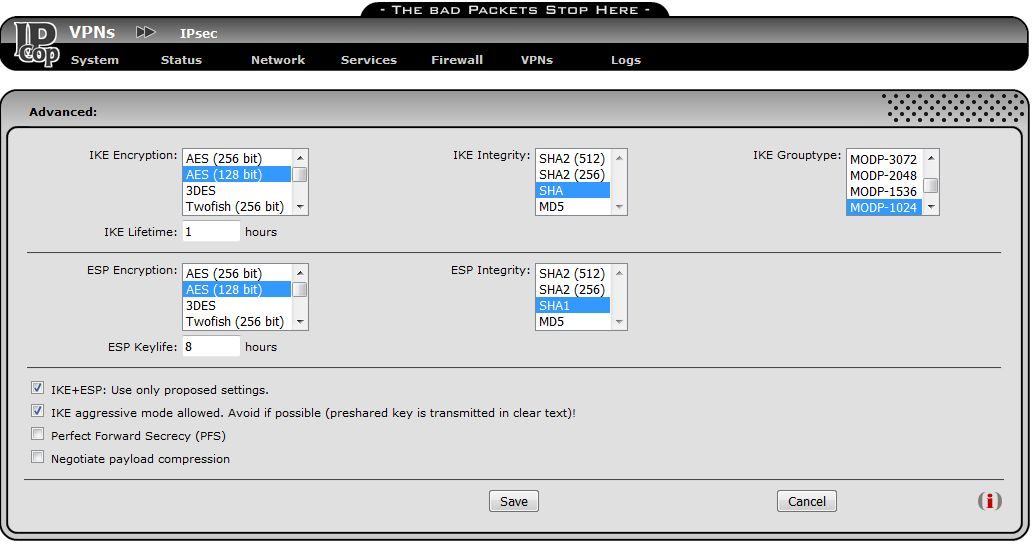

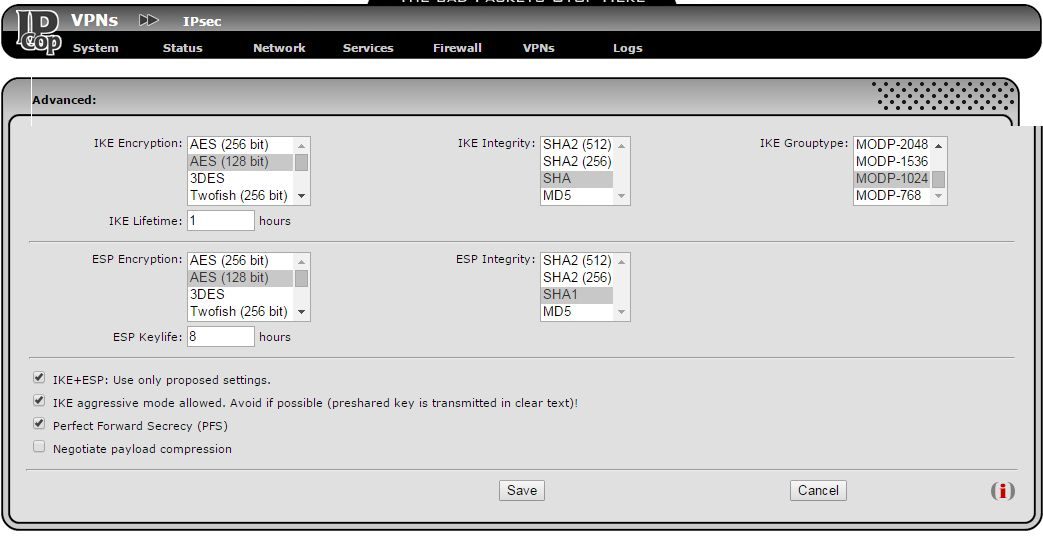

Der IP Cop als weitere Firewall bietet nicht ganz so viele Optionen wie die pfSense ist aber auch weit verbreitet und supportet natürlich auch IPsec VPNs

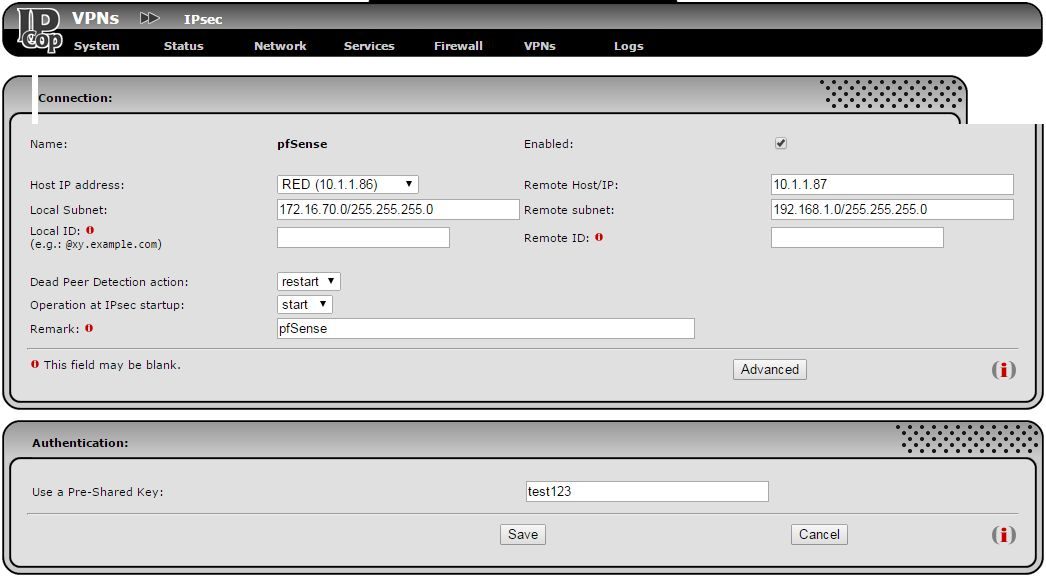

IPsec aktivieren und Peer definieren:

Phase 1 und 2 Schlüsselparameter und lokales und remotes Netzwerk definieren:

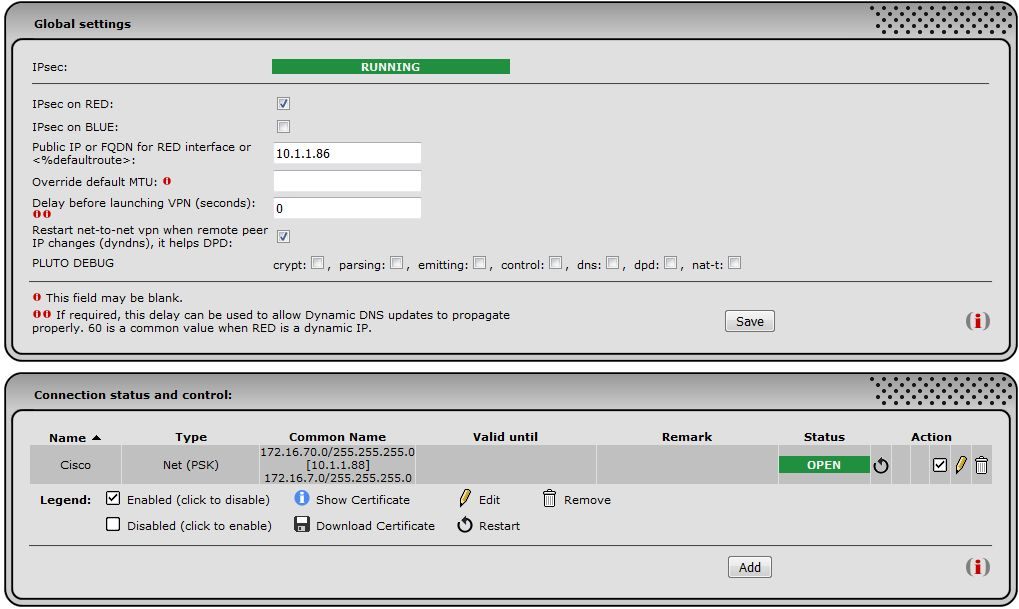

VPN Tunnel aktivieren:

Ziel ist es nun ein vermaschtes VPN der Standorte zu realisieren für eine Standort übergreifende VPN Vernetzung. Deshalb ist der nächste Schritt die direkte IPsec VPN Kopplung des IP-Cop und FritzBox mit der pfSense Firewall.

Das entsprechende Design mit den Tunnelbeziehungen sieht man wieder oben im Designschaubild !

Wir starten mit der pfSense...

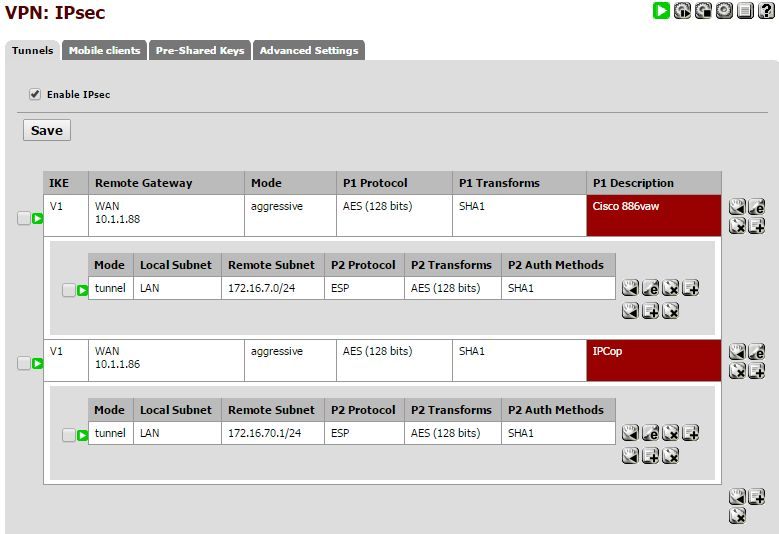

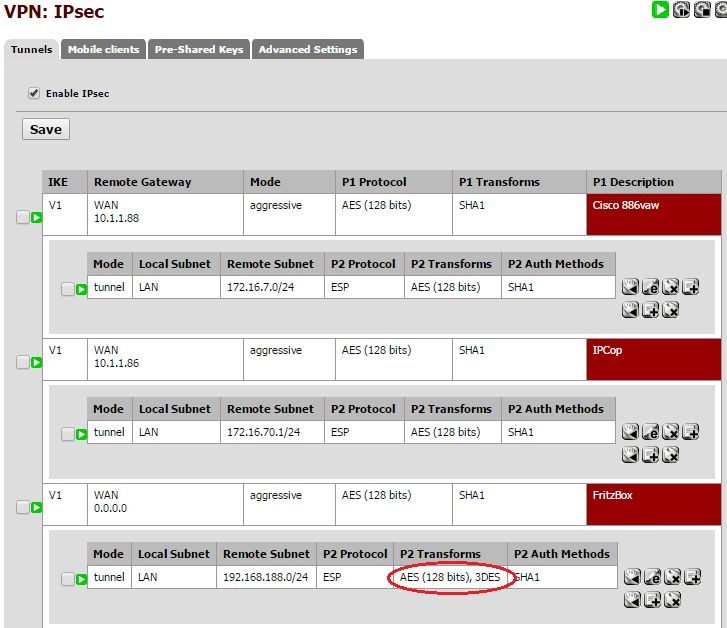

Zweiten Phase 1 und 2 konfigurieren für den IP-Cop und FritzBox:

Konfig aller VPN Tunnel (Cisco, IP Cop, FritzBox):

⚠️ Dies ist nicht mehr gültig !!!

Natürlich kann die FritzBox auch das moderne AES aber man muss unbedingt die Hash und DH Group Einstellungen beachten. Dies Tutorial erklärt alle Details:

Fritzbox VPN Krypto Profile

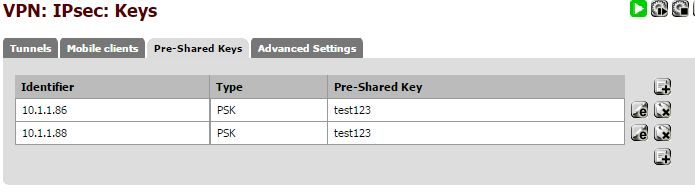

Preshared Key nicht vergessen...:

Weiter gehts jetzt mit dem IP Cop....

Der IPsec Tunnel ist aktiv...!

Stimmt das auch wirklich... ?

Doublecheck auf der pfSense:

Klappt die LAN Kopplung? (Ping eines MS Clients im lokalen pfSense LAN auf die IPCop LAN IP):

Fazit: Eine vollständige LAN zu LAN Vernetzung aller Standorte per IPsec VPN wurde erreicht !

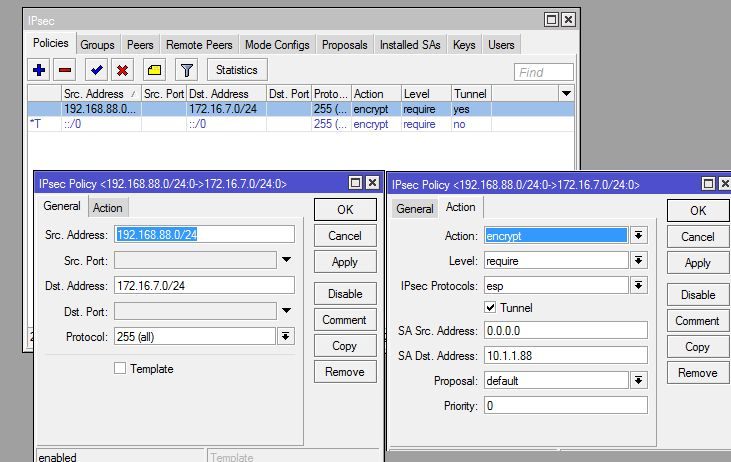

Auf dem Mikrotik ist die IPsec VPN Tunnel Konfiguration entweder über das WinBox Tool oder auch das Browser GUI schnell erledigt.

Testsystem ist ein RB2011 mit aktiver Default Konfig (ether1 als Internet Port mit NAT Firewall und DHCP)

IPsec Policy anlegen: (Bestimmt den zu encrytenden Traffic und die Tunnelendpunkte)

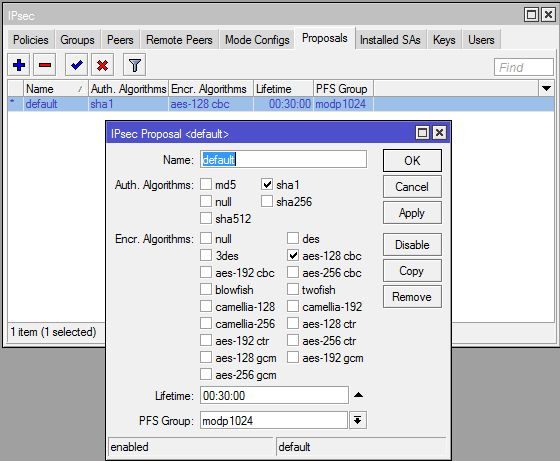

Proposals definieren (Schlüsselverfahren)

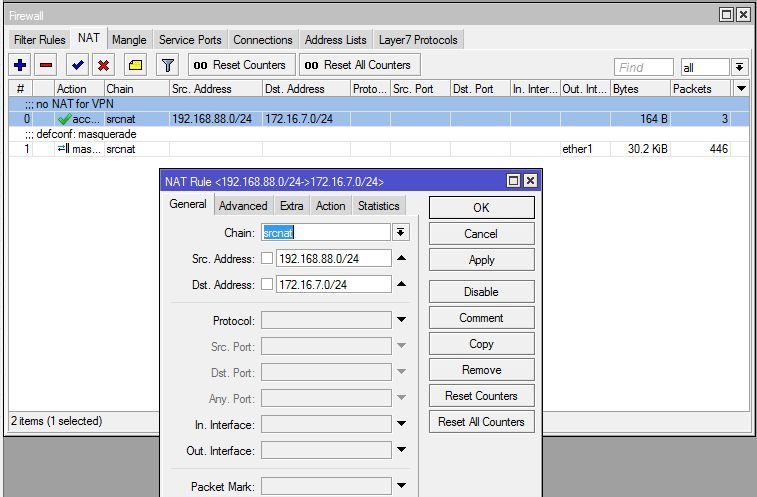

Wichtig: Ausnahme in der NAT Firewall definieren das VPN Traffic nicht geNATet wird:

/ip firewall nat

add chain=srcnat action=accept place-before=0 src=address=192.168.88.0/24 dst-address=172.16.7.0/24

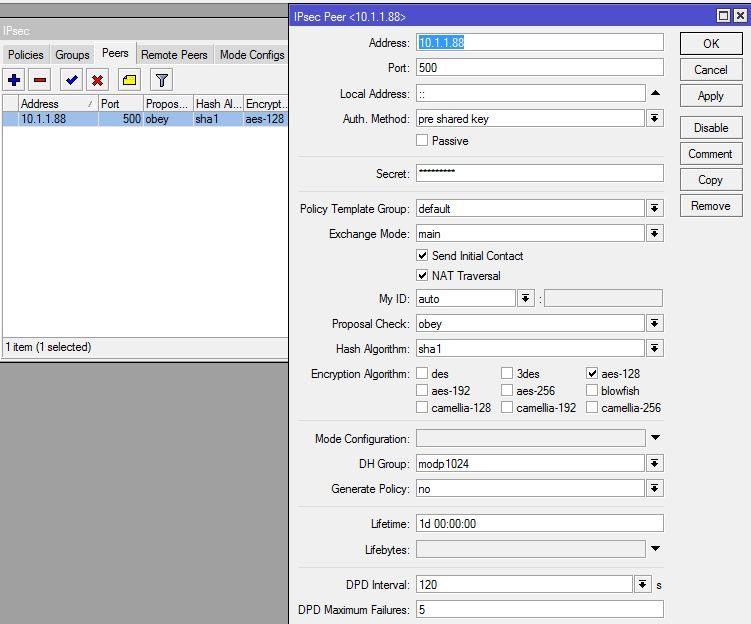

Den Tunnel Peer konfigurieren:

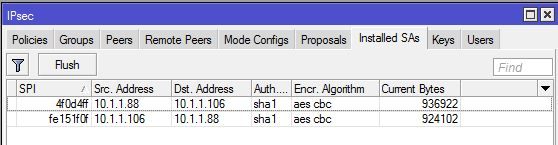

Die Installed SAs zeigen das der Tunnel aktiv

Für ein Peering auf Ip Cop, pfSense etc. richtet man einfach einen weiteren Peer ein und konfiguriert die Gegenstelle entsprechend nach den obigen Mustern.

Fritzbox mit Mikrotik für Home Office Anbindung

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

VPN Pfsense 2.2.x mit Fritzbox im Einsatz?

Fritzbox 7590 x opnsense

Standardkonfig:

Site to Site Netzwerk mit Fritzboxen (gemeinsame Netzwerkumgebung)

FritzBox VPN mit mehreren lokalen Netzen betreiben:

Routingprobleme unter VPN

FritzBox LAN-zu-LAN VPN mit pfSense/OPNsense und mehreren lokalen LAN Netzen:

Mehrere lokale Netze mit Fritzbox VPN und OPNsense/pfSense routen

PFSense mit Fritzboxen verbinden

FritzBox LAN-zu-LAN VPN mit pfSense/OPNsense und beidseitiger DynDNS WAN Adressierung:

VPN mit beidseitigem DDNS zwischen Fritzbox und OPNsense/pfSense

FritzBox-pfSense Standort VPN mit VoIP Telefonie:

Zwei Standorte in Deutschland und EU mit pfSense und FritzBox 7490 für VoIP verbinden

FritzBox VPN auf Mikrotik Router o. Switches:

Fritz!Box VPN Mikrotik als VPN Client

VPN zu FritzBox über Hardware?

FritzBox IPsec VPN auf StrongSwan Server:

Mehrere Fritzboxen per VPN an Strongswan Server koppeln

Fritzbox an Jumphost vServer koppeln

Site-2-Site-VPN wird nach Zwangstrennung getrennt

Hilfe bei Strongswan VPN (ikev1)

VPN auf Dedicated Server

FritzBox VPN auf Zyxel USG:

ZyWALL USG 20 mit FritzBOX WLAN 7360 via IPSecVPN verbinden

FritzBox VPN auf ausgewählte LAN Ports der FB beschränken:

avm.de/service/vpn/praxis-tipps/vpn-verbindung-zwischen-zwei-fri ...

Unterstützte Krypto Verfahren der FritzBox:

Fritzbox VPN Krypto Infos Teil 1

Fritzbox VPN Krypto Infos Teil 2

Fritzbox VPNs mit Wireguard:

S2S-Wireguard: AVM zu Mikrotik

Hilfe bei OpenVPN Standortvernetzung zwischen pfSense (Server) und Mikrotik (Client)

PfSense IPsec hub and spoke

Gleiches Site-to-Site Setup mit dynamischen WAN IP Adressen und Authentisierung über FQDN Namen:

Hilfe bei OpenVPN Standortvernetzung zwischen pfSense (Server) und Mikrotik (Client)

OPNsense als IPsec VPN Responder bei dynamischen WAN IPs:

Teltonika Router auf OPNsense/pfSense im Responder Mode

Site to Site VPN mit StrongSwan / OpenWRT auf pfSense/OPNsense und Sophos:

OpenWrt Client hinter FritzBox für IPsec IKEv2 aufbau in Hauptzentrale (Site-to-Site)

Bypass Regeln bei pfSense/OPNsense Gateway Redirect Designs:

pfSense/OPNsense Bypass Regeln in Redirect Designs

VxLAN Layer-2 Tunnel (Bridging) OPNsense/pfSense auf Mikrotik:

VLAN über Site2Site VPN

IPsec Standort VPN zw. Sophos UTM und OPNsense:

IPSec VPN zwischen OPNsense und Sophos UTM

IPsec Standort VPN Strongswan und Fortinet für IPv4 und IPv6:

Route-based Strongswan IPSec zu Fortigate: Antwort kommt nicht an

VPN Standortvernetzung (IPsec) mit Mikrotik und FritzBox Router Kaskade:

VPN Performance durch Mikrotik erhöhen

Mikrotik als VPN Server für Fritzbox mit dyn. WAN IP:

Fritzbox als VPN Client an Mikrotik

Mikrotik IPsec Site-to-Site Grundkonfiguration:

IPsec-Site2Site-Tunnel zwischen zwei MikroTik-Routern, beide MikroTik-Router hinter NAT

Mikrotik IPsec Site-to-Site mit Sophos Firewall:

Mikrotik S2S VPN auf Sophos Firewall

Mikrotik IPsec VPN an Strongswan Server koppeln:

Mikrotik VPN an Strongswan Server

VPN IPsec Vernetzung mit GRE Tunnel und dynamischem RIPv2 Routing auf Mikrotik und Cisco:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Zwischen Miktrotik und PFSense GRE Tunnel mit IPSec Verschlüsslung

IKEv2 Standort VPN mit Cisco, pfSense, Mikrotik:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Standardkonfiguration von Cisco VPN Routern mit ADSL/VDSL:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

und

Vernetzung zweier Standorte mit Cisco 876 Router

Klassische Cisco zu pfSense/OPNsense IKEv1 VPN Standort Kopplung:

2921 Kaskadierung mit Fritzbox für IPSEC-Tunnel

VPN IPsec Standort Kopplung mit Cisco VTI Tunnel Interface:

Cisco SVTI - Tunnel

VPN IPsec Standort Kopplung Cisco-Mikrotik mit GRE Tunnel und dyn. OSPF Routing:

Routing Frage welches Protokoll für Mobile Geräte

IPv6 über IPv4 GRE Tunnel Interface mit OSPF übertragen (Cisco):

IPv6 über Cisco IPv4 IPsec Tunnel

Cisco RV Router mit pfSense/OPNsense Firewall per VPN verbinden:

VPN Verbindung zwischen Cisco RV180 und Cisco RV340

IPsec Tunnel mit Cisco PIX Firewall und pfSense:

Cisco PIX Firewall IPsec VPN Tunnel auf pfsense Firewall

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

PfSense IPsec hub and spoke

PFSense mit Fritzboxen verbinden

pfSense/OPNsense Firewall für mobile, bordeigene Windows, Linux, Mac OS und Smartphone VPN Clients einrichten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

pfSense L2TP VPN für mobile Nutzer

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Mikrotik L2TP VPN für bordeigene, mobile Clients:

Scheitern am IPsec VPN mit MikroTik

FritzBox mit freiem Shrew IPsec VPN Client konfigurieren:

VPN Verbindung shrew zu Fritzbox: Routing Problem

avm.de/service/vpn/tipps-tricks/vpn-verbindung-zur-fritzbox-mit- ...

Shrew Client mit Cisco, pfSense/OPNsense und anderen Routern konfigurieren:

shrew.net/support/Main_Page

Strongswan Site2Site mit Policy based Routing:

Route-based Strongswan IPSec zu Fortigate: Antwort kommt nicht an

Aufbau einer pfSense/OPNsense Firewall mit dem populären APU Board:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

pfSense Firewall auf Watchguard Hardware:

doc.pfsense.org/index.php/PfSense_on_Watchguard_Firebox

IP Cop Installation auf APU Board:

ipcop-forum.de/forum/viewtopic.php?f=63&t=26989

IPsec VPN mit verschiedenen Herstellern:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Allgemeine LAN to LAN VPN Tutorials:

blog.webernetz.net/site-to-site-vpn-tutorials/

Dualstack IPv4 und IPv6 auf pfSense einrichten:

moerbst.wordpress.com/2016/07/31/ipv6mit-pfsense-an-dsl-der-tele ...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 297320

Url: https://administrator.de/tutorial/ipsec-vpn-praxis-mit-standort-vernetzung-cisco-mikrotik-pfsense-fritzbox-u-a-297320.html

Ausgedruckt am: 04.08.2025 um 04:08 Uhr

20 Kommentare

Neuester Kommentar

Moin,

nach meinen Erfahrungen braucht es bei PfSense auf dem WAN Interface keine Regeln für IPsec.

Das funktioniert bei uns problemlos ohne:

VG

Val

nach meinen Erfahrungen braucht es bei PfSense auf dem WAN Interface keine Regeln für IPsec.

Das funktioniert bei uns problemlos ohne:

VG

Val

Wir setzen IPsec für unsere Site-to-Site Verbindung zu einer Partner Firma ein und OpenVPN für unseren eigenen Fernzugriff.

Das Bild sollte nur zeigen, dass wir hier nichts für IPsec konfiguriert haben.

Offensichtlich wird hier bei einer bestehenden IPsec Config die Firewall so angepasst, das es funktioniert.

Edit:

VG

Val

Das Bild sollte nur zeigen, dass wir hier nichts für IPsec konfiguriert haben.

Offensichtlich wird hier bei einer bestehenden IPsec Config die Firewall so angepasst, das es funktioniert.

Edit:

Rules are automatically added to the WAN to allow the tunnel to connect, but if the option to disable automatic VPN rules is checked, then manual rules may be required.

doc.pfsense.org/index.php/VPN_Capability_IPsecVG

Val

Duhuuu - unabhängig von unserem Austauch - ich glaube, das hier wird etwas ganz großartiges!

gutes Manual,

imho fehlen einige Hinweise (alles auf der pfSense:

- Interfaces -> LAN -> entferne den Haken bei "Block private Networks"

- erstelle einen Alias RFC1918 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16)

- [optional] erstelle einen Alias für das Ziel VPN Netzwerk

- erstelle eine Regel auf dem Lan Interface : deny access to RFC1918, setze sie vor den allgemeinen Zugriff ins Internet

- erstelle vor dieser Regel eine Regel z.B: erlaube alles von Lan nach Ziel VPN (bzw Alias).

Ansonsten gibt es keinen Zugriff aus dem Lan zum entfernten VPN.

- optional bei der Regel auf dem IPsec interface bei Source auch den Alias verwenden.

Die expliziten Regeln auf dem WAN Interface (Allow ESP, UDP500 und 4500) sind "good practice".

Wenn vorher explizite deny all Regeln auf dem WAN Interface angelegt waren funktioniert die automatische Regelerstellung nicht ordnungsgemäß

Gruß

CH

imho fehlen einige Hinweise (alles auf der pfSense:

- Interfaces -> LAN -> entferne den Haken bei "Block private Networks"

- erstelle einen Alias RFC1918 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16)

- [optional] erstelle einen Alias für das Ziel VPN Netzwerk

- erstelle eine Regel auf dem Lan Interface : deny access to RFC1918, setze sie vor den allgemeinen Zugriff ins Internet

- erstelle vor dieser Regel eine Regel z.B: erlaube alles von Lan nach Ziel VPN (bzw Alias).

Ansonsten gibt es keinen Zugriff aus dem Lan zum entfernten VPN.

- optional bei der Regel auf dem IPsec interface bei Source auch den Alias verwenden.

Die expliziten Regeln auf dem WAN Interface (Allow ESP, UDP500 und 4500) sind "good practice".

Wenn vorher explizite deny all Regeln auf dem WAN Interface angelegt waren funktioniert die automatische Regelerstellung nicht ordnungsgemäß

Gruß

CH

@aqui: Ich will ein Kind von dir!

Nein, ernsthaft: Wie machst Du das? Es gibt so viele, die das einrichten können, aber nur einen, der das so beschreiben kann!

Kleine Anmerkung: Sollte nicht auf der PfSense bei den IPSec Interface Rules statt: 172.16.7.1/24 stehen 172.16.7.0/24 ?

Die Fritzbox muss da aber auch noch dazu. Es wäre mir eine Ehre, dazu beitragen zu dürfen.

"Keep on rockin'"

Buc

Nein, ernsthaft: Wie machst Du das? Es gibt so viele, die das einrichten können, aber nur einen, der das so beschreiben kann!

Kleine Anmerkung: Sollte nicht auf der PfSense bei den IPSec Interface Rules statt: 172.16.7.1/24 stehen 172.16.7.0/24 ?

Die Fritzbox muss da aber auch noch dazu. Es wäre mir eine Ehre, dazu beitragen zu dürfen.

"Keep on rockin'"

Buc

ich sags mal mit bob dylan: "it ain't me, babe, no, no, no, it ain't me babe, it ain' me you're lookin' for , babe..." badabadidadum, badadadidadum, dubidum...

und: fasching ist schon vorbei. du wirst leider warten müssen.

die buddel rum ist aber im spiel, wenn du das hinkriegst, die pfsense 2.2.6 mit ner fritzbox 2170 zu connecten!

DD_Buc

und: fasching ist schon vorbei. du wirst leider warten müssen.

die buddel rum ist aber im spiel, wenn du das hinkriegst, die pfsense 2.2.6 mit ner fritzbox 2170 zu connecten!

DD_Buc

Schön, dass nun auch die FB dabei ist.

Die kann aber definitiv AES-256. Auch AES-128 sollte gehen.

Man muss sich bei den Büchsen aber evtl. immer die Mühe machen, das .cfg File händisch zu bearbeiten. Seltsam, dass die GUI offenbar aus Kompatibilitätsgründen nur 3-DES supported. (Es gibt Einstellungen, die beides ermöglichen) Hast du dir die VPN Konfig mal angeschaut? Wenn das File nicht direkt bearbeitbar ist, ist es jedenfalls in der Gesamtkonfiguration einsehbar. Den Link dazu habe ich leider gerade nicht parat, schaue ich aber gerne die Tage noch nach, wenn gefragt.

Wo du grade dabei bist: Bekommst du raus, wie man mit der FB auf virtuelle IP's connected? Das Feature ist da, vollkommen undokumentiert und ich habe es mit dem Kollegen vor ein paar Monaten nicht zum Laufen bekommen...

Keep on rockin'!

Buc

Die kann aber definitiv AES-256. Auch AES-128 sollte gehen.

Man muss sich bei den Büchsen aber evtl. immer die Mühe machen, das .cfg File händisch zu bearbeiten. Seltsam, dass die GUI offenbar aus Kompatibilitätsgründen nur 3-DES supported. (Es gibt Einstellungen, die beides ermöglichen) Hast du dir die VPN Konfig mal angeschaut? Wenn das File nicht direkt bearbeitbar ist, ist es jedenfalls in der Gesamtkonfiguration einsehbar. Den Link dazu habe ich leider gerade nicht parat, schaue ich aber gerne die Tage noch nach, wenn gefragt.

Wo du grade dabei bist: Bekommst du raus, wie man mit der FB auf virtuelle IP's connected? Das Feature ist da, vollkommen undokumentiert und ich habe es mit dem Kollegen vor ein paar Monaten nicht zum Laufen bekommen...

Keep on rockin'!

Buc

Ich meinte diesen: fritz.box/support.lua

Naja, virtuelle IP's eben: FB hat internes Netz 192.168.177.0/24 und virtuelles Netz auf dem VPN von 192.168.99.0/24. Gegenseite hat virtuelles Netz 192.168.99.0/24 und internes Netz 192.168.1.0/24. Wie man das eben für Clients auf der PfSense z.B mit Shrew auch definieren kann. Einfach 2 getrennte Netze.

Nix mehr, nix weniger. Das Feature ist da, aber wie wirds getriggert?

Du könntest das schaffen.

LG

Buc

Naja, virtuelle IP's eben: FB hat internes Netz 192.168.177.0/24 und virtuelles Netz auf dem VPN von 192.168.99.0/24. Gegenseite hat virtuelles Netz 192.168.99.0/24 und internes Netz 192.168.1.0/24. Wie man das eben für Clients auf der PfSense z.B mit Shrew auch definieren kann. Einfach 2 getrennte Netze.

Nix mehr, nix weniger. Das Feature ist da, aber wie wirds getriggert?

Du könntest das schaffen.

LG

Buc

Serie: VPN-Praxistutorials

IKEv2 VPN server for Windows and Apple clients on Raspberry Pi (englisch)1IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi11Merkzettel: VPN Installation mit Wireguard29PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer24Merkzettel: VPN Installation mit OpenVPN39IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik1Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing13IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten212IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a20