VPN Verbindung zwischen Cisco RV180 und Cisco RV340

Hallo!

Ich habe folgende Situation:

Zwei Wohnungen -

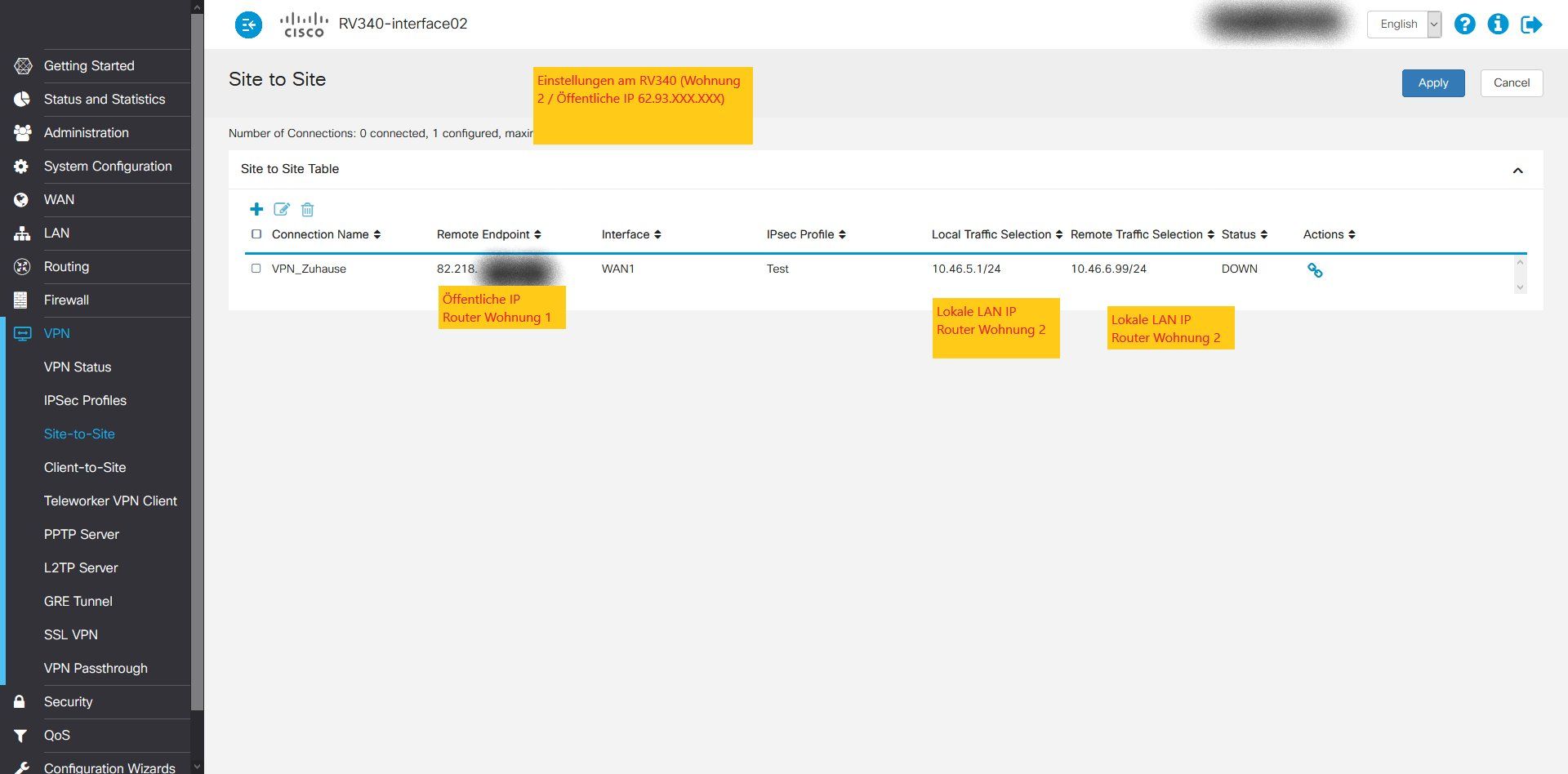

in der ersten Wohnung befindet sich ein NAS das an einem Cisco RV340 Router angeschlossen ist.

In der zweiten Wohnung befindet sich ein Cisco RV180 Router.

Ich würde nun gerne ein VPN einrichten, aber benötige dazu eure Hilfe, da meine Versuche bisher nicht geklappt haben.

In der ersten Wohnung laufen alles internen LAN IP auf 10.48.6.XXX in der zweitenWohnung auf 10.48.5.XXX

Das Subnetz ist bei beiden 255.255.255.0 und als Gateway und DNS die IP des Routers eingetragen 10.48.6.99 bzw 10.48.5.1

Welche Einstellungen muss ich vornehmen oder wäre es besser den RV180 ebenfalls auf einen RV340 zu tauschen?

Könnt ihr mir weiterhelfen?

Ich habe folgende Situation:

Zwei Wohnungen -

in der ersten Wohnung befindet sich ein NAS das an einem Cisco RV340 Router angeschlossen ist.

In der zweiten Wohnung befindet sich ein Cisco RV180 Router.

Ich würde nun gerne ein VPN einrichten, aber benötige dazu eure Hilfe, da meine Versuche bisher nicht geklappt haben.

In der ersten Wohnung laufen alles internen LAN IP auf 10.48.6.XXX in der zweitenWohnung auf 10.48.5.XXX

Das Subnetz ist bei beiden 255.255.255.0 und als Gateway und DNS die IP des Routers eingetragen 10.48.6.99 bzw 10.48.5.1

Welche Einstellungen muss ich vornehmen oder wäre es besser den RV180 ebenfalls auf einen RV340 zu tauschen?

Könnt ihr mir weiterhelfen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 576353

Url: https://administrator.de/forum/vpn-verbindung-zwischen-cisco-rv180-und-cisco-rv340-576353.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

41 Kommentare

Neuester Kommentar

Zitat von @dodo-r:

Die Einrichtung des VPNs ;) ich weiss nicht ob ich alle Daten richtig eintrage.... evtl. könnte mir jemand helfen. Wäre auch bereits dafür etwas zu bezahlen.

hast du den Setup Guide gelesen?Die Einrichtung des VPNs ;) ich weiss nicht ob ich alle Daten richtig eintrage.... evtl. könnte mir jemand helfen. Wäre auch bereits dafür etwas zu bezahlen.

Frank

was genau verstehst du nicht, wo bleibst du hängen?

Frank

Frank

moin...

nein... nicht die gleichen netze nutzen!

das wäre aber erstmal das Cisco setup...

wo ist dein VPN PROBLEM?

Frank

nein... nicht die gleichen netze nutzen!

Sollen beide unterschiedliche lokale LAN IP-Bereiche haben? (10.48.6.XXX und 10.48.5.XXX)?

ja..Sollen beide das selbe Subnetz (255.255.255.0)haben?

jadas wäre aber erstmal das Cisco setup...

wo ist dein VPN PROBLEM?

Frank

Beides sind Router ohne integriertes Modem und nur mit Ethernet Anschluss. Die Kardinalsfrage die NICHT beantwortet wurde ist WIE sind diese Router angeschlossen ???

Mit einer Router Kaskade, sprich also mit einem weiteren Router davor ?

Mit einem reinen Modem davor ?

Bei einem NAT Router davor, sprich also eine Router Kaskade musst du bei einem IPsec VPN das entsprechende Port Forwarding beachten. Dieses Tutorial erklärt dir wie:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Beachte auch das es wichtig ist zu wissen ob einer oder beide Router über einen DS-Lite Provider ins Internet gehen. Das würde ggf. bedeuten das ggf. VPN technisch nicht möglich ist.

Damit wir hier also weiter kommen musst du unbedingt diese 2 Punkte klären:

Mit einer Router Kaskade, sprich also mit einem weiteren Router davor ?

Mit einem reinen Modem davor ?

Bei einem NAT Router davor, sprich also eine Router Kaskade musst du bei einem IPsec VPN das entsprechende Port Forwarding beachten. Dieses Tutorial erklärt dir wie:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Beachte auch das es wichtig ist zu wissen ob einer oder beide Router über einen DS-Lite Provider ins Internet gehen. Das würde ggf. bedeuten das ggf. VPN technisch nicht möglich ist.

Damit wir hier also weiter kommen musst du unbedingt diese 2 Punkte klären:

- Kaskade ja oder nein

- DS-Lite ja oder nein.

Also ein Internet ist ein Kabelinternet

Schon mal sehr schlecht, denn 99% aller Kabel Provider betreiben ein DS-Lite Netz weil sie keine IPv4 Adressen mehr frei haben:de.wikipedia.org/wiki/IPv6#Dual-Stack_Lite_(DS-Lite)

Solltest du also klären !!

Wenn der andere Router auch ein DS-Lite System ist eine VPN Verbindung, egal wie, technisch unmöglich.

Dann müsstest du wenigstens für eine Seite eine öffentliche IPv4 Adresse beantragen.

Leider ist das zu befürchten, denn alle billigen Funkaccounts werden von 90% der Provider auch als DS-Lite betrieben.

Deine Chancen das zum Fliegen zu brimgen sehen also sehr schlecht aus.

Aber um das hier final zu beurteilen zu können musst du das mit deinen Providern klären ob die DS-Lite verwenden !

Du kannst das auch immer an der WAN IP Adresse auf der Providerseite des Routers sehen. Ist das ein privates RFC 1918 IP Netz:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

siehts schlecht aus.

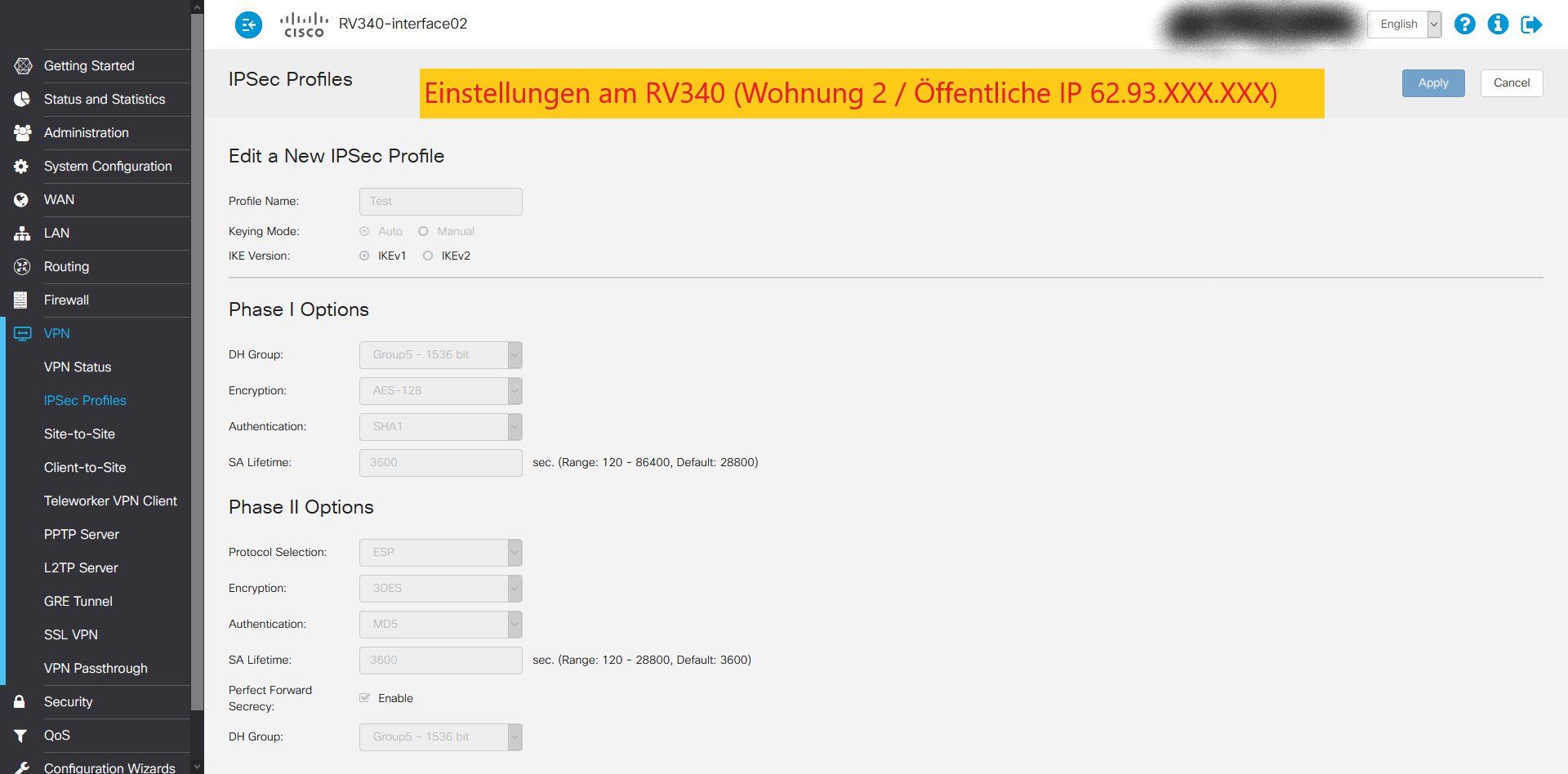

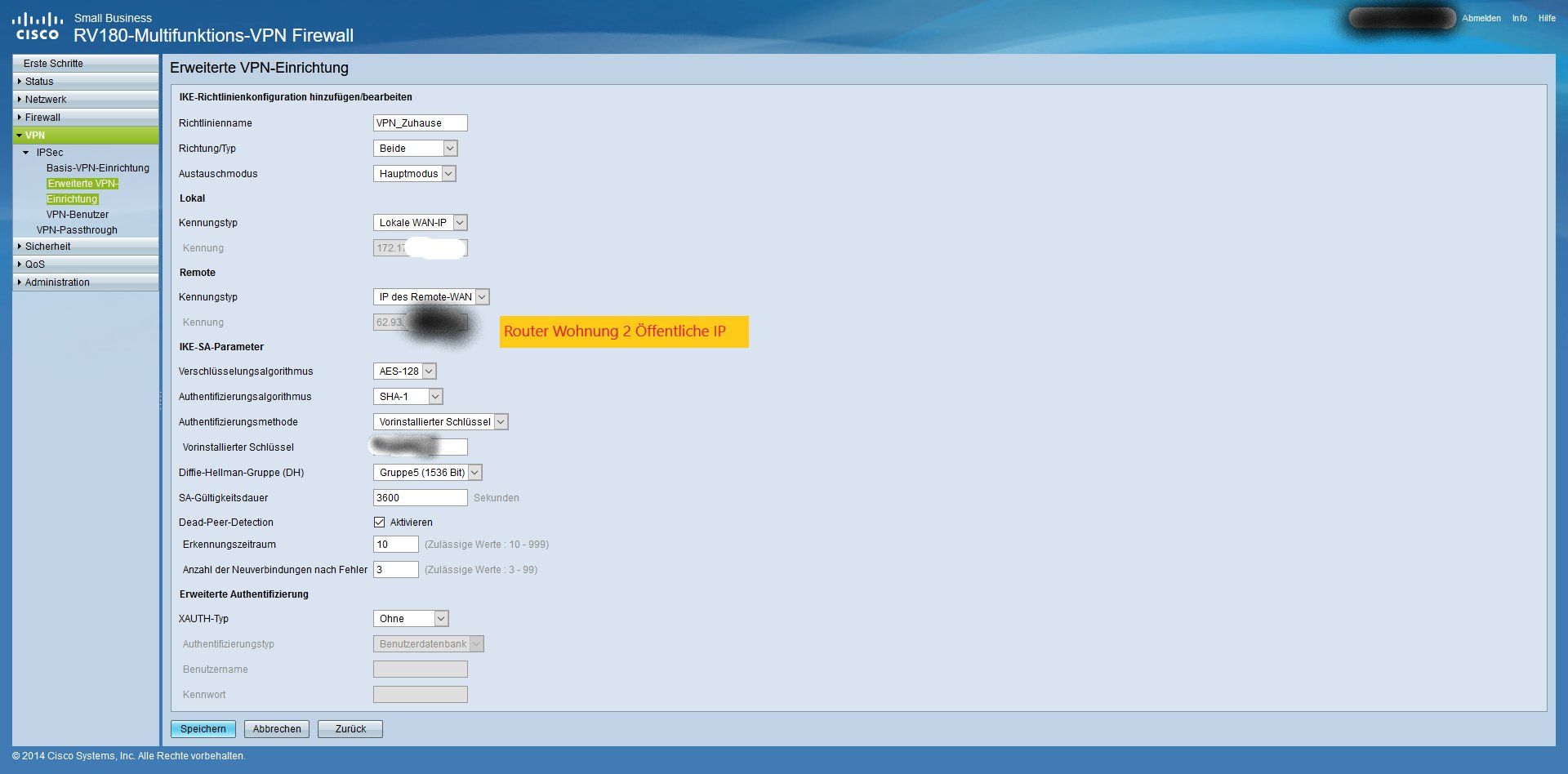

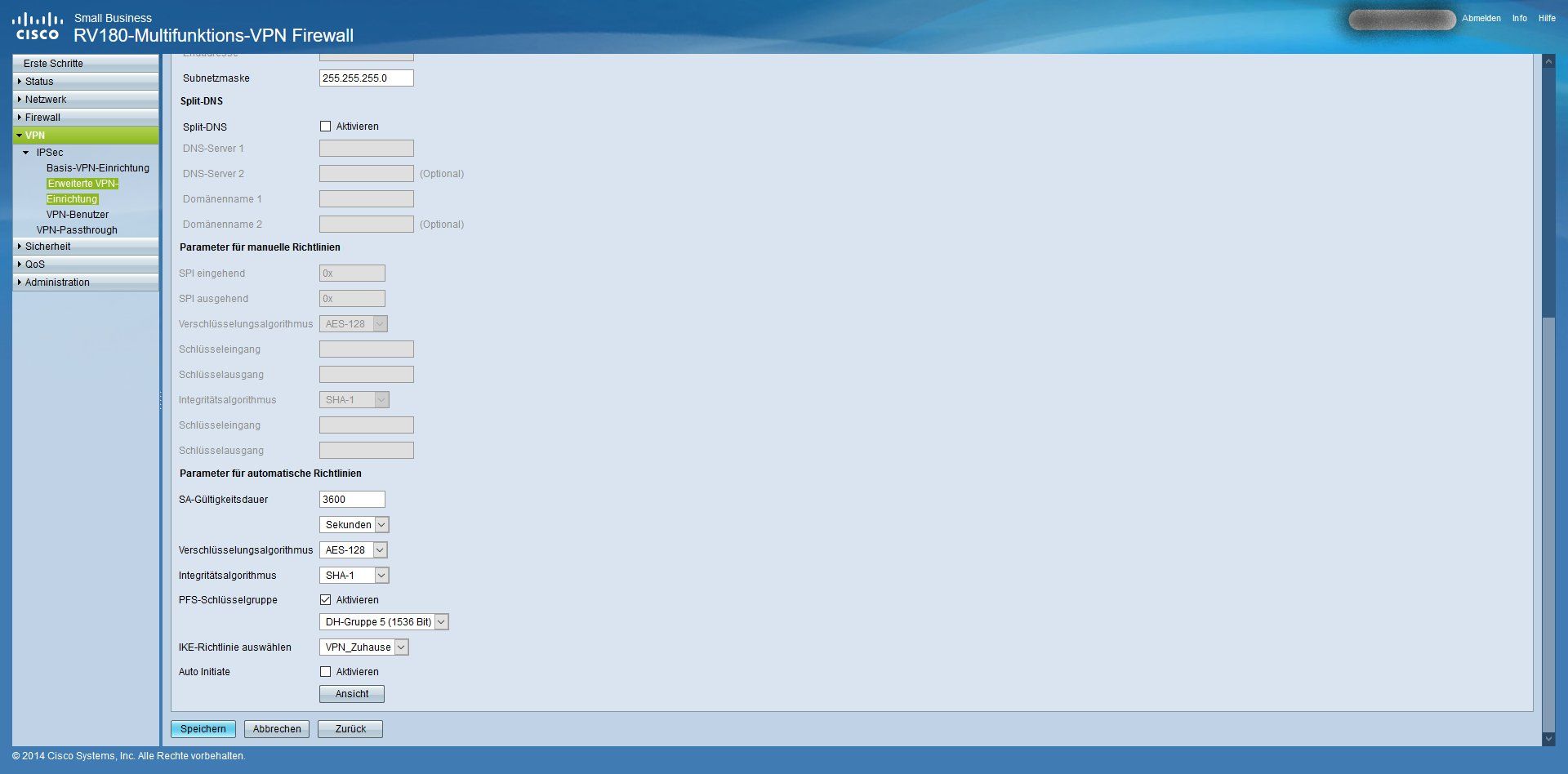

Stelle beide Geräte mal als Mode auf den Agressive Mode und ändere die DH Gruppe auf 2. Gruppe 5 benutzt kein Mensch. Auch das auf BEIDEN Seiten anpassen ! AES128, SHA1 und DH-Group2

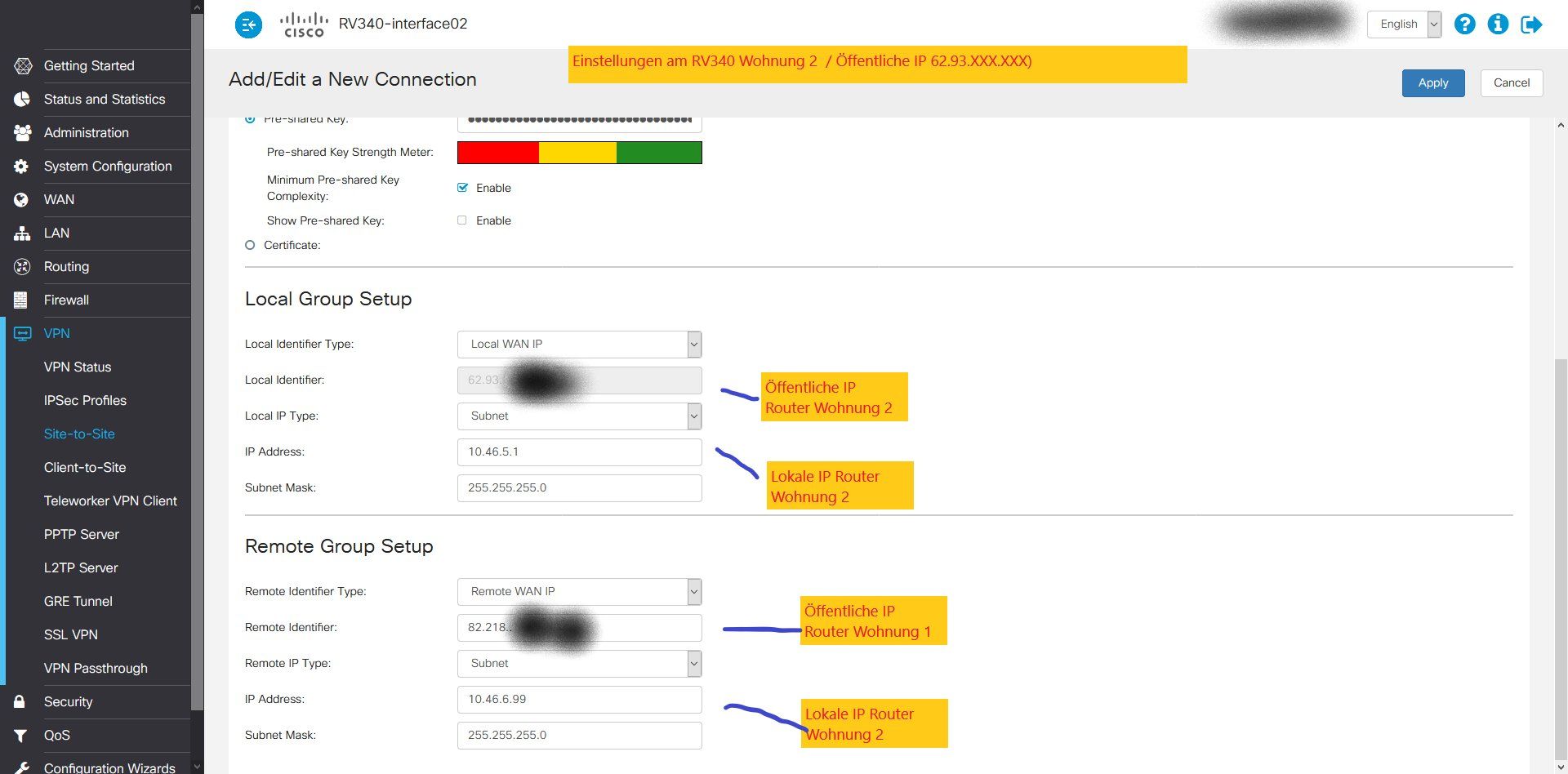

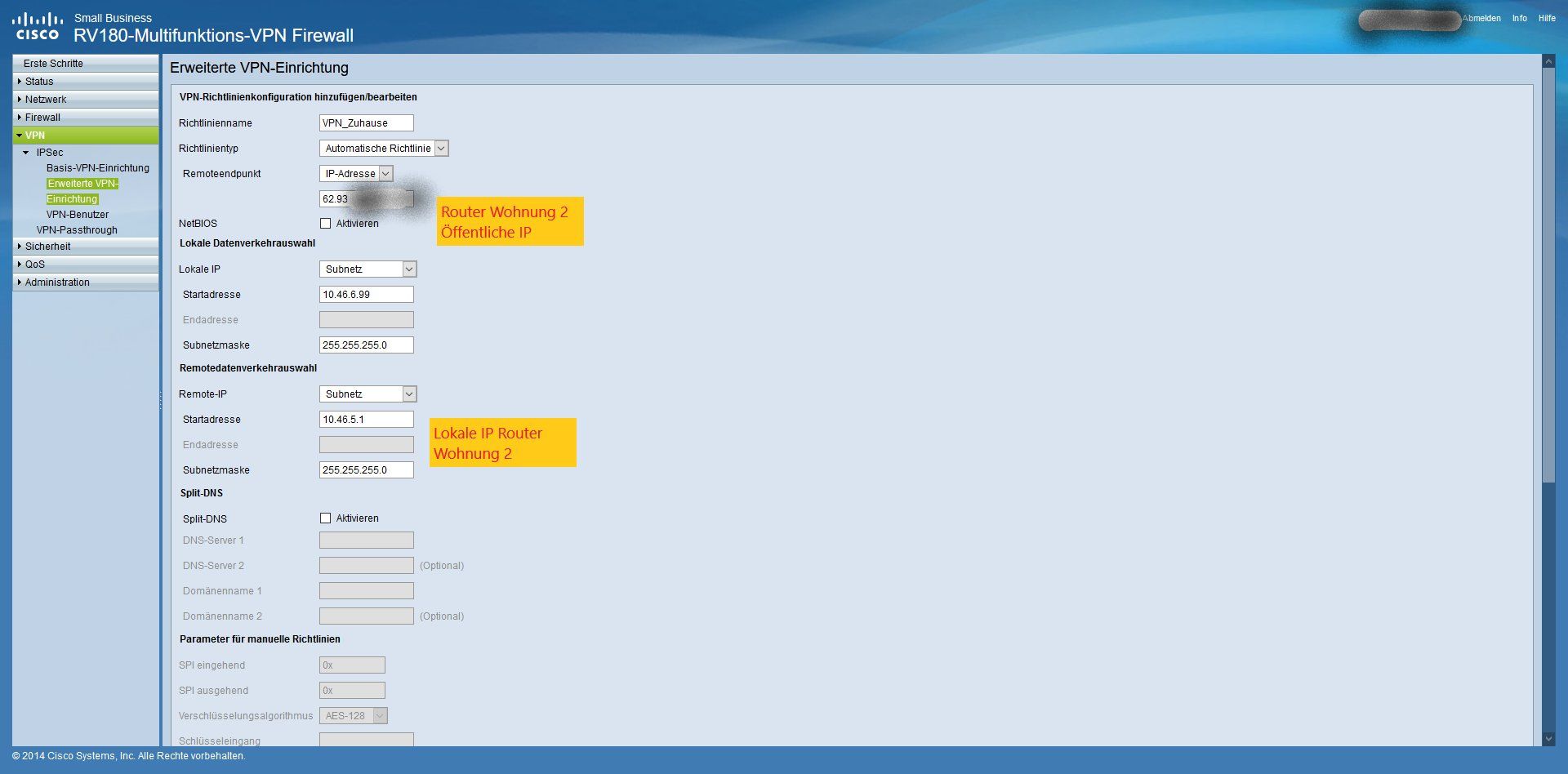

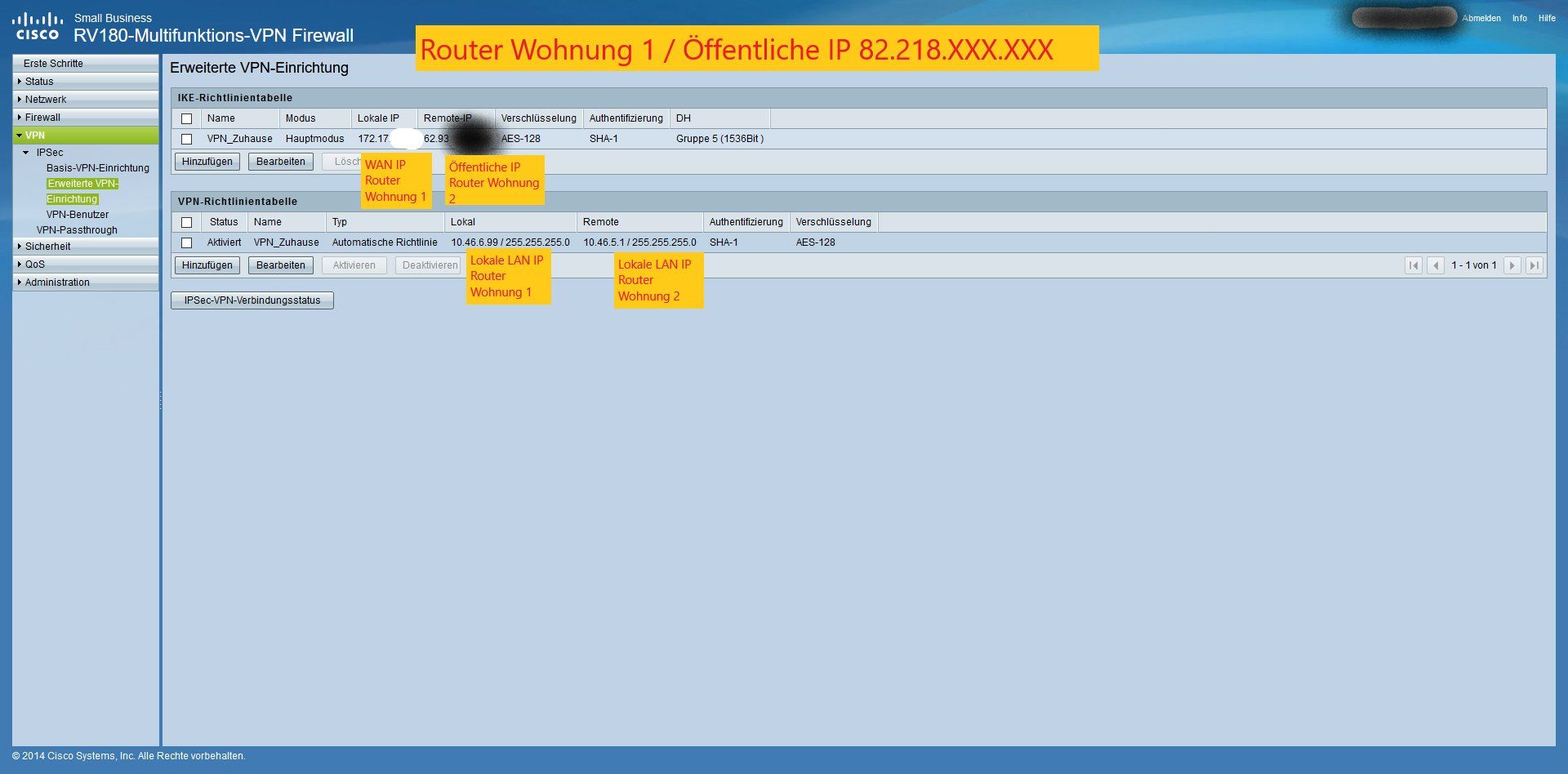

Kollege @Vision2015 hat es oben ja schon gesagt wenn du in der Phase 2 Subnetze angibst, was richtig ist, dann dürfen da logischerweise niemals Hostadressen stehen sondern immer die jeweils lokalen und remoten IP Netze !! Netzadressen gibt man an indem alle Hostbits auf 0 sind ! Sollte man als Netzwerker wissen. Wichtig: Das muss immer auf BEIDEN Seiten so eingestellt sein !!

Was noch ganz wichtig ist:

Kollege @Vision2015 hat es oben ja schon gesagt wenn du in der Phase 2 Subnetze angibst, was richtig ist, dann dürfen da logischerweise niemals Hostadressen stehen sondern immer die jeweils lokalen und remoten IP Netze !! Netzadressen gibt man an indem alle Hostbits auf 0 sind ! Sollte man als Netzwerker wissen. Wichtig: Das muss immer auf BEIDEN Seiten so eingestellt sein !!

Was noch ganz wichtig ist:

- Router Firmware sollte auf BEIDEN Seiten zwingend auf dem aktuellsten Stand geflasht sein !! RV180 auf 1.0.5.4 und RV340 auf 1.0.0.3.17 !!

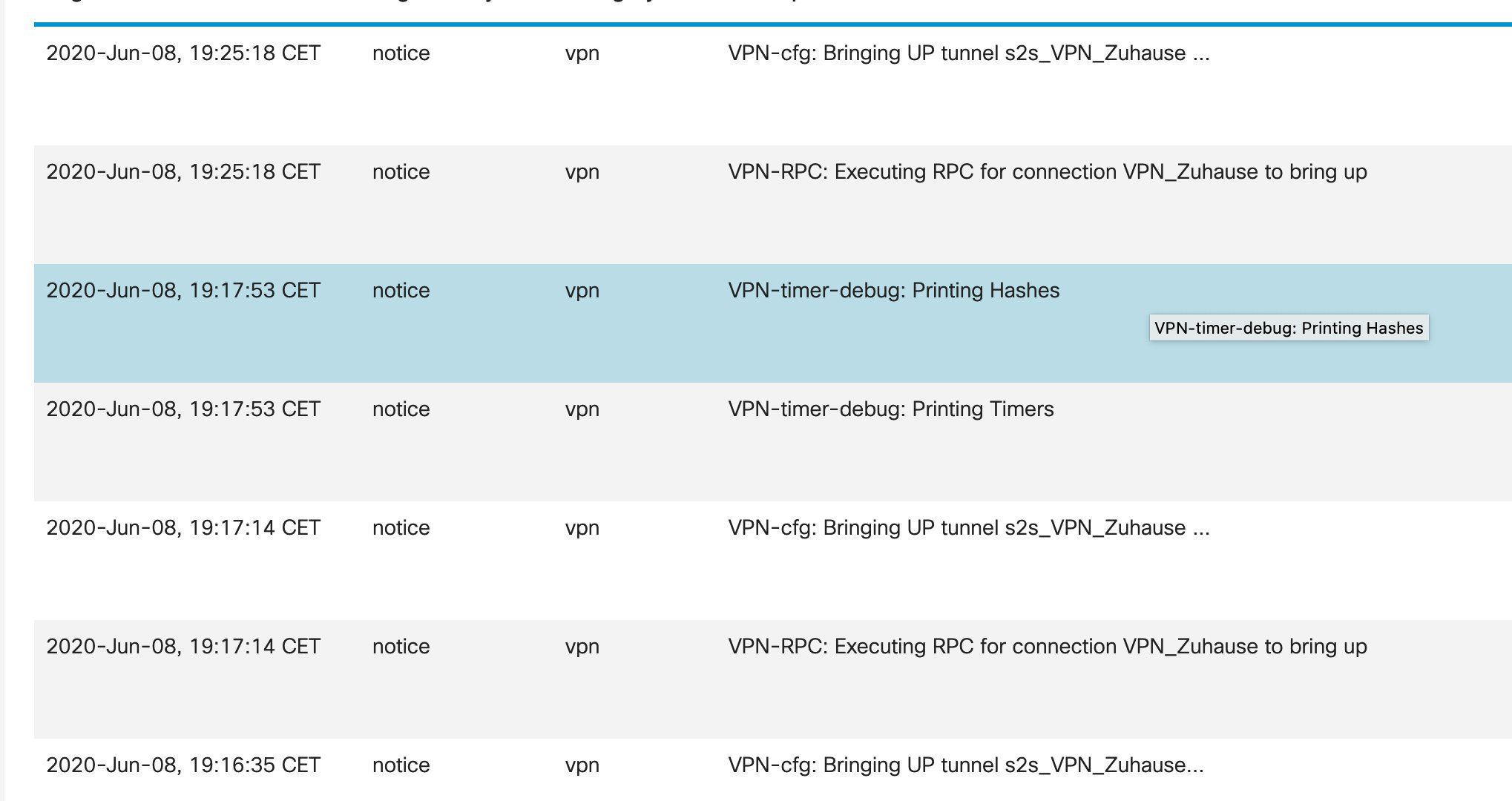

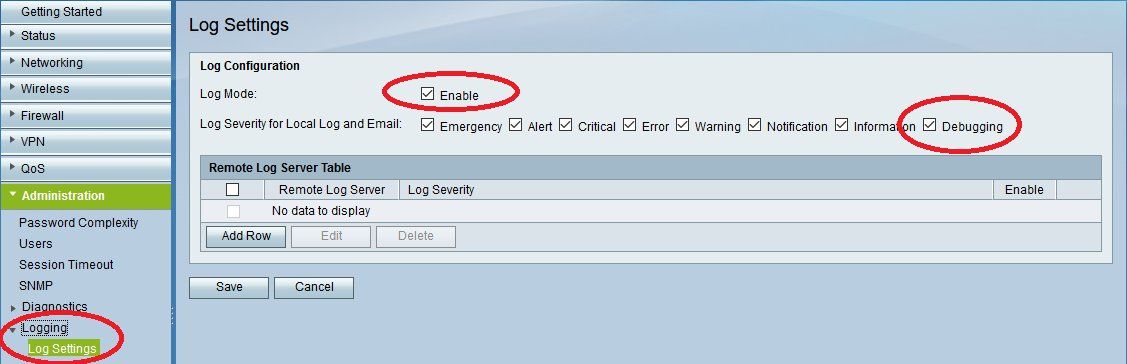

- Bitte aktiviere unbedingt das Logging in beiden Routern und poste dringenst die Log Outputs hier ! Ohne das wir explizit wissen woran sich die Router stören kommen wir nicht weiter ! Es ist völlig unnormal das sich VPNs mit gleichen Herstellern und öffentlichen IPs auf beiden Seiten nicht aufbauen lassen. Deshalb kann man hier nur irgendwelche Tipp- oder Flüchtigkeitsfehler im PSK, Sonderzeichenim PSK oder Zahelndreher bei IP Adressen und Masken usw. vermuten. Überprüfe das genau !

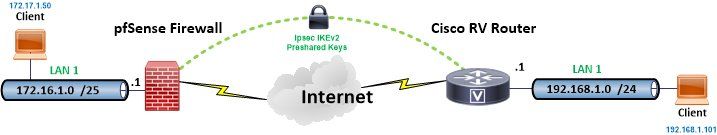

Vielleicht zwischendurch einmal ein Testresultat mit dem Cisco RV für dich.

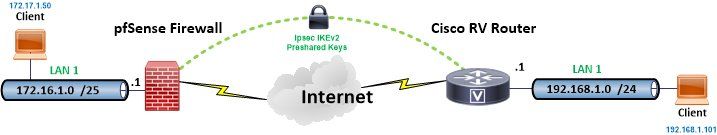

In Ermangelung eines 2ten RV Routers musste hier eine pfSense VPN Firewall herhalten, was aber ja egal ist solange die Gegenstelle irgendwie IPsec VPN spricht.

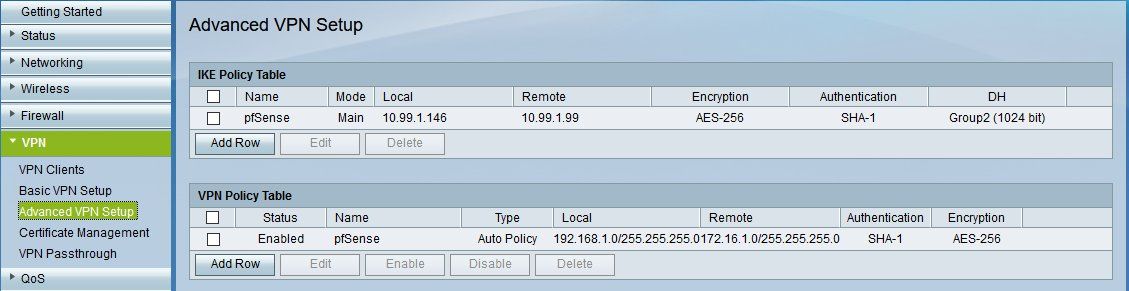

So sieht der Testaufbau aus:

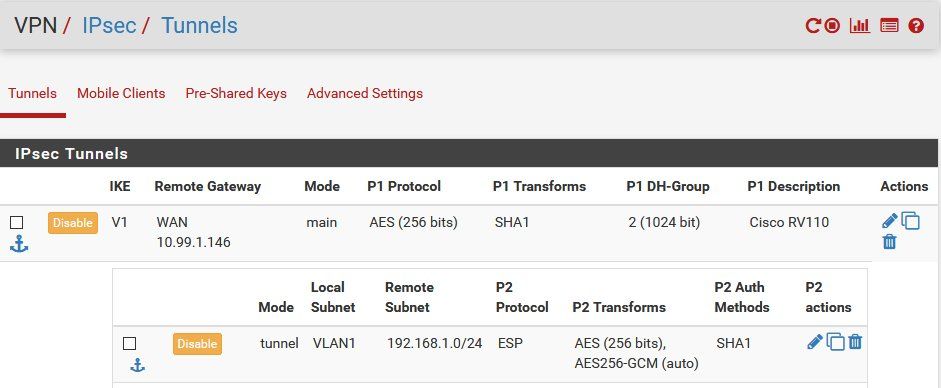

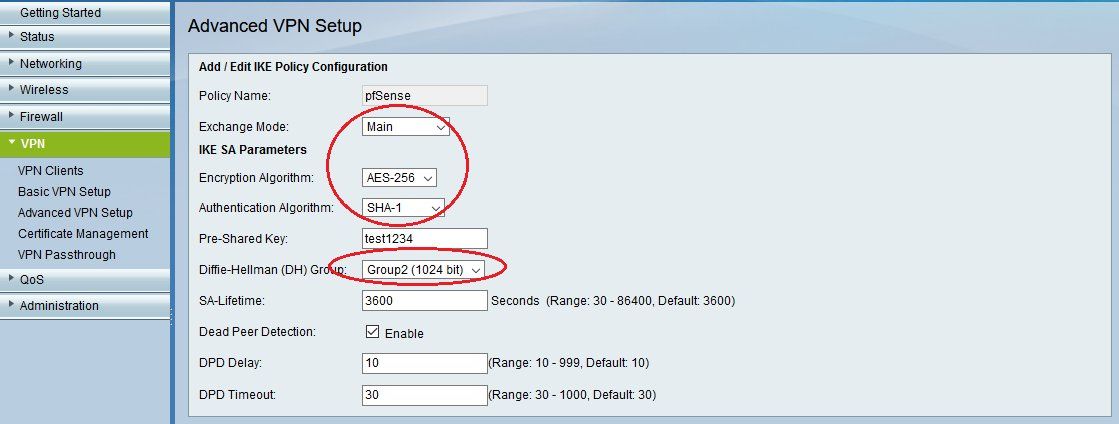

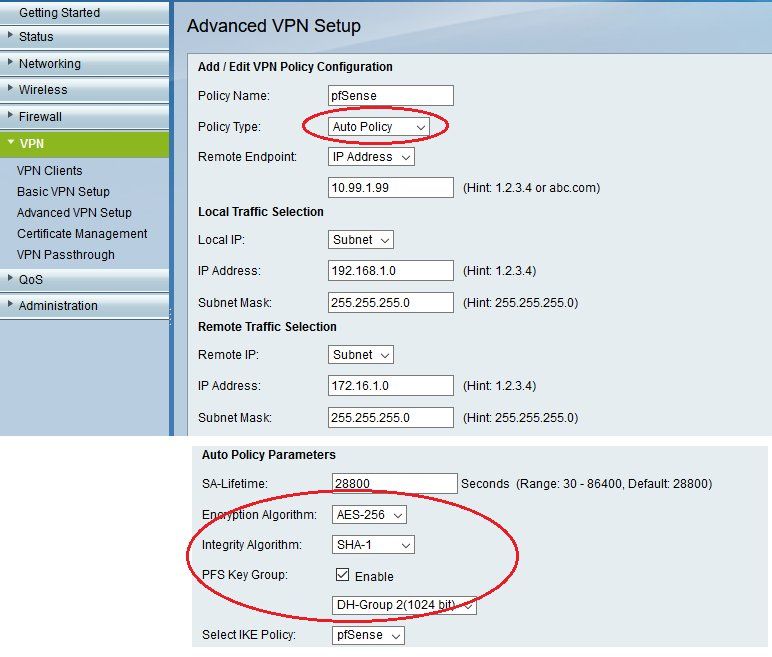

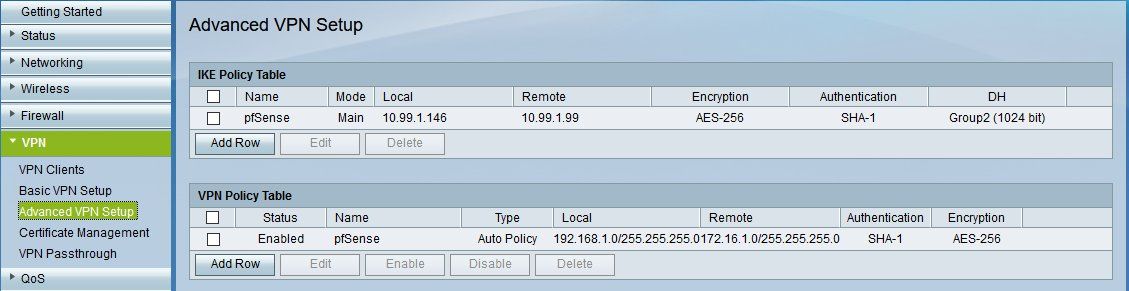

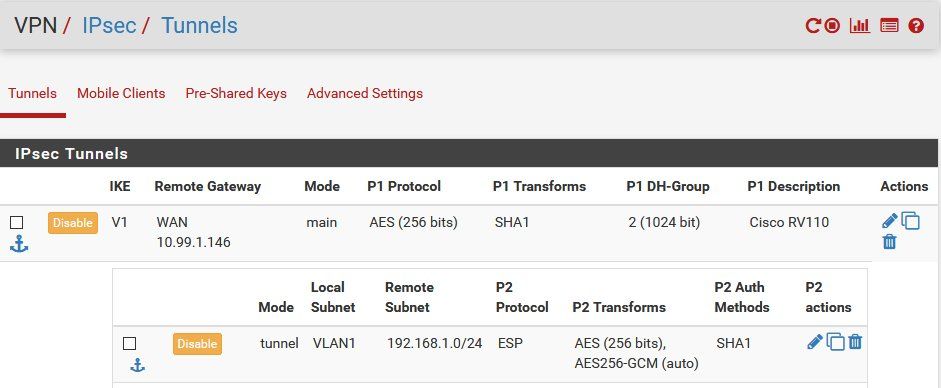

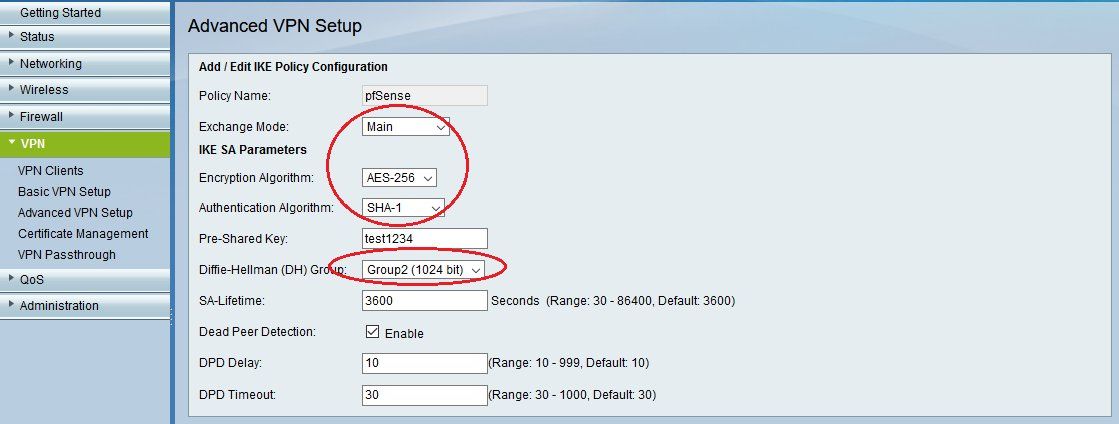

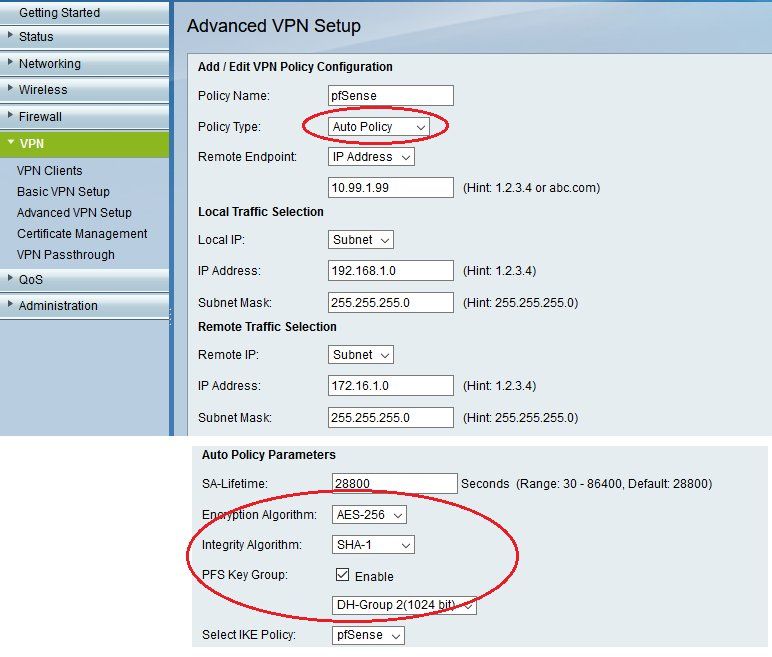

Nur zur Info die Konfiguration der pfSense Firewall. Wichtig sind die beidseitigen Phase 1 und 2 Parameter:

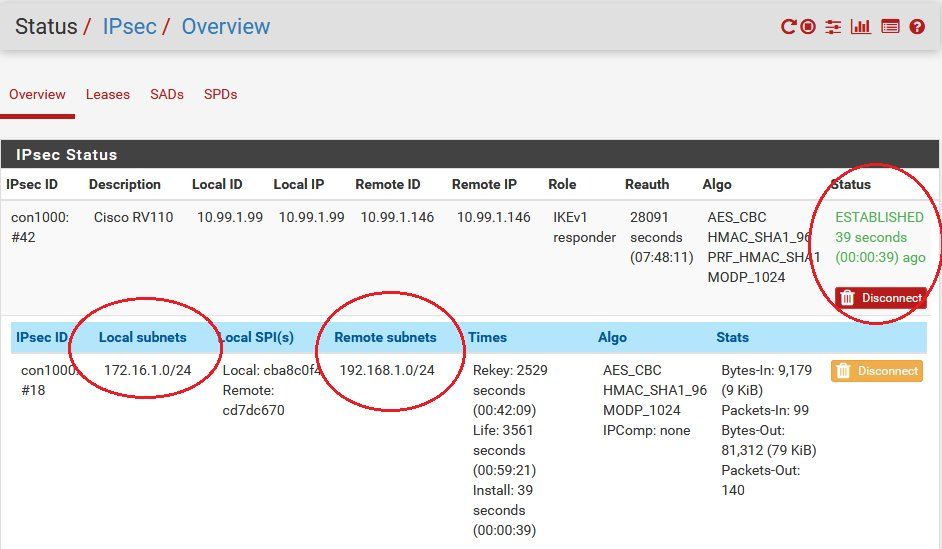

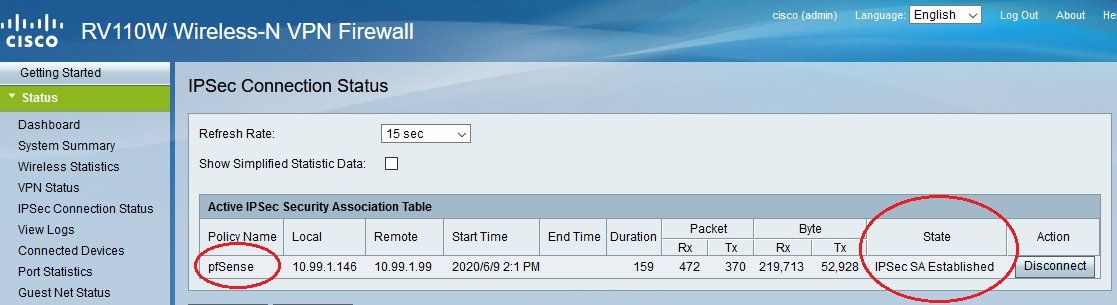

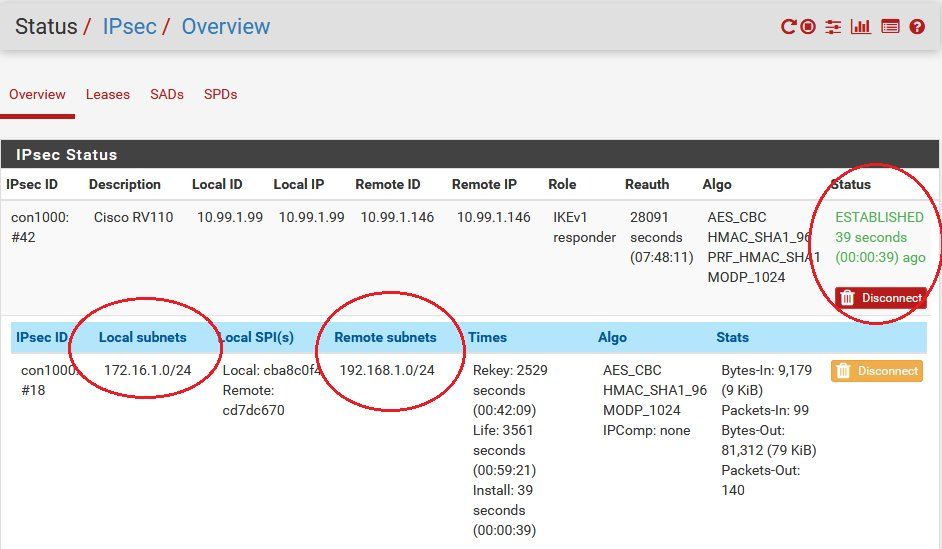

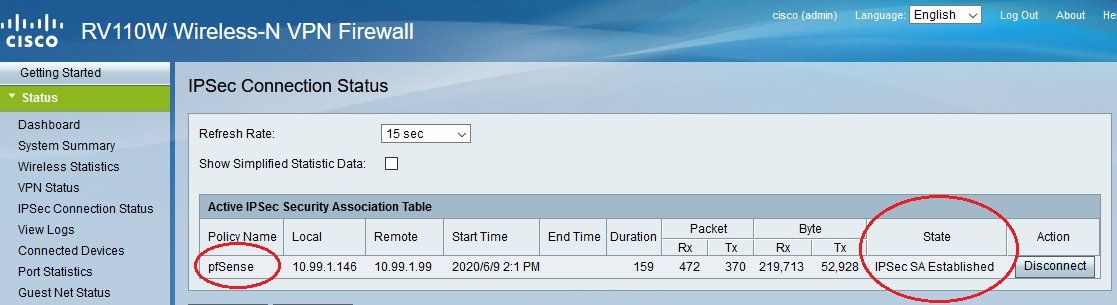

Hier siehst du das der Tunnel fehlerfrei aufgebaut wurde (Established):

Phase 1:

Phase 2:

Übersicht:

Verbindungs Status:

Muss man sicher nicht extra betonen das die Tunnelverbindung sofort fehlerlos aufgebaut wurde.

Ping Test von einem Client im RV Router LAN

C:\Windows>ping -t -l 1024 -n 3 172.16.1.1

Ping wird ausgeführt für 172.16.1.1 mit 1024 Bytes Daten:

Antwort von 172.16.1.1: Bytes=1024 Zeit=21ms TTL=63

Antwort von 172.16.1.1: Bytes=1024 Zeit=15ms TTL=63

Antwort von 172.16.1.1: Bytes=1024 Zeit=20ms TTL=63

Ping-Statistik für 172.16.1.1:

Pakete: Gesendet = 3, Empfangen = 3, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 15ms, Maximum = 21ms, Mittelwert = 18ms

Klappt also fehlerlos und es ist mit Sicherheit davon auszugehen das das auch unter Komponenten des gleichen Herstellers Cisco passiert. Hier kam ja noch eine Hersteller fremde Komponenten erschwerend hinzu wenn man so will und trotz dessen klappt es einwandfrei.

Allerdings viel auf das eine testweise Umstellung auf eine größeres 256Bit Hashing nicht ganz stabil lief. Du solltest also unbedingt bei den oben angegebenen Parametern für die Phase 1 und 2 bleiben beidseitig !

In Ermangelung eines 2ten RV Routers musste hier eine pfSense VPN Firewall herhalten, was aber ja egal ist solange die Gegenstelle irgendwie IPsec VPN spricht.

So sieht der Testaufbau aus:

Nur zur Info die Konfiguration der pfSense Firewall. Wichtig sind die beidseitigen Phase 1 und 2 Parameter:

- AES 256

- Hash: SHA 1

- DH-Group 2

Hier siehst du das der Tunnel fehlerfrei aufgebaut wurde (Established):

Phase 1:

Phase 2:

Übersicht:

Verbindungs Status:

Muss man sicher nicht extra betonen das die Tunnelverbindung sofort fehlerlos aufgebaut wurde.

Ping Test von einem Client im RV Router LAN

C:\Windows>ping -t -l 1024 -n 3 172.16.1.1

Ping wird ausgeführt für 172.16.1.1 mit 1024 Bytes Daten:

Antwort von 172.16.1.1: Bytes=1024 Zeit=21ms TTL=63

Antwort von 172.16.1.1: Bytes=1024 Zeit=15ms TTL=63

Antwort von 172.16.1.1: Bytes=1024 Zeit=20ms TTL=63

Ping-Statistik für 172.16.1.1:

Pakete: Gesendet = 3, Empfangen = 3, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 15ms, Maximum = 21ms, Mittelwert = 18ms

Klappt also fehlerlos und es ist mit Sicherheit davon auszugehen das das auch unter Komponenten des gleichen Herstellers Cisco passiert. Hier kam ja noch eine Hersteller fremde Komponenten erschwerend hinzu wenn man so will und trotz dessen klappt es einwandfrei.

Allerdings viel auf das eine testweise Umstellung auf eine größeres 256Bit Hashing nicht ganz stabil lief. Du solltest also unbedingt bei den oben angegebenen Parametern für die Phase 1 und 2 bleiben beidseitig !

- AES 256

- Hash: SHA 1

- DH-Group 2

Dann bleibt eigentlich nur die Option das ein oder im worst Case beide Provider IPsec Pakete filtern.

Das ist leider nicht ungewöhnlich wenn du z.B. auf beiden oder nur auf einer Seite einen reinen, billigen Nur Surfen Consumer Account hast. Dort filtern Provider VPN IPsec Pakete da diese Funktion dann nur den teureren Business Accounts vorbehalten ist.

Damit du also nicht noch mehr graue Haare vom Troubleshooting bekommst solltest du das besser klären !

Das ist leider nicht ungewöhnlich wenn du z.B. auf beiden oder nur auf einer Seite einen reinen, billigen Nur Surfen Consumer Account hast. Dort filtern Provider VPN IPsec Pakete da diese Funktion dann nur den teureren Business Accounts vorbehalten ist.

Damit du also nicht noch mehr graue Haare vom Troubleshooting bekommst solltest du das besser klären !

moin...

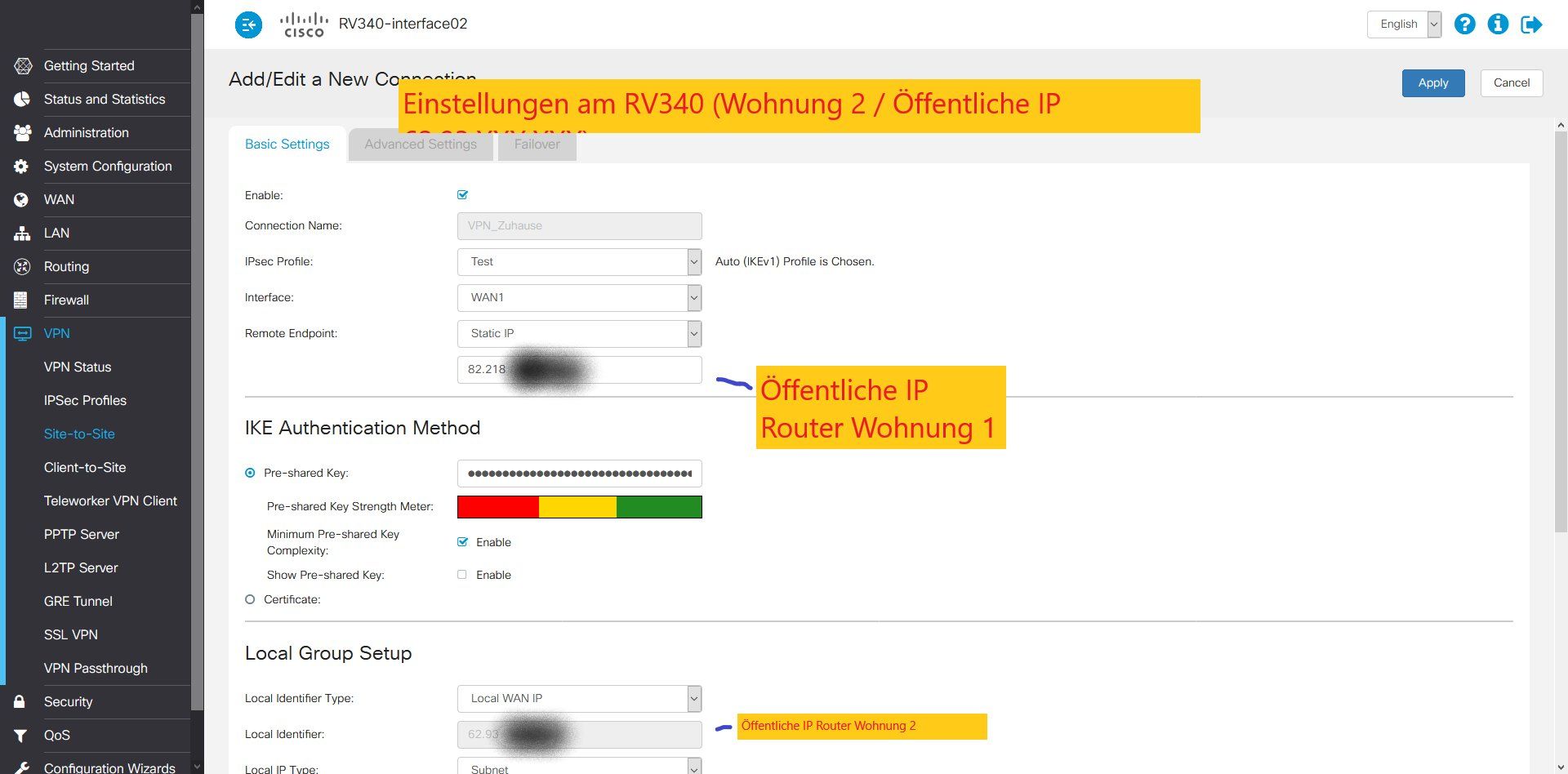

ein Cisco Site-to-Site VPN ist super simpel....

Frank

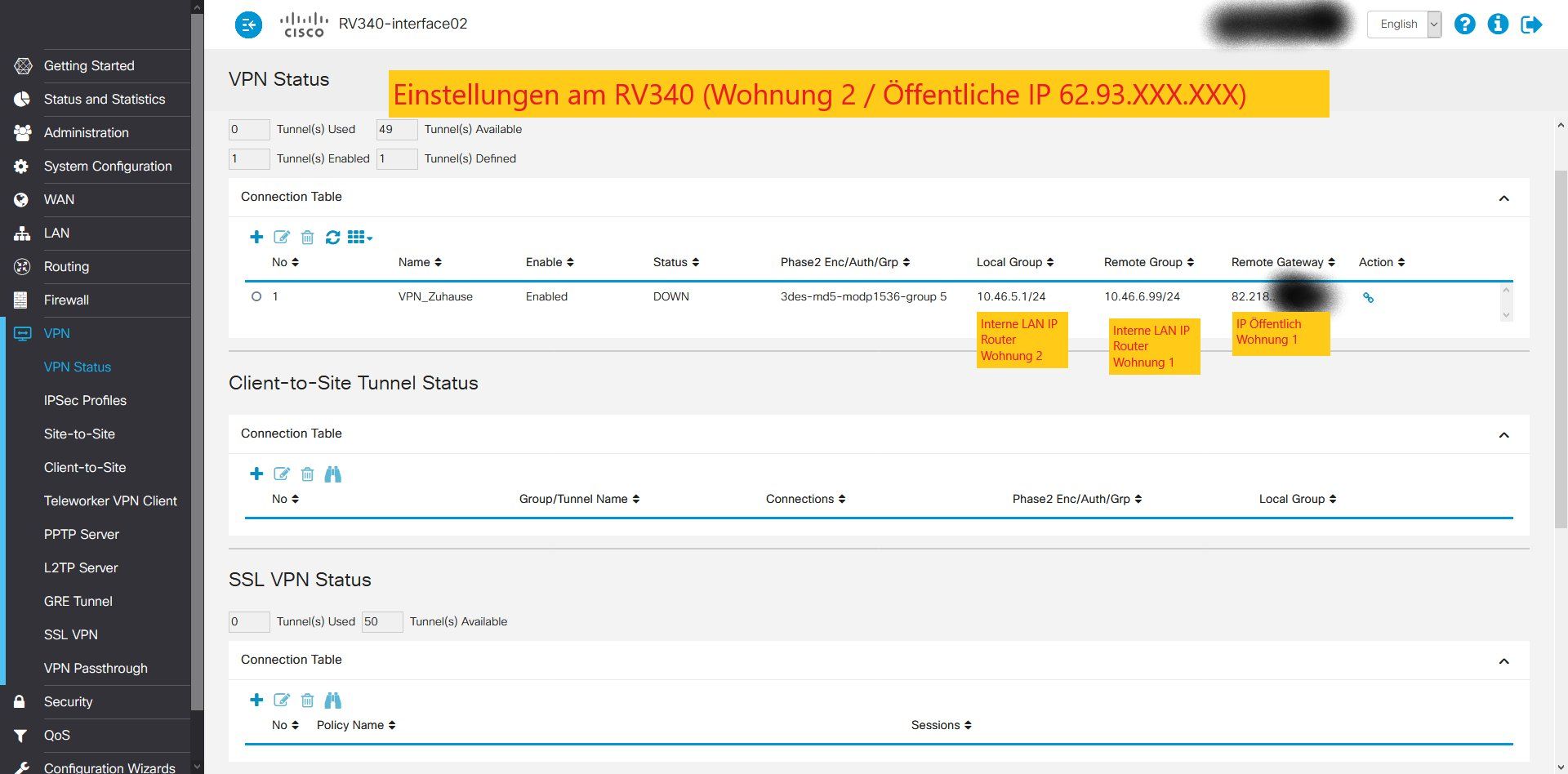

Zitat von @dodo-r:

Hallo, ich habe mittlerweile zwei RV340 im Einsatz - die VPN Verbindung Client-to-Site wurde an beiden Routern probblemlos einegrichtet, so dass am Handy oder Macbook eine VPN verbindung von Extern hergestellt werden kann.

Prima...Hallo, ich habe mittlerweile zwei RV340 im Einsatz - die VPN Verbindung Client-to-Site wurde an beiden Routern probblemlos einegrichtet, so dass am Handy oder Macbook eine VPN verbindung von Extern hergestellt werden kann.

Was ist aber dann genau das Problem wenn ich Site-to-Site verwende - wenn Client-to-Site funktioniert...

was klappt den nicht, und was sagt das Fehler Protokoll?ein Cisco Site-to-Site VPN ist super simpel....

Frank

moin...

Zitat von @dodo-r:

Ich habe ja anscheinend eine private IP.

Beim Funkinternet habe ich die WAN IP 172.17.0.XXX als öffentliche fixe wurde mir 82.218.XXX.XXX zugewiesen.

Beim Kabelnetz habe ich 62.93.XXX.XXX und als öffentlich fixe IP auch.

wer ist dein Provider im Kabel Netz?Ich habe ja anscheinend eine private IP.

Beim Funkinternet habe ich die WAN IP 172.17.0.XXX als öffentliche fixe wurde mir 82.218.XXX.XXX zugewiesen.

Beim Kabelnetz habe ich 62.93.XXX.XXX und als öffentlich fixe IP auch.

Aber warum funktioniert dann Client-to-Site ...

Frank

moin...

du darfst sagen wer es ist.....

und was genau sagen die VPN logs, zu geht nicht?

Frank

du darfst sagen wer es ist.....

und was genau sagen die VPN logs, zu geht nicht?

Frank

moin...

Frank

Zitat von @dodo-r:

Hallo, habe jetzt einen FQDN Namen an beiden eingtragen, jetzt wurde die Verbindung erfolgreich aufgebaut. Danke!

siehste geht doch Hallo, habe jetzt einen FQDN Namen an beiden eingtragen, jetzt wurde die Verbindung erfolgreich aufgebaut. Danke!

Frank

habe jetzt einen FQDN Namen an beiden eingtragen

Holla die Waldfee, was eine schwere Geburt ! Aber gut wenn's nun rennt. Bitte dann auch nicht vergessen den Thread hier zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

welcher mit Router B via Client to Client VPN verbunden ist

Bahnhof ??? Ist wohl ein freudscher Vertipper und du meinst sicher "Site-to-Site", richtig ?!dann müsste ich doch auf eine lokale IP des NAS 10.46.5.X welches an Router B angeschlossen ist zugreifen können?

Ja, naklar. Das funktioniert natürlich. Ist ja eine klassische VPN Anwendung wo VPN Clients auf Endgeräten an anderen remoten VPN SiteToSite Standorten arbeiten. Üblicher Standard...Man benötigt nur einen Client Dialin Server und der Rest rennt dann über das VPN SiteToSite Backbone. Andersrum wäre es ja Blödsinn denn bei 100 Standorten hättest du dann 100 VPN Einträge im iPhone. Wäre ja sinnfrei und wenig zielführend.