2921 Kaskadierung mit Fritzbox für IPSEC-Tunnel

Hallo zusammen,

ich möchte den Cisco 2921 Router an meine Fritzbox 6490(Vodafone/UM)) anschließen und einen ip-sec Tunnel zum Remote pfsense auf einem ESXi 6.5 Host konfigurieren. Momentan gibt es keine spezielle Konfiguration auf meiner fritzbox, außer dem dyndns.

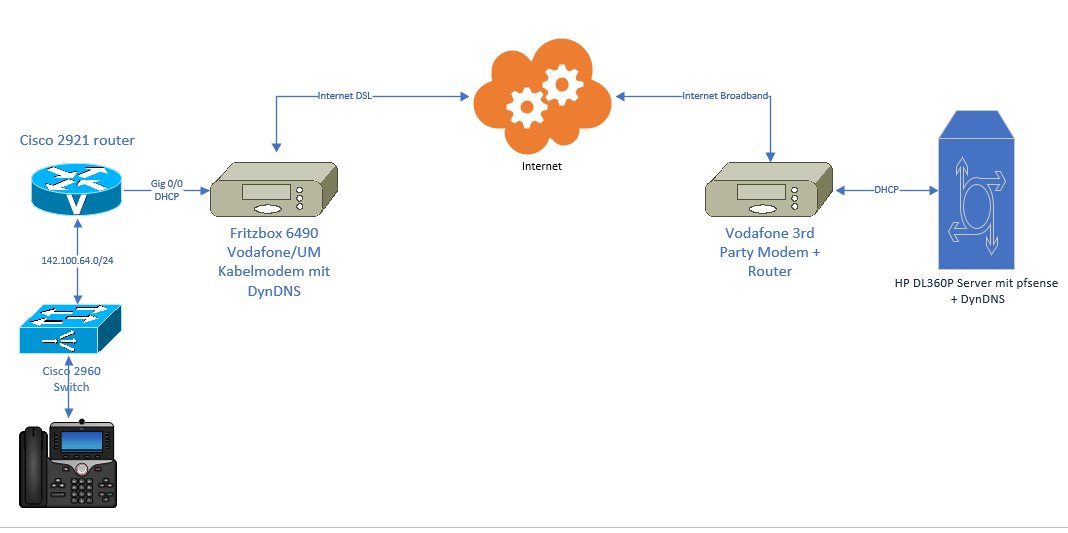

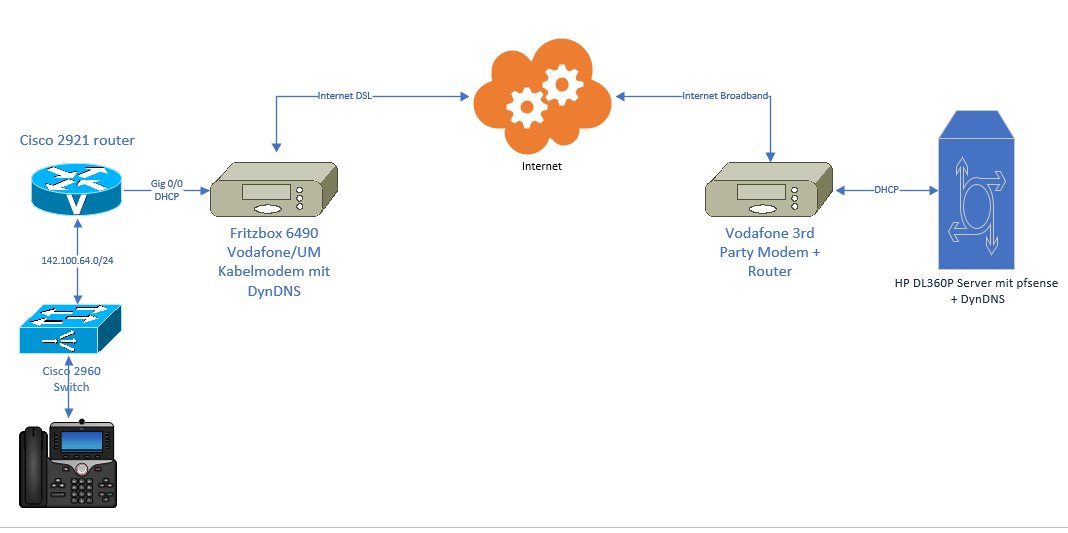

Das Netzwerk auf meiner Seite sieht also wie folgt aus.

Gig 0/1 LAN---->2921 Router---->Gig 0/0 WAN(DHCP)---->Fritzbox--->Internet----->Fernes Ende DSL Router + Modem---->ESXi mit pfsense.

Ich habe auch die Übersicht des Netzwerkdiagramms beigefügt.

Ich habe ein sehr detailliertes Dokument in diesem Forum gelesen und es war wirklich hilfreich, aber es ist ein bisschen verwirrend, da ich nicht der Routing-Experte bin.

Es wäre also toll, wenn ich hier etwas Unterstützung bekommen könnte.

Vielleicht eine genaue Demo-Konfiguration, die auf dem Cisco 2921 Router und der fritzbox gemacht werden muss?

Vielen Dank

Vicky

ich möchte den Cisco 2921 Router an meine Fritzbox 6490(Vodafone/UM)) anschließen und einen ip-sec Tunnel zum Remote pfsense auf einem ESXi 6.5 Host konfigurieren. Momentan gibt es keine spezielle Konfiguration auf meiner fritzbox, außer dem dyndns.

Das Netzwerk auf meiner Seite sieht also wie folgt aus.

Gig 0/1 LAN---->2921 Router---->Gig 0/0 WAN(DHCP)---->Fritzbox--->Internet----->Fernes Ende DSL Router + Modem---->ESXi mit pfsense.

Ich habe auch die Übersicht des Netzwerkdiagramms beigefügt.

Ich habe ein sehr detailliertes Dokument in diesem Forum gelesen und es war wirklich hilfreich, aber es ist ein bisschen verwirrend, da ich nicht der Routing-Experte bin.

Es wäre also toll, wenn ich hier etwas Unterstützung bekommen könnte.

Vielleicht eine genaue Demo-Konfiguration, die auf dem Cisco 2921 Router und der fritzbox gemacht werden muss?

Vielen Dank

Vicky

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 636683

Url: https://administrator.de/forum/2921-kaskadierung-mit-fritzbox-fuer-ipsec-tunnel-636683.html

Ausgedruckt am: 21.07.2025 um 16:07 Uhr

25 Kommentare

Neuester Kommentar

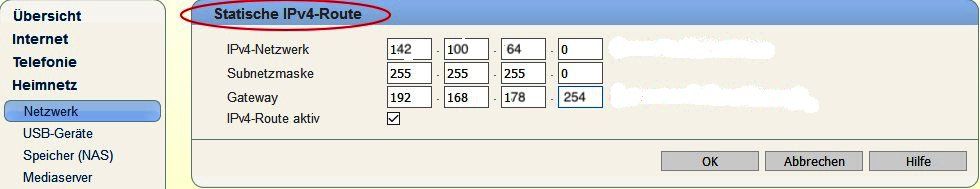

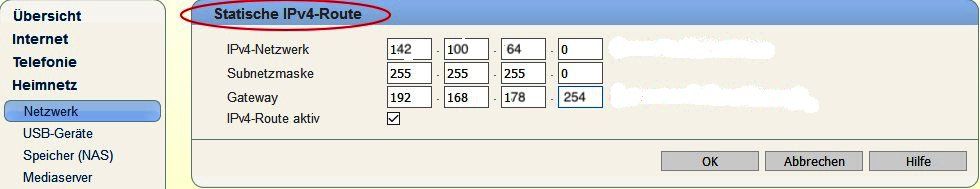

Wenn du den Cisco ohne NAT als einfachen transparenten Router laufen lassen willst, dann musst du an der FritzBox lediglich eine statischen Route eingeben zur Standard Konfig, mehr nicht.

Nehmen wir einmal an dein FritzBox LAN ist das klassische 192.168.178.0 /24 mit der FritzBox als .1 als Hostadresse und dem Cisco mit der .254 am Gig0/0 Interface. Lokales LAN am Cisco ist die 142.100.64.0 /24.

Dann sieht deine einfache Cisco 2921 Konfig so aus:

!

service timestamps log datetime localtime

!

hostname Cisco_Router

!

security authentication failure rate 3 log

security passwords min-length 6

enable secret Geheim123

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

aaa new-model

aaa authentication login default local

!

no ip source-route

no ip gratuitous-arps

!

ip dhcp excluded-address 142.100.64.1 142.100.64.99

ip dhcp excluded-address 142.100.64.200 142.100.64.254

!

ip dhcp pool Lokal

network 142.100.64.0 255.255.255.0

default-router 142.100.64.254

dns-server 192.168.178.1

domain-name meinedomain.home.arpa

!

ip domain name meinedomain.home.arpa

!

username admin password Geheim123

!

interface Gigabit 0/0

description WAN Link zur FritzBox

ip address 192.168.178.254 255.255.255.0

!

interface Gigabit 0/1

description Lokales LAN

ip address 142.100.64.254 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 192.168.178.1

!

Die statische Route auf der FB sieht so aus:

Fertisch !

Fertisch !

ACHTUNG !!:

Dir ist hoffentlich klar das die IP Adresse 142.100.64.0 /24 keine private RFC 1918 IP Adresse für private lokale IP Netze ist !!

Sie ist weltweit auf eine kanadische Behörde registriert !!

NetRange: 142.100.0.0 - 142.100.255.255

CIDR: 142.100.0.0/16

NetName: CACSST01

NetType: Direct Assignment

RegDate: 1993-10-21

Updated: 2017-02-02

OrgName: Commission de Sante et de Securite au Travail

Address: 524, rue Bourdages

City: Quebec

Solche IP Adressen sollte man also tunlichst niemals als Privates Netzwerk nutzen ! Ganz besonders nicht wenn es eine öffentliche Behörde eines souveränen Landes ist !

Dafür sind die bekannten RFC 1918 IP Netze da:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Grundlagen zu so einem simplen Routing Design wie immer hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Weitere Infos zur Cisco Konfiguration inkl. VPN Setup usw. hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

VPN Standortkopplung pfSense <-> Cisco:

Mit IKEv1

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Mit IKEv2

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Mit VTI Interfaces und dynamischem Routing:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Nehmen wir einmal an dein FritzBox LAN ist das klassische 192.168.178.0 /24 mit der FritzBox als .1 als Hostadresse und dem Cisco mit der .254 am Gig0/0 Interface. Lokales LAN am Cisco ist die 142.100.64.0 /24.

Dann sieht deine einfache Cisco 2921 Konfig so aus:

!

service timestamps log datetime localtime

!

hostname Cisco_Router

!

security authentication failure rate 3 log

security passwords min-length 6

enable secret Geheim123

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

aaa new-model

aaa authentication login default local

!

no ip source-route

no ip gratuitous-arps

!

ip dhcp excluded-address 142.100.64.1 142.100.64.99

ip dhcp excluded-address 142.100.64.200 142.100.64.254

!

ip dhcp pool Lokal

network 142.100.64.0 255.255.255.0

default-router 142.100.64.254

dns-server 192.168.178.1

domain-name meinedomain.home.arpa

!

ip domain name meinedomain.home.arpa

!

username admin password Geheim123

!

interface Gigabit 0/0

description WAN Link zur FritzBox

ip address 192.168.178.254 255.255.255.0

!

interface Gigabit 0/1

description Lokales LAN

ip address 142.100.64.254 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 192.168.178.1

!

Die statische Route auf der FB sieht so aus:

ACHTUNG !!:

Dir ist hoffentlich klar das die IP Adresse 142.100.64.0 /24 keine private RFC 1918 IP Adresse für private lokale IP Netze ist !!

Sie ist weltweit auf eine kanadische Behörde registriert !!

NetRange: 142.100.0.0 - 142.100.255.255

CIDR: 142.100.0.0/16

NetName: CACSST01

NetType: Direct Assignment

RegDate: 1993-10-21

Updated: 2017-02-02

OrgName: Commission de Sante et de Securite au Travail

Address: 524, rue Bourdages

City: Quebec

Solche IP Adressen sollte man also tunlichst niemals als Privates Netzwerk nutzen ! Ganz besonders nicht wenn es eine öffentliche Behörde eines souveränen Landes ist !

Dafür sind die bekannten RFC 1918 IP Netze da:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Grundlagen zu so einem simplen Routing Design wie immer hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Weitere Infos zur Cisco Konfiguration inkl. VPN Setup usw. hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

VPN Standortkopplung pfSense <-> Cisco:

Mit IKEv1

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Mit IKEv2

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Mit VTI Interfaces und dynamischem Routing:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Nur mal doof nachgefragt:

Dir ist klar das der Cisco in einer Router Kaskade mit einem NAT Router davor rennt, oder ???

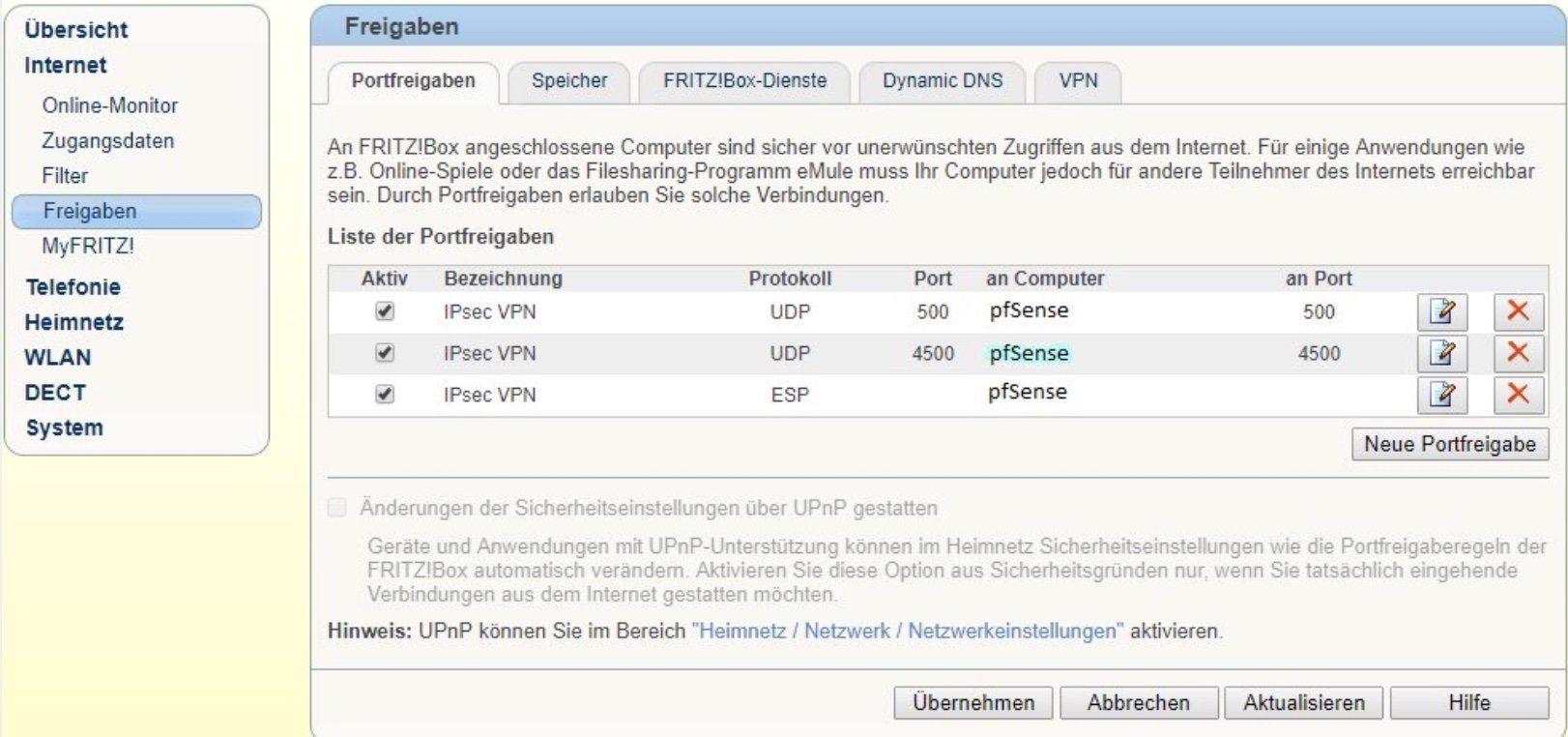

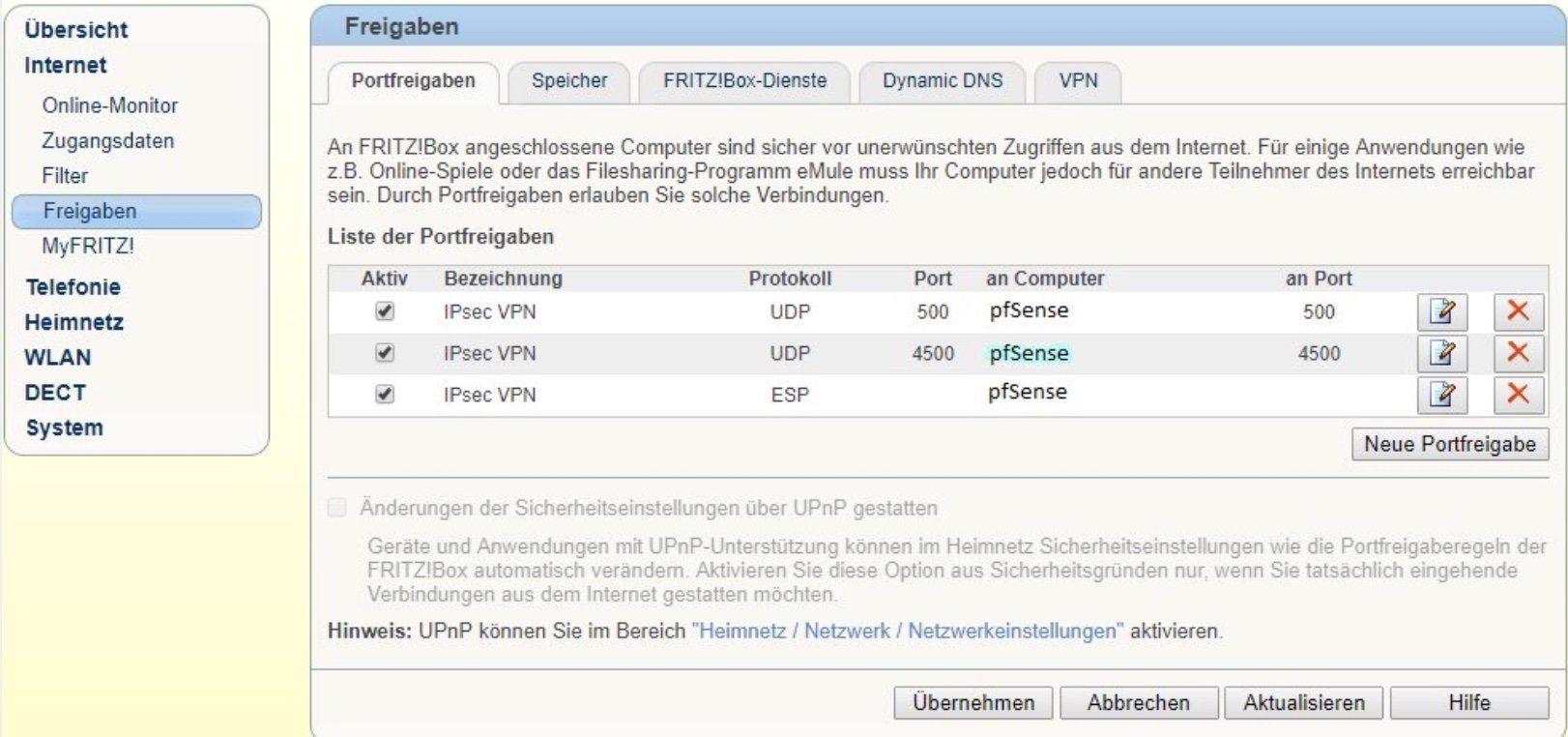

Ohne das du ein entsprechendes Port Forwarding auf der FritzBox für die IPsec VPN Ports:

Da die FritzBox selber ein aktiver IPsec VPN Router ist dürfen auf ihr auch keinerlei VPN Konfigs, User usw. eingestellt sein sonst forwardet sie trotz Port Forwarding keine IPsec Pakete und blockt diese.

Da die FritzBox selber ein aktiver IPsec VPN Router ist dürfen auf ihr auch keinerlei VPN Konfigs, User usw. eingestellt sein sonst forwardet sie trotz Port Forwarding keine IPsec Pakete und blockt diese.

Idealerweise startest du auf dem Cisco einmal den IPsec Debugger mit debug crypto isakmp und debug crypto ipsec und siehst dir die von der pfSense eingehenden IPsec Pakete an. (Achtung: Wenn du per Telnet oder SSH auf dem Cisco bist vorher term mon aktivieren um die Konsol Messages zu sehen ! Weisst du ja als Cisco Profi selber..)

Wenn du keinerlei eingehende IPsec Pakete der pfSense auf dem Cisco siehst weisst du das die FritzBox davor kein IPsec forwardet und musst Hand an deren Konfig legen !

Wenn du mit dem Debuggen fertig bist unbedingt mit u all das Debugging auf dem Cisco wieder deaktivieren sonst rennt der im 3ten Gang !

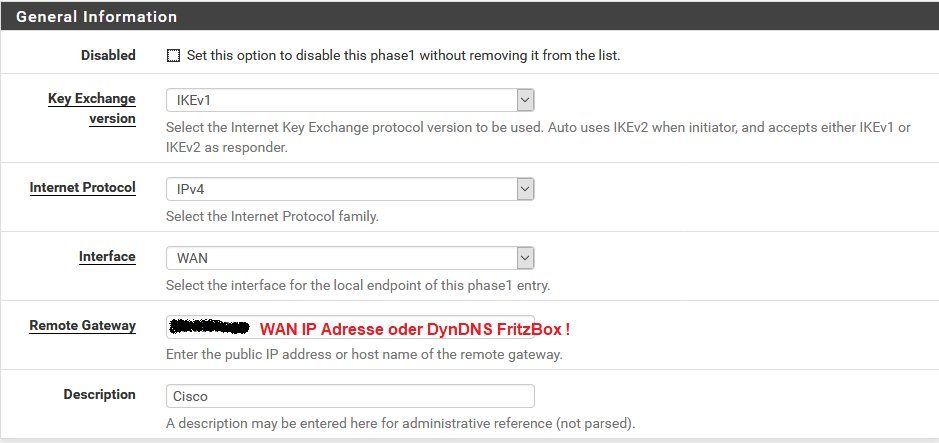

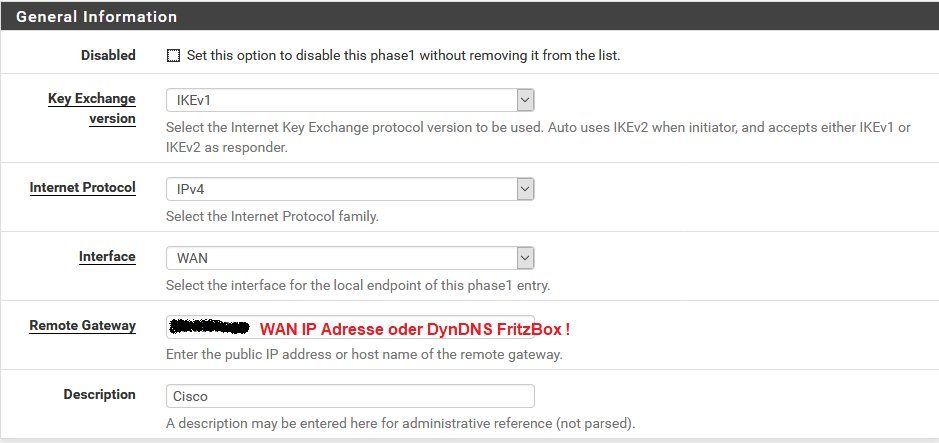

Es sollte auch klar sein das die Peer IP Adresse auf der pfSense natürlich die des WAN Ports der FritzBox ist bzw. deren DynDNS Name !

Hier findest du alle Infos zu dem Thema Kaskaden und Port Forwarding:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Dir ist klar das der Cisco in einer Router Kaskade mit einem NAT Router davor rennt, oder ???

Ohne das du ein entsprechendes Port Forwarding auf der FritzBox für die IPsec VPN Ports:

- UDP 500

- UDP 4500

- ESP Protokoll

Idealerweise startest du auf dem Cisco einmal den IPsec Debugger mit debug crypto isakmp und debug crypto ipsec und siehst dir die von der pfSense eingehenden IPsec Pakete an. (Achtung: Wenn du per Telnet oder SSH auf dem Cisco bist vorher term mon aktivieren um die Konsol Messages zu sehen ! Weisst du ja als Cisco Profi selber..)

Wenn du keinerlei eingehende IPsec Pakete der pfSense auf dem Cisco siehst weisst du das die FritzBox davor kein IPsec forwardet und musst Hand an deren Konfig legen !

Wenn du mit dem Debuggen fertig bist unbedingt mit u all das Debugging auf dem Cisco wieder deaktivieren sonst rennt der im 3ten Gang !

Es sollte auch klar sein das die Peer IP Adresse auf der pfSense natürlich die des WAN Ports der FritzBox ist bzw. deren DynDNS Name !

Hier findest du alle Infos zu dem Thema Kaskaden und Port Forwarding:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

mich mit pfsense und Security zu beschäftigen. Daher brauche ich etwas Unterstützung.

Keine Sorge, wir bekommen das schon zum Fliegen. Das ist eine Konfig die ganz sicher und wasserdicht funktioniert...

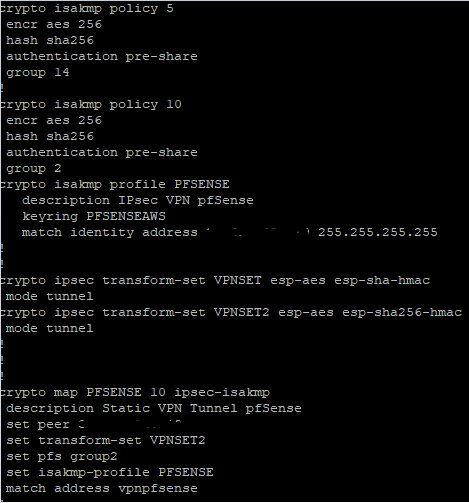

Deine Fehler kannst du oben in der Cisco Konfig auch schon selber sehen !!

Richtig muss die Cisco Konfig so aussehen:

!

crypto keyring PFSENSEAWS

pre-shared-key address <pfsense_ipv4_ip> key <Passwort>

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

match identity address <pfsense_ipv4_ip>

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto map PFSENSE 10 ipsec-isakmp

description Static VPN Tunnel pfSense

set peer <pfsense_ipv4_ip>

set transform-set VPNSET2

set isakmp-profile PFSENSE

match address vpnpfsense

!

interface GigabitEthernet0/0

description WAN zur FritzBox

ip address 192.168.178.254 255.255.255.0

no ip proxy-arp

crypto map PFSENSE

!

ip access-list extended vpnpfsense

permit ip 142.100.64.0 0.0.0.255 192.168.1.0 0.0.0.255

!

Die Klassifizierungs ACL ist so strukturiert: permit ip <lokales_LAN> <wildcard_mask> <remotes_LAN> <wildcard_mask>

Wobei wir hier ausgehen das remote das Standard pfSense LAN 192.168.1.0 /24 vorhanden ist. Ggf. musst du das anpassen wenn du dort eine andere Adressierung nutzt !

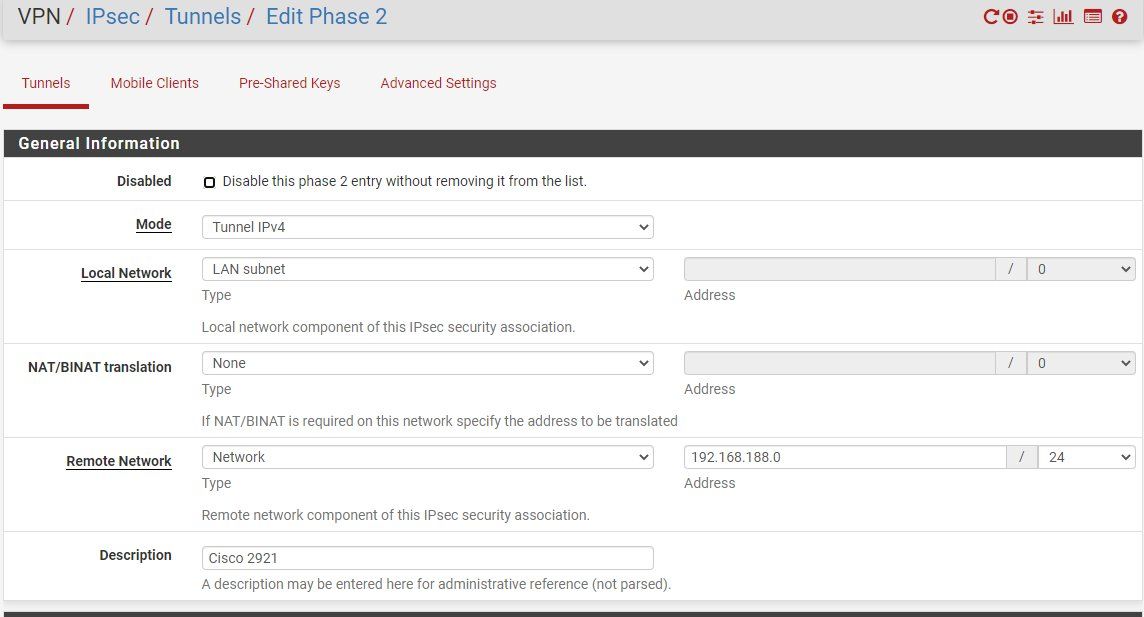

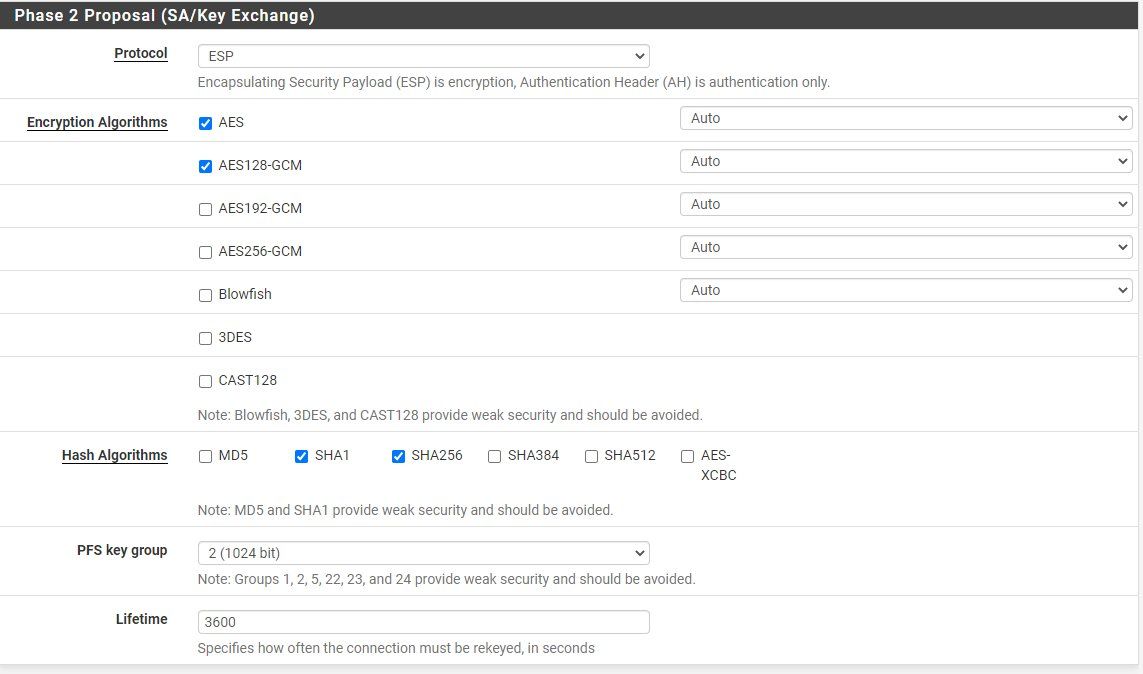

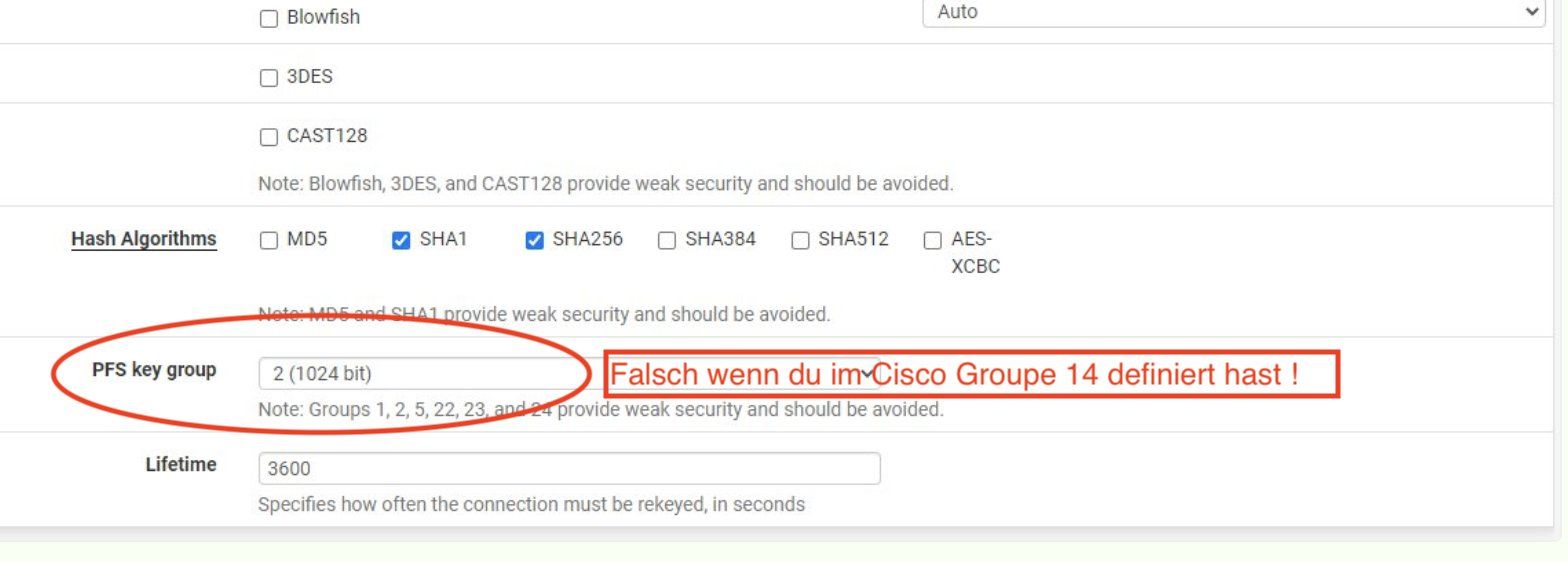

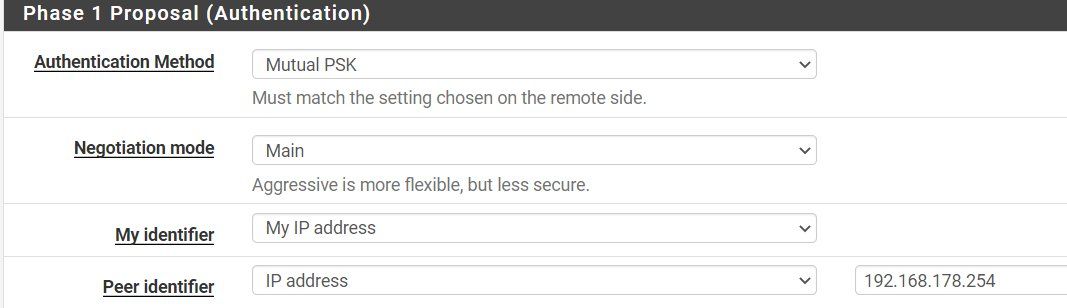

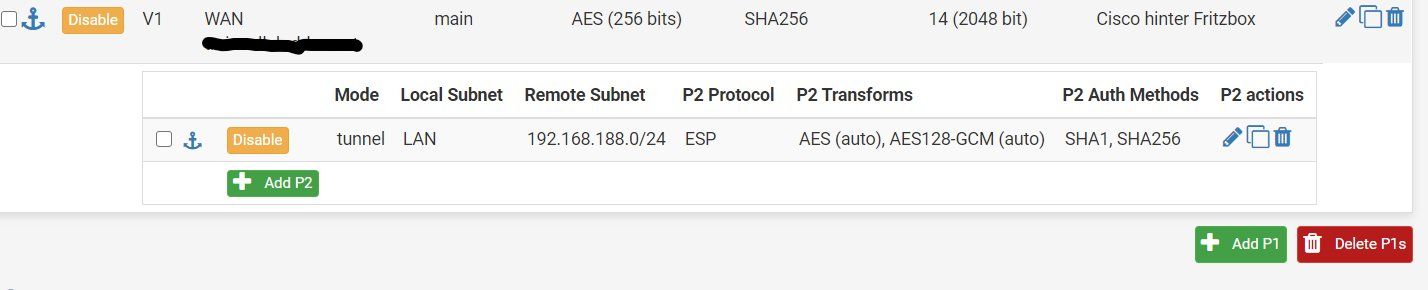

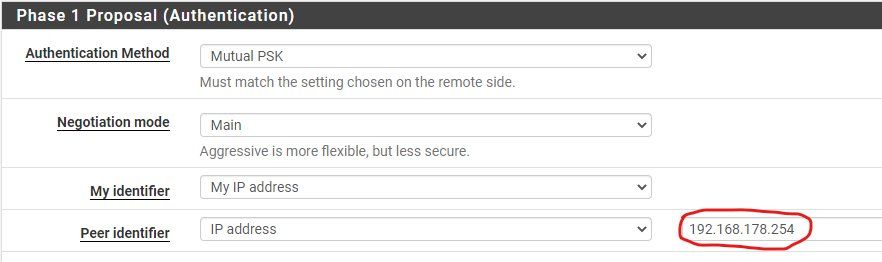

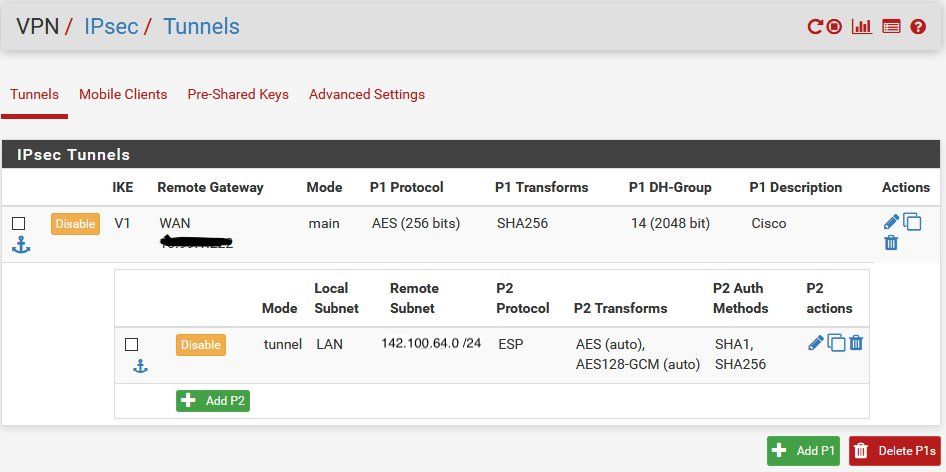

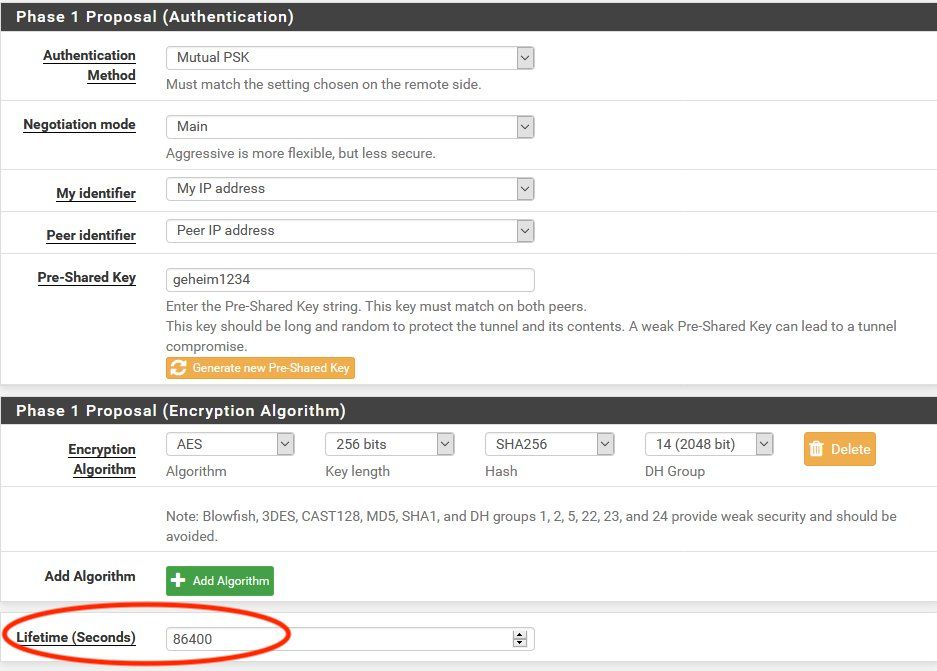

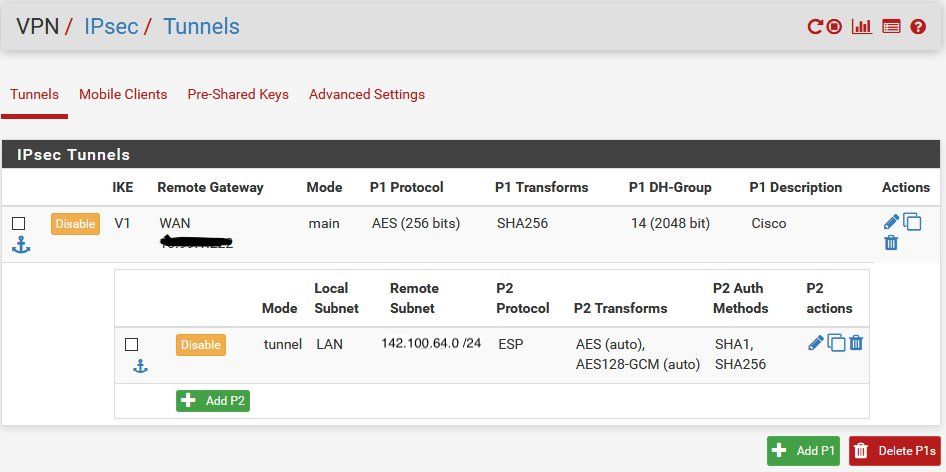

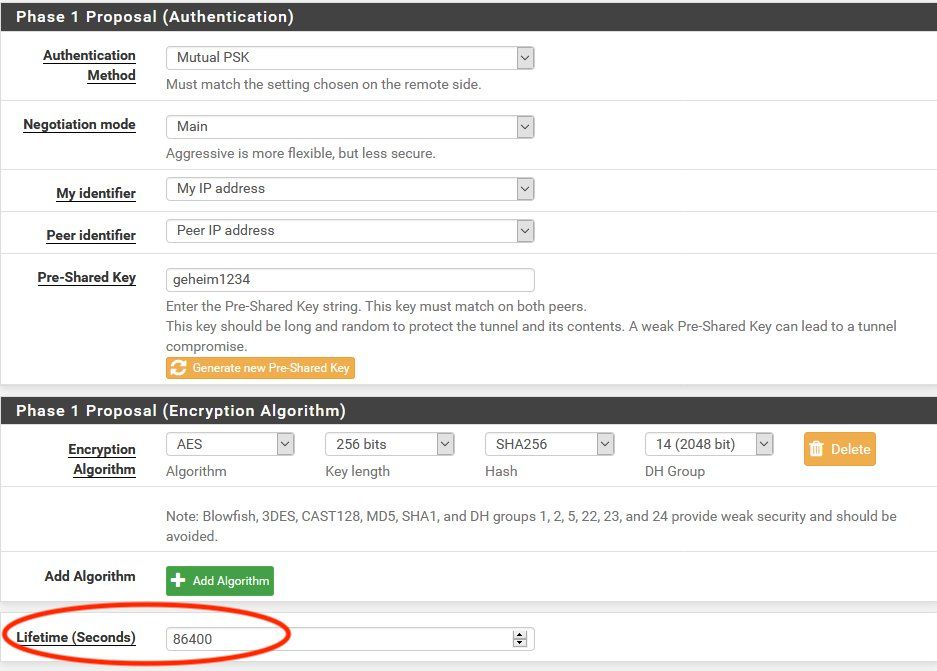

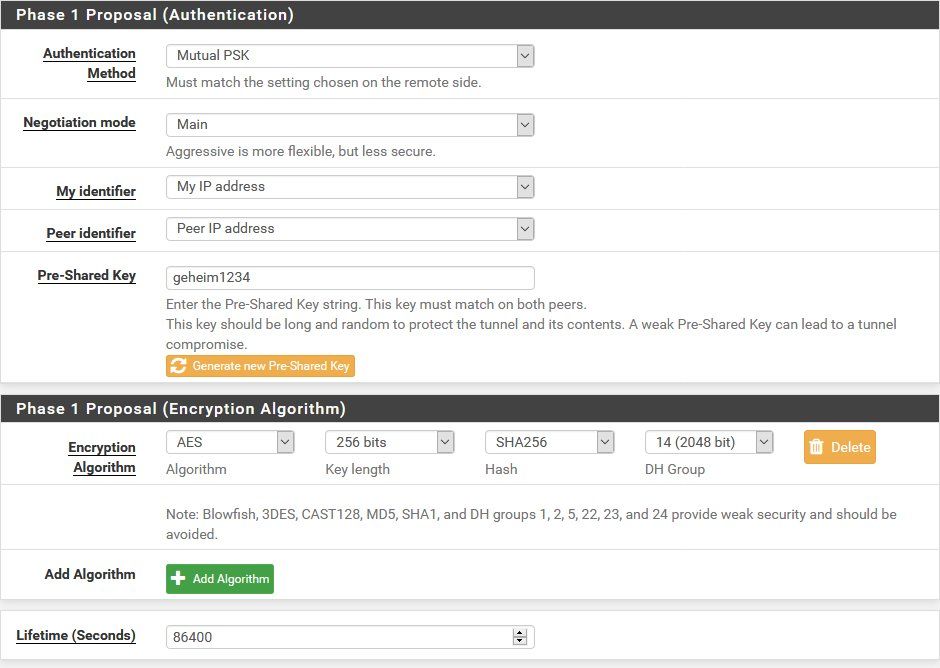

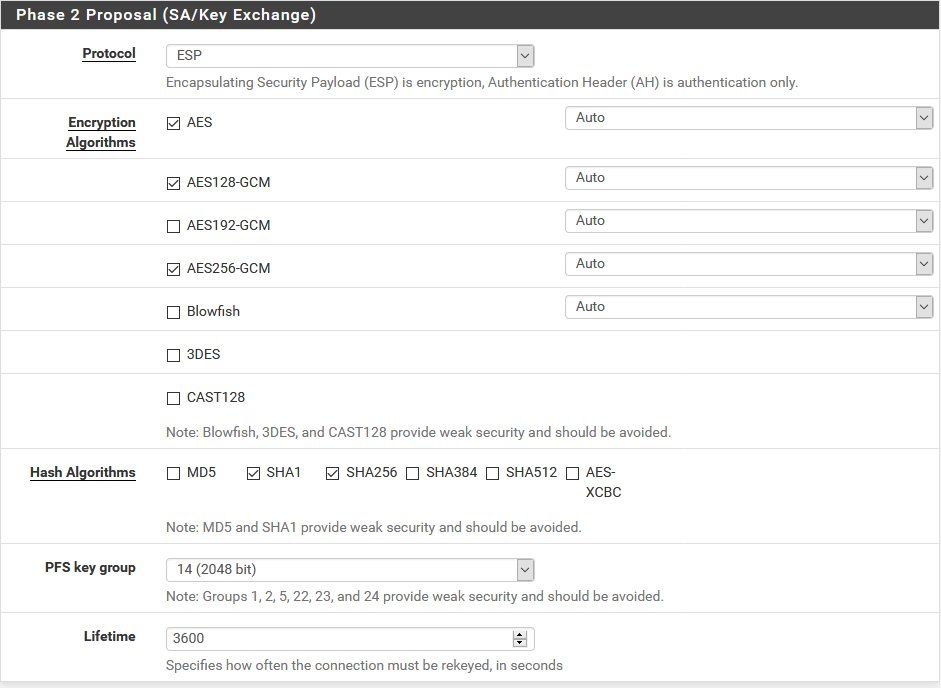

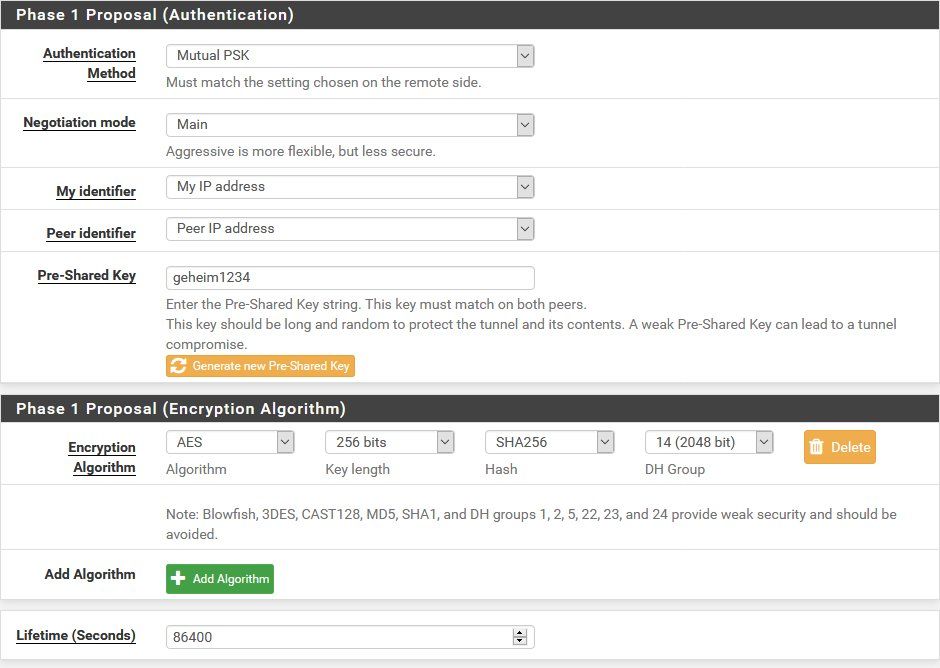

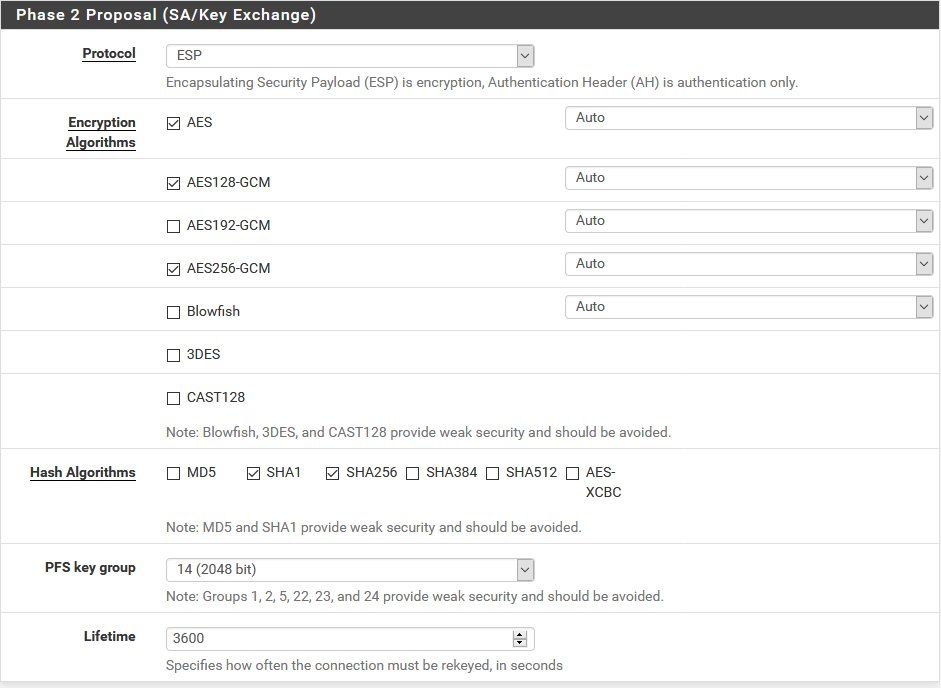

Auf der pfSense sieht es dann ganz klassisch aus:

Hier solltest du noch die Phase 1 Lifetime an den Cisco Default 86400 anpassen !

Hier solltest du noch die Phase 1 Lifetime an den Cisco Default 86400 anpassen !

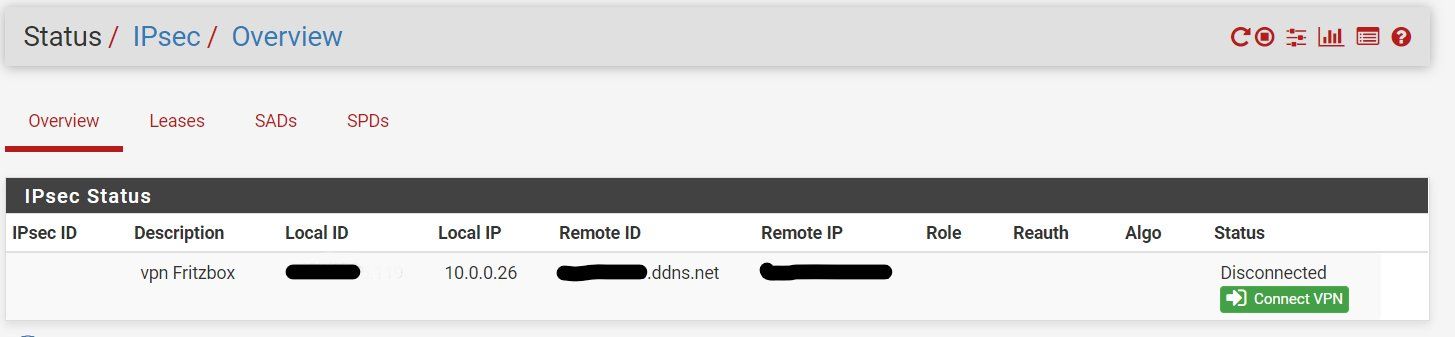

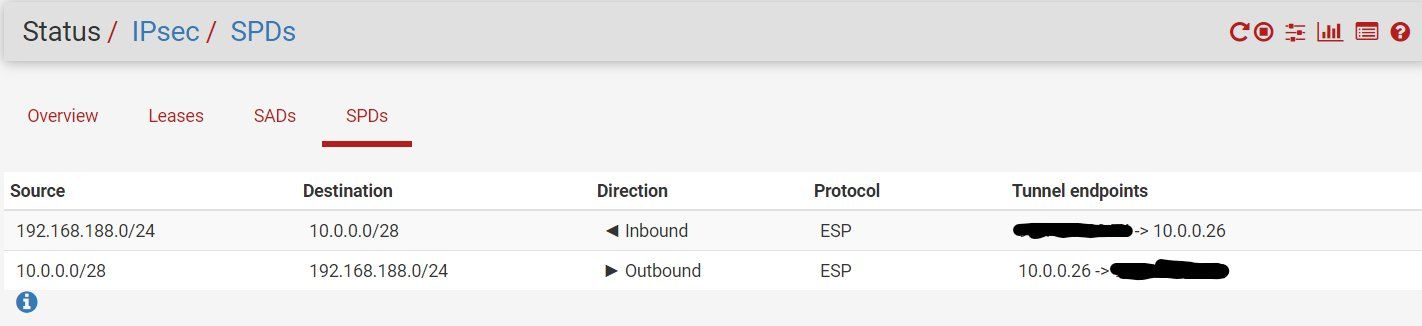

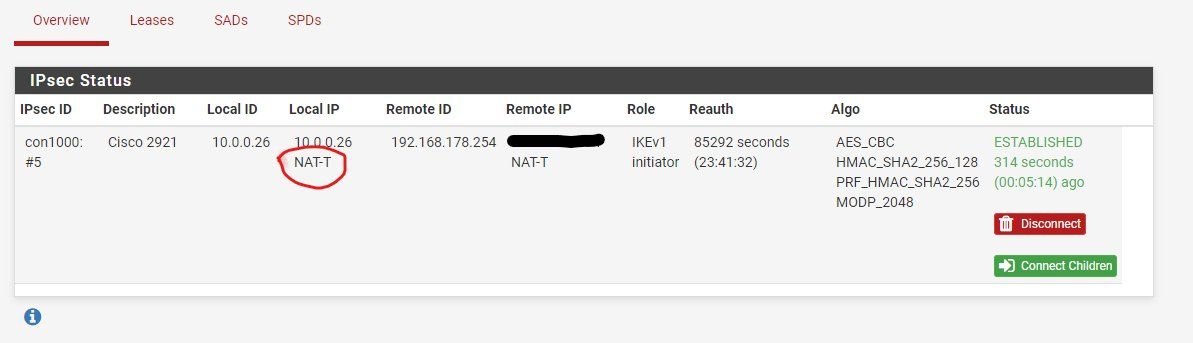

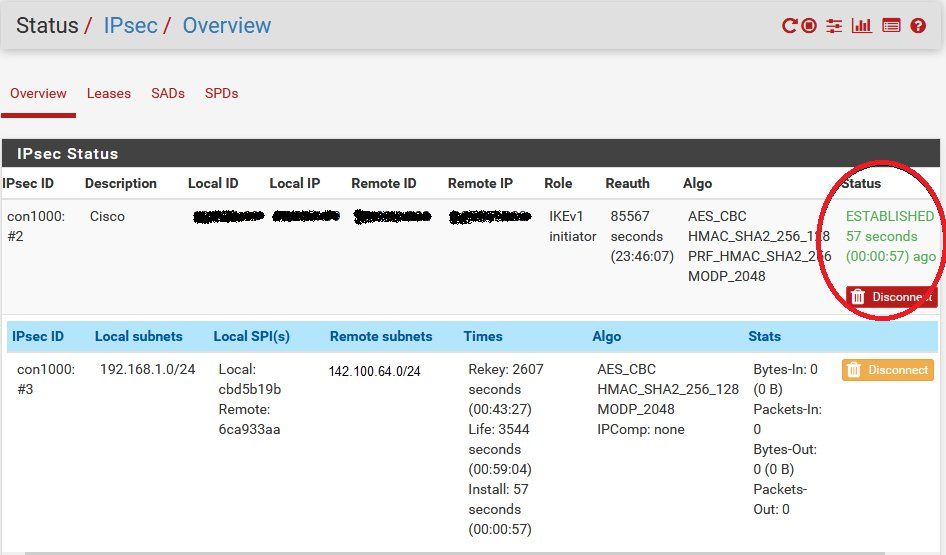

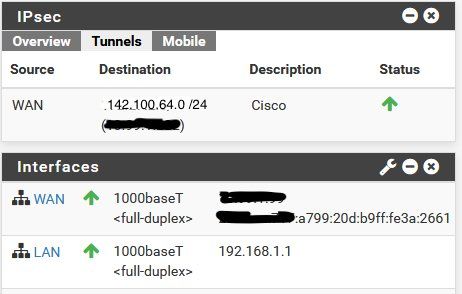

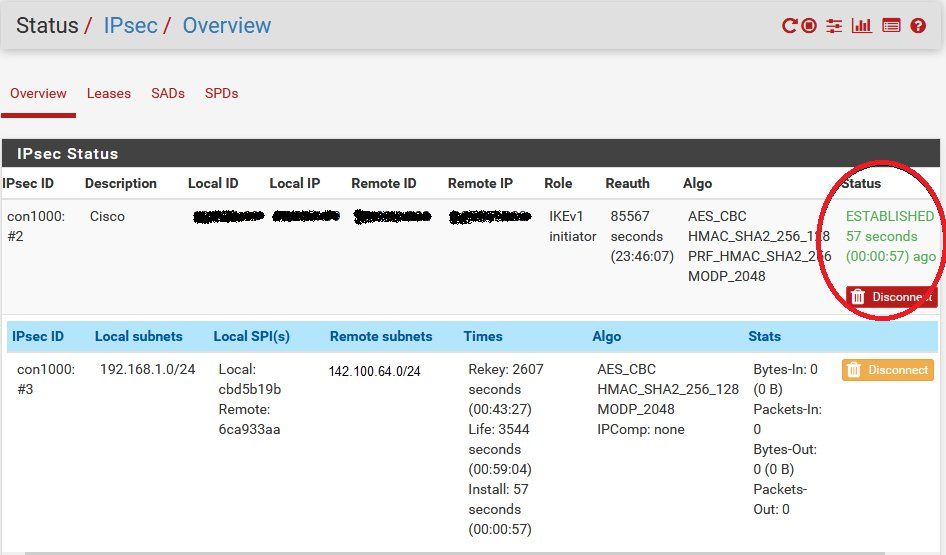

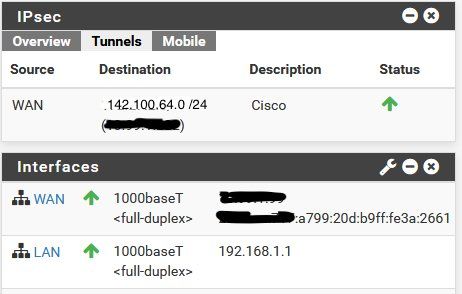

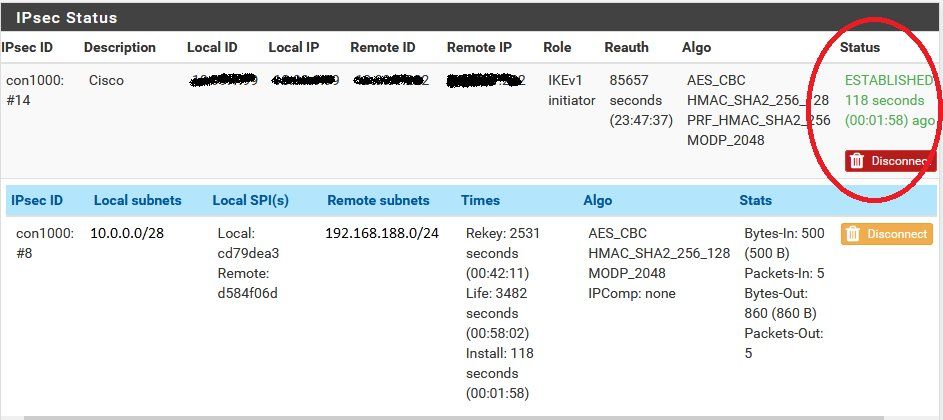

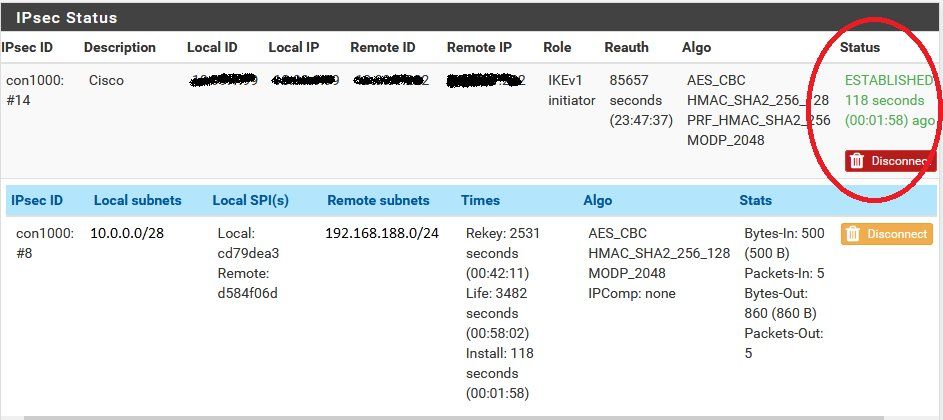

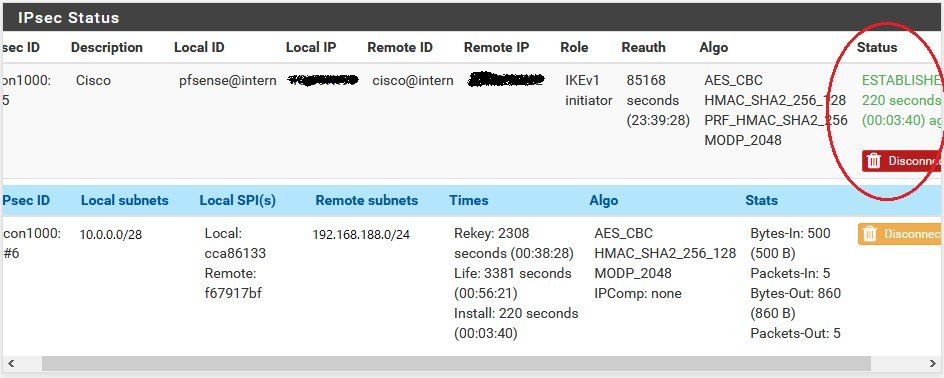

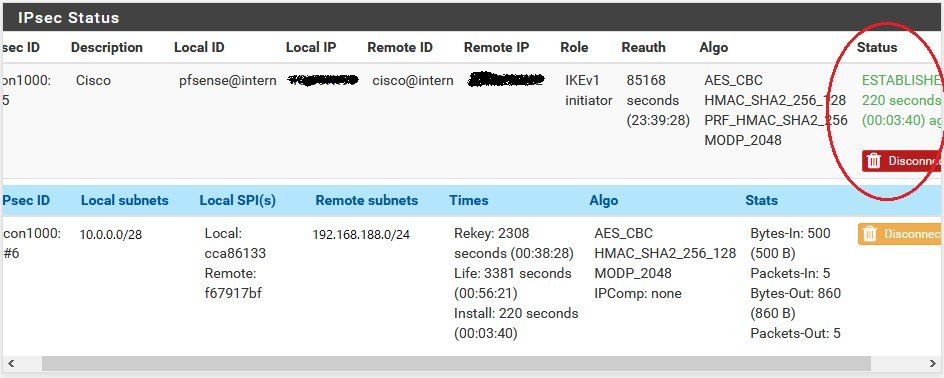

Die pfSense quittiert das dann mit einem funktionierenden Tunnel im IPsec Status oder Im IPsec Dashboard Widget

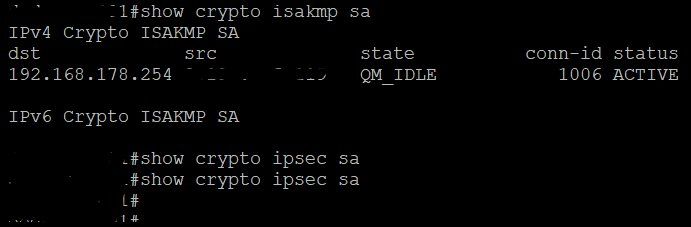

Und auch der Cisco zeigt dir dann den laufenden Tunnel mit den 2 Befehlen:

Und auch der Cisco zeigt dir dann den laufenden Tunnel mit den 2 Befehlen:

Fertisch ! 😉

Works as designed !!

- Überflüssiges VTI Interface konfiguriert. (crypto ipsec profile test-vti2) Kannst du entfernen !

- Crypto Map am WAN Interface GigabitEthernet0/0 nicht konfiguriert, dadurch kann der Cisco gar keinen VPN Tunnel aufbauen.

- VPN Accesslitste vpnpfsense zum Klassifizieren des VPN Traffics vollkommen falsch mit einer 10er Netz IP konfiguriert die es gar nicht gibt

Richtig muss die Cisco Konfig so aussehen:

!

crypto keyring PFSENSEAWS

pre-shared-key address <pfsense_ipv4_ip> key <Passwort>

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

match identity address <pfsense_ipv4_ip>

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto map PFSENSE 10 ipsec-isakmp

description Static VPN Tunnel pfSense

set peer <pfsense_ipv4_ip>

set transform-set VPNSET2

set isakmp-profile PFSENSE

match address vpnpfsense

!

interface GigabitEthernet0/0

description WAN zur FritzBox

ip address 192.168.178.254 255.255.255.0

no ip proxy-arp

crypto map PFSENSE

!

ip access-list extended vpnpfsense

permit ip 142.100.64.0 0.0.0.255 192.168.1.0 0.0.0.255

!

Die Klassifizierungs ACL ist so strukturiert: permit ip <lokales_LAN> <wildcard_mask> <remotes_LAN> <wildcard_mask>

Wobei wir hier ausgehen das remote das Standard pfSense LAN 192.168.1.0 /24 vorhanden ist. Ggf. musst du das anpassen wenn du dort eine andere Adressierung nutzt !

Auf der pfSense sieht es dann ganz klassisch aus:

Die pfSense quittiert das dann mit einem funktionierenden Tunnel im IPsec Status oder Im IPsec Dashboard Widget

- show crypto ipsec sa

- show crypto isakmp sa

Fertisch ! 😉

Works as designed !!

OK, das andere Problem könnte sein, dass ich einen Vodafone DS-Lite-Anschluss für IPV4 habe und daher der dyndns-Provider noip.com nicht in der Lage ist, die richtige ipv4 zu erhalten.

Das müsste man nicht zwingend. Du könntest den Cisco auch als reinen Responder konfigurieren, das er jegliche IP annimmt die als Peer Tunnel IP an ihn gerichtet ist. Dann sieht die Cisco Konfig oben etwas anders aus mit einer dynamischen Crypto Map. Wenn's dich interessiert kann ich solch ein Setup für den Cisco hier auch nochmal posten.Dein zweiter Kardinalsfehler ist oben bei der vpnpfsense Access Liste !!!

Du schreibst das dein remotes 10er Netz einen 28 Bit Prefix nutzt also 255.255.255.240 was dann den Host IPs von 10.0.0.1 bis 10.0.0.14 entspricht.

Ein /28er Prefix ergibt aber eine inverse Wildcard Netzmaske von 0.0.0.15 und NICHT ".240" denn solch eine inverse Maske existiert logisch gar nicht !

Richtig müsste also deine Klassifizierungs ACL vpnpfsense so lauten:

!

ip access-list extended vpnpfsense

permit ip 192.168.188.0 0.0.0.255 10.0.0.0 0.0.0.15

!

Solche banalen Flüchtigkeitsfehler in simplen Masken sollten dir als Cisco Profi aber eigentlich nicht mehr passieren !!

Achte darauf das das mit der Phase 2 Konfig auf der pfSense absolut identisch ist, ansonsten kommt der Tunnel nicht hoch bei einem Phase 2 Mismatch wie du es ja an deinen geposteten Cisco Fehlermeldungen auch selber sehen kannst !!

Korrigiere das, dann klappt das auch sofort !

Deine restliche Cisco Konfig ist sonst absolut korrekt.

funktionierte sogar die Phase 1 nicht mehr.

Das ist ja auch vollkommen logisch, denn RFC 1918 IP Adressen sind im Internet nicht geroutet. Niemals darf man also die IP Adressen der lokalen Koppelnetze als Peers angeben, das das dann in die Hode geht weiss auch ein Laie.Als Peer Adressen müssen immer die jeweils öffentlichen IPs des Vodafone Routers bzw. der FritzBox an ihren WAN/Internet Ports angegeben werden.

Ich stelle das Testsetup nochmal nach mit jeweils einem einfachen NAT Router davor.

Versuche einmal den Cisco als allgemeinen IPsec Responder zu konfigurieren, das er mit einer dynamischen Crypto Map jegliche eingehenden VPN Peers, egal mit welcher Absender IP annimmt. Das eliminiert die IP Authentisierungs Problematik bei Peers mit dynamischen oder CGN IPs.

!

crypto keyring PFSENSEAWS

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim1234

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

match identity address 0.0.0.0

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto dynamic-map PFSENSEDYN 10

set transform-set LABSET2

set isakmp-profile PFSENSE

match address vpnpfsense

!

crypto map PFSENSE 5 ipsec-isakmp dynamic PFSENSEDYN

!

interface GigabitEthernet0/0

description WAN Port zur FritzBox

ip address 192.168.178.254 255.255.255.0

crypto map PFSENSE

!

interface GigabitEthernet0/1

description Local LAN

ip address 192.168.188.254 255.255.255.0

!

ip access-list extended vpnpfsense

permit ip 192.168.188.0 0.0.0.255 10.0.0.16 0.0.0.15

!

(Das "no proxy-arp" vom GigEth0/0 entfernen !)

Auch das führt sofort zum Erfolg. Auch mit 2 lokalen NAT Routern dazwischen !!

!

crypto keyring PFSENSEAWS

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim1234

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

match identity address 0.0.0.0

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto dynamic-map PFSENSEDYN 10

set transform-set LABSET2

set isakmp-profile PFSENSE

match address vpnpfsense

!

crypto map PFSENSE 5 ipsec-isakmp dynamic PFSENSEDYN

!

interface GigabitEthernet0/0

description WAN Port zur FritzBox

ip address 192.168.178.254 255.255.255.0

crypto map PFSENSE

!

interface GigabitEthernet0/1

description Local LAN

ip address 192.168.188.254 255.255.255.0

!

ip access-list extended vpnpfsense

permit ip 192.168.188.0 0.0.0.255 10.0.0.16 0.0.0.15

!

(Das "no proxy-arp" vom GigEth0/0 entfernen !)

Auch das führt sofort zum Erfolg. Auch mit 2 lokalen NAT Routern dazwischen !!

Glückwunsch ! 👏

Getestet mit der aktuellen Version 2.4.5p1 ! Der Cisco hat eine IOS Version 15.6.3M6

Wie gesagt mit beiden Konfig Versionen auf Cisco Seite kommt ein VPN Tunnel auch mit davor kaskadierten NAT Routern fehlerfrei zustande OHNE diese Konfig Tricksereien mit der manuellen Angabe der IP Adresse.

Man kann leider schon ahnen wo hier der (vermutliche) Kardinalsfehler ist... !!! 😟

Dein oben geschildertes Design FritzBox 6490 und Vodafone "Modem" ist wahrscheinlich falsch !! Das "Modem" ist in Wahrheit gar kein "Modem" sondern (vermutlich) auch ein weiterer NAT Router auf den die 6490 FritzBox via "vorhandenem Internet" sprich LAN-1 Konfig zugreift !! Also nicht nur ein Gerät wie in der Zeichnung sondern zwei. Kann das sein ??

Wäre in dem Falle dann leider mal wieder ein schönes Beispiel was in einem Forum passieren kann wenn man laienhaft den Begriff "Modem" und Router verwechselt und so ein technischer Sachverhalt ggf. falsch geschildert wird.

Wenn dem wirklich so ist, hättest du dann dort doppeltes NAT (Router Kaskade) und dann stimmt natürlich die WAN IP der FritzBox niemals mehr mit der öffentlichen IP des Vodafone NAT Routers davor überein, so das es zu dieser Fehlermeldung kommt.

Ob dem so ist und das Vodafone "Modem" in Wahrheit gar kein NUR Modem (Bridge) ist sondern auch ein NAT Router solltest du dringenst nochmal abklären. In dem Falle wäre nämlich die FritzBox ein völlig überflüssiger "Durchlauferhitzer" der nur Performance frisst und den man dann besser aus dem Design entsorgt und den Cisco dann direkt am Kabelrouter betreibt...?!

Wie gesagt...nur eine Vermutung aber vieles spricht dafür.

Oder auf dem Cisco Router CLI einen Ping ala

ping 10.0.0.26 source GigabitEthernet0/1

initiieren damit der Tunnel eröffnet wird.

Wäre ja jetzt oberpeinlich wenn es vielleicht nur daran gescheitert wäre...?! 🧐

(10.0.0.26 jetzt weil es oben stand und weil unbekannt ist welches Subnetz du auf der pfSense nutzt. Bei .26 als Hostadresse vermutlich 10.0.0.16/28 ?!

Auch hier noch ein Tip am Rande: Gateway Adressen sind niemals "mittendrin" um diese wichtigen IPs vor Überschneidungen zu schützen. Sinnigerweise nimmt der kundige Netzwerker immer einer der IPs "ganz oben" oder "ganz unten" im Hostbereich des Subnetzes. .17 oder .30 dann in deinem Falle sollte das .16/28er Netz richtig sein).

Vielleicht hast du eine ältere Version von Pfsense?

Nein !Getestet mit der aktuellen Version 2.4.5p1 ! Der Cisco hat eine IOS Version 15.6.3M6

Wie gesagt mit beiden Konfig Versionen auf Cisco Seite kommt ein VPN Tunnel auch mit davor kaskadierten NAT Routern fehlerfrei zustande OHNE diese Konfig Tricksereien mit der manuellen Angabe der IP Adresse.

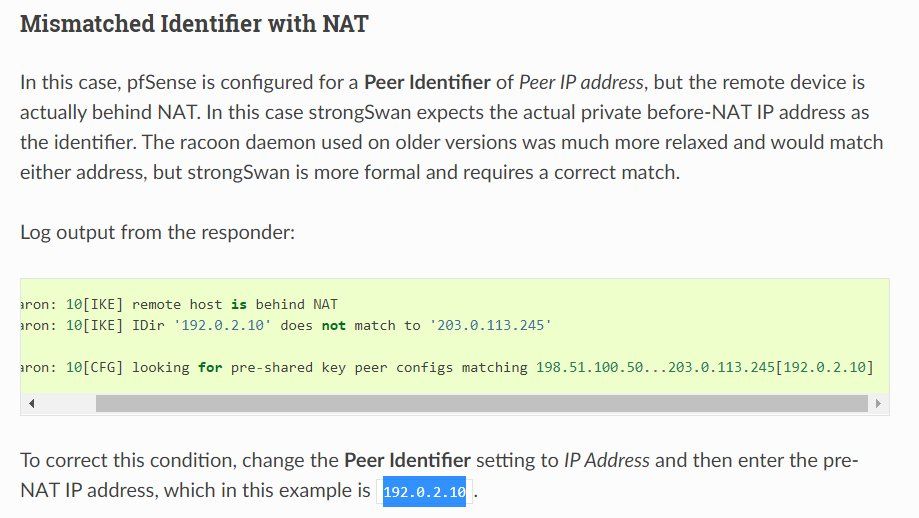

IDir '192.168.178.254' does not match to '<Fritzbox Public IPv4> überein

Das ist auch logisch das diese Message kommt. Du hast vermutlich fälschlicherweise als remote Peer IP immer die 192.168.178.254 in der pfSense eingetragen was ja falsch ist. Wie oben mehrfach geschrieben MUSS dort die öffentliche IP am WAN Port des Internet Routers hin. Fragt sich nur WER nun der wirkliche Internet Router ist ???Man kann leider schon ahnen wo hier der (vermutliche) Kardinalsfehler ist... !!! 😟

Dein oben geschildertes Design FritzBox 6490 und Vodafone "Modem" ist wahrscheinlich falsch !! Das "Modem" ist in Wahrheit gar kein "Modem" sondern (vermutlich) auch ein weiterer NAT Router auf den die 6490 FritzBox via "vorhandenem Internet" sprich LAN-1 Konfig zugreift !! Also nicht nur ein Gerät wie in der Zeichnung sondern zwei. Kann das sein ??

Wäre in dem Falle dann leider mal wieder ein schönes Beispiel was in einem Forum passieren kann wenn man laienhaft den Begriff "Modem" und Router verwechselt und so ein technischer Sachverhalt ggf. falsch geschildert wird.

Wenn dem wirklich so ist, hättest du dann dort doppeltes NAT (Router Kaskade) und dann stimmt natürlich die WAN IP der FritzBox niemals mehr mit der öffentlichen IP des Vodafone NAT Routers davor überein, so das es zu dieser Fehlermeldung kommt.

Ob dem so ist und das Vodafone "Modem" in Wahrheit gar kein NUR Modem (Bridge) ist sondern auch ein NAT Router solltest du dringenst nochmal abklären. In dem Falle wäre nämlich die FritzBox ein völlig überflüssiger "Durchlauferhitzer" der nur Performance frisst und den man dann besser aus dem Design entsorgt und den Cisco dann direkt am Kabelrouter betreibt...?!

Wie gesagt...nur eine Vermutung aber vieles spricht dafür.

Allerdings kann ich die Tunnelendpunkte(10.0.0.26/192.168.178.254) und die LAN IP's(192.168.188.254) nicht anpingen.

Das kann gut möglich sein wenn das Windows Rechner sind. 2 mögliche Fehlerursachen:- ICMP ist in der Windows Firewall nicht aktiviert: windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

- Du hast in den pfSense Firewall Regeln auf dem LAN oder IPsec Interface ggf. ICMP (Ping) geblockt

Vielleicht sollte es dann funktionieren, wenn ich die Geräte im LAN habe und der Traffic initiiert wird?

Ja, das ist in der Tat so. Der Tunnel wird nur aufgebaut wenn relevanter Traffic dafür da ist. Du musst dazu logischerweise auf der pfSense immer im Menü Status -> IPsec den Connect Button klicken um das zwangsweise zu initiieren wenn du kein aktives Client Netz für den Tunnel traffic hast.Oder auf dem Cisco Router CLI einen Ping ala

ping 10.0.0.26 source GigabitEthernet0/1

initiieren damit der Tunnel eröffnet wird.

Wäre ja jetzt oberpeinlich wenn es vielleicht nur daran gescheitert wäre...?! 🧐

(10.0.0.26 jetzt weil es oben stand und weil unbekannt ist welches Subnetz du auf der pfSense nutzt. Bei .26 als Hostadresse vermutlich 10.0.0.16/28 ?!

Auch hier noch ein Tip am Rande: Gateway Adressen sind niemals "mittendrin" um diese wichtigen IPs vor Überschneidungen zu schützen. Sinnigerweise nimmt der kundige Netzwerker immer einer der IPs "ganz oben" oder "ganz unten" im Hostbereich des Subnetzes. .17 oder .30 dann in deinem Falle sollte das .16/28er Netz richtig sein).

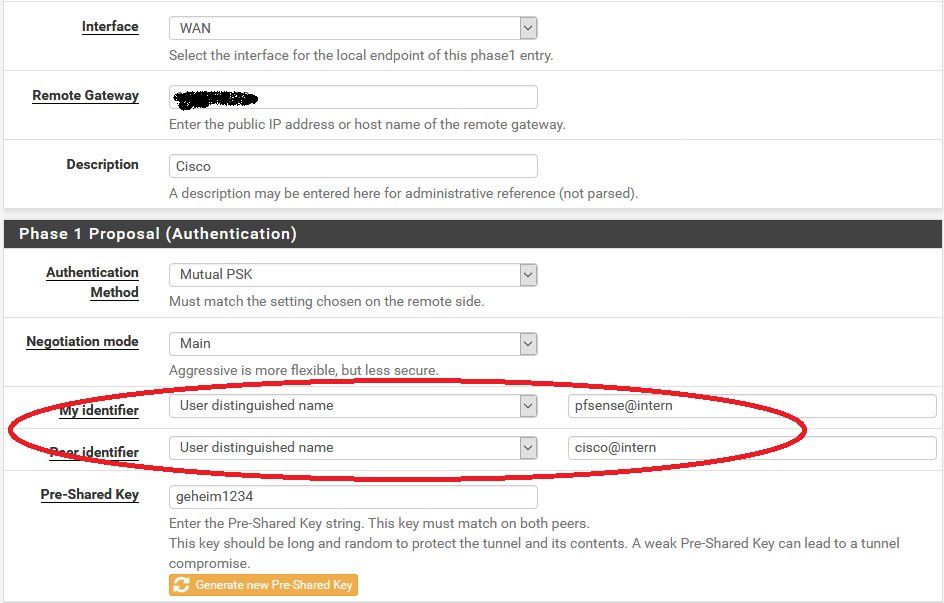

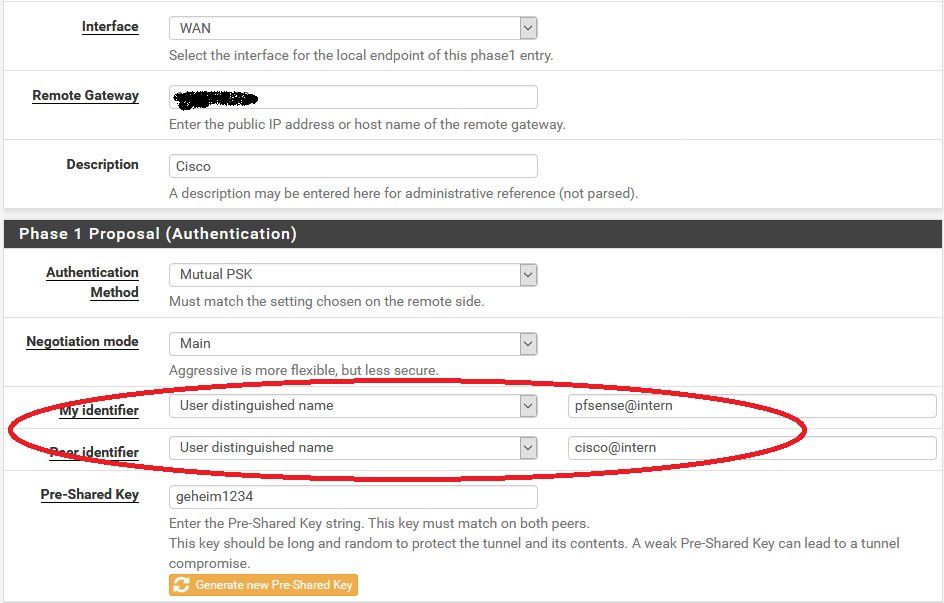

Du kannst dir den ganzen Kasperkram über die IP basierte Peer Identifikation auch sparen wenn du das auf einen User/FQDN String umstellst. Das erleichtert das VPN Setup indem es dich von jeglicher Peer IP Adressierung unabhängig macht und ist bei dynamischen Provider IPs oder DS-Lite/CGN Anschlüssen so oder so immer die bessere Option !

!

crypto keyring PFSENSEAWS

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim1234

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

self-identity user-fqdn cisco@intern

match identity user-fqdn pfsense@intern

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto dynamic-map PFSENSEDYN 10

set transform-set VPNSET2

set isakmp-profile PFSENSE

match address vpnpfsense

!

crypto map PFSENSE 5 ipsec-isakmp dynamic PFSENSEDYN

!

interface GigabitEthernet0/0

description WAN Port zur FritzBox

ip address 192.168.178.254 255.255.255.0

crypto map PFSENSE

!

interface GigabitEthernet0/1

description Local LAN

ip address 192.168.188.254 255.255.255.0

!

ip access-list extended vpnpfsense

permit ip 192.168.188.0 0.0.0.255 10.0.0.16 0.0.0.15

!

(ACHTUNG: "10.0.0.16 0.0.0.15" in der ACL wenn dein lokales LAN an der pfSense 10.0.0.16/28 ist ! (pfSense IP 10.0.0.26 /28 (255.255.255.240). Ist geraten aus den o.a. Screenshots.)

Auch das führt sofort zum Erfolg egal wieviel Router Kaskaden man dazwischen hat oder nicht:

!

crypto keyring PFSENSEAWS

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim1234

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

self-identity user-fqdn cisco@intern

match identity user-fqdn pfsense@intern

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto dynamic-map PFSENSEDYN 10

set transform-set VPNSET2

set isakmp-profile PFSENSE

match address vpnpfsense

!

crypto map PFSENSE 5 ipsec-isakmp dynamic PFSENSEDYN

!

interface GigabitEthernet0/0

description WAN Port zur FritzBox

ip address 192.168.178.254 255.255.255.0

crypto map PFSENSE

!

interface GigabitEthernet0/1

description Local LAN

ip address 192.168.188.254 255.255.255.0

!

ip access-list extended vpnpfsense

permit ip 192.168.188.0 0.0.0.255 10.0.0.16 0.0.0.15

!

(ACHTUNG: "10.0.0.16 0.0.0.15" in der ACL wenn dein lokales LAN an der pfSense 10.0.0.16/28 ist ! (pfSense IP 10.0.0.26 /28 (255.255.255.240). Ist geraten aus den o.a. Screenshots.)

Auch das führt sofort zum Erfolg egal wieviel Router Kaskaden man dazwischen hat oder nicht:

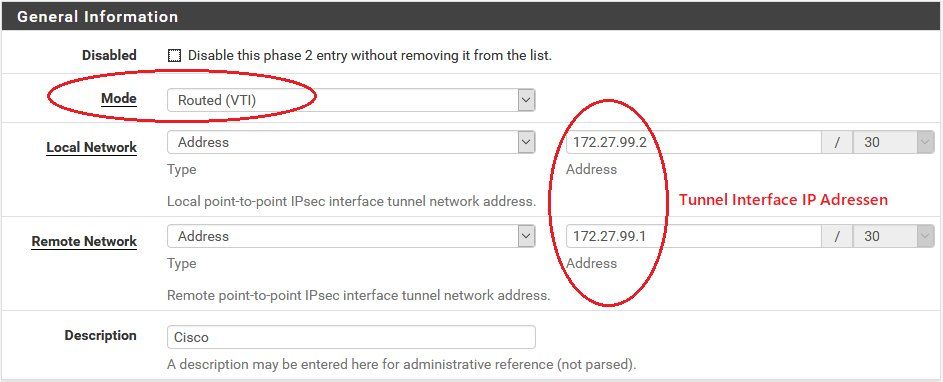

Die Königsklasse im VPN sind natürlich virtuelle Tunnel Interfaces (VTI).

Sie bieten den großen Vorteil das sie aus Router oder Firewall Sicht wie ganz normale Interfaces behandelt werden und man dann mit dynamischen Routing Protokollen wie BGP, OSPF oder RIPv2 arbeiten kann. Ein zusätzlicher Pluspunkt ist der Multicast Routing (PIM) Support über diese Interfaces um so Medien wie Audio und Video via VPN zu streamen. Klassifizierungs ACLs usw. entfallen ebenso.

Ein weiterer Vorteil ist das andere IP Protokolle über diese Tunnel übertragen werden können. Z.B. IPv6 über einen reinen IPv4 Tunnel und umgekehrt was z.B. bei DS-Lite Anschlüssen von Vorteil sein kann.

Die 2 folgenden Foren Tutorials beschreiben solche VPN Setups mit VTIs mit Cisco Routern und pfSense Firewalls:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

IPv6 über Cisco IPv4 IPsec Tunnel

Off Topic hier einmal wie so eine VTI Konfiguration auf deine VPN Konfiguration bezogen aussähe:

!

crypto keyring PFSENSEAWS

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim1234

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

self-identity user-fqdn cisco@intern

match identity user-fqdn pfsense@intern

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto ipsec profile PFSENSEVTI

set transform-set VPNSET2

set isakmp-profile PFSENSE

!

interface Tunnel0

ip address 172.27.99.1 255.255.255.252

tunnel source GigabitEthernet0/0

tunnel mode ipsec ipv4

tunnel destination dynamic

tunnel protection ipsec profile PFSENSEVTI

!

interface GigabitEthernet0/0

description WAN Port zur FritzBox

ip address 192.168.178.254 255.255.255.0

!

interface GigabitEthernet0/1

description Local LAN

ip address 192.168.188.254 255.255.255.0

!

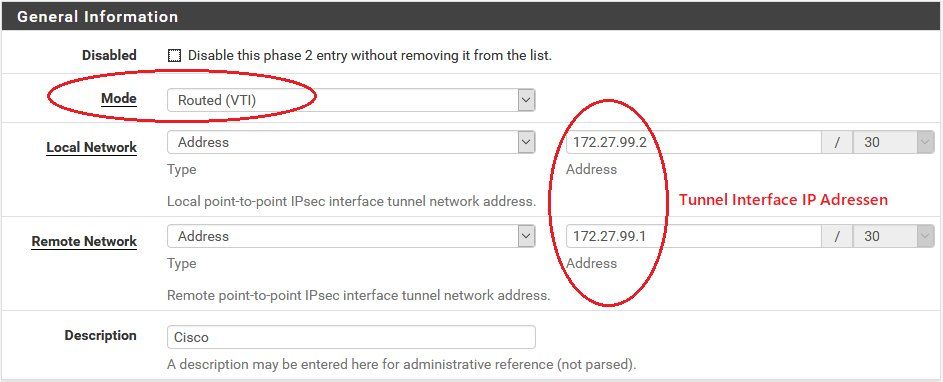

Phase 1 bleibt bestehen, lediglich Phase 2 (General Settings) muss angepasst werden:

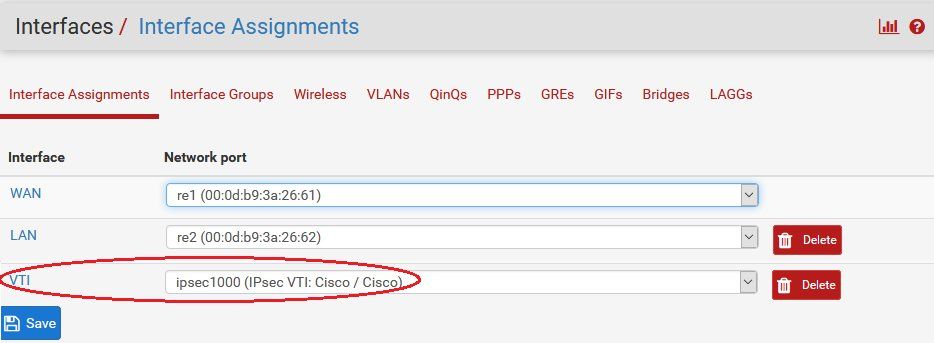

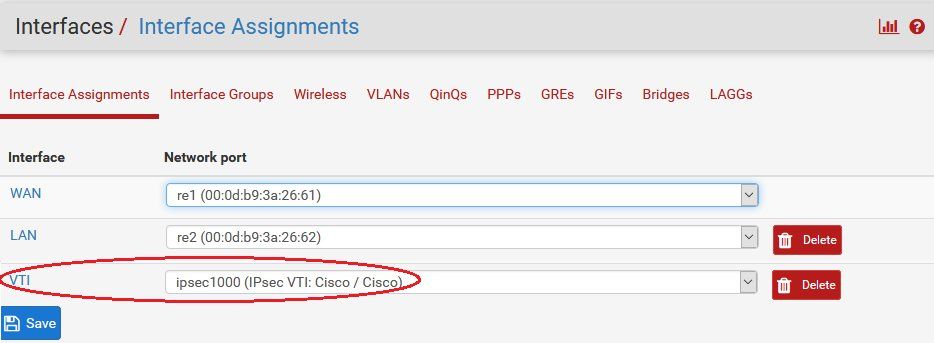

Dann erscheint automatisch ein neues virtuelles Interface was man in den "Assignments" der Firewall durch Klick auf "Add" hinzufügen muss:

Dann erscheint automatisch ein neues virtuelles Interface was man in den "Assignments" der Firewall durch Klick auf "Add" hinzufügen muss:

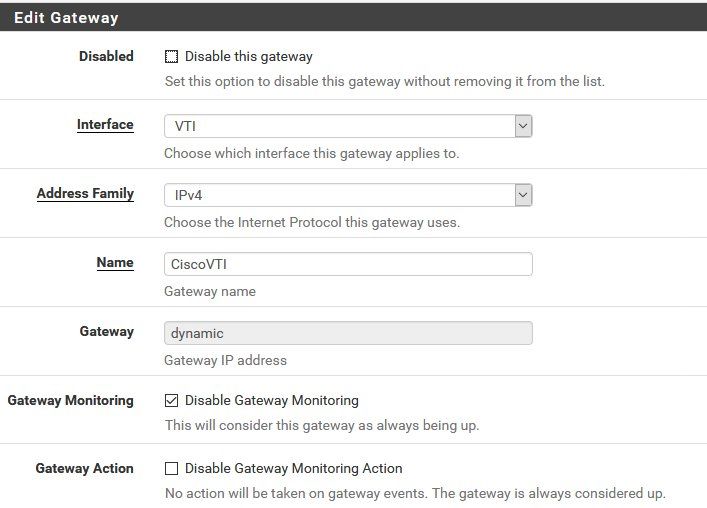

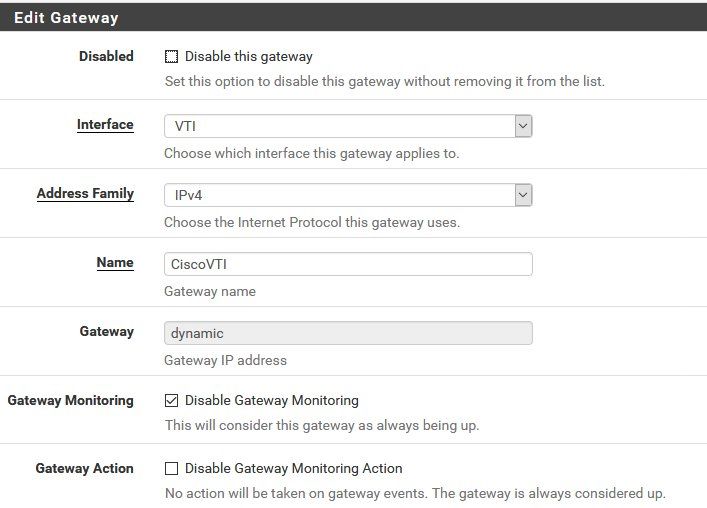

Jetzt kann man entweder dynamisches Routing oder auch statisches Routing über dieses Interface laufen lassen. Bei statischen Routen muss natürlich das VTI Tunnel Interface auch noch als Gateway in der pfSense eingerichtet werden.

Jetzt kann man entweder dynamisches Routing oder auch statisches Routing über dieses Interface laufen lassen. Bei statischen Routen muss natürlich das VTI Tunnel Interface auch noch als Gateway in der pfSense eingerichtet werden.

Bei Verwendung von dynamischen Routing Protokollen (OSPF, RIPv2 etc.) entfällt das natürlich.

Weitere Details dazu findest du in den obigen Tutorials.

Weitere Details dazu findest du in den obigen Tutorials.

Wenn's das denn nun war bleibt zum Schluß nur noch:

Wie kann ich einen Beitrag als gelöst markieren?

Sie bieten den großen Vorteil das sie aus Router oder Firewall Sicht wie ganz normale Interfaces behandelt werden und man dann mit dynamischen Routing Protokollen wie BGP, OSPF oder RIPv2 arbeiten kann. Ein zusätzlicher Pluspunkt ist der Multicast Routing (PIM) Support über diese Interfaces um so Medien wie Audio und Video via VPN zu streamen. Klassifizierungs ACLs usw. entfallen ebenso.

Ein weiterer Vorteil ist das andere IP Protokolle über diese Tunnel übertragen werden können. Z.B. IPv6 über einen reinen IPv4 Tunnel und umgekehrt was z.B. bei DS-Lite Anschlüssen von Vorteil sein kann.

Die 2 folgenden Foren Tutorials beschreiben solche VPN Setups mit VTIs mit Cisco Routern und pfSense Firewalls:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

IPv6 über Cisco IPv4 IPsec Tunnel

Off Topic hier einmal wie so eine VTI Konfiguration auf deine VPN Konfiguration bezogen aussähe:

!

crypto keyring PFSENSEAWS

pre-shared-key address 0.0.0.0 0.0.0.0 key geheim1234

!

crypto isakmp policy 5

encr aes 256

hash sha256

authentication pre-share

group 14

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp profile PFSENSE

description IPsec VPN pfSense

keyring PFSENSEAWS

self-identity user-fqdn cisco@intern

match identity user-fqdn pfsense@intern

!

crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set VPNSET2 esp-aes esp-sha256-hmac

mode tunnel

!

crypto ipsec profile PFSENSEVTI

set transform-set VPNSET2

set isakmp-profile PFSENSE

!

interface Tunnel0

ip address 172.27.99.1 255.255.255.252

tunnel source GigabitEthernet0/0

tunnel mode ipsec ipv4

tunnel destination dynamic

tunnel protection ipsec profile PFSENSEVTI

!

interface GigabitEthernet0/0

description WAN Port zur FritzBox

ip address 192.168.178.254 255.255.255.0

!

interface GigabitEthernet0/1

description Local LAN

ip address 192.168.188.254 255.255.255.0

!

Phase 1 bleibt bestehen, lediglich Phase 2 (General Settings) muss angepasst werden:

Bei Verwendung von dynamischen Routing Protokollen (OSPF, RIPv2 etc.) entfällt das natürlich.

Wenn's das denn nun war bleibt zum Schluß nur noch:

Wie kann ich einen Beitrag als gelöst markieren?

Es gibt halt viele Wege nach Rom....oder zu einer Lösung. 😉

Generell funktioniert aber eine IPsec VPN Kopplung von pfSense oder OPNsense mit einem Cisco Router fehlerfrei und ohne jegliche Probleme. Und das sowohl für IKEv1 als auch für IKEv2!!

Case closed ! Und bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Generell funktioniert aber eine IPsec VPN Kopplung von pfSense oder OPNsense mit einem Cisco Router fehlerfrei und ohne jegliche Probleme. Und das sowohl für IKEv1 als auch für IKEv2!!

Ich habe hier viel gelernt!!

Das ist die Hauptsache ! 👍Case closed ! Und bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !