PFSense mit Fritzboxen verbinden

Hallo,

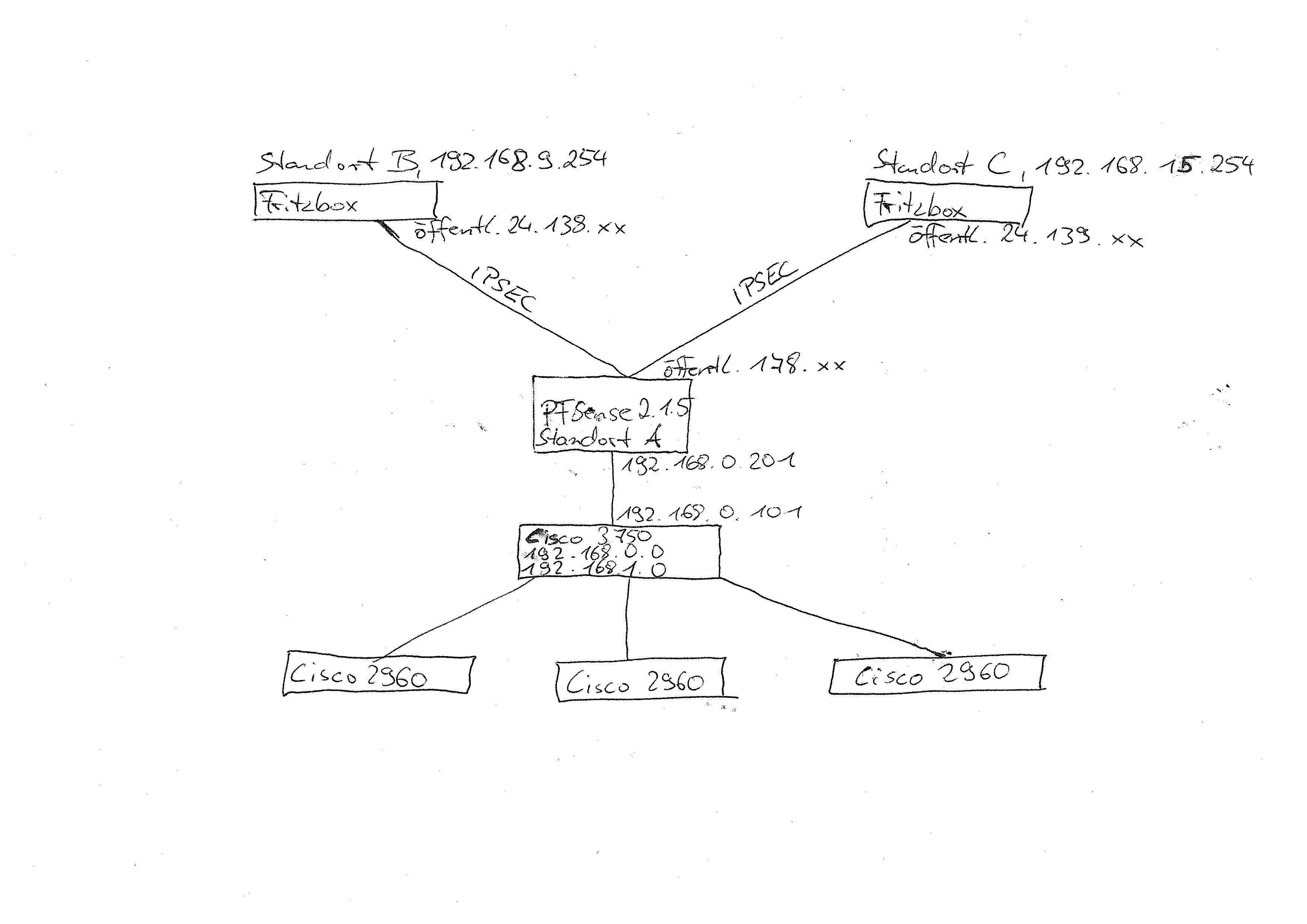

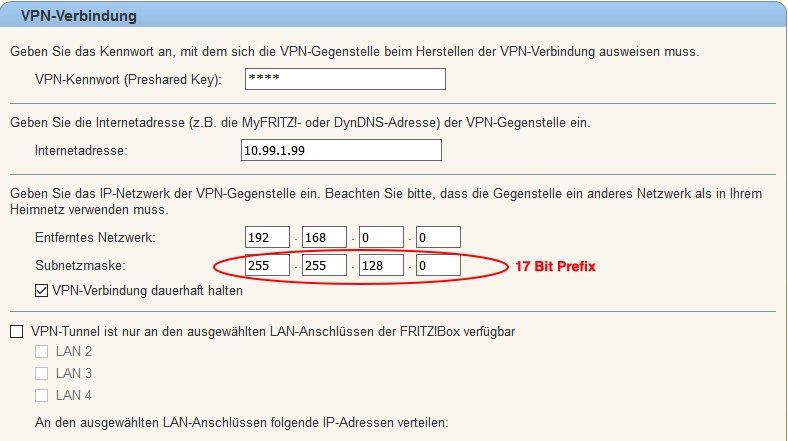

ich möchte drei Standorte miteinander verbinden. Um die Konstellation einfacher darzustellen habe ich eine kleine Skizze gezeichnet

Die Verbindung von Standort A nach B und C und andersrum funktioniert bereits, was nicht geht ist von B nach C und von B,C nach A (auf das zweite Netz 192.168.1.0). Die PFSense ist noch auf der Version 2.1.5, die Fritzboxen sind jeweils mit der Version 7.12. Mittlerweile habe ich das ganze zum testen nachgebaut mit der PFSense 2.4.4, aber auch hier sind die gleichen Probleme

Der Cisco 3750 auf Standort A bildet die Netze 192.168.0.0 und 192.168.1.0 und hat ne Default Route zu 192.168.0.201 (PFSense)

In der PFSense ist eine Route zu 192.168.1.0 Richtung Cisco. Alle Netze kommen ins Internet.

Die Verbindung der Fritzboxen mit der PFSense sind über IPSEC realisiert, auf der Fritzbox Seite ist die Konfig nach dieser Anleitung angepasst

avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

(Das zweite Netz unter "Permit" eingetragen und zusätzlich ne Route)

Auf der PFSense ist unter IPSEC Phase 2 ebenfalls das zweite Netz eingetragen

Die Firewall hat bei den Schnittstellen IPSEC, OPT1 (Internetzugang) und LAN die Scheunentorregel zum testen bekommen, und die Auswertung der Logdateien hat mich bisher noch nicht weiter gebracht. Ist mein Vorhaben so überhaupt realisierbar?

Nachdem ich keine Anleitung gefunden habe die mich weiter bringt hoffe ich das ihr mir ein paar wertvolle Tipps geben könnt

Gruß

Coachi

ich möchte drei Standorte miteinander verbinden. Um die Konstellation einfacher darzustellen habe ich eine kleine Skizze gezeichnet

Die Verbindung von Standort A nach B und C und andersrum funktioniert bereits, was nicht geht ist von B nach C und von B,C nach A (auf das zweite Netz 192.168.1.0). Die PFSense ist noch auf der Version 2.1.5, die Fritzboxen sind jeweils mit der Version 7.12. Mittlerweile habe ich das ganze zum testen nachgebaut mit der PFSense 2.4.4, aber auch hier sind die gleichen Probleme

Der Cisco 3750 auf Standort A bildet die Netze 192.168.0.0 und 192.168.1.0 und hat ne Default Route zu 192.168.0.201 (PFSense)

In der PFSense ist eine Route zu 192.168.1.0 Richtung Cisco. Alle Netze kommen ins Internet.

Die Verbindung der Fritzboxen mit der PFSense sind über IPSEC realisiert, auf der Fritzbox Seite ist die Konfig nach dieser Anleitung angepasst

avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

(Das zweite Netz unter "Permit" eingetragen und zusätzlich ne Route)

Auf der PFSense ist unter IPSEC Phase 2 ebenfalls das zweite Netz eingetragen

Die Firewall hat bei den Schnittstellen IPSEC, OPT1 (Internetzugang) und LAN die Scheunentorregel zum testen bekommen, und die Auswertung der Logdateien hat mich bisher noch nicht weiter gebracht. Ist mein Vorhaben so überhaupt realisierbar?

Nachdem ich keine Anleitung gefunden habe die mich weiter bringt hoffe ich das ihr mir ein paar wertvolle Tipps geben könnt

Gruß

Coachi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 543936

Url: https://administrator.de/forum/pfsense-mit-fritzboxen-verbinden-543936.html

Ausgedruckt am: 21.07.2025 um 06:07 Uhr

21 Kommentare

Neuester Kommentar

was nicht geht ist von B nach C

Das Thema hatten wir vor kurzem hier. Einfach mal die Suchfunktion benutzen... Du hast vermutlich auch schlicht und einfach vergessen die Phase 2 Credentials zur Kopplung der anderen Standortnetze einzutragen. Oder wenn du es gemacht hast hast du vermutlich die falschen IP Netze dort eingetragen ?!

Das folgende Tutorial das genau deinem Design entspricht zeigt dir wie man es richtig macht und damit kommt das dann auch sofort zum Fliegen.

Nur nochmal zur Sicherheit:

Standort B muss die Netze:

192.168.0.0 /24

192.168.1.0 /24

192.168.15.0 /24

eingetragen haben im IPsec Setup. Und Standort C:

192.168.0.0 /24

192.168.1.0 /24

192.168.9.0 /24

Die pfSense muss P2 Credentials für

Tunnel 1 zur FB-B:

Local network: 192.168.15.0 /24 -> Remote network: 192.168.9.0 /24

Local network: 192.168.1.0 /24 -> Remote network: 192.168.9.0 /24

Local network: LAN-1 -> Remote network: 192.168.9.0 /24

Tunnel 2 zur FB-C:

Local network: 192.168.9.0 /24 -> Remote network: 192.168.15.0 /24

Local network: 192.168.1.0 /24 -> Remote network: 192.168.15.0 /24

Local network: LAN-1 -> Remote network: 192.168.15.0 /24

eingetragen haben.

Hier findest du die schnelle Lösung dazu:

PfSense IPsec hub and spoke

Was alternativ ginge ist einen zweiten Tunnel bei den Fritzboxen zu etablieren direkt zw. B und C. Ob ein zweiter IPsec Tunnel aber auf den FBs supportet ist entzieht sich meiner Kenntniss.

Den direkten Tunnel zw B und C will ich nicht haben, das ganze soll schon als Stern aufgebaut sein.

Das wollte der TO des o.a. Lösungsthreads auch nicht. Ist auch OK aber dann musst du die P2 Credentials konfigurieren, was aber auch kein Thema ist.Damit klappt das dann fehlerlos.

auf der PFSense bin ich nicht sicher ob alles passt aber das überprüfe ich natürlich

Du hast ja die Screenshots des Lösungsthreads als sichere Orientierung ! kann es sein das du im IPSEC Phase 2 der PFSense die IPs der Standorte C und B vertauscht hast?

Ja, sorry....du hast natürlich Recht. Im Eifer des Gefechts ein Zahlendreher. Klar das damit dann nix geht, sind die völlig falschen Standort IPs in den Phase 2 SAs. Sorry nochmals für den Fauxpas...Richtig ist natürlich:

Tunnel 1 zur FB-B:

Local network: 192.168.15.0 /24 -> Remote network: 192.168.9.0 /24

Local network: 192.168.1.0 /24 -> Remote network: 192.168.9.0 /24

Local network: LAN-1 -> Remote network: 192.168.9.0 /24

Tunnel 2 zur FB-C:

Local network: 192.168.9.0 /24 -> Remote network: 192.168.15.0 /24

Local network: 192.168.1.0 /24 -> Remote network: 192.168.15.0 /24

Local network: LAN-1 -> Remote network: 192.168.15.0 /24

Das ist so konfiguriert das es vom Cisco ne Defaultroute zur PFSense gibt und in der Sense hab ich Routen zu 192.168.1.0... erstellt. Kann da evtl auch ein Problem liegen?

Nein, das ist absolut korrekt so ! Wenn du aus den Subnetzen am Cisco L3 Switch das 0.201er Interface der pfSense fehlerlos pingen kannst ist das alles korrekt.Du musst die Phase 2 SAs so ändern wie oben. Eingehender .9.0er Traffic mit Destination IP .15.0 wird dann in den Tunnel zu C geroutet und andersrum eingehender .15.0er Traffic mit Destination IP .9.0 in den Tunnel zu B.

Sehr wichtig ist dann auch noch das du in den virtuellen VPN Interfaces der pfSense natürlich noch die FW Regeln anpasst das dieser Traffic dort passieren darf.

Das gilt natürlich auch für die LAN Interfaces der pfSense solltest du dort statt einer "any zu any" Scheunentorregel spezifische Regeln definiert haben !!!

LAN ist bei dir wichtig denn dort muss auch Traffic aus den lokalen Subnetzen des Catalysten passieren dürfen. Solltest du dort keine "any zu any" Scheunentorregel haben, und z.B. nur Traffic aus dem "LAN1 network" als Absender passieren lassen wird Traffic aus dem .1.0er Subnetz natürlich geblockt.

Hier musst du also aufs Regelwerk der pfSense achten !

Es scheint in der Tat etwas tricky zu sein. Der AVM_Tipp zum Routen der 2 und mehr Netze schein nur unter FritzBoxen zu klappen. Das wird einem auch schnell klar wenn man sich in einer FritzBox einmal die VPN Konfig genauer ansieht. Dort verbleibt auch immer nur eine einzige Phase 2 SA, auch wenn mehrere IP Netze über die ACL Definition geroutet werden. Das ist irgendwie nicht IPsec konform und klappt vermutlich nur in einer reinen AVM FritzBox Umgebung.

Ein kurzer VPN Testaufbau damit scheiterte schon daran das die Phase 2 SA nicht hochkamen obwohl die FB Konfig Datei entsprechend richtig angepasst wurde. Das AVM aber auch sepearat eine "Verbindung mit einem Firmennetz" im FB Konfig Setup ausweist verstärkt die Befürchtung das die obige "ACL" Lösung rein nur mit FB VPNs klappt.

Es wäre mal interessant wie deine Konfigs aussehen und du es geschafft hast die Phase 2 SA zu negotiaten. Hier klappte es mit einer FritzBox 7240 in keiner Kombination.

Es gibt aber einen pfiffigen Workaround wenn man ein einigermaßen intelligentes IP Addressierungs Schema nutzt mit den remoten FritzBox Netzen und den Netzen am Hauptstandort.

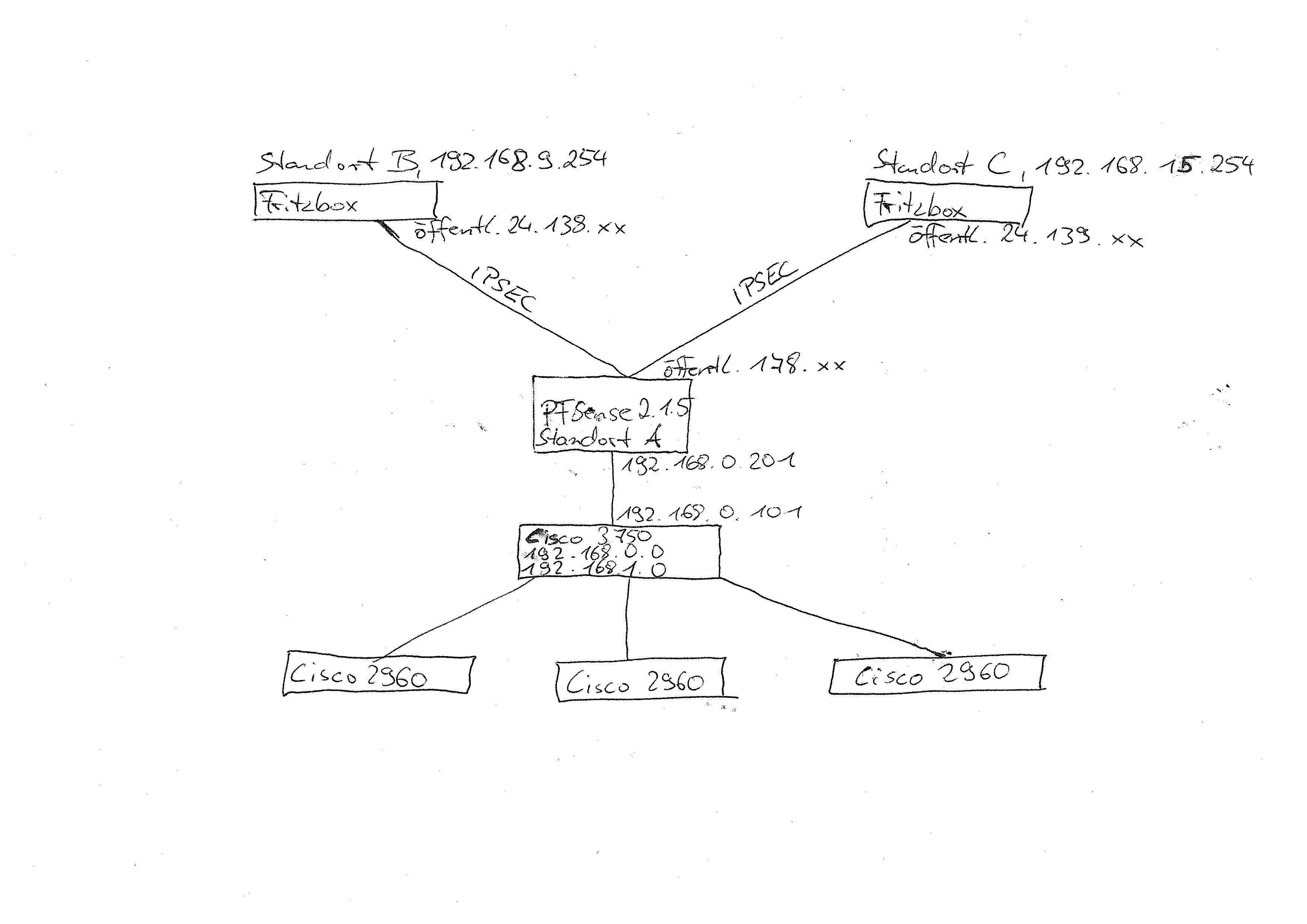

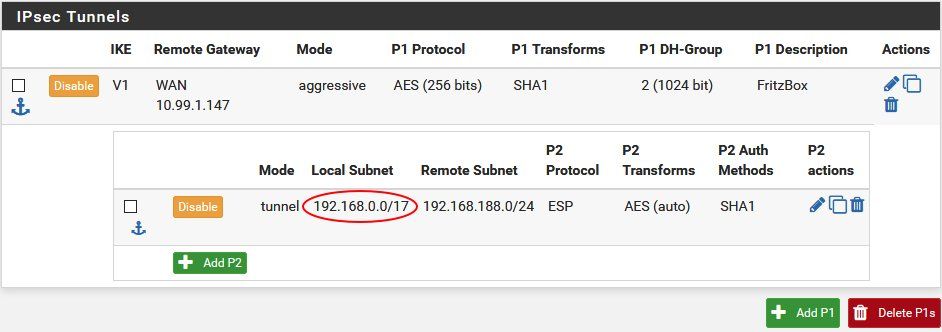

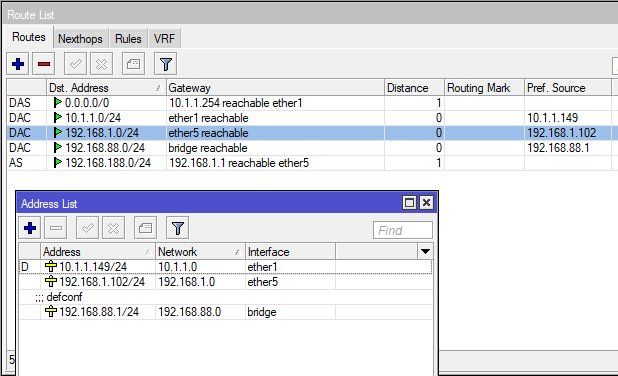

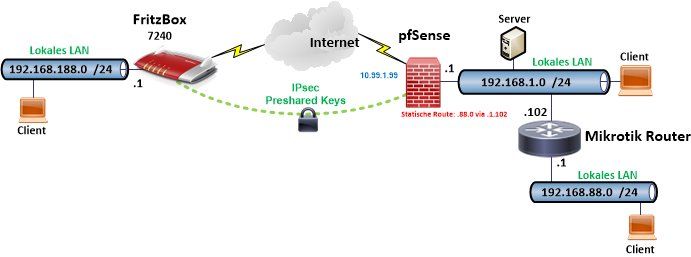

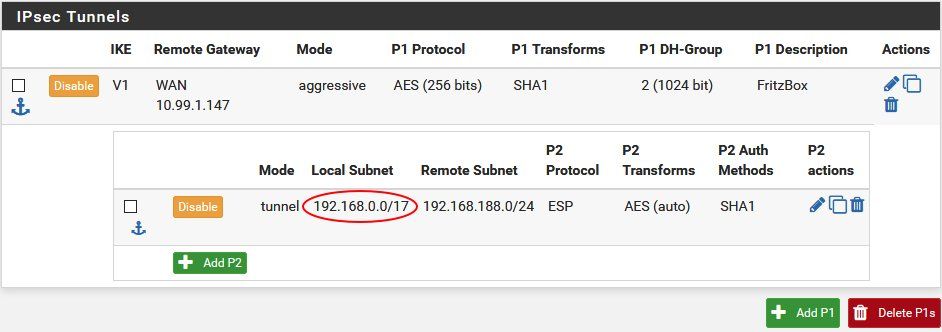

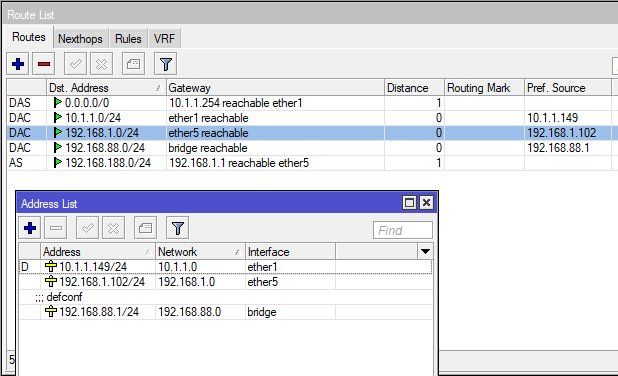

Der Testaufbau in Ermangelung von FritzBoxen mit einem Mikrotik:

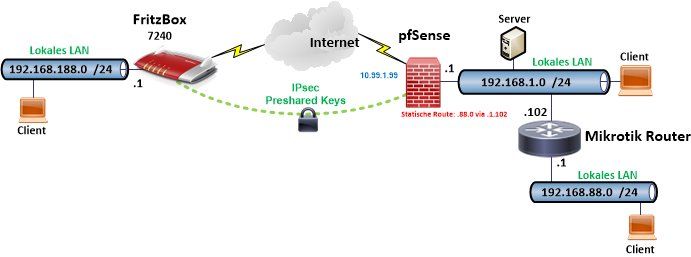

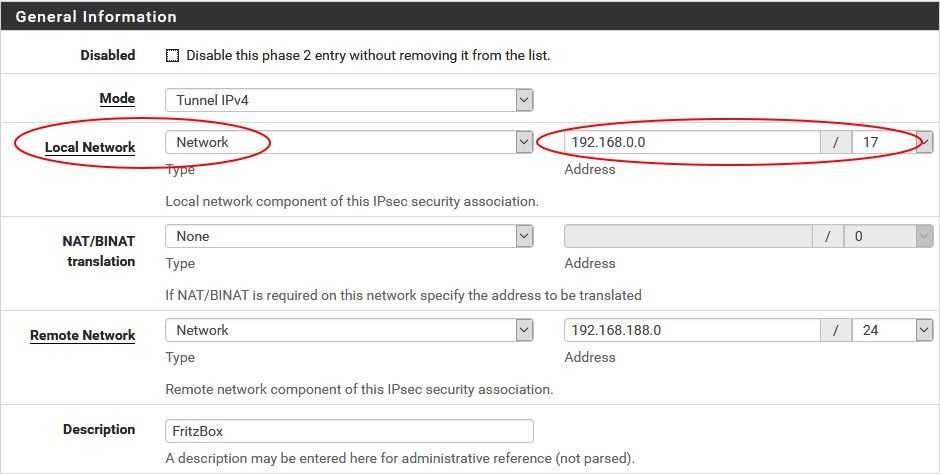

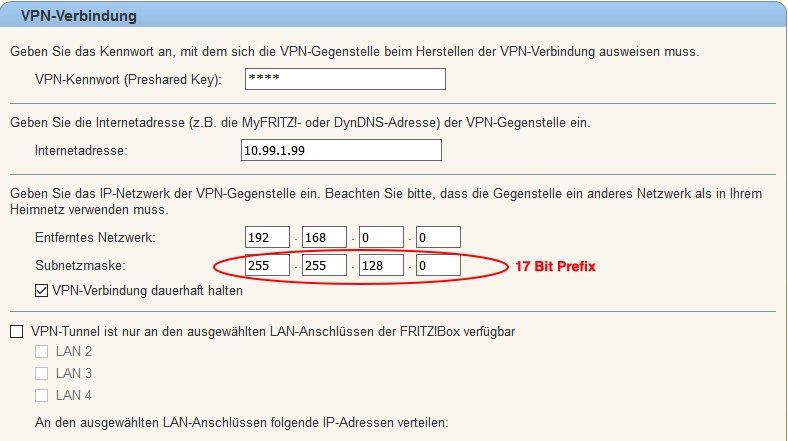

Der Workaround ist hier die FBs mit einem größeren Prefix sprich Subnetzmaske (hier 17 Bit) negotiaten zu lassen.

Das routet dann hier im Beispiel alles was 192.168.0.0 bis 192.168.127.254 als Zieladresse hat in den Tunnel und damit erreicht man dann wieder die ganzen Netze hinter den FBs.

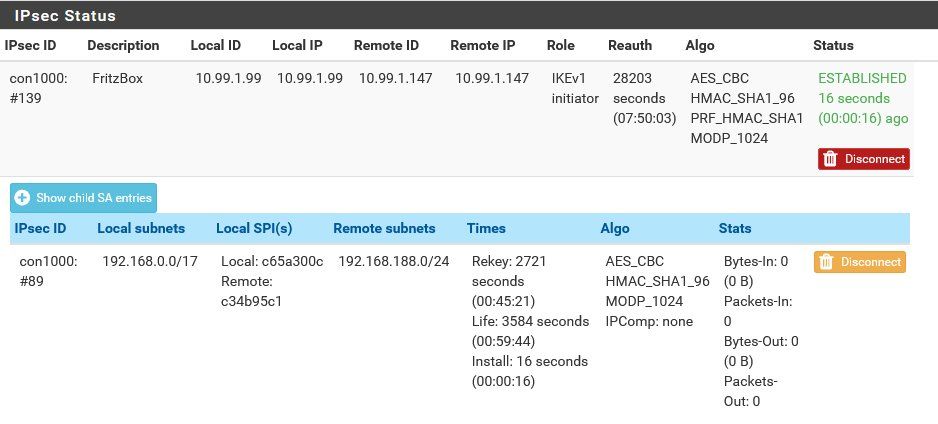

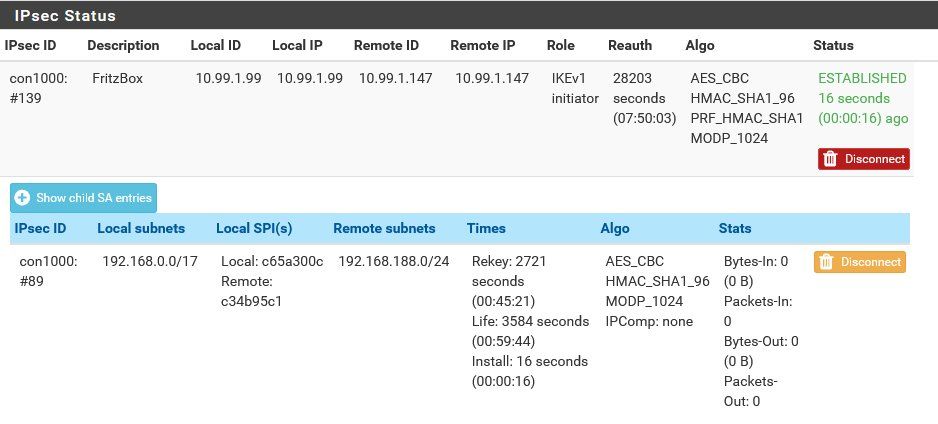

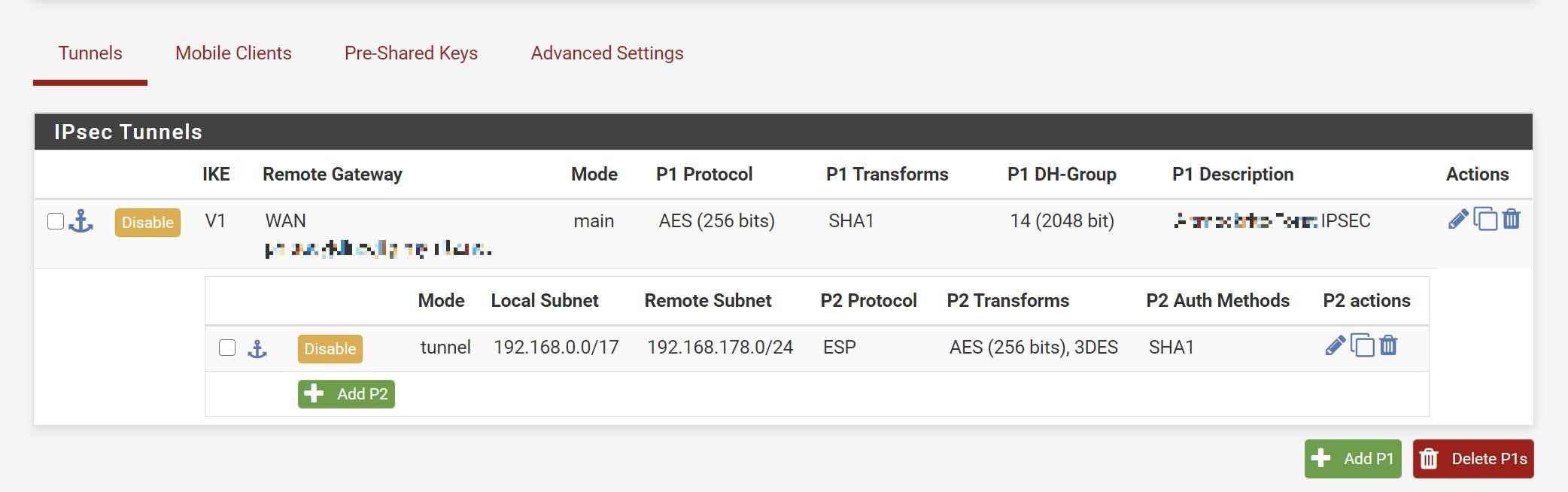

Setup der pfSense:

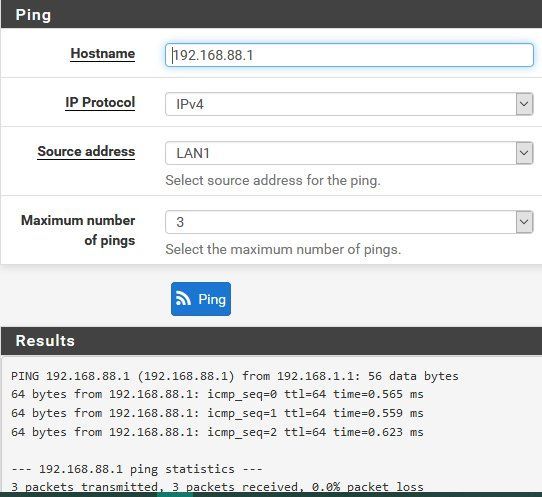

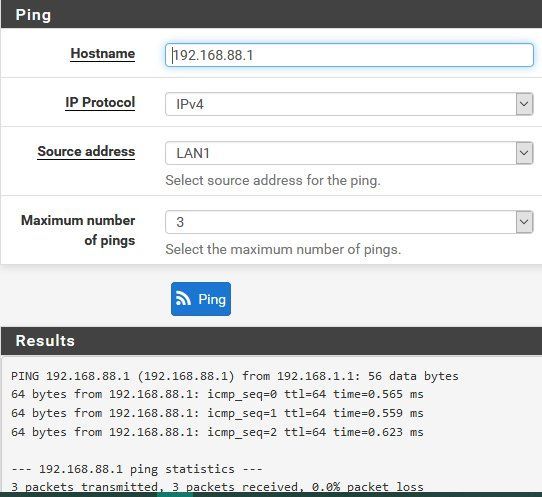

Ein Ping vom lokalen LAN der pfSense in beide gerouteten IP Netze klappt:

Und auch ein Ping in diese Netze direkt aus dem lokalen FritzBox LAN:

Ansonsten, um in einem IPsec konformen Umfeld standardkonform zu sein, kann man dann nur die Option "Verbindung mit einem Firmennetz" klicken was aber auch nur ein Zielnetz zulässt.

Man müsste dann die FritzBox Konfig mit diesem VPN Setup exportieren und in der Sicherungsdatei mit einem Editor (ist nochmaler ASCCI Text) die VPN Konfig anpassen und zurücksichern.

Zumindestens mit meiner alten 7240 ging das nicht, denn sowie dort nur ein Zeichen verändert wurde akzeptiert die FB diese Sicherung nicht mehr als "Import" Datei !

Man muss sicher nicht extra betonen das das Setup mit den 2mal Phase 2 in einem Mikrotik Setup statt der FritzBoxen fehlerfrei und sauber funktioniert !

Just for Info das Routing Setup des Mikrotik:

Ein kurzer VPN Testaufbau damit scheiterte schon daran das die Phase 2 SA nicht hochkamen obwohl die FB Konfig Datei entsprechend richtig angepasst wurde. Das AVM aber auch sepearat eine "Verbindung mit einem Firmennetz" im FB Konfig Setup ausweist verstärkt die Befürchtung das die obige "ACL" Lösung rein nur mit FB VPNs klappt.

Es wäre mal interessant wie deine Konfigs aussehen und du es geschafft hast die Phase 2 SA zu negotiaten. Hier klappte es mit einer FritzBox 7240 in keiner Kombination.

Es gibt aber einen pfiffigen Workaround wenn man ein einigermaßen intelligentes IP Addressierungs Schema nutzt mit den remoten FritzBox Netzen und den Netzen am Hauptstandort.

Der Testaufbau in Ermangelung von FritzBoxen mit einem Mikrotik:

Der Workaround ist hier die FBs mit einem größeren Prefix sprich Subnetzmaske (hier 17 Bit) negotiaten zu lassen.

Das routet dann hier im Beispiel alles was 192.168.0.0 bis 192.168.127.254 als Zieladresse hat in den Tunnel und damit erreicht man dann wieder die ganzen Netze hinter den FBs.

Setup der pfSense:

Ein Ping vom lokalen LAN der pfSense in beide gerouteten IP Netze klappt:

Und auch ein Ping in diese Netze direkt aus dem lokalen FritzBox LAN:

C:\User> ipconfig

Windows-IP-Konfiguration

Ethernet-Adapter LAN-Verbindung:

Verbindungsspezifisches DNS-Suffix: fritz.box

Verbindungslokale IPv6-Adresse . : fe80::f488:debb:1234:f237%19

IPv4-Adresse . . . . . . . . . . : 192.168.188.20

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.188.1

C:\User> ping -n 2 192.168.1.1

Ping wird ausgeführt für 192.168.1.1 mit 32 Bytes Daten:

Antwort von 192.168.1.1: Bytes=32 Zeit=2ms TTL=63

Antwort von 192.168.1.1: Bytes=32 Zeit=2ms TTL=63

Ping-Statistik für 192.168.1.1:

Pakete: Gesendet = 2, Empfangen = 2, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 2ms, Maximum = 2ms, Mittelwert = 2ms

C:\User> ping -n 2 192.168.88.1

Ping wird ausgeführt für 192.168.88.1 mit 32 Bytes Daten:

Antwort von 192.168.88.1: Bytes=32 Zeit=2ms TTL=62

Antwort von 192.168.88.1: Bytes=32 Zeit=2ms TTL=62

Ping-Statistik für 192.168.88.1:

Pakete: Gesendet = 2, Empfangen = 2, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 2ms, Maximum = 2ms, Mittelwert = 2ms Ansonsten, um in einem IPsec konformen Umfeld standardkonform zu sein, kann man dann nur die Option "Verbindung mit einem Firmennetz" klicken was aber auch nur ein Zielnetz zulässt.

Man müsste dann die FritzBox Konfig mit diesem VPN Setup exportieren und in der Sicherungsdatei mit einem Editor (ist nochmaler ASCCI Text) die VPN Konfig anpassen und zurücksichern.

Zumindestens mit meiner alten 7240 ging das nicht, denn sowie dort nur ein Zeichen verändert wurde akzeptiert die FB diese Sicherung nicht mehr als "Import" Datei !

Man muss sicher nicht extra betonen das das Setup mit den 2mal Phase 2 in einem Mikrotik Setup statt der FritzBoxen fehlerfrei und sauber funktioniert !

Just for Info das Routing Setup des Mikrotik:

Ich hatte auch schon in der FritzBox VPN Konfig die Phase2 editiert und eine 2te nachgetragen aber das scheint auch nicht zu klappen.

Das FritzBox Log meldet dann immer einen "IKE Error". Das kann wohl auch nur AVM beantworten ob sie sich da dann Standard konform verhalten aber vermutlich nicht. Die werden ganz sicher auch nichts (umsonst) troubleshooten was nicht FritzBox only ist....

Das mit dem größeren Prefix ist aber ein sauber funktionierender Workaround in so einem Umfeld.

Das FritzBox Log meldet dann immer einen "IKE Error". Das kann wohl auch nur AVM beantworten ob sie sich da dann Standard konform verhalten aber vermutlich nicht. Die werden ganz sicher auch nichts (umsonst) troubleshooten was nicht FritzBox only ist....

Das mit dem größeren Prefix ist aber ein sauber funktionierender Workaround in so einem Umfeld.

Zitat von @aqui:

Das mit dem größeren Prefix ist aber ein sauber funktionierender Workaround in so einem Umfeld.

Das mit dem größeren Prefix ist aber ein sauber funktionierender Workaround in so einem Umfeld.

Es hat schon einen Grund, warum man das Fritzbox-IPsec nur in 0815-Situationen (Ein User will nach hause telefonieren.

lks

in der Fritzbox darf keine Route zu den neuen Netzen drinnen stehen.

Nee, das ist aber schon immer klar, da die Routen ja automatisch mit den IPsec SAs angelegt werden. Zusätzliche statische Routen im VPN wären generell völliger Unsinn bei IPsec. Die gehören da auch bei FritzBoxen niemals hin.ich hab statt LAN_Gate das OPT_Gate (Internetschnittstelle) drinnen gehabt!

Bahnhof, Ägypten ???Da wird doch nirgendwo irgendein Gateway definiert !! Source und Destination IP die passieren sollen und ggf. die TCP/UDP Ports das wars ! Nirgendwo Gateways ??? Du sprichst in Rätseln oder bist völlig auf dem falschen Dampfer mit den Regeln !

Wenn du dir da natürlich schon den Ast absägst auf dem du sitzt dann muss man sich auch nicht groß wundern das es mit nochso richtiger IPsec Konfig nicht geht !

Hier hab ich jetzt aber die IP mit der 17er Maske bei "remoteid" und bei "Permit..."

Du meinst die Accessliste der VPN Konfig wie es im AVM Tip "mehrere Netze hinter FB.." steht ??es reicht wenn das Grundnetz drinnen steht

Was genau soll ein "Grundnetz" sein ?! Kenn ich nur aus der Fischerei wo man damit am Meeresboden fischt.... Aber egal... wenns nun alles klappt ist ja alles gut !

Case closed

...und dann bitte auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

und das ich ne Route in das "Fremdnetz" 192.168.1.0 hab so wie es auch eindeutig

Da hast du dann aber die AVM Anleitung vollkommen missverstanden ! Lies dir die nochmal genau durch....Damit ist nicht die remote FritzBox gemeint sondern ausschließlich die FritzBox an der Seite wo die 2 oder mehr lokalen Netze vorhanden sind !

Es ist klar das dort (und nur dort) dann lokal eine statische Route definiert sein muss in diese anderen lokalen Netze.

Bei dir ist da aber gar keine FritzBox sondern die pfSense Firewall, für die das natürlich auch gilt, keine Frage. Aber eben nur für diese Seite und nicht die remote (Standort) Seite.

Mitnichten ist also damit die remote Fritzbox gemeint. Das wäre so oder so Quatsch weil du auf der FritzBox ja auch gar keine statische Route auf das virtuelle Tunnel Interface konfigurieren kannst ! Das lässt die FB gar nicht zu.

Hier hast du also vermutlich den AVM Tip etwas missverstanden ?! Kann das sein ?

Das die Route nicht in die Fritzbox gehört haben wir so nicht besprochen bzw du hast da auch nicht eingehackt

Abgesehen davon das man es gar auch nicht kann wäre es auch sinnfrei. Die Route wird ja durch die IPsec Phase 2 SAs fest vorgegeben !das man bei der Konfig der Firewall im IPSEC Bereich ein Gate eintragen muss,

Nein, das ist nicht der Fall, das muss man nicht. Kannst du auch ja nirgendwo in der o.a. pfSense Konfig sehen.Jetzt steht das LAN_Gate drinnen und es geht jedenfalls

Damit meinst du sicher deinen Layer 3 Switch oder ??Logisch, den muss man in der pfSense als Gateway einstellen und dann eine statische Router dort auf der pfSense definieren für alle IP netze die der Layer 3 Switch routet. Das hat aber rein gar nichts mit dem IPsec VPN zu tun...oder nur bedingt. Klar wenn du hier einen Fehler machst sind die IP Netze am L3 Switch nicht zu erreichen.

in meinem Fall bezeichne ich das 192.168.0.0 als Grundnetz aus der Sicht

Ohne Angabe einer Subnetzmaske ist diese Aussage völlig sinnfrei... Oder meinst du damit das die 192.168.0.0 /24 das lokale LAN ist über das die anderen IP Netze am Cisco Switch geroutet werden ??Letzteres wäre dann richtg und verständlich. Mit Maske noch verständlicher

naja so hab ich es halt jetzt schmerzhaft und mit viel Fehlersuche geschafft

Das vergisst man dann wenigstens so schnell nicht wieder und der Lerneffekt ist unbezahlbar ! Nichts eintragen geht nicht, hab heute nochmal geschaut.

Komisch, hier hat das alles ohne geklappt. Muss man normalerweise auch nicht, aber egal...wenns damit klappt ist gut und dann solltest du es auch so belassen.und ich hab den Fehler gemacht das ich dort Opt1 (Internetschnittstelle) eingetragen hab

Uuhhh böses Faul ! Gegen PEBKAC Probleme hilft dann auch das tollste Forum und der engagierteste Hilfesteller nicht... Gleichfalls schönes WE !

So, neuer Nutzer hier, der auf langer Suche im Netz auf deinen Post, Aqui, gestoßen ist.

Der Trick mit dem größeren Prefix mittels Subnetzmaske ist genial und funktioniert super. Es war bei der Diskussion unten etwas schwer durchzusteigen, was jetzt die akzeptierte Lösung ist. Ich fasse das mal für eine Situation zusammen:

Situation:

Ich konnte zwar von der FritzBox Seite auf alles im primary subnet der pfsense (Lan2) zugreifen, aber nichts in VLAN1 war erreichbar. Der Ansatz mit permit ip any in der accesslist von der FritzBox IPSEC config hat nicht geklappt. Ergo, das hier (auf einigen anderen Seiten und den Docs von AVM empfohlen) hat nichts an der Situation geändert:

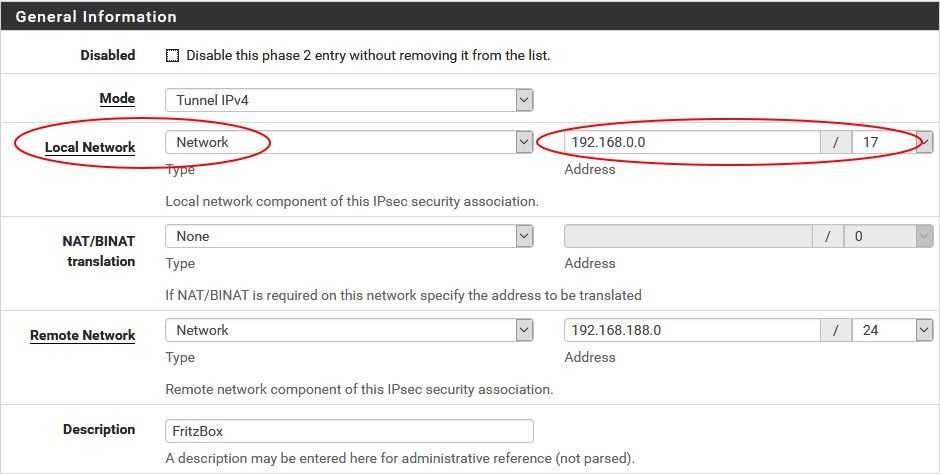

Jetzt habe ich wie oben geschildert die IPSEC-Einstellungen auf der pfsense Seite auf das Breitere Netzwerk geändert

Auf der FritzBox Seite habe ich alles statt mit dem Interface mittels geladen, so geht es bei mir auch ohne Aggressive mode.

Ich hatte den process in nem post bei superuser für die Nachwelt hinterlegt.

Meine geänderte mit dem breiteren prefix sah dann so aus:

Sowohl bei der accesslist als auch bei der phase2remoteid sind die geänderten Bereiche hinterlegt.

Ich kann jetzt beispielsweise im browser auf der FritzBox Seite 192.168.50.110 aufrufen und erreiche den SolarLogger in der Garage, der Zwecks Sicherheit in einem eigenen VLAN liegt (ein Huawei Gerät :rolleyes . Schön!

. Schön!

Noch besser, dass ich jetzt nichts mehr an der FritzBox config ändern muss, falls auf der pfsense Seite neue subnetze hinzukommen. Ich muss nur darauf achten, diese subnetze im Bereich < 192.168.127.0 anzusiedeln.

Bei der pfsense ist bei mir in der Firewall für IPSEC alles erlaubt, insofern musste ich da nix ändern.

Vielen Dank nochmal für die super Erklärung!

Der Trick mit dem größeren Prefix mittels Subnetzmaske ist genial und funktioniert super. Es war bei der Diskussion unten etwas schwer durchzusteigen, was jetzt die akzeptierte Lösung ist. Ich fasse das mal für eine Situation zusammen:

Situation:

<Lan1 192.168.178.0> <FritzBox 7590> ---IPSEC---<pfsense 2.4.5-RELEASE-p1> <Lan2 192.168.10.0> <VLAN1 192.168.50.0>Ich konnte zwar von der FritzBox Seite auf alles im primary subnet der pfsense (Lan2) zugreifen, aber nichts in VLAN1 war erreichbar. Der Ansatz mit permit ip any in der accesslist von der FritzBox IPSEC config hat nicht geklappt. Ergo, das hier (auf einigen anderen Seiten und den Docs von AVM empfohlen) hat nichts an der Situation geändert:

accesslist = "permit ip any 192.168.10.0 255.255.255.0",

"permit ip any 192.168.50.0 255.255.255.0"; Jetzt habe ich wie oben geschildert die IPSEC-Einstellungen auf der pfsense Seite auf das Breitere Netzwerk geändert

Auf der FritzBox Seite habe ich alles statt mit dem Interface mittels

vpn-fritzbox.cfgIch hatte den process in nem post bei superuser für die Nachwelt hinterlegt.

Meine geänderte

vpn-fritzbox.cfgvpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "FritzBox-pfsense IPSEC"; // Name of Connection

always_renew = yes; // Always connect

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = xxx.xxx.xxx.xxx; // Static IP of pfsense

remote_virtualip = 0.0.0.0;

localid {

fqdn = "xxx.myfritz.net"; // dyndns name of FritzBox

}

remoteid {

ipaddr = xxx.xxx.xxx.xxx; // Static IP of pfsense

}

mode = phase1_mode_idp;

phase1ss = "dh14/aes/sha"; //phase one hashing algorithms to use

keytype = connkeytype_pre_shared;

key = "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx"; //strong pre-shared key

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.178.0; //Local network of FritzBox

mask = 255.255.255.0; //Local subnet FritzBox

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.0.0; //Remote network of Pfsense

mask = 255.255.128.0; //Remote subnet Pfsense

}

}

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs"; //phase two hashing algorithms to use

accesslist = "permit ip any 192.168.0.0 255.255.128.0"; //firewall settings for pfsense lan

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}Sowohl bei der accesslist als auch bei der phase2remoteid sind die geänderten Bereiche hinterlegt.

Ich kann jetzt beispielsweise im browser auf der FritzBox Seite 192.168.50.110 aufrufen und erreiche den SolarLogger in der Garage, der Zwecks Sicherheit in einem eigenen VLAN liegt (ein Huawei Gerät :rolleyes

Noch besser, dass ich jetzt nichts mehr an der FritzBox config ändern muss, falls auf der pfsense Seite neue subnetze hinzukommen. Ich muss nur darauf achten, diese subnetze im Bereich < 192.168.127.0 anzusiedeln.

Bei der pfsense ist bei mir in der Firewall für IPSEC alles erlaubt, insofern musste ich da nix ändern.

Vielen Dank nochmal für die super Erklärung!

Noch besser, dass ich jetzt nichts mehr an der FritzBox config ändern muss, falls auf der pfsense Seite neue subnetze hinzukommen. Ich muss nur darauf achten, diese subnetze im Bereich < 192.168.127.0 anzusiedeln.

Das war die Intention dieses Tips ! Klasse, das es nun funktioniert wie es soll und danke für das hilfreiche Feedback !!

Case closed !!

Am Ende hat mir noch eine seltsame Situation ein paar Probleme bereitet:

Wenn man in der FritzBox eine neue vpn-fritzbox.cfg läd, während die alte IPSEC-Verbindung noch läuft, dann wird diese unerwartet nicht mit der neuen Konfiguration überschrieben. Die FritzBx "läd" dann zwar die Einstellungen, an der Verbindung ändert sich aber nichts.

Stattessen muss man die alte Verbindung aktiv löschen, dann erst die neue vpn-fritzbox.cfg laden. Mir ist das aufgefallen, weil nach dem laden das alte Remote-Subnetz noch angegeben war (192.168.10.0).

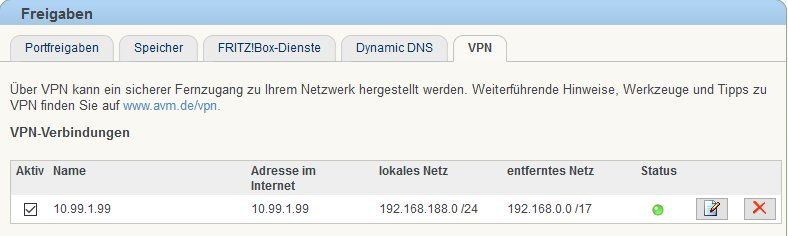

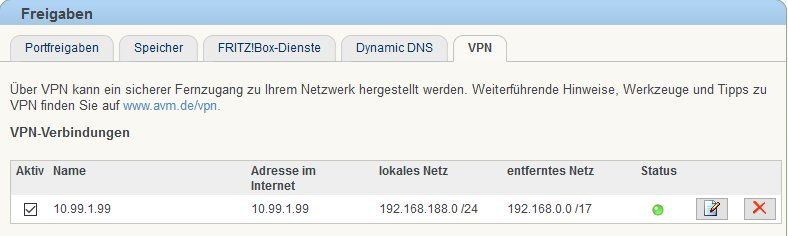

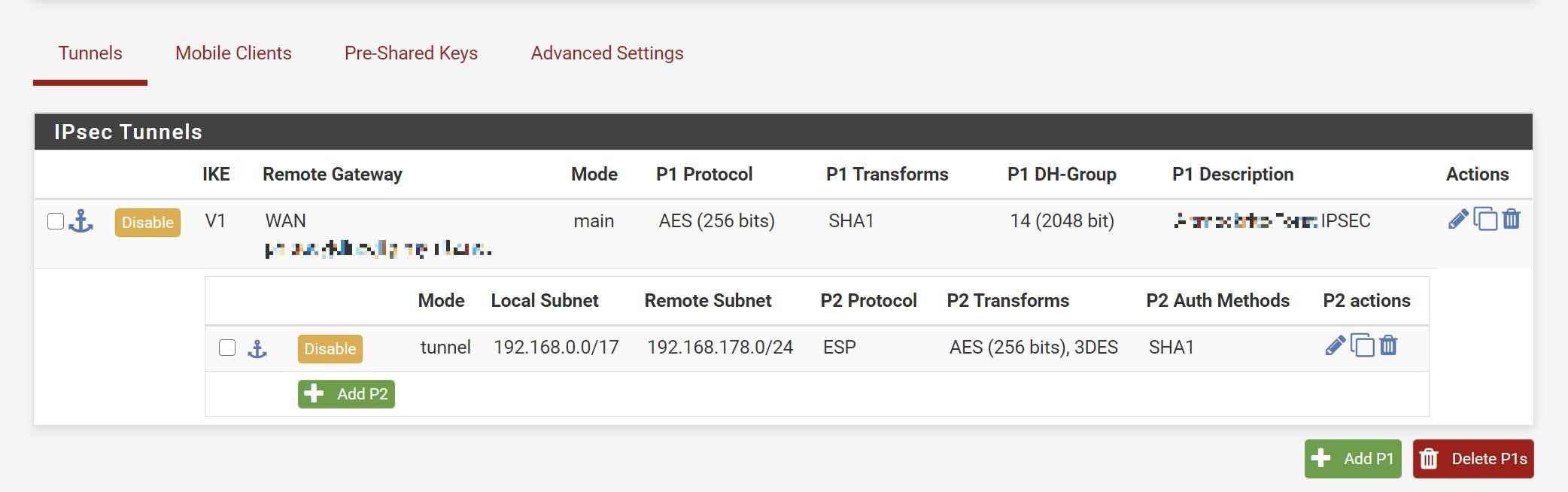

Jetzt sieht es so aus:

Sehr elegante Lösung!!

Wenn man in der FritzBox eine neue vpn-fritzbox.cfg läd, während die alte IPSEC-Verbindung noch läuft, dann wird diese unerwartet nicht mit der neuen Konfiguration überschrieben. Die FritzBx "läd" dann zwar die Einstellungen, an der Verbindung ändert sich aber nichts.

Stattessen muss man die alte Verbindung aktiv löschen, dann erst die neue vpn-fritzbox.cfg laden. Mir ist das aufgefallen, weil nach dem laden das alte Remote-Subnetz noch angegeben war (192.168.10.0).

Jetzt sieht es so aus:

Sehr elegante Lösung!!