ZyWALL USG 20 mit FritzBOX WLAN 7360 via IPSecVPN verbinden

Hallo liebe Community,

habe folgendes Problem:

Standort A = eine ZyWALL USG 20 (auch) mit einer ZyWALL 2 + getestet (beide aktuellste Firmware)

Standort B = eine FritzBox Fon WLAN 7360 (Modell: FRITZ!Box Fon WLAN 7360, FRITZ!OS:06.52-33765 BETA)

Beide haben eine statische IP-Adresse.

Standort A: 192.168.20.0/24 - WAN: 91.113.X.X

Standort B: 192.168.21.0/24 - WAN: 88.116.X.X

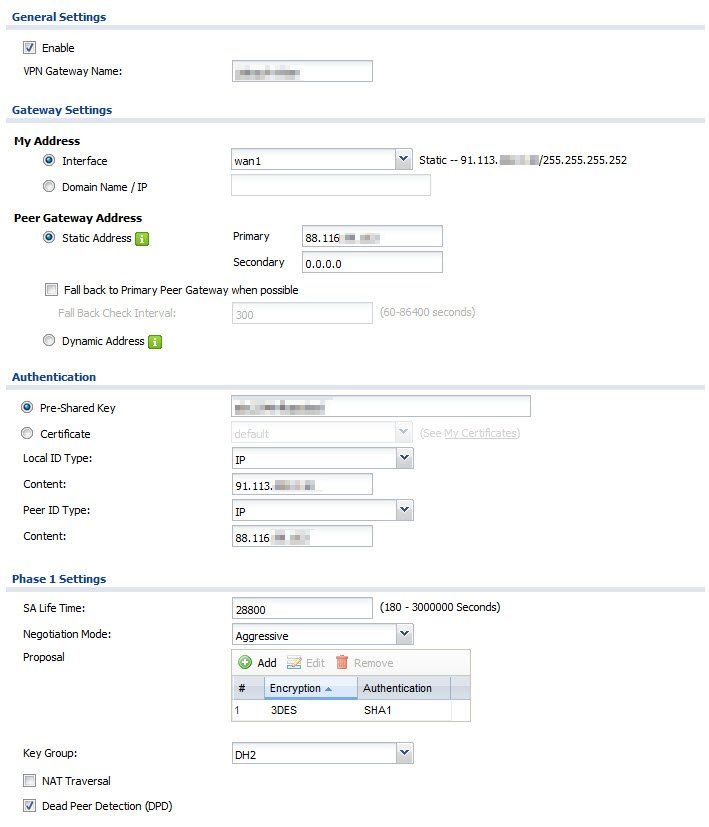

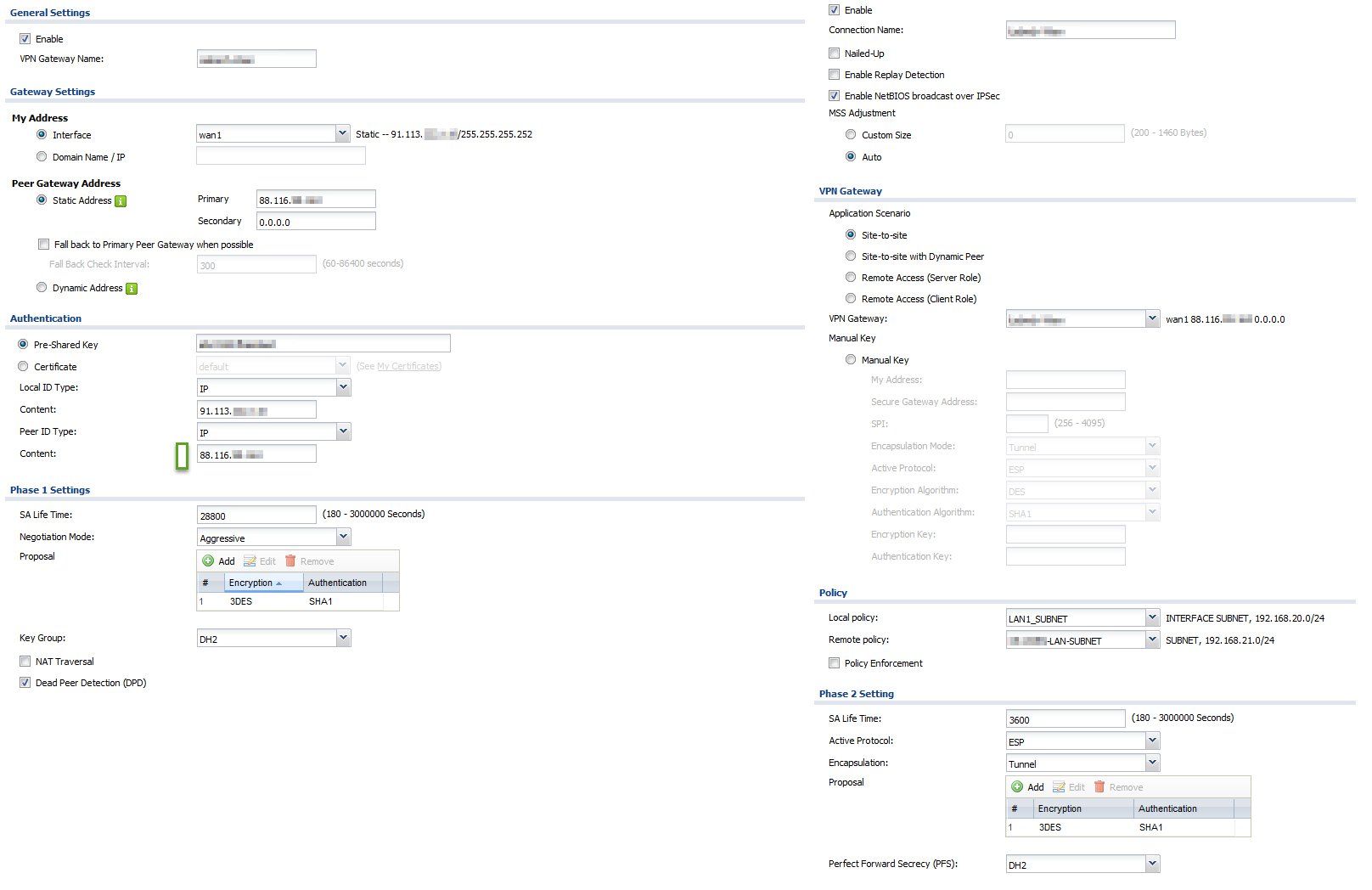

Meine Konfiguration Standort A:

Phase 1:

Phase 2:

Meine VPN-Konfiguration auf der Fritzbox:

Nun zum eigentlichen Problem.

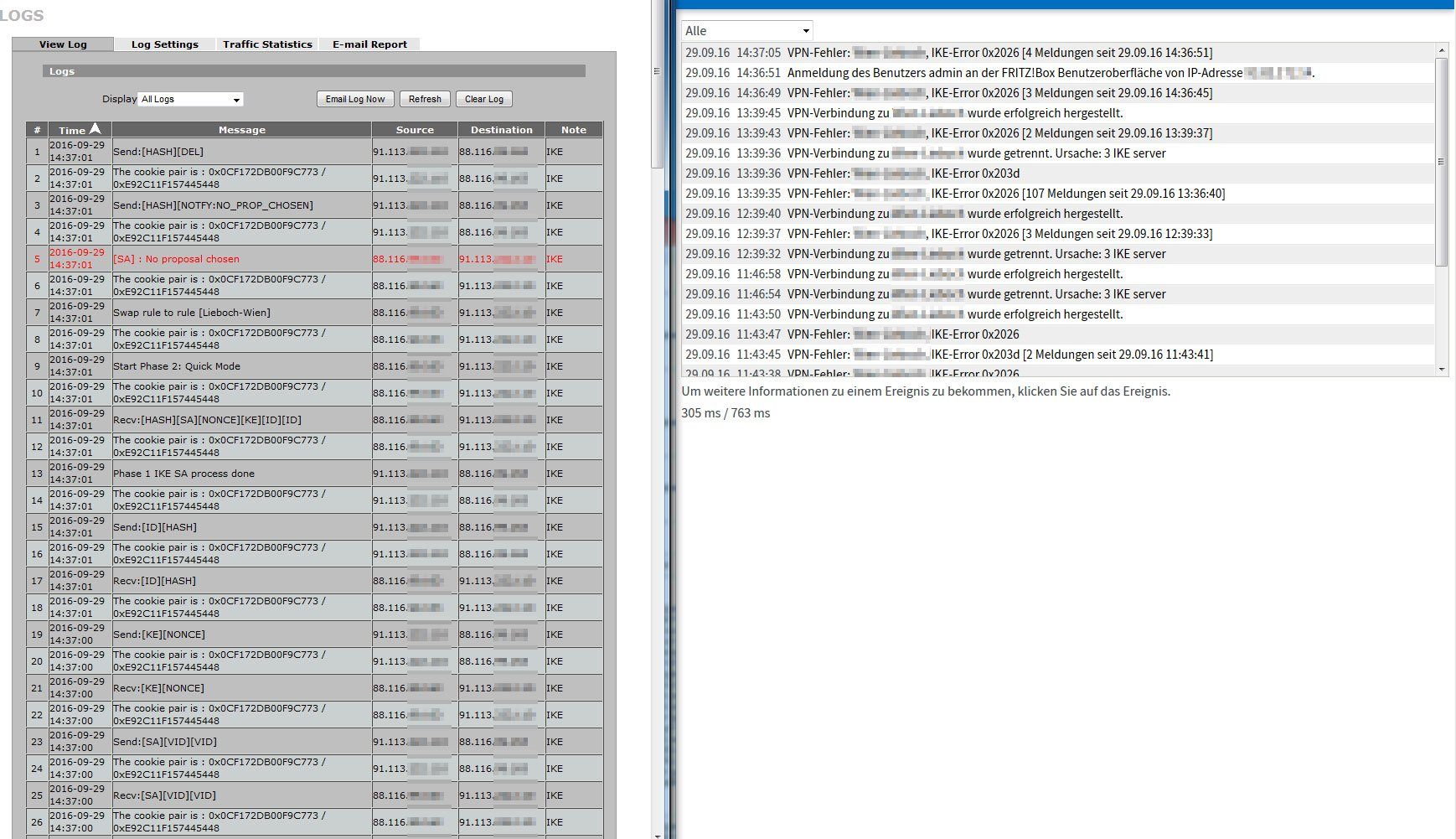

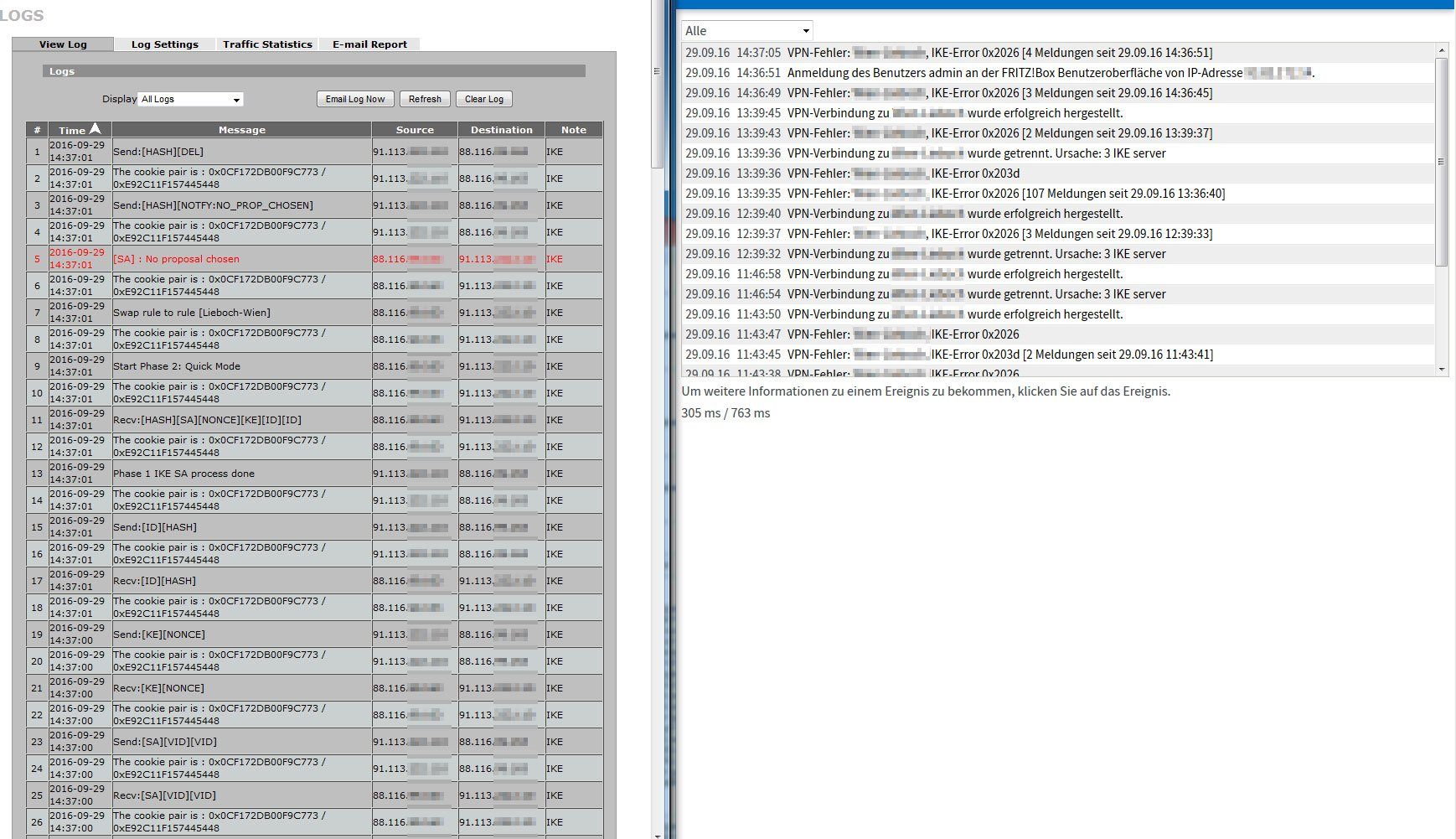

Der Tunnel geht auf, ohne Probleme. Leider schreibt die Fritzbox nach diesen 3600 Sekunden folgende Meldungen:

Der Meldung nach auf der Fritzbox 0x2026: IKE-Error 0x2026 "no proposal chosen"

Der Meldung nach auf der Fritzbox 0x203d: IKE-Error 0x203D "phase 1 sa removed during negotiation"

auf der Gegenseite ZyWALL:

Folgendes hab ich schon versucht:

- Main + Aggressive

- SHA1 / MD5

- 3DES / AES128

D.h. kurz; jede Stunde wird der Tunnel für zirka 15 Sekunden getrennt, und verbindet sich jedoch dann wieder selbst.

Habe auch versucht beide LifeTimes (P1+P2) von 3600 auf 86400 zu setzen. Auch P1: 3600 und P2: 86400 und umgekehrt.

Könnt ihr mir helfen? Was mache ich falsch?

So sieht dies auf den Geräten aus:

habe folgendes Problem:

Standort A = eine ZyWALL USG 20 (auch) mit einer ZyWALL 2 + getestet (beide aktuellste Firmware)

Standort B = eine FritzBox Fon WLAN 7360 (Modell: FRITZ!Box Fon WLAN 7360, FRITZ!OS:06.52-33765 BETA)

Beide haben eine statische IP-Adresse.

Standort A: 192.168.20.0/24 - WAN: 91.113.X.X

Standort B: 192.168.21.0/24 - WAN: 88.116.X.X

Meine Konfiguration Standort A:

My-Address: 91.113.X.X

Primary Remote Gateway: 88.116.X.X

Local ID Type: IP: 91.113.X.X

Peer ID Type: IP: 88.116.X.XPhase 1:

Negotiation Mode: Main

Encryption Algorithm: 3DES

Authentication Algorithm: SHA1

SA Life Time: 3600 sec

Key Group: DH2

PSK: *geheim*Phase 2:

Local Network: 192.168.20.0/24

Remote Network: 192.168.21.0/24

Protocol: ESP

Encryption Algorithm: 3DES

Authentication Algorithm: SHA1

SA Life Time: 3600 sec

PFS: DH2

Enable Replay Detection: onMeine VPN-Konfiguration auf der Fritzbox:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "VPN";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 91.113.X.X;

remote_virtualip = 0.0.0.0;

remoteid {

ipaddr = 91.113.X.X;

}

localid {

ipaddr = 88.116.X.X;

}

mode = phase1_mode_idp;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "*geheim*";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.21.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.20.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-all/comp-all/pfs";

accesslist = "permit ip any 192.168.20.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} Nun zum eigentlichen Problem.

Der Tunnel geht auf, ohne Probleme. Leider schreibt die Fritzbox nach diesen 3600 Sekunden folgende Meldungen:

VPN-Fehler: IKE-Error 0x203d [2 Meldungen seit 29.09.16 11:43:41]

VPN-Fehler: IKE-Error 0x2026Der Meldung nach auf der Fritzbox 0x2026: IKE-Error 0x2026 "no proposal chosen"

Der Meldung nach auf der Fritzbox 0x203d: IKE-Error 0x203D "phase 1 sa removed during negotiation"

auf der Gegenseite ZyWALL:

[SA] : No proposal chosen

Send:[HASH][NOTFY:NO_PROP_CHOSEN]Folgendes hab ich schon versucht:

- Main + Aggressive

- SHA1 / MD5

- 3DES / AES128

D.h. kurz; jede Stunde wird der Tunnel für zirka 15 Sekunden getrennt, und verbindet sich jedoch dann wieder selbst.

Habe auch versucht beide LifeTimes (P1+P2) von 3600 auf 86400 zu setzen. Auch P1: 3600 und P2: 86400 und umgekehrt.

Könnt ihr mir helfen? Was mache ich falsch?

So sieht dies auf den Geräten aus:

Please also mark the comments that contributed to the solution of the article

Content-ID: 316523

Url: https://administrator.de/forum/zywall-usg-20-mit-fritzbox-wlan-7360-via-ipsecvpn-verbinden-316523.html

Printed on: July 18, 2025 at 04:07 o'clock

4 Comments

Latest comment

Was mache ich falsch?

Negotiation Mode Main ist falsch wenn du Fremdhersteller koppelst. Hier solltest du unbedingt beide Seiten in den Agressive Mode setzen."no proposal chosen" bedeutet das sich beide Seiten nicht auf eine gemeinsame Cipher Suite (Phase 2) einigen können.

3DES und SHA1 bzw. AES128 und SHA1 sollte eigentlich immer klappen wenn das auf beiden Seiten eingestellt ist. Das ist eigentlich der reguläre minimale Standard.

blog.webernetz.net/2015/03/11/fritzos-ab-06-23-ipsec-p2-proposal ...

und auch

forum.ipfire.org/viewtopic.php?t=16254

Auch die zyklische Trennung zeugt von einem Lifetime Mismatch auf beiden Seiten. Den solltest du auf alle Fälle anpassen das der identisch ist.

Weitere Grundlagen zu der Thematik findest du in diesem Forums Tutorial:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Bzw. ein identischer Forumsthread.

Site-to-Site VPN mit LTE Router Teltonika RTU950 und Fritzbox 7390