IPSec VPN zwischen OPNsense und Sophos UTM

Hallo,

ich versuche seit Monaten(!) immer wieder mal eine VPN-Verbindung einer OPNsense zu meiner Sophos UTM einzurichten. Alle Versuche zusammen gerechnet habe ich bestimmt schon eine Woche an Zeit damit verschwendet und bekomme es einfach nicht hin.

Jetzt brauche ich die Verbindung aber und habe keine Ahnung, wo mein Fehler liegt Wie immer ist es wahrscheinlich nur irgendwo ein falsch gesetzter Haken

Wie immer ist es wahrscheinlich nur irgendwo ein falsch gesetzter Haken

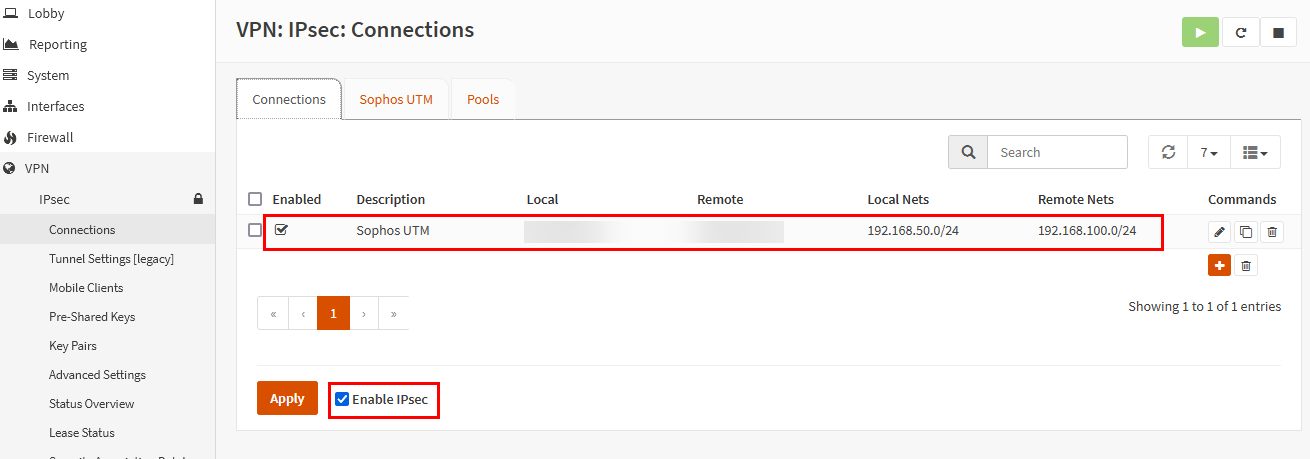

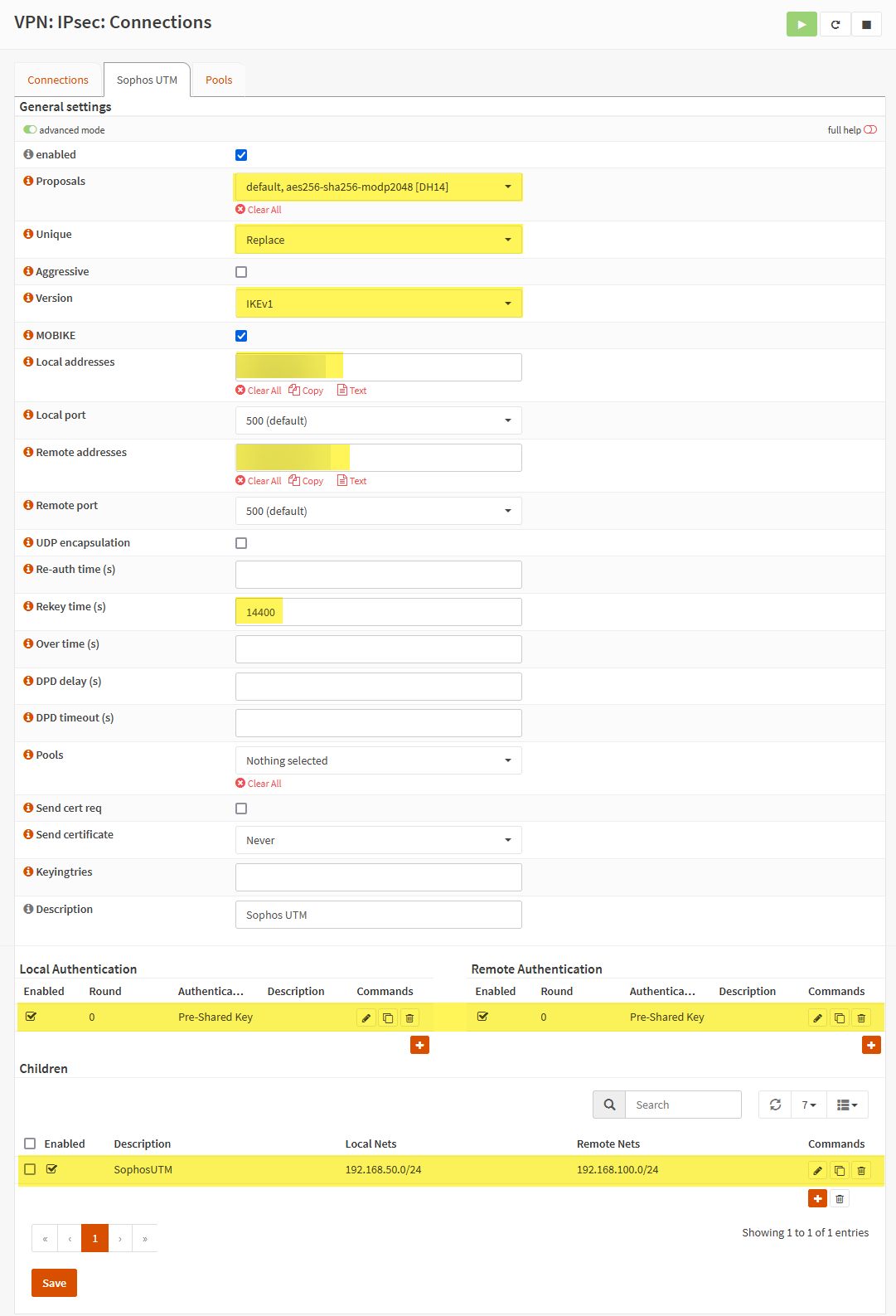

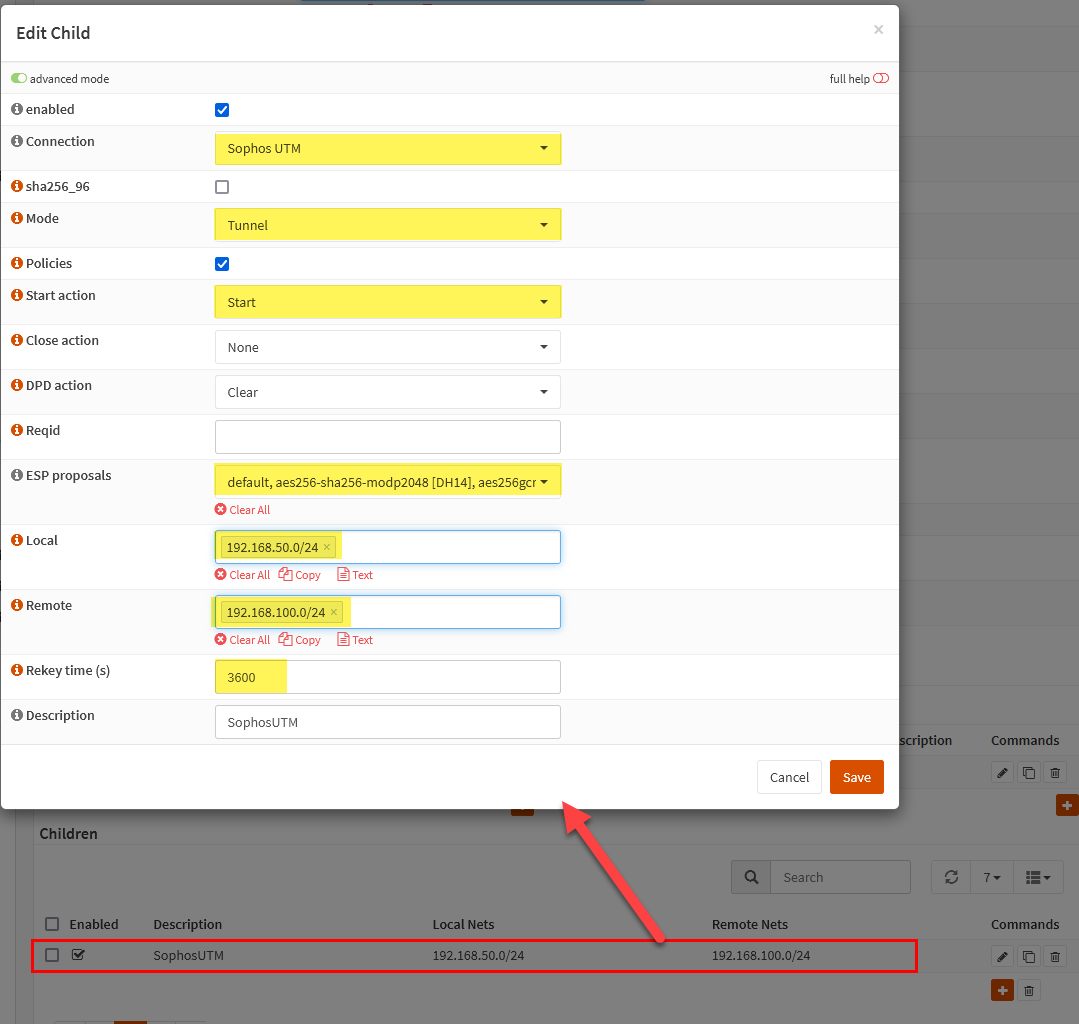

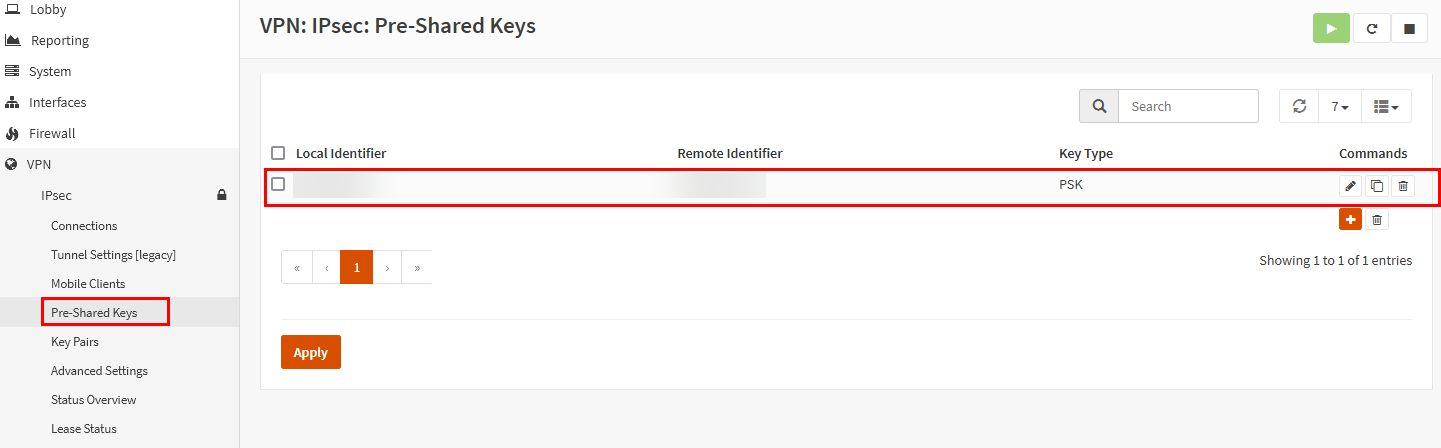

Hat jemand eine funktionierende Anleitung, wie man eine Sophos UTM 9 mit einer aktuellen OPNsense per IPsec "Connections" (nicht Legacy) verbindet?

Danke im Voraus,

ipzipzap

ich versuche seit Monaten(!) immer wieder mal eine VPN-Verbindung einer OPNsense zu meiner Sophos UTM einzurichten. Alle Versuche zusammen gerechnet habe ich bestimmt schon eine Woche an Zeit damit verschwendet und bekomme es einfach nicht hin.

Jetzt brauche ich die Verbindung aber und habe keine Ahnung, wo mein Fehler liegt

Hat jemand eine funktionierende Anleitung, wie man eine Sophos UTM 9 mit einer aktuellen OPNsense per IPsec "Connections" (nicht Legacy) verbindet?

Danke im Voraus,

ipzipzap

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 51783490422

Url: https://administrator.de/forum/ipsec-vpn-zwischen-opnsense-und-sophos-utm-51783490422.html

Ausgedruckt am: 17.07.2025 um 10:07 Uhr

15 Kommentare

Neuester Kommentar

Hallo,

also wenn mein alten Sophoswalls auf dem Support laufen pack ich da OPNsense drauf.

youtube.com/watch?v=30iGe_312oE

Oder hängst du neben der UTM Hardware an der Software?

also wenn mein alten Sophoswalls auf dem Support laufen pack ich da OPNsense drauf.

youtube.com/watch?v=30iGe_312oE

Oder hängst du neben der UTM Hardware an der Software?

Zitat von @ipzipzap:

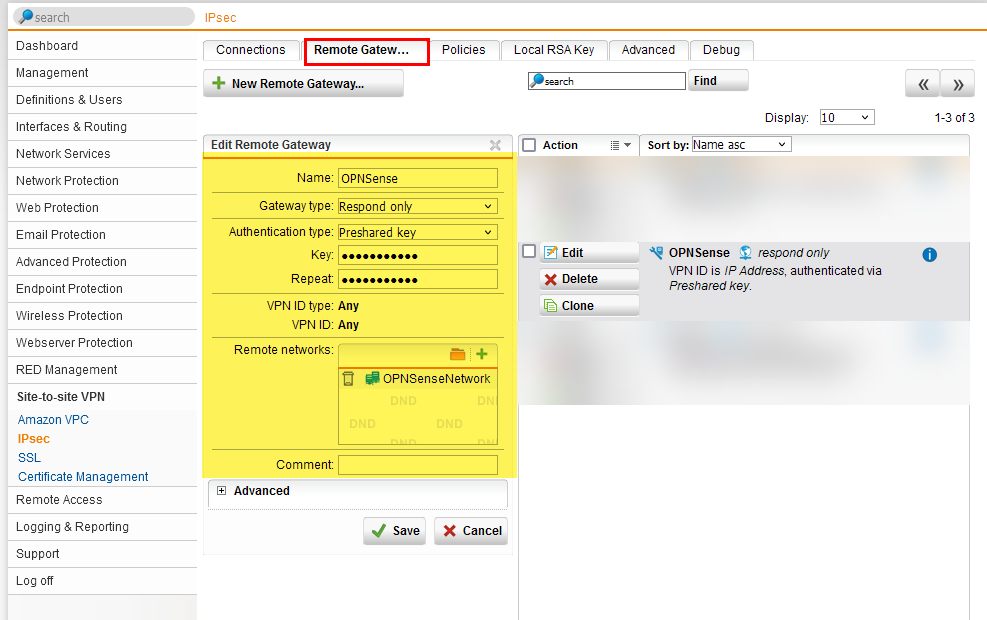

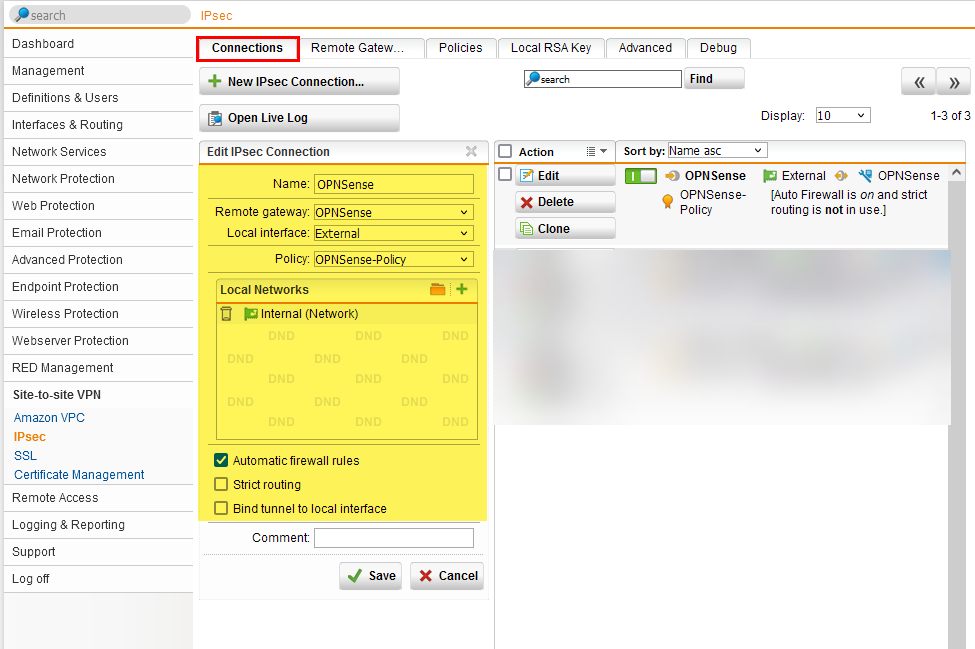

Ich muß mich auf die OPNsense einwählen, also die Sophos baut die Verbindung auf.

OK, dann muss das Remote GW auf der Sophos auf "Initiator" geändert werden und die OPNSense zum Responder.Ich muß mich auf die OPNsense einwählen, also die Sophos baut die Verbindung auf.

Dann klappen die Phase2 irgendwie nicht, manchmal aber plötzlich doch ohne das ich eine Änderung gemacht habe. Oder nur eine Phase2 und nicht mehr. Die SPD Liste ist auch leer.

Ein paar Fragen zur Umgebung bevor ich dir dafür entsprechende Anpassungen mitgebe :

- Werden IP-Adressen als Endpoints und auch als IKE-IDs benutzt, oder Hostnamen (DynDns oder fixe Domains)?

- Hat der Initiator einen DSLite Anschluss mit CG-NAT?

- Sind die IKE Identities auf beiden Seiten identisch eingetragen und lösen diese korrekt auf (IP-Adressen oder Hostnamen)?

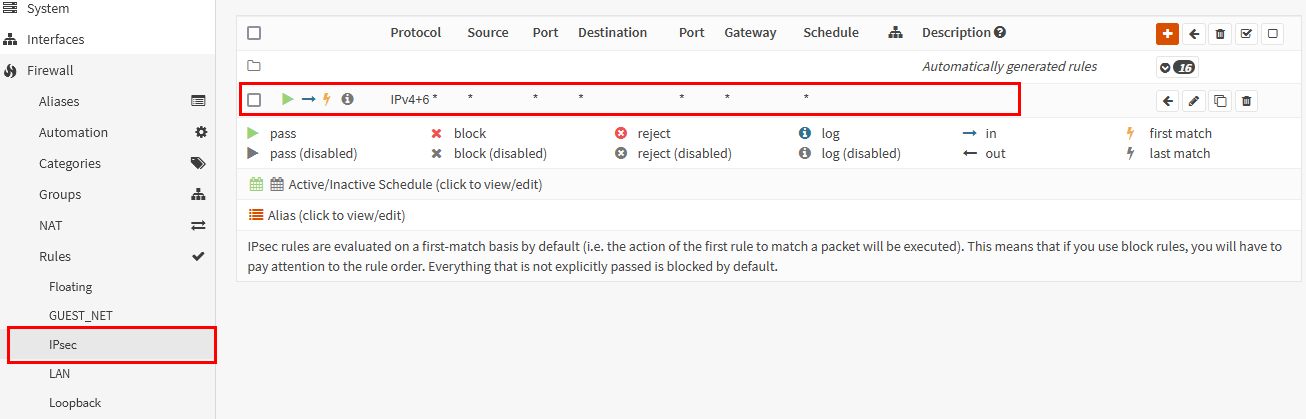

- Firewall wurde für IPSec am WAN geöffnet? (500UDP, 4500UDP und Protokoll 50 ESP)

- Gibt es evt. vorgelagerte Router vor der OPNSense oder Sophos?

Für das Debugging ist es unerlässlich das du dir das VPN Log auf der OPNSense ansiehst und hier postest.

Dazu unter VPN > IPSec > Logfiles sämtliche Protokolle aktivieren bzw. den Haken setzen. Der Log zeigt nämlich ziemlich zuverlässig an was die Ursache bei dir ist.

Ich werd noch bekloppt hier

Nicht verzweifeln das bekommen wir zusammen auf jeden Fall hin sofern die Umgebungsparameter bei dir es zulassen, bei IPSec zählt eben jede Kleinigkeit, vor allem bei IKEv1 das je nach Anschluss einige Einschränkungen mit sich bringt denen man mit kleinen Anpassungen wir ändern von Main auf Aggressive Mode oder Wechsel der IKE Identities auf Key-Ids statt IPs oder Hostnamen begegnen muss 😉.Grüße Uwe

p.s. bin heute nicht durchgehend online und unterwegs, Antworten meinerseits können sich also etwas verzögern.

Zitat von @ipzipzap:

Du sagst doch bestimmt auch niemandem, wenn er Dich fragt, wie man an seinem Merdedes das Bremslicht wechselt, das er sich doch besser einen VW kaufen soll.

Aber selbstverständlich, wenn dieser seit "Monaten(!)" bei Mercedes Probleme damit hat, darf man einen alternativen Blick wagen. Sicherheit im Verkehr ist wichtig, mich nerven ja schon die "erst-lenken-dann-blinken" Fahrer Du sagst doch bestimmt auch niemandem, wenn er Dich fragt, wie man an seinem Merdedes das Bremslicht wechselt, das er sich doch besser einen VW kaufen soll.

Jepp IKEv1 und multiple SAs auf der OPNSense ja das ist gemein, fehlte leider in deinem kurzen Anforderungskatalog  .

.

Zum Thema Sophos: Davon lass ich mittlerweile die Finger nachdem mein Evaluationstest vor einiger Zeit mit der Sophos Firewall (der große Bruder) eklatante Schwachstellen in der IPSec-Verarbeitung aufwies. Dort kann man nämlich mit einem IPSec Client der sich auf der Firewall einwählt den gesamten Traffic der Firewall flux über den Client umleiten da die SAs nicht geprüft werden und ein 0.0.0.0/0 klaglos akzeptiert wird, absolutes nogo. Wurde gemeldet, getan hat sich bisher nichts, so viel zum Thema Sicherheit bei Sophos.

Zum Thema Sophos: Davon lass ich mittlerweile die Finger nachdem mein Evaluationstest vor einiger Zeit mit der Sophos Firewall (der große Bruder) eklatante Schwachstellen in der IPSec-Verarbeitung aufwies. Dort kann man nämlich mit einem IPSec Client der sich auf der Firewall einwählt den gesamten Traffic der Firewall flux über den Client umleiten da die SAs nicht geprüft werden und ein 0.0.0.0/0 klaglos akzeptiert wird, absolutes nogo. Wurde gemeldet, getan hat sich bisher nichts, so viel zum Thema Sicherheit bei Sophos.

Ich wußte auch bis zu meiner Lösung nicht, das das wichtig wäre

Zu mindestens bei der pfSense ist es das auch nicht. Dort kann man problemlos mehrere Phase2 SAs definieren ohne an den Settings rumschrauben zu müssen wie hier ein einfaches FritzBox Beispiel zeigt. Bei Mikrotik Routern ist das ebenso der Fall.Verwunderlich das es auf der OPNsense scheinbar anders ist?! 🤔

Im Normalfall ist das auch kein Problem, aber der alte Sophos IPSec Client hält sich halt nicht an aktuelle charon Vorgaben was das SA Keying betrifft und haut wohl mehrere Exchanges parallel raus 😑.

OFF TOPIC

weil Freitag ist

Wie überall, wenn's läuft dann läuft's, dann sind wir alle glücklich, mancher gibt sogar gleich 5/5 Sterne.

ABER wenn du mal eine Störung hast und den Sophos Support brauchst, also kein Systemhaus in DE (für 150€/h), sondern den Direktsupport aus Indien, dann kann sich deine Anspielung auf Mercedes evtl. schnell ändern.

OpenSource läuft schon lange per Austausch über Foren, auch bei Sophos (und viele andere Hersteller auch) wurde sowas eingeführt. Bei OpenSource sind i.d.R. aber die Lizenzkosten nicht so hoch wie bei Sophos, d.h. bei Sophos zahlst du sehr hohe Lizenzkosten, musst erst über den Forensupport und dann geht's nach Indien; in Summe kostet es also Zeit und Geld.

support.sophos.com/support/s/

forum.opnsense.org/

... lange Rede, kurzer Sinn: Ich lerne neuerdings das namenhafte Hersteller mit (hohen) Lizenzkosten kein Garant mehr für Qualität und Zuverlässigkeit sind, und teils von OpenSource abgehängt werden.

weil Freitag ist

Zitat von @ipzipzap:

Ich habe nicht seit Monaten(!) Probleme mit meinem Mercedes bzw. der Sophos, sondern mit OPNsense. Die Sophos laufen bei mir alle seit über 10 Jahren störungsfrei.

Ich hoffe wir suggerieren in dem Fall Mercedes nicht als Qualitätsprodukt Ich habe nicht seit Monaten(!) Probleme mit meinem Mercedes bzw. der Sophos, sondern mit OPNsense. Die Sophos laufen bei mir alle seit über 10 Jahren störungsfrei.

Wie überall, wenn's läuft dann läuft's, dann sind wir alle glücklich, mancher gibt sogar gleich 5/5 Sterne.

ABER wenn du mal eine Störung hast und den Sophos Support brauchst, also kein Systemhaus in DE (für 150€/h), sondern den Direktsupport aus Indien, dann kann sich deine Anspielung auf Mercedes evtl. schnell ändern.

OpenSource läuft schon lange per Austausch über Foren, auch bei Sophos (und viele andere Hersteller auch) wurde sowas eingeführt. Bei OpenSource sind i.d.R. aber die Lizenzkosten nicht so hoch wie bei Sophos, d.h. bei Sophos zahlst du sehr hohe Lizenzkosten, musst erst über den Forensupport und dann geht's nach Indien; in Summe kostet es also Zeit und Geld.

support.sophos.com/support/s/

forum.opnsense.org/

... lange Rede, kurzer Sinn: Ich lerne neuerdings das namenhafte Hersteller mit (hohen) Lizenzkosten kein Garant mehr für Qualität und Zuverlässigkeit sind, und teils von OpenSource abgehängt werden.