PFsense VPN tunnel zur FritzBox 7390 (IPSec)

Schönen guten Morgen zusammen,

Ich habe einen VPN tunnel zwischen einer FritzBox 7390 und einer Pfsense gebaut. Mein problem was ich habe ist das der tunnel von der FritzBox Seite aus wunderbar funktioniert, von der pFsense Seite aus aber nur aus dem Explorer die Netzfreigaben erreichbar sind. Ein Ping auf die Geräte von der pFsense Seite klappt auch aber sobald ich das Webinterface der Fritzbox erreichen will kennt er die Route nicht. Irgendwie komm ich gerade nicht drauf was mir da vor die Füße kippt, als Firewall Regel bei IPSec ist gerade eine Durchzugsregel konfiguriert.

Ich habe einen VPN tunnel zwischen einer FritzBox 7390 und einer Pfsense gebaut. Mein problem was ich habe ist das der tunnel von der FritzBox Seite aus wunderbar funktioniert, von der pFsense Seite aus aber nur aus dem Explorer die Netzfreigaben erreichbar sind. Ein Ping auf die Geräte von der pFsense Seite klappt auch aber sobald ich das Webinterface der Fritzbox erreichen will kennt er die Route nicht. Irgendwie komm ich gerade nicht drauf was mir da vor die Füße kippt, als Firewall Regel bei IPSec ist gerade eine Durchzugsregel konfiguriert.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 529949

Url: https://administrator.de/forum/pfsense-vpn-tunnel-zur-fritzbox-7390-ipsec-529949.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

30 Kommentare

Neuester Kommentar

Zitat von @aqui:

Im Browser muss die LAN IP der FritzBox auf der remoten Seite eingegeben werden, also http://192.168.178.1

Das klappt dann fehlerlos !

Im Browser muss die LAN IP der FritzBox auf der remoten Seite eingegeben werden, also http://192.168.178.1

Das klappt dann fehlerlos !

Oder man muß der Fritzbox sagen, daß sie auch auf dem WAN-Port Verbindungen annehmen darf/soll.

lks

Ui, kannst Du Bitte mal schreiben wie du das gemacht hast ? Habe nie einen stabilen Tunnel hinbekommen....

Suche noch so eine Lösung zum einwählen in mein Heimnetz....notfalls per PN, aber dann hat ja hier niemand was davon.

Habe einen Ionos VServer für 1 EUR im Monat am laufen mit der aktuellen pfsense 2.4.5 und eine Fritzbox 7590 mit 7.20 firmware.

Grüße

zyklop

Suche noch so eine Lösung zum einwählen in mein Heimnetz....notfalls per PN, aber dann hat ja hier niemand was davon.

Habe einen Ionos VServer für 1 EUR im Monat am laufen mit der aktuellen pfsense 2.4.5 und eine Fritzbox 7590 mit 7.20 firmware.

Grüße

zyklop

Ist eigentlich kinderleicht und funktioniert stabil auf Anhieb ! Guckst du hier:

VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

hier:

PFSense mit Fritzboxen verbinden

hier

Die Fritten und das VPN

und auch hier:

VPN Pfsense 2.2.x mit Fritzbox im Einsatz?

Ggf. ist auch das noch hilfreich:

forum.ipfire.org/viewtopic.php?t=16254

VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

hier:

PFSense mit Fritzboxen verbinden

hier

Die Fritten und das VPN

und auch hier:

VPN Pfsense 2.2.x mit Fritzbox im Einsatz?

Ggf. ist auch das noch hilfreich:

forum.ipfire.org/viewtopic.php?t=16254

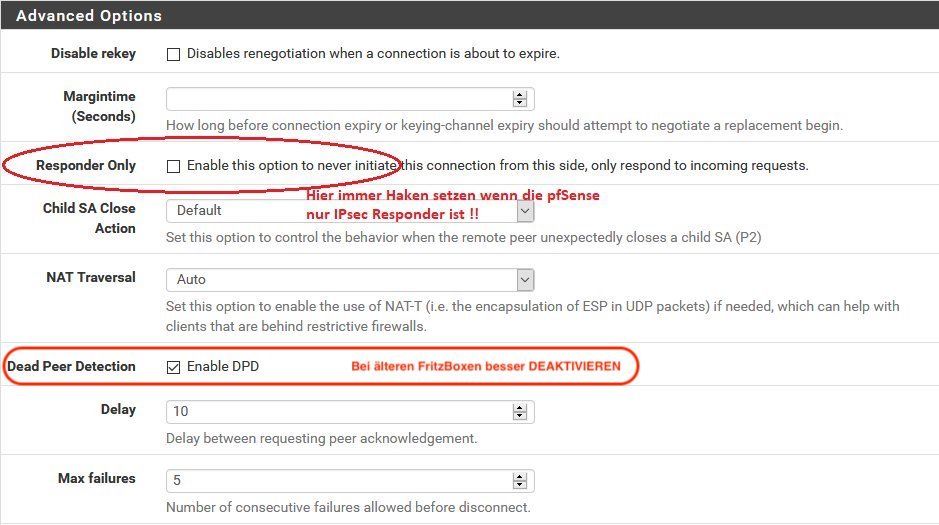

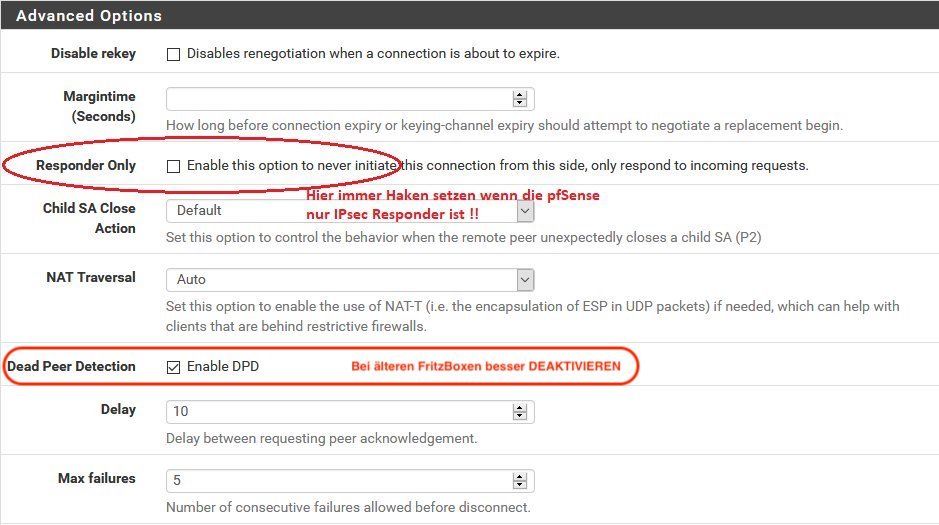

Dann musst du darauf achten das deine FritzBox zwingend immer der Initiator ist also der der den VPN Tunnel aufbaut. Damit erzwingt die dann einen NAT Forwarding Eintrag im CGN des DS-Lite Providers !

Die pfSense ist dann immer nur Responder. NAT Traversal (UDP 4500) ist dann in beiden Setups zwingend Pflicht !!

Damit klappt das dann einwandfrei.

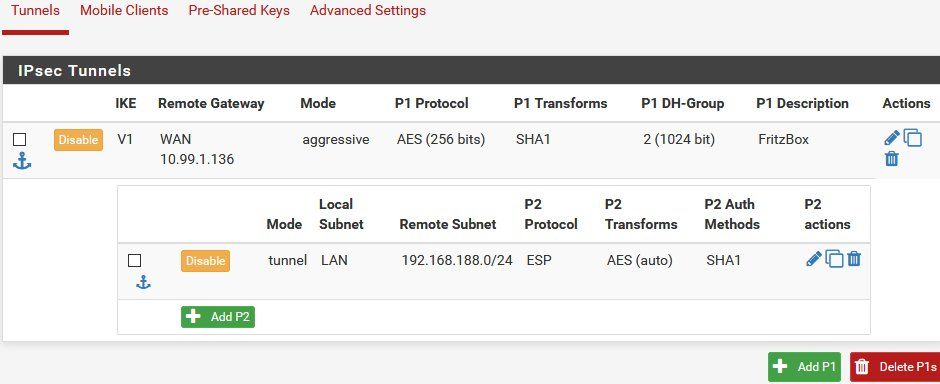

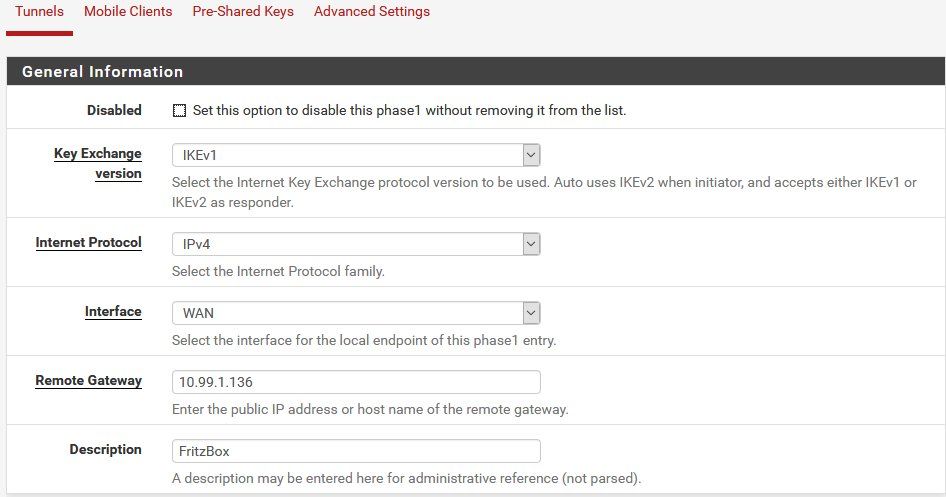

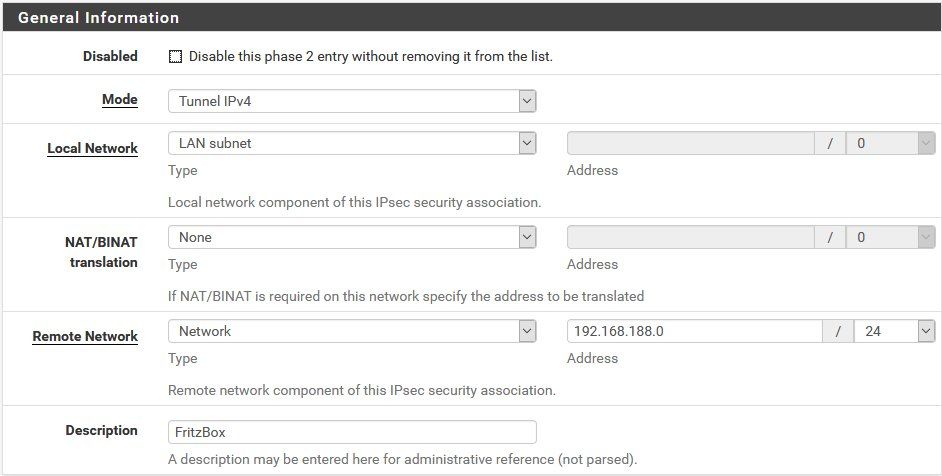

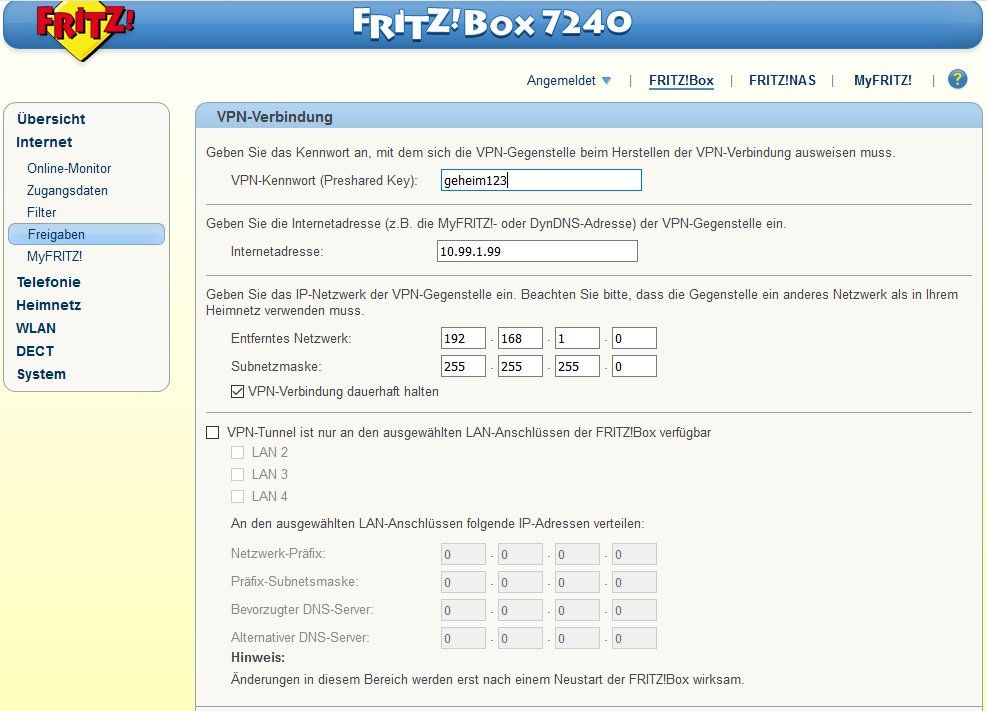

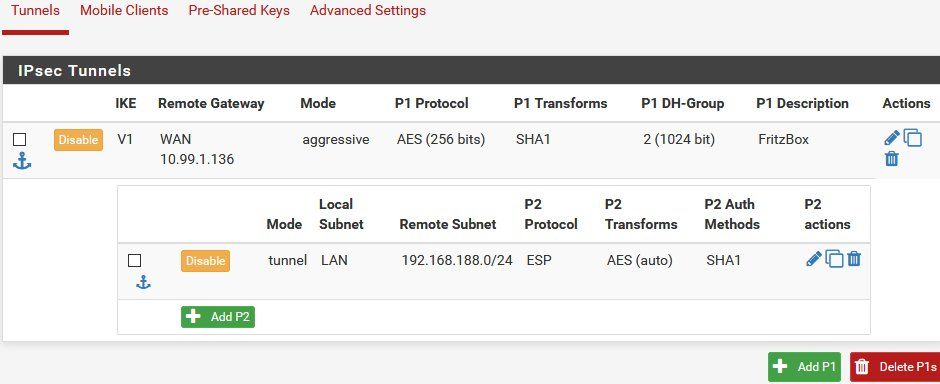

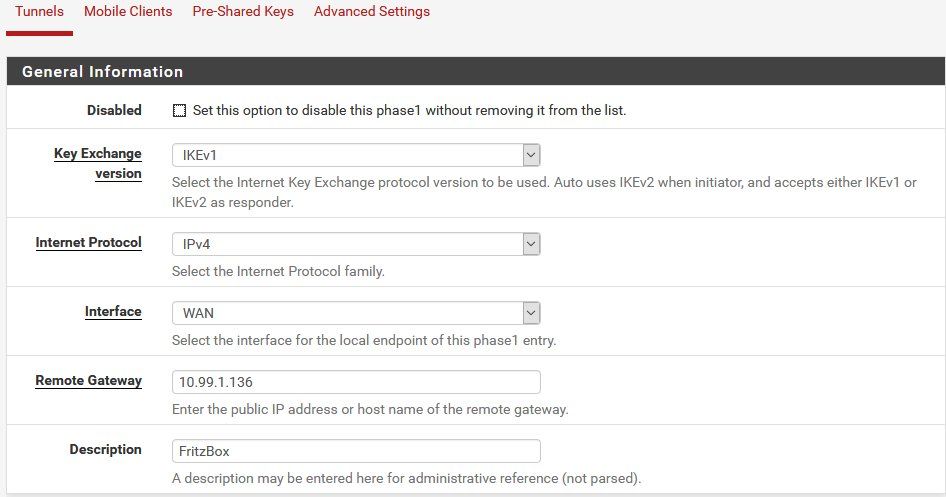

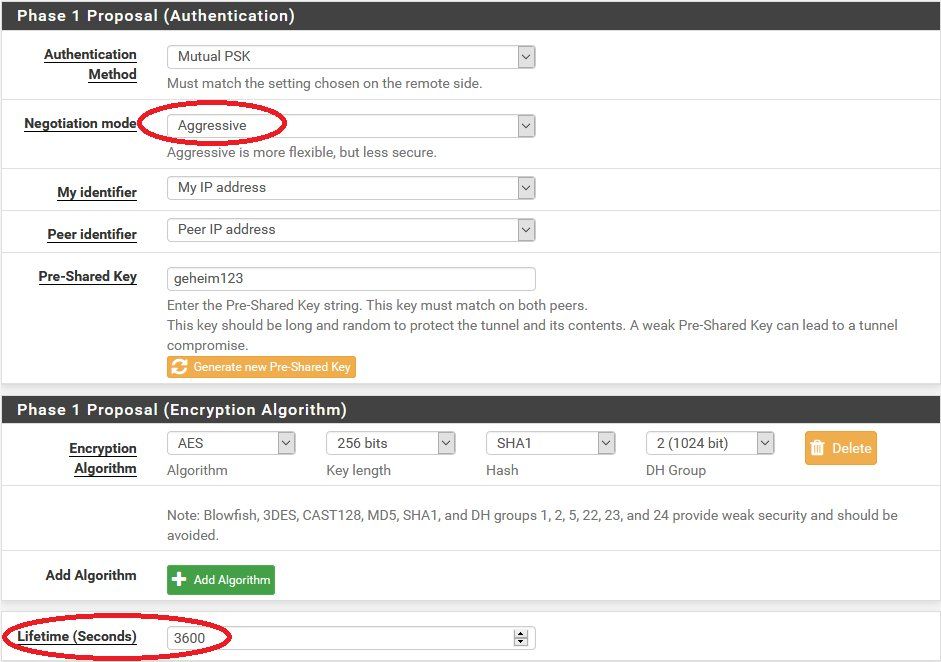

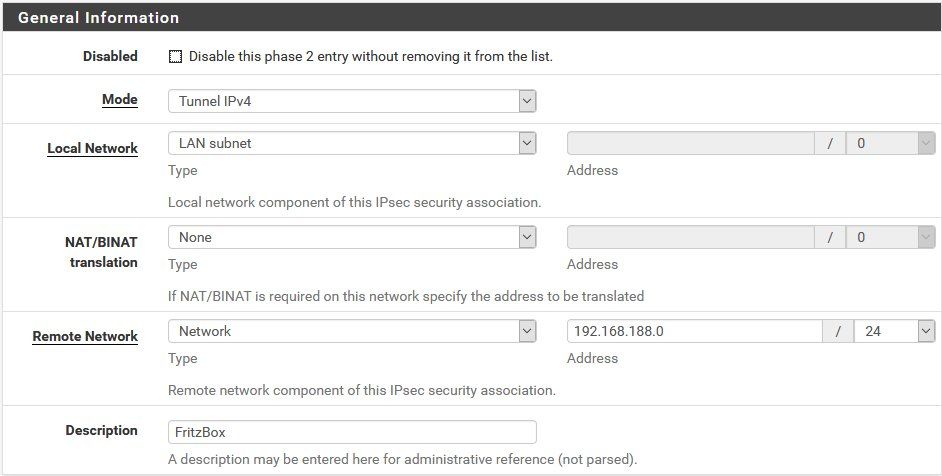

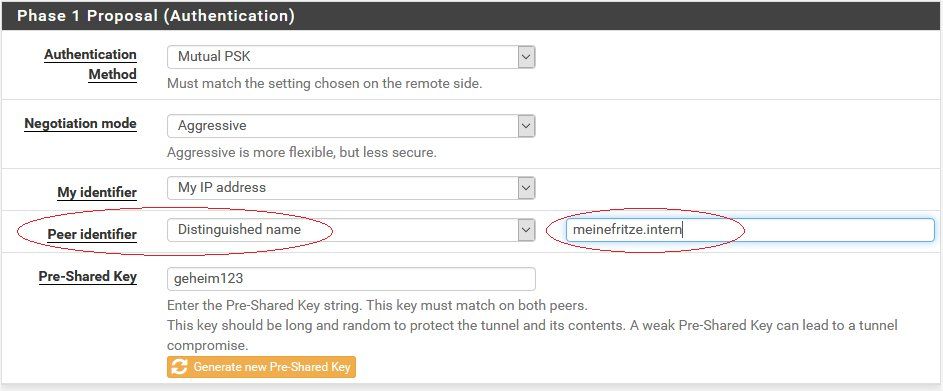

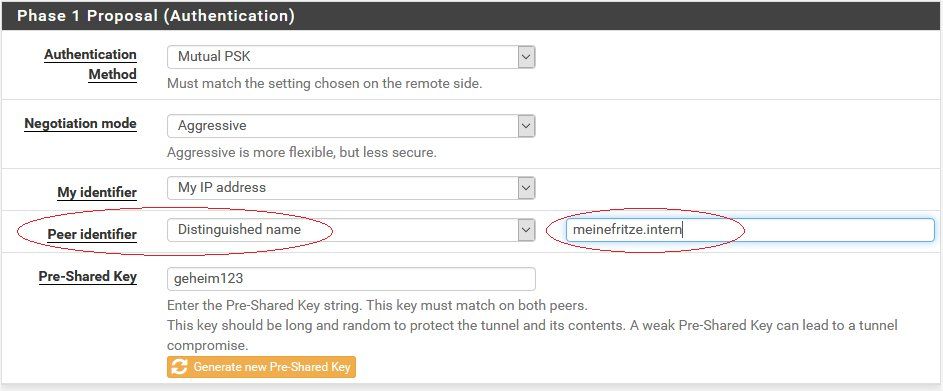

Phase 1:

Phase 2:

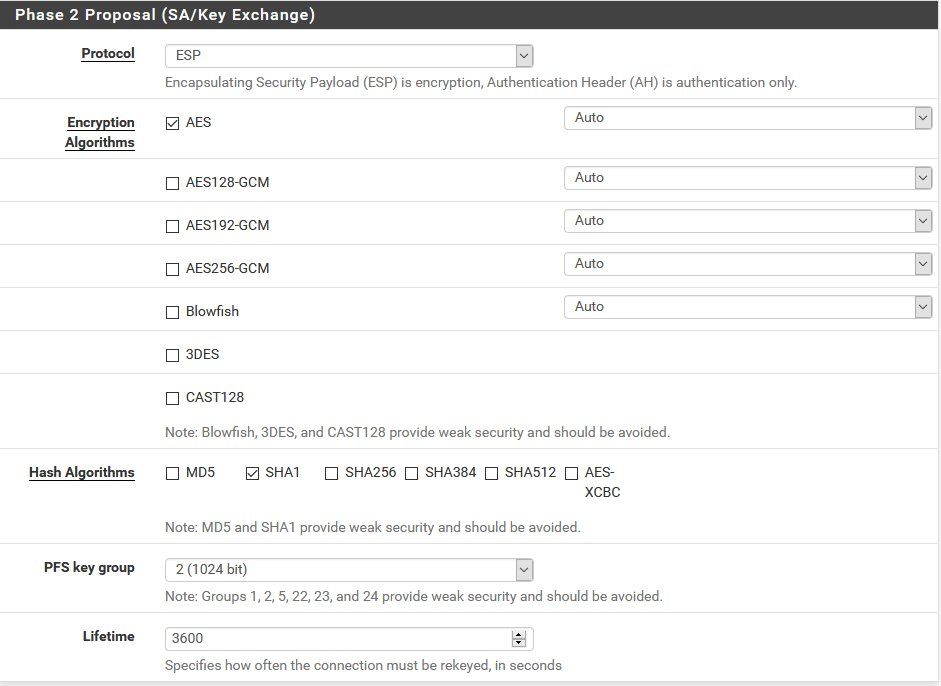

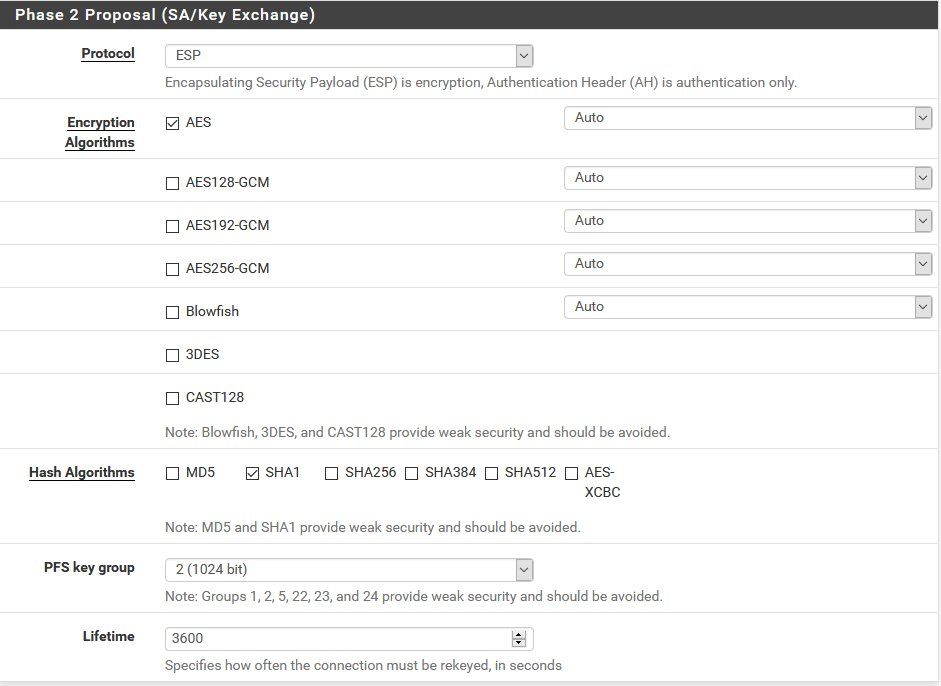

Check ob Tunnel aktiv:

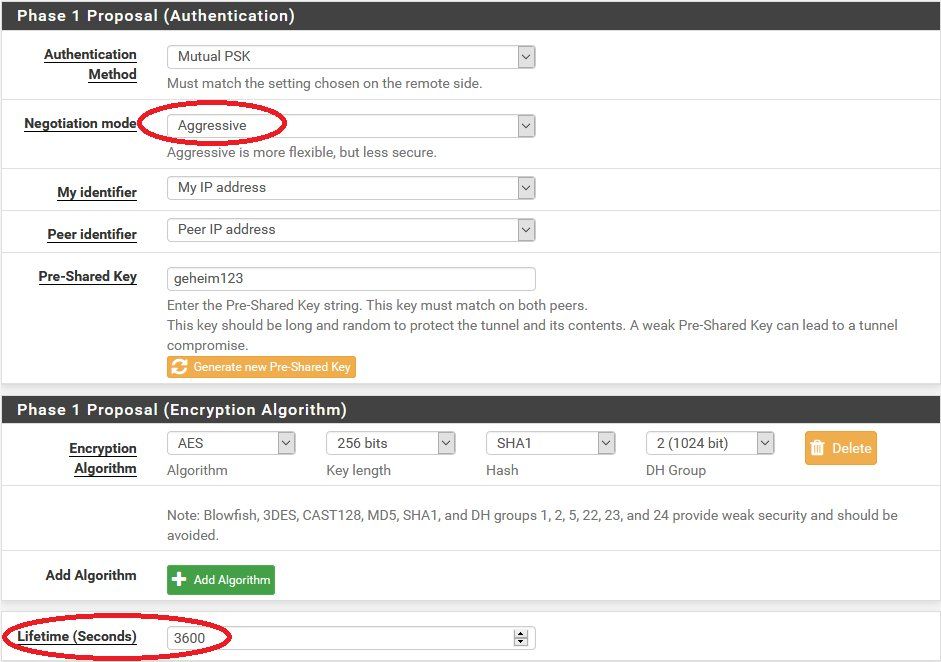

Test wurde mit einer älteren FritzBox 7240 gemacht. Diese supportet maximal AES 256, SHA1, DH-Group 2 und nur den Agressive Mode wie man sieht. Das ist beim pfSense Setup zu beachten.

Weitere AVM Besonderheiten:

Die FRITZ!Box bzw. AVM gibt auch für Phase 1 eine Lifetime von 3600 Sek vor. Ist etwas unnormal, denn standardmäßig wird eigentlich eine Lifetime von 8 h für Phase 1 und dann 1 h für Phase 2 verwendet. Das "AVM special" sollte man in der pfSense entsprechend anpassen in der Phase 1 (siehe oben !)

Das mag alles in moderneren FritzBox Firmware anders sein und sollte man VORHER checken !

avm.de/service/fritzbox/fritzbox-5490/wissensdatenbank/publicati ...

Ein Blick in die FritzBox VPN Settings (Backup Datei ist reine ASCII Text Datei und kann mit einfachem Editor (Notepad etc.) angesehen werden) kann also nicht schaden !!

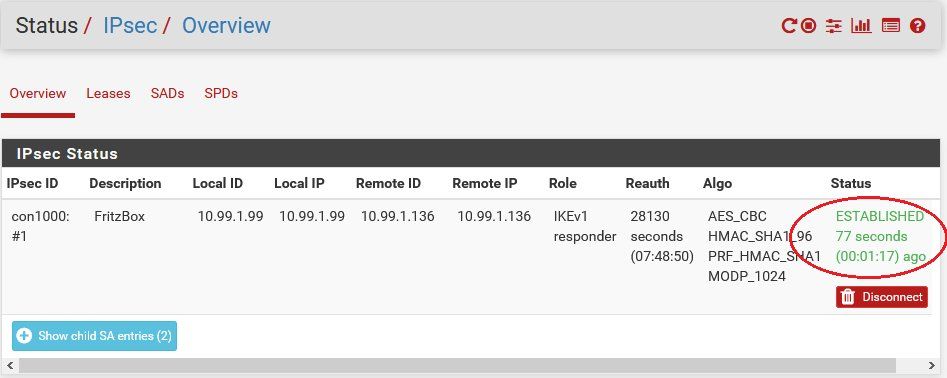

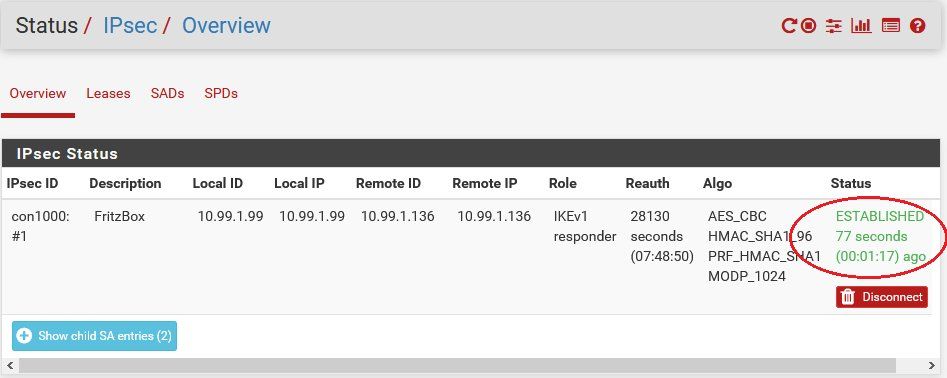

FritzBox Settings:

Connection Check:

Damit rennt der FritzBox Tunnel zur pfSense absolut stabil und "rock solid" !

Die pfSense ist dann immer nur Responder. NAT Traversal (UDP 4500) ist dann in beiden Setups zwingend Pflicht !!

Damit klappt das dann einwandfrei.

Phase 1:

Phase 2:

Check ob Tunnel aktiv:

Test wurde mit einer älteren FritzBox 7240 gemacht. Diese supportet maximal AES 256, SHA1, DH-Group 2 und nur den Agressive Mode wie man sieht. Das ist beim pfSense Setup zu beachten.

Weitere AVM Besonderheiten:

Die FRITZ!Box bzw. AVM gibt auch für Phase 1 eine Lifetime von 3600 Sek vor. Ist etwas unnormal, denn standardmäßig wird eigentlich eine Lifetime von 8 h für Phase 1 und dann 1 h für Phase 2 verwendet. Das "AVM special" sollte man in der pfSense entsprechend anpassen in der Phase 1 (siehe oben !)

Das mag alles in moderneren FritzBox Firmware anders sein und sollte man VORHER checken !

avm.de/service/fritzbox/fritzbox-5490/wissensdatenbank/publicati ...

Ein Blick in die FritzBox VPN Settings (Backup Datei ist reine ASCII Text Datei und kann mit einfachem Editor (Notepad etc.) angesehen werden) kann also nicht schaden !!

vpncfg {

connections {

enabled = yes;

editable = yes;

conn_type = conntype_lan;

name = "10.99.1.99";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 10.99.1.99;

remote_virtualip = 0.0.0.0;

keepalive_ip = 192.168.1.1;

remoteid {

ipaddr = 10.99.1.99;

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "$$$$2SERSH1JS4LMZS6V24CPNYBOQ5P5AWO64NEJ6PNJPVEQFGZ64W4VVFMK2Y4GVG4OYKLCYKQ5561ZIAAA";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.1.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

Connection Check:

Damit rennt der FritzBox Tunnel zur pfSense absolut stabil und "rock solid" !

was trage ich dann bei Phase 1 als gegenstelle ein ? Hab da "any" drinstehen....da ich ja kein DNS Rückwärts habe....

Bisher bekomme ich immer solch ein LOG auf der pfsense und den ike error 2026 auf der Box !!

das heisst, die unterhalten sich, aber können sich nicht einigen... hab im netzt der Fritz nen dauerping laufen auf das pfsense netz um den aufbau zu erzwingen....

aggressive ist in beiden configs an, die firewall blockt auch nix, alle einträge drin, sonst käme es ja nicht zum ike v1 austausch.

LOG pfsense:

Sep 27 15:09:04 charon 06[NET] <2134> sending packet: from "IPderPFSENSEimINet"[500] to 94.31.81.88[5540] (40 bytes)

Sep 27 15:09:04 charon 06[IKE] <2134> IKE_SA (unnamed)[2134] state change: CREATED => DESTROYING

Sep 27 15:09:09 charon 06[NET] <2135> received packet: from 94.31.81.88[5540] to "IPderPFSENSEimINet"[500] (700 bytes)

Sep 27 15:09:09 charon 06[ENC] <2135> parsed AGGRESSIVE request 0 [ SA KE No ID V V V V V V ]

Sep 27 15:09:09 charon 06[CFG] <2135> looking for an IKEv1 config for "IPderPFSENSEimINet"...94.31.81.88

Sep 27 15:09:09 charon 26[LIB] resolving 'any' failed: hostname nor servname provided, or not known

Sep 27 15:09:09 charon 06[IKE] <2135> no IKE config found for "IPderPFSENSEimINet"...94.31.81.88, sending NO_PROPOSAL_CHOSEN

Sep 27 15:09:09 charon 06[ENC] <2135> generating INFORMATIONAL_V1 request 3765783161 [ N(NO_PROP) ]

was besagt denn "no proposal chosen" ?! Hab schon mehrere verschlüsselungseinstellungen durch....nur responder ist auch eingestellt.....

PFSense ist die Version 2.4.5 release p1 und die FRitte ist ne 7490 mit 7.21

weiss langsam nicht mehr weiter.....

Bisher bekomme ich immer solch ein LOG auf der pfsense und den ike error 2026 auf der Box !!

das heisst, die unterhalten sich, aber können sich nicht einigen... hab im netzt der Fritz nen dauerping laufen auf das pfsense netz um den aufbau zu erzwingen....

aggressive ist in beiden configs an, die firewall blockt auch nix, alle einträge drin, sonst käme es ja nicht zum ike v1 austausch.

LOG pfsense:

Sep 27 15:09:04 charon 06[NET] <2134> sending packet: from "IPderPFSENSEimINet"[500] to 94.31.81.88[5540] (40 bytes)

Sep 27 15:09:04 charon 06[IKE] <2134> IKE_SA (unnamed)[2134] state change: CREATED => DESTROYING

Sep 27 15:09:09 charon 06[NET] <2135> received packet: from 94.31.81.88[5540] to "IPderPFSENSEimINet"[500] (700 bytes)

Sep 27 15:09:09 charon 06[ENC] <2135> parsed AGGRESSIVE request 0 [ SA KE No ID V V V V V V ]

Sep 27 15:09:09 charon 06[CFG] <2135> looking for an IKEv1 config for "IPderPFSENSEimINet"...94.31.81.88

Sep 27 15:09:09 charon 26[LIB] resolving 'any' failed: hostname nor servname provided, or not known

Sep 27 15:09:09 charon 06[IKE] <2135> no IKE config found for "IPderPFSENSEimINet"...94.31.81.88, sending NO_PROPOSAL_CHOSEN

Sep 27 15:09:09 charon 06[ENC] <2135> generating INFORMATIONAL_V1 request 3765783161 [ N(NO_PROP) ]

was besagt denn "no proposal chosen" ?! Hab schon mehrere verschlüsselungseinstellungen durch....nur responder ist auch eingestellt.....

PFSense ist die Version 2.4.5 release p1 und die FRitte ist ne 7490 mit 7.21

weiss langsam nicht mehr weiter.....

was trage ich dann bei Phase 1 als gegenstelle ein ? Hab da "any" drinstehen....

Das ist richtig ! Sorry, das Design oben ging von einer festen IP aus die du ja nicht hast. Dort muss natürlich dann "any" statt der festen IP hin.Der IKE Error 2026 zeigt ganz klar das du einen Proposal Mismatch zwischen FritzBox und pfSense hast:

service.avm.de/help/de/FRITZ-Box-Fon-WLAN-7490/018/hilfe_syslog_ ...

Alle wichtigen Details zu den FritzBox Proposals findest du HIER in diesem Thread!

Das bedeutet die Verschlüsselung und/oder das Hashing und/oder die PFS Group in Phase 1 und/oder Phase 2 sind nicht identisch !!

Die Strongswan (charon) Fehlermeldungen der pfSense sprechen auch absolut dafür (Destroying). Sehr wahrscheinlich hast du in der pfSense den Main Mode aktiv statt Agressive Mode ?!

Klarer Konfig Fehler also !

Probiere einmal zuerst etwas Konservatives auf der pfSense wie:

- Phase1 = AES 256, SHA 1, DH-Group 2 (1024) und Agressive Mode

- Phase2 = AES Auto, SHA 1, PFS Group 2 (1024) und alle GCM Modi abwählen

Wenn ja das gleiche nochmals im IPsec Main Mode

Klappt das auch sollte man es wegen des sehr schwachbrüstigen SoC Chips der FB dabei belassen.

Alternativ kannst du testweise die Encryption etwas "hochfahren"

- P1 = AES 256, SHA 256, DH-Group 2 (1024) und Main Mode

- P2 = AES Auto, SHA 256, PFS Group 2 (1024) und alle GCM Modi abwählen

avm.de/service/vpn/tipps-tricks/fritzbox-mit-einem-firmen-vpn-ve ...

Alternativ kannst du IKEv2 probieren was die FritzBox seit kurzem auch kann damit. Siehe dazu auch:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Kann ich hier aber leider in Ermangelung einer aktuellen FritzBox nicht testen.

So, habe nun den Tunnel im Moment STABIL am laufen !! (Musste die NAT IP des providers in der phase 1 gegenstelle auf der pfsense eintragen, hoffentlich wechselt die nicht.....(94.31.81.88)

Jetzt kann ich die 192.168.4.1 des LAN von der PFSense anpingen !!

Allerdings kann ich von der pfsense konsole keine ip in meinem Fritz netz anpingen

(192.168.0.5 z.B die Fritzbox selber)

Was mach ich denn jetzt noch falsch ?

PS: Bis dahin schonmal vielen herzlichen Dank.....

Jetzt kann ich die 192.168.4.1 des LAN von der PFSense anpingen !!

Allerdings kann ich von der pfsense konsole keine ip in meinem Fritz netz anpingen

(192.168.0.5 z.B die Fritzbox selber)

Was mach ich denn jetzt noch falsch ?

PS: Bis dahin schonmal vielen herzlichen Dank.....

hoffentlich wechselt die nicht.....(94.31.81.88)

Wird aber vermutlich passieren bei einem Consumer Anschluss. Warum belässt du es nicht auf "any" ?Allerdings kann ich von der pfsense konsole keine ip in meinem Fritz netz anpingen

Hast du eine entsprechende Firewall Regel "any any" auf dem IPsec Tunnel Interface der pfSense konfiguriert ?? Ohne eine entsprechende Regel auf diesem Interface ist nada... die pfSense ist eine Firewall !

dann kommt der tunnel nicht mehr up.....mit any....

Firewall regel hab ich erstellt.....hmm.....

möchte übrigens später mit OpenVPN auf den Vserver einwählen und dann mein Heimnetz (192.168.0.0) erreichen.....

Oder noch besser, alles was auf der öffentlichen IP landet, direkt an die Fritte routen um meinen Fernzugang vom Handy wieder zu gewährleisten....

Firewall regel hab ich erstellt.....hmm.....

möchte übrigens später mit OpenVPN auf den Vserver einwählen und dann mein Heimnetz (192.168.0.0) erreichen.....

Oder noch besser, alles was auf der öffentlichen IP landet, direkt an die Fritte routen um meinen Fernzugang vom Handy wieder zu gewährleisten....

Das Problem ist die dynamische IP der FB. Du kannst das fixen indem du die Remote IP in der pfSense auf 0.0.0.0 setzt und die Remote ID auf "any".

Damit akzeptiert die pfSense dann jegliche eingehende IP und nimmt diese auch als Identifier.

Letztlich ist es dann aber langfristig besser einen FQDN Namen als Identifier zu nutzen. Dazu musst du dann aber die VPN Konfig Datei der FritzBox customizen...

remote_virtualip = 0.0.0.0;

localid {

fqdn = "meinefritze.intern"; FQDN Name der FritzBox

}

remoteid {

ipaddr = 212.100.144.136; Feste oeffentliche IP der pfSense Firewall

Damit sendet die FritzBox dann statt ihrer lokalen wechselnden IP Adresse einen distinguished FQDN Namen.

Gegen diesen kann man dann die pfSense authentisieren lassen:

Das befreit dich vom Problem der dynamischen IP Adresse die man als Identifier nicht nutzen kann.

Das befreit dich vom Problem der dynamischen IP Adresse die man als Identifier nicht nutzen kann.

Andere Alternative ist mit dem AVM Fritz DynDNS Dienst myFritz zu arbeiten der die wechselnde IP immer fest einem Hostnamen zuordnet:

bluescreengenerator.de/blog/vpn-tunnel-zwischen-pfsense-und-frit ...

mlohr.com/fritzbox-lan-2-lan-vpn-with-pfsense/

Damit akzeptiert die pfSense dann jegliche eingehende IP und nimmt diese auch als Identifier.

Letztlich ist es dann aber langfristig besser einen FQDN Namen als Identifier zu nutzen. Dazu musst du dann aber die VPN Konfig Datei der FritzBox customizen...

remote_virtualip = 0.0.0.0;

localid {

fqdn = "meinefritze.intern"; FQDN Name der FritzBox

}

remoteid {

ipaddr = 212.100.144.136; Feste oeffentliche IP der pfSense Firewall

Damit sendet die FritzBox dann statt ihrer lokalen wechselnden IP Adresse einen distinguished FQDN Namen.

Gegen diesen kann man dann die pfSense authentisieren lassen:

Andere Alternative ist mit dem AVM Fritz DynDNS Dienst myFritz zu arbeiten der die wechselnde IP immer fest einem Hostnamen zuordnet:

bluescreengenerator.de/blog/vpn-tunnel-zwischen-pfsense-und-frit ...

mlohr.com/fritzbox-lan-2-lan-vpn-with-pfsense/

Hmmm, genau so hab ich es auch gemacht.....wie gesagt, der Tunnel steht !!

Ping aus dem FB Netzt zum PFSense LAN geht,

nur von der PFSense konsole zum Netz der Fritte nicht....überseh ich was ?!

ist die konsole nicht im LAN der PFSense ?! Komme ja sogar über die 192.168.4.1 auf die ssh konsole und auch auf das webinterface......!!

Ping aus dem FB Netzt zum PFSense LAN geht,

nur von der PFSense konsole zum Netz der Fritte nicht....überseh ich was ?!

ist die konsole nicht im LAN der PFSense ?! Komme ja sogar über die 192.168.4.1 auf die ssh konsole und auch auf das webinterface......!!

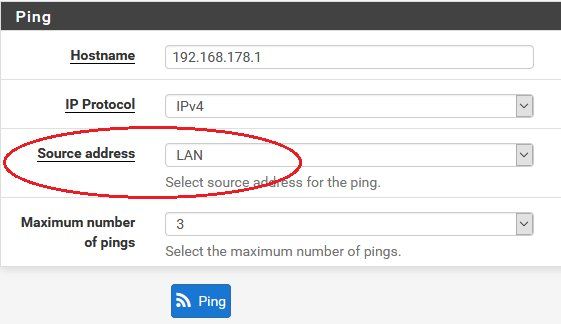

nur von der PFSense konsole zum Netz der Fritte nicht....überseh ich was ?!

Ja, vermutlich hast du vergessen eine Source IP einzugeben oder du hast gar keine eingetragen, dann nimmt die pfSense automatisch die WAN IP was dann natürlich in die Hose geht.Wähle dort also als Absender IP immer die des lokalen LAN. Sprich die des Tunnel Peers.

Boah.....ja....hätte auf der konsole die source angeben müssen.....beim Ping....

Übers Webinterface geht es !!!!#

Herzlichen Dank !!!!!!!!!!

Läuft alles !!!!

EDIT:

Halt STOP ! Kann nur die Fritte anpingen und meinen server mit der 192.168.0.2 sonst nichts !!!!

Fehlalarm, die haben noch ein anderes Gateway (andere Fritzbox....)

Alles gut , läuft alles !!!!

ping -S 192.168.4.1 192.168.0.5

so gehts.......

Übers Webinterface geht es !!!!#

Herzlichen Dank !!!!!!!!!!

Läuft alles !!!!

EDIT:

Halt STOP ! Kann nur die Fritte anpingen und meinen server mit der 192.168.0.2 sonst nichts !!!!

Fehlalarm, die haben noch ein anderes Gateway (andere Fritzbox....)

Alles gut , läuft alles !!!!

ping -S 192.168.4.1 192.168.0.5

so gehts.......

👍

Übrigens die gemsichte OpenVPN / IPsec Variante findet du hier:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

so gehts.......

Ist die CLI Variante Übrigens die gemsichte OpenVPN / IPsec Variante findet du hier:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

So, nächstes Problem....

Habe nun den Tunnel zwischen Fritz und PFSense am laufen. 192.168.0.0/24 --- 192.168.4.0/24

Habe einen zweiten

über Mobile Client vom Handy zur PFSense am laufen. 192.168.55.1/32 -- 192.168.4.0/24

Wie bekomme ich nun das Handy über das PFSense Netz zur Fritzbox geroutet/getunnelt ??

192.168.55.1/32 -- 192.168.0.0/24

Geht ein zweiter Phase2 Eintrag auf der Fritzbox überhaupt?? Habe dort bisher nur das 192.168.55.0/24 Netz erlaubt in den ike_forward_rules.

Wie sieht das umgekehrt auf der PFSense aus ? Hab dort alle IPSEC Netze untereinander erlaubt.

Geht aber nicht.....(IPSEC -> NAT-> Ausgehend -> "IPsec any * * * IPsec address * und reverse")

Hab wohl schon wieder Tomaten auf den Augen, oder brauche Voltax, weil ich was übersehe ?!

Grüße

zyklop

Habe nun den Tunnel zwischen Fritz und PFSense am laufen. 192.168.0.0/24 --- 192.168.4.0/24

Habe einen zweiten

über Mobile Client vom Handy zur PFSense am laufen. 192.168.55.1/32 -- 192.168.4.0/24

Wie bekomme ich nun das Handy über das PFSense Netz zur Fritzbox geroutet/getunnelt ??

192.168.55.1/32 -- 192.168.0.0/24

Geht ein zweiter Phase2 Eintrag auf der Fritzbox überhaupt?? Habe dort bisher nur das 192.168.55.0/24 Netz erlaubt in den ike_forward_rules.

Wie sieht das umgekehrt auf der PFSense aus ? Hab dort alle IPSEC Netze untereinander erlaubt.

Geht aber nicht.....(IPSEC -> NAT-> Ausgehend -> "IPsec any * * * IPsec address * und reverse")

Hab wohl schon wieder Tomaten auf den Augen, oder brauche Voltax, weil ich was übersehe ?!

Grüße

zyklop

Geht ein zweiter Phase2 Eintrag auf der Fritzbox überhaupt??

Ja. Guckst du hier:avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

Wie sieht das umgekehrt auf der PFSense aus ?

Auch dort brauchst du logischerweise 2 SAs, denn du musst ja genau sagen was in den VPN Tunnel rein soll und was nicht. Mit etwas pfiffigen Subnetting könnte man das auch mit einem einzigen SA und einer größeren Subnetzmaske regeln aber das hängt dann von deiner Adressierung ab.Dieser Thread beschreibt genau die Deatils zu diesem Thema mit mehreren IP Netzen:

PFSense mit Fritzboxen verbinden

OK, Punkt eins hatte ich bereits erledigt über die accesslist, klappt bei meinem zweiten Fritzverbund auch prima.

Mit der PFsense sieht das anders aus. Der Traffic wird zwar in ihre Richtung geschickt, aber sie "routet" nichts weiter, trotz firewallregeln. Das ist aber auch kein zweiter Phase2 eintrag, sondern nur ein Routing auf der Fritzbox, oder sehe ich das falsch ? ein zweiter SA müsste doch einen weiteren Tunnel aufreißen , oder ?! (und den müsste die pfsense ja dann auch kennen und weiterleiten/aufbauen)

Subnetting geht nicht, zuviel Aufwand, die bestehenden Netze zu ändern und bei VTI Interfacen brechen mir immer die Tunnel zusammen.....das wäre ja auch okay, die könnte man mit echtem Routing versehen.....

Wie gesagt, es geht nur um das routing auf der PFSense und dies macht IPSec ja bekanntlich durch Tunneln. Ich weiss aber leider nicht, wie ich einen Tunnel von A (Handy) über B (PFSense) nach C (Fritzbox) aufreiße......also A <----> C

weil A <--> B und B <--> C sind ja dann bereits da, wenn das Handy eingewählt ist........

Wie komme ich eigentlich per SSH Mal auf die Fritzbox um ein ipsec Status auszuführen bzw. Das Routing anzusehen auf meinem anderen Netz wo es funktioniert ?!

Confused.....

Mit der PFsense sieht das anders aus. Der Traffic wird zwar in ihre Richtung geschickt, aber sie "routet" nichts weiter, trotz firewallregeln. Das ist aber auch kein zweiter Phase2 eintrag, sondern nur ein Routing auf der Fritzbox, oder sehe ich das falsch ? ein zweiter SA müsste doch einen weiteren Tunnel aufreißen , oder ?! (und den müsste die pfsense ja dann auch kennen und weiterleiten/aufbauen)

Subnetting geht nicht, zuviel Aufwand, die bestehenden Netze zu ändern und bei VTI Interfacen brechen mir immer die Tunnel zusammen.....das wäre ja auch okay, die könnte man mit echtem Routing versehen.....

Wie gesagt, es geht nur um das routing auf der PFSense und dies macht IPSec ja bekanntlich durch Tunneln. Ich weiss aber leider nicht, wie ich einen Tunnel von A (Handy) über B (PFSense) nach C (Fritzbox) aufreiße......also A <----> C

weil A <--> B und B <--> C sind ja dann bereits da, wenn das Handy eingewählt ist........

Wie komme ich eigentlich per SSH Mal auf die Fritzbox um ein ipsec Status auszuführen bzw. Das Routing anzusehen auf meinem anderen Netz wo es funktioniert ?!

Confused.....

Das ist aber auch kein zweiter Phase2 eintrag, sondern nur ein Routing auf der Fritzbox

Das geht dann natürlich nicht, ist auch klar und steht so explizit auch im Tutorial Auszug oben ! Die Phase 2 ist die einzige Regel die bei IPsec bestimmt WAS in den VPN Tunnel geroutet und verschlüsselt wird. NICHT eine statische Route ! Das ist auch vollkommen Standardkonform.Diese Frickelei über die ACL ist AVM spezifisch und nicht IPsec konform, klappt also nur in einer reinen FritzBox Umgebung.

Schlauer ist in der Tat das über eine größere Maske zu machen im SA. Das rennt dann auch fehlerlos mit der FritzBüx wie es auch im o.a. Thread beschrieben ist.

Subnetting geht nicht, zuviel Aufwand

Dann hast du vermutlich keine Chance und musst auch die andere Seite durch eine pfSense oder einen Standard konformen VPN Router ersetzen.Tunnel von A (Handy) über B (PFSense) nach C (Fritzbox)

Das wird so nur über die 2 SAs gehen weil die 2 Netze ja aus Sicht der FritzBox auf "der anderen Seite" liegen, die FritzBox aber keine 2 SAs supportet. Liegen mehrere Netze an klappt das mit der FB nur wenn die auf Seiten der FB selber liegen. Ist wie gesagt AVM spezifisch....Du kannst das also nur lösen wenn du auf der FB die größere Subnetz Maske für die remoten IP Netze auf der pfSense Seite angibst, also z.B. 172.16.0.0 255.255.0.0

Dann routet die FB alles ins VPN was als Zieladresse 172.16.x.y hat.

Das setzt dann aber voraus das du auf der pfSense Seite ALLE deine IP netze im Bereich 172.16. gesubnettet hast mit einem größeren Prefix als /16

Das kann man natürlich belibig variieren. Z.B. wenn du der FritzBox sagtst 10.0.0.0 255.0.0.0 dann inkludiert das alle privaten 10er Netze auf pfSense Seite oder 172.16.0.0 255.240.0.0 was alle privaten 172.16.- 172.32er Netze inkludiert. Bedeutet dann aber auch das es keine dieser Netze dann lokal auf der FritzBox Seite geben darf.

Damit ist das dann im Handumdrehen zu lösen.

Oje, das heisst, an dieser Stelle ist nach dem ganzen Aufwand jetzt Schluss ?!

Das kann und will ich nicht glauben......

Wie siht es denn aus, das ganze B Netz (also auf der PFSense) per 1:1 NAT auf das C Netz (FB Netz) zu Übersetzen ?! könnte das gehen ?!

Oder kann die FB evtl doch Tunnel <--> VTI übersetzen ?! Hab es zumindest nicht hinbekommen....

Und, wie könnte man hinter das Geheimnis von AVM kommen....die können das ja auch....

Die werden zwar ein selbstgebautes Strongswan für ARM haben, aber der Quellcode der Betas ist doch öffentlich, oder ?! (Notfalls würde ich statt PFSense ein Ubuntu Server 20.04.1 nehmen....)

Ich will an dieser Stelle hier noch nicht aufgeben......heul....

Das kann und will ich nicht glauben......

Wie siht es denn aus, das ganze B Netz (also auf der PFSense) per 1:1 NAT auf das C Netz (FB Netz) zu Übersetzen ?! könnte das gehen ?!

Oder kann die FB evtl doch Tunnel <--> VTI übersetzen ?! Hab es zumindest nicht hinbekommen....

Und, wie könnte man hinter das Geheimnis von AVM kommen....die können das ja auch....

Die werden zwar ein selbstgebautes Strongswan für ARM haben, aber der Quellcode der Betas ist doch öffentlich, oder ?! (Notfalls würde ich statt PFSense ein Ubuntu Server 20.04.1 nehmen....)

Ich will an dieser Stelle hier noch nicht aufgeben......heul....

Du hast da wohl etwas gründlich missverstanden...? Die Lösung ist doch kinderleicht.

Es geht ja nur darum alle IP Netze an B (pfSense) zu summarizen für den IPsec SA zur FritzBox.

Man kann also nur hoffen das du die IP Netze an der pfSense wenigstens einigermaßen intelligent gesubnettet hast. Leider machst du dazu ja keinerlei Angaben.

Gesetzt den Fall die befinden sich alle mit einem /24er Prefix in einer 172.16.0.0 /15er Range oder in einer 10.0.0.0 /8er Range dann ist das doch ganz einfach. Du trägst dann in die SA Konfig auf FB und pfSense Seite einen /16er Prefix ein oder kleiner so das diese gesamte IP Netzwerk Range aller Netz an der pfSense in den FirtzBox Tunnel gehen. Ist doch ganz einfach...

Natürlich nur wenn du an der pfSense einigermaßen intelligent gesubnettet hast !

Frickelei mit NAT kann man machen solltest du aber wenn irgend möglich vermeiden weil das langfristig nur zu Problemen führt.

Es geht ja nur darum alle IP Netze an B (pfSense) zu summarizen für den IPsec SA zur FritzBox.

Man kann also nur hoffen das du die IP Netze an der pfSense wenigstens einigermaßen intelligent gesubnettet hast. Leider machst du dazu ja keinerlei Angaben.

Gesetzt den Fall die befinden sich alle mit einem /24er Prefix in einer 172.16.0.0 /15er Range oder in einer 10.0.0.0 /8er Range dann ist das doch ganz einfach. Du trägst dann in die SA Konfig auf FB und pfSense Seite einen /16er Prefix ein oder kleiner so das diese gesamte IP Netzwerk Range aller Netz an der pfSense in den FirtzBox Tunnel gehen. Ist doch ganz einfach...

Natürlich nur wenn du an der pfSense einigermaßen intelligent gesubnettet hast !

Frickelei mit NAT kann man machen solltest du aber wenn irgend möglich vermeiden weil das langfristig nur zu Problemen führt.

Komme mit Supernetting einfach nicht klar......

Ja, das merkt man leider an deiner nicht besonders klug gewählten IP Netzadressierung. Den Bereich 192.168.0.0 könnte man mit einem /21er Prefix (255.255.248.0) ja elegant abtrennen, was dann den IP Netzbereich 192.168.0.0 bis 192.168.7.254 abdeckt.

Aber leider funkt das dann für die FritzBox etwas blöd gewählte 192.168.0.0er Netz dazwischen da das leider in diesem Bereich liegt.

Wird also nix... Besser wäre es gewesen die FritzBox in ihrem klassischen .178.0er Netz gelassen zu haben aber nundenn.

Wenn die FritzBox leicht umzustellen ist und dort nur ein einziges Netz werkelt, dann stelle das doch ganz einfach um auf ein Netz größer als .8.0 wenn du unbedingt beim 192.168er Bereich bleiben willst.

Packe also eine 1 zum IP Netz der FB hinzu, sprich 192.168.10.0 /24 dann ist das Problem gelöst.

Im VPN der FritzBox gibts du dann als remoten Bereich die 192.168.0.0 mit der Maske 255.255.248.0 an, das deckt dann alle IP Netze an der pfSense (und auch noch zukünftige .5.0 bis .7.0) ab und gut iss....

Ähem, das wollte ich ja gerade vermeiden......also das 192.168.0.0 Netz der FB kann ich nicht antasten, da dort noch ein 192.168.1.0 /2.0 /5.0 /6.0 /10.0 und /11.0 über die "Zentrale" Fritzbox hängt, dann müsste ich auch ca 150 Netzwerk/WLAN Geräte (Smarthome) umbauen....

Kan ich nicht ganz einfach die fast nackige PFSense in ein anderes Netz legen um dann alles nach

192.168.0.0 / 16 zu routen ?! Wäre wesentlich einfacher.....und schneller....

Aber wie mach ich das dann ? Im Phase2 Eintrag des jeweiligen Tunnelendes auf der PFSense ?!

edit-------------

Hab jetz mal getestet mit folgenden einstellungen:

aufgebauter Tunnel Mobile

con-mobile{6}: 192.168.177.0/24|192.168.176.0/24 === 192.168.177.1/32|/0

aufgebauterTunnel Fritzbox

con1000{8}: 192.168.176.0/22|/0 === 192.168.0.0/20|/0

LAN PFSense ist jetzt 192.168.176.0/24

LAN MOBILE ist jetzt 192.168.177..0/24

(Zusammen in der FB Route mit /22 also 192.168.176.1 bis 192.168.179.254)

Und das Fritzboxnetz ist jetzt 192.168.0.0/20 also von 192.168.0.0 bis 192.168.16.254

Geht aber trotzdem nicht ...... heul.....kann vom 0er netz nicht das 177er netz anpingenund vom Handy nicht das 0er Netz....

Jetzt raucht mir aber auch der Kopf vom Denken................

Kan ich nicht ganz einfach die fast nackige PFSense in ein anderes Netz legen um dann alles nach

192.168.0.0 / 16 zu routen ?! Wäre wesentlich einfacher.....und schneller....

Aber wie mach ich das dann ? Im Phase2 Eintrag des jeweiligen Tunnelendes auf der PFSense ?!

edit-------------

Hab jetz mal getestet mit folgenden einstellungen:

aufgebauter Tunnel Mobile

con-mobile{6}: 192.168.177.0/24|192.168.176.0/24 === 192.168.177.1/32|/0

aufgebauterTunnel Fritzbox

con1000{8}: 192.168.176.0/22|/0 === 192.168.0.0/20|/0

LAN PFSense ist jetzt 192.168.176.0/24

LAN MOBILE ist jetzt 192.168.177..0/24

(Zusammen in der FB Route mit /22 also 192.168.176.1 bis 192.168.179.254)

Und das Fritzboxnetz ist jetzt 192.168.0.0/20 also von 192.168.0.0 bis 192.168.16.254

Geht aber trotzdem nicht ...... heul.....kann vom 0er netz nicht das 177er netz anpingenund vom Handy nicht das 0er Netz....

Jetzt raucht mir aber auch der Kopf vom Denken................

Kan ich nicht ganz einfach die fast nackige PFSense in ein anderes Netz legen

Na klar ! Das wäre dann die andere Option. Ich wähtne auf der FB Seite nur ein einzelnes Netz. Das da eine komplexere Routing Struktur ist konnte man aus deinem Thread leider nicht erkennen... Die pfSense Seite kannst du natürlich auch nehmen.

Entweder eine Range aus der 172.16.0.0 /15 RFC 1918 Range oder etwas im 192.168er Bereich. Die Adressen um die .178.0 sind eher kontraproduktiv und solltest du besser nie für eine VPN Umgebung nehmen, denn Millionen von FritzBoxen nutzen die .177 und die .178. Da kommt es früher oder später zu Problemen.

Wenn du keine 172.16er Adressen nehmen willst um ganz sicher zu gehen und es unbedingt 192.168er sein müssen, dann nimm dann z.B. die 192.168.200.0 /22 dann mit dem

lokalen LAN = 192.168.200.0 /24

Mobil = 192.168.201.0 /24

Das .202er und das .203er Netz hast du dann noch für zukünftige Erweiterungen auf der pfSense.

Die IPsec SA Einstellungen sind dann so:

- FritzBox: Lokales Netz 192.168.0.0 Maske 255.255.240.0 (/20), Remotes Netz: 192.168.200.0 Maske 255.255.252.0 (/22)

- pfSense: Lokales Netz (Mode "network") 192.168.200.0 Maske 255.255.252.0 (/22), Remotes Netz: 192.168.0.0 Maske 255.255.252.0 (/20)

- Fertisch !