Fritz!Box VPN Mikrotik als VPN Client

Hallo zusammen,

ich versuch schon länger einen VPN zwischen meiner Fritz!Box und deinem Mikrorik aufzubauen.

Leider ohne Erfolg aber, vielleicht hat hier jemand eine Idee wie es klappen könnte.

Habe auch schon mehrere Anleitungen gegoogelt.

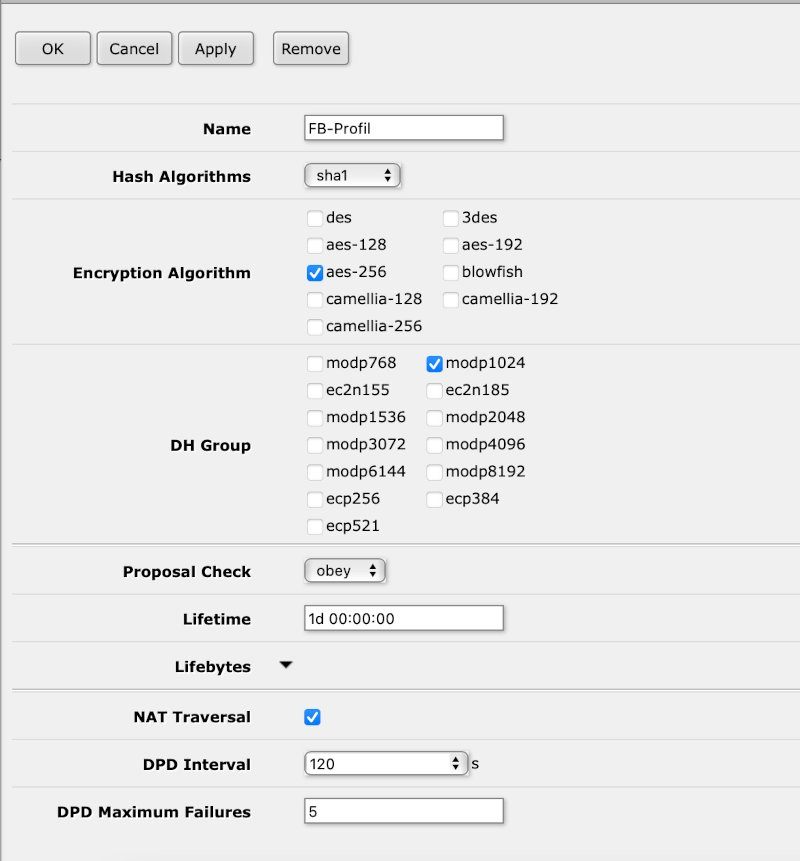

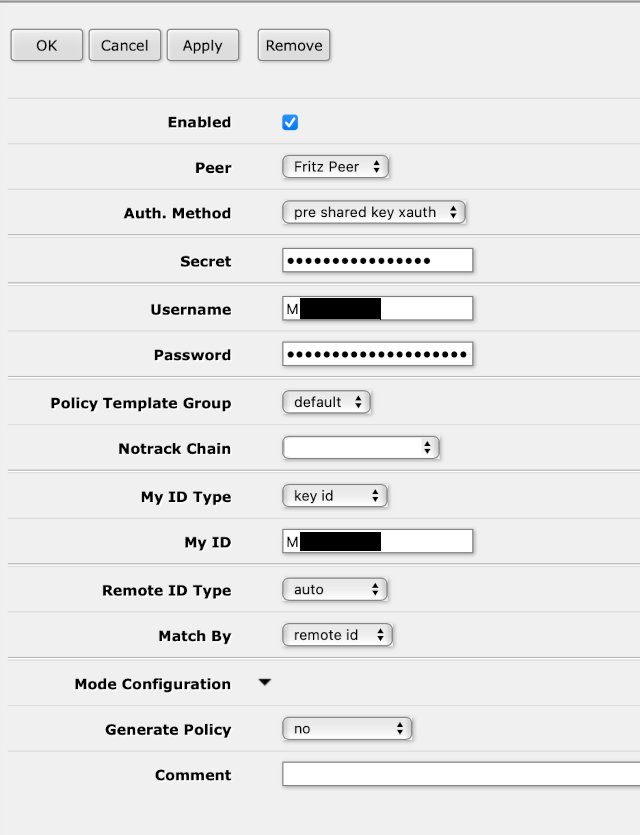

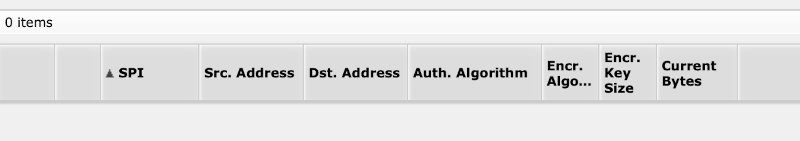

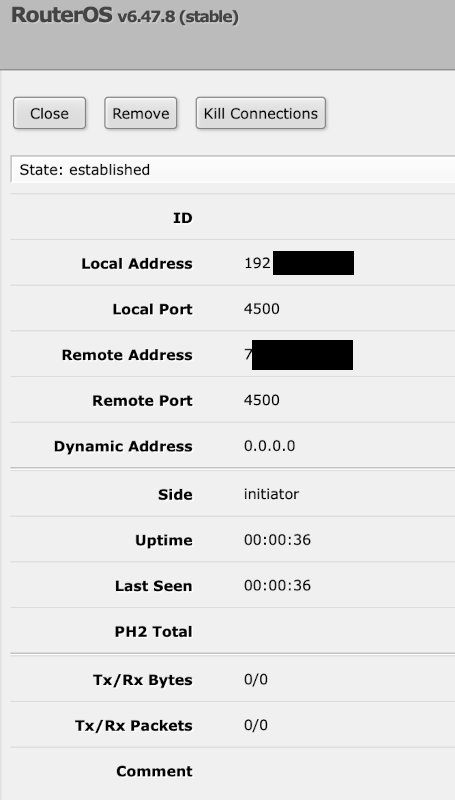

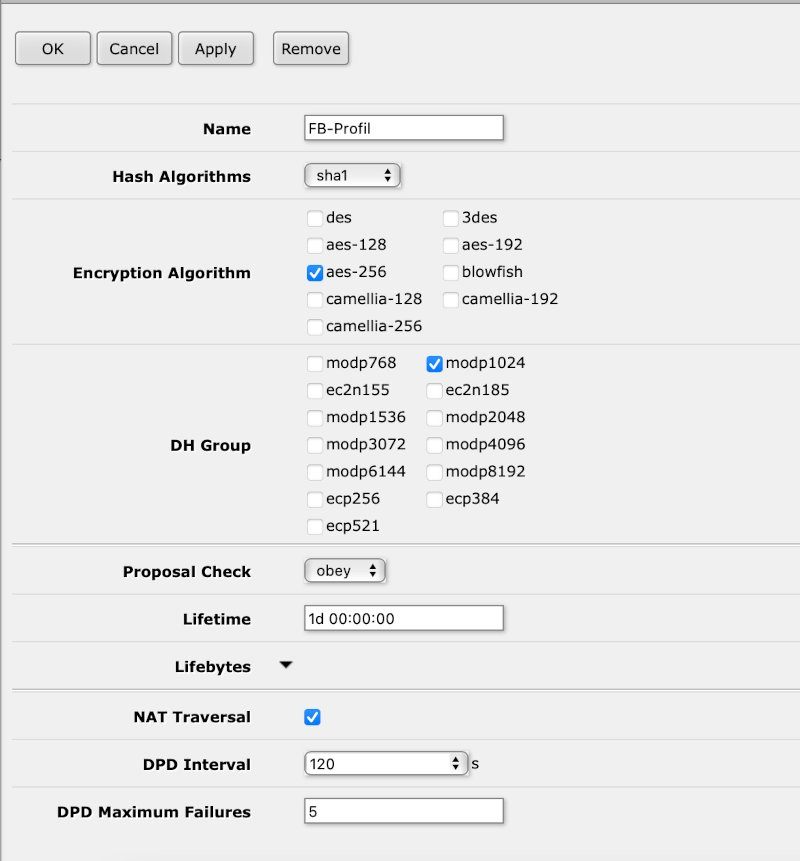

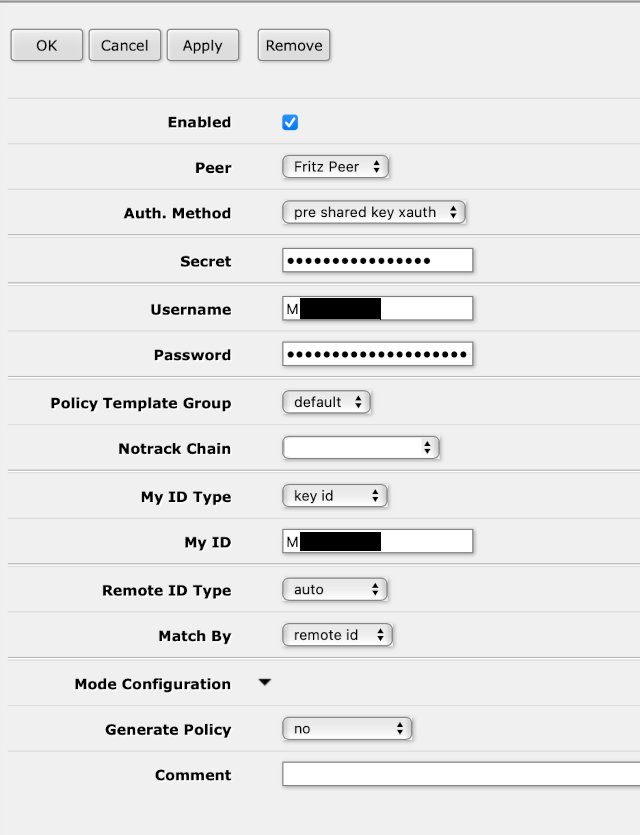

Hier mal ein paar Screenshots der Konfiguration.

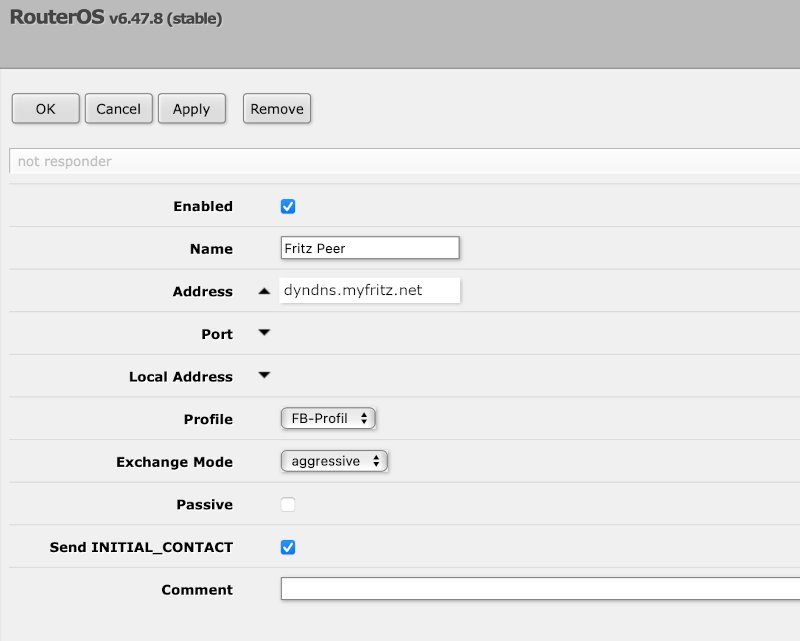

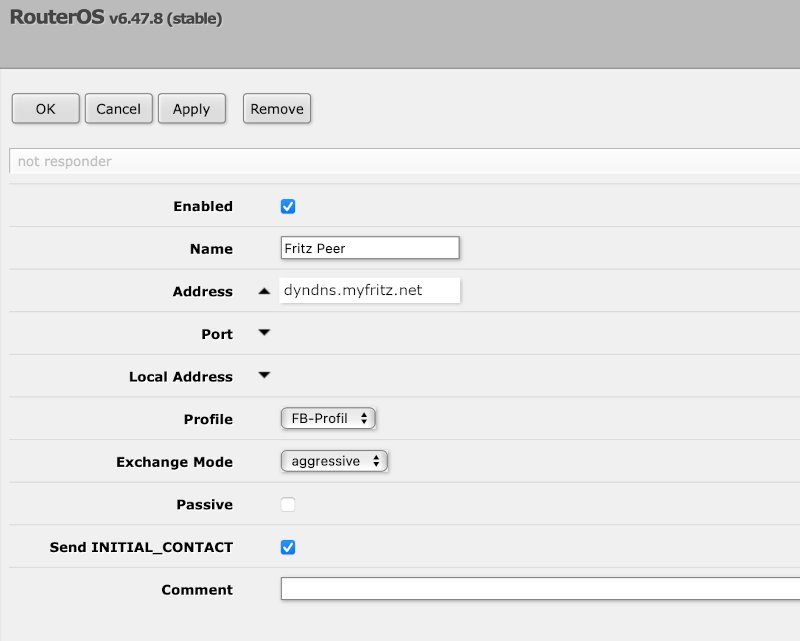

Mikrotik Peer

Mikrotik Peer

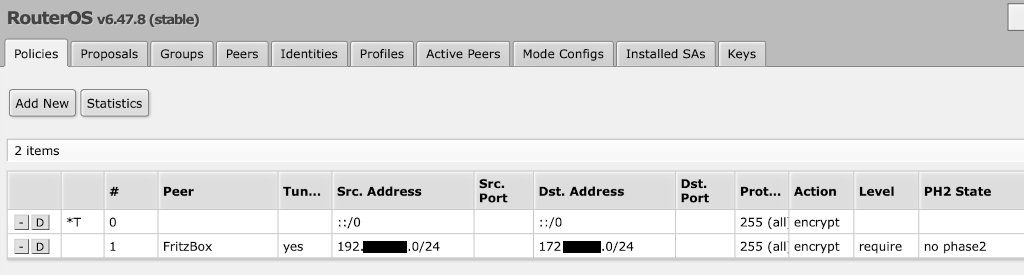

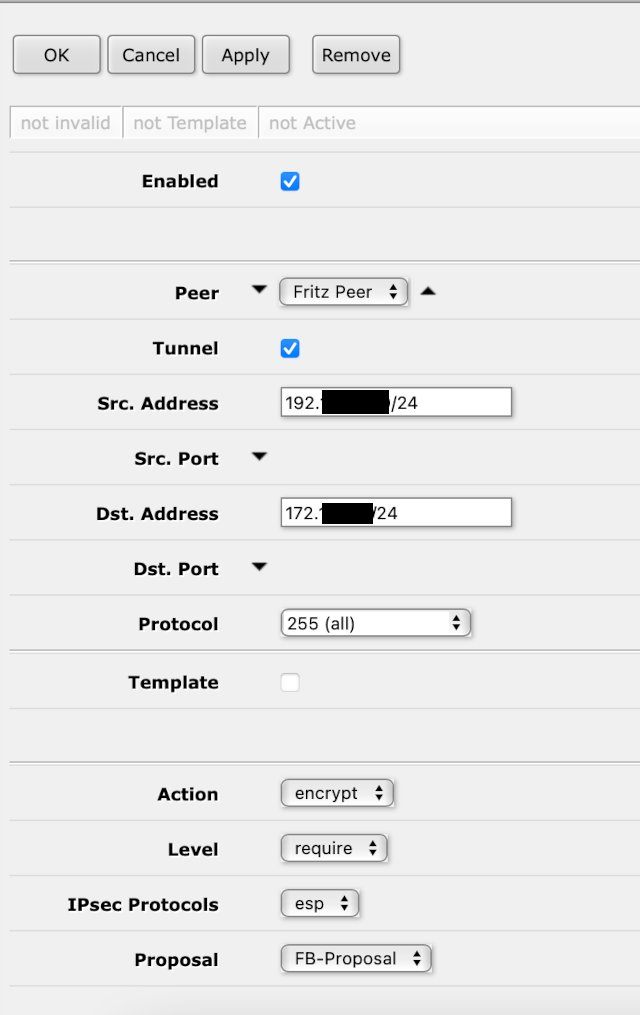

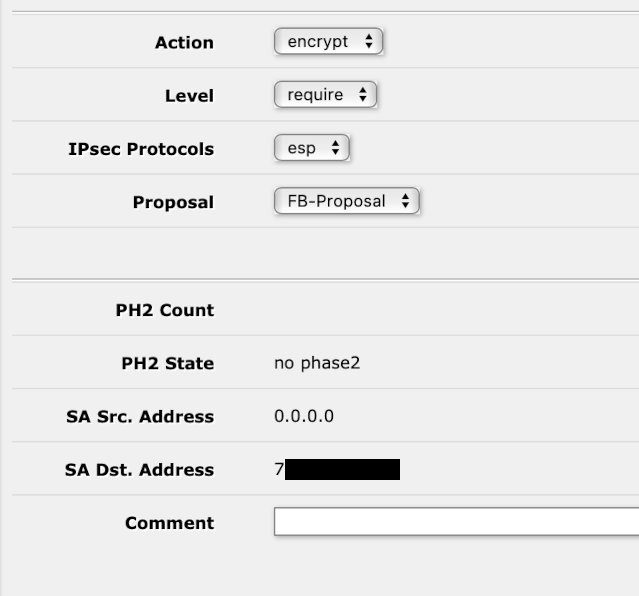

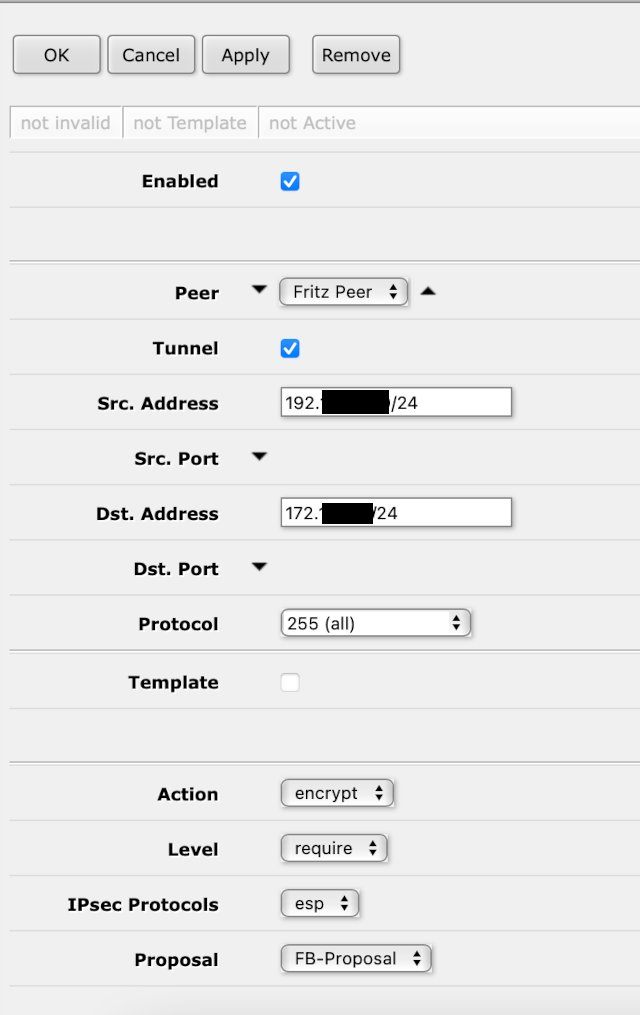

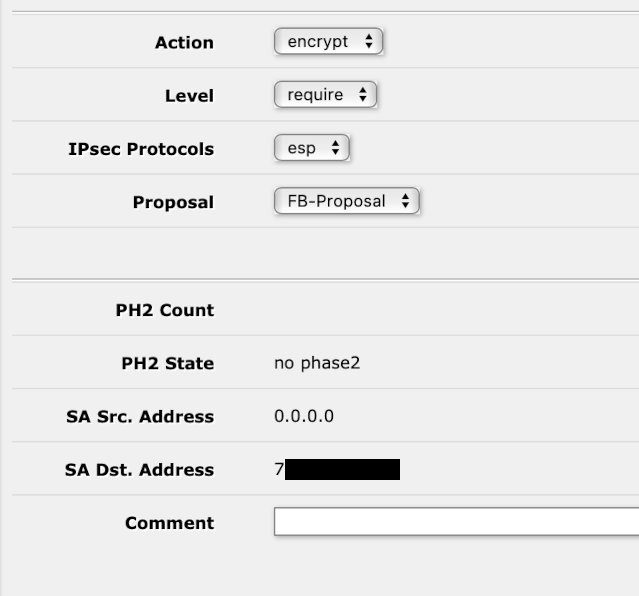

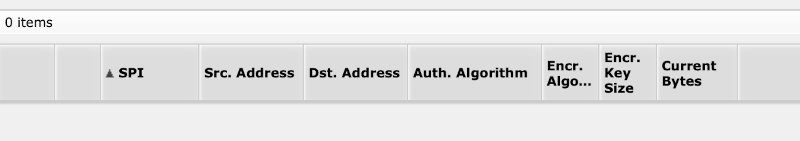

Mikrotik Polices

Mikrotik Polices

Mikrotik Identities

Mikrotik Identities

Mikrotik Installed SAs

Mikrotik Installed SAs

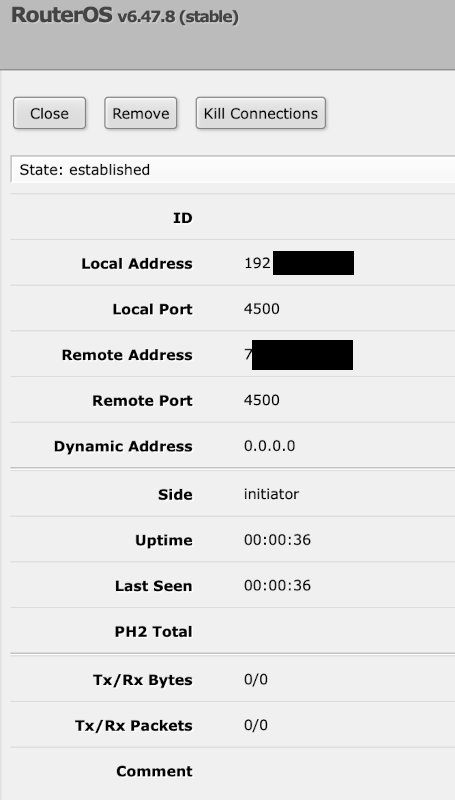

Mikrotik Active Peers

Mikrotik Active Peers

Hardware ist eine Fritz!Box 7590 und ein Mikrotik AP AC.

Internetanschluss 1: ist ein DSL Anschluss (nicht Lite) mit Dynamischer IP was den myfritz DynDNS nutzt.

Internetanschluss 2: ist ein Smartphone (Telekom) was per USB an dem Mikrotik angeschlossen ist. (zum Testen)

Später soll der Mikrotik an einen zweiten Standort gebracht werden. (DSL Anschluss auch nicht Lite)

Hoffe ich habe nichts vergessen.

Vielen Dank schon mal und frohe Weihnachten.

Gruß

Max

ich versuch schon länger einen VPN zwischen meiner Fritz!Box und deinem Mikrorik aufzubauen.

Leider ohne Erfolg aber, vielleicht hat hier jemand eine Idee wie es klappen könnte.

Habe auch schon mehrere Anleitungen gegoogelt.

Hier mal ein paar Screenshots der Konfiguration.

Hardware ist eine Fritz!Box 7590 und ein Mikrotik AP AC.

Internetanschluss 1: ist ein DSL Anschluss (nicht Lite) mit Dynamischer IP was den myfritz DynDNS nutzt.

Internetanschluss 2: ist ein Smartphone (Telekom) was per USB an dem Mikrotik angeschlossen ist. (zum Testen)

Später soll der Mikrotik an einen zweiten Standort gebracht werden. (DSL Anschluss auch nicht Lite)

Hoffe ich habe nichts vergessen.

Vielen Dank schon mal und frohe Weihnachten.

Gruß

Max

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 635735

Url: https://administrator.de/forum/fritzbox-vpn-mikrotik-als-vpn-client-635735.html

Ausgedruckt am: 23.07.2025 um 18:07 Uhr

17 Kommentare

Neuester Kommentar

Lade dir Mal die Konfig der BIC runter und gucke die mit dem Editor an.

Den VPN Teil kann man auch als cfg abspeichern und in die Box Laden.

Im Internet, Mikrotik Forum, findest Du lauffähige Konfigs. Hier bestimmt auch.

Den VPN Teil kann man auch als cfg abspeichern und in die Box Laden.

Im Internet, Mikrotik Forum, findest Du lauffähige Konfigs. Hier bestimmt auch.

Klar gehts, auch die Fritzbox kann Site2Site.

castro.aus.net/~maurice/OddsAndEnds/blog/files/f8728578ce0af78cd ...

Nur so als Beispiel.

castro.aus.net/~maurice/OddsAndEnds/blog/files/f8728578ce0af78cd ...

Nur so als Beispiel.

Nein, die FB kann ihre Konfig als Text zeigen.

Exportiere mal vollen Support Logs. Darin ist auch der Abschnitt, der 1:1 der VPN-CFG entspricht.

Exportiere mal vollen Support Logs. Darin ist auch der Abschnitt, der 1:1 der VPN-CFG entspricht.

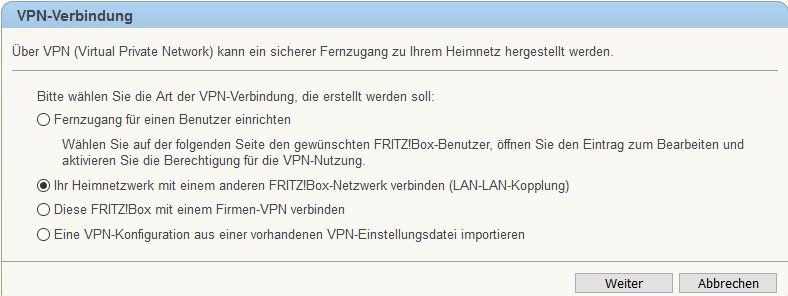

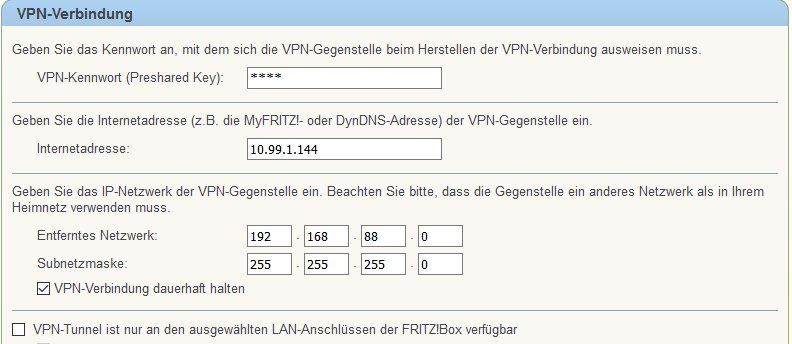

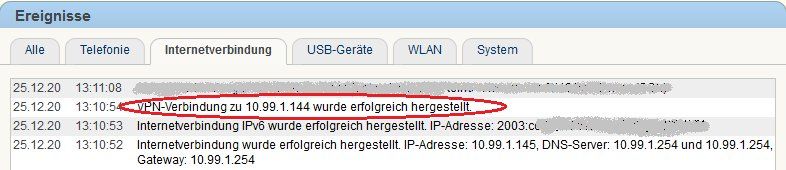

Weil ja heute Weihnachten ist... 🎅

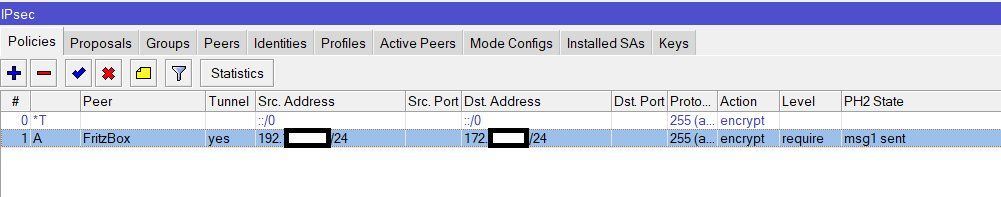

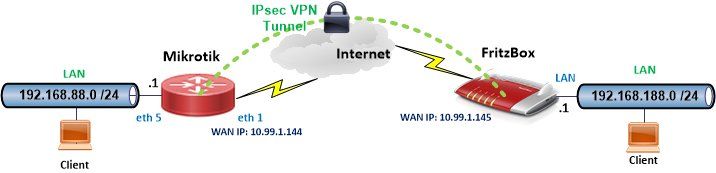

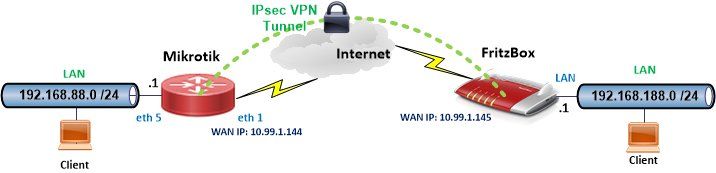

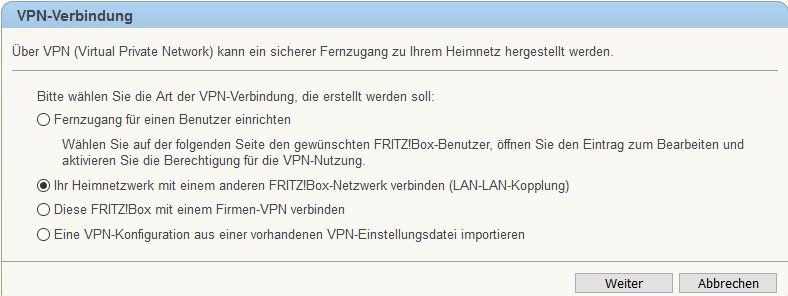

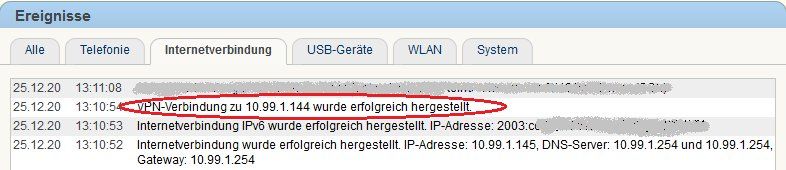

IPsec Tunnel aktiv

IPsec Tunnel aktiv

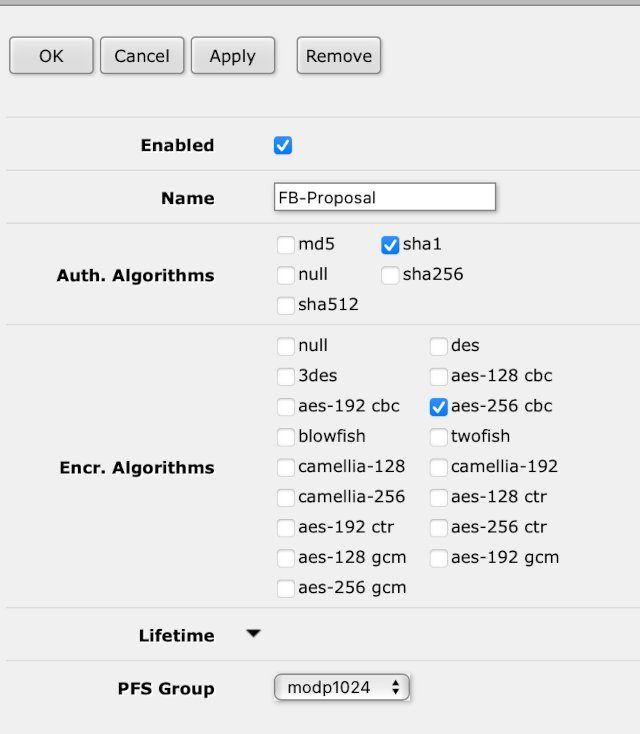

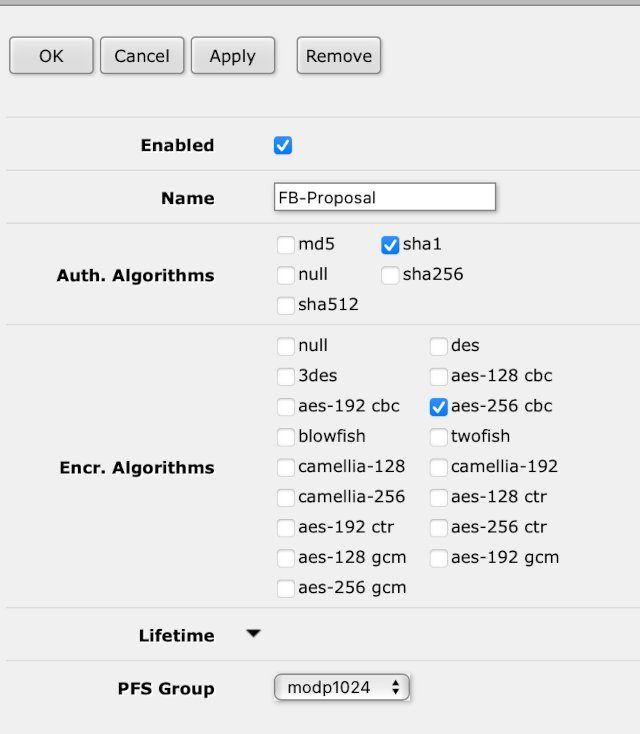

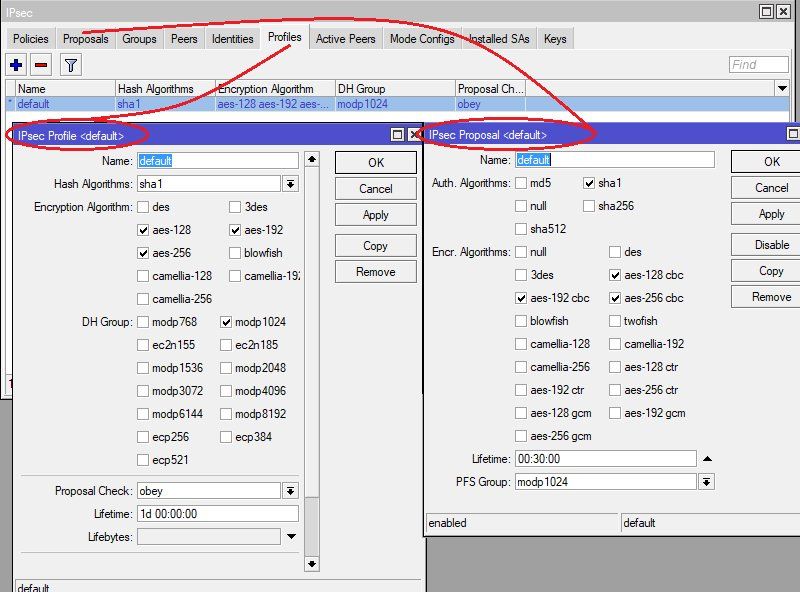

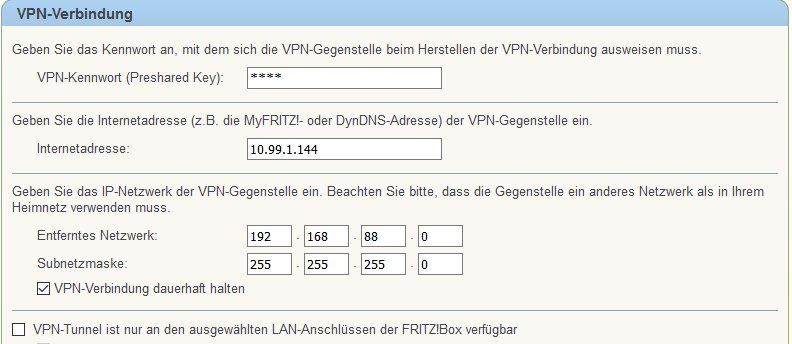

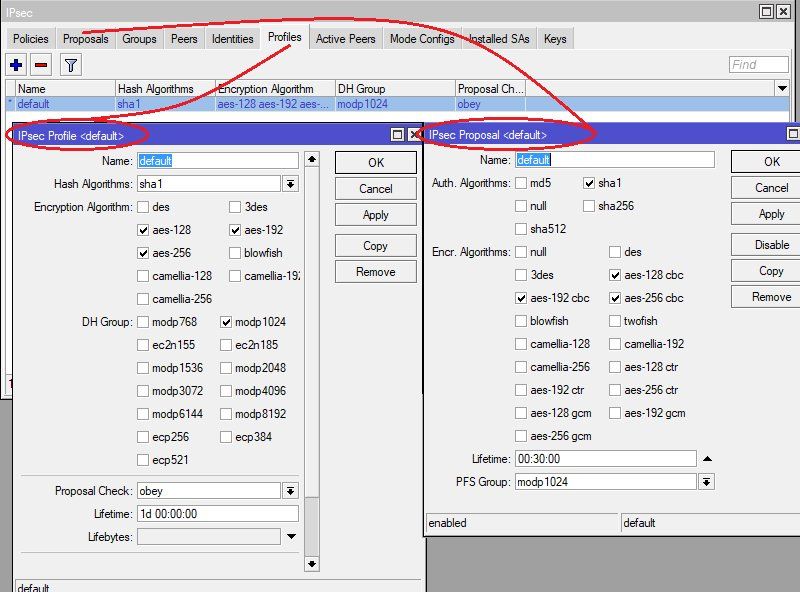

Phase1 und Phase 2 Ciphers: (⚠️ Nur SHA 1 und DH Group 2 (1024) !)

👉🏽 Infos zu den Fritzbox IPsec Krypto Algorithmen, wie immer, HIER!

👉🏽 Infos zu den Fritzbox IPsec Krypto Algorithmen, wie immer, HIER!

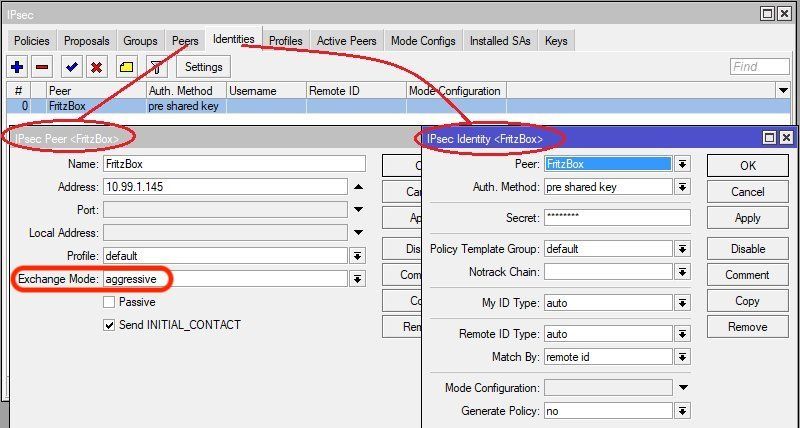

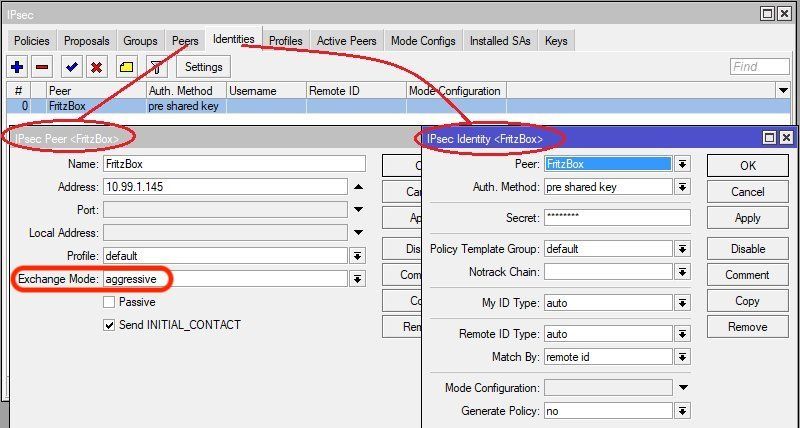

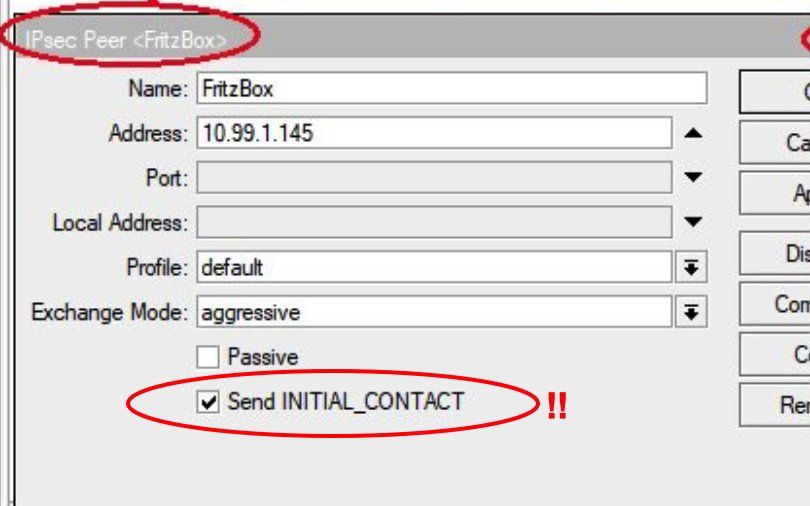

Peer und Password: (Mode: Agressive !)

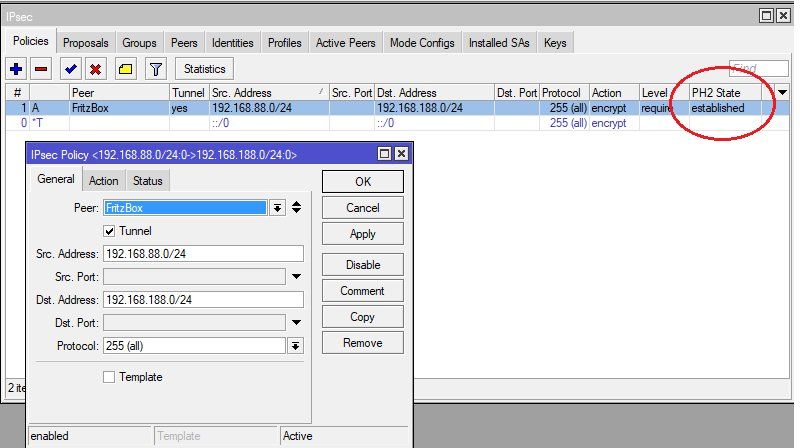

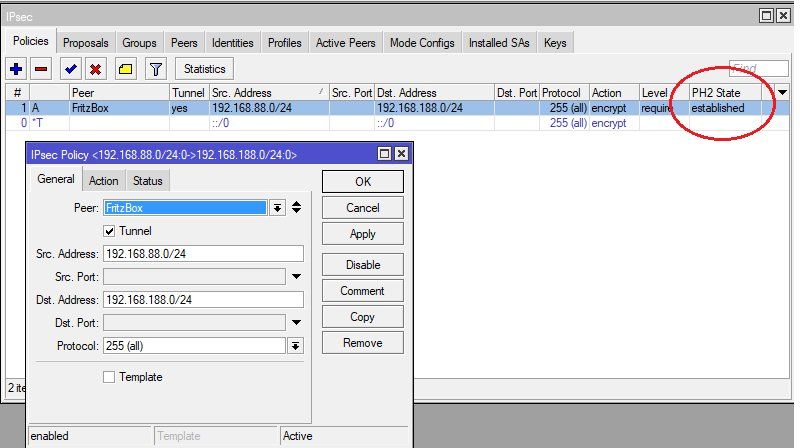

Phase 2 SA: (Established = Tunnel zur FritzBox steht)

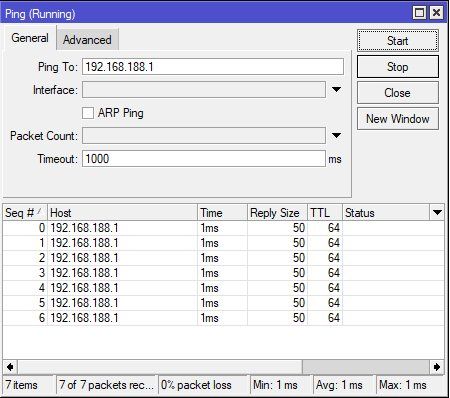

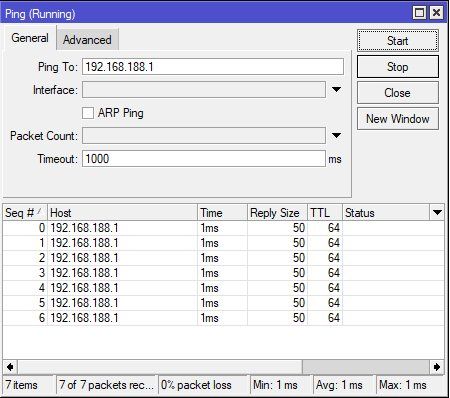

Ping Check zur FritzBox (LAN):

Fazit:

Works as designed ! 👍 😉

Setup in nicht einmal 10 Minuten erledigt !

Phase1 und Phase 2 Ciphers: (⚠️ Nur SHA 1 und DH Group 2 (1024) !)

Peer und Password: (Mode: Agressive !)

Phase 2 SA: (Established = Tunnel zur FritzBox steht)

Ping Check zur FritzBox (LAN):

Fazit:

Works as designed ! 👍 😉

Setup in nicht einmal 10 Minuten erledigt !

Kann es seine da das Problem an den Dynamischen IPs liegt?

Das könnte es....Zumindestens eine Seite muss zwingend eine feste IP Adresse haben oder quasi fest mit DynDNS.

Beim Tunnel sind beide Peers meistens als Initiator gesetzt, sprich also beide Peers versuchen aktiv den Tunnel aufzubauen.

Das kann man zumindestens beim Mikrotik festlegen mit dem Haken "Send initial contact" bzw. Passive. Entfernt man das ist dieser Teil des Peers dann passiver Responder, antwortet als rein nur auf eingehende IPsec Requests.

Hier muss man jetzt genau hinsehen. Ist man z.B. DS-Lite Opfer also betreibt einen DS-Lite Anschluss mit Provider CGN muss diese Seite immer der Initiator sein.

Knackpunkt könnte hier also dein Mobilfunk Netz sein, denn sehr viele Provider verwenden dort RFC 1918 IPs mit CGN. Das kann man aber sehen wenn man sich im Status die im Mobilfunk zugewiesene IP einmal ansieht. Leider fehlen bei dir diese Informationen.

Hast du über das Ping Tool des Mikrotik einmal einen Ping auf die 8.8.8.8 gemacht um überhaupt zu verifizieren das der Mikrotik an sich eine funktionierende Internet Verbindung hat ??

Der Responder muss zwingemnd immer einer sein der eine feste öffentliche IP hat oder zumindestens muss er einen festen DynDNS Hostnamen haben.

Diese Einstellungen der Peers sollte man also schon sehr genau kennen.

Die entsprechende Konfig oben funktioniert jedenfalls wasserdicht und verlässlich mit allen Mikrotik und allen FritzBox Modellen.

Hilfreich für ein Troubleshooting wären zudem das FritzBox Log und auch das MT Log. Beides fehlt leider auch..

Habe eine 192.168.x.x bekommen.

Auf dem WAN Interface des MT ??Ist ja auch irgendwie logisch, da da ja das Smartphone als Kaskaden Router dazwischen ist.

Siehe dazu auch:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Der Internetanschluss 1 wo die Fritzbox angeschlossen ist hat eine dyndns Adresse von myfritz.

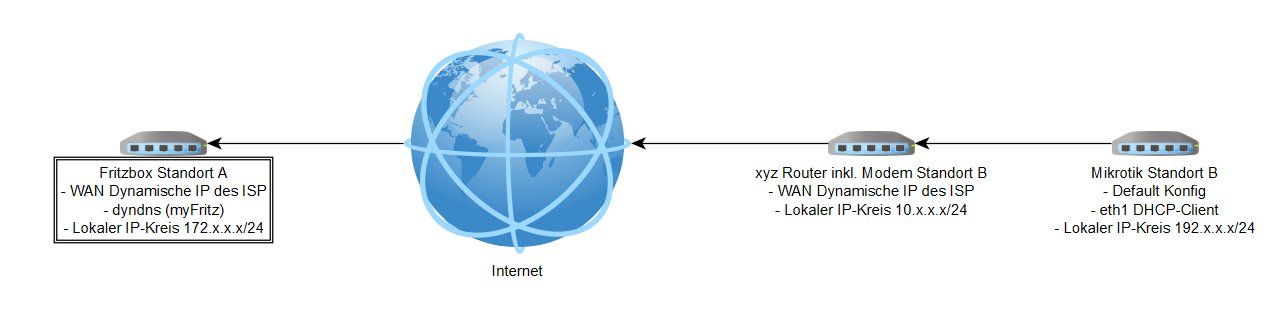

Mmmhh," Internetanschluss 1" verstehe ich jetzt nicht wirklich ?? Was bedeutet das ?? Arbeitet da irgendwas mit einer Router Kaskade ?? Die FritzBox ist doch direkt am Internet oder ?? Oder meinst du mit "Anschluss 1" nur den "Standort 1" ?? Etwas verwirrend...Ggf. solltest du nochmal dein Design beschreiben oder eine kleine Skizze posten.

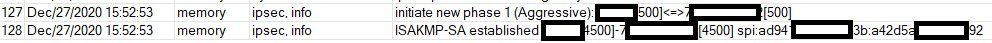

Hier mal noch den Log vom Mikrotik.

Mmhh, ist etwas komisch. Das Log zeigt established an was ja OK ist und sagt der Tunnel ist aktiv aber der Policies Screenshot sollte das auch anzeigen unter PH2 State.Irgendwas stimmt da also noch nicht.

Mal doof nachgefragt:

Betreibst du den MT in einer Default Konfig also mit NAT, Firewall usw. am eth1 Port und die Restports als Bridge ??

Nur in der Default Konfig sind automatische Regeln die die ISKMP und ESP Pakete passieren lassen durch die Firewall. Arbeitest du ohne Default Konfig musst du das entsprechend in der MT Firewall eingeben !!

Es ist zu vermuten das das virtuelle USB WAN Interface des Telefons in der MT Firewall falsch konfiguriert ist und deshalb IPsec Traffic inbound nicht passieren lässt.

Habe jetzt zwei getrennte DSL Anschlüsse zur verfügung.

Das ist wieder verwirrend.... Wie meinst du das ?? An einem Standort 2 getrennte Anschlüsse oder sind die "2" Anschlüsse lediglich die 2 Standorte...??Gut, die Zeichnung ist ja eindeutig. An einem Standort betreibst du ja mit dem xyz Router eine Router Kaskade. Hast du dort ein Port Forwarding eingerichtet für IPsec (UDP 500, UDP 4500 und ESP Protokoll) auf den MT ?

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und nochwas ist sehr wichtig:

Wie ist der MT dort eingerichtet ?? Mit NAT am Koppelport und der Default Konfig des MT oder ohne NAT als transparenter Router ?? Das wäre sehr wichtig zu wissen.

Wo die Unterschiede eines NAT und nicht NAT Routing Umfeldes in einer Kaskade ist erklärt dir dieses Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router