VPN zu FritzBox über Hardware?

Hallöschen zusammen,

ich hänge gerade an einem Problem mit unserem Firmennetzwerk. Ich habe einige Mitarbeiter im Homeoffice.

Diese haben zu Hause Ihren eigenen Router und ihren eigenen Internetanschluss (diverse Anbieter und Hersteller). Alle arbeiten am Laptop und haben ein Voip-Systemtelefon.

Da die Voip-Telefone zwar eine Funktion haben sich direkt über das VPN der Fritzbox anzumelden, das aber nicht stabil funktioniert, suche ich im Prinzip einen kleinen Switch, der die Verbindung zu unserer 7490 aufbaut. Dann haben die Mitarbeiter weiter ihr privates Internet und ich habe (hoffentlich) eine kontinuierliche und stabile VPN Verbindung für das Telefon und das Laptop.

Hat da jemand Erfahrungen wie man das am besten umsetzt? Es gibt von TP-Link einen kleinen managed Switch der als "VPN Switch" angeboten wird. Kosten sind mit 50 Euro überschaubar: TP-Link ER605 Omada

Allerdings habe ich keine Ahnung ob das funktioniert und der Support ist nicht erreichbar :/

Danke für Eure Hilfe und Tipps!

Grüße

Ecki

ich hänge gerade an einem Problem mit unserem Firmennetzwerk. Ich habe einige Mitarbeiter im Homeoffice.

Diese haben zu Hause Ihren eigenen Router und ihren eigenen Internetanschluss (diverse Anbieter und Hersteller). Alle arbeiten am Laptop und haben ein Voip-Systemtelefon.

Da die Voip-Telefone zwar eine Funktion haben sich direkt über das VPN der Fritzbox anzumelden, das aber nicht stabil funktioniert, suche ich im Prinzip einen kleinen Switch, der die Verbindung zu unserer 7490 aufbaut. Dann haben die Mitarbeiter weiter ihr privates Internet und ich habe (hoffentlich) eine kontinuierliche und stabile VPN Verbindung für das Telefon und das Laptop.

Hat da jemand Erfahrungen wie man das am besten umsetzt? Es gibt von TP-Link einen kleinen managed Switch der als "VPN Switch" angeboten wird. Kosten sind mit 50 Euro überschaubar: TP-Link ER605 Omada

Allerdings habe ich keine Ahnung ob das funktioniert und der Support ist nicht erreichbar :/

Danke für Eure Hilfe und Tipps!

Grüße

Ecki

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7162873304

Url: https://administrator.de/forum/vpn-zu-fritzbox-ueber-hardware-7162873304.html

Ausgedruckt am: 24.07.2025 um 18:07 Uhr

9 Kommentare

Neuester Kommentar

Moin,

ich hänge gerade an einem Problem mit unserem Firmennetzwerk. Ich habe einige Mitarbeiter im Homeoffice.

Diese haben zu Hause Ihren eigenen Router und ihren eigenen Internetanschluss (diverse Anbieter und Hersteller). Alle arbeiten am Laptop und haben ein Voip-Systemtelefon.

Diese haben zu Hause Ihren eigenen Router und ihren eigenen Internetanschluss (diverse Anbieter und Hersteller). Alle arbeiten am Laptop und haben ein Voip-Systemtelefon.

Davon ist auszugehen das alle einen Internetanschluss und einen Router haben

Sorry, an der Stelle... konnte es mir nicht verkneifen

Da die Voip-Telefone zwar eine Funktion haben sich direkt über das VPN der Fritzbox anzumelden, das aber nicht stabil funktioniert, suche ich im Prinzip einen kleinen Switch, der die Verbindung zu unserer 7490 aufbaut. Dann haben die Mitarbeiter weiter ihr privates Internet und ich habe (hoffentlich) eine kontinuierliche und stabile VPN Verbindung für das Telefon und das Laptop.

Naja, das liegt auch nicht zu 100% in deiner Hand. Bei einer "geringen" Breitbandgeschwindigkeit

und evtl. Störungen des Providers hast du dort keinen Einfluss drauf!

Hat da jemand Erfahrungen wie man das am besten umsetzt? Es gibt von TP-Link einen kleinen managed Switch der als "VPN Switch" angeboten wird. Kosten sind mit 50 Euro überschaubar: TP-Link ER605 Omada

Allerdings habe ich keine Ahnung ob das funktioniert und der Support ist nicht erreichbar :/

Allerdings habe ich keine Ahnung ob das funktioniert und der Support ist nicht erreichbar :/

Ich würde an deiner Stelle (meine Meinung) lieber das Geld in eine ordentliche FW investieren.

Und über eventuelle Switches mit "QoS" Funktion integrieren.

Gruß

Hat da jemand Erfahrungen wie man das am besten umsetzt?

Sicher eine überflüssige, da evidente Frage in einem Administrator Forum. Mikrotik Router wären z.B. eine elegante und preiswerte Lösung die sowohl mit IPsec VPNs als auch per Wireguard mit der FritzBox (und allen anderen VPN Routern und Firewalls) problemlos zusammenarbeiten.

Los gehts z.B. mit einem einfachen 26 Euro Router.

Diverse HowTos zum Verheiraten mit der Fritte findest du hier im Forum:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Bei Wireguard VPNs mit der Fritzbox gibt es allerdings ein paar Besonderheiten zu beachten da AVM eine nicht Standard basierte Wireguard Konfig auf den FBs verwendet aber das ist auch sehr einfach lösbar:

S2S-Wireguard: AVM zu Mikrotik

Lesen und verstehen!

Ich hoffe, die How-Tos sind auch für Menschen wie mich geschrieben

Das sind sie! Aber du bist ja dann so oder so ein gestandener Mikrotik Profi wenn du die Kisten kennst. Wo ist also dein wirkliches Problem?!Ansonsten verfassen wir für dich hier nochmal ein extra Tutorial mit vielen bunten Bildern (siehe unten) damit du es mit dem neu bestellten Router auch ganz sicher mit der FB zum Fliegen bekommst! 😉

Moin,

eine Alternative Lösung (aber bestimmt nicht mal ebenso umzusetzen), wäre es die Telefonie vom normalen Telefon auf den Laptop mittels Software und Headset zu verlagern. So hätten die Mitarbeiter 2 Geräte weniger zu hause. Der Laptop baut die Verbindung zum VPN ja eh auf (Software oder direkt über Windows usw.).

Hätte den netten Effekt, dass man auch nicht mehr Unsummen an Geld für Telefonhardware ausgeben muss, damit die Mitarbeiter ein bisschen quatschen können

Grüße

eine Alternative Lösung (aber bestimmt nicht mal ebenso umzusetzen), wäre es die Telefonie vom normalen Telefon auf den Laptop mittels Software und Headset zu verlagern. So hätten die Mitarbeiter 2 Geräte weniger zu hause. Der Laptop baut die Verbindung zum VPN ja eh auf (Software oder direkt über Windows usw.).

Hätte den netten Effekt, dass man auch nicht mehr Unsummen an Geld für Telefonhardware ausgeben muss, damit die Mitarbeiter ein bisschen quatschen können

Grüße

könnte sein, dass ich darauf zurückkommen muss

Kein Problem, dafür ist ein Forum ja da. Der hiesige Thread erklärt es aber auch absolut Anfänger kompatibel. Ansonsten einfach fragen.

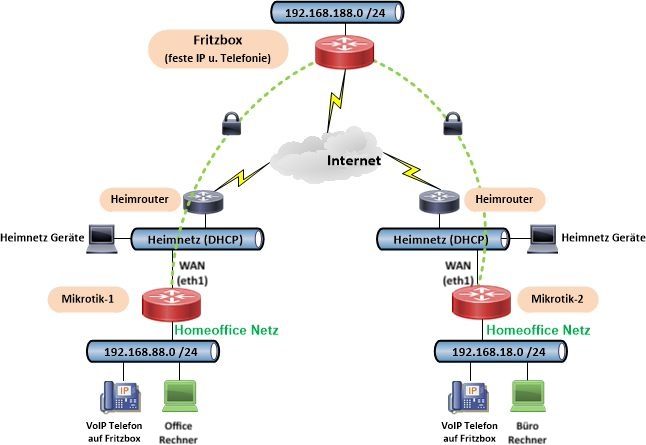

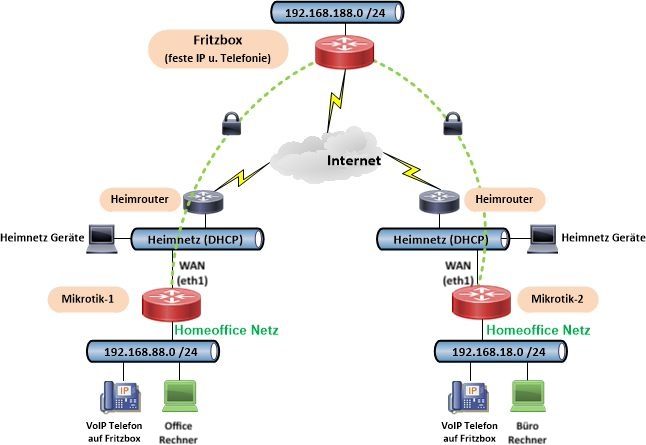

Ein praxistaugliches Beispielsetup mit einer zentralen Fritzbox mit fester IPv4 IP und 2 Mikrotik VPN Router an Netzen mit wechselnder, dynamischer IP, DS-Lite tec. ist im folgenden beschrieben.

Natürlich funktioniert so ein Setup auch an einer zentralen Fritzbox mit wechselnder IP und DDNS Hostnamen wie z.B. myfritz.de etc.

Die Mikrotiks werden in bestehende Heimnetze gesteckt und realisieren dort ein geschütztes, abgetrenntes Büronetz z.B. für Home Office Benutzer. Dies enthält auch ein Telefon oder Softphone was per VoIP über den VPN Tunnel mit der zentralen Fritzbox kommuniziert.

Mit diesem Setup ist man vollständig unabhängig vom bestehenden Heimnetz und kann die Mikrotik Router den Home Office Usern "Plug and Play fertig" mitgeben. Es hat den zusätzlichen Vorteil das die Büronetz Komponenten durch die Mikrotik Firewall sicher vom Heimnetz getrennt sind.

Los gehts...

⚠️ Verbessertes Setup im Folgethread!

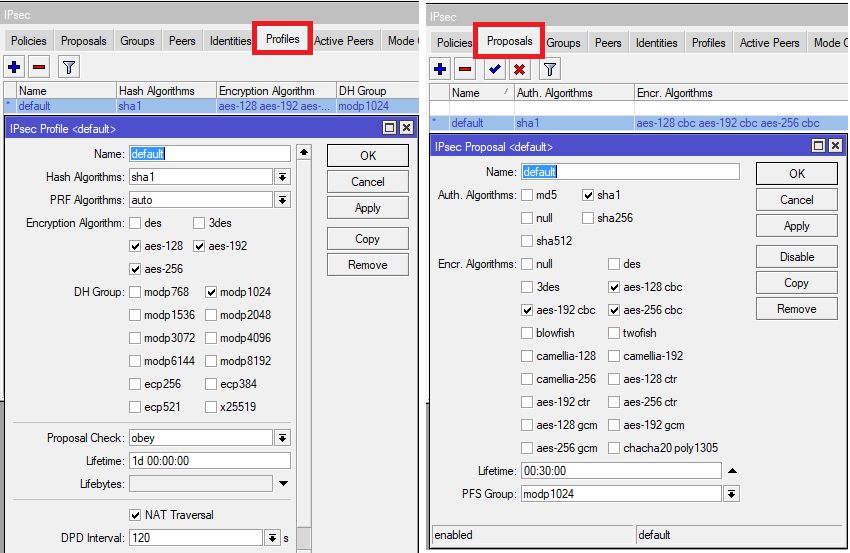

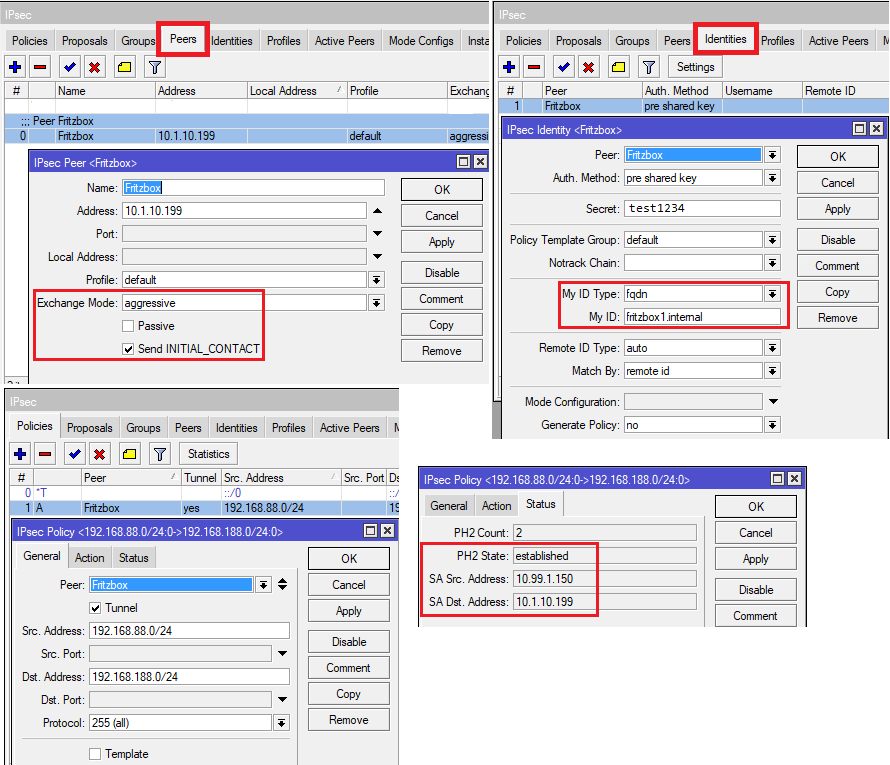

Basis ist ein klassisches IPsec VPN Design mit der Fritzbox als VPN Responder (Server) und den Mikrotiks als Initiator (Client).

Durch die Initiator Funktion auf der VPN Client Seite ist dabei die Art und Weise des remoten Heimnetzes egal. Ob dies ein DS-Lite, CGN oder Dual Stack Anschluss ist und ob die Heimnetze eine gleiche IP Adressierung haben spielt keinerlei Rolle.

(Für die Simulation der DDNS (Dynamic DNS) Adressen werden hier die bekannten nip.io Adressen verwendet. Die Fritzbox verwendet im Setup die feste WAN IP Adresse: 10.1.10.199)

❗️Obsolet! 👉🏽 Siehe verbessertes Setup im Folgethread!

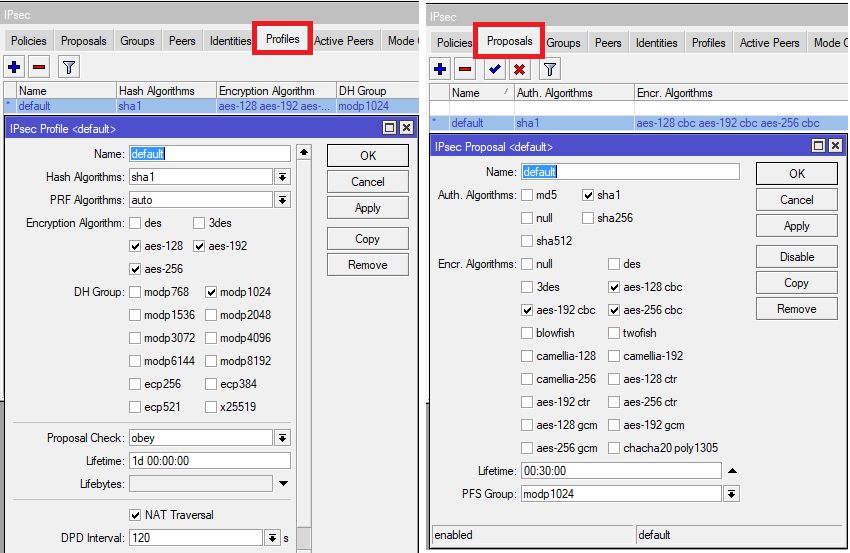

(Optional kann man hier auch jeweils ein dediziertes Profil für die Fritzbox erstellen)

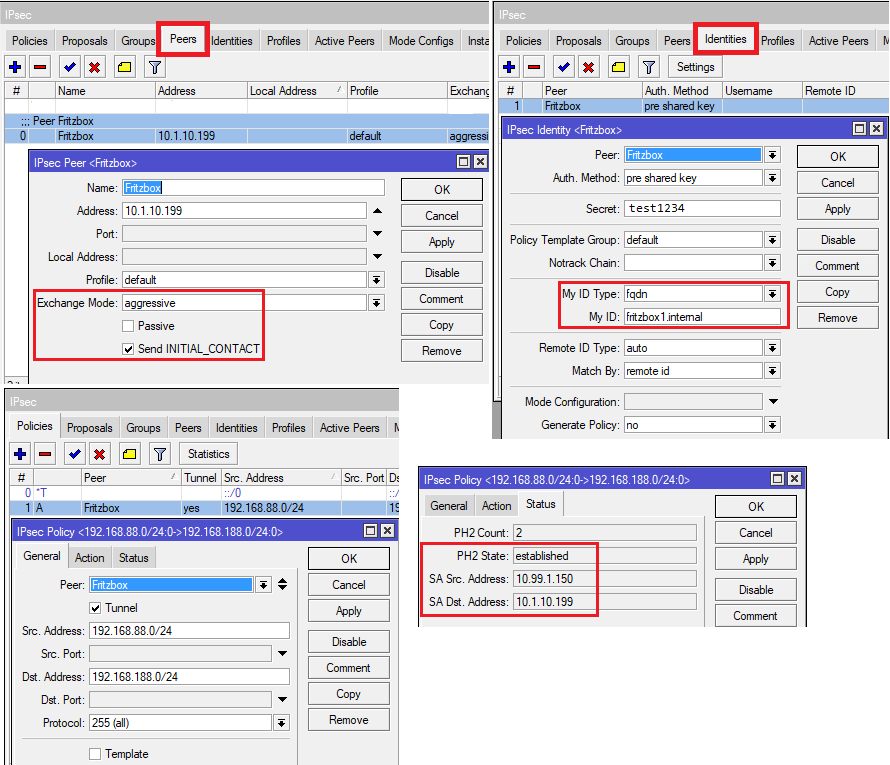

Da die remoten Mikrotiks in den verwendeten Heimnetzen wechselnde IPs oder bei DS-Lite z.B. eine zentrale Provider IP verwenden sind die IP Adressen die als VPN ID unbrauchbar. Hier arbeitet man immer mit internen FQDN IDs wie z.B. fritzbox1.internal, fritzbox2.internal usw.

Sinnvoller wäre es sicher dies Usernamen bezogen zu machen wie schmidt.internal, meier.internal usw. Wichtig ist das die Mikrotik IDs immer individuell sind wie auch die jeweiligen lokalen IP Netze (Büronetze) am Mikrotik. (Siehe dazu auch hier!)

Die dazu korrespondierende Fritzbox VPN Konfigurationsdatei für den Import sieht dann entsprechend dazu aus:

Inhalt mit einem Editor in eine einfache Textdatei kopieren, auf die eigene IP Adressierung anpassen und in die Fritzbox importieren.

Für weitere Mikrotiks fügt man ganz einfach per Cut and Paste weitere Connections mit den entsprechenden Daten hinzu.

Die DDNS Adressen und Passwörter müssen hier mit einem Text Editor natürlich vor dem Hochladen auf die Fritzbox an die eigenen angepasst werden!

⚠️ DDNS Adressen der Peers sind obsolet und nicht erforderlich auf der Fritzbox Seite!

👉🏽 Siehe verbessertes Fritzbox VPN Setup einen Thread weiter!!

(Wer die VPN Verbindung nicht editierbar haben möchte in der Fritzbox setzt editable = no; !)

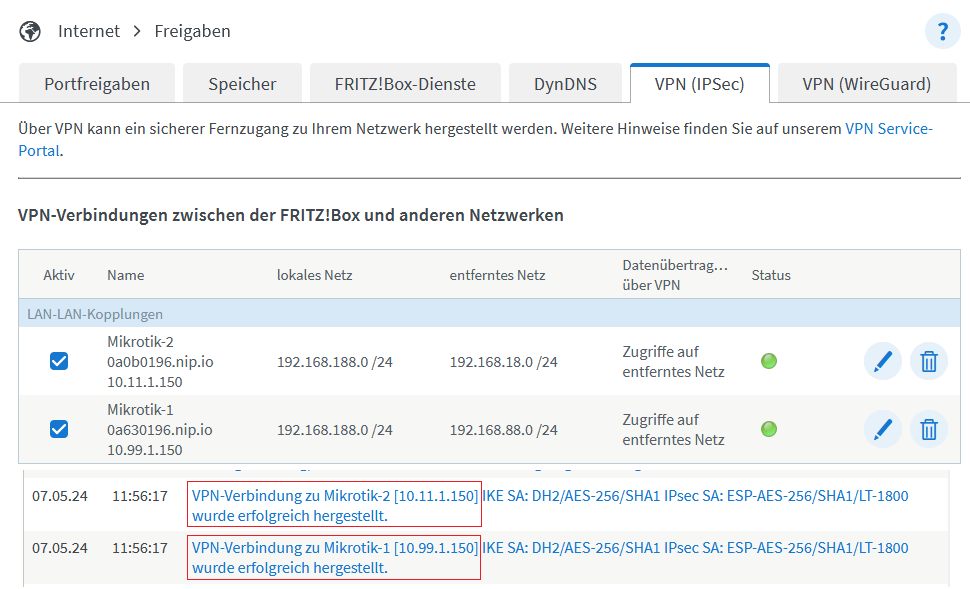

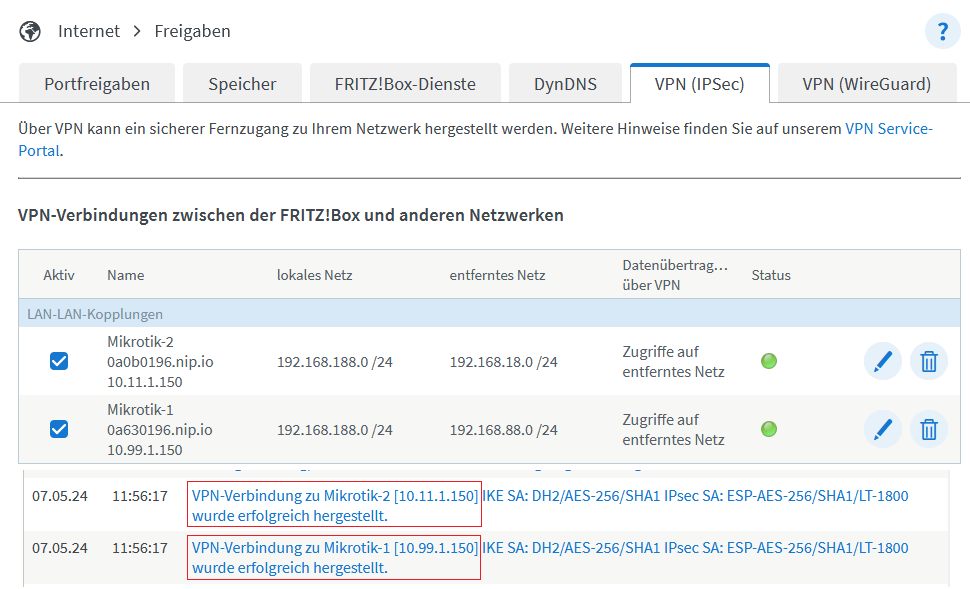

Entsprechend werden die VPN Tunnel fehlerfrei aufgebaut und auch Ping Checks laufen problemlos.

Die im Bürosegment angeschlossenen VoIP Telefone registreiren sich dann an der Fritzbox und laufen ebenso erwartungsgemäß fehlerfrei.

Getestet wurde das o.a. Setup mit Cisco VoIP Telefonen die an der FB registriert sind. (Weitere Infos dazu auch hier)

Works as designed! 👍 😉

Natürlich funktioniert so ein Setup auch an einer zentralen Fritzbox mit wechselnder IP und DDNS Hostnamen wie z.B. myfritz.de etc.

Die Mikrotiks werden in bestehende Heimnetze gesteckt und realisieren dort ein geschütztes, abgetrenntes Büronetz z.B. für Home Office Benutzer. Dies enthält auch ein Telefon oder Softphone was per VoIP über den VPN Tunnel mit der zentralen Fritzbox kommuniziert.

Mit diesem Setup ist man vollständig unabhängig vom bestehenden Heimnetz und kann die Mikrotik Router den Home Office Usern "Plug and Play fertig" mitgeben. Es hat den zusätzlichen Vorteil das die Büronetz Komponenten durch die Mikrotik Firewall sicher vom Heimnetz getrennt sind.

Los gehts...

⚠️ Verbessertes Setup im Folgethread!

Inhaltsverzeichnis

Basis ist ein klassisches IPsec VPN Design mit der Fritzbox als VPN Responder (Server) und den Mikrotiks als Initiator (Client).

Durch die Initiator Funktion auf der VPN Client Seite ist dabei die Art und Weise des remoten Heimnetzes egal. Ob dies ein DS-Lite, CGN oder Dual Stack Anschluss ist und ob die Heimnetze eine gleiche IP Adressierung haben spielt keinerlei Rolle.

❗️Obsolet! 👉🏽 Siehe verbessertes Setup im Folgethread!

(Optional kann man hier auch jeweils ein dediziertes Profil für die Fritzbox erstellen)

Da die remoten Mikrotiks in den verwendeten Heimnetzen wechselnde IPs oder bei DS-Lite z.B. eine zentrale Provider IP verwenden sind die IP Adressen die als VPN ID unbrauchbar. Hier arbeitet man immer mit internen FQDN IDs wie z.B. fritzbox1.internal, fritzbox2.internal usw.

Sinnvoller wäre es sicher dies Usernamen bezogen zu machen wie schmidt.internal, meier.internal usw. Wichtig ist das die Mikrotik IDs immer individuell sind wie auch die jeweiligen lokalen IP Netze (Büronetze) am Mikrotik. (Siehe dazu auch hier!)

Die dazu korrespondierende Fritzbox VPN Konfigurationsdatei für den Import sieht dann entsprechend dazu aus:

Inhalt mit einem Editor in eine einfache Textdatei kopieren, auf die eigene IP Adressierung anpassen und in die Fritzbox importieren.

Für weitere Mikrotiks fügt man ganz einfach per Cut and Paste weitere Connections mit den entsprechenden Daten hinzu.

⚠️ DDNS Adressen der Peers sind obsolet und nicht erforderlich auf der Fritzbox Seite!

👉🏽 Siehe verbessertes Fritzbox VPN Setup einen Thread weiter!!

vpncfg {

vpncfg_version = 3;

connections {

enabled = yes;

editable = yes;

use_ikev2 = no;

conn_type = conntype_lan;

name = "Mikrotik-1";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = no;

localip = ::;

remoteip = ::;

local_virtualip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "0a630196.nip.io";

keepalive_ip = 0.0.0.0;

localid {

ipaddr = 10.1.10.199;

}

remoteid {

fqdn = "fritzbox1.internal";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "test1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.88.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.88.0 255.255.255.0";

} {

enabled = yes;

editable = yes;

use_ikev2 = no;

conn_type = conntype_lan;

name = "Mikrotik-2";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = no;

localip = ::;

remoteip = ::;

local_virtualip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "0a0b0196.nip.io";

keepalive_ip = 0.0.0.0;

localid {

ipaddr = 10.1.10.199;

}

remoteid {

fqdn = "fritzbox2.internal";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "test1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.18.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.18.0 255.255.255.0";

}

} Entsprechend werden die VPN Tunnel fehlerfrei aufgebaut und auch Ping Checks laufen problemlos.

Die im Bürosegment angeschlossenen VoIP Telefone registreiren sich dann an der Fritzbox und laufen ebenso erwartungsgemäß fehlerfrei.

Getestet wurde das o.a. Setup mit Cisco VoIP Telefonen die an der FB registriert sind. (Weitere Infos dazu auch hier)

Works as designed! 👍 😉

Es gibt eine entscheidende Korrektur zum Besseren die das VPN Setup noch einmal deutlich vereinfacht!!!

Durch diese Änderung sind DDNS Adressen bzw. Hostnamen für die Peers der remoten Mikrotiks überflüssig!

Man erspart sich so lästige Fragerei nach IP Adressen, DDNS usw. in den Zielnetzen der Home Office Kollegen und ist damit vollkommen unabhängig von deren lokalem Setup.

Zur einfachen Lösung gibt man, wie generell üblich, die "0.0.0.0" als Peer IP Adresse auf der Responderseite also der Fritzbox ein mit dem Parameter remoteip = 0.0.0.0;

Mit diesem IP Setup akzeptiert die Fritzbox generell alle eingehende VPN Verbindungen, egal von welcher Absender IP Adresse und ob DS-Lite oder nicht.

Damit kann man den Home Office Kollegen den Mikrotik fertig konfiguriert als "Plug and Play Box" mitgeben die sie lediglich nur noch ins heimische Netzwerk klemmen müssen für den Bürozugang!

Es ist damit auch vollkommen irrelevant ob dort ggf. DS-Lite, CGNAT usw. vorhanden ist da die Anschlussart mit dieser Anpassung ohne jeglichen Einfluß auf das gesamte VPN Setup ist.

Die damit deutlich verbesserte, da einfachere Version des o.a. Tutorials sieht dann so aus:

Den Inhalt auch hier wieder ganz einfach mit einem Text Editor wie z.B. Notepad++ in eine einfache Textdatei kopieren, auf die eigene IP Adressierung anpassen und in die Fritzbox über die VPN Upload Funktion importieren.

Hier mit verbessertem Setup mit 8 Stunden Key Lifetime in Phase 1 "phase1ss = "LT8h/all/all/all";" !

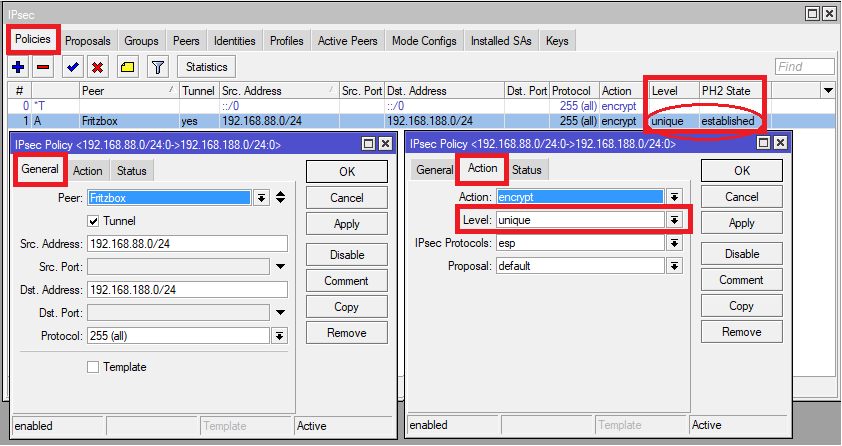

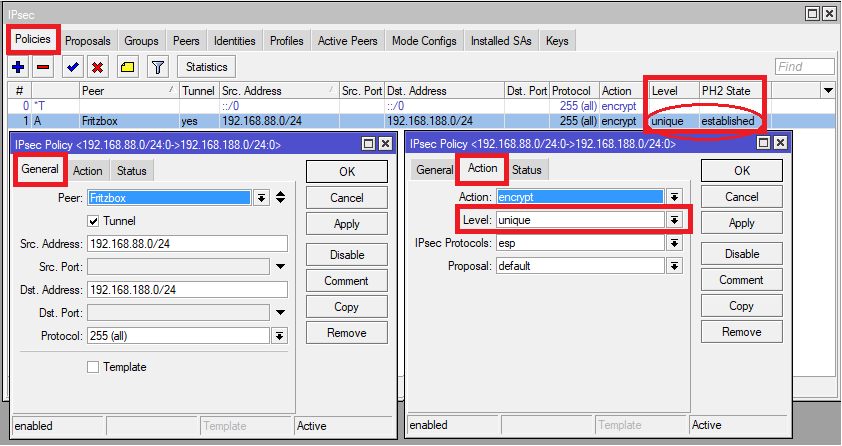

⚠️ Hier muss unbedingt in den Policies unter Action der Level auf Unique gesetzt sein!!

Danach kommen die Peers sofort hoch im Status "Established" (Verbunden) und auch die Fritzbox VPN Indikatoren werden grün!

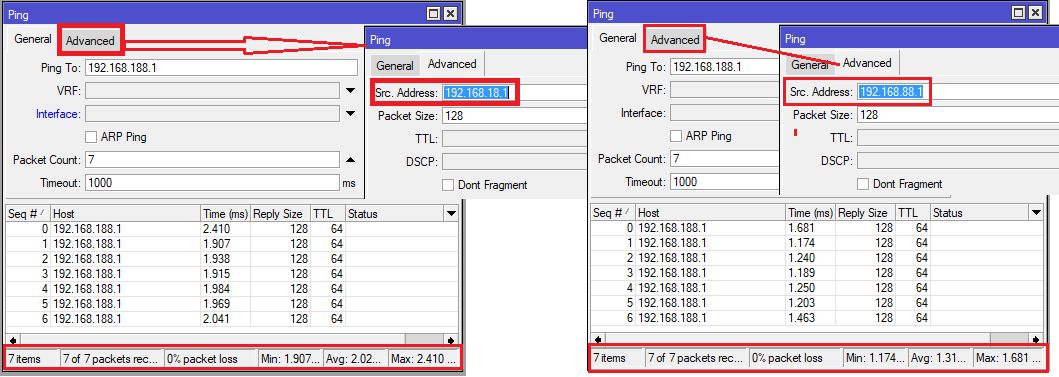

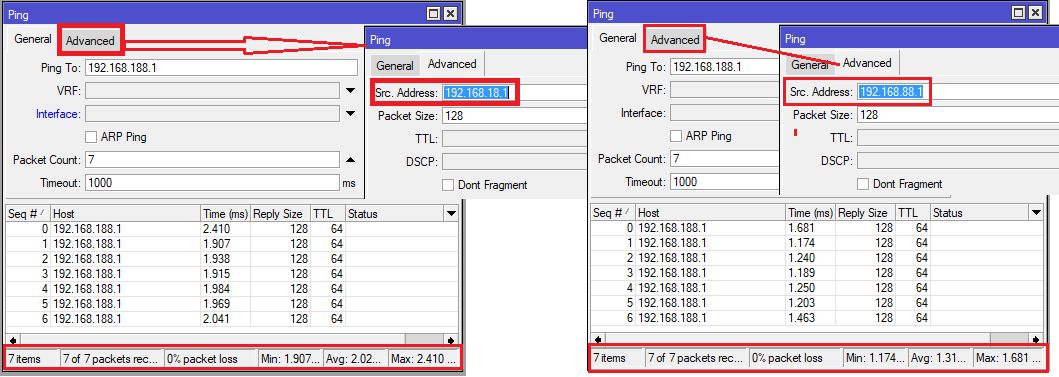

Hier ist beim Pingen der Fritzbox über den VPN Tunnel zwingend darauf zu achten in den Advanced Settings die Absender IP auf die lokale LAN IP zu setzen!!

Andernfalls verwendet der Mikrotik eine andere Absender IP und der VPN Ping geht ins Nirwana!

Fazit: Works much better and also as designed!! 👍 😉

(Wie man das gesamte Setup unter einem Wireguard VPN mit der nicht Standard konformen AVM / Fritzbox Wireguard Implementation zum Laufen bekommt erklärt ein separates Forentutorial)

Durch diese Änderung sind DDNS Adressen bzw. Hostnamen für die Peers der remoten Mikrotiks überflüssig!

Man erspart sich so lästige Fragerei nach IP Adressen, DDNS usw. in den Zielnetzen der Home Office Kollegen und ist damit vollkommen unabhängig von deren lokalem Setup.

Zur einfachen Lösung gibt man, wie generell üblich, die "0.0.0.0" als Peer IP Adresse auf der Responderseite also der Fritzbox ein mit dem Parameter remoteip = 0.0.0.0;

Mit diesem IP Setup akzeptiert die Fritzbox generell alle eingehende VPN Verbindungen, egal von welcher Absender IP Adresse und ob DS-Lite oder nicht.

Damit kann man den Home Office Kollegen den Mikrotik fertig konfiguriert als "Plug and Play Box" mitgeben die sie lediglich nur noch ins heimische Netzwerk klemmen müssen für den Bürozugang!

Es ist damit auch vollkommen irrelevant ob dort ggf. DS-Lite, CGNAT usw. vorhanden ist da die Anschlussart mit dieser Anpassung ohne jeglichen Einfluß auf das gesamte VPN Setup ist.

Inhaltsverzeichnis

Die damit deutlich verbesserte, da einfachere Version des o.a. Tutorials sieht dann so aus:

Den Inhalt auch hier wieder ganz einfach mit einem Text Editor wie z.B. Notepad++ in eine einfache Textdatei kopieren, auf die eigene IP Adressierung anpassen und in die Fritzbox über die VPN Upload Funktion importieren.

Hier mit verbessertem Setup mit 8 Stunden Key Lifetime in Phase 1 "phase1ss = "LT8h/all/all/all";" !

vpncfg {

vpncfg_version = 3;

connections {

enabled = yes;

editable = no;

use_ikev2 = no;

conn_type = conntype_lan;

name = "Mikrotik-1";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = no;

localip = ::;

remoteip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

keepalive_ip = 0.0.0.0;

localid {

ipaddr = 10.1.10.199;

}

remoteid {

fqdn = "fritzbox1.internal";

}

mode = phase1_mode_aggressive;

phase1ss = "LT8h/all/all/all";

keytype = connkeytype_pre_shared;

key = "test1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.88.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.88.0 255.255.255.0";

} {

enabled = yes;

editable = no;

use_ikev2 = no;

conn_type = conntype_lan;

name = "Mikrotik-2";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = no;

localip = ::;

remoteip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

keepalive_ip = 0.0.0.0;

localid {

ipaddr = 10.1.10.199;

}

remoteid {

fqdn = "fritzbox2.internal";

}

mode = phase1_mode_aggressive;

phase1ss = "LT8h/all/all/all";

keytype = connkeytype_pre_shared;

key = "test1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.18.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.18.0 255.255.255.0";

}

} ⚠️ Hier muss unbedingt in den Policies unter Action der Level auf Unique gesetzt sein!!

Danach kommen die Peers sofort hoch im Status "Established" (Verbunden) und auch die Fritzbox VPN Indikatoren werden grün!

Hier ist beim Pingen der Fritzbox über den VPN Tunnel zwingend darauf zu achten in den Advanced Settings die Absender IP auf die lokale LAN IP zu setzen!!

Andernfalls verwendet der Mikrotik eine andere Absender IP und der VPN Ping geht ins Nirwana!

Fazit: Works much better and also as designed!! 👍 😉

(Wie man das gesamte Setup unter einem Wireguard VPN mit der nicht Standard konformen AVM / Fritzbox Wireguard Implementation zum Laufen bekommt erklärt ein separates Forentutorial)