VPN auf Dedicated Server

Hallo,

Ich habe vor ein Server im Rechenzentrum zu betreiben. Ich habe mir einige Szenarien angeschaut und habe auch die Idee wie ich das ganze realisieren kann. Nur leider spielt mein Provider nicht ganz mit, weil die keine VPN Verbindung anbieten.

Ich möchte auf ein Server im Rechenzentrum virtualisieren und habe eigentlich alles schon vorbereitet bis auf die VPN Verbindung die ich zeigend benötige um z.B. auf lokale Drucker zu drucken oder zu Scannen.

Auf dem Host, habe ich Cent OS8 mit KVM und Cockpit installiert.

Ich habe eine Netzwerkbrücke für die Kommunikation nach außen und DHCP erstellt.

Betriebssysteme installiert und Updates installiert. Alles über das Cockpit Panel

Ich habe auch Ein VPN Tunnel aufgebaut und die Verbindung zum Host aufgebaut.

Ich bekomme jedoch keine VPN Verbindung zu der Brücke und zu den Gastsystemen.

Ich möchte mein Büro Router über IPSec mit dem Server verbinden und auf die VMs uneingeschränkt zugreifen können. Die VMs sollen auch mit meinen lokalen Geräten kommunizieren, so als wäre alles im gleichen Netz.

Wie bekomme ich diese VPN Verbindung zu Stande? Mehrere IPs vom Provider würde ich bekommen aber das löst nicht mein Problem.

Das vorhandene Tunnel soll einfach nur mit mit den VMs kommunizieren, was mach ich falsch?

Ich habe vor ein Server im Rechenzentrum zu betreiben. Ich habe mir einige Szenarien angeschaut und habe auch die Idee wie ich das ganze realisieren kann. Nur leider spielt mein Provider nicht ganz mit, weil die keine VPN Verbindung anbieten.

Ich möchte auf ein Server im Rechenzentrum virtualisieren und habe eigentlich alles schon vorbereitet bis auf die VPN Verbindung die ich zeigend benötige um z.B. auf lokale Drucker zu drucken oder zu Scannen.

Auf dem Host, habe ich Cent OS8 mit KVM und Cockpit installiert.

Ich habe eine Netzwerkbrücke für die Kommunikation nach außen und DHCP erstellt.

Betriebssysteme installiert und Updates installiert. Alles über das Cockpit Panel

Ich habe auch Ein VPN Tunnel aufgebaut und die Verbindung zum Host aufgebaut.

Ich bekomme jedoch keine VPN Verbindung zu der Brücke und zu den Gastsystemen.

Ich möchte mein Büro Router über IPSec mit dem Server verbinden und auf die VMs uneingeschränkt zugreifen können. Die VMs sollen auch mit meinen lokalen Geräten kommunizieren, so als wäre alles im gleichen Netz.

Wie bekomme ich diese VPN Verbindung zu Stande? Mehrere IPs vom Provider würde ich bekommen aber das löst nicht mein Problem.

Das vorhandene Tunnel soll einfach nur mit mit den VMs kommunizieren, was mach ich falsch?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1174573041

Url: https://administrator.de/forum/vpn-auf-dedicated-server-1174573041.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

45 Kommentare

Neuester Kommentar

Moin,

Zum Anderen lieferst du ungefähr null Informationen darüber, wo du den VPN-Tunnel terminierst und wie dein Routing aufgebaut ist.

Hast du auf deinem Virtualisierungshost eine interne Netzwerkbrücke für deine VMs? Hast du eine VM die dort routet?

VG

Zitat von @bintes:

Hallo,

Ich habe vor ein Server im Rechenzentrum zu betreiben. Ich habe mir einige Szenarien angeschaut und habe auch die Idee wie ich das ganze realisieren kann. Nur leider spielt mein Provider nicht ganz mit, weil die keine VPN Verbindung anbieten.

Ich möchte auf ein Server im Rechenzentrum virtualisieren und habe eigentlich alles schon vorbereitet bis auf die VPN Verbindung die ich zeigend benötige um z.B. auf lokale Drucker zu drucken oder zu Scannen.

Auf dem Host, habe ich Cent OS8 mit KVM und Cockpit installiert.

Ich habe eine Netzwerkbrücke für die Kommunikation nach außen und DHCP erstellt.

Betriebssysteme installiert und Updates installiert. Alles über das Cockpit Panel

Ich habe auch Ein VPN Tunnel aufgebaut und die Verbindung zum Host aufgebaut.

Ich bekomme jedoch keine VPN Verbindung zu der Brücke und zu den Gastsystemen.

Ich möchte mein Büro Router über IPSec mit dem Server verbinden und auf die VMs uneingeschränkt zugreifen können. Die VMs sollen auch mit meinen lokalen Geräten kommunizieren, so als wäre alles im gleichen Netz.

Wie bekomme ich diese VPN Verbindung zu Stande? Mehrere IPs vom Provider würde ich bekommen aber das löst nicht mein Problem.

Das vorhandene Tunnel soll einfach nur mit mit den VMs kommunizieren, was mach ich falsch?

erstmal machst du das hier falsch.Hallo,

Ich habe vor ein Server im Rechenzentrum zu betreiben. Ich habe mir einige Szenarien angeschaut und habe auch die Idee wie ich das ganze realisieren kann. Nur leider spielt mein Provider nicht ganz mit, weil die keine VPN Verbindung anbieten.

Ich möchte auf ein Server im Rechenzentrum virtualisieren und habe eigentlich alles schon vorbereitet bis auf die VPN Verbindung die ich zeigend benötige um z.B. auf lokale Drucker zu drucken oder zu Scannen.

Auf dem Host, habe ich Cent OS8 mit KVM und Cockpit installiert.

Ich habe eine Netzwerkbrücke für die Kommunikation nach außen und DHCP erstellt.

Betriebssysteme installiert und Updates installiert. Alles über das Cockpit Panel

Ich habe auch Ein VPN Tunnel aufgebaut und die Verbindung zum Host aufgebaut.

Ich bekomme jedoch keine VPN Verbindung zu der Brücke und zu den Gastsystemen.

Ich möchte mein Büro Router über IPSec mit dem Server verbinden und auf die VMs uneingeschränkt zugreifen können. Die VMs sollen auch mit meinen lokalen Geräten kommunizieren, so als wäre alles im gleichen Netz.

Wie bekomme ich diese VPN Verbindung zu Stande? Mehrere IPs vom Provider würde ich bekommen aber das löst nicht mein Problem.

Das vorhandene Tunnel soll einfach nur mit mit den VMs kommunizieren, was mach ich falsch?

Zum Anderen lieferst du ungefähr null Informationen darüber, wo du den VPN-Tunnel terminierst und wie dein Routing aufgebaut ist.

Hast du auf deinem Virtualisierungshost eine interne Netzwerkbrücke für deine VMs? Hast du eine VM die dort routet?

VG

Kollege @BirdyB hat hier Recht. Von den Informationen ist das sehr spartantisch was eine zielführende Hilfe so gut wie unmöglich macht. Auch WAS du nach eigenen Angaben falsch machst erklärst du hier leider nicht so das keiner hier eine Chance hat deine bisherigen Schritte nachzuvollziehen und zu verstehen.

Aber versuchen wir mal einen rudimentären Ansatz...

Fakten:

Erste Frage die du dir beantworten musst ist ob der Server direkt mit seinem OS den VPN Tunnel realisieren soll oder ob das z.B. eine (virtualisierte) Firewall in einer VM machen sollte.

Direkt ist das problemlos möglich mit dem Strongswan Package:

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

OPNsense und pfSense wären bei der Firewall Lösung hier deine besten Freunde:

forum.netgate.com/topic/122148/installing-pfsense-on-kvm-with-op ...

kifarunix.com/install-pfsense-firewall-on-kvm/

Die Firewall Option ist so oder so die gängiste Variante, da man ja niemals einen Hypervisor so ungeschützt ins Internet exponiert. Machen nichtmal mehr Dummies heutzutage. Man kann nur hoffen das das nicht dein Plan war.

Die direkte Variante geht aber auch. Dazu musst du nur das StrongSwan VPN Image (oder auch dein LibreSwan) aus dem CentOS Repository nachinstallieren sofern noch nicht gemacht.

Wie man dann sowas löst kannst du hier nachlesen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das hat auch eine entsprechende Anleitung zur Anbindung des StrongSwan.

Oder auch hier:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Das wären so grob die 2 gängigsten Optionen das mit IPsec als VPN Protokoll zu lösen.

Bevor wir jetzt ins Eingemachte gehen solltest du dir also erstmal ganz grundsätzlich überlegen WIE du die VPN Anbindung an dein Büronetz realisieren willst. Machbar ist (fast) alles aber einen groben Plan sollte man schon haben.

Wenn du, wie oben geschildert, mit LibreSwan arbeitest ist das ja per se ja schonmal richtig. Aber....

Ohne in die Kristallkugel blicken zu müssen ist doch eine zielführende Hilfe so gut wie unmöglich...

Aber versuchen wir mal einen rudimentären Ansatz...

Fakten:

- 1. Du hast einen Server auf CentOS Basis

- 2. Es ist ein VPN Router mit IPsec vorhanden

- 3. Es soll eine Site-to-Site Kopplung realisiert werden

- 4. VPN Protokoll ist IPsec

Erste Frage die du dir beantworten musst ist ob der Server direkt mit seinem OS den VPN Tunnel realisieren soll oder ob das z.B. eine (virtualisierte) Firewall in einer VM machen sollte.

Direkt ist das problemlos möglich mit dem Strongswan Package:

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

OPNsense und pfSense wären bei der Firewall Lösung hier deine besten Freunde:

forum.netgate.com/topic/122148/installing-pfsense-on-kvm-with-op ...

kifarunix.com/install-pfsense-firewall-on-kvm/

Die Firewall Option ist so oder so die gängiste Variante, da man ja niemals einen Hypervisor so ungeschützt ins Internet exponiert. Machen nichtmal mehr Dummies heutzutage. Man kann nur hoffen das das nicht dein Plan war.

Die direkte Variante geht aber auch. Dazu musst du nur das StrongSwan VPN Image (oder auch dein LibreSwan) aus dem CentOS Repository nachinstallieren sofern noch nicht gemacht.

Wie man dann sowas löst kannst du hier nachlesen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das hat auch eine entsprechende Anleitung zur Anbindung des StrongSwan.

Oder auch hier:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Das wären so grob die 2 gängigsten Optionen das mit IPsec als VPN Protokoll zu lösen.

Bevor wir jetzt ins Eingemachte gehen solltest du dir also erstmal ganz grundsätzlich überlegen WIE du die VPN Anbindung an dein Büronetz realisieren willst. Machbar ist (fast) alles aber einen groben Plan sollte man schon haben.

Wenn du, wie oben geschildert, mit LibreSwan arbeitest ist das ja per se ja schonmal richtig. Aber....

- WIE sollen wir dir helfen wenn du deine Setup Dateien hier nicht postest

- WIE sollen wir helfen wenn wir den Gegenpart auf dem IPsec Router nicht kennen ? (Screenshots)

- Es fehlen Hilfen wie der Output des LibreSwan Logs und auch des IPsec Router Logs um genau zu sehen WO der Fehler liegt

Ohne in die Kristallkugel blicken zu müssen ist doch eine zielführende Hilfe so gut wie unmöglich...

die VMs mit meinem lokalen Netz kommunizieren zu lassen finde ich VPN als den richtigen Weg.

Das ist auch so problemlos machbar !Es klappt einfach nicht.

Erste Anlaufstelle wäre dann doch logischerweise deine LibreSwan Log Files !!! Wo sind die ???Zweite Anlaufstelle wäre der Bintec Log File ! Wo ist der ??

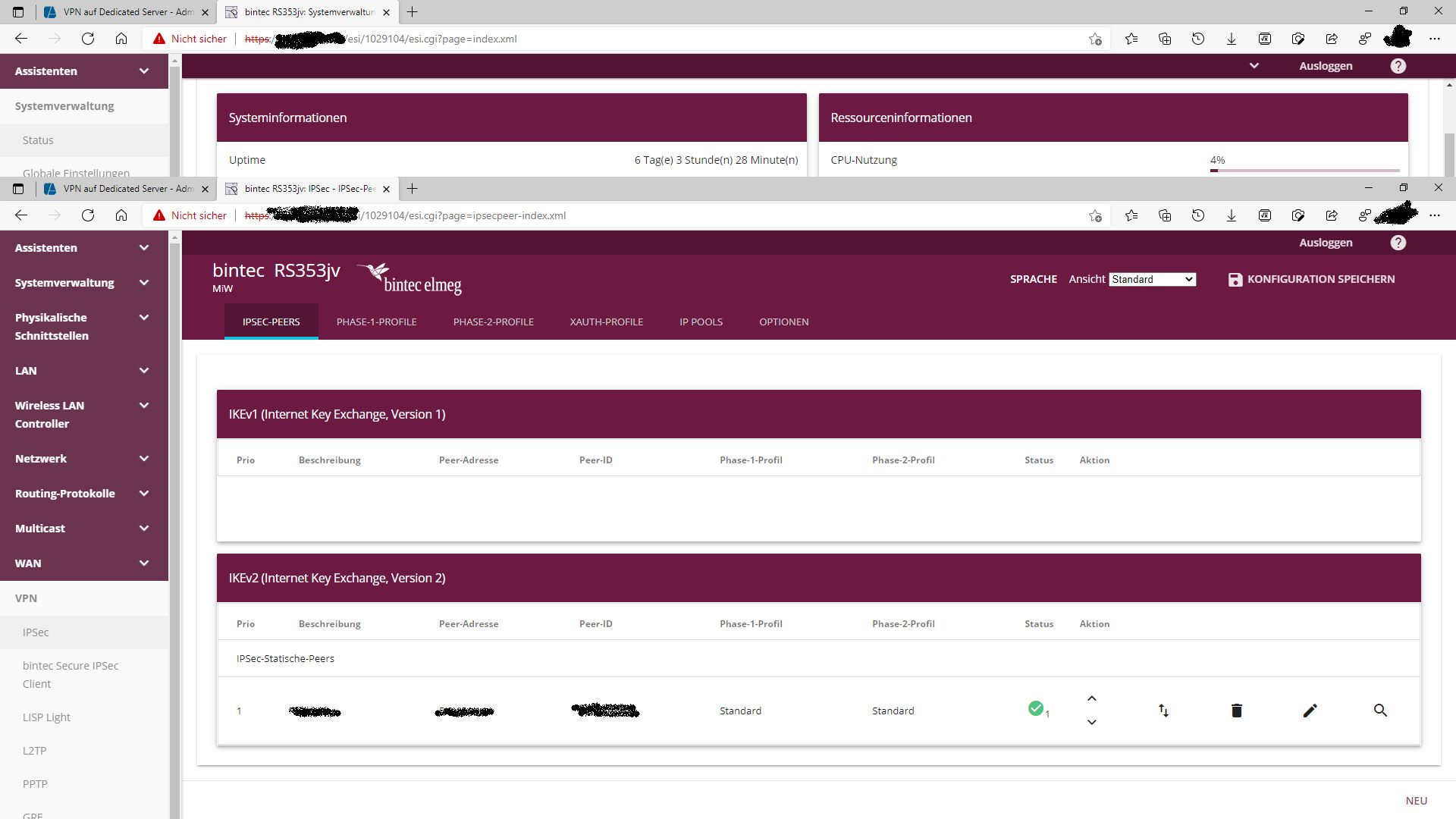

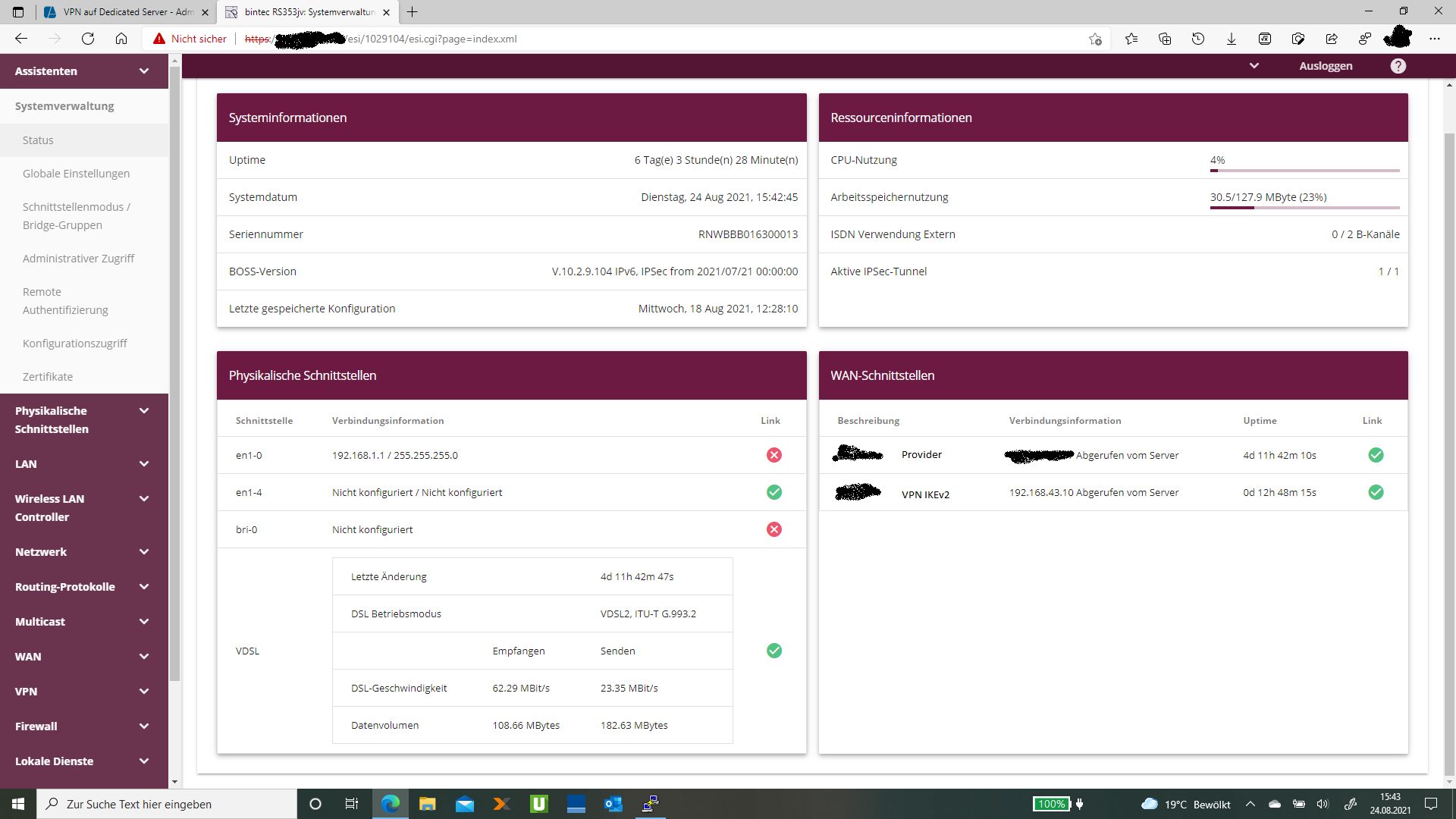

In den Log Files steht zu 98% WO der Fehler liegt oder zeigt obe der VPN Tun nel überhaupt zustande kommt ! Der Bintec zeigt den VPN Tunnelstatus auch an. Wir wäre nützlich zu wissen ob der "grün" ist.

Für uns wäre für eine zielführende Hilfe folgendes wichtig:

- Inhalt der LibreSwan Konfig datei unter /etc/ipsec.conf

- Was passiert (Konsol Output) wenn du mit ipsec restart die IPsec Client Verbind reinitialisierst und dann mit ipsec up <conn_name> neu startest. Der Output wäre essentiell wichtig zu wissen. "conn_name" ist dabei der Name des Tunnel in der Konf Datei zum Bintec !

- Log Datei des Libre Swan

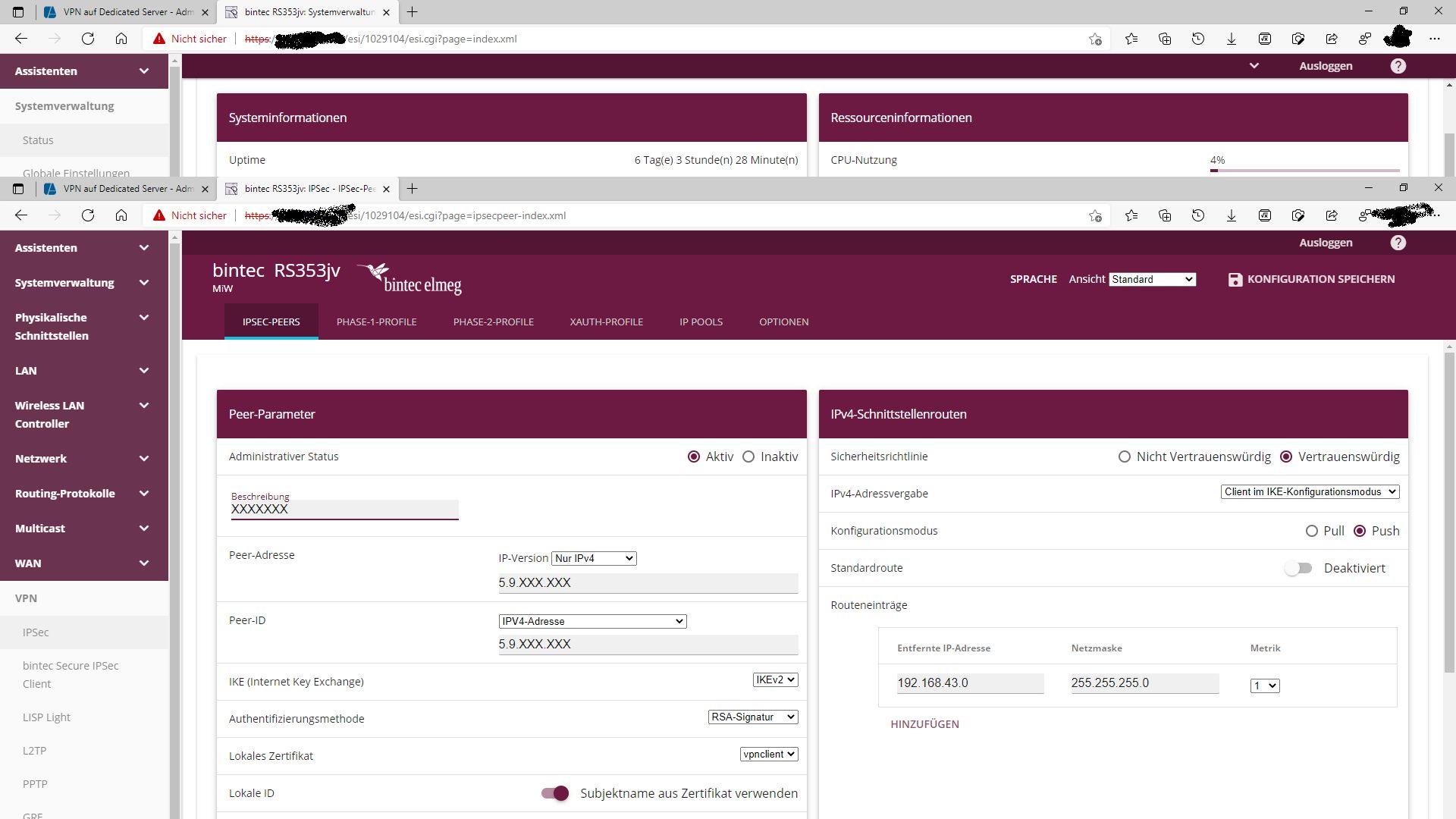

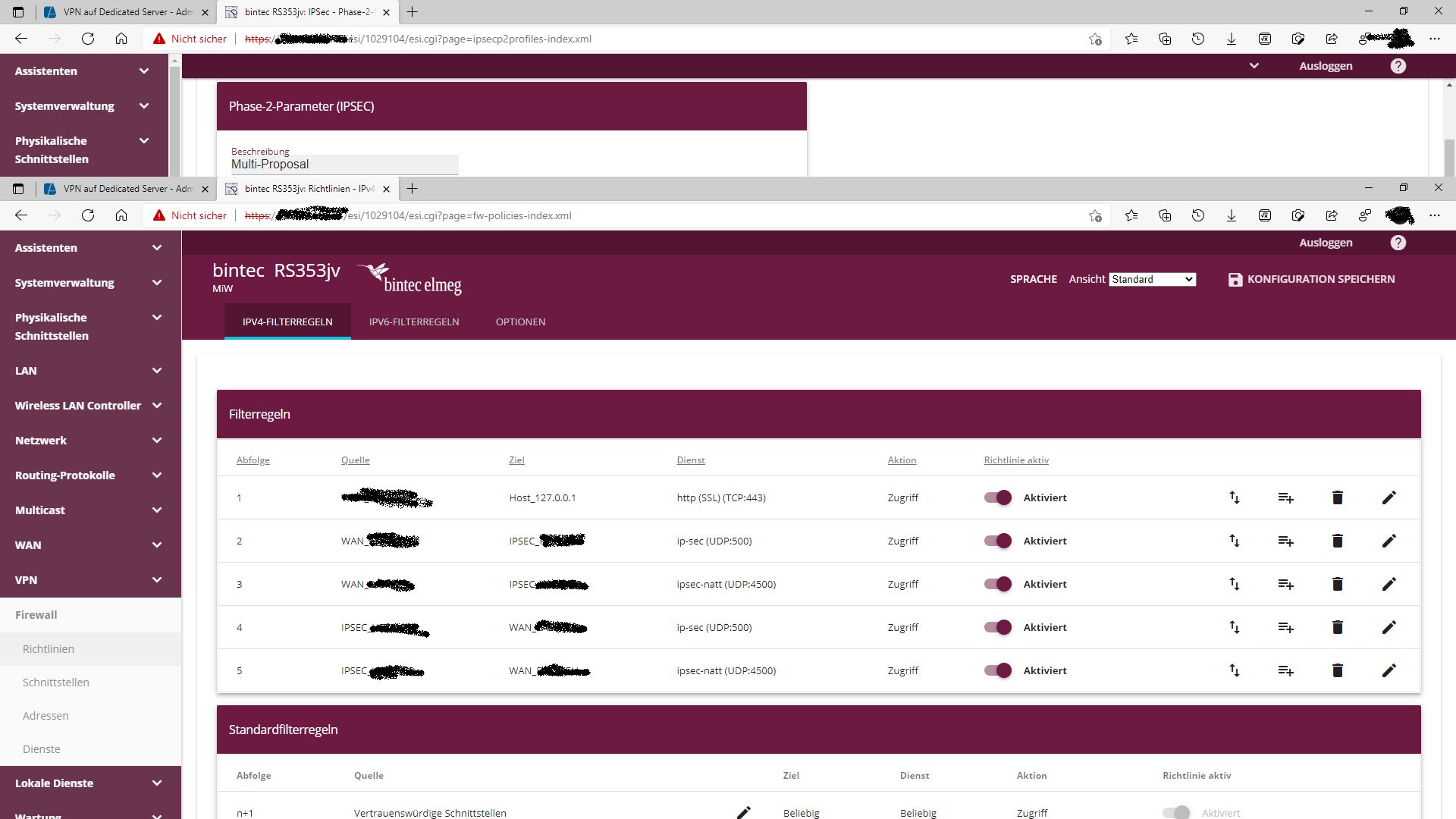

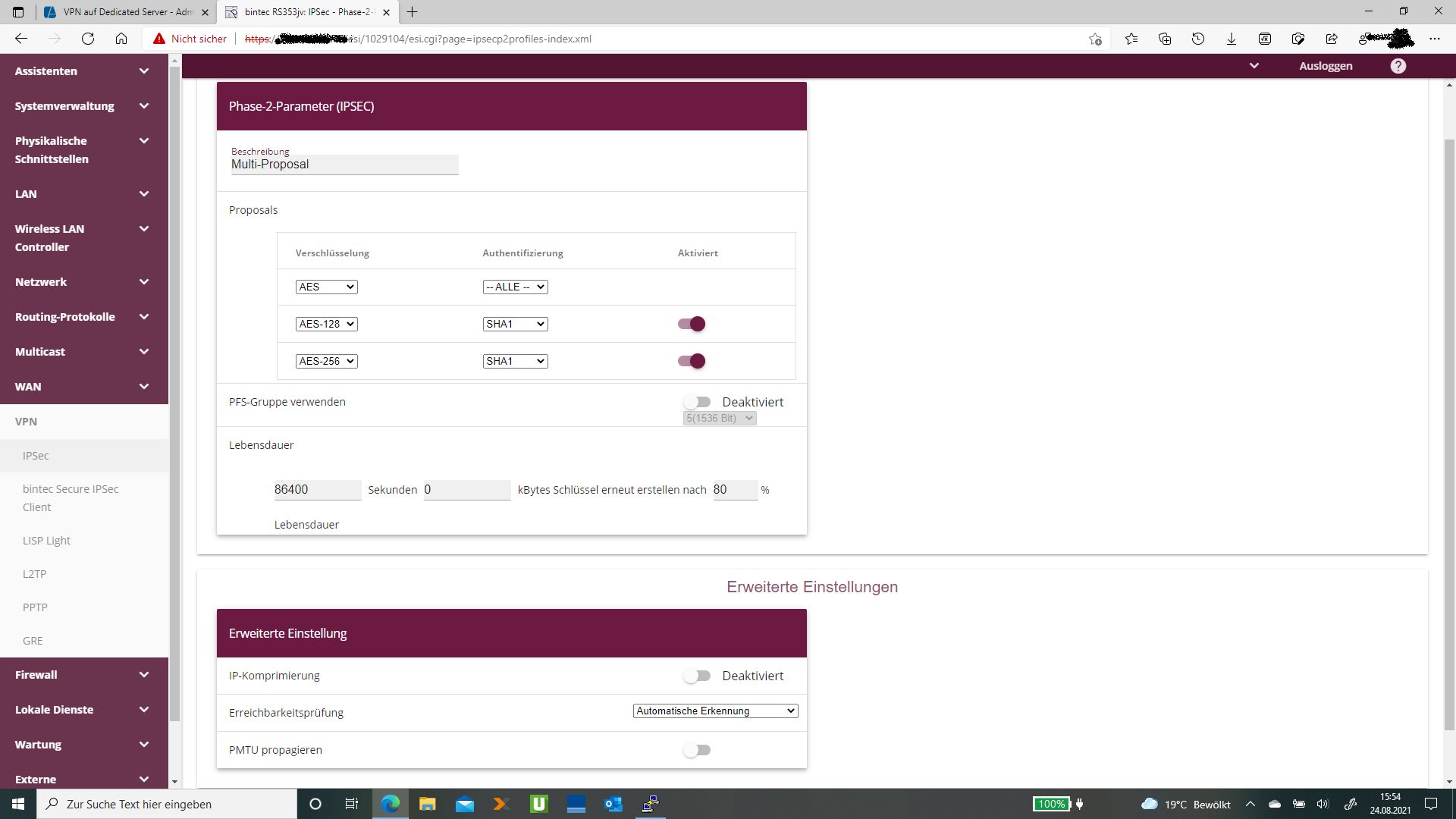

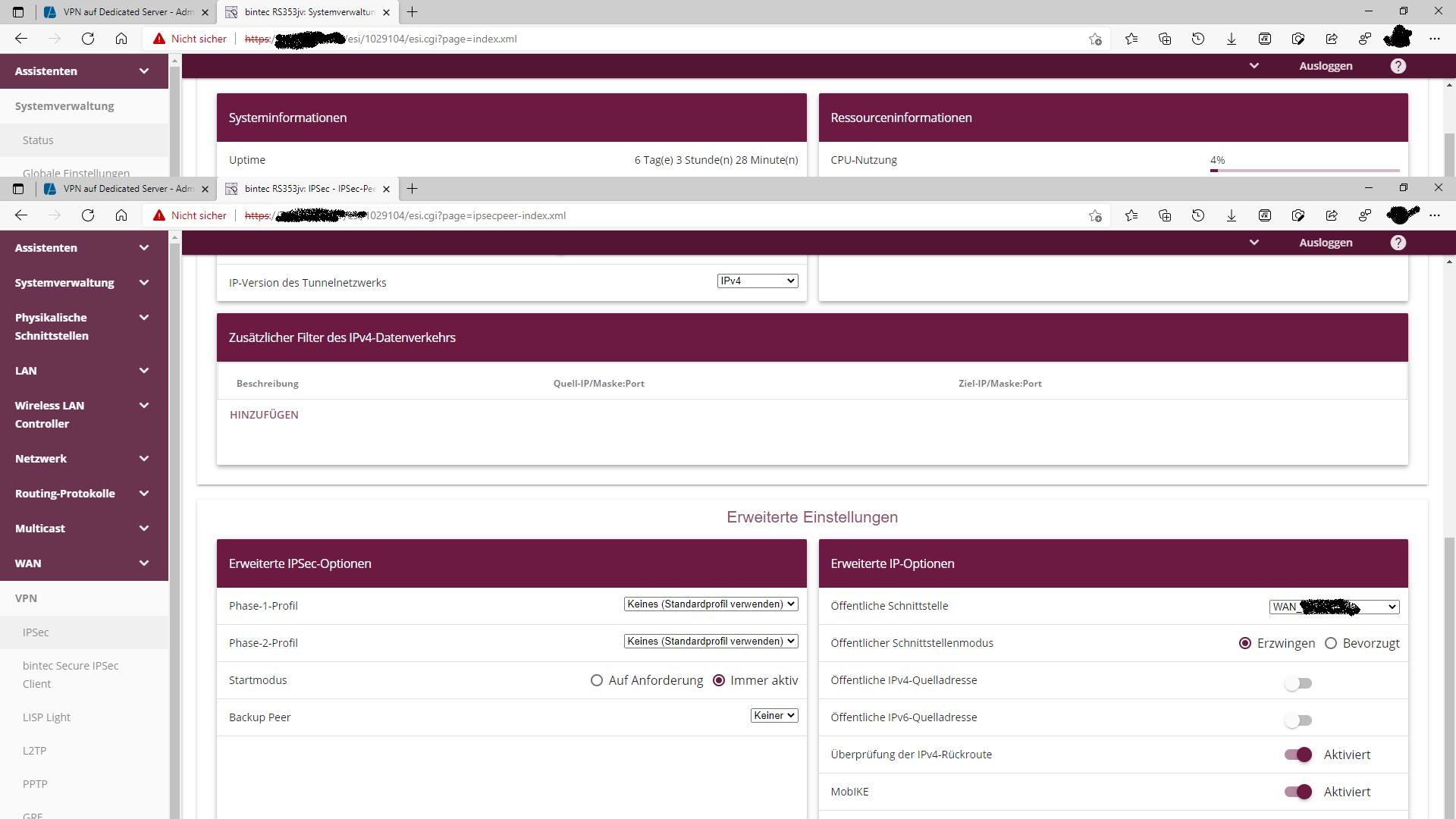

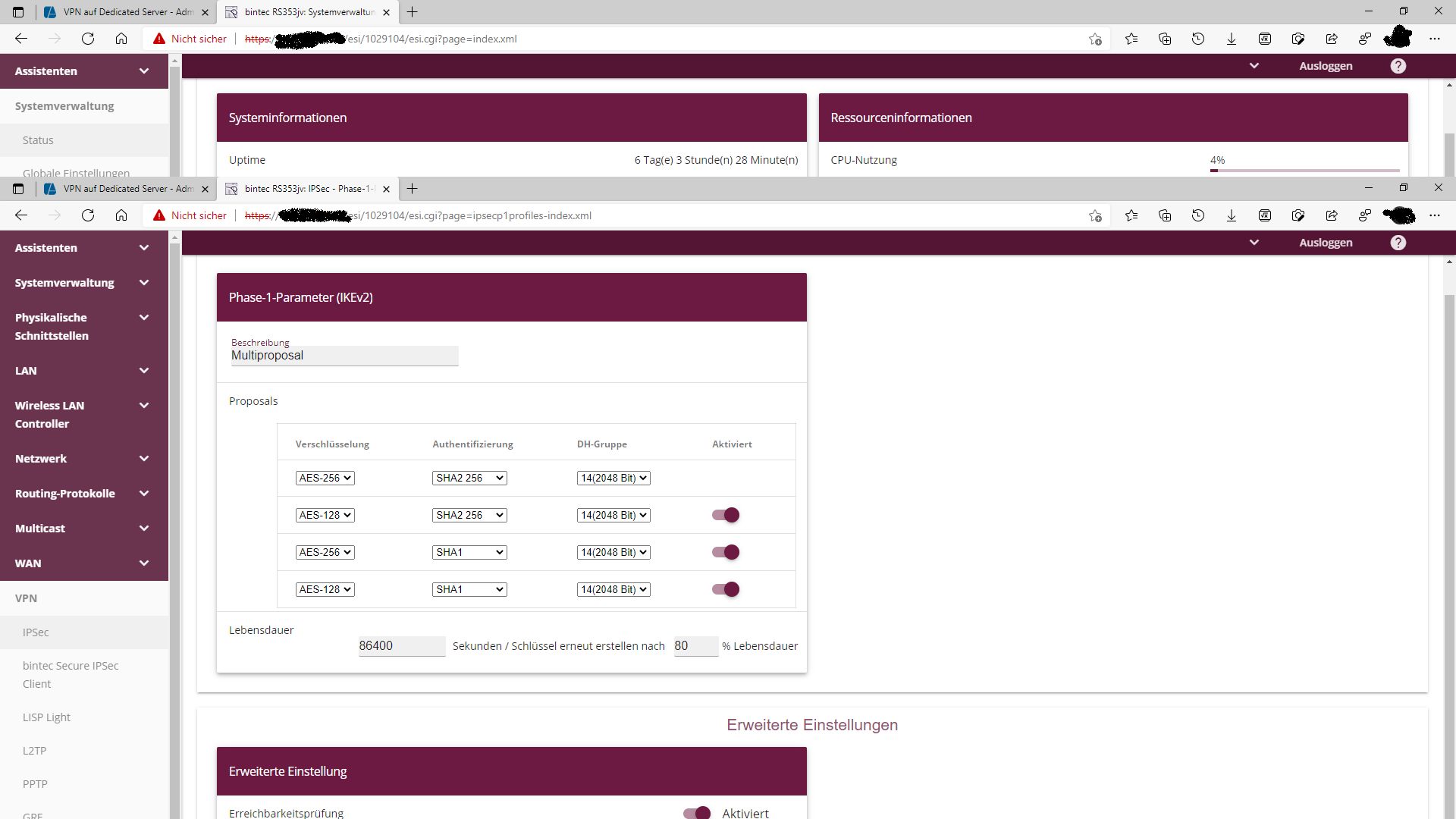

- Screenshots des IPsec Setups des Bintec

- Log Datei mit den Log Entries was der Bintec mitloggt wenn LibreSwan den Tunnel aufbaut

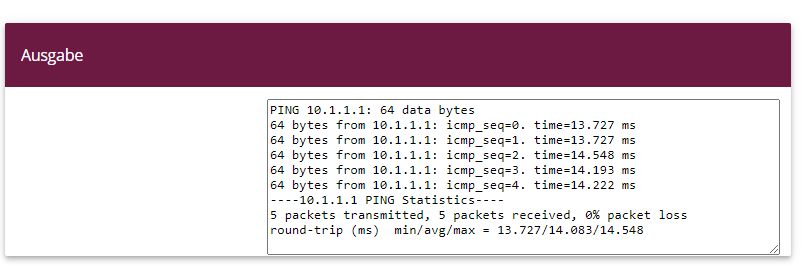

Wichtig ist doch zuallererst mal zu klären ob du überhaupt einen aktiven VPN Tunnel hast zum Server. Ist der gar nicht existent muss man sich über fehlende IP Connectivity nicht groß wundern.

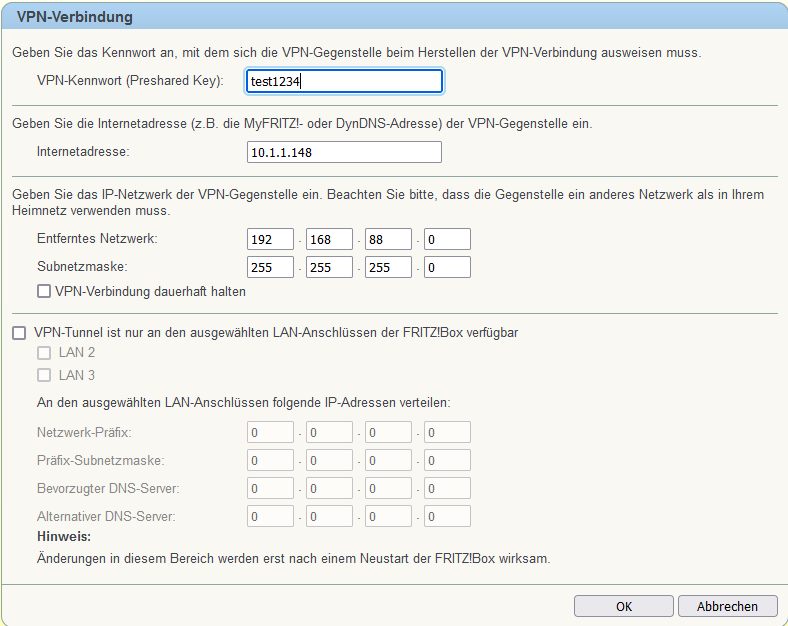

Dein Szenario kannst du HIER mal am Beispiel mit einer FritzBox sehen.

Mittlerweile habe ich es geschafft per VPN die Verbindung zum Server aufzubauen.

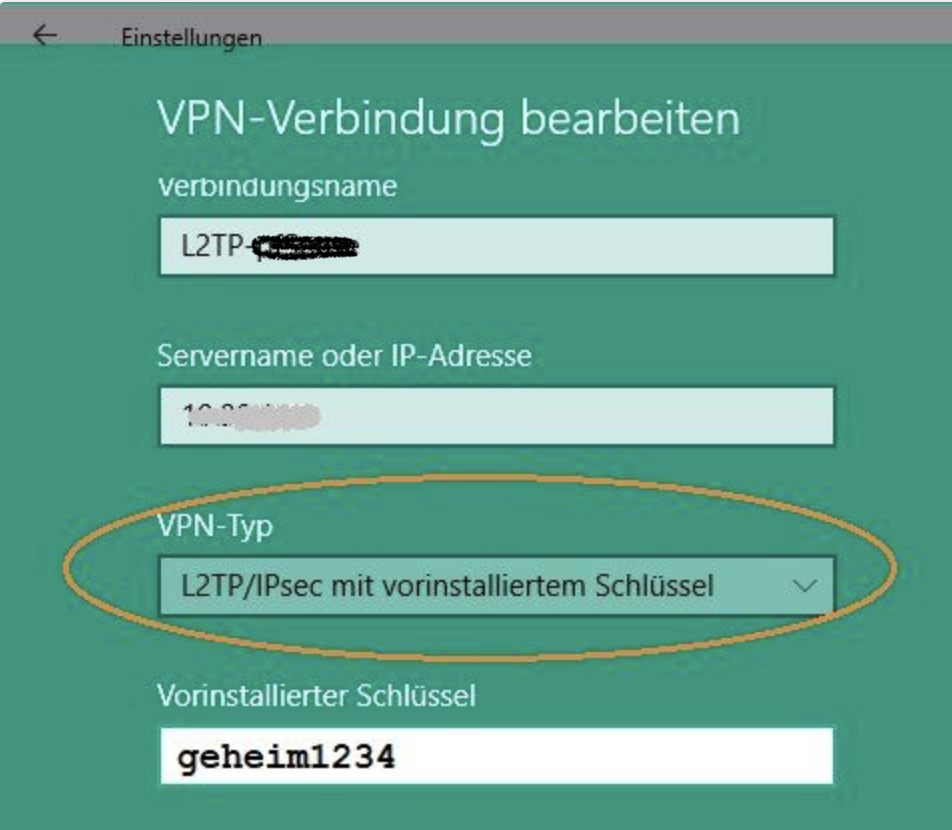

👍Mit mobilen Geräten Laptop, iPhone usw. möchte ich die L2TP/IPSec Verbindung nutzen.

Dann musst du natürlich zusätzlich auch eine L2TP Konfig dafür verwenden !! Deine obige Konfig ist IPsec native und KEIN L2TP und kann somit natürlich niemals mit L2TP Clients funktionieren.Eine praxistaugliche L2TP Konfig für deinen CentOS Server findest du z.B. hier:

Ubtuntu 20.10 mit UdmPro L2tp VPN Server verbinden

Bzw. wenn du mit einem GUI arbeitest hier.

Ich kann mich auch vom Windows Client sauber verbinden.

Wirklich mit L2TP Protokoll ??

wenn ich mich mit den mobilen Geräten verbinde, verliere ich die Lokale Internetverbindung und kann nur über den Tunnel kommunizieren.

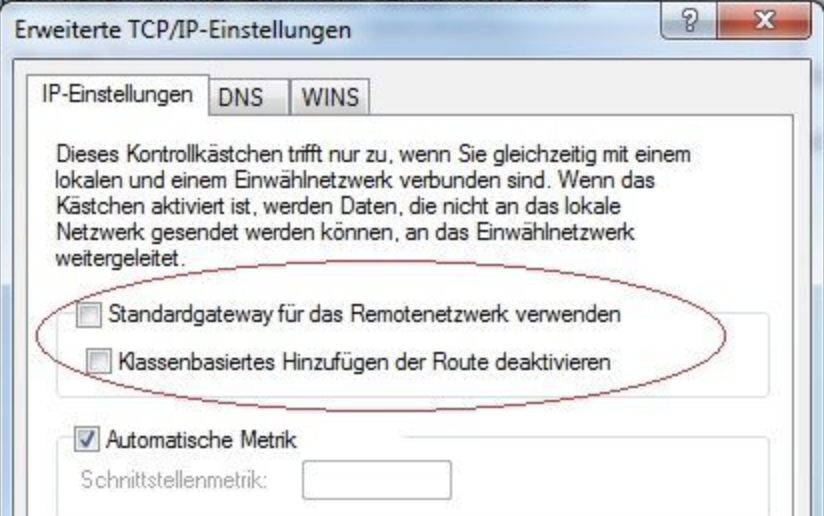

Das ist eine Fehlkonfiguration deinersets des Clients bzw. Servers. Du nutzt dann hier statt des üblichen Split Tunneling eine Gateway Redirection Konfig. Dazu musst du den Client umkonfigurieren:

ich kann von dem Router auf dem Server zugreifen aber nicht umgekehrt.

Liegt vermutlich daran das du die iptables Firewall aktiv hast und am virtuellen Tunnel Interface Traffic blockst oder NAT im Tunnel machst. Blocking und/oder NAT verhindert dann den Zugriff. Dazu müsste man aber deinen iptables Ruleset kennen um das final beantworten zu können.- Arbeiten die VMs in einem anderen IP Netz auf dem Hypervisor ?

- Mit welchem VPN Client greifst du zu ? Bzw. welche IP Adresse bzw. Netzwerk bekommst du bei aktivem VPN Client auf dem Tunnel Interface ? (ipconfig -all bei Winblows)

github.com/hwdsl2/setup-ipsec-vpn/blob/master/docs/advanced-usag ...

(Zitat: "Please note, additional configuration is required if you want VPN clients to access the local subnet behind the network interface that is NOT for Internet access.")

Um also auf das gesamte lokale Subnet des Servers zugreifen zu können und damit auch auf deine VMs, sofern diese sich in dem gleichen Subnet befinden, sind laut Beschreibung ein paar zusätzliche Kommandos bei dieser Installation nötig:

github.com/hwdsl2/setup-ipsec-vpn/blob/master/docs/advanced-usag ...

Würde ja vollständig der beschriebenen IP Adressierung widersprechen sofern du L2TP nutzt !

(Zitat: "Clients are assigned internal IPs from 192.168.42.10 to 192.168.42.250" !!)

Auch mit IPsec native und Xauth wäre es dann das .43.0er Netz was deiner .122.0er Adressierung ja völlig widerspricht.

Geht man nach der Anleitung des Scripterstellers stimmt da also generell was nicht....

(Zitat: "Clients are assigned internal IPs from 192.168.42.10 to 192.168.42.250" !!)

Auch mit IPsec native und Xauth wäre es dann das .43.0er Netz was deiner .122.0er Adressierung ja völlig widerspricht.

Geht man nach der Anleitung des Scripterstellers stimmt da also generell was nicht....

Zitat von @bintes:

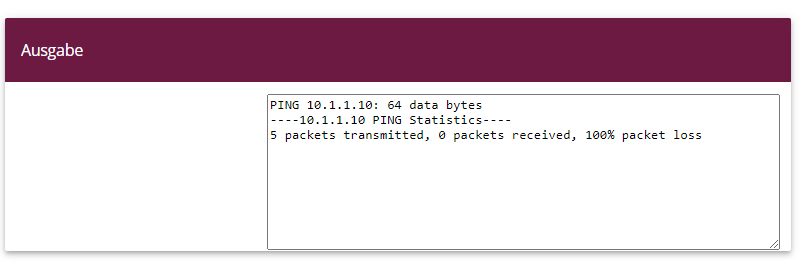

weiterhin keine PING Befehle und auch keine Kommunikation. Obwohl ich im gleichen Subnet bin.

Dafür muss der Router auf dem Interface Proxy-ARP spielen damit das funktioniert, weil die Clients ja nicht wirklich auf dem selben Interface liegen muss für die VPN Clients der Router die ARP Antworten liefern, die anderen Stationen senden dann Ihre Pakete an den Router und dieser leitet diese an die VPN-Clients auf dem VPN-Interface weiter ...weiterhin keine PING Befehle und auch keine Kommunikation. Obwohl ich im gleichen Subnet bin.

Bei besseren Routern ist das mit dem Kommando ip proxy-arp konfigurierbar. Bei billigen Consumer Routern die L2TP support ist es meistens im Default bereits aktiviert wenn man L2TP scharf schaltet um Anfänger nicht zu verwirren.

StrongSwan nutzt das farp Plugin dafür. Sollte dann bei LibreSwan identisch sein.

wiki.strongswan.org/projects/strongswan/wiki/Farpplugin

StrongSwan nutzt das farp Plugin dafür. Sollte dann bei LibreSwan identisch sein.

wiki.strongswan.org/projects/strongswan/wiki/Farpplugin

Zitat von @bintes:

Ich habe jetzt das nochmal geprüft. Leider klappt es immer noch nicht. Ich habe das mit dem ARP geprüft und es ist aktiviert.

Kann das an den IPTables liegen?

Ich habe jetzt das nochmal geprüft. Leider klappt es immer noch nicht. Ich habe das mit dem ARP geprüft und es ist aktiviert.

Kann das an den IPTables liegen?

Check halt dein Regelwerk, vor allem die beteiligten Interfaces der Regeln, wenn man schon ne Firewall einsetzt dann sollte man sie auch beherrschen oder zumindest wissen wie man Ihr Logs entlockt ...

Du armes Kerlchen. So von außen betrachtet, ist das es sehr amüsant.

Fang doch mal am Anfang an. Erstell eine vernünftige Netzwerkplanung und dann kommt der Rest von allein. In deinem Fall, könnte man sogar das Schaubild des Artikels auf Wikipedia zum Thema VPN als Grundlage nehmen.

Fang doch mal am Anfang an. Erstell eine vernünftige Netzwerkplanung und dann kommt der Rest von allein. In deinem Fall, könnte man sogar das Schaubild des Artikels auf Wikipedia zum Thema VPN als Grundlage nehmen.

aber die VMs kommen nicht mehr ins Internet.

Zeigt das du ein Problem mit dem Masquerading (NAT) in den iptables Settings hast. Prüfe die, denn dort stimmt irgendwas nicht. Das VM IP Netz ist bei dir vermutlich ein RFC1918 Netz was dann nicht mehr im Masquerading arbeitet wenn dein VPN aktiv ist.Bei IKEv2 stimmen dann vermutlich deine Phase 2 Einträge nicht. Du musst dort in der Phase 2 entweder beide Netze angeben oder eine größere Subnetzmaske die beide lokalen Netze inkludiert.

Guckst du auch hier: IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Zitat von @bintes:

Ich bekomme die Konfiguration an dem bintec Router schon hin. Hast du ein Config Beispiel mit StrongSwan ich habe keinerlei Erfahrungen mit dieser Art von VPN.

Zitat von @aqui:

Mit einer FritzBox zusammen klappt damit dein gefordertes Setup problemlos. Siehe oben. Sollte also beim Bintec ähnlich klappen.

So wie ich das sehe, liegt es allein nur an dem Libreswan.

Deswegen wäre StrongSwan auch die bessere Wahl gewesen.Mit einer FritzBox zusammen klappt damit dein gefordertes Setup problemlos. Siehe oben. Sollte also beim Bintec ähnlich klappen.

Ich bekomme die Konfiguration an dem bintec Router schon hin. Hast du ein Config Beispiel mit StrongSwan ich habe keinerlei Erfahrungen mit dieser Art von VPN.

Hier musst du nur dein Szenario raussuchen und nachmachen

wiki.strongswan.org/projects/strongswan/wiki/UserDocumentation#C ...

Inhaltsverzeichnis

Einfaches Default Setup über das FritzBox GUI

etc/ipsec.conf (Mit etwas konservativem Schlüssel Setup. Klappt wohl auch mit "aes256-sha256-modp2048")

conn fritzbox

keyexchange=ikev1

aggressive = yes

authby=secret

ike=aes256-sha1-modp1024

esp=aes256-sha1-modp1024

type=tunnel

auto=add

left=10.1.1.148

leftsubnet=192.168.88.0/24

right=10.99.1.146

rightsubnet=192.168.188.0/24 : PSK "test1234"

connections {

fritzbox {

local_addrs = 10.99.1.144

remote_addrs = 0.0.0.0/0

aggressive = yes

local {

auth = psk

id = 10.99.1.144

}

remote {

auth = psk

id = keyid:strongswan@fritz.box

}

children {

net {

local_ts = 192.168.88.0/24

remote_ts = 192.168.188.0/24

ipcomp = no

esp_proposals = aes256-sha1-modp1024

rekey_time = 60m

}

}

version = 1

fragmentation = yes

proposals = aes256-sha-modp1024

rekey_time = 60m

dpd_delay=0s

encap=no

}

}

secrets {

fritzbox {

id = strongswan@fritz.box

secret = test1234

}

} root@linux:/etc# ipsec up fritzbox

initiating Aggressive Mode IKE_SA fritz[1] to 10.99.1.146

generating AGGRESSIVE request 0 [ SA KE No ID V V V V V ]

sending packet: from 10.1.1.148[500] to 10.99.1.146[500] (420 bytes)

received packet: from 10.99.1.146[500] to 10.1.1.148[500] (448 bytes)

parsed AGGRESSIVE response 0 [ SA KE No ID HASH N((24576)) V V V V V NAT-D NAT-D ]

received XAuth vendor ID

received DPD vendor ID

received NAT-T (RFC 3947) vendor ID

received draft-ietf-ipsec-nat-t-ike-03 vendor ID

selected proposal: IKE:AES_CBC_256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

IKE_SA fritz[1] established between 10.1.1.148[10.1.1.148]...10.99.1.146[10.99.1.146]

scheduling reauthentication in 9976s

maximum IKE_SA lifetime 10516s

generating AGGRESSIVE request 0 [ HASH NAT-D NAT-D ]

sending packet: from 10.1.1.148[500] to 10.99.1.146[500] (108 bytes)

generating QUICK_MODE request 2632869809 [ HASH SA No KE ID ID ]

sending packet: from 10.1.1.148[500] to 10.99.1.146[500] (316 bytes)

received packet: from 10.99.1.146[500] to 10.1.1.148[500] (92 bytes)

parsed INFORMATIONAL_V1 request 2950936910 [ HASH N(INITIAL_CONTACT) ]

received packet: from 10.99.1.146[500] to 10.1.1.148[500] (300 bytes)

parsed QUICK_MODE response 2632869809 [ HASH SA No KE ID ID ]

selected proposal: ESP:AES_CBC_256/HMAC_SHA1_96/MODP_1024/NO_EXT_SEQ

CHILD_SA fritz{1} established with SPIs c4b2e7ef_i a5db92d3_o and TS 192.168.88.0/24 === 192.168.188.0/24

connection 'fritz' established successfully

root@raspi2b:/etc# ip xfrm state list

src 10.1.1.148 dst 10.99.1.146

proto esp spi 0xa5db92d3 reqid 1 mode tunnel

replay-window 0 flag af-unspec

auth-trunc hmac(sha1) 0xd639693de71851e0329768b103839b90077ff789 96

enc cbc(aes) 0x76dedf3a8646736514a8a795ff72e1fcb64cbedb721fa2879e6b2f0aa1b1229e

anti-replay context: seq 0x0, oseq 0x0, bitmap 0x00000000

src 10.99.1.146 dst 10.1.1.148

proto esp spi 0xc4b2e7ef reqid 1 mode tunnel

replay-window 32 flag af-unspec

auth-trunc hmac(sha1) 0x055a731541ae8dceb2c6df32c4e83d8abf71f8df 96

enc cbc(aes) 0x2e40347c4621d2fa2fbd9700b92f48684fa7ed03a8729a5b560e249e7e8cd442

anti-replay context: seq 0x0, oseq 0x0, bitmap 0x00000000

root@raspi2b:/etc# ping -c 3 192.168.188.1

PING 192.168.188.1 (192.168.188.1) 56(84) bytes of data.

64 bytes from 192.168.188.1: icmp_seq=1 ttl=64 time=1.44 ms

64 bytes from 192.168.188.1: icmp_seq=2 ttl=64 time=1.33 ms

64 bytes from 192.168.188.1: icmp_seq=3 ttl=64 time=1.38 ms Works as designed !

Nur noch als Hinweis für den TO: Der "Aggressive Mode" ist normalerweise per Default aus Sicherheitsgründen in der Strongswan config deaktiviert, dieser muss dann erst noch in der /etc/strongswan.d/charon.conf freigeschaltet werden mittels setzen der Zeile

im

Besser wäre es natürlich gleich dem Main Mode zu benutzen, bedingt aber bei Fritzbüchsen natürlich noch das manuelle Anpassen der VPN-Config.

i_dont_care_about_security_and_use_aggressive_mode_psk = yescharon{} Abschnitt und anschließendem Service-Restart, wenn man überhaupt noch PSK via aggressive mode und IKEv1 nutzen will, ich würde es jedenfalls nicht.Besser wäre es natürlich gleich dem Main Mode zu benutzen, bedingt aber bei Fritzbüchsen natürlich noch das manuelle Anpassen der VPN-Config.

Guter Punkt !

Oben reichte allerdings die Eingabe "aggressive = yes" in der Konfig Datei (aktuellstes Debian bzw. Ubuntu und Strongswan normal aus dem Repository) um das zu aktivieren.

Es ist auch nur eine FritzBox Besonderheit, denn die verwenden im Default immer den Agressive Mode. Kann man wie du schon richtig sagst mit einer dedizierten vpn.cfg Konfig Datei aber auch umschalten auf den Main Mode. Bintec wird vermutlich auch den Main Mode nutzen ?! Ggf. sogar IKEv2 wenn die das supporten.

Sollte hier auch nur zeigen das StrongSwan sowas immer "out of the box" wuppt...

Oben reichte allerdings die Eingabe "aggressive = yes" in der Konfig Datei (aktuellstes Debian bzw. Ubuntu und Strongswan normal aus dem Repository) um das zu aktivieren.

Es ist auch nur eine FritzBox Besonderheit, denn die verwenden im Default immer den Agressive Mode. Kann man wie du schon richtig sagst mit einer dedizierten vpn.cfg Konfig Datei aber auch umschalten auf den Main Mode. Bintec wird vermutlich auch den Main Mode nutzen ?! Ggf. sogar IKEv2 wenn die das supporten.

Sollte hier auch nur zeigen das StrongSwan sowas immer "out of the box" wuppt...

Dann poste doch bitte auch deine VPN Config. So wie das aussieht ist hier wohl das Forwarding auf dem Debian deaktiviert, prüfe das als erstes (

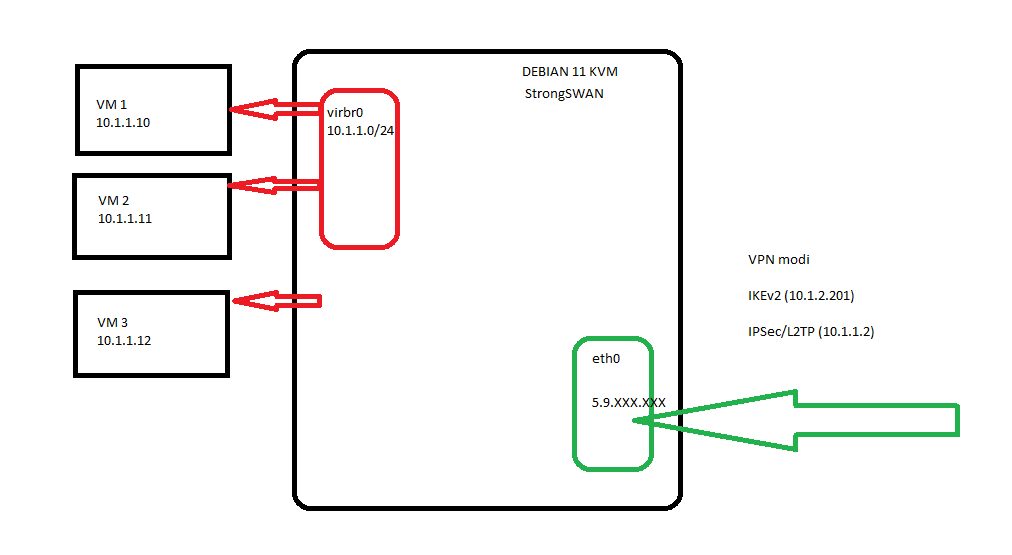

Außerdem stimmt da was bei deinen Bildern nicht, einmal hat der Debian 10.1.1.1 und ein anderes mal 10.1.1.2 als IP in der virbr0.

Zusätzlich natürlich zu beachten gilt es das bspw. Windows VMs ICMP Pakete per Default nur aus ihrem eigenen Subnetz entgegen nehmen, hier muss man also die Firewall entsprechend ICMP Pakete aus anderen Subnetzen zulassen!

sysctl net.ipv4.conf.all.forwarding), zusätzlich prüfen ob die Firewall des Debian in der Forwarding-Chain den Traffic in das 10.1.1.1 Netz zulässt.Außerdem stimmt da was bei deinen Bildern nicht, einmal hat der Debian 10.1.1.1 und ein anderes mal 10.1.1.2 als IP in der virbr0.

Zusätzlich natürlich zu beachten gilt es das bspw. Windows VMs ICMP Pakete per Default nur aus ihrem eigenen Subnetz entgegen nehmen, hier muss man also die Firewall entsprechend ICMP Pakete aus anderen Subnetzen zulassen!

Ich bekomme es nicht hin, dass mein VPN mit dem Subnet der VMs kommuniziert.

Kollege @149062 hat hier absolut Recht ! WIE sieht denn deine StrongSwan (oder Libreswan) Konfig dazu aus ?? Diese wäre wichtig zu kennen. Logisch, für eine zielführende Hilfe.Ebenso der Strongswan Output wie oben im Beispiel um zu sehen ob der Tunnel hochkommt.

Für deinen Server ist essentiell wichtig das dort IPv4 Forwarding mit net.ipv4.ip_forward=1 in der /etc/sysctl.conf (Reboot erforderlich) aktiviert ist. Ohne aktives IPv4 Forwarding (Routing) auf dem Server wird es generell nichts, das sollte dir klar sein. 2te wichtige Voraussetzung ist das du, sofern du mit einer Firewall wie iptables auf dem Server arbeitest diese VPN Pakete dort passieren lässt. Beides Punkte die oben schon richtig genannt wurden !

Ist das alles sichergestellt kommt die Server VPN Konfig.

Deine Server Konfig sollte zumindestens für die Site-to-Site Kopplung mit dem Bintec so oder so ähnlich aussehen:

conn bintec

keyexchange=ikev2

authby=secret

ike=aes256-sha1-modp1024 (Alternativ besser: ike=aes256-sha256-modp2048)

esp=aes256-sha1-modp1024 (Alternativ besser: ike=aes256-sha256-modp2048)

type=tunnel

auto=add

left=5.9.X.Y

leftsubnet=10.1.1.0/24

right=<wan_ip_bintec>

rightsubnet=10.1.2.0/24

Leider hast du es ja bis jetzt noch nicht geschafft einmal deine /etc/ipsec.conf hier zu posten die für eine zielführende Hilfe der Community hier essentiell wichtig ist.

Wichtig ist den Bintec Tunnel erstmal mit ipsec restart und dann manuell mit ipsec up bintec zu starten um die Status bzw. Log Messages zu sehen.

All das fehlt bis dato von dir. Ebenso das Bintec Log, was ein Troubleshootung ungleich schwerer macht.

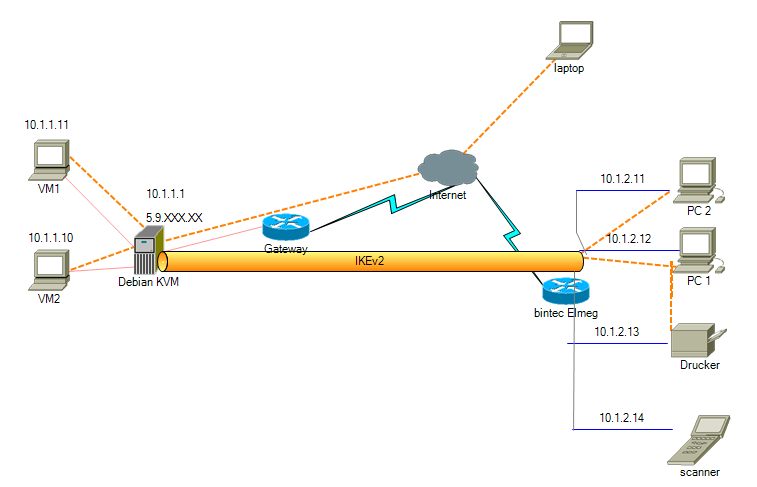

Der Bintec sollte dann für die Phase 2 als remotes Netz: 10.1.1.0/24 und als lokales Netz: 10.1.2.0/24 eingetragen haben. Auch hier wären die Bintec P2 Screenshots hilfreich. (Die obigen geben fälschlicherweise noch ein 192.168.1.0er Netz an was mit deiner o.a. Skizze kollidiert !)

Wenn alle Stricke reissen setzt du halt eine VM auf mit einer pfSense Firewall drauf die zw. externer 5.9.x.y IP und dem internen 10.1.1.0er Netz liegt. Die Firewall realisiert dann das Client Dialin mit L2TP und den IPKEv2 IPsec VPN Tunnel zum Bintec.

Mit der IPSec / IKEv2 Verbindung will ich ein Site-to-Site mit dem Bintec Elmeg Router

Gehe doch dann erstmal immer strategisch vor !Realisiere erstmal den Site-to-Site Tunnel das der stabil rennt, erst dann machst du dich ans Dialin. NICHT alles auf einmal !

Deine tauscend Conn sind verwirrend. Niemand weiss doch jetzt WELCHE du aktuell verwendest mit dem Bintec ?!

Sieht so aus als ob du die "conn ikev2-cp" dann verwendest. Nungut... Da ist viel überflüssiger Unsinn drin den du entweder mal auskommentieren solltest oder löschen solltest. Z.B. DNS Server auf Google DNS Dienste zu legen ist ein Unding. Das machen heutzutage nichtmal mehr Dumkies weil Google davon Profile erstellt und weltweit mit 3ten vermarktet. Datenschutz sieht anders aus. Sowas sollte also raus und noch einiges mehr. In der Regel reichen 6 oder 7 Zeilen.

Also mal verschlanken mit den Defaults arbeiten.

conn ikev2-cp

keyexchange=ikev2

left=5.9.x.x

leftcert=5.9.x.x

leftsendcert=always

leftsubnet=10.1.1.0/24

leftrsasigkey=%cert

right=any%

rightid=%fromcert

rightsubnet=10.1.2.0/24

rightca=%same

rightrsasigkey=%cert

auto=add

ike=aes256-sha2,aes128-sha2,aes256-sha1,aes128-sha1

phase2alg=aes_gcm-null,aes128-sha1,aes256-sha1,aes128-sha2,aes256-sha2

Das sollte reichen.

Der Bintec arbeitet doch auch mit Preshared Keys oder nutzt du dort auch Zertifikate wie auf der Server Seite ? Das ist wichtig zu klären, denn es geht nur entweder oder !

Hat der Bintec eine dynamisce WAN IP ??

Hilfreich wäre dann mal ein ipsec restart und dann der Output von ipsec up ikev2-cp und dann ein ip xfrm state list

Jepp, du lässt ja gar keinen Traffic zwischen den beiden Subnetzen in der Forwarding Chain des Servers zu, kann also niemals klappen.

iptables -I FORWARD -s 10.1.2.0/24 -d 10.1.1.0/24 -j ACCEPTDiese Konfiguration mit den DNS Einträgen habe ich über den Autoscript installieren lassen.

Gutes Beispiel wenn man sich auf den Unsinn anderer verlässt und das nicht selber macht bzw. hinterfragt und selber anpasst.Wie gesagt: In der Regel reichen in der Connection Definition 5-6 Zeilen weil StrongSwan alles schon im Default richtig macht.

Zur Firewall steht oben ja schon alles. Testweise kannst du die iptables Firewall ja auch mal kurz deaktivieren. In CentOS geht das mit:

# /etc/init.d/iptables save

# /etc/init.d/iptables stop # /etc/init.d/iptables start Ist auch ein Test um ggf. Firewall Regelfehler wie dem obigen auf die Spur zu kommen.