Site to Site Netzwerk mit Fritzboxen (gemeinsame Netzwerkumgebung)

Guten Tag,

ich möchte von mir Zuhaus in mein Bürozimmer (übers Internet) eine Site to Site Netzwerkverbindung aufbauen, damit alles in einer Netzwerkumgebung bedient werden kann.

Das Zuhause und das Bürozimmer sollten weiterhin eigenständig die Internetverbindung nutzen können, aber z. B. wenn ich im Büro eine Datei bearbeite, diese auf dem Server Zuhause gespeichert wird. Oder ich von Zuhause im Bürozimmer den Drucker nutzen kann usw.

Die Anleitungen von Fritz habe ich bereits getestet, aber ich bekomme keine Verbindung zu jeweiligen Seite (Ports? Portweiterleitung?) Daher wollte ich hier im Forum nachfragen, ob einer eine gute Idee zur Umsetzung hat.

Folgende Hardware:

Büroraum

192.168.0.1 Fritzbox 6591 (von Vodafon)

255.255.255.0

Kabel 1.000 mbit / 50mbit ip

Fest IP

Ein PC, ein Scanner, ein Drucker

Zuhause

192.168.178.1 Fritzbox 6690 (gekauft)

255.255.255.0

Kabel 1.000 mbit / 50mbit Up

DSL light

Ein PC, ein Server

Nun bietet meine Fritzbox zuhause 6690 die Option Wireguard. Aber Zuhause habe ich

nur DSL light (Problem?)

Im Bürozimmer habe ich die 6591 mit einer festen IP. Daher macht es vermutlich Sinn, diese

als "Zentrale" zu nutzen?

Wie gesagt, die Anleitung von Fritz habe ich befolgt, aber ohne Erfolg.

Kann mir jemand einen Tip geben, wie er diese Site to Site Connection in Angriff nehmen

würde?

ich möchte von mir Zuhaus in mein Bürozimmer (übers Internet) eine Site to Site Netzwerkverbindung aufbauen, damit alles in einer Netzwerkumgebung bedient werden kann.

Das Zuhause und das Bürozimmer sollten weiterhin eigenständig die Internetverbindung nutzen können, aber z. B. wenn ich im Büro eine Datei bearbeite, diese auf dem Server Zuhause gespeichert wird. Oder ich von Zuhause im Bürozimmer den Drucker nutzen kann usw.

Die Anleitungen von Fritz habe ich bereits getestet, aber ich bekomme keine Verbindung zu jeweiligen Seite (Ports? Portweiterleitung?) Daher wollte ich hier im Forum nachfragen, ob einer eine gute Idee zur Umsetzung hat.

Folgende Hardware:

Büroraum

192.168.0.1 Fritzbox 6591 (von Vodafon)

255.255.255.0

Kabel 1.000 mbit / 50mbit ip

Fest IP

Ein PC, ein Scanner, ein Drucker

Zuhause

192.168.178.1 Fritzbox 6690 (gekauft)

255.255.255.0

Kabel 1.000 mbit / 50mbit Up

DSL light

Ein PC, ein Server

Nun bietet meine Fritzbox zuhause 6690 die Option Wireguard. Aber Zuhause habe ich

nur DSL light (Problem?)

Im Bürozimmer habe ich die 6591 mit einer festen IP. Daher macht es vermutlich Sinn, diese

als "Zentrale" zu nutzen?

Wie gesagt, die Anleitung von Fritz habe ich befolgt, aber ohne Erfolg.

Kann mir jemand einen Tip geben, wie er diese Site to Site Connection in Angriff nehmen

würde?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5265452600

Url: https://administrator.de/forum/site-to-site-netzwerk-mit-fritzboxen-gemeinsame-netzwerkumgebung-5265452600.html

Ausgedruckt am: 28.07.2025 um 02:07 Uhr

35 Kommentare

Neuester Kommentar

Die DS Lite Seite ("DSL light" ist Quatsch) kann prinzipbedingt keinerlei eingehende IPv4 Verbindungen annehmen weil du das Provider interne NAT Gateway (CGNAT) solcher Anschlüsse generell nicht überwinden kannst. Scheidet damit also als VPN Server Seite (Responder) komplett aus. Diese Seite kann einzig nur Initiator sein also der, der die VPN Verbindung aufbaut.

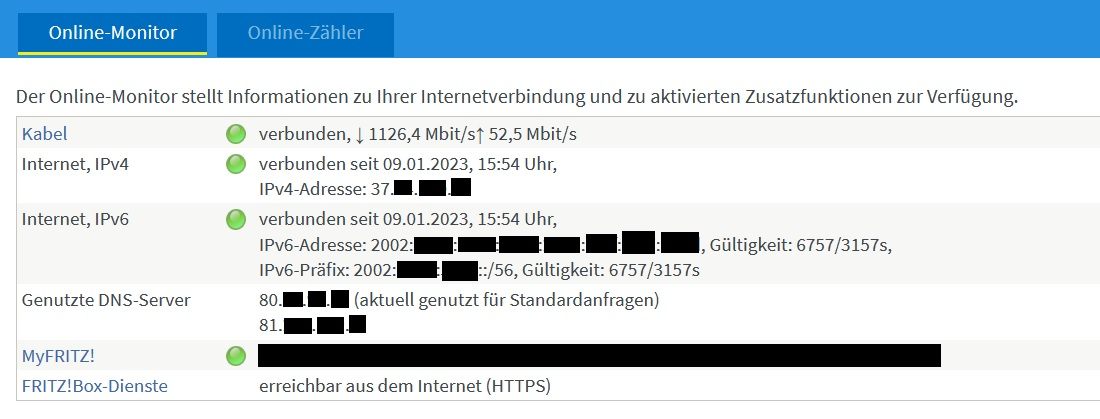

Bist du dir wirklich sicher das die Vodkafön Seite kein DS Lite Anschluss ist?? (WAN Port IP)

Wenn die auch ein DS-Lite Anschluss ist, dann ist damit der Traum von einem IPv4 VPN vorbei. Damit wäre dann zumindestens mit IPv4 technisch kein VPN möglich. Du kannst dann nur mit IPv6 arbeiten was natürlich auch problemlos klappt.

Sollte sie wie du angibst wirklich eine feste IPv4 WAN IP haben stehen deine Chancen aber sehr gut.

Dann kannst du problemlos sowohl mit IPsec als auch mit Wireguard eine VPN Verbindung etablieren.

Leider machst du sehr wenig bis keinerlei Angaben zu deinem VPN Setup wie z.B. Konfig Files der FBs, ob du DDNS Hostnamen oder nackte IPs nutzt. Logs usw. fehlen ebenso.

Damit ist, wie du dir sicher auch selber denken kannst, eine zielführende Hilfe schwer bis unmöglich. Etwas mehr Infos würden helfen herauszufinden was du falsch gemacht hast.

avm.de/service/vpn/

Bzw. Site to Site:

avm.de/service/vpn/ipsec-vpn-zwischen-zwei-fritzbox-netzwerken-e ...

Bist du dir wirklich sicher das die Vodkafön Seite kein DS Lite Anschluss ist?? (WAN Port IP)

Wenn die auch ein DS-Lite Anschluss ist, dann ist damit der Traum von einem IPv4 VPN vorbei. Damit wäre dann zumindestens mit IPv4 technisch kein VPN möglich. Du kannst dann nur mit IPv6 arbeiten was natürlich auch problemlos klappt.

Sollte sie wie du angibst wirklich eine feste IPv4 WAN IP haben stehen deine Chancen aber sehr gut.

Dann kannst du problemlos sowohl mit IPsec als auch mit Wireguard eine VPN Verbindung etablieren.

Leider machst du sehr wenig bis keinerlei Angaben zu deinem VPN Setup wie z.B. Konfig Files der FBs, ob du DDNS Hostnamen oder nackte IPs nutzt. Logs usw. fehlen ebenso.

Damit ist, wie du dir sicher auch selber denken kannst, eine zielführende Hilfe schwer bis unmöglich. Etwas mehr Infos würden helfen herauszufinden was du falsch gemacht hast.

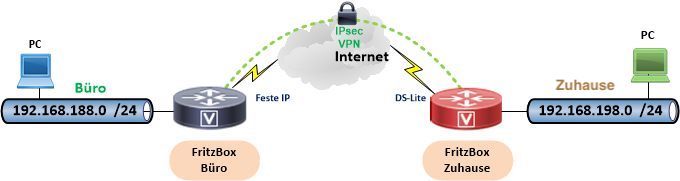

wie er diese Site to Site Connection in Angriff nehmen würde?

Normal ist das bei FBs kinderleicht und auch für Laien in 15 Minuten über das WebGUI Setup oder mit einer entsprechenden FB VPN Konfig Datei erledigt:- Beidseitig die jeweilige Tunnel IP oder FQDN Hostname eingeben

- Das jeweilig remote IP Netz angeben. (Aufpassen beim VPN Adressdesign!)

- PSK Passwort angeben

- Fertisch

avm.de/service/vpn/

Bzw. Site to Site:

avm.de/service/vpn/ipsec-vpn-zwischen-zwei-fritzbox-netzwerken-e ...

Sollten aber funktionieren miteinander?

Jepp, die IP Adressierung ist perfectly ok! Wie gehe ich den auf IPV6 ? Wenn das die Lösung wegen meinem DSL Light ist,

Die AVM Knowledge Datenbank ist, wie immer bei solchen Grundsatzfragen, dein bester Freund:avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/573_IPv6-in-F ...

Vergiss das aber, das ist nicht nötig solange eine Seite eine öffentliche IPv4 Adresse hat, also kein DS-Lite ist!! Sollte bei dir ja der Fall sein wenn es stimmt das die eine Seite (Fritz 6591) sogar eine feste IPv4 Adresse am WAN Port hat. Das wäre dann völlig ok für das VPN Setup mit IPv4. Du solltest das im Dashboard der FritzBox aber genau prüfen und verifizieren ob dem wirklich so ist bevor du dir einen Wolf probierst.

Auch ganz sicher verifizieren das dies wirklch eine feste statische, öffentliche IPv4 ist am WAN Port. Bei wechselnden WAN IPs (Zwangstrennung etc.) musst du dann ggf. mit DynDNS Adressen (myfritz) arbeiten. Kläre das also wirklich wasserdicht vorher!

WAS genau hast du auf beiden Seiten konfiguriert als Tunnel IPs und remoten Netzen?? Da du leider keinerlei Infos wie Screenshots oder Konfig Dateien hier zur Verfügung stellst für eine zielführende Hilfe endet das alles in Kristallkugelei.

Sehr hilfreich wäre es wenn du von beiden FBs einmal die Backup Datei (Konfig Sicherung) von den Boxen lädst und daraus die jeweilige VPN Konfig extrahierst.

Das geht sehr einfach indem du die gesicherte Konfig Datei in einem einfachen Texteditor wie Notepad, Notepad++ oder Wordpad etc. öffnest, ALLES weglöschst außer den Abschnitt der mit:

bezeichnet ist.

Dieser VPN Konfig Abschnitt befindet sich etwa im letzten Viertel der Konfig Datei. Achte auf den Anfang mit vpncfg {

Alles was vor und nach diesem Abschnitt ist kannst du der Übersicht halber weglöschen, das ist hier für eine funktionierende VPN Konfig NICHT relevant.

Sehr hilfreich wäre es wenn du von beiden FBs einmal die Backup Datei (Konfig Sicherung) von den Boxen lädst und daraus die jeweilige VPN Konfig extrahierst.

Das geht sehr einfach indem du die gesicherte Konfig Datei in einem einfachen Texteditor wie Notepad, Notepad++ oder Wordpad etc. öffnest, ALLES weglöschst außer den Abschnitt der mit:

vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "Mein VPN";

.....

}

//EOF Dieser VPN Konfig Abschnitt befindet sich etwa im letzten Viertel der Konfig Datei. Achte auf den Anfang mit vpncfg {

Alles was vor und nach diesem Abschnitt ist kannst du der Übersicht halber weglöschen, das ist hier für eine funktionierende VPN Konfig NICHT relevant.

Ich kann auf die myfritz Seiten der Boxen, nicht übers internet

Diesen Kauderwelsch muss du erklären! Was genau meinst du damit??MyFritz ist lediglich ein DynDNS Name der dir die öffentlichen IP Adressen am WAN Port auflöst.

Das kann aber nur am WAN der Fritzbox 6591 (von Vodafon) funktionieren, da nur diese eine öffentliche IPv4 Adresse hat.

Wenn du auf deinem Rechner ein nslookup xyz.myfritz.net eingibst sollte das dir sofort die öffentliche v4 WAN IP des Vodkafön Routers zurückliefern, was du auch über das Dashboard der Büro 6591 verifizieren kannst.

de.wikipedia.org/wiki/Nslookup

Auf der anderen Kiste wird das auch klappen, scheitert aber weil die IP dann NICHT die öffentliche v4 IP des Routers ist, da er durch den DS-Lite Anschluss diese nicht hat. Es ist vielmehr die öffentliche IP des CG-NAT Gateways auf Providerseite.

Auch das kannst du sehen wenn du das nslookup Kommando für den anderen DynDNS Hostnamen ausführst und das Ergebnsi mit dem Dashboard der FritzBox vergleichst. Diese IPs sollten unterschiedlich sein. Die WAN IPv4 der Zuhause FB ist entweder eine 1918 Privat IP oder eine 100.64.0.0 /10 RFC 6246 v4 IP die im Internet nicht geroutet werden!!

Belibt dir Frage was du mit deiner oben gemeinten Anmerkung über die MyFritz "Seiten" nun uns mitteilen wolltest?!?

nicht von ausserhalb auf die Fritzbox(en) komme.

Ist doch auch klar!! Denk mal bitte ein bisschen nach! Willst du denn das die ganze Welt ungeschützt über das Internet auf deine FritzBox kann?! Sicher nicht und entsprechend hat AVM in weiser Voraussicht den Zugang auf die FBs im Default deaktiviert. Das musst du deshalb also immer explizit auch im Setup erlauben wenn du sowas wirklich willst. Aus guten Gründen ist bei den FBs nur Ping erlaubt.Ein "ping XXXXX.myfritz.net" oder "tracert XXXXX.myfritz.net" (wenn du den Routing Pfad sehen willst) sollte dann zumindestens bei der Büro FB eine Antwort vom WAN Port geben.

Bei der Zuhause FB geht es wegen CG-NAT und DS-Lite nicht.

Bürozimmer mit der festen IP

Das sieht gut aus!Wie du ja selber sehen kannst ist die Büro FB, wie zu erwarten war, erreichbar und nslookup liefert die korrekte v4 und v6 IP des WAN Ports

Bei der Zuhause FB auch erwartbar, denn da kommt nur die v6 IP. VPN über v6 ist aber bei älteren FritzBoxen NICHT supportet. Du musst also bei der Konfig sicherstellen das das VPN ausschliesslich nur über IPv4 aufgebaut wird.

Da die Büro FB einen feste, statische WAN IP hat solltest du es auf der Zuhause FB einmal damit als Tunnel Peer probieren statt FQDN Namen.

Die Konfig im Büro / Fritz ändere ich ab, kein myfrit, sondern die Feste 37.XX. IP

Das wäre ja Quatsch denn als Tunnelendadresse (Tunnel! nicht Tunner Peer) gibst du ja immer die WAN IP der jeweils gegenüber liegenden FB an. Du erkennst vermutlich selber den Unsinn dort dann für die Zuhause FB die 37er IP anzugeben. Da bleibt dann nur der FQDN Name.Die Peer Adressen definieren immer die beiden remoten WAN IP Adressen. Logisch, denn der Tunnel muss ja immer sein jeweils gegenüberliegendes Ziel kennen. Folglich gibnt man dort also immer die WAN Zieladressen des jeweils remoten Routers an. Sorry, aber solche Banalitäten sagt einem doch schon der gesunde Menschenverstand. Wenn du einen Brief an Fritzchen Müller in Adminhausen schicken willst gibst du ja als Anschrift statt der wo es hingehen soll deine eigene an, oder? 😉

IPv6 musst du nicht zwingend ausschalten. Zumindestens am DS-Lite Anschluss könnte das auch zu Problemen führen. Versuch macht klug.

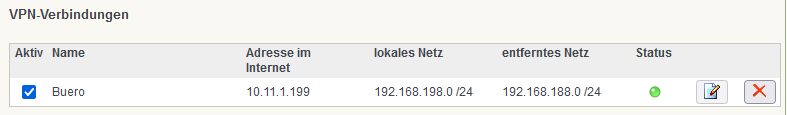

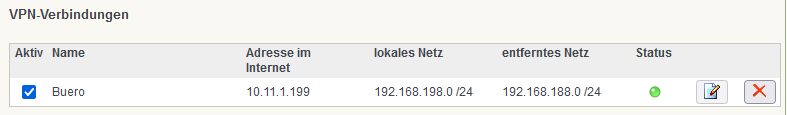

Glaub das ist ein gutes Zeichen?

Das ist es! 👍eine Route einrichten?

Nope, braucht man bei IPsec VPNs nicht. Das erledigen die Phase 2 SAs im IPsec im Router schon automatisch für dich!Die z. B. IP 192.168.0.1 (intern=) konnte nicht geping werden.

Ist klar wenn der VPN Tunnel nicht online ist (grün). Oder ist er das?An die myfritz.. Da kommt nichts an.

Logisch und erwartbar, denn v4 geht gar nicht wegen DS-Lite und CGNAT. Du pingst ja da die Router WAN Adresse was bei DS-Lite mit v4 immer scheitert. Ein IPv6 Ping auf die Zuhause WAN 2a02:XXX:XXXX::XXXX sollte aber klappen.Noch eine Idee an was ich schrauben kann?

Ja, du musst die o.a. VPN Konfig Dateien manuell anpassen und dann einspielen. Dann klappt das auch. Nur über das GUI wird das in deiner Konstellation nicht klappen.

Adressen und Hostnamen mit deinen anpassen.

Büro:

Zuhause:

Guckst du als Beispiel auch hier.

Vielmehr Silbertablet geht jetzt aber nicht mehr... 😉

Büro:

vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "Zuhause";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 37.x.y.z;

remote_virtualip = 0.0.0.0;

remotehostname = "zuhause.myfritz.net";

keepalive_ip = 192.168.178.1;

localid {

ipaddr = 37.x.y.z;

}

remoteid {

fqdn = "zuhause.myfritz.de";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "geheim123";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.0.0;

mask = 255.255.255.0;

}

phase2remoteid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.178.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} Zuhause:

vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "Office";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 37.x.y.z;

remote_virtualip = 0.0.0.0;

keepalive_ip = 192.168.0.1;

localid {

fqdn = "buero.myfritz.de";

}

remoteid {

ipaddr = 37.x.y.z;

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "geheim123";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.0.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.0.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} Vielmehr Silbertablet geht jetzt aber nicht mehr... 😉

Hier noch einmal extra für dich das goldene Tablet. Weiterer Service ist im Forum dann kostenpflichtig!

IP Adressen und Hostnamen musst du auf deine eigenen abändern.

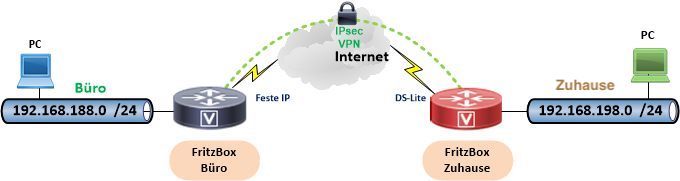

Zuhause:

Büro:

Büro:

Zuhause:

Zuhause:

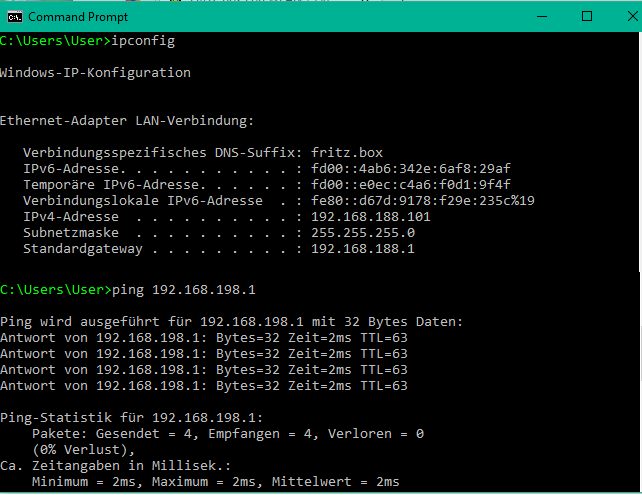

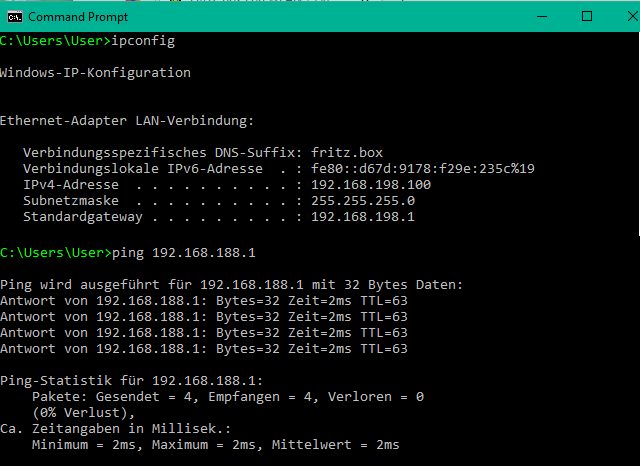

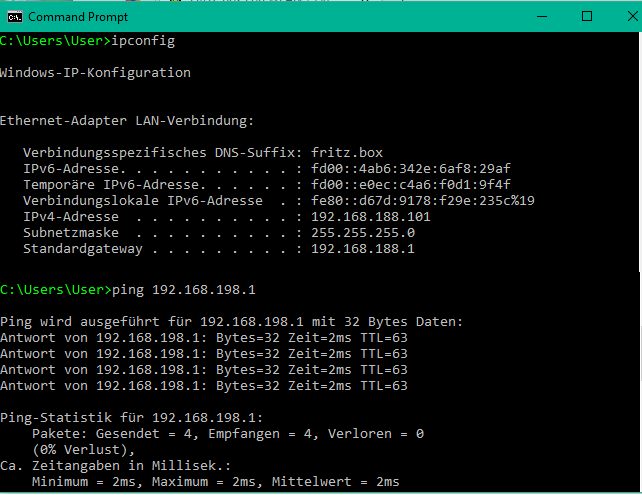

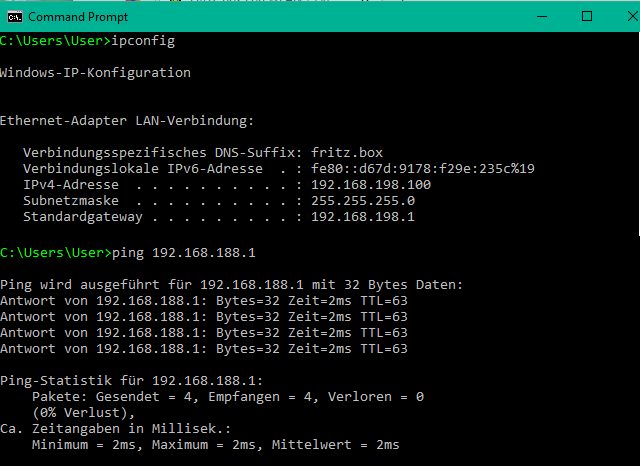

PC im Büro Netz: Ping auf FritzBox Zuhause:

PC Zuhause: Ping auf FritzBox Büro:

Works as designed!!! 👍 😉

IP Adressen und Hostnamen musst du auf deine eigenen abändern.

Zuhause:

vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "Buero";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "0a0b01c7.nip.io";

keepalive_ip = 192.168.188.1;

localid {

fqdn = "0a630195.nip.io";

}

remoteid {

fqdn = 0a0b01c7.nip.io;

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "test1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.198.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.188.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "DS-Lite";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "0a630195.nip.io";

keepalive_ip = 0.0.0.0;

localid {

fqdn = 0a0b01c7.nip.io;

}

remoteid {

fqdn = "0a630195.nip.io";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "test1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.188.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.198.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.198.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} Büro:

PC im Büro Netz: Ping auf FritzBox Zuhause:

PC Zuhause: Ping auf FritzBox Büro:

Works as designed!!! 👍 😉

Ja, dafür sind FritzBoxen zumindestens bei den älteren Modellen berühmt berüchtigt. Du darfst aber nicht vergessen das das eine billige Consumer Hardware ist und kein Business Router. Deshalb ist das VPN kein Zielfeature sondern nur ne nette Dreingabe. Das Zielklientel der FB kauft einzig nur nach Preis und nicht nach Feature. Entsprechend verhält sich der Hersteller.

Etwas rausholen kann man mit Wireguard sofern die neue Firmware 7.5 auf deiner HW rennt. Neuere Modelle haben eine Multicore CPU und die ist dann deutlich performanter sowohl bei IPsec als auch WG.

Wenn du wirklichen VPN Durchsatz haben willst ist eine FB aber immer eine schlechte Wahl. Ein Grund warum solche Consumer Hardware in Firmennetzen nichts zu suchen hat!!

Infos zu dem Thema auch hier:

heise.de/news/Neues-FritzOS-Mehr-VPN-Tempo-fuer-alte-Fritzboxen- ...

Etwas rausholen kann man mit Wireguard sofern die neue Firmware 7.5 auf deiner HW rennt. Neuere Modelle haben eine Multicore CPU und die ist dann deutlich performanter sowohl bei IPsec als auch WG.

Wenn du wirklichen VPN Durchsatz haben willst ist eine FB aber immer eine schlechte Wahl. Ein Grund warum solche Consumer Hardware in Firmennetzen nichts zu suchen hat!!

Infos zu dem Thema auch hier:

heise.de/news/Neues-FritzOS-Mehr-VPN-Tempo-fuer-alte-Fritzboxen- ...

Kennst Du MikroTik RB750Gr3 Hex. Ist sowas das richtige?

Ja, der wäre schon ganz OK. Guckst du dazu auch HIER.Kommt halt drauf an was deine Erwartungshaltung ist. Wenn du 3stelligen VPN Durchsatz willst solltest du besser auf den RB2011 oder 3011 wechseln.

Ich träume auch gerade von einem Art Reiserouter. Den ich einstecke und im heimischen Netzwerk bin.

Ja, der "Hosentaschenrouter" Klassiker...Das kannst du außer mit dem o.a. Mikrotik auch mit einem 30 Euro Raspberry Pi realisieren. Die bedienen dir alle gängigen VPN Protokolle.

Der GLinet ist auch OK aber hauptsächlich ein WG und OpenVPN Router. Das geht dann bei der FB nur mit den allerneuesten Modellen oder solchen die Fritz Ver. 7.39 oder 7.51 supporten.

IPsec kann der auch aber das musst du dann separat über das integrierte OpenWRT GUI oder CLI machen.

Der sieht mir aber auch nicht so richtig Leistungsfähig aus?

Oha...gewagt, aber diese Aussage sei dir als "Hobbiist" mit geringen bis keinen Fachkenntnissen ausnahmsweise einmal verziehen!mit der Miktok Konfig

Autsch...bitte "Mikrotik"! Du bist wohl zuviel in chinesischen Socialmedia Accounts unterwegs.schon mehr kompliziert...

"kompliziert" ist immer relativ wie du ja sicher auch selber weisst. Für die meisten Admins ist es ne Lachnummer...

Wenn du einen Reiserouter für die Hosentasche suchst dann wäre der RB750gr3 (Hex) die bessere Wahl. Mehr als die FritzBox schafft der allemal und ist deutlich kompakter. RasPi4 kann noch mehr erfordert aber ein klein wenig Linux Wissen wie z.B. hier für Wireguard.

DU hast die Wahl... 😉

DU hast die Wahl... 😉