Pfsense Port Forwarding NAT für VOIP

Nabend allerseits,

ich sitze jetzt schon ein paar Stunden an der Konfig der pfsense. Irgendwie funktioniert das Port forwarding / Outbound NAT nicht so wie es soll.

Ich habe mich an diese Anleitung gehalten, aber es will einfach nicht fliegen.

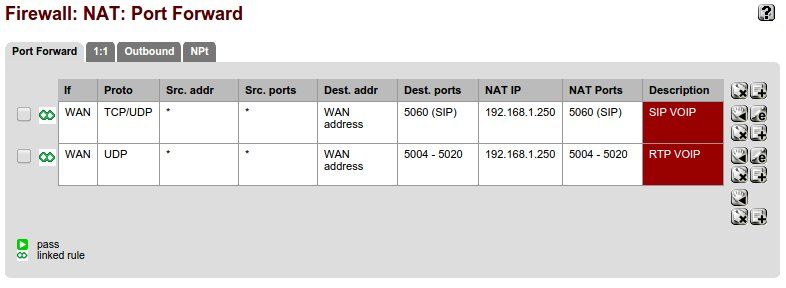

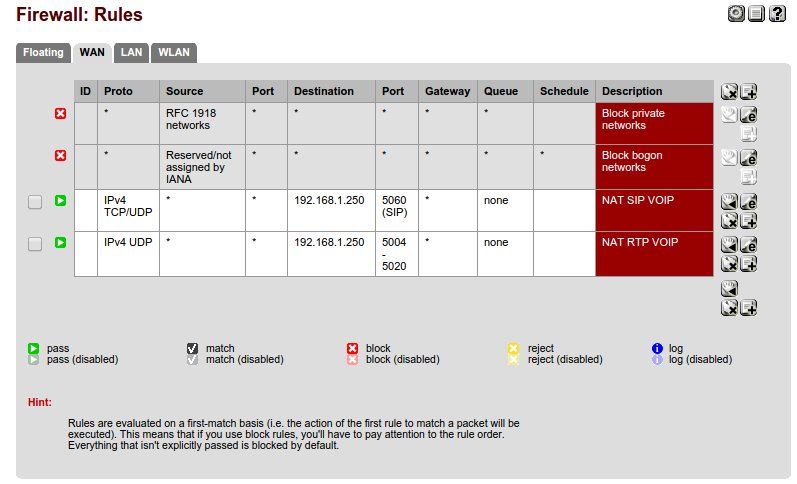

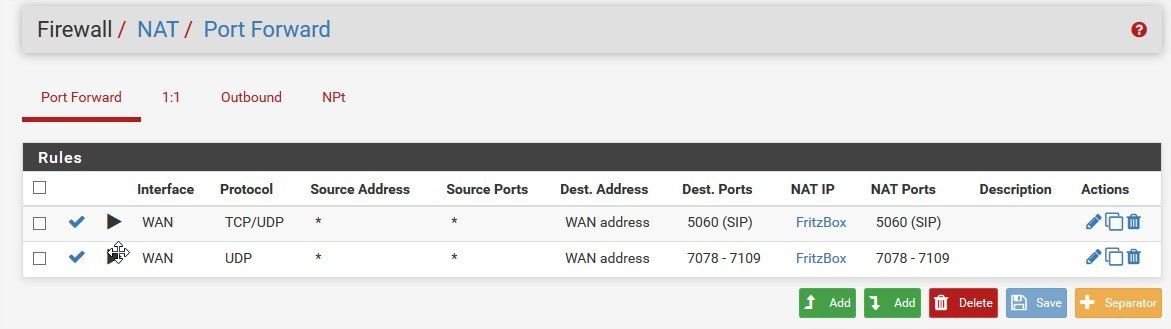

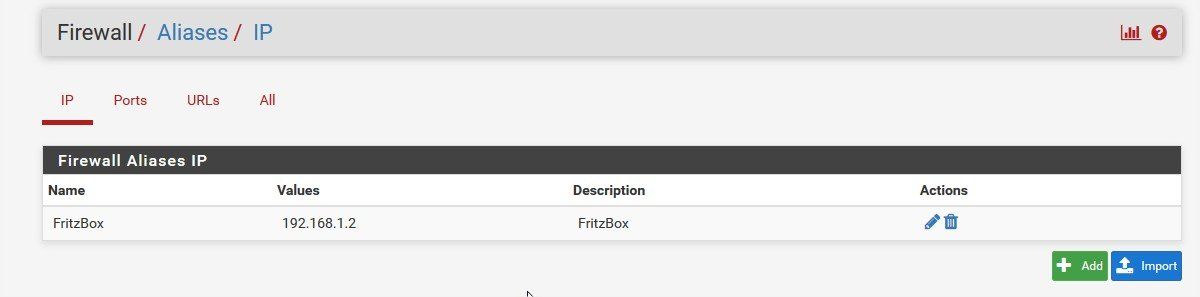

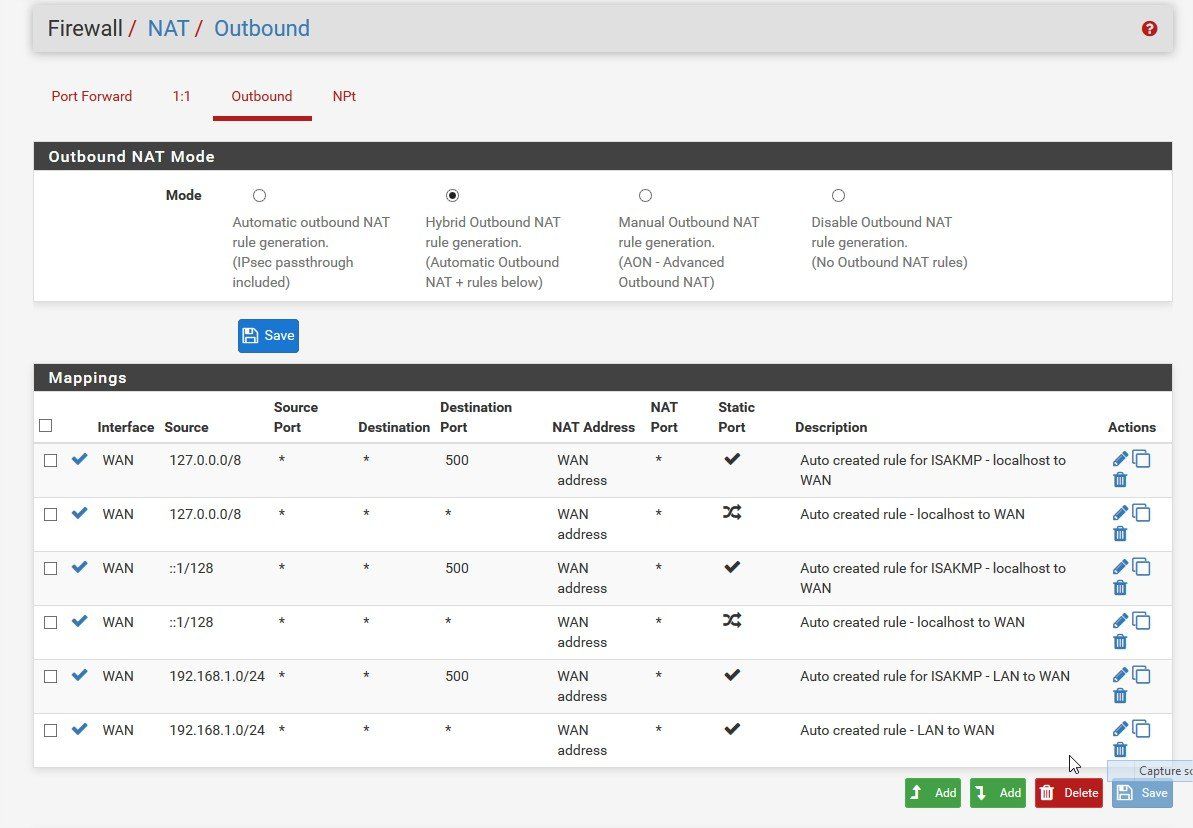

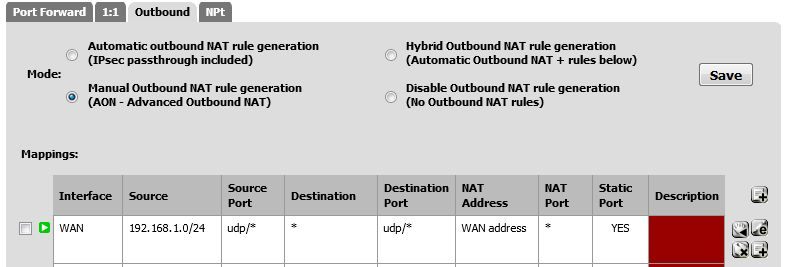

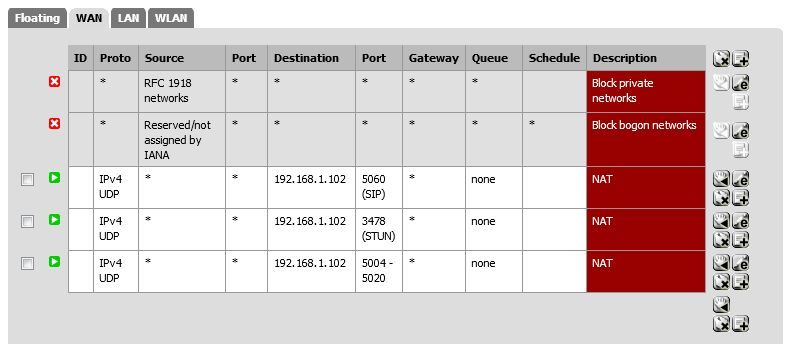

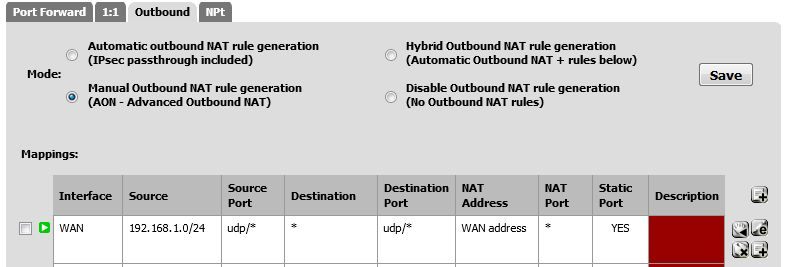

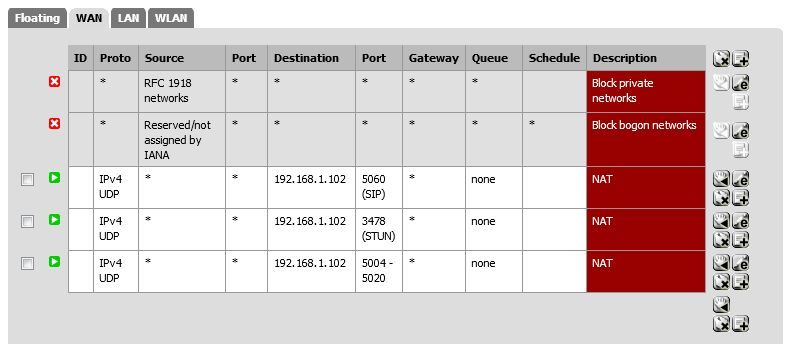

Hier meine Konfig:

Wo liegt der Fehler.....ich sehe den Wald gerade vor lauter Bäumen nicht. Ich denke aber, es liegt am NAT, denn raus kann ich telefonieren.

Gruß

ich sitze jetzt schon ein paar Stunden an der Konfig der pfsense. Irgendwie funktioniert das Port forwarding / Outbound NAT nicht so wie es soll.

Ich habe mich an diese Anleitung gehalten, aber es will einfach nicht fliegen.

Hier meine Konfig:

Wo liegt der Fehler.....ich sehe den Wald gerade vor lauter Bäumen nicht. Ich denke aber, es liegt am NAT, denn raus kann ich telefonieren.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 281060

Url: https://administrator.de/forum/pfsense-port-forwarding-nat-fuer-voip-281060.html

Ausgedruckt am: 15.07.2025 um 16:07 Uhr

23 Kommentare

Neuester Kommentar

Ich kann aus dem Wlan nicht auf das LAN zugreifen.

Das ist auch vollkommen normal für eine Firewall wie jederman weiss !Die Default FW Regel lautet auf dem Interface DENY any any Sprich es wird alles verboten was nicht ausdrücklich erlaubt ist. Üblich eben für eine korrekte Firewall und ja auch gewollt.

Fazit: Passe die Firewall Regel deines WLAN Segments an und alles ist gut !

Entweder mit "Pass <wlan_segemment> any " als "Scheunentor Regel" die alles erlaubt oder etwas dedizierter das du Traffic ins LAN oder so eben blockst und nur ins Internet erlaubst.

Diese Regeln bestimmst ja DU selber !

Übrigens: Mit einem kurzen Blick unter Status --> System Logs --> Firewall hättest du das auch ganz schnell selbst erkannt ! Deshalb spricht die pfSense mit dir über ihre Logs. Man muss das Gesprächsangebot nur mal annehmen... !

Zitat von @Looser27:

Jups....

ABER: Eine Regel die sagt:

pass

Source - WLAN Net

Destination - LAN net

Port - any

sollte mir doch wohl Zugriff verschaffen, den ich dann weiter einschränken kann.

Jups....

ABER: Eine Regel die sagt:

pass

Source - WLAN Net

Destination - LAN net

Port - any

sollte mir doch wohl Zugriff verschaffen, den ich dann weiter einschränken kann.

Nein, denn es greift immer die 1. Regel zuerst.

Wenn du erst alles erlaubst, sind alle nachfolgenden Regeln obsolete.

Gruß

Nein, denn es greift immer die 1. Regel zuerst.

Richtig !!Im Regelwerk gelten 2 grundlegende Regeln:

- "First match wins" ! Sprich ist eine Regel positiv (Match) werden ALLE folgenden Regeln NICHT mehr ausgeführt. Die Reihenfolge der Regeln ist also essentiell wichtig für deren Funktion ! (Siehe Tutorial wo das MEHRFACH erwähnt ist.)

- Regeln gelten immer nur INBOUND. Also für Pakete die vom Draht oder WLAN IN die Firewall gehen.

Wenn du das beachtest klappt das auch.

Hallo, musste den Hoster wechseln, dabei auch gleich die Seite umgestellt. Der Link zur Anleitung ist zu meiner Lösung neu hier zu finden: godo.ch/index.php/2014/01/16/isdn-voip-mit-fritzbox-und-pfsense/

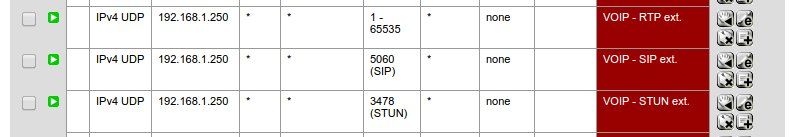

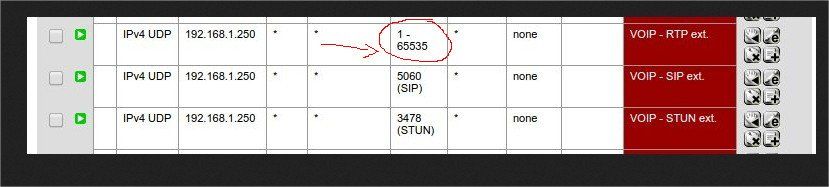

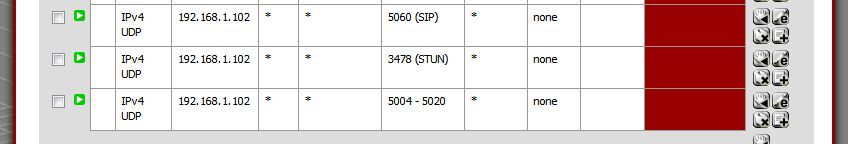

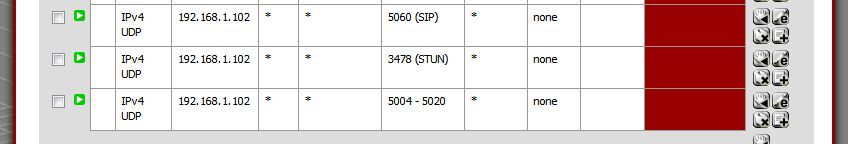

Ich habe eine Frage zum 3. Bild - LAN (Beitrag: Looser27 am 28.08.2015)

Dort werden in der ersten Zeile UDP an Ports 1-65535 weitergeleitet und als VoIP RTP ext. kommentiert.

In Zeile 2 und 3 werden jeweils UDP für Ports 5060 (SIP) und 3478 (STUN) weitergeleitet. Aber diese Ports sind doch schon den Bereich der 1. Zeile von 1 bis 65535 abgedeckt. Oder soll in Zeile 2+3 TCP statt UDP stehen?

Dort werden in der ersten Zeile UDP an Ports 1-65535 weitergeleitet und als VoIP RTP ext. kommentiert.

In Zeile 2 und 3 werden jeweils UDP für Ports 5060 (SIP) und 3478 (STUN) weitergeleitet. Aber diese Ports sind doch schon den Bereich der 1. Zeile von 1 bis 65535 abgedeckt. Oder soll in Zeile 2+3 TCP statt UDP stehen?

An keinem einzigen der LAN Bilder wird irgendwo UDP an Ports 1-65535 weitergeleitet ! Wo bitte siehst du das ?

Außerdem wäre das auch gefährlicher Blödsinn, denn das betrifft ja die gesamte verfügbare TCP/IP Port Range. So einen gefährlichen Unsinn macht niemand der klar denken kann !

Am lokalen LAN Port hat man eh eine (Default) Regel Lokales_net --> Any die ALLES freigibt. Folglich muss man an den lokalen LAN Regeln auch niemals fummeln.

Außerdem wäre das auch gefährlicher Blödsinn, denn das betrifft ja die gesamte verfügbare TCP/IP Port Range. So einen gefährlichen Unsinn macht niemand der klar denken kann !

Am lokalen LAN Port hat man eh eine (Default) Regel Lokales_net --> Any die ALLES freigibt. Folglich muss man an den lokalen LAN Regeln auch niemals fummeln.