Ständige DNS Zugriffe - woher kommt das?!

Hallo,

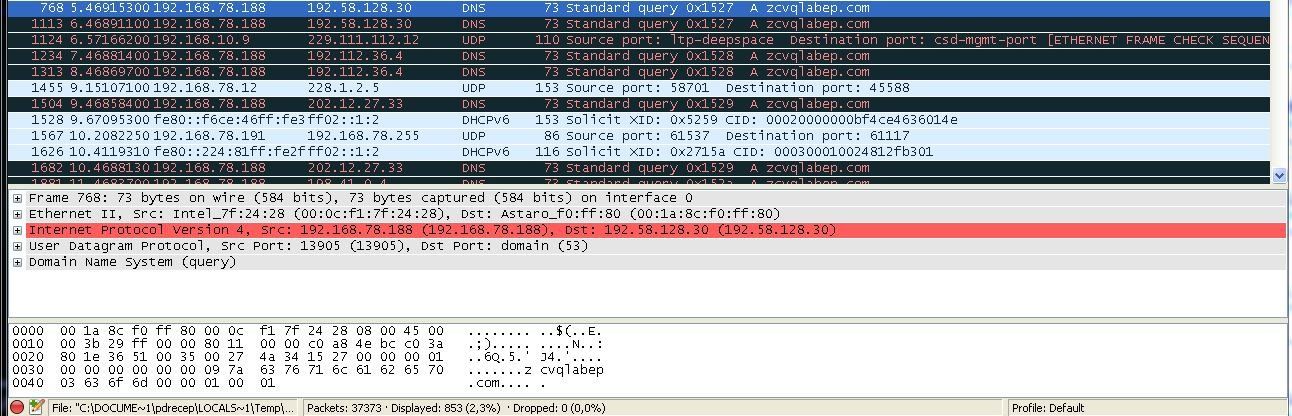

ich hab hier einen Rechner im Netzwerk der ständig per Port 53 auf diverse IPs verbinden möchte!

Das probiert er über jeden internen Port auf völlig willkürliche IP Adressen. Ich kann die Quelle nicht ausfindig machen..

Habe schon einen Virenscan durchlaufen lassen (Sophos) ohne Ergebnis..

Habe mal mit nmap und wireshark geschaut ob ich einen Prozess ausfindig machen kann.. nichts..

Im Taskmanager werde ich sowieso nicht fündig..

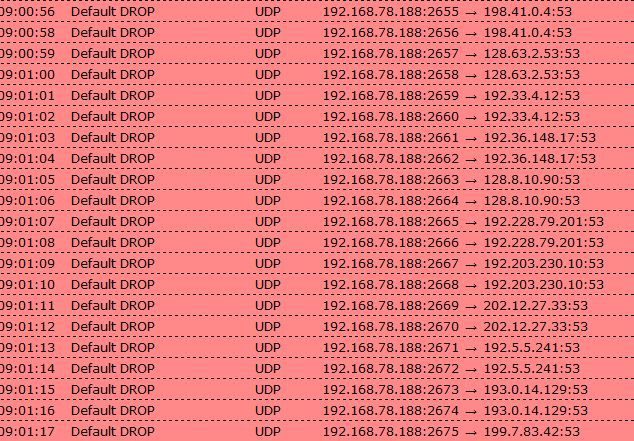

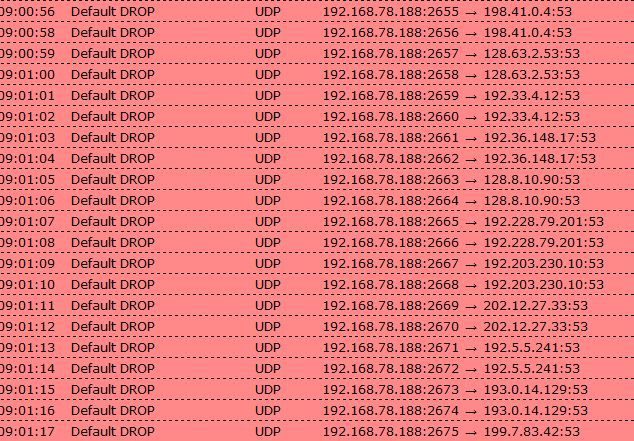

Hab mal einen Ausschnitt aus dem Firewall Log beigefügt.. ich hoffe jemand kann mir helfen. Das Teil ballert den ganzen Log zu.

ich hab hier einen Rechner im Netzwerk der ständig per Port 53 auf diverse IPs verbinden möchte!

Das probiert er über jeden internen Port auf völlig willkürliche IP Adressen. Ich kann die Quelle nicht ausfindig machen..

Habe schon einen Virenscan durchlaufen lassen (Sophos) ohne Ergebnis..

Habe mal mit nmap und wireshark geschaut ob ich einen Prozess ausfindig machen kann.. nichts..

Im Taskmanager werde ich sowieso nicht fündig..

Hab mal einen Ausschnitt aus dem Firewall Log beigefügt.. ich hoffe jemand kann mir helfen. Das Teil ballert den ganzen Log zu.

Please also mark the comments that contributed to the solution of the article

Content-ID: 222887

Url: https://administrator.de/forum/staendige-dns-zugriffe-woher-kommt-das-222887.html

Printed on: July 18, 2025 at 11:07 o'clock

11 Comments

Latest comment

Moin,

Du hast da einen DNS-Server auf der Kiste, der die root-Server erreichen will. Eigentlich logisch. Ein einfaches Nachschauen des Hostnames, der zu der IP-Adresse gehört, hätte Dir da Auskunft gegeben, z.B.:

lks

Du hast da einen DNS-Server auf der Kiste, der die root-Server erreichen will. Eigentlich logisch. Ein einfaches Nachschauen des Hostnames, der zu der IP-Adresse gehört, hätte Dir da Auskunft gegeben, z.B.:

lks@roku:~$ host 198.41.0.4

4.0.41.198.in-addr.arpa domain name pointer a.root-servers.net.

lks@roku:~$ host 128.63.2.53

53.2.63.128.in-addr.arpa domain name pointer h.root-servers.net.

lks

Der Taskmanager sicherlich nicht aber die Sysinternal Tools pcexplorer und tcpview führen fast immer zum Erfolg den Prozess ausfindig zu machen:

technet.microsoft.com/de-de/sysinternals/bb896653

bzw.

technet.microsoft.com/de-de/sysinternals/bb897437.aspx

technet.microsoft.com/de-de/sysinternals/bb896653

bzw.

technet.microsoft.com/de-de/sysinternals/bb897437.aspx

@mofomulo

Lies dir bitte den Thread genau durch !! Der XP Client macht diese DNS Requests ist selber kein Server. Das sieht man auch am geposteten Wireshark Trace….

Lies dir bitte den Thread genau durch !! Der XP Client macht diese DNS Requests ist selber kein Server. Das sieht man auch am geposteten Wireshark Trace….

Zitat von @mofomulo:

Hmm.. verstehe das nicht ganz.. Es handelt sich um einen XP-Rechner.. ich wüsste nicht das man den als DNS-Server ohne

spezielle Software einsetzen kann..

Hmm.. verstehe das nicht ganz.. Es handelt sich um einen XP-Rechner.. ich wüsste nicht das man den als DNS-Server ohne

spezielle Software einsetzen kann..

Dann hast Du auf Deiner Kiste eine Software, die Ihren eigenen Resolver hat.

Hinter den IPs verbergen sich bspw. Rootserver der Universitiy of Maryland oder der NASA..?! Ganz logisch erscheint mir das nicht

gerade..

gerade..

Wieso unlogisch? Wenn man etwas im DNN-Baum nachschauen will, muß man für die TLDs als erstes die root-server anfragen. Auf jeden Fall hast D auf der Kiste mit der IP-Adresse 192.168.78.188 eine Software, die DNS-Anfragen an die Root-Server schickt. Warum sie das macht, ob das zum normalen Verhalten dieser software gehört oder ob Du Dir Malware eingefangen hast, die Deine DNS-Anfragen umleiten will oder nur Ihren C&C-Server sucht könne wir per Kristallkugel nicht sagen.

Vielleicht ist es ja hilfreich, wenn Du mit Wireshark oder tcpdump schaus, was der Inhalt dieser Anfragen ist.

lks

Hallo,

Benutze bei Wireshark ein Filter. z.B ip.addr == <Rechneradresse> && dns und schau mal auf das UserDataprotokoll.

Ansonsten wie Aqui geschrieben hat, mit den prozessexplorer von sysinternals solltest Du dem auf den Grund gehen koennen.

Ausserdem wuerde ich Sophos alleine nicht trauen. Ich schick dem Sophoslabs regelmaessig neue Samples die unbekannt sind.

Hier also auch mal mit anderen Scanner ran.

Auch koenntest Du unter den Netzwerkeinstellungen des Rechnersschauen ob dort ein Fremder DNS Server eingetragen ist.

Auch auf die system32/etc/hosts Datei schauen ob dort eine Manipulation stattgefunden hat.

Gruss

Benutze bei Wireshark ein Filter. z.B ip.addr == <Rechneradresse> && dns und schau mal auf das UserDataprotokoll.

Ansonsten wie Aqui geschrieben hat, mit den prozessexplorer von sysinternals solltest Du dem auf den Grund gehen koennen.

Ausserdem wuerde ich Sophos alleine nicht trauen. Ich schick dem Sophoslabs regelmaessig neue Samples die unbekannt sind.

Hier also auch mal mit anderen Scanner ran.

Auch koenntest Du unter den Netzwerkeinstellungen des Rechnersschauen ob dort ein Fremder DNS Server eingetragen ist.

Auch auf die system32/etc/hosts Datei schauen ob dort eine Manipulation stattgefunden hat.

Gruss

Zitat von @mofomulo:

Ich habe mal ein Screen von Whireshark gemacht.. ich werd daraus leider nicht schlau. Gibts keine möglichkeit hieraus die

Quelle zu finden?

Ich habe mal ein Screen von Whireshark gemacht.. ich werd daraus leider nicht schlau. Gibts keine möglichkeit hieraus die

Quelle zu finden?

einfach mal auf das + beim DNS-Query klicken und schon solltest Du sehen, welche Domain angefragt wird. Und das sollte Dir einen Hinweis geben, was dahinterstecken könnte. Welche Domain das ist, überlasse ich Dir mal zur Übrung, auch wenn man das direkt aus den Daten sieht.

lks

PS: Laß mal einen Malwaresan von einer rescue-CD (desinfect, kaspersky-Rescue, Avira-escue,. etc.) laufen.