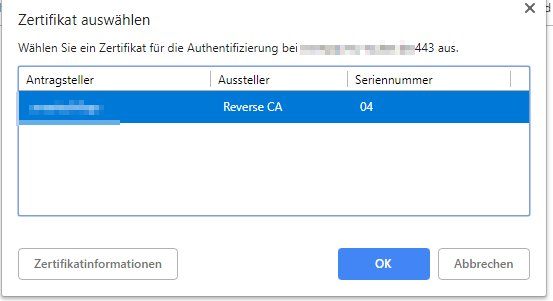

Chrome Bestätigung Client Zertifikat dauerhaft zustimmen

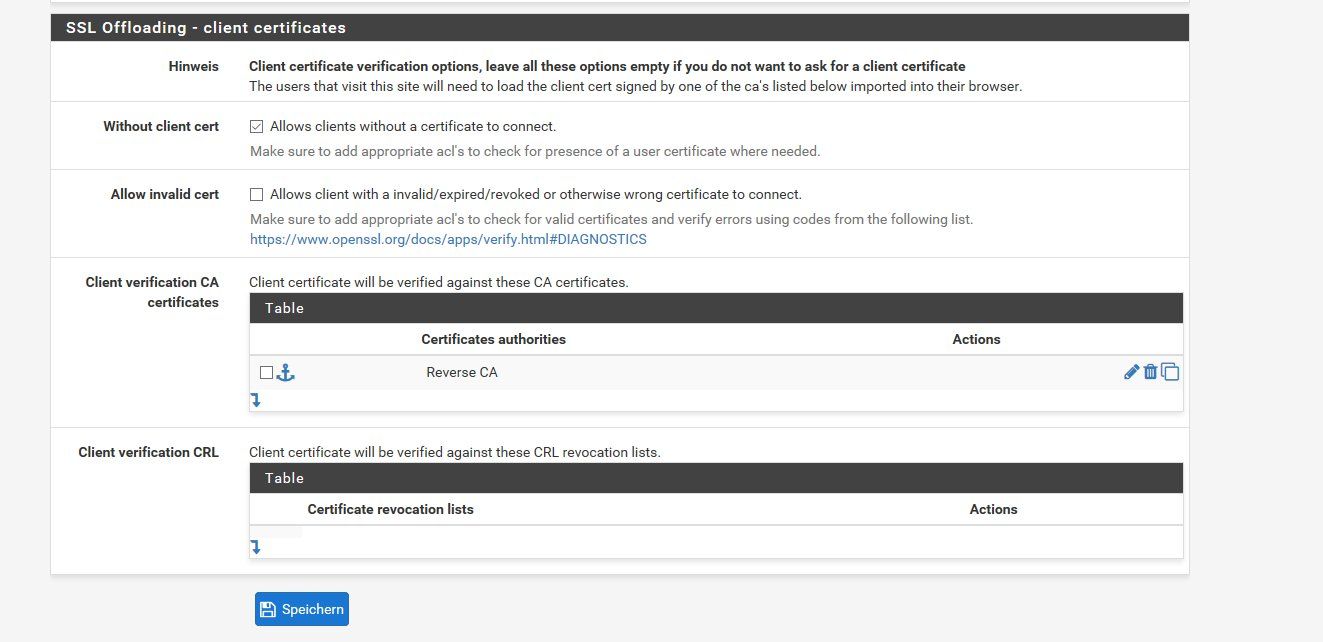

Hallo einem Webserver läuft zur Zugriffsteuerung zusätzlich abgesichert mit einem Client Zertifikat, leider kann man anscheinend nicht die wiederholte Fragestellung bei Chrome abschalten. Bei Edge und dem Internet Explorer geht dieses hingegen. Das Zertifikat ist selbstverständlich auf dem jeweiligen Gerät schon installiert.

Leider läuft die Anwendung nur optimal auf Chrome, bzw. auf Android Geräten funktioniert das mit Client Zertifikaten anscheinend nur bei Chrome Browsern.

Oder man support.google.com/chrome/a/answer/6080885?hl=de tritt der Glaubensgemeinschaft von Google komplett bei.

Oder gibt es noch andere Möglichkeiten?

Danke, der Horst

Leider läuft die Anwendung nur optimal auf Chrome, bzw. auf Android Geräten funktioniert das mit Client Zertifikaten anscheinend nur bei Chrome Browsern.

Oder man support.google.com/chrome/a/answer/6080885?hl=de tritt der Glaubensgemeinschaft von Google komplett bei.

Oder gibt es noch andere Möglichkeiten?

Danke, der Horst

Please also mark the comments that contributed to the solution of the article

Content-ID: 397204

Url: https://administrator.de/forum/chrome-bestaetigung-client-zertifikat-dauerhaft-zustimmen-397204.html

Printed on: August 2, 2025 at 07:08 o'clock

12 Comments

Latest comment

Nein, das wäre auch Sicherheitstechnisch sehr bedenklich, denn so könnte dich jeder im Netz tracken und hätte automatisch ohne Permission Zugriff auf deine Identität, wenn man das nicht auf bestimmte Seiten eingrenzen könnte

bugs.chromium.org/p/chromium/issues/detail?id=445189

Alternative wäre sich eine eigene App für Android zu bauen.

bugs.chromium.org/p/chromium/issues/detail?id=445189

Alternative wäre sich eine eigene App für Android zu bauen.

Indem man einen Webserver betreibt gegenüber dem man sich per Zertifikat ausweisen muss werden so Details des Zertifikats automatisch an die Seite übermittelt, und so eine Seite kann jeder Hinz aufsetzen und dich anhand der Zertifikatsdetails wie Hashes und common name tracken, du musst die Seite nur besuchen, denn du hast ja eingestellt das dein Zertifikat immer automatisch ohne Userprompt ausgewählt wird. Deswegen ist das nie eine gute Idee und sollte nur in vertrauenswürdigen Umgebungen eingesetzt werden mit denen man nicht auf Internetseiten zugreift.

Anfangen können die natürlich nichts mit dem öffentlichen Teil deines Zertifikats, aber zum tracken reicht es allemal.

Anfangen können die natürlich nichts mit dem öffentlichen Teil deines Zertifikats, aber zum tracken reicht es allemal.

Eigentlich dachte ich, dass ich mit dem Client Zertifikat eine zusätzliche Sicherheit einbaue.

Tust du ja damit auch, aber die automatische Auswahl die von dir gewünscht ist ist eben das NOGO. Solange du das nur intern anwendest OK, sobald du aber mit so einem eingestellten Browser ins Internet schlenderst machst du dich eindeutig trackbar. Wenn es jemand darauf abgesehen hat.

Doch, du hast meine Antwort falsch interpretiert! Ein zweiter Faktor ist meist immer sicherer.

Zitat von @horstvogel:

Es muss also nur jemand meinen Namen des Client Zertifikats verwenden und schon sende ich lustig meinen geheimen Schlüssel?

Quatsch! Les dich mal in das TLS Client Auth Verfahren ein.Es muss also nur jemand meinen Namen des Client Zertifikats verwenden und schon sende ich lustig meinen geheimen Schlüssel?

blog.cloudflare.com/introducing-tls-client-auth/

Der private Key verlässt niemals den Rechner! Der Client schickt nur den öffentlichen Teil seines Zertifikates, damit der Server mit seinem eigenen private Key und deinem öffentlichen Teil verschlüsselte Nachrichten an den Client senden kann, und umgekehrt. Standard eines asymmetrischen Krypto-Verfahrens.

Oder sendet der das von selber immer mit, bei jeder Anfrage...

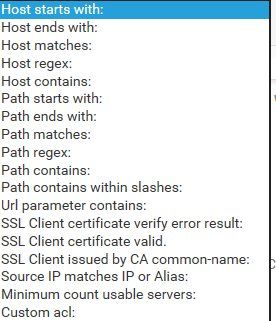

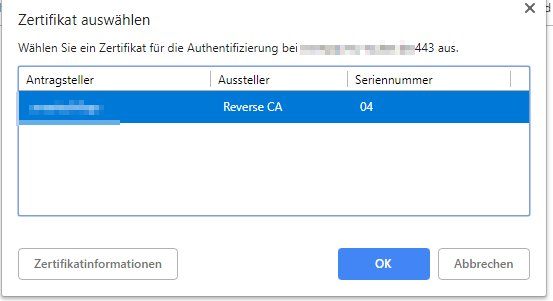

Nur wenn der Server einer Webseite Client-Zertifikate anfordert! Und du im Browser die obige Option zur automatischen Wahl setzt.Wie machen das den Nextcloud und Outlook... da gibt's doch auch die Client Option. Die schränken also immer die Adressen ein?

Nein, es ist immer eine Frage ob eine Gegenstelle ein Client-Zertifikat anfordert. Der Browser zeigt dann entweder den Dialog zur Auswahl deines Zertifikats zur Auth, oder, so wie du das ja willst, jar nüscht!D.h. Seite www.xxx.de fordert Client Auth per Zertifikat an, dein Browser ist so nett und macht das automatisch ohne das der User das direkt mitbekommt. Kapische?

Das Tracking per Client-Zert ist aber nicht weit verbreitet da kaum ein Otto-Normalo-User Client-Zertifkate im Browser eingebunden hat und der Dialog ja aufpoppt. Ist aber wie du siehst möglich wenn man die falschen Schalter zur Übermittlung setzt.

Zitat von @horstvogel:

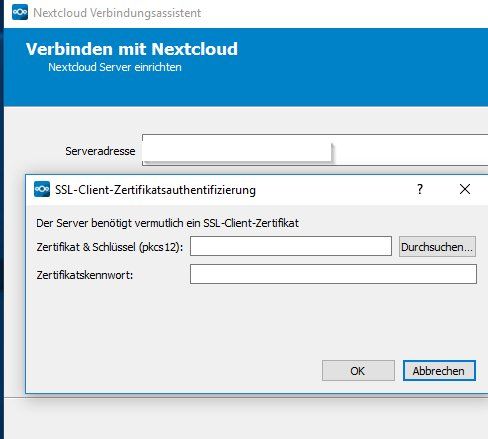

Ok, also machen das Nextcloud (mit Ihrer Desktop App, siehe Bild) und Outlook etwas anders.

Ist ja auch ne App die kann das machen wie sie will.Ok, also machen das Nextcloud (mit Ihrer Desktop App, siehe Bild) und Outlook etwas anders.

Die schränken also immer die Adressen also immer ein, wie im Bild wird also das Zertifikat mit der Serveradresse "verknüpft". Das ist in einem Browser dann nicht möglich?

Per Default, Nein. Mit Drittanbieteraddons möglicherweise.Der Browser "sendet" dann auf Anfrage dann aber schon nicht alle "Zertifikate", sondern nur das passende, da er hier nachfragt.

Alle werden sowieso nicht gesendet das unterdrücken des Dialogs funktioniert nur wenn es ein einzelnes Zertifikat im Store gibt oder man definiert das immer nur ein bestimmtes per als Default gesendet wird wenn der Server eine Anfrage stellt.Und nochmal, es wird immer nur der öffentliche Zeil des Zertifikats übermittelt, niemals der private Teil!! Und ohne den privaten Teil ist das nutzlos. Nur die öffentlichen Informationen des Certs wie Common-Name Hash etc. sind da drin, und nur mit denen kann dass Gegenüber arbeiten, dich also z.B. als eindeutigen User identifizieren.

Les dir doch mal bitte die Grundlagen zur RSA Auth von oben durch dann wird auch dir das klar.

Ein schönes Wochenende noch und Danke!!!

Gleichfalls