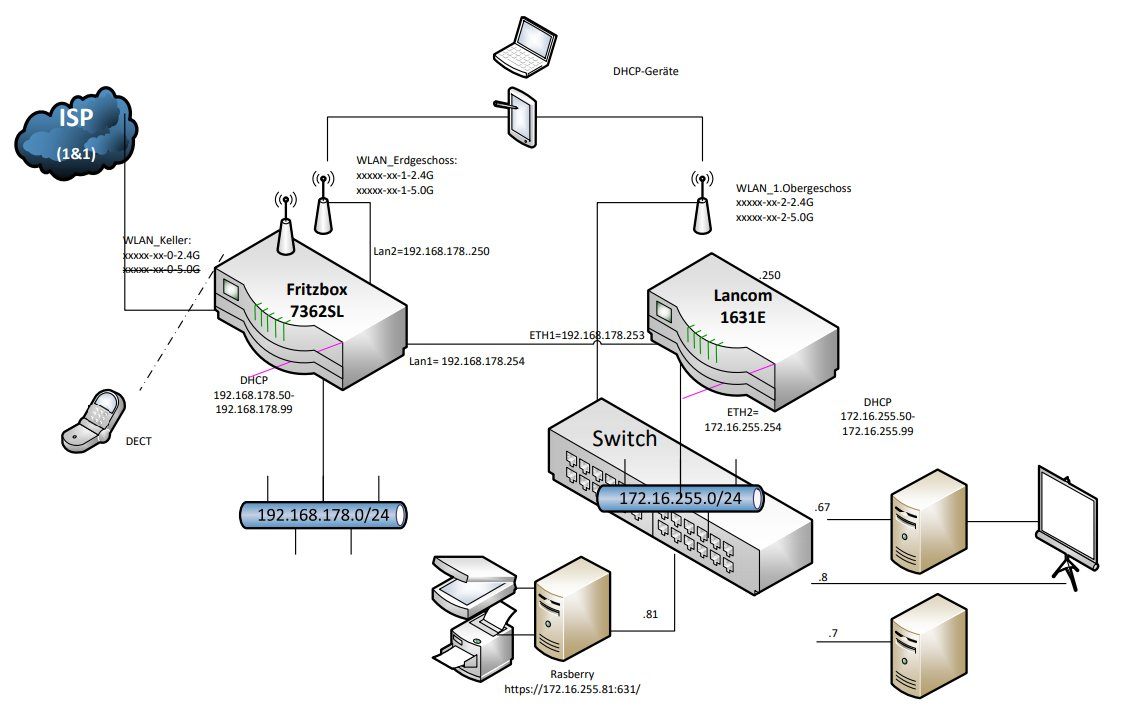

Fritzbox (DSL,VoIP,WLAN) vor Lancom (NAS,WLAN,DRUCKER)

Hallo,

ich habe auch mal wieder ein Problem welches ich nicht so schnell lösen kann.

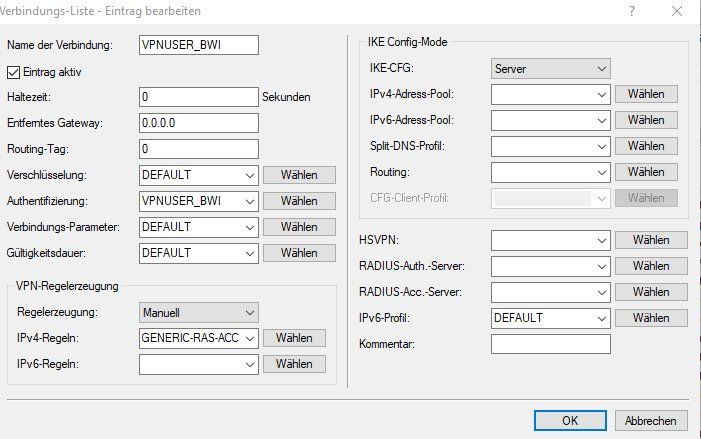

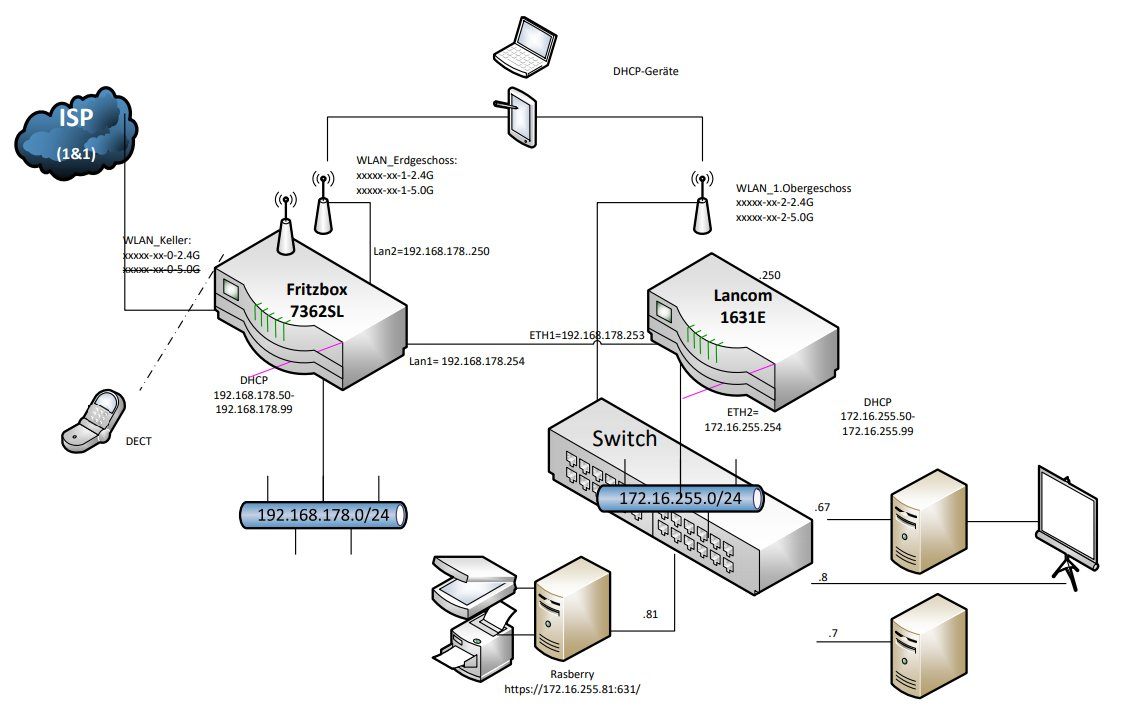

1. wenn es geht will ich über VPN auf den Lancom Router (am liebsten IKEv2) ...auf das interne Netz zugreifen.

(Anleitung für IKEv1 allerdings getrennte Standorte :Lancom _Fritzbox

2. Die Firewall des Lancomrouter sollte Daten durchlassen/sperren nach bestimmten Regeln.

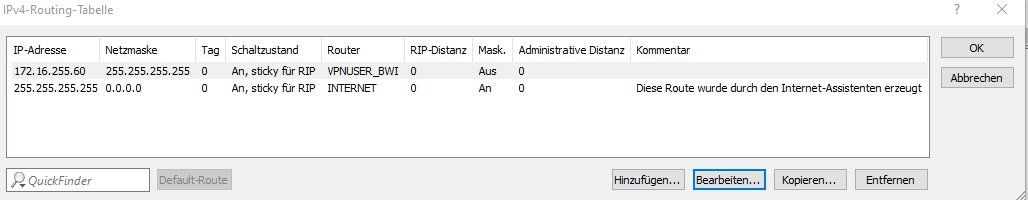

3. Eine Route ist auf der Fritzbox von 172.16.0.0 255.255.0.0 auf 192.168.178.253 eingerichtet.

1x Lösung: Wenn ich aus dem Segment 172.16.255.0/24 über den Lancom Router ins Internet gehen will muss ich ETH1 auf DSL umstellen.

2x Lösung: Möchte ich die Geräte von der Fritzbox 192.168.178.0/24 (z.B. WLAN) auf die Geräte im LANCOM zugreifen muss ich den ETH1 auf LAN1 umstellen (DMZ)

Entweder oder ist keine Lösung

Meine Frage: Ich möchte über das Internet per VPN auf die Geräte im Seg. 172.16.255.0 /24 zugreifen können. (Lancom hat im Internet immer die öffent. IP-Adresse der Fritzbox).

Wenn ich mich mit Mobilen Geräten im seg 192.168.178.0/24 befinde, darf ich über Firewall-Regeln nur bestimmte Geräte aus dem Segment Lancom 172.16.255.0/24 erreichen dürfen (Drucker z.B) alles andere wird gesperrt. Die Geräte die im Lancom Seg. benötigen zum Teil Internetzugriff (Updates), deswegen will ich die Geräte über die Firewall freigeben, die Internet benötigen.

Bei Fragen, fragen.

ich hoffe jemand kann mir helfen...ich verzweifel noch nicht .... wäre aber dankbar wenn ich etwas Hilfe bekommen könnte.

Bilder habe ich angehangen

Viele Grüße

Screeni

ich habe auch mal wieder ein Problem welches ich nicht so schnell lösen kann.

1. wenn es geht will ich über VPN auf den Lancom Router (am liebsten IKEv2) ...auf das interne Netz zugreifen.

(Anleitung für IKEv1 allerdings getrennte Standorte :Lancom _Fritzbox

2. Die Firewall des Lancomrouter sollte Daten durchlassen/sperren nach bestimmten Regeln.

3. Eine Route ist auf der Fritzbox von 172.16.0.0 255.255.0.0 auf 192.168.178.253 eingerichtet.

1x Lösung: Wenn ich aus dem Segment 172.16.255.0/24 über den Lancom Router ins Internet gehen will muss ich ETH1 auf DSL umstellen.

2x Lösung: Möchte ich die Geräte von der Fritzbox 192.168.178.0/24 (z.B. WLAN) auf die Geräte im LANCOM zugreifen muss ich den ETH1 auf LAN1 umstellen (DMZ)

Entweder oder ist keine Lösung

Meine Frage: Ich möchte über das Internet per VPN auf die Geräte im Seg. 172.16.255.0 /24 zugreifen können. (Lancom hat im Internet immer die öffent. IP-Adresse der Fritzbox).

Wenn ich mich mit Mobilen Geräten im seg 192.168.178.0/24 befinde, darf ich über Firewall-Regeln nur bestimmte Geräte aus dem Segment Lancom 172.16.255.0/24 erreichen dürfen (Drucker z.B) alles andere wird gesperrt. Die Geräte die im Lancom Seg. benötigen zum Teil Internetzugriff (Updates), deswegen will ich die Geräte über die Firewall freigeben, die Internet benötigen.

Bei Fragen, fragen.

ich hoffe jemand kann mir helfen...ich verzweifel noch nicht .... wäre aber dankbar wenn ich etwas Hilfe bekommen könnte.

Bilder habe ich angehangen

Viele Grüße

Screeni

Please also mark the comments that contributed to the solution of the article

Content-ID: 588790

Url: https://administrator.de/forum/fritzbox-dsl-voip-wlan-vor-lancom-nas-wlan-drucker-588790.html

Printed on: July 18, 2025 at 05:07 o'clock

20 Comments

Latest comment

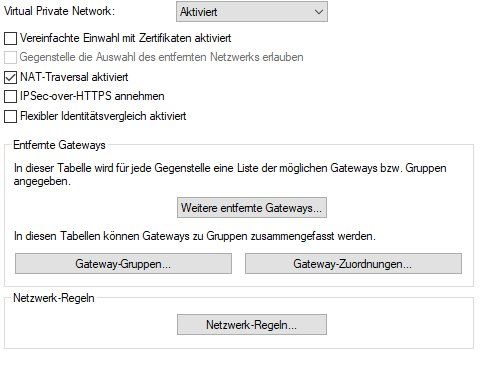

VPN auf der Fritzbox aus, Portweiterleitungen einrichten, NAT-T auf dem LANCOM aktivieren, Firewall nach deinen Wünschen konfigurieren.

Sorry, dass ich so allgemein schreibe, aber hier gibt es keine Komplettlösungen und aus deinen Informationen kann man nicht viel brauchbares entnehmen. Das einzige, was ich den Bildern entnehmen kann, ist wohl ne dicke fette Fehlkonfiguration des LANCOM und totales Chaos bei dir im Netzwerk.

Sorry, dass ich so allgemein schreibe, aber hier gibt es keine Komplettlösungen und aus deinen Informationen kann man nicht viel brauchbares entnehmen. Das einzige, was ich den Bildern entnehmen kann, ist wohl ne dicke fette Fehlkonfiguration des LANCOM und totales Chaos bei dir im Netzwerk.

3. Eine Route ist auf der Fritzbox von 172.16.0.0 255.255.0.0 auf 192.168.178.253 eingerichtet.

Das wäre Quatsch und auch kontraproduktiv wenn der kaskadierte Lancom auch NAT macht und die hinter ihm liegenden lokalen LANs per NAT auf seine WAN IP translated.Sprich also FB und Lancom in einer Router Kaskade mit doppeltem NAT arbeiten.

Was dabei grundsätzlich zu beachten ist erklärt dieses Tutorial:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

(Lancom hat im Internet immer die öffent. IP-Adresse der Fritzbox).

Logisch bei einer Router Kaskade mit doppeltem NAT. (Siehe o.a. Tutorial !)Ich möchte über das Internet per VPN auf die Geräte im Seg. 172.16.255.0 /24 zugreifen können.

Welcher der beiden Router soll denn aktiv das VPN terminieren ? BEIDE sind ja aktive VPN Router !!Sinnvoll wäre natürlich immer den VPN Server auf dem Lancom laufen zu lassen.

Auf der FritzBox müssen dann die entsprechenden VPN Poerts weitergeleitet werden. Bei IPsec ist das *

- UDP 500

- UDP 4500

- ESP Protokoll, IP Nummer 50

Die FritzBox ist selber aktiver VPN Router ! Hier muss die VPN Funktion zwingend deaktiviert sein ! Da ein externen Client als Zieladresse im VPN Client ja die öffentliche IP des FB WAN Ports konfiguriert bekommt "denkt" die FB dann immer diese VPN Pakete sind für sie selber wenn die eigene VPN Funktion nicht strikt deaktiviert ist. Sie würde dann trotz Port Forwarding diese Pakete nicht an den Lancom forwarden !

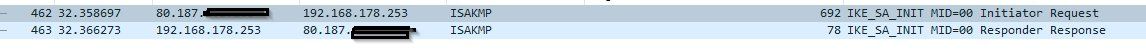

Als Check das sie das macht und sauber forwardet kannst du temporär einen Wireshark Sniffer mit der IP des kaskadierten Lancoms in das Koppelnetz hängen und checken ob bei einem VPN Aufbau mit einem externen VPN Client dann dort IPsec Pakete (Isakmp) einegehen !

Ist das der Fall wird das fehlerlos klappen.

Portweiterleitung: UDP Port 500 und 4500 sind auf der Fritzbox zur IP 192.168.178.253 eingerichtet.

Das reicht bei IPsec nicht und ein Verbindungsaufbau wird scheitern ! Es fehlt das ESP Protokoll !! (Siehe Tutorial oben !)

Das Problem ist, dass du mir Wireshark nichts sehen wirst, wenn du den einfach an den Switch hängst. Das geht nur mit einem Hub oder einem Portmirror.

Um es zu kontrollieren, kannst du den LANtracer nehmen oder auf der Konsole ein tr # vpn-status ausführen.

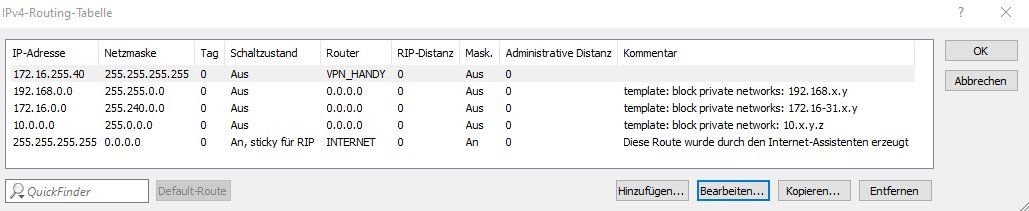

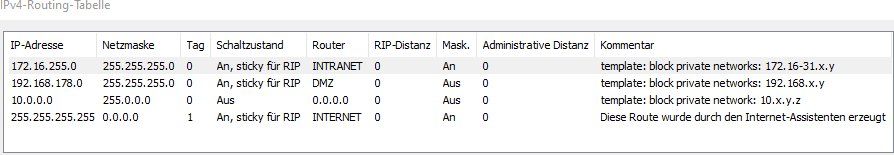

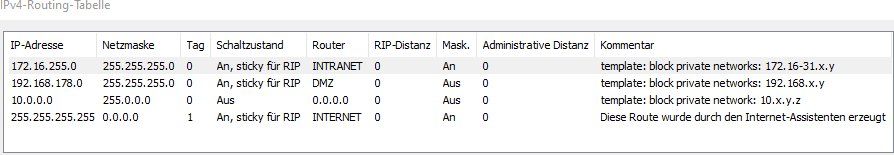

Aber wie ich bereits geschrieben habe, hast du scheinbar auch eine dicke fette Fehlkonfiguration im LANCOM drin. Du hast ja nur die Routingtabelle geschickt und hier sind schon die ersten beiden Routen falsch. Mit der Default-Route wirst du ohne PBR auch nicht online kommen.

Wenn ich mir die zweite Route anschaue, hast du vermutlich auch keine Gegenstelle für das Internet angelegt bzw. eine angelegte Gegenstelle kann nicht funktionieren, weil die ja laut Routingtabelle mit dem IP-Netz DMZ in Konflikt stehen würde.

Um es zu kontrollieren, kannst du den LANtracer nehmen oder auf der Konsole ein tr # vpn-status ausführen.

Aber wie ich bereits geschrieben habe, hast du scheinbar auch eine dicke fette Fehlkonfiguration im LANCOM drin. Du hast ja nur die Routingtabelle geschickt und hier sind schon die ersten beiden Routen falsch. Mit der Default-Route wirst du ohne PBR auch nicht online kommen.

Wenn ich mir die zweite Route anschaue, hast du vermutlich auch keine Gegenstelle für das Internet angelegt bzw. eine angelegte Gegenstelle kann nicht funktionieren, weil die ja laut Routingtabelle mit dem IP-Netz DMZ in Konflikt stehen würde.

keine Pakete UDP Pakete werden weitergeleitet weder udp.port == 500 noch udp.port == 4500

Ein sicheres Zeichen das auf der FB selber der VPN Dienst noch aktiv ist. Dann forwardet die FB auch trotz konfiguriertem Port Forwarding keine VPN Frames !Du musst dort alles VPN Bezogene deaktivieren !

Das Problem ist, dass du mir Wireshark nichts sehen wirst,

Das ist so nicht richtig !!Wenn der Wireshark Rechner die gleiche IP Adresse konfiguriert hat wie der WAN Port des Lancom, sprich also die Port Forwarding Ziel IP in der FritzBox sieht man den Traffic sehr wohl !

Logisch, denn der Wireshark Rechner wird ja dann direkt angesprochen. Zwingend ist aber die gleiche IP Adressierung wie die Port Forwarding Ziel IP in der FB bzw. die WAN Port IP des Lancom also .178.253 !

ich habe den Traffic über die FB mitgeschnitten.

Den lokalen FritzBox Capture URL hier mitzuposten ist doch Quatsch ! Kein Mensch hier im Forum kann den sehen oder dachtest du wir können auf dein lokales LAN zugreifen ! Fakt ist wenn keine IKEv1 Pakete dort zu sehen sind forwardet die FritzBox auch keinerlei IPsec und dann ist es ja vollkommen klar das der VPN Aufbau scheitern muss !

Ich müsste jetzt nur noch auf dem Lancom VPN einrichten,

Was ja eher ne Kleinigkeit ist denn dafür jibbet bei Lancom entsprechend HowToslancom-systems.de/download/LC-VPN-Client-Advanced/IG_VPN-Client- ...

Als Client kann man ebenfalls den kostenlosen Shrew VPN Client benutzen:

shrew.net/download/vpn

Sofern dein Lancom auch IKEv2 versteht, dann kannst du auch den bordeigenen Client benutzen ohne jegliche externe VPN Software:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Zitat von @aqui:

Wenn der Wireshark Rechner die gleiche IP Adresse konfiguriert hat wie der WAN Port des Lancom, sprich also die Port Forwarding Ziel IP in der FritzBox sieht man den Traffic sehr wohl !

Das kann dennoch nicht klappen, weil dann müsste die Fritzbox ja für eine IP-Adresse zwei MAC-Adressen lernen, was aber nicht passieren wird. Das nennt sich dann IP-Adressen-Konflikt.Das Problem ist, dass du mir Wireshark nichts sehen wirst,

Das ist so nicht richtig !!Wenn der Wireshark Rechner die gleiche IP Adresse konfiguriert hat wie der WAN Port des Lancom, sprich also die Port Forwarding Ziel IP in der FritzBox sieht man den Traffic sehr wohl !

Du hast weiterhin noch einen Fehler drin. Du hast die Sperrrouten wieder angelegt. Da der LANCOM nicht direkt im Internet steht, kannst du die ganzen Routen mit dem Router 0.0.0.0 löschen.

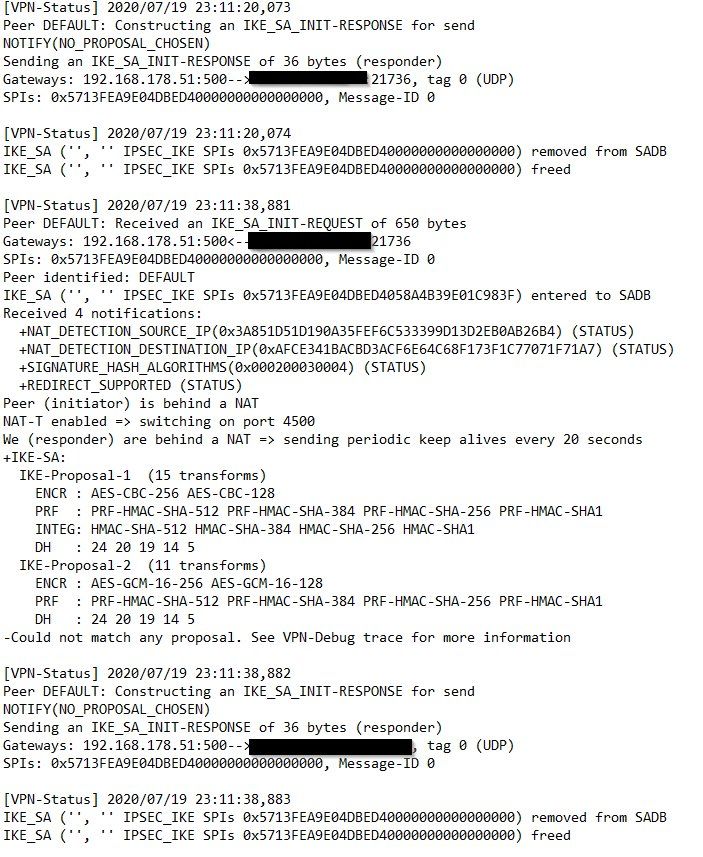

VPN scheint grundlegend zu funktionieren, es gibt ja eine Initiator- und eine Respondernachricht, also die Weiterleitung funktioniert. Also liegt es vermutlich an einem Konfigurationsfehler auf dem Endgerät oder dem LANCOM. Du müsstest aber mal nähere Informationen zur Konfiguration liefern und ein VPN-Status-Trace wäre auch nicht verkehrt (tr # vpn-status auf der Router-CLI).

Du hast FQUN eingegeben, aber keine E-Mail-Adresse. Und die Identität beider Seiten ist identisch. Ich weiß jetzt nicht, welches Gerät du anbinden willst, aber ich hab gerade mal selbst in meinem Router nachgeschaut, für mein Mapple-Geräte hab ich hier unterschiedliche Werte drin.

vpn-debug ist aber auch zu viel. Damit müllst du dich nur voll. Aktiviere einfach mal vpn-status sowie vpn-ike und starte dann einen Verbindungsaufbau für das VPN.

Alle Eingaben von tr # vpn-status, tr # vpn-debug, tr # vpn-ike stehen auf "ON"

Einschalten bringt nichts, muss man auch schon betrachten oder kopieren. Sobald du dich von der Konsole abmeldest, sind die Sachen weg. Es sind keine Einstellungen, sondern Hilfsprogramme.vpn-debug ist aber auch zu viel. Damit müllst du dich nur voll. Aktiviere einfach mal vpn-status sowie vpn-ike und starte dann einen Verbindungsaufbau für das VPN.

.51 ist für das Internet zuständig.

Was soll uns diese geheimnisvollen und kryptischen Worte wohl sagen ??? Alles ist ja irgendwie fürs Internet zuständig, auch der Hausmeister der die Kühlung im Provider RZ wartet....etwas sinnfrei der Satz.Die .178.51 ist ja auch irgendeine IP Adresse im Koppelnetz zwischen FritzBox und Lancom...fragt sich nur WELCHE ??

Vermutlich hast du da dein Smartphone oder einen anderen VPN Client via FritzBox WLAN oder LAN angeflanscht, oder ?

Ein Blick in die DHCP IP Adressvergabe der FritzBox hätte hier für alle sofortige (Adress) Klarheit geschaffen !

Generell ist die Vorgehensweise aber richtig das man mit einem VPN Client im Koppelnetz erstmal wasserdicht testet das die VPN Verbindung zum Lancom fehlerlos von dort klappt bevor man dann das gleiche von extern (Internet) testet. Mit dieser richtigen Vorgehensweise kann man dann immer ganz sicher ausschliessen das es noch ein Fehler im VPN Setup selber ist.

| Message type : NO_PROPOSAL_CHOSEN

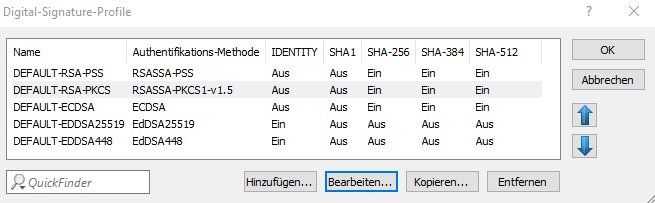

debug ist doof, hab ich doch geschrieben, aber ich habe es gefunden. Dein Handy und der Router können sich nicht einigen, welche Verschlüsselungs- und Hashalgorithmen genutzt werden sollen.

+Config DH transform(s): 2

+Received DH transform(s): 24 20 19 14 5

+Received DH transform(s): 24 20 19 14 5

Du hast einen Mismatch bei der DH-Gruppe. Das Handy kommt mit 5, 14, 19, 20 und 24. rein, du bietest aber nur 2 an.