PfSense: IPSec mit zusätzlichem Subnet von OpenVPN-Verbindung

Hallo zusammen,

ich habe da ein kleines Problem mit meiner pfSense und brauche mal wieder einen schlauen Rat:

Folgendes Szenario:

Ich habe Zuhause einen DD-WRT-Router (Netzwerk 10.0.1.0/24) und im Rechenzentrum eine virtuelle pfSense (Netzwerk 10.0.2.0/24). Beide Netze sind über eine OpenVPN-Verbindung verbunden und die Verbindung funktioniert einwandfrei.

Was möchte ich erreichen?

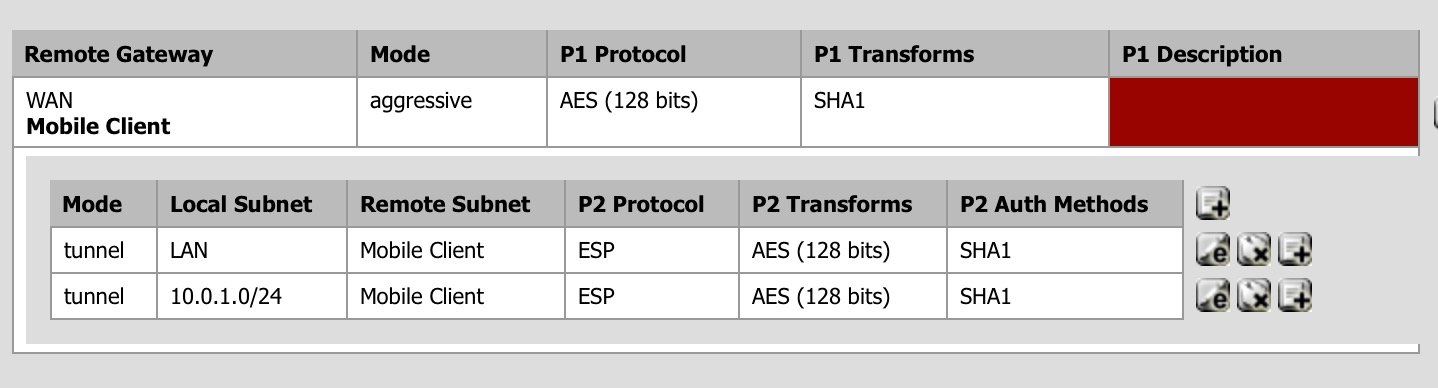

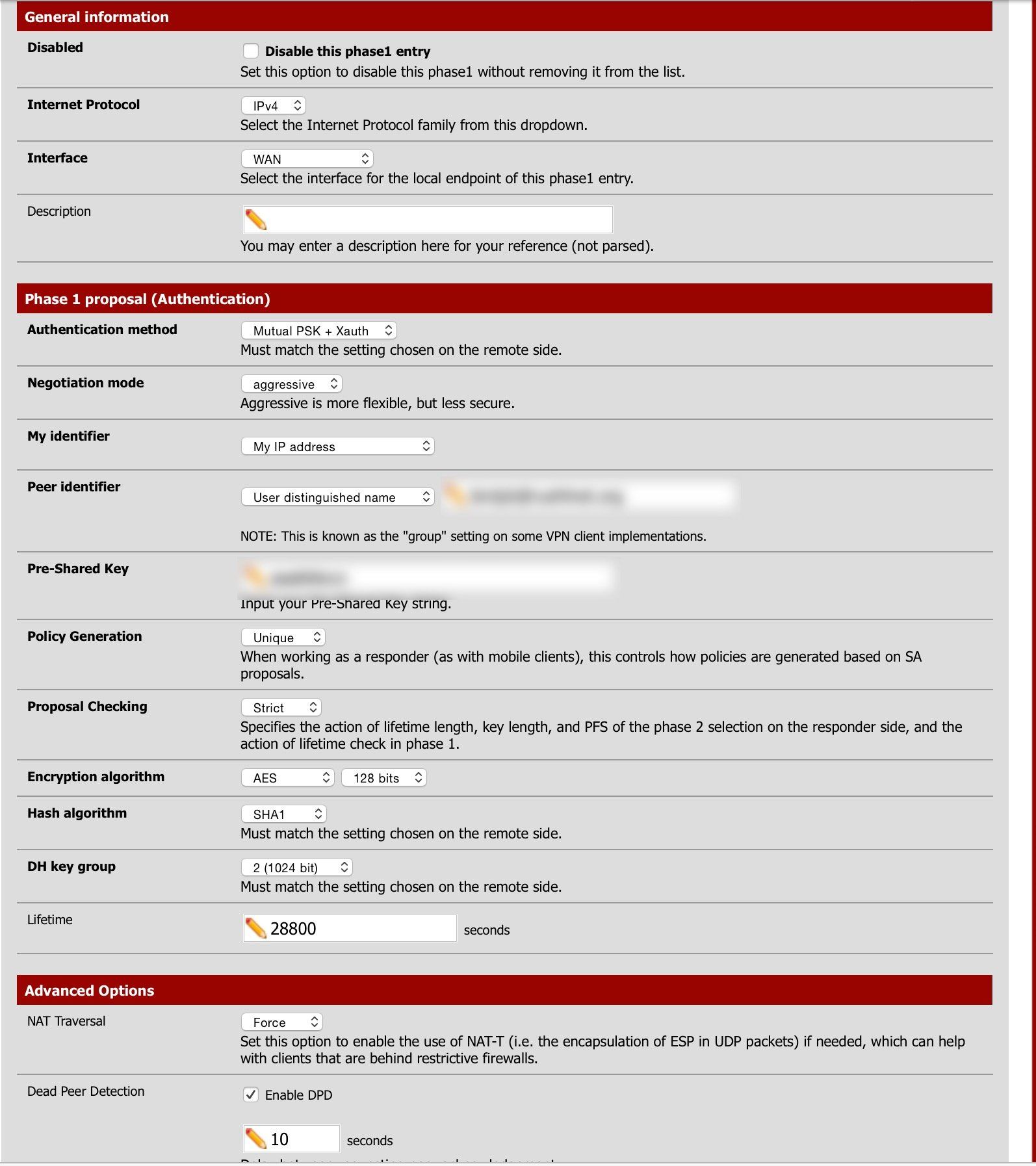

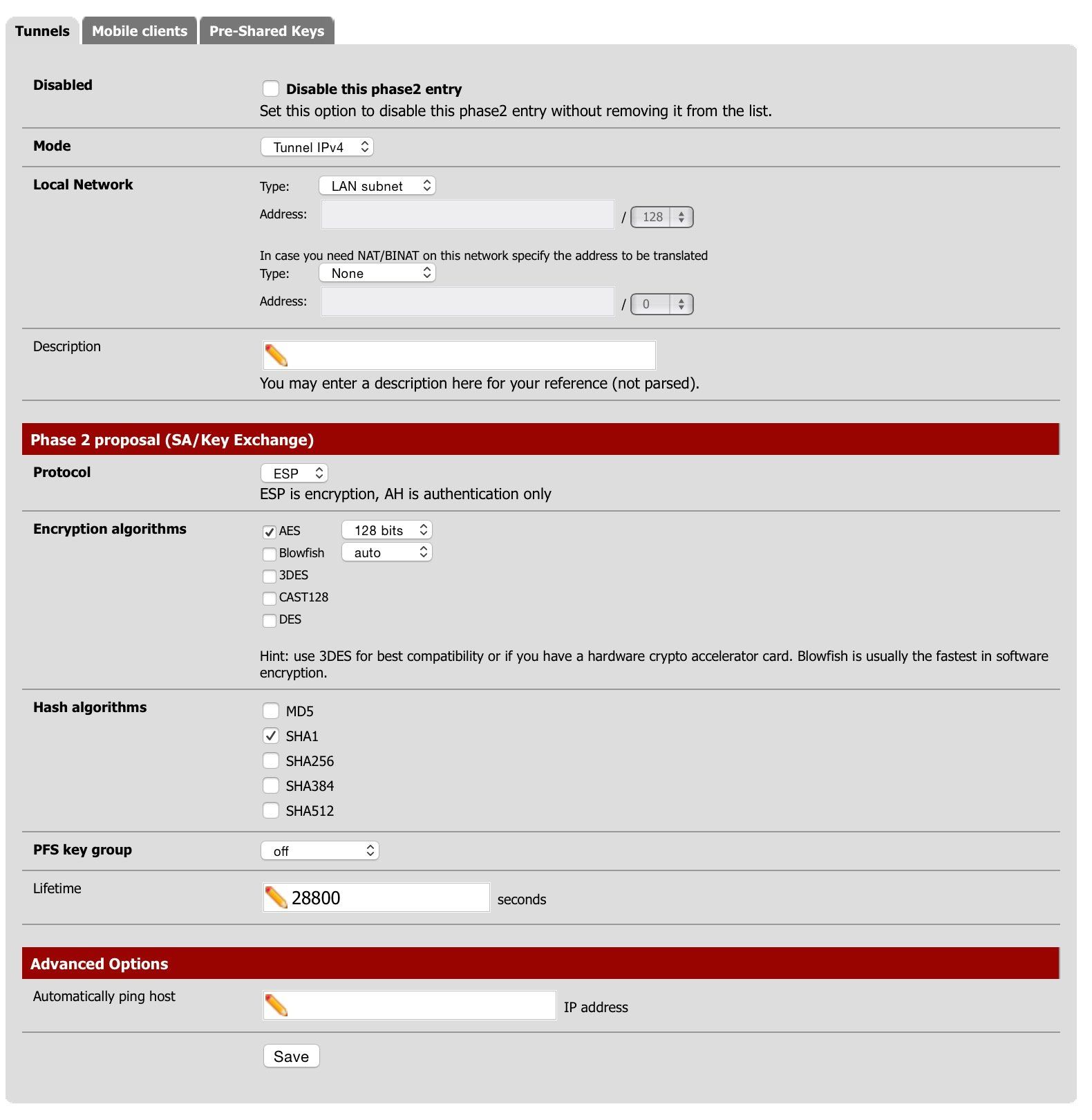

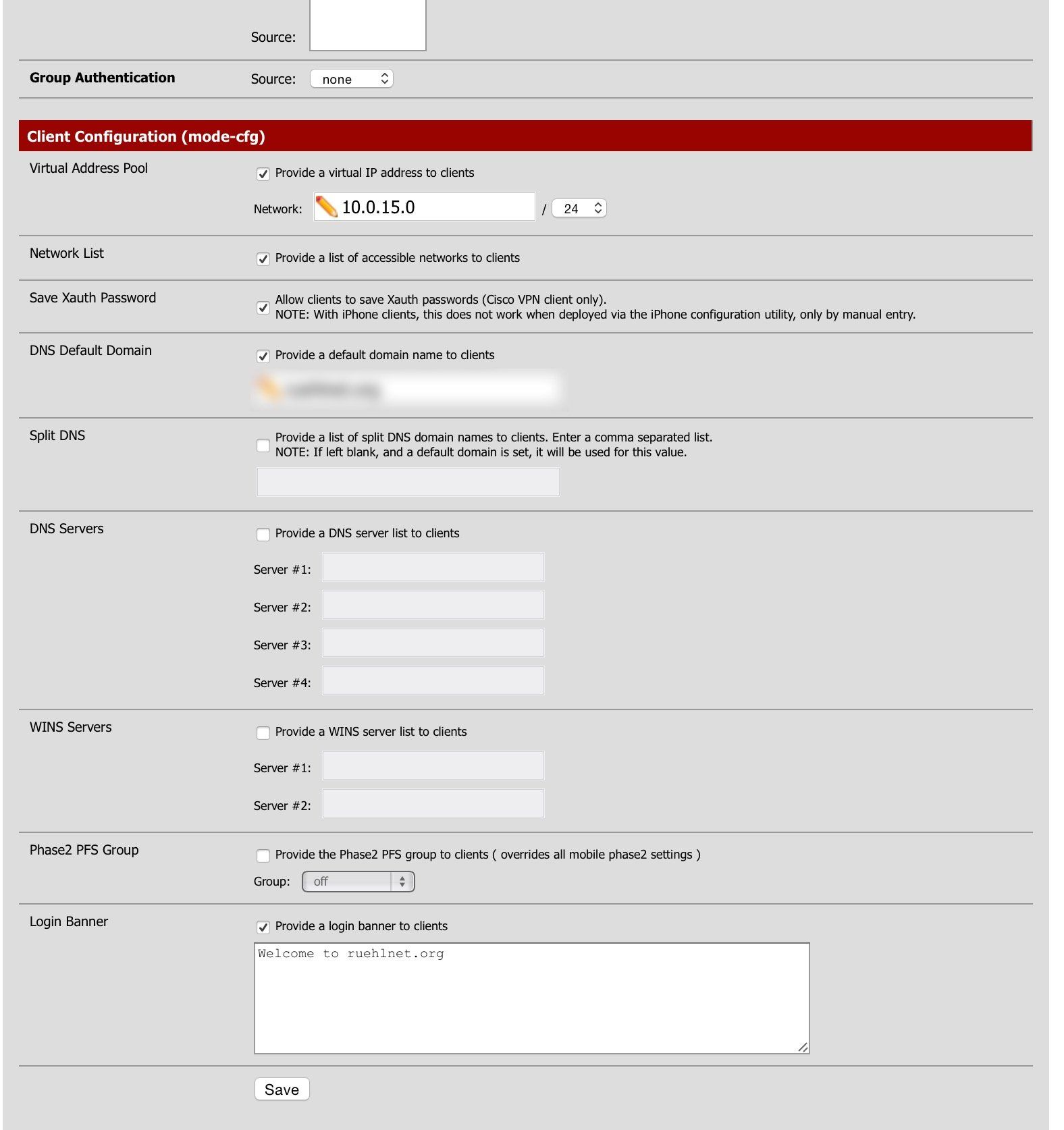

Ich möchte mich per IPSec mit meiner pfSense im RZ verbinden und von dort auf die Rechner hinter der pfSense zugreifen(das funktioniert bereits), hierzu bin ich nach dieser Anleitung: doc.pfsense.org/index.php/Mobile_IPsec_on_2.0 vorgegangen.

Weiterhin würde ich über diese Verbindung gerne auch auf meinen Server zuhause zugreifen. (Funktioniert nicht)

Was habe ich bereits probiert?

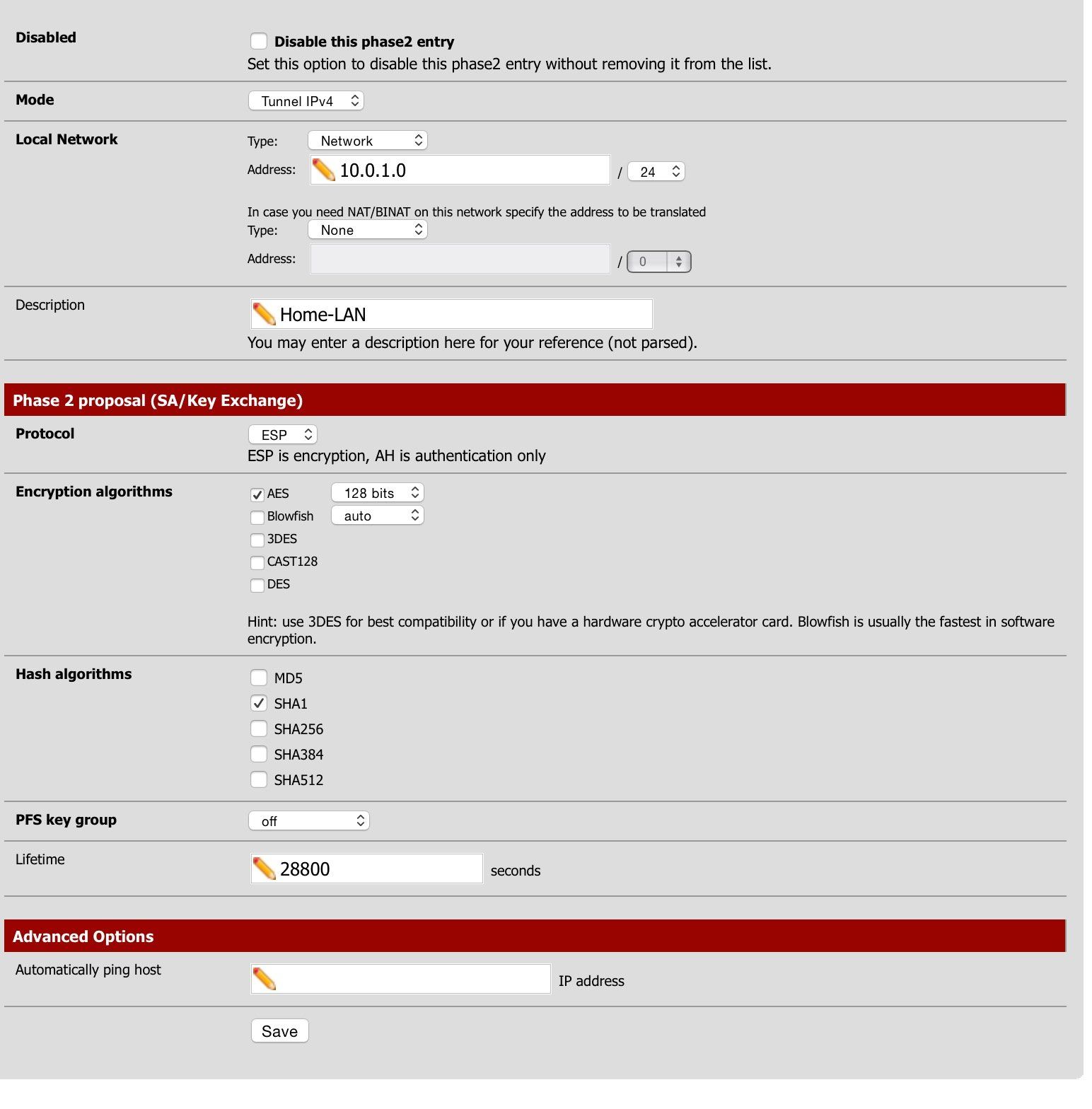

Gemäß dieser Anleitung: doc.pfsense.org/index.php/IPsec_with_Multiple_Subnets habe ich zunächst eine weitere Phase2 angelegt und 10.0.1.0/24 als local net angegeben. Danach habe ich (zumindest mit meinem iPhone) garkeine IPSec-Verbindung mehr aufbauen können.

Alternativ habe ich probiert, als LAN-Netz 10.0.0.0/22 gemäß der gleichen Anleitung wie oben anzugeben. Jetzt funktioniert die IPSec-Verbindung wieder, aber ich kann trotzdem meinen Server zuhause nicht erreichen.

In der Firewall sind derzeit sowohl im OpenVPN als auch in IPSsec alle Verbindungen erlaubt.

Muss ich noch zusätzliche Routing-Einstellungen vornehmen? Wo sollte ich bei der Problemlösung ansetzen?

Danke für eure Hilfe!

Beste Grüße!

Berthold

P.S.: Ergänzend kann ich noch sagen, dass auch mein OSX Client keine Verbindung mehr herstellt, wenn ich die zweite Phase2 konfiguriere.

ich habe da ein kleines Problem mit meiner pfSense und brauche mal wieder einen schlauen Rat:

Folgendes Szenario:

Ich habe Zuhause einen DD-WRT-Router (Netzwerk 10.0.1.0/24) und im Rechenzentrum eine virtuelle pfSense (Netzwerk 10.0.2.0/24). Beide Netze sind über eine OpenVPN-Verbindung verbunden und die Verbindung funktioniert einwandfrei.

Was möchte ich erreichen?

Ich möchte mich per IPSec mit meiner pfSense im RZ verbinden und von dort auf die Rechner hinter der pfSense zugreifen(das funktioniert bereits), hierzu bin ich nach dieser Anleitung: doc.pfsense.org/index.php/Mobile_IPsec_on_2.0 vorgegangen.

Weiterhin würde ich über diese Verbindung gerne auch auf meinen Server zuhause zugreifen. (Funktioniert nicht)

Was habe ich bereits probiert?

Gemäß dieser Anleitung: doc.pfsense.org/index.php/IPsec_with_Multiple_Subnets habe ich zunächst eine weitere Phase2 angelegt und 10.0.1.0/24 als local net angegeben. Danach habe ich (zumindest mit meinem iPhone) garkeine IPSec-Verbindung mehr aufbauen können.

Alternativ habe ich probiert, als LAN-Netz 10.0.0.0/22 gemäß der gleichen Anleitung wie oben anzugeben. Jetzt funktioniert die IPSec-Verbindung wieder, aber ich kann trotzdem meinen Server zuhause nicht erreichen.

In der Firewall sind derzeit sowohl im OpenVPN als auch in IPSsec alle Verbindungen erlaubt.

Muss ich noch zusätzliche Routing-Einstellungen vornehmen? Wo sollte ich bei der Problemlösung ansetzen?

Danke für eure Hilfe!

Beste Grüße!

Berthold

P.S.: Ergänzend kann ich noch sagen, dass auch mein OSX Client keine Verbindung mehr herstellt, wenn ich die zweite Phase2 konfiguriere.

Please also mark the comments that contributed to the solution of the article

Content-ID: 256324

Url: https://administrator.de/forum/pfsense-ipsec-mit-zusaetzlichem-subnet-von-openvpn-verbindung-256324.html

Printed on: August 2, 2025 at 07:08 o'clock

16 Comments

Latest comment

Hast du es mal nach dieser Anleitung probiert:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Damit funktioniert es !

Nur mal nebenbei: Wieso gibst du im 10er Netz einmal eine /24er Maske an und einmal ein /22 ?? Da produzierst du dir ja einen Masken Mismatch der böse Folgen haben kann. Zielführend ist das nicht !

Das du deinen Server nicht erreichen kannst liegt zu 98% daran das du mit an Sicherheit grenzender Wahrscheinlichkeit vergessen hast das interne OVPN IP Netzwerk im IPsec Routing anzugeben.

Aber mal ganz abgesehen davon...

Du solltest dich auch mal ganz generell fragen was der Unsinn soll mit 2 VPN Protokollen, die verschiedener kaum sein können, zu arbeiten. Wozu das ??

Wenn die pfSense im RZ schon OpenVPN spricht, warum nimmst du dann nicht ganz einfach einen OpenVPN Client (Bei OS-X ist das "Tunnelblick") und connectest dich damit auf die pfSense. Wär doch viel eleganter und sinnvoller und läge auf der Hand !

Wozu also der eigentlich überflüssige Ausflug auf IPsec nach dem Motto warum einfach machen wenn es umständlich und kompliziert auch geht ??

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Damit funktioniert es !

Nur mal nebenbei: Wieso gibst du im 10er Netz einmal eine /24er Maske an und einmal ein /22 ?? Da produzierst du dir ja einen Masken Mismatch der böse Folgen haben kann. Zielführend ist das nicht !

Das du deinen Server nicht erreichen kannst liegt zu 98% daran das du mit an Sicherheit grenzender Wahrscheinlichkeit vergessen hast das interne OVPN IP Netzwerk im IPsec Routing anzugeben.

Aber mal ganz abgesehen davon...

Du solltest dich auch mal ganz generell fragen was der Unsinn soll mit 2 VPN Protokollen, die verschiedener kaum sein können, zu arbeiten. Wozu das ??

Wenn die pfSense im RZ schon OpenVPN spricht, warum nimmst du dann nicht ganz einfach einen OpenVPN Client (Bei OS-X ist das "Tunnelblick") und connectest dich damit auf die pfSense. Wär doch viel eleganter und sinnvoller und läge auf der Hand !

Wozu also der eigentlich überflüssige Ausflug auf IPsec nach dem Motto warum einfach machen wenn es umständlich und kompliziert auch geht ??

Allerdings funktioniert ja die normale Einwahl, lediglich der Zugriff auf das OpenVPN-Netz geht nicht

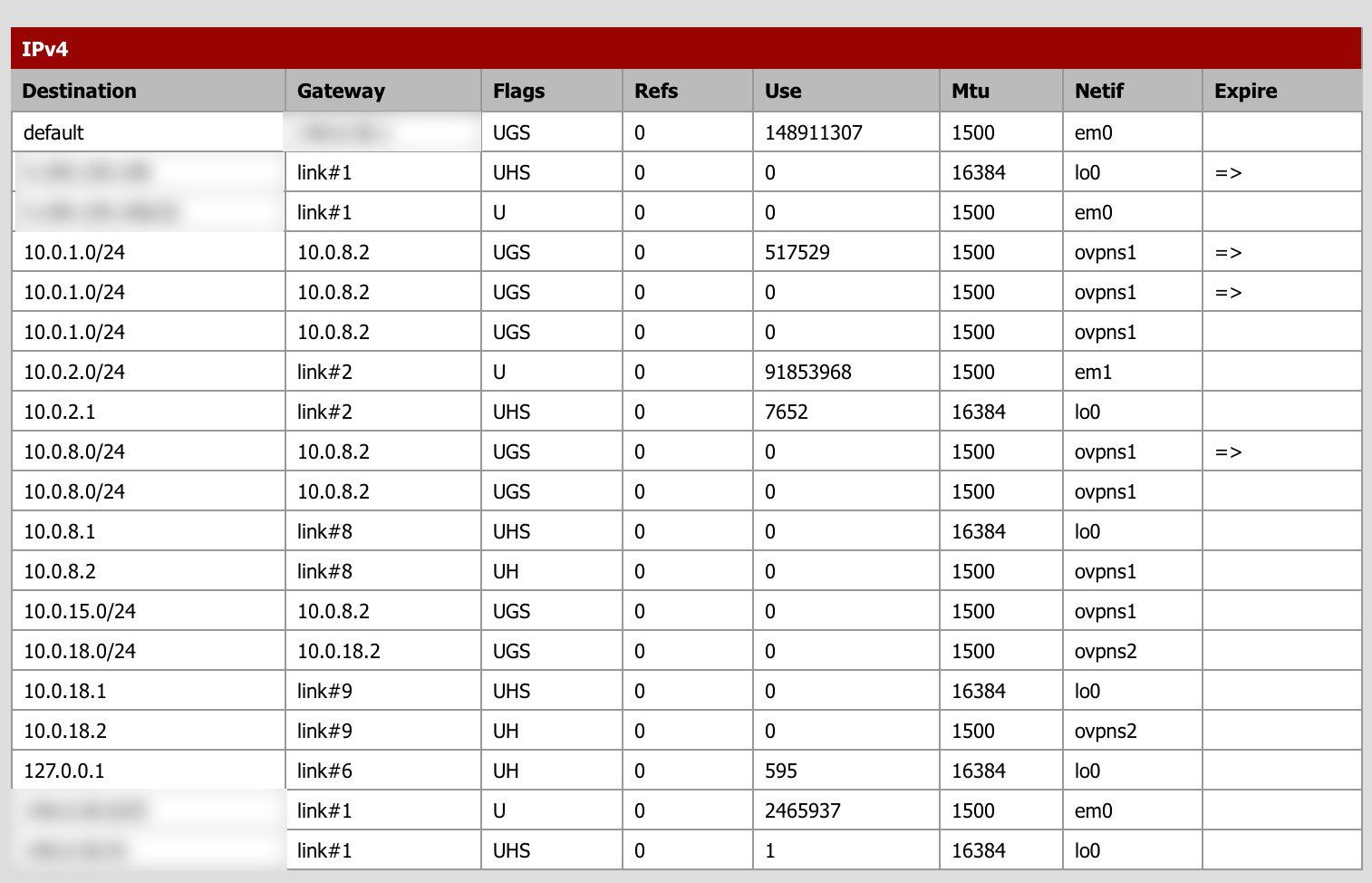

Klar, da fehlt wie immer die statische Route und die Distribution auf den IPsec Client. Im Tutorial (IPsec) steht wie es geht)Traceroute (tracert) und Pathping sind hier wie immer deine besten Freunde. Da wo es nicht mehr weitergeht ist der Fehler !

Sieh immer in die Routing Tabelle des Clients (route print (Winblows) und netstat OS-X) ob die IP Netze richtig propagiert sind vom VPN Server auf den Client. Achte ggf. auch auf die Firewall Settings das diese netze nicht blockiert werden !

Das war der offizielle Vorschlag aus den Anleitungen von oben.

Achte auf deinen Netze und vermeide inkonsistente und damit falsche Masken. Das macht nur sinn wenn du Summarizen willst bei einer Maske. Z.B. wenn du mehrere /24er Netze hinter dem VPN hast kannst du z.B. eine 16er Maske auf den Client propagieren. Der routet dann alles kleiner der 16er Maske so in den Tunnel ohne das du das für jedes einzelne /24er netz einzeln eintragen müsstest.Da und nur da macht sowas Sinn.

Ich wollte IPSec verwenden, weil es auch von iOS nativ unterstützt wird

Wäre es dann nicht auch sinnvoll die Standortkopplung mit IPsec zu machen ? Dann wäre alles einheitlich ?!OK, deine Lösung ist nicht die beste aber sie funktioniert natürlich auch.

muss ich die Routen dazu manuell eintragen, bzw. wo trage ich die Routen am besten ein?

Du kannst auch dynmaisch routen mit RIP. Der Aufwand lohnt aber nicht schon gar nicht wenn du nichts von dynmaischen Routen verstehst.Normal richtet man sie immer zenral auf dem Server ein damit der diese Routen an den einwählenden Client distribuiert.

Leider kommt mein DD-WRT Zuhause mit einfachem IPSec nicht so richtig zurecht. (Zumindest habe ich keine genaueren Angaben dazu gefunden)

Kein Wunder ! DD-WRT supportet kein IPsec. Es kann einzig und allein Passthrough machen für IPsec also IPsec nur einfach durchreichen, nicht aber selber terminieren als VPN !mit RIP hatte ich leider noch nicht so richtig das Vergnügen.

Besser auch kein RIP verwenden sondern immer RIPv2 denn altes RIP kann kein Subnetting !Für das OpenVPN gibt es noch das 10.0.8.0/24 Netz, dieses taucht allerdings in der Ausgabe nicht auf

Nein, das ist nur relevant wenn auch OVPN Clients diese Netze benutzen sollen oder müssen. Das 10er Netz ist das interne OVPN Netz, quasi das was in den Tunnels verwendet wird. Für die OVPN Clients ist das deren aktive IP. Bei einer Site to Site Kopplung ist das nicht unbedingt wichtig, da zählen nur die lokalen IP Netze. Es kann aber nicht schaden auch das interne OVPN netz mit aufzunehmen, denn dann bist du immer sicher was die erreichbarkeit angeht !Und wie richte ich in der pfSense die Routen so ein, dass diese per IPSec distribuiert werden?

Diese werden bei den Teilnehmeren immer als local LAN und remote LAN (oder IP) definiert. Beim IPsec Handshaking werden die dann entsprechend ausgetauscht und in die jeweilige Route Table übernommen.