SiteToSiteVPN PaloAlto und Cisco ASA5505

Hallo zusammen,

folgende Konstellation:

Standort 1:

Palo Alto PA-200 Firewall mit End-to-Site Client-VPN [Verbindung mit Global Protect Agent]

Davor: Telekom Gerät für 10 Mbit/s CompanyConnect

Standort 2:

Cisco ASA5505 mit End-to-Site Client-VPN [Verbindung mit Shrew-Soft-VPN-Client]

Davor: Kevag Kabelmodem Thompson 100 Mbit/s Anschluss

Soll-Zustand:

IPsec Site-to-Site-VPN zwischen den beiden Geräten/Standorten.

Jeder Standort sollte zum surfen den jeweils eigenen Internetzugang nutzen.

End-To-Site war bisher kein wirkliches Problem bei mir - nur habe ich noch kein Site-To-Site aufgebaut.

bin für jeden Tipp dankbar!

liebe Grüße

Yannosch

folgende Konstellation:

Standort 1:

Palo Alto PA-200 Firewall mit End-to-Site Client-VPN [Verbindung mit Global Protect Agent]

Davor: Telekom Gerät für 10 Mbit/s CompanyConnect

Standort 2:

Cisco ASA5505 mit End-to-Site Client-VPN [Verbindung mit Shrew-Soft-VPN-Client]

Davor: Kevag Kabelmodem Thompson 100 Mbit/s Anschluss

Soll-Zustand:

IPsec Site-to-Site-VPN zwischen den beiden Geräten/Standorten.

Jeder Standort sollte zum surfen den jeweils eigenen Internetzugang nutzen.

End-To-Site war bisher kein wirkliches Problem bei mir - nur habe ich noch kein Site-To-Site aufgebaut.

- Auf was sollte ich noch achten was die Umsetzbarkeit betrifft?

- Ist es überhaupt möglich ein zuverlässiges Site to Site zwischen den beiden Geräten aufzubauen?

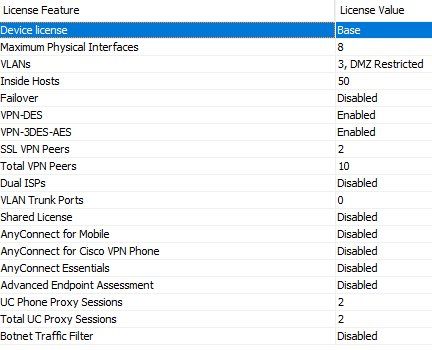

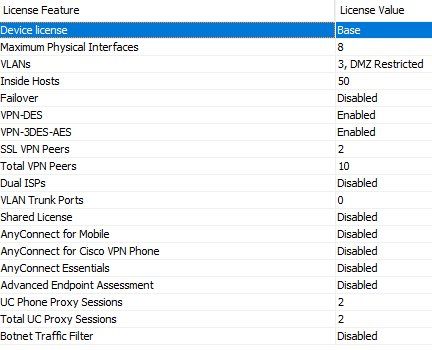

- Benötige ich für die Cisco eine neuere Lizenz? [Derzeit habe ich hier die Base Lizenz mit 50 Inside Hosts]

- Wie würdet ihr vorgehen eine stabile und zuverlässige Site-to-Site Verbindung herzustellen? Die ASA durch eine zweite PA ersetzen, damit die Kompatibilität gewährleistet ist?

- Kennt jemand vielleicht ein zuverlässiges Tutorial welches für genau mein Szenario ausgelegt ist?

bin für jeden Tipp dankbar!

liebe Grüße

Yannosch

Please also mark the comments that contributed to the solution of the article

Content-ID: 352681

Url: https://administrator.de/forum/sitetositevpn-paloalto-und-cisco-asa5505-352681.html

Printed on: July 18, 2025 at 08:07 o'clock

5 Comments

Latest comment

Davor: Telekom Gerät für 10 Mbit/s CompanyConnect

Hier mal wieder die obligatorische Frage weil mal wieder nicht beschrieben: WAS ist das ??- reines Modem = öffentliche Provider IP an der Palo Alto

- Ein transparenter Router OHNE NAT der ein öffentliches Subnetz oder IP auf die PA routet

- Ein NAT Router sprich das design arbeitet in einer Router Kaskade ?

Davor: Kevag Kabelmodem Thompson 100 Mbit/s Anschluss

Auch hier wieder dieselbe Leier:- Ist das ein reines Modem, d.h. Provider IP an der ASA ?

- Ist das Modem doch ein Router also Kaskade mit doppeltem NAT ?

Das solltest du also dringenst technsich genau klären !!!

Wenn es irgendwo eine Router Kaskade mit NAT sein sollte musst du dafür sorgen das UDP 500, 4500 und ESP vom davor kaskadierten Router per Port Forwarding auf die FW weitergeleitet werden.

Für die Details in so einem Kaskaden Design guckst du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Mit reinem Modem oder transparentem Router entfällt dieser Zwang natürlich.

Zu deinen Fragen:

Auf was sollte ich noch achten was die Umsetzbarkeit betrifft?

Auf das obige und das beide Seiten IPsec im Agressive Mode als VPN Protokoll supporten.Ist es überhaupt möglich ein zuverlässiges Site to Site zwischen den beiden Geräten aufzubauen?

Natürlich ! IPsec ist ein weltweiter Standard und wenn beide Seiten es supporten ist das logischerweise problemlos möglich. Du fragst ja auch nicht ob dein Auto auch englisches oder italienisches Superbenzin verträgt, oder ?Benötige ich für die Cisco eine neuere Lizenz?

Nein, ist alles onboard !cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-g ...

damit die Kompatibilität gewährleistet ist?

Ist natürlich Quatsch ! IPsec ist ein Standard wo jeder mit jedem kann. Siehe Benzin oben oder lies bitte dieses Tutorial dazu:IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Was die können kann auch die PA und Cisco allemal !

Kennt jemand vielleicht ein zuverlässiges Tutorial

Guckst du hier:blog.webernetz.net/2014/01/27/ipsec-site-to-site-vpn-palo-alto-c ...

Einfach nur abtippen oder via Klicki Bunti.

Werde ich sicherheitshalber nochmal bei der Telekom erfragen

Musst du nicht unbedingt.Wenn du an beiden Firewalls am WAN Port die öffentliche Provider IP hast ist das OK. Dann kann man davon ausgehen das kein NAT gemacht wird und du damit dann auch keinerlei Port Forwarding irgendwo machen musst. Das sind dann eigentlich sehr gute Vorausetzungen das es problemlos klappt.

nur Main Mode sollte doch auch möglich sein?....

Technisch ja, sollte man in heterogenen Umgebungen wie bei dir aber besser nie machen. Agressive Mode ist hier also ein Muß für dich.Dann viel Erfolg ! Feedback wär mal ganz spannend

Ein "Testszenario" gibt es da ja wohl eher nicht ... oder?

Doch natürlich. Besorge dir 2 Demo Geräte und baue das auf und teste das. Was hindert dich ??Wenn du die nicht hast und es auf den Live Geräten machen musst dann solltest du das in der Tat nach Feierabend machen.

Allerdings wirst du den Protduktivbetrtieb ja niemals stören.

Den Tunnel gibt es ja noch gar nicht...also grüne Wiese für dich. Schlimmstenfalls kommt der VPN Tunnel nicht zustande und da du an der bestehen Konfig ja nichts fummelst was soll da also passieren ??

Theoretisch kann man es also auch problemlos im Live Betrieb machen.

Aber du weißt ja...Murphy lauert überall. Um nicht unter Druck zu geraten ist es also sinnvoller das zu betreibsarmen Zeiten zu machen.

oder kann ich denselben nehmen?

Besser nicht. Den lass mal lieber separat die Clients bedienen. Das hat sicher einen Sinn mit der Virtualisierung und das Site2Site solltest du besser auf ein separates virtuelles System legen. Denk an den Live Betrieb den du nicht ärgern willst...