Windows LDAPs - Zertifikate als Voraussetzung schaffen - Signaturanforderung für LDAP-Server erforderlich

Hallo!

Da mit einem der nächsten Updates Microsoft die LDAP-Unterstützung für "simple binds" abschaltet, muss ich externe Dienste, wie den VMWare-VCenter bis dahin wohl mit LDAPs anbinden.

Bisher habe ich keine Unternehmes-CA und auch sonst keine Zertifikate im Windows-Umfeld.

Was ich bisher herausgefunden habe, ist, dass der "Gardeweg" wohl eine zweistufige PKI ist, die mir aber für meine "kleine Umgebung" mit drei Domain-Controllern sehr aufwändig erscheint.

Was würdet ihr empfehlen bzw. wie handhabt ihr das?

Nutzt ihr Self-Signed-Zertifikate?

Hat von euch jemand die Umstellung in letzter Zeit gemacht und vielleicht sogar eine gute Anleitung gefunden oder geschrieben?

Danke und Grüße

Phil

Da mit einem der nächsten Updates Microsoft die LDAP-Unterstützung für "simple binds" abschaltet, muss ich externe Dienste, wie den VMWare-VCenter bis dahin wohl mit LDAPs anbinden.

Bisher habe ich keine Unternehmes-CA und auch sonst keine Zertifikate im Windows-Umfeld.

Was ich bisher herausgefunden habe, ist, dass der "Gardeweg" wohl eine zweistufige PKI ist, die mir aber für meine "kleine Umgebung" mit drei Domain-Controllern sehr aufwändig erscheint.

Was würdet ihr empfehlen bzw. wie handhabt ihr das?

Nutzt ihr Self-Signed-Zertifikate?

Hat von euch jemand die Umstellung in letzter Zeit gemacht und vielleicht sogar eine gute Anleitung gefunden oder geschrieben?

Danke und Grüße

Phil

Please also mark the comments that contributed to the solution of the article

Content-ID: 539046

Url: https://administrator.de/forum/windows-ldaps-zertifikate-als-voraussetzung-schaffen-signaturanforderung-fuer-ldap-server-erforderlich-539046.html

Printed on: August 2, 2025 at 07:08 o'clock

2 Comments

Latest comment

Hi,

Du brauchst aber nicht zwingend eine Unternehmens-PKI, das kann auch eine simple XCA oder OpenSSL CA sein mit der du die Zertifikate erstellst, der Aufwand ist dann aber etwas höher auf allen Systemen die Vertrauenswürdigkeit sicherzustellen. Bei einer Windows PKI wird dir schon viel abgenommen, das musst du dann selbst erledigen.

Wichtig ist hinterher das der CA auf den entsprechenden Stationen vertraut wird, diese also das CA Zertifikat in den "Vertrauenswürdige Zertifizierungsstellen" platziert bekommen.

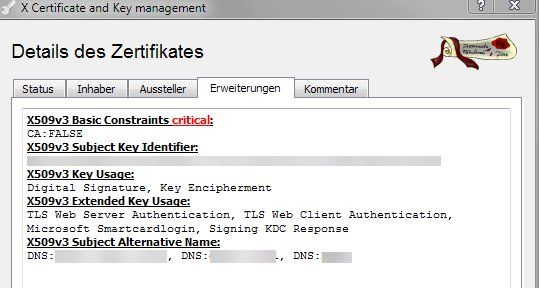

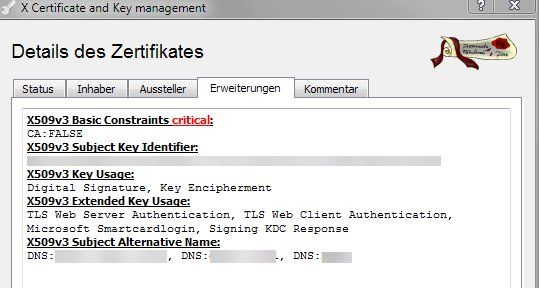

Das zu erzeugende LDAPs Zertifikat muss folgende Anforderungen in den erweiterten Schlüsselverwendung aufweisen

Natürlich den CN auf den DC passend sein und dieser auch in der SAN Erweiterung aufgeführt sein. Im "Subject Alternative Name" des Zertifikats sollten folgende DNS Namen hinterlegt sein

(Jeweils natürlich angepasst an den FQDN, den DOMAIN-FQDN und den NETBIOS Name der Domain.

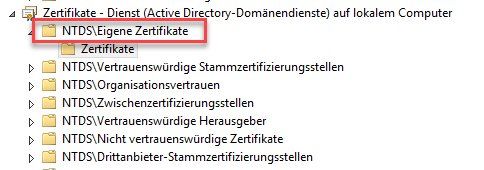

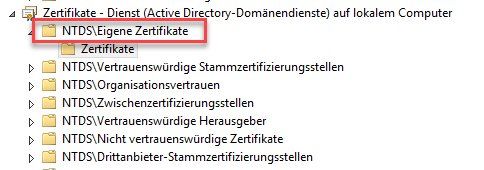

Wenn du das Zertifikat erstellt hast exportierst du es als PFX oder P12 Package und importierst es dann

wie hier beschrieben in den Certificate store: NTDS\Personal

social.technet.microsoft.com/wiki/contents/articles/2980.ldap-ov ...

Dann abschließend noch an einem Client mit der ldp.exe aus den Support Tools die Verbindung mit dem Server auf Port 636 über SSL testen (Port 636 sollte schon offen sein und lauschen (Firewall beachten falls customized)). Sollte die Verbindung nicht hergestellt werden können, hast du vermutlich die CA nicht vorher wie beschrieben in die vertrauenswürdigen CA-Zertifikate der Maschine importiert.

Fertig.

Für XCA beispielsweise, sieht eine entsprechende Zertifikatsvorlage so aus:

Ensprechende Zertifikate lassen sich natürlich mit allen anderen Tools (OpenSSL usw.) nach Bedarf erstellen, das ist dann eine Frage des Geschmacks und der eigenen Anforderungen.

Was ich bisher herausgefunden habe, ist, dass der "Gardeweg" wohl eine zweistufige PKI ist, die mir aber für meine "kleine Umgebung" mit drei Domain-Controllern sehr aufwändig erscheint.

Wenn man sich vorher gut geplant und mit nötigem Wissen ans Werk macht ist das eigentlich kein Problem. Gute Planung ist aber das A und O.Du brauchst aber nicht zwingend eine Unternehmens-PKI, das kann auch eine simple XCA oder OpenSSL CA sein mit der du die Zertifikate erstellst, der Aufwand ist dann aber etwas höher auf allen Systemen die Vertrauenswürdigkeit sicherzustellen. Bei einer Windows PKI wird dir schon viel abgenommen, das musst du dann selbst erledigen.

Wichtig ist hinterher das der CA auf den entsprechenden Stationen vertraut wird, diese also das CA Zertifikat in den "Vertrauenswürdige Zertifizierungsstellen" platziert bekommen.

Das zu erzeugende LDAPs Zertifikat muss folgende Anforderungen in den erweiterten Schlüsselverwendung aufweisen

Serverauthentifizierung (1.3.6.1.5.5.7.3.1)

Clientauthentifizierung (1.3.6.1.5.5.7.3.2)

Smartcard-Anmeldung (1.3.6.1.4.1.311.20.2.2)

KDC-Authentifizierung (1.3.6.1.5.2.3.5)servername.domain.tld

domain.tld

DOMAINWenn du das Zertifikat erstellt hast exportierst du es als PFX oder P12 Package und importierst es dann

wie hier beschrieben in den Certificate store: NTDS\Personal

social.technet.microsoft.com/wiki/contents/articles/2980.ldap-ov ...

Dann abschließend noch an einem Client mit der ldp.exe aus den Support Tools die Verbindung mit dem Server auf Port 636 über SSL testen (Port 636 sollte schon offen sein und lauschen (Firewall beachten falls customized)). Sollte die Verbindung nicht hergestellt werden können, hast du vermutlich die CA nicht vorher wie beschrieben in die vertrauenswürdigen CA-Zertifikate der Maschine importiert.

Fertig.

Für XCA beispielsweise, sieht eine entsprechende Zertifikatsvorlage so aus:

Ensprechende Zertifikate lassen sich natürlich mit allen anderen Tools (OpenSSL usw.) nach Bedarf erstellen, das ist dann eine Frage des Geschmacks und der eigenen Anforderungen.