WLAN-Geräte ins VPN zwingen

Hallo,

ich möchte gerne die per WLAN verbundenen Geräte so einschränken, dass sie nur mit einer bestimmten VPN-Verbindung ins Internet kommen und möglichst auch keine Chance haben, direkt auf das LAN zuzugreifen.

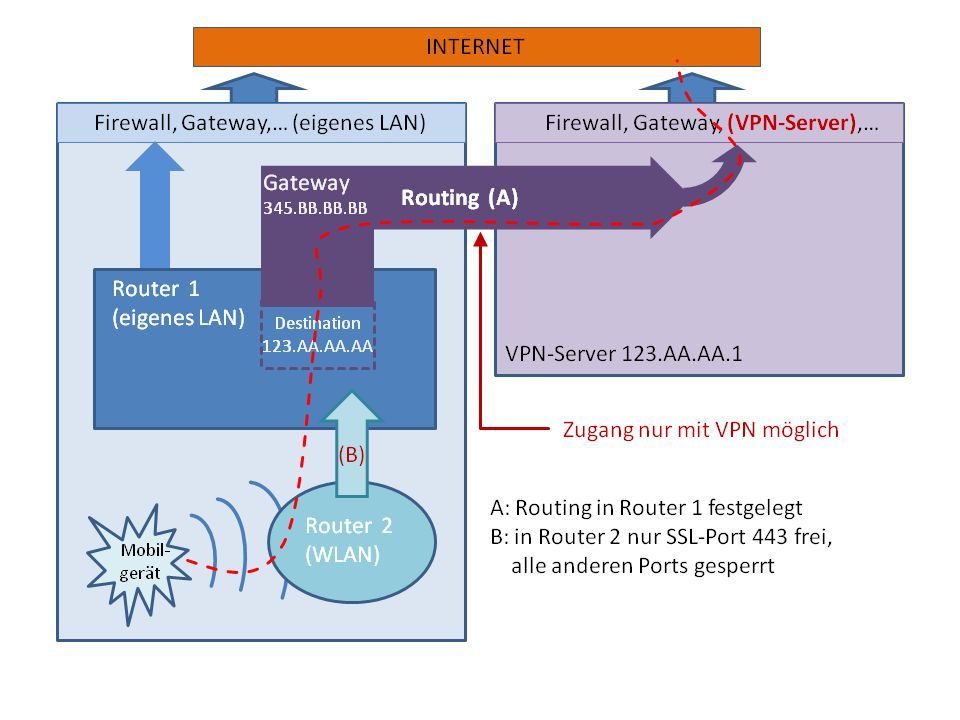

Zum besseren Verständnis habe ich es mal aufskizziert.

WLAN-Router und LAN-Router sind getrennte Geräte, der WLAN-Router hängt als Gerät am LAN. Zunächst habe ich im WLAN-Router alle TCP-Ports komplett gesperrt, bis auf Port 443. Das führt dazu, dass nur noch HTTPS/SSL-Verbindungen überhaupt akzeptiert werden (benötigt für VPN). Bei aktiviertem VPN funktioniert hingegen der volle Netzzugriff (da über diesen Port getunnelt). Soweit, so gut.

Jetzt muss ich nur noch die Verbindungen über den Port 443 auf eine bestimmte Route zwingen (siehe Skizze), um auch den HTTPS-Datenverkehr ohne VPN zu unterbinden. Wie kann ich das anstellen?

Zusätzliche Informationen:

Das LAN von Router 1 ("LAN 1") ist nochmals in einem Netzwerk, quasi ein LAN im LAN. Ein zweites LAN mit definiertem VPN ("LAN VPN") ist ebenfalls parallel zum "LAN 1", die Netzadresse des VPN wird im Router 1 direkt in dieses "LAN VPN" geroutet, ohne über das Internet zu gehen (es gibt hier eine physische Direktverbindung). Eine Kommunikation zwischen "LAN 1" und "LAN VPN" ist generell nur mit VPN-Verbindung möglich. Daher der Gedanke, alle verbleibenden Verbindungen aus Router 2 ins "LAN VPN" zu zwingen.

Routing selbst funktioniert leider nicht (?), da ich nur diskrete Zieladressen weiterrouten kann und nicht pauschal alle.

Geräte:

Router 1: NETGEAR ProSafe VPN Firewall FVS336GV2

Router 2 (WLAN): NETGEAR 54 Mbps Wireless Router WGR614 v7

ich möchte gerne die per WLAN verbundenen Geräte so einschränken, dass sie nur mit einer bestimmten VPN-Verbindung ins Internet kommen und möglichst auch keine Chance haben, direkt auf das LAN zuzugreifen.

Zum besseren Verständnis habe ich es mal aufskizziert.

WLAN-Router und LAN-Router sind getrennte Geräte, der WLAN-Router hängt als Gerät am LAN. Zunächst habe ich im WLAN-Router alle TCP-Ports komplett gesperrt, bis auf Port 443. Das führt dazu, dass nur noch HTTPS/SSL-Verbindungen überhaupt akzeptiert werden (benötigt für VPN). Bei aktiviertem VPN funktioniert hingegen der volle Netzzugriff (da über diesen Port getunnelt). Soweit, so gut.

Jetzt muss ich nur noch die Verbindungen über den Port 443 auf eine bestimmte Route zwingen (siehe Skizze), um auch den HTTPS-Datenverkehr ohne VPN zu unterbinden. Wie kann ich das anstellen?

Zusätzliche Informationen:

Das LAN von Router 1 ("LAN 1") ist nochmals in einem Netzwerk, quasi ein LAN im LAN. Ein zweites LAN mit definiertem VPN ("LAN VPN") ist ebenfalls parallel zum "LAN 1", die Netzadresse des VPN wird im Router 1 direkt in dieses "LAN VPN" geroutet, ohne über das Internet zu gehen (es gibt hier eine physische Direktverbindung). Eine Kommunikation zwischen "LAN 1" und "LAN VPN" ist generell nur mit VPN-Verbindung möglich. Daher der Gedanke, alle verbleibenden Verbindungen aus Router 2 ins "LAN VPN" zu zwingen.

Routing selbst funktioniert leider nicht (?), da ich nur diskrete Zieladressen weiterrouten kann und nicht pauschal alle.

Geräte:

Router 1: NETGEAR ProSafe VPN Firewall FVS336GV2

Router 2 (WLAN): NETGEAR 54 Mbps Wireless Router WGR614 v7

Please also mark the comments that contributed to the solution of the article

Content-ID: 216101

Url: https://administrator.de/forum/wlan-geraete-ins-vpn-zwingen-216101.html

Printed on: July 18, 2025 at 08:07 o'clock

16 Comments

Latest comment

Hallo,

man kann sicherlich vieles machen, aber ob es auch immer sinnvoll ist, ist eben eine ganz andere Sache!

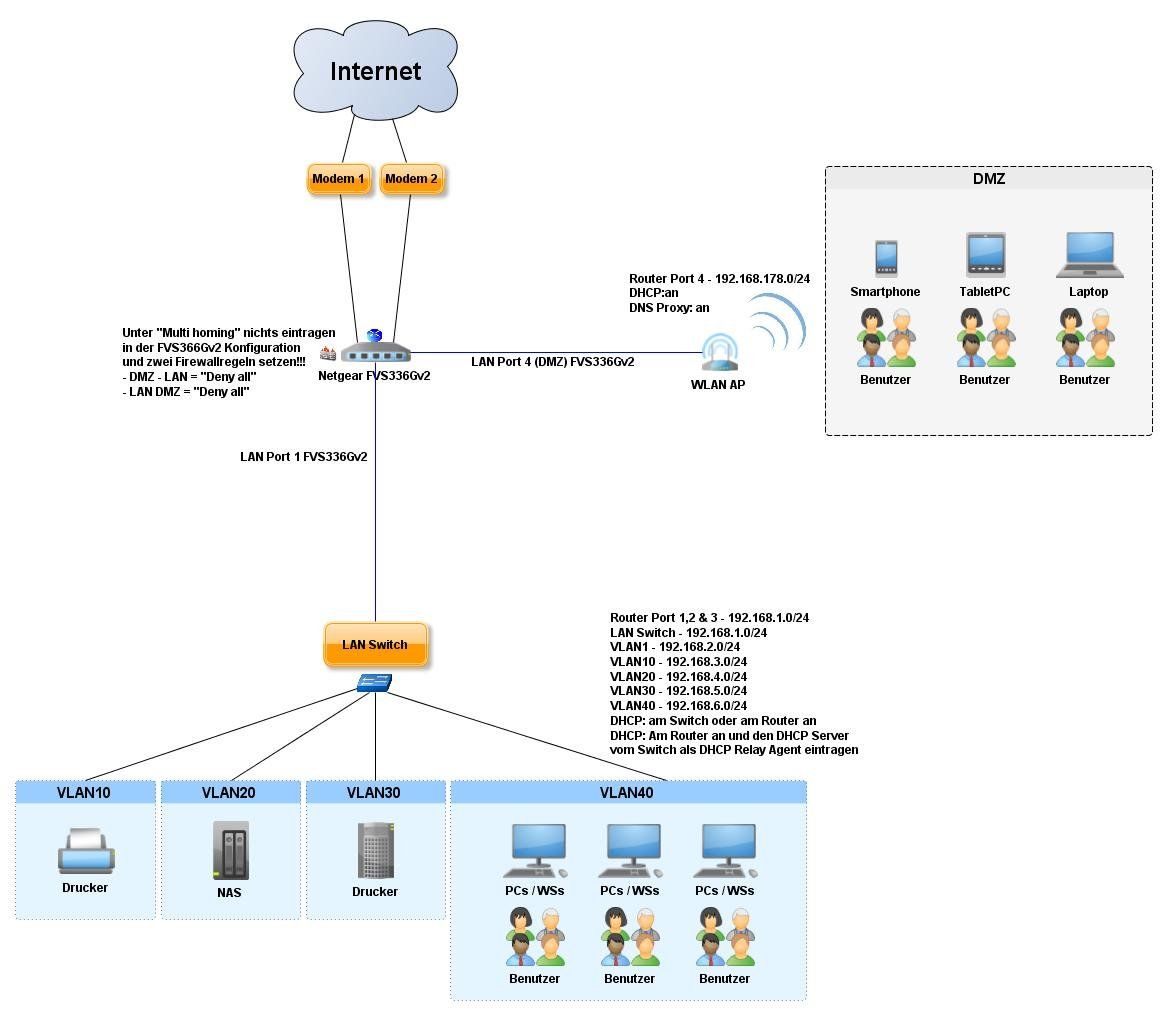

Die FVS336Gv2 unterstützt keine VLANs, aber es ist eine Dual WAN Port Firewall und somit kann man dann dort

auch beide Internetanschlüsse dran anbinden und dann könnte man doch tatsächlich die DMZ Port Funktion nutzen um das LAN

vom WLAN Netzwerk zu trennen und dann eben im Menü der DMZ eintragen, dass das DMZ und LAN Netzwerk keinen Kontakt haben dürfen!

Man kann dann aus dem WGR617v7 auch einen zweiten WLAN AP machen und ihn somit auch dafür nutzen, wenn man denn möchte

und ansonsten den alten "Schinken" in der Bucht verkaufen.

Also so würde ich das machen wollen, denn dann hat man beiden Netze von einander getrennt und auch nur eine Firewall die man

administrieren muss!

Wenn schon VLANs dann eben mittels eines Switches den man hinter die FVS336Gv2 stellt.

Gruß

Dobby

Hier noch mal eine Skizze um das ganze zu verdeutlichen.

man kann sicherlich vieles machen, aber ob es auch immer sinnvoll ist, ist eben eine ganz andere Sache!

Die FVS336Gv2 unterstützt keine VLANs, aber es ist eine Dual WAN Port Firewall und somit kann man dann dort

auch beide Internetanschlüsse dran anbinden und dann könnte man doch tatsächlich die DMZ Port Funktion nutzen um das LAN

vom WLAN Netzwerk zu trennen und dann eben im Menü der DMZ eintragen, dass das DMZ und LAN Netzwerk keinen Kontakt haben dürfen!

Man kann dann aus dem WGR617v7 auch einen zweiten WLAN AP machen und ihn somit auch dafür nutzen, wenn man denn möchte

und ansonsten den alten "Schinken" in der Bucht verkaufen.

Also so würde ich das machen wollen, denn dann hat man beiden Netze von einander getrennt und auch nur eine Firewall die man

administrieren muss!

Wenn schon VLANs dann eben mittels eines Switches den man hinter die FVS336Gv2 stellt.

Gruß

Dobby

Hier noch mal eine Skizze um das ganze zu verdeutlichen.

Das WLAN muss ein eigenständiges IP Netzwerk sein, anders ist das nicht umzusetzen !

Nur so kannst du den Datenstrom dediziert auf den VPN Router zwingen.

Es ist leider auch nicht ganz klar WIE du den WLAN Router betreibst.

Entweder als dummen Accesspoint wie in diesem Tutorial als "Alternative 3" beschrieben:

Kopplung von 2 Routern am DSL Port

oder "umgedreht" als Gateway bzw. Kaskade wie in "Alternative 2" dargestellt also mit dem WAN Port im LAN und das WLAN dann als eigenständiges IP Segment.

Die Intention was genau du mit dem Konstrukt bezweckst wäre nochmal interessant, denn der Sinn ist in der Tat schwer zu verstehen.

Ebenso die Darstellung ist ziemlich verwirrend, denn sie sagt nicht klar ob die beiden LANs mit dem Router verbunden sind.

Dann ist nirgendswo erwähnt ob wenn ja dann transparent geroutet wird oder mit NAT ?!

Vermutlich letzteres, denn die NG Firmware lässt ein Deaktivieren des NAT nicht zu, was dann weitere Problem schafft.

Alles etwas undurchsichtig....sorry

Vermutlich willst du erzwingen das alle WLAN Clients einzig über einen VPN Tunnel via WLAN eine Verbindung herstellen können, richtig ?

Mit einer anständigen Firewall statt der NetGear Gurke wäre das mit 3 Mausklicks erledigt....

Nur so kannst du den Datenstrom dediziert auf den VPN Router zwingen.

Es ist leider auch nicht ganz klar WIE du den WLAN Router betreibst.

Entweder als dummen Accesspoint wie in diesem Tutorial als "Alternative 3" beschrieben:

Kopplung von 2 Routern am DSL Port

oder "umgedreht" als Gateway bzw. Kaskade wie in "Alternative 2" dargestellt also mit dem WAN Port im LAN und das WLAN dann als eigenständiges IP Segment.

Die Intention was genau du mit dem Konstrukt bezweckst wäre nochmal interessant, denn der Sinn ist in der Tat schwer zu verstehen.

Ebenso die Darstellung ist ziemlich verwirrend, denn sie sagt nicht klar ob die beiden LANs mit dem Router verbunden sind.

Dann ist nirgendswo erwähnt ob wenn ja dann transparent geroutet wird oder mit NAT ?!

Vermutlich letzteres, denn die NG Firmware lässt ein Deaktivieren des NAT nicht zu, was dann weitere Problem schafft.

Alles etwas undurchsichtig....sorry

Vermutlich willst du erzwingen das alle WLAN Clients einzig über einen VPN Tunnel via WLAN eine Verbindung herstellen können, richtig ?

Mit einer anständigen Firewall statt der NetGear Gurke wäre das mit 3 Mausklicks erledigt....

Das preiswerteste ist ein 50 Euro Mikrotik 751U:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Mit dem lässt sich das Vorhaben problemlos realisieren. Außerdem könntest du du sogar dort den gesammten WLAN Traffic tunneln auf den VPN Router per IPsec.

Vermutlich willst du aber offensichtlich aus Einfachheit ein offenes WLAN betreiben und dann die Clients über den gesamten Pfad zum Router encrypten, richtig ?

Der Mikrotik könnte sogar dein ursprüngliches Konzept umsetzen, denn der supportet Policy Based Routing.

Zum Thema Router 2 und "(umgekehrt geht es nicht,was mir logisch erscheint)..." Das ist klar, weil der NG nur NAT (IP Adress Translation) machen kann und die NAT Firewall im Router 2 diese Richtung versperrt.

Mit einem transparenten Router wäre auch ein transparentes Routing zw.beiden Netzen möglich !

"...die nicht ein angewähltes Ziel automatisch an ein weiteres Ziel weiterleitet, sondern die alle angewählten Ziele einer bestimmten Quelle an den VPN-Gateway weiterleitet."

Diese Funktion nennt man Policy Based Routing (PBR) und das supporten deine NetGear Billigkomponenten natürlich nicht ! Deshalb lässt sich das damit auch nicht realisieren !

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Mit dem lässt sich das Vorhaben problemlos realisieren. Außerdem könntest du du sogar dort den gesammten WLAN Traffic tunneln auf den VPN Router per IPsec.

Vermutlich willst du aber offensichtlich aus Einfachheit ein offenes WLAN betreiben und dann die Clients über den gesamten Pfad zum Router encrypten, richtig ?

Der Mikrotik könnte sogar dein ursprüngliches Konzept umsetzen, denn der supportet Policy Based Routing.

Zum Thema Router 2 und "(umgekehrt geht es nicht,was mir logisch erscheint)..." Das ist klar, weil der NG nur NAT (IP Adress Translation) machen kann und die NAT Firewall im Router 2 diese Richtung versperrt.

Mit einem transparenten Router wäre auch ein transparentes Routing zw.beiden Netzen möglich !

"...die nicht ein angewähltes Ziel automatisch an ein weiteres Ziel weiterleitet, sondern die alle angewählten Ziele einer bestimmten Quelle an den VPN-Gateway weiterleitet."

Diese Funktion nennt man Policy Based Routing (PBR) und das supporten deine NetGear Billigkomponenten natürlich nicht ! Deshalb lässt sich das damit auch nicht realisieren !

OK, dann bleibt dir nur der Mikrotik Router oder ein vergleichbarer (Cisco 800 etc.) mit oder ohne WLAN !!

Mikrotik ist in Deutshcland verfügbar, lieferbar und hat eine dedizierte Firmware des Herstellers !!

Mit deinen NetGear Billigroutern wirst du das so niemals lösen können, weil denen schlicht und einfach die Konfig Optionen bzw. Features dazu fehlen.

Aber vielleicht fällt einem hier ja nochwas ein....

Der Mikrotik Router löst dir dein Problem ohne Bastelei für kleines Geld und das umfassend, denn der hat alle diese Features an Bord.... Deine Entscheidung !

Mikrotik ist in Deutshcland verfügbar, lieferbar und hat eine dedizierte Firmware des Herstellers !!

Mit deinen NetGear Billigroutern wirst du das so niemals lösen können, weil denen schlicht und einfach die Konfig Optionen bzw. Features dazu fehlen.

Aber vielleicht fällt einem hier ja nochwas ein....

Der Mikrotik Router löst dir dein Problem ohne Bastelei für kleines Geld und das umfassend, denn der hat alle diese Features an Bord.... Deine Entscheidung !

@ZappBrannigen

Also was hält Dich davon ab den WLAN Router als WLAN AP (AP Modus) einzusetzen und gut ist es.

Im LAN hast Du dann 192.168.1.0/24 und am DMZ Port hast Du dann 192.168.178.0/24, fertig.

und mit den zwei Firewallregeln ist es unmöglich wenn Du das DMZ Netzwerk nicht unter Multihoming

bekannt gibst, auf einander zuzugreifen, fertig.

Ansonsten einfach einen Switch kaufen der VLANs unterstützt und auf Layer3 arbeitet wie einen

Cisco SG300-8 oder Cisco SG300-10 und gut ist es daran kann man dann die WLAN APs anschließen

und dann läuft das auch alles wie Du willst, aber in der regeln ist es eben oder besser in meinen Augen

ist es eben nicht sinnvoll.

Gruß

Dobby

Hat keiner noch eine Idee, wie man es mit den gegebenen Mitteln erreichen könnte?

Du hast doch ein FVS336Gv2 und auch zwei Internetzugänge so wie ich das verstanden habe, richtig?Also was hält Dich davon ab den WLAN Router als WLAN AP (AP Modus) einzusetzen und gut ist es.

Im LAN hast Du dann 192.168.1.0/24 und am DMZ Port hast Du dann 192.168.178.0/24, fertig.

und mit den zwei Firewallregeln ist es unmöglich wenn Du das DMZ Netzwerk nicht unter Multihoming

bekannt gibst, auf einander zuzugreifen, fertig.

Ansonsten einfach einen Switch kaufen der VLANs unterstützt und auf Layer3 arbeitet wie einen

Cisco SG300-8 oder Cisco SG300-10 und gut ist es daran kann man dann die WLAN APs anschließen

und dann läuft das auch alles wie Du willst, aber in der regeln ist es eben oder besser in meinen Augen

ist es eben nicht sinnvoll.

Gruß

Dobby

Für die DMZ-Variante müsste der WLAN-Router an einen bestimmten Port des Router1 angeschlossen werden?

Ja am LAN Port 4 und dann die DMZ Funktion aktivieren.Allerdings, der MikroTik Router, bei dem ich ein allgemeines Routing einstellen kann, wäre quasi dieser hier:

Wenn Du an dem Router nichts verändern darfst oder kannst, aus welchen Gründen auch immer,wird Dir wohl auch nichts anderes übrig bleiben.

Gruß

Dobby

Das macht man dann in den Routern mit PBR (Policy Based) über eine ACL. Da musst du nichts einzeln machen.

Wird natürlich schwierig dir hier via Forumskommunikation die Basis Grundlagen von IP Routing beizupuhlen wenn du nicht vom Fach bist und es schon bei solch banalen Begriffen wie OSPF und BGP scheitert ?!

Sorry, aber vielleicht solltest du da doch besser jemanden ranlassen der weiss was er da tut ?!

Wird natürlich schwierig dir hier via Forumskommunikation die Basis Grundlagen von IP Routing beizupuhlen wenn du nicht vom Fach bist und es schon bei solch banalen Begriffen wie OSPF und BGP scheitert ?!

Sorry, aber vielleicht solltest du da doch besser jemanden ranlassen der weiss was er da tut ?!