VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Das nachfolgende Tutorial beschreibt die Einrichtung einer VPN Verbindung mit PPTP Protokoll am Beispiel eines Routers mit der freien DD-WRT Firmware bzw. der bekannten Router Firewall Lösung M0n0wall bzw. dessen Schwester pfSense um eine gesichterte Verbindung zweier lokaler Netzewerke über ein öffentliches Netzwerk (Internet) ermöglicht.

Allgemein gesagt eine VPN Verbindung zwischen diesen Firewall Routern die 2 oder mehr Netzwerke über das Internet koppelt ohne die Benutzung von VPN Clients auf den Einzel PCs.

Die PPTP Konfiguration ist aber parallel auch ohne Einschränkungen zur Einwahl für die klassischen VPN "bordeigenen" Einzel Clients bei Windows, Apple Mac, Linux und vieler Mobiltelefone mit PPTP Protokoll nutzbar !

Update:

PPTP gilt mittlerweile als unsicher!! Weshalb dringend von der Nutzung abgeraten wird.

Mit IPsec, Wireguard und OpenVPN gibt es bessere und sicherere Alternativen:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Scheitern am IPsec VPN mit MikroTik

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Merkzettel: VPN Installation mit Wireguard

Merkzettel: VPN Installation mit OpenVPN

usw.

Das folgende Tutorial lehnt sich sehr eng an das bei Administrator.de bereits bestehenden Tutorial zum Aufbau einer pFsense oder OPNsense Firewall an:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Weitere Details zum Aufbau dieser Hardware findet man .

Aus diesem Grunde wird nicht mehr detailiert auf die Installation der Firewalls an sich eingegangen, da das die beiden o.a. Tutorials bzw. die

DD-WRT

Mittlerweile ist DD-WRT eines der am häufigst eingesetzten freien Firmware Versionen auf DSL Routern wie z.B. dem Linksys WRT54GL oder Buffalo Routern wie dem WZR HP-G300NH und einigen NetGear Modellen geworden.

Die Hardware Basis ist wie oben bereits erwähnt ein Router mit geflashter DD-WRT Firmware. Ein "Klassiker" unter diesen Systemen ist der recht bekannte und sehr populäre Linksys WRT54GL WLAN Router, der bei allen bekannten Shops und Internet Discountern wie hier oder hier zu beziehen ist.

DD-WRT ist aber auch auf Routern des Herstellers Buffalo (z.B. das bekannte Modell WZR HP-G300-NH) und einige NetGear Systeme sowie vieler anderer Hersteller flashbar.

Eine vollständige Übersicht bietet die DD-WRT_Webseite oder das Hardware_Wiki der supporteten Systeme.

Auch Billigstrouter aus dem unteren Segment wie der ebenso weitverbreitete D-Link DIR-300 für ca. 25 Euro Straßenpreis und der TP-Link TL-WR841N der noch darunter liegt, sind DD-WRT fähig und können mit einem einfachen Mausklick geflasht werden mit der neuen Firmware die ein vielfaches Plus an Features bietet und solche Modelle erheblich aufwertet !

Das einfache Flashen der Firmware gestaltet sich problemlos über das Websetup des jeweiligen Routermodells, identisch wie bei einem Firmware Update.

Infos dazu bieten auch andere DD-WRT basierende Tutorials hier bei Administrator.de bzw. das Wiki und die DD-WRT Webseite:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

usw.

Die hier vorgestellte Konfiguration wurde auf einem Linksys WRT54GL und einem D-Link DIR-300 mit aktuellem DD-WRT Image konfiguriert und wasserdicht getestet.

Auf welcher Hardware DD-WRT supportet ist kann man schnell in der Hardware Datenbank von DD-WRT HIER sehen oder HIER interaktiv suchen lassen.

Detailierte Infos zum DD-WRT Image findet man auch her:

Monowall / pfSense

Die Einrichtung der Monowall / pfSense hardware beschreibt im Detail ein separates Tutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Es muss hier keine eigene Appliance sein. Ein alter ausrangierter PC tut es natürlich auch. Bei Dauerbetrieb ist allerdings im Hinblick auf Verschleiss und Stromkosten eine kleine Appliance vorzuziehen !

Es wird vorausgesetzt das ein wenig Basiswissen zum Thema VPNs im allgemeinen vorhanden ist !

Als weitere Voraussetzung empfiehlt sich die Lektüre des Tutorial zum Koppeln zweier VPN Router mit DD-WRT Firmware und PPTP als Protokoll:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

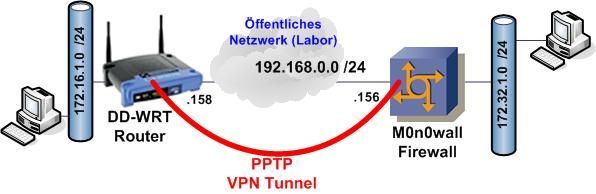

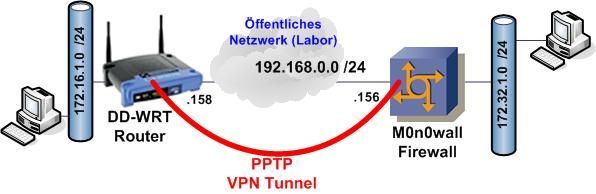

Als VPN Laboraufbau, der aber 1 zu 1 auf eine Internet Konfiguration übertragbar ist, wird folgendes Szenario benutzt:

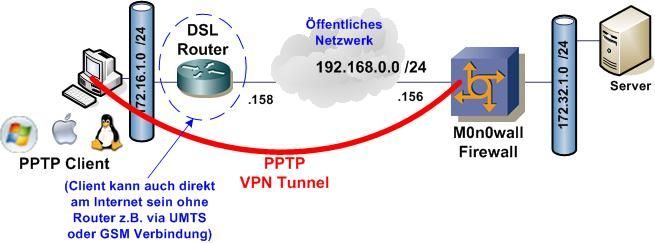

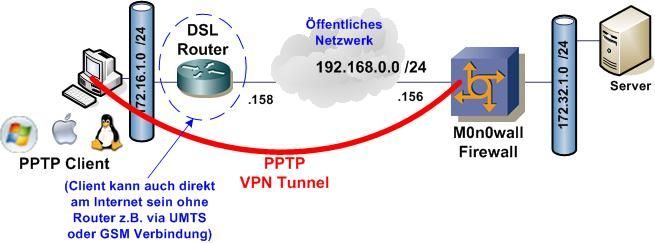

Zusätzlich kann diese PPTP VPN-Server Konfiguration der M0n0wall auch für jeden beliebigen PPTP Client wie ihn Windows, Linux und Mac OS-X sowie diverse PDAs (iPhone) an Bord haben zur VPN Einwahl benutzt werden !

Man schlägt also 2 Fliegen mit einer Klappe....

Ein entsprechendes Netzwerk Diagram für eine PPTP Clientanbindung mit dem bei MS (Windows) häufig benutzten PPTP VPN Protokoll sieht dann analog so aus:

Hier die einzelnen IP Adresseinstellungen für das o.a. Setup:

IP Netz DD-WRT Router:

Lokales Netzwerk 172.16.1.0 /24

LAN Interface: 172.16.1.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.0.0 /24

WAN/DSL Interface 192.168.0.158, Maske: 255.255.255.0 *)

IP Netze M0n0wall:

Lokales Netzwerk 172.32.1.0 /24

Interface: LAN: 172.32.1.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.100.0 /24

Interface: WAN: 192.168.0.156, Maske: 255.255.255.0 *)

(* Als Laboraufbau wird hier nur beispielhalber ein öffentliches Netzwerk mit einer privaten RFC 1918 IP Adresse ersetzt. Diese IP Adressen müssen im real Life Aufbau durch die entsprechenden öffentlichen IP Adressen ersetzt werden bzw. haben IP Adressen des Providers die man mit einem DynDNS Account benutzen kann !!)

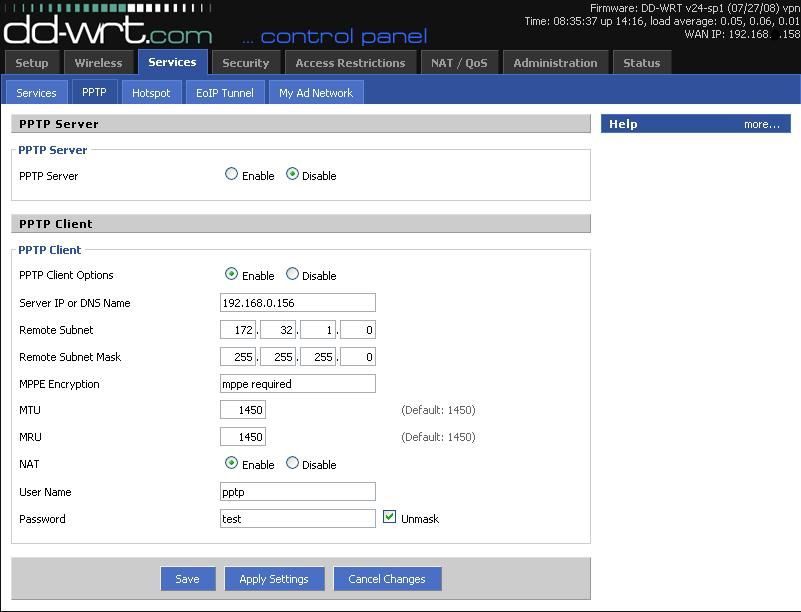

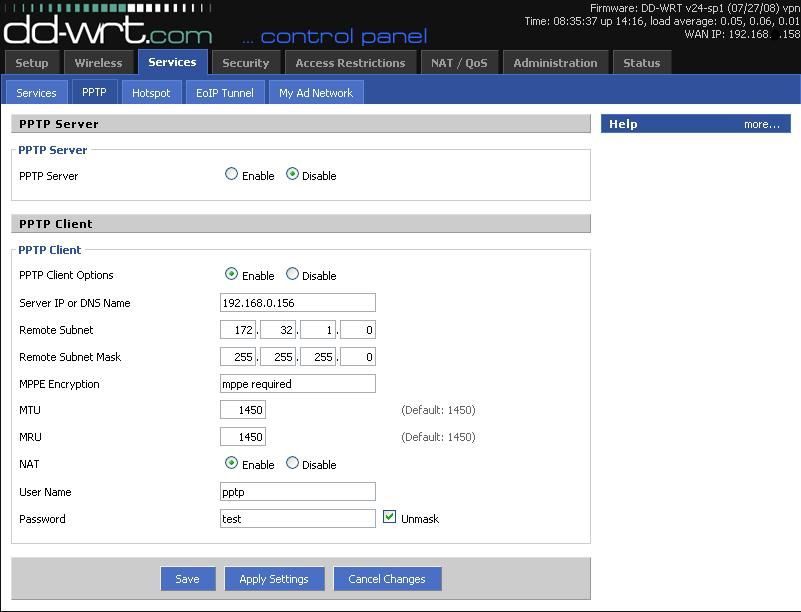

Die VPN PPTP Konfiguration des DD-WRT Routers ist entsprechend zum o.a. Aufbau recht einfach und relevant ist nur der PPTP Client der im Menü Services -> PPTP eingestellt werden muss:

Wichtig sind hier nur die VPN Server Adresse der M0n0wall (hier 192.168.0.156 bzw. in real life dann eine öffentliche IP oder ein Hostname) und die IP Netzwerk Adresse des remoten Netzwerkes.

Alle anderen Einstellungen kann man auf den Default Werten belassen !

Hinweis vorweg: Natürlich muss nicht zwingend ein Monowall/pfSense Firewall Router als VPN Server dienen. Genausogut kann auch ein DD-WRT Router am anderen Ende als PPTP VPN Server konfiguriert werden. Diese Konstellation beschreibt ein separates_Tutorial bei administrator.de.

Dieses Tutorial beschreibt die VPN Server Einrichtung auf Monowall/pfSense:

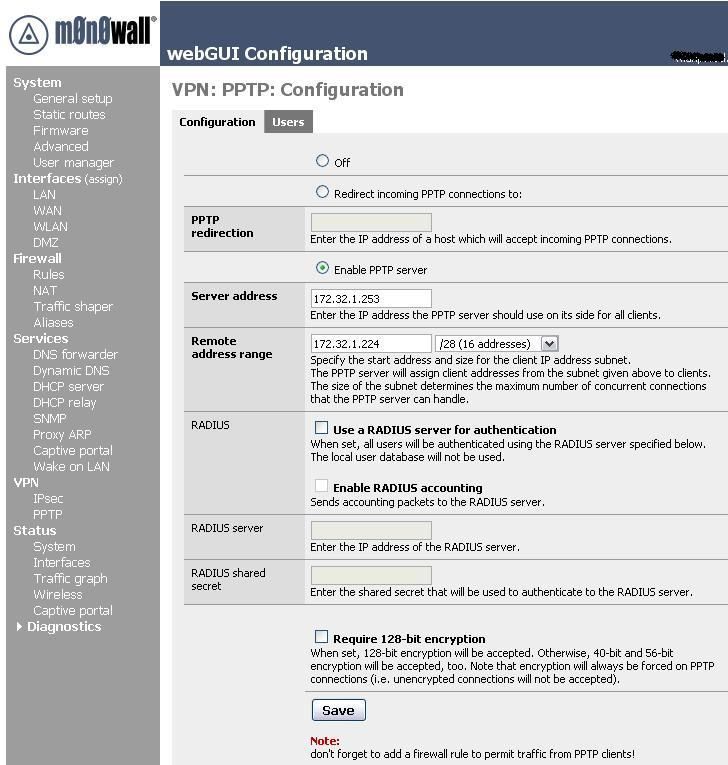

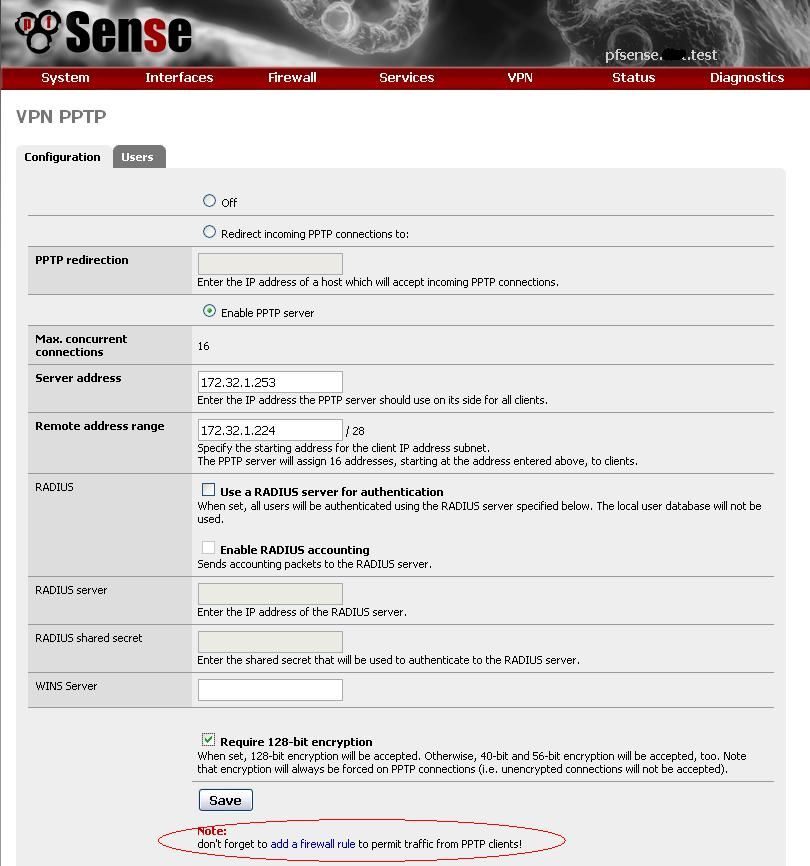

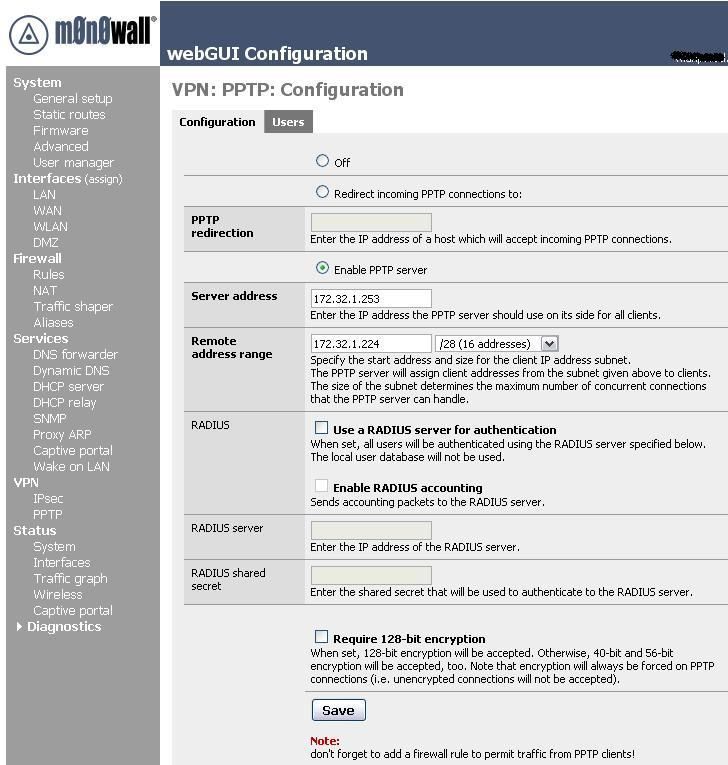

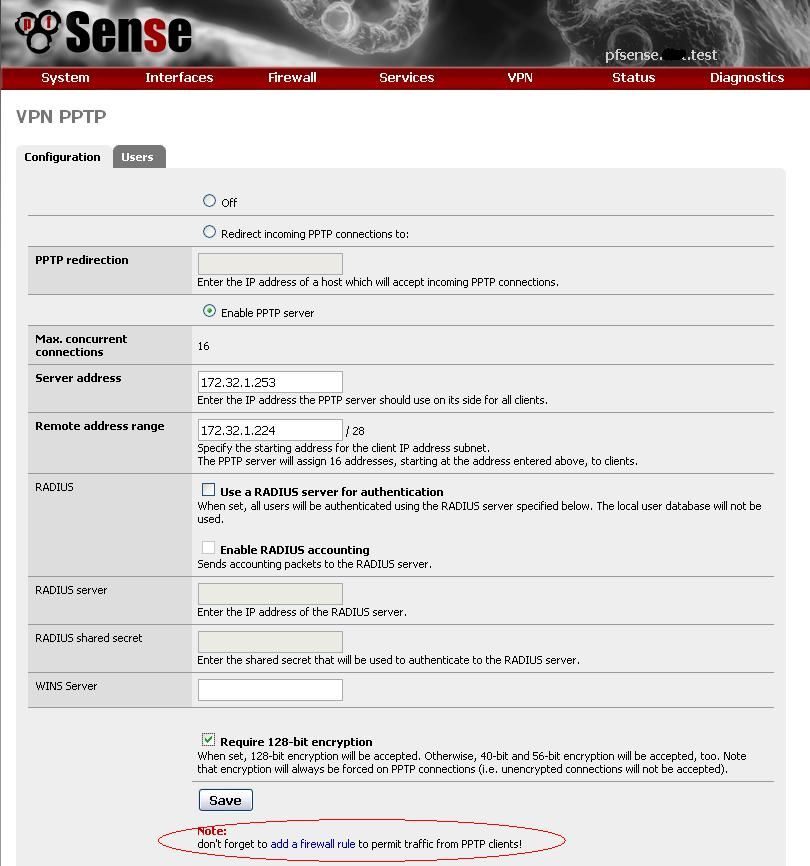

Alle Einstellungen werden ausschliesslich im Menü -> VPN -> PPTP vorgenommen.

Analog hier das Konfigurationsmenü bei pfSense:

Analog hier das Konfigurationsmenü bei pfSense:

Es ist lediglich der PPTP Server zu aktivieren und eine Server IP Adresse anzugeben.

Es ist lediglich der PPTP Server zu aktivieren und eine Server IP Adresse anzugeben.

Achtung !!:

Tipp: Da man der Monowall ,und Routern im allgemeinen, meist eine IP Adresse im lokalen Netz mit der Hostadresse .1 oder der .254 gibt (also ganz oben oder ganz unten !) ist es empfehlenswert die PPTP Server IP dann auf die nächst folgende IP .2 oder analog die .253 zu setzen und diese IP nicht anderweitig im Netz zu benutzen !!

Die Remote Addressrange sind ebenfalls 16 Adressen (oder mehr) die nicht mit anderen IPs oder dem DHCP Pool kollidieren dürfen wie oben bereits angesprochen !

Sie vergibt der PPTP Server als IP Adresse an die sich einwählenden VPN Clients !

Damit ist der PPTP Server dann schon aktiv !

Als nächstes gilt es die PPTP Benutzer und Passwörter einzurichten, denn die M0n0wall ist VPN Server und muss die VPN Verbindungen authentisieren !

Das geschieht ebenfalls im Menü VPN -> PPTP oben im Reiter Users.

Mit einem Klick auf das + Zeichen legt man nun seine PPTP Benutzer an. Es wird nur der benutzername und ein Passowrt erfragt.

Danach die Konfig mit einem Klick auf Save sichern und danach mit Apply aktivieren.

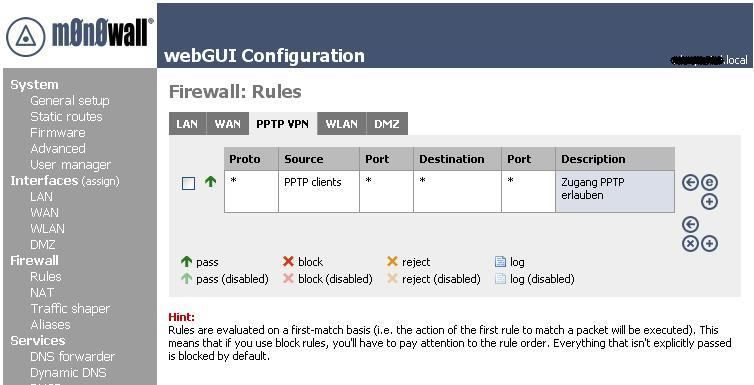

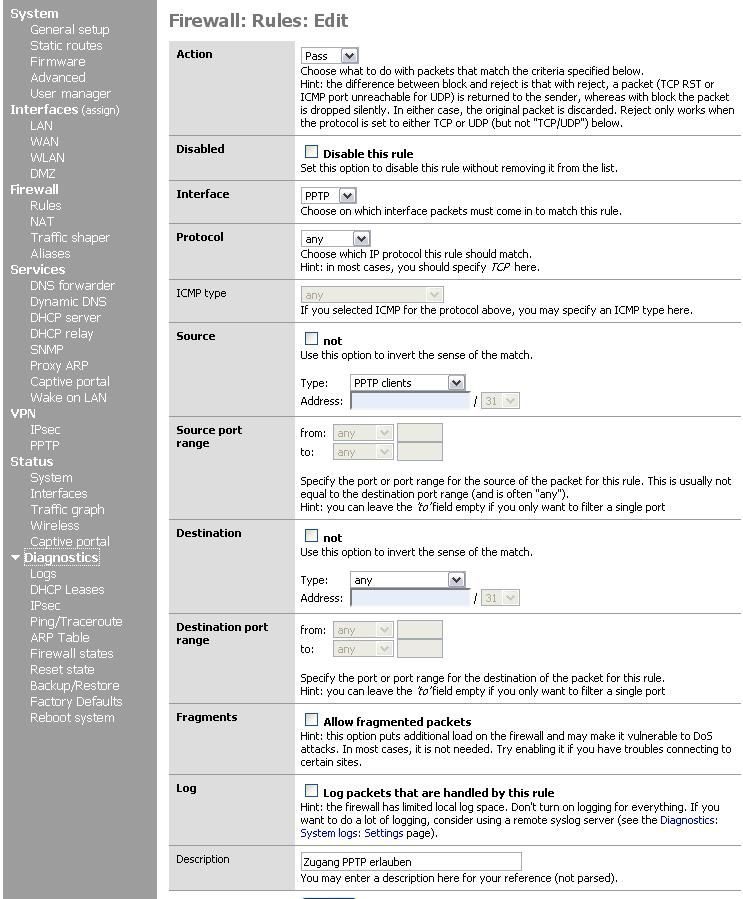

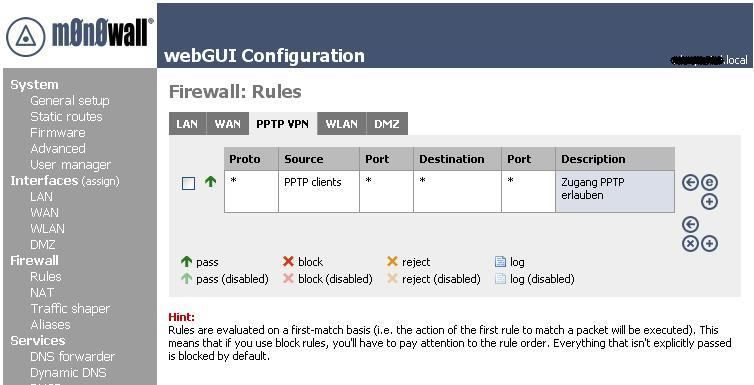

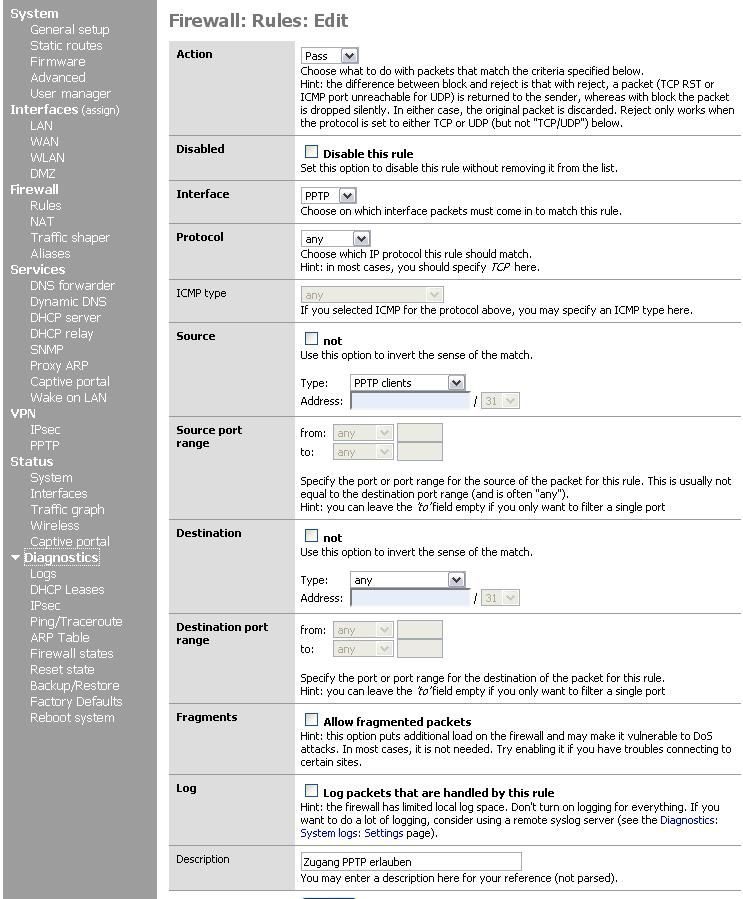

Da die Monowall eine Firewall ist, ist wie bei Firewalls üblich erst einmal jeglicher Verkehr zwischen den Netzwerk Segmenten der Monowall geblockt. (Ausnahme ist nur das LAN Interface !)

Damit nun PPTP Benutzer frei kommunizieren können muss das PPTP VPN in der Monowall freigegeben werden.

Das erledigt eine Regel in der Rubrik Firewall -> Rules und dann wählt man oben den PPTP VPN Button

Ein Klick auf das + Symbol fügt eine Firewall Regel hinzu die so aussieht:

Diese Regel erlaubt VPN Benutzern alles im VPN Netz bzw. lokalem Netz.

Will man hier bestimmte Zugriffe einschränken sind weitere Regeln entsprechend zu konfigurieren.

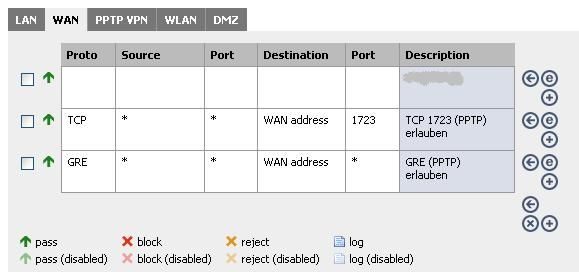

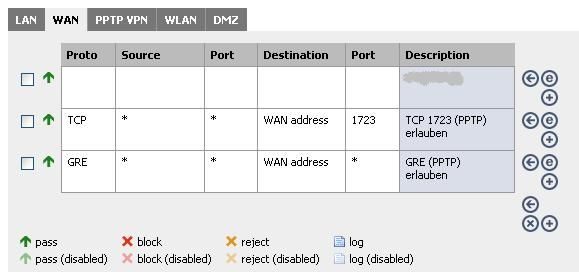

Hier noch ein wichtiger Hinweis um Frustrationen zu vermeiden:

Betreibt man die M0n0wall direkt an einem DSL Anschluss mit einem DSL Modem ist generell der Zugang auf das WAN Interface von außen gesperrt wie bei einer Firewall ja üblich und auch gewollt.

Um eingehende PPTP Verbindungen möglich zu machen muss man den WAN Port für PPTP entsprechend öffnen.

Auch das geht mit einer Firewall Regel auf dem WAN Port die dann TCP 1723 und das GRE Protokoll erlaubt:

Damit ist der VPN Tunnel fertig konfiguriert und einer VPN Nutzung steht nichts mehr im Wege !

Noch ein Hinweis um mögliche Probleme zu finden:

Die Troubleshooting Möglichkeiten im Web Setup des DD-WRT Routers sind sehr begrenzt. Man muss hier also blind vertrauen das alles klappt. Umso mehr ist eine sehr sorgfältige Konfiguration des DD-WRT PPTP Clients gefragt !

Die Monowall bietet dafür umso mehr Möglichkeiten. Erste Anlaufstelle sind immer die Logs unter dem Punkt Diagnostic.

Sie zeigen meist sofort auf wo es kneift und wo ggf. eine Konfig Änderung vonnöten ist !!

Allgemeine Hinweise zum Betrieb von VPN Clients und Servern bzw. zum Realisieren von VPNs mit dem populären PPTP Protokoll beschreibt ein separates Tutorial im Einzelnen:

VPNs einrichten mit PPTP

Wie bereits oben bemerkt kann diese PPTP VPN-Server Konfiguration der M0n0wall auch für jeden PPTP Client wie ihn Windows, Linux und Mac OS-X sowie diverse PDAs (iPhone) an Bord haben zur VPN Einwahl benutzt werden !

So ist eine sicher VPN Anbindung remoter Mitarbeiter die Anwendungen im Netz nutzen oder ein Zugang zur Fernwartung parallel oder ggf. auch nur dafür, problemlos nutzbar.

Die Einrichtung des VPN Clients bei Windows erklärt:

VPNs einrichten mit PPTP

Die von Mac OS-X erklärt:

web.fh-lu.de/rz/projektfunklan.nsf/de/anleitung+vpn-

Die von Linux findet man hier:

pptpclient.sourceforge.net/

..und für das iPhone stellvertretend als Smartphone Beispiel hier:

Entsprechende Threads zur allgemeinen PPTP Einrichtung findet man ebenso im Forum:

M0n0wall Firewall konfig.

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Ist ja auch logisch, da so ein Routing der remoten Netze bei Gleichheit vollkommen unmöglich wird.

Viele Laien wählen als IP Netzwerk die allseits bekannten IP Netze 192.168.1.0 /24 oder 192.168.2.0 /24 usw. da diese oft per Default von allen Consumer DSL (Speedport usw.) und Kabelroutern verwendet werden und zuhauf im Einsatz sind.

192.168.178.0 /24 scheidet ebenfalls aus, da jede FritzBox dieses Netz lokal verwendet ! Niemand macht sich die Mühe das umzustellen und übernimmt oft kritiklos und häufig auch aus Unwissen diese Standard Einstellungen !

Die Folge davon ist das diese IP Netze in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dann IP Adress Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch unmöglich !

Es ist daher dringend angeraten beim Aufbau und Planung von VPN Zugängen etwas exotischere IP Netze zu wählen die einen IP Adresskonflikt dadurch nahezu unmöglich machen und einen störungsfreien VPN Betrieb ermöglichen bzw. fast garantieren.

Sieht man sich einmal den RFC-1918 etwas genauer an der die IP Adresskontingente für Private Netze global festlegt:

de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man sehr schnell das man sich nicht mit den immer wiederkehrenden banalen 192.168er IP Adressen abfinden muss, sondern auch noch den Block im 172er und 10er Bereich zur freien Verfügung hat.

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die Adressierung wie z.B.

192.168.217.0 /24

oder

172.24.1.0 /24

oder

10.168.70.0 /24

oder auch

10.1.68.1.0 /24

oder oder oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze doch sehr sehr selten ist und man sich VPN Probleme gleich von Anfang an aus der (IP) Welt schafft und so einen störungsfreien Betrieb des VPNs auf Dauer erreicht !

Wer heute noch PPTP als VPN Protokoll einsetzt sollte nicht versäumen das hier zu lesen:

heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

Danach sollte man sich sehr wohl überlegen ob man dieses VPN Protokoll noch einsetzt.

Für den privaten Bereich und sofern man dort nicht Sicherheits relevante Daten überträgt, mag ein Einsatz noch sinnvoll sein, weil PPTP eben sehr einfach mit nur ein paar Mausklicks eingerichtet ist. Der Auwand das Passwort zu knacken ist sehr hoch und nicht nur finanziell und erfordert erhebliches Netzwerk- und Cryptowissen.

Im Firmeneinsatz ist die Nutzung nunmehr allerdings mehr als fraglich, wenn nicht grob fahrlässig mit ggf. juristischen Konsequenzen.

Diese Entscheidung muss jeder Netzwerk Admin selbst fällen.

VPN Kommunikation mit IPsec satt PPTP sicherer machen:

pfSense für mobile, bordeigene Windows und Mac OS VPN Clients einrichten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Allgemein gesagt eine VPN Verbindung zwischen diesen Firewall Routern die 2 oder mehr Netzwerke über das Internet koppelt ohne die Benutzung von VPN Clients auf den Einzel PCs.

Die PPTP Konfiguration ist aber parallel auch ohne Einschränkungen zur Einwahl für die klassischen VPN "bordeigenen" Einzel Clients bei Windows, Apple Mac, Linux und vieler Mobiltelefone mit PPTP Protokoll nutzbar !

Inhaltsverzeichnis

Update:

PPTP gilt mittlerweile als unsicher!! Weshalb dringend von der Nutzung abgeraten wird.

Mit IPsec, Wireguard und OpenVPN gibt es bessere und sicherere Alternativen:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Scheitern am IPsec VPN mit MikroTik

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Merkzettel: VPN Installation mit Wireguard

Merkzettel: VPN Installation mit OpenVPN

usw.

Das folgende Tutorial lehnt sich sehr eng an das bei Administrator.de bereits bestehenden Tutorial zum Aufbau einer pFsense oder OPNsense Firewall an:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Weitere Details zum Aufbau dieser Hardware findet man .

Aus diesem Grunde wird nicht mehr detailiert auf die Installation der Firewalls an sich eingegangen, da das die beiden o.a. Tutorials bzw. die

DD-WRT

Mittlerweile ist DD-WRT eines der am häufigst eingesetzten freien Firmware Versionen auf DSL Routern wie z.B. dem Linksys WRT54GL oder Buffalo Routern wie dem WZR HP-G300NH und einigen NetGear Modellen geworden.

Die Hardware Basis ist wie oben bereits erwähnt ein Router mit geflashter DD-WRT Firmware. Ein "Klassiker" unter diesen Systemen ist der recht bekannte und sehr populäre Linksys WRT54GL WLAN Router, der bei allen bekannten Shops und Internet Discountern wie hier oder hier zu beziehen ist.

DD-WRT ist aber auch auf Routern des Herstellers Buffalo (z.B. das bekannte Modell WZR HP-G300-NH) und einige NetGear Systeme sowie vieler anderer Hersteller flashbar.

Eine vollständige Übersicht bietet die DD-WRT_Webseite oder das Hardware_Wiki der supporteten Systeme.

Auch Billigstrouter aus dem unteren Segment wie der ebenso weitverbreitete D-Link DIR-300 für ca. 25 Euro Straßenpreis und der TP-Link TL-WR841N der noch darunter liegt, sind DD-WRT fähig und können mit einem einfachen Mausklick geflasht werden mit der neuen Firmware die ein vielfaches Plus an Features bietet und solche Modelle erheblich aufwertet !

Das einfache Flashen der Firmware gestaltet sich problemlos über das Websetup des jeweiligen Routermodells, identisch wie bei einem Firmware Update.

Infos dazu bieten auch andere DD-WRT basierende Tutorials hier bei Administrator.de bzw. das Wiki und die DD-WRT Webseite:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

usw.

Die hier vorgestellte Konfiguration wurde auf einem Linksys WRT54GL und einem D-Link DIR-300 mit aktuellem DD-WRT Image konfiguriert und wasserdicht getestet.

Auf welcher Hardware DD-WRT supportet ist kann man schnell in der Hardware Datenbank von DD-WRT HIER sehen oder HIER interaktiv suchen lassen.

Detailierte Infos zum DD-WRT Image findet man auch her:

Monowall / pfSense

Die Einrichtung der Monowall / pfSense hardware beschreibt im Detail ein separates Tutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Es muss hier keine eigene Appliance sein. Ein alter ausrangierter PC tut es natürlich auch. Bei Dauerbetrieb ist allerdings im Hinblick auf Verschleiss und Stromkosten eine kleine Appliance vorzuziehen !

Es wird vorausgesetzt das ein wenig Basiswissen zum Thema VPNs im allgemeinen vorhanden ist !

Als weitere Voraussetzung empfiehlt sich die Lektüre des Tutorial zum Koppeln zweier VPN Router mit DD-WRT Firmware und PPTP als Protokoll:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

Als VPN Laboraufbau, der aber 1 zu 1 auf eine Internet Konfiguration übertragbar ist, wird folgendes Szenario benutzt:

Zusätzlich kann diese PPTP VPN-Server Konfiguration der M0n0wall auch für jeden beliebigen PPTP Client wie ihn Windows, Linux und Mac OS-X sowie diverse PDAs (iPhone) an Bord haben zur VPN Einwahl benutzt werden !

Man schlägt also 2 Fliegen mit einer Klappe....

Ein entsprechendes Netzwerk Diagram für eine PPTP Clientanbindung mit dem bei MS (Windows) häufig benutzten PPTP VPN Protokoll sieht dann analog so aus:

Hier die einzelnen IP Adresseinstellungen für das o.a. Setup:

IP Netz DD-WRT Router:

Lokales Netzwerk 172.16.1.0 /24

LAN Interface: 172.16.1.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.0.0 /24

WAN/DSL Interface 192.168.0.158, Maske: 255.255.255.0 *)

IP Netze M0n0wall:

Lokales Netzwerk 172.32.1.0 /24

Interface: LAN: 172.32.1.254, Maske: 255.255.255.0

Öffentliches Netzwerk 192.168.100.0 /24

Interface: WAN: 192.168.0.156, Maske: 255.255.255.0 *)

(* Als Laboraufbau wird hier nur beispielhalber ein öffentliches Netzwerk mit einer privaten RFC 1918 IP Adresse ersetzt. Diese IP Adressen müssen im real Life Aufbau durch die entsprechenden öffentlichen IP Adressen ersetzt werden bzw. haben IP Adressen des Providers die man mit einem DynDNS Account benutzen kann !!)

Die VPN PPTP Konfiguration des DD-WRT Routers ist entsprechend zum o.a. Aufbau recht einfach und relevant ist nur der PPTP Client der im Menü Services -> PPTP eingestellt werden muss:

Wichtig sind hier nur die VPN Server Adresse der M0n0wall (hier 192.168.0.156 bzw. in real life dann eine öffentliche IP oder ein Hostname) und die IP Netzwerk Adresse des remoten Netzwerkes.

Alle anderen Einstellungen kann man auf den Default Werten belassen !

Hinweis vorweg: Natürlich muss nicht zwingend ein Monowall/pfSense Firewall Router als VPN Server dienen. Genausogut kann auch ein DD-WRT Router am anderen Ende als PPTP VPN Server konfiguriert werden. Diese Konstellation beschreibt ein separates_Tutorial bei administrator.de.

Dieses Tutorial beschreibt die VPN Server Einrichtung auf Monowall/pfSense:

Alle Einstellungen werden ausschliesslich im Menü -> VPN -> PPTP vorgenommen.

Achtung !!:

- Die Server IP Adresse muss einen freie IP Adresse aus dem lokalen Netzwerk sein und sie darf nicht Teil des IP DHCP Adresspools des lokalen Netzwerkes sein sofern DHCP auf der M0n0wall aktiviert ist !!

- Die PPTP Server IP und auch der IP Pool für die PPTP Clients darf sich also keinesfalls mit genutzten IP Adressen aus dem lokalen Netzwerk überschneiden !!

- Die Server IP des PPTP Servers muss eine freie IP Adresse in dem IP Segment bleiben !!

Tipp: Da man der Monowall ,und Routern im allgemeinen, meist eine IP Adresse im lokalen Netz mit der Hostadresse .1 oder der .254 gibt (also ganz oben oder ganz unten !) ist es empfehlenswert die PPTP Server IP dann auf die nächst folgende IP .2 oder analog die .253 zu setzen und diese IP nicht anderweitig im Netz zu benutzen !!

Die Remote Addressrange sind ebenfalls 16 Adressen (oder mehr) die nicht mit anderen IPs oder dem DHCP Pool kollidieren dürfen wie oben bereits angesprochen !

Sie vergibt der PPTP Server als IP Adresse an die sich einwählenden VPN Clients !

Damit ist der PPTP Server dann schon aktiv !

Als nächstes gilt es die PPTP Benutzer und Passwörter einzurichten, denn die M0n0wall ist VPN Server und muss die VPN Verbindungen authentisieren !

Das geschieht ebenfalls im Menü VPN -> PPTP oben im Reiter Users.

Mit einem Klick auf das + Zeichen legt man nun seine PPTP Benutzer an. Es wird nur der benutzername und ein Passowrt erfragt.

Danach die Konfig mit einem Klick auf Save sichern und danach mit Apply aktivieren.

Da die Monowall eine Firewall ist, ist wie bei Firewalls üblich erst einmal jeglicher Verkehr zwischen den Netzwerk Segmenten der Monowall geblockt. (Ausnahme ist nur das LAN Interface !)

Damit nun PPTP Benutzer frei kommunizieren können muss das PPTP VPN in der Monowall freigegeben werden.

Das erledigt eine Regel in der Rubrik Firewall -> Rules und dann wählt man oben den PPTP VPN Button

Ein Klick auf das + Symbol fügt eine Firewall Regel hinzu die so aussieht:

Diese Regel erlaubt VPN Benutzern alles im VPN Netz bzw. lokalem Netz.

Will man hier bestimmte Zugriffe einschränken sind weitere Regeln entsprechend zu konfigurieren.

Hier noch ein wichtiger Hinweis um Frustrationen zu vermeiden:

Betreibt man die M0n0wall direkt an einem DSL Anschluss mit einem DSL Modem ist generell der Zugang auf das WAN Interface von außen gesperrt wie bei einer Firewall ja üblich und auch gewollt.

Um eingehende PPTP Verbindungen möglich zu machen muss man den WAN Port für PPTP entsprechend öffnen.

Auch das geht mit einer Firewall Regel auf dem WAN Port die dann TCP 1723 und das GRE Protokoll erlaubt:

Damit ist der VPN Tunnel fertig konfiguriert und einer VPN Nutzung steht nichts mehr im Wege !

Noch ein Hinweis um mögliche Probleme zu finden:

Die Troubleshooting Möglichkeiten im Web Setup des DD-WRT Routers sind sehr begrenzt. Man muss hier also blind vertrauen das alles klappt. Umso mehr ist eine sehr sorgfältige Konfiguration des DD-WRT PPTP Clients gefragt !

Die Monowall bietet dafür umso mehr Möglichkeiten. Erste Anlaufstelle sind immer die Logs unter dem Punkt Diagnostic.

Sie zeigen meist sofort auf wo es kneift und wo ggf. eine Konfig Änderung vonnöten ist !!

Allgemeine Hinweise zum Betrieb von VPN Clients und Servern bzw. zum Realisieren von VPNs mit dem populären PPTP Protokoll beschreibt ein separates Tutorial im Einzelnen:

VPNs einrichten mit PPTP

Wie bereits oben bemerkt kann diese PPTP VPN-Server Konfiguration der M0n0wall auch für jeden PPTP Client wie ihn Windows, Linux und Mac OS-X sowie diverse PDAs (iPhone) an Bord haben zur VPN Einwahl benutzt werden !

So ist eine sicher VPN Anbindung remoter Mitarbeiter die Anwendungen im Netz nutzen oder ein Zugang zur Fernwartung parallel oder ggf. auch nur dafür, problemlos nutzbar.

Die Einrichtung des VPN Clients bei Windows erklärt:

VPNs einrichten mit PPTP

Die von Mac OS-X erklärt:

web.fh-lu.de/rz/projektfunklan.nsf/de/anleitung+vpn-

Die von Linux findet man hier:

pptpclient.sourceforge.net/

..und für das iPhone stellvertretend als Smartphone Beispiel hier:

Entsprechende Threads zur allgemeinen PPTP Einrichtung findet man ebenso im Forum:

M0n0wall Firewall konfig.

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Ist ja auch logisch, da so ein Routing der remoten Netze bei Gleichheit vollkommen unmöglich wird.

Viele Laien wählen als IP Netzwerk die allseits bekannten IP Netze 192.168.1.0 /24 oder 192.168.2.0 /24 usw. da diese oft per Default von allen Consumer DSL (Speedport usw.) und Kabelroutern verwendet werden und zuhauf im Einsatz sind.

192.168.178.0 /24 scheidet ebenfalls aus, da jede FritzBox dieses Netz lokal verwendet ! Niemand macht sich die Mühe das umzustellen und übernimmt oft kritiklos und häufig auch aus Unwissen diese Standard Einstellungen !

Die Folge davon ist das diese IP Netze in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dann IP Adress Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch unmöglich !

Es ist daher dringend angeraten beim Aufbau und Planung von VPN Zugängen etwas exotischere IP Netze zu wählen die einen IP Adresskonflikt dadurch nahezu unmöglich machen und einen störungsfreien VPN Betrieb ermöglichen bzw. fast garantieren.

Sieht man sich einmal den RFC-1918 etwas genauer an der die IP Adresskontingente für Private Netze global festlegt:

de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man sehr schnell das man sich nicht mit den immer wiederkehrenden banalen 192.168er IP Adressen abfinden muss, sondern auch noch den Block im 172er und 10er Bereich zur freien Verfügung hat.

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die Adressierung wie z.B.

192.168.217.0 /24

oder

172.24.1.0 /24

oder

10.168.70.0 /24

oder auch

10.1.68.1.0 /24

oder oder oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze doch sehr sehr selten ist und man sich VPN Probleme gleich von Anfang an aus der (IP) Welt schafft und so einen störungsfreien Betrieb des VPNs auf Dauer erreicht !

Wer heute noch PPTP als VPN Protokoll einsetzt sollte nicht versäumen das hier zu lesen:

heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

Danach sollte man sich sehr wohl überlegen ob man dieses VPN Protokoll noch einsetzt.

Für den privaten Bereich und sofern man dort nicht Sicherheits relevante Daten überträgt, mag ein Einsatz noch sinnvoll sein, weil PPTP eben sehr einfach mit nur ein paar Mausklicks eingerichtet ist. Der Auwand das Passwort zu knacken ist sehr hoch und nicht nur finanziell und erfordert erhebliches Netzwerk- und Cryptowissen.

Im Firmeneinsatz ist die Nutzung nunmehr allerdings mehr als fraglich, wenn nicht grob fahrlässig mit ggf. juristischen Konsequenzen.

Diese Entscheidung muss jeder Netzwerk Admin selbst fällen.

VPN Kommunikation mit IPsec satt PPTP sicherer machen:

pfSense für mobile, bordeigene Windows und Mac OS VPN Clients einrichten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 116961

Url: https://administrator.de/tutorial/vpns-mit-dd-wrt-pfsense-oder-opnsense-auf-basis-von-pptp-116961.html

Ausgedruckt am: 04.08.2025 um 12:08 Uhr