M0n0wall Firewall konfig.

M0n0wall mit VLAN Firewall konfigurieren

Hallo

Ich habe eine Frage bez. M0n0wall Firewall.

Konfiguriert ist diese so.

LAN 192.168.0.2

WAN DHCP (hängt hinter einen Router)

VLAN10 172.16.10.0

VLAN20 172.16.20.0

VLAN30 172.16.30.0

OK.

Meine Frage: Wenn ich zb. mehrere PC und Server i. VLAN10 habe brauche ich da auch eine Regel (Zugriff auf Dateiserver usw) oder ist im VLAN10 untereinander eh alles offen. ???

Wenn ich zb. v. VLAN10 ins Internet will, muss ich diese ja Freigeben.Ist ja auch klar. Muss ich diese b. WAN auch freigeben.???

Irgendwie fehlt mir da das Verständnis.

Danke

Hallo

Ich habe eine Frage bez. M0n0wall Firewall.

Konfiguriert ist diese so.

LAN 192.168.0.2

WAN DHCP (hängt hinter einen Router)

VLAN10 172.16.10.0

VLAN20 172.16.20.0

VLAN30 172.16.30.0

OK.

Meine Frage: Wenn ich zb. mehrere PC und Server i. VLAN10 habe brauche ich da auch eine Regel (Zugriff auf Dateiserver usw) oder ist im VLAN10 untereinander eh alles offen. ???

Wenn ich zb. v. VLAN10 ins Internet will, muss ich diese ja Freigeben.Ist ja auch klar. Muss ich diese b. WAN auch freigeben.???

Irgendwie fehlt mir da das Verständnis.

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 169454

Url: https://administrator.de/forum/m0n0wall-firewall-konfig-169454.html

Ausgedruckt am: 04.08.2025 um 14:08 Uhr

35 Kommentare

Neuester Kommentar

Hallo,

Innerhalb eines VLAN ist eine Kommunikation zwischen allen Geräte möglich, da gibt es vom VLAN her keinerlei Beschränkungen.

Gerätetypsiche Begrenzungen, Firewall Reglen des Betriebssystem, nicht lauende Dienste oder sonstiges sind natürlich immer noch gültig.

Aus dem VLAN 10 muss eine Route ins Internet existieren sonst kannst du nicht kommunizieren, oder was meintest du?

brammer

Meine Frage: Wenn ich zb. mehrere PC und Server i. VLAN10 habe brauche ich da auch eine Regel (Zugriff auf Dateiserver usw) oder ist im VLAN10 untereinander eh alles offen. ???

Innerhalb eines VLAN ist eine Kommunikation zwischen allen Geräte möglich, da gibt es vom VLAN her keinerlei Beschränkungen.

Gerätetypsiche Begrenzungen, Firewall Reglen des Betriebssystem, nicht lauende Dienste oder sonstiges sind natürlich immer noch gültig.

Wenn ich zb. v. VLAN10 ins Internet will, muss ich diese ja Freigeben.Ist ja auch klar. Muss ich diese b. WAN auch freigeben.???

Aus dem VLAN 10 muss eine Route ins Internet existieren sonst kannst du nicht kommunizieren, oder was meintest du?

brammer

Nein, Firewall Regeln gellten immer nur eingehend also alles was in die Firewall reingeht wird inspiziert. Niemals etwas was rausgeht.

Ausserdem schreibst du Unsinn. Was du da oben meinst ist einen Firewall "Regel" niemals eine Route !!

Mit Firewall Filterregeln haben Routen rein gar nix zu tun !

Innerhalb deines VLAN 10 sind alle Geräte natürlich transparent verbunden, denn an dem Port hast du ja einen Switch o.ä. ! Da ist die FW ja nicht dazwischen, folglich kann sie also auch nicht filtern !

Nur was in andere VLANs oder die große weite (Internet) Welt geht wird gefiltert und da greifen dann wieder deine Regeln was du durchlässt und was nicht !

Sieh dir die zahllosen Monowall Tutorials und Threads hier an ,dann findest du diverse Beispiele !

Ausserdem schreibst du Unsinn. Was du da oben meinst ist einen Firewall "Regel" niemals eine Route !!

Mit Firewall Filterregeln haben Routen rein gar nix zu tun !

Innerhalb deines VLAN 10 sind alle Geräte natürlich transparent verbunden, denn an dem Port hast du ja einen Switch o.ä. ! Da ist die FW ja nicht dazwischen, folglich kann sie also auch nicht filtern !

Nur was in andere VLANs oder die große weite (Internet) Welt geht wird gefiltert und da greifen dann wieder deine Regeln was du durchlässt und was nicht !

Sieh dir die zahllosen Monowall Tutorials und Threads hier an ,dann findest du diverse Beispiele !

Nein, nicht ganz richtig. Vielleicht solltest du dir erstmal die Grundlagen eines TCP Verbindungsaufbaus zu Gemüte führen, dann ist das Verständnis kinderleicht:

de.wikipedia.org/wiki/Transmission_Control_Protocol

In Kurzform:

Rechner in VLAN 10 sendet mit einer Absender IP aus VLAN einen TCP SYN Request mit TCP Port 80 an einen Zieladresse in VLAN 20.

Beispiel hier Netz VLAN 10 = 172.16.10.0 /24 und VLAN 20 = 172.16.20.0 /24 )

Normalerweise sind die Monowall Interfaces, wie es sich für eine Firewall gehört, per Default alle dicht und du musst explizit alles zulassen was du willst.

Es gibt nun mehrere Möglichkeiten den Zugriff zw. VLAN 10 und 20 mit HTTP zu erlauben. Leider bist du hier höchst unpräzise in deiner Aufgabenstellung so das wir mal in Kurzform ein paar Möglichkeiten beleuchten:

Alle nachfolgenden Regeln werden auf dem VLAN 10 Interface etabliert !

Das obige erlaubt natürlich nur Port 80 HTTP Traffic ! Wenn du sowas wie www.administrator.de eingibst, dann bleibt das in der Firewall hängen, denn DNS ist Port 53 Traffic und den hast du ja nicht freigegeben. Folglich schlägt also die Namensauflösung fehl. Damit das nicht passiert musst du an VLAN 10 natürlich auch:

Absender IP Netz (Source) 172.16.10.0 auf Empfänger IP Netz (Destination) any (oder da wo dein DNS Server steht) mit dem Zielport 53 erlauben. Dann gehen auch DNS durch.

Als Hilfe ist hier immer das Firewall Log in der Monowall dein bester Freund !

Das zeigt dir immer explizit an was gefiltert bzw. geblockt wird und da kannst du dann genau sehen was nicht durchgeht aber ggf. durchgehen sollte.

Sie also immer ins FW Log, dann weisst du mehr !

Was deine DNS Frage anbetrifft hast du oben ja die Antwort mit Port 53 freigeben. Zusätzlich musst du den Router (der ja Proxy DNS) ist in den global Einstellungen als DNS Server eintragen. Ausnahme: Du verbindest die Monowall am WAN Port statt mit statischer IP mit DHCP mit dem Router 192.168.0.1 !

Dann wird der DNS dynamisch der Monowall mitgeteilt !

Vermtlich ist es bei dir also nur die fehlende Firewall Regel mit Port 53 ?!

de.wikipedia.org/wiki/Transmission_Control_Protocol

In Kurzform:

Rechner in VLAN 10 sendet mit einer Absender IP aus VLAN einen TCP SYN Request mit TCP Port 80 an einen Zieladresse in VLAN 20.

Beispiel hier Netz VLAN 10 = 172.16.10.0 /24 und VLAN 20 = 172.16.20.0 /24 )

Normalerweise sind die Monowall Interfaces, wie es sich für eine Firewall gehört, per Default alle dicht und du musst explizit alles zulassen was du willst.

Es gibt nun mehrere Möglichkeiten den Zugriff zw. VLAN 10 und 20 mit HTTP zu erlauben. Leider bist du hier höchst unpräzise in deiner Aufgabenstellung so das wir mal in Kurzform ein paar Möglichkeiten beleuchten:

Alle nachfolgenden Regeln werden auf dem VLAN 10 Interface etabliert !

- Du kannst von Absender IP (Source) any auf EmpfängerIP (Destination) any mit dem Zielport 80 alles erlauben. Das lässt dann sämtlichen Port 80 Traffic (HTTP) von überall nach überall hin.

- Besser ist folgendes: Absender IP Netz (Source) 172.16.10.0 auf Empfänger IP Netz (Destination) 172.16.20.0 mit dem Zielport 80 erlauben. Das erlaubt NUR HTTP Traffic zwischen VLAN 10 und VLAN 20 !

- Bedenke das du auch am VLAN 20 Interface den Rückweg erlauben musst. Also auch hier müssen Antwortpakete vom VLAN 20 Absender IP Netz (Source) 172.16.20.0 auf Empfänger IP Netz (Destination) in VLAN 10 172.16.10.0 erlaubt sein sonst können die Antwortpakete nicht passieren !

Das obige erlaubt natürlich nur Port 80 HTTP Traffic ! Wenn du sowas wie www.administrator.de eingibst, dann bleibt das in der Firewall hängen, denn DNS ist Port 53 Traffic und den hast du ja nicht freigegeben. Folglich schlägt also die Namensauflösung fehl. Damit das nicht passiert musst du an VLAN 10 natürlich auch:

Absender IP Netz (Source) 172.16.10.0 auf Empfänger IP Netz (Destination) any (oder da wo dein DNS Server steht) mit dem Zielport 53 erlauben. Dann gehen auch DNS durch.

Als Hilfe ist hier immer das Firewall Log in der Monowall dein bester Freund !

Das zeigt dir immer explizit an was gefiltert bzw. geblockt wird und da kannst du dann genau sehen was nicht durchgeht aber ggf. durchgehen sollte.

Sie also immer ins FW Log, dann weisst du mehr !

Was deine DNS Frage anbetrifft hast du oben ja die Antwort mit Port 53 freigeben. Zusätzlich musst du den Router (der ja Proxy DNS) ist in den global Einstellungen als DNS Server eintragen. Ausnahme: Du verbindest die Monowall am WAN Port statt mit statischer IP mit DHCP mit dem Router 192.168.0.1 !

Dann wird der DNS dynamisch der Monowall mitgeteilt !

Vermtlich ist es bei dir also nur die fehlende Firewall Regel mit Port 53 ?!

Wenn es per DHCP geht, dann gebe wie immer einmal ipconfig -all am Client ein und checke was die FW dir für IP Adressen dort vergeben hat.

Genau DIE trägst du logischerweise auch statisch ein und fertig ist der Lack !

Vermutlich vergibt die FW nicht die lokale IP als DNS sondern die des Internet Routers der am WAN Port hängt. Ein ipconfig zeigt dir das in Sekundenschnelle !

Genau DIE trägst du logischerweise auch statisch ein und fertig ist der Lack !

Vermutlich vergibt die FW nicht die lokale IP als DNS sondern die des Internet Routers der am WAN Port hängt. Ein ipconfig zeigt dir das in Sekundenschnelle !

Was meinst du genau mit "...hängt schon direkt am WAN" ?? Ist dort noch ein Internet Router mit NAT davor und einem RFC 1918, also einem privaten IP Netz oder hängt die Monowall mit einem einfachen NUR Modem direkt am Internet, also bekommst du am WAN Port eine öffentliche IP und hast auch die Zugangsdaten zum Provider auf der Monowall konfiguriert ??

Mmmhhh, also wenn 2 Endgeräte im VLAN 20 Netz mit DHCP sauber funktionieren und ein Endgerät im gleichen VLAN Segment nicht, dann stimmt ja de facto etwas an den IP Einstellungen dieses Endgerätes nicht !!

Wäre es die FW würden ja logischerweise auch die anderen beiden Geräte nicht funktionieren.

Entweder hast du wie so oft einen Zahlendreher in den IP Adressen, die statische IP Adresse in den DHCP Bereich gelegt, den PC Port gar nicht ins VLAN 20 (Switch) gelegt oder irgend einen anderen Fehler begangen !

Du solltest also deine Suche auf den PC und den VLAN Switch selber konzentrieren.

Was sagt denn z.B. ein nslookup www.administrator.de ?? Fragt er den DNS Server ? Was kommt als Antwort ? Kannst du DNS IP Pingen und auch ins Internet ?

Kannst du um mal generell DNS Probleme auszuschliessen nackte IP Adressen wie z.B. 193.99.144.85 (www.heise.de) oder 195.71.11.67 (spiegel.de) anpingen vom VLAN 20 aus ?

Lass dir doch nicht alles einzeln aus der Nase ziehen...

Wäre es die FW würden ja logischerweise auch die anderen beiden Geräte nicht funktionieren.

Entweder hast du wie so oft einen Zahlendreher in den IP Adressen, die statische IP Adresse in den DHCP Bereich gelegt, den PC Port gar nicht ins VLAN 20 (Switch) gelegt oder irgend einen anderen Fehler begangen !

Du solltest also deine Suche auf den PC und den VLAN Switch selber konzentrieren.

Was sagt denn z.B. ein nslookup www.administrator.de ?? Fragt er den DNS Server ? Was kommt als Antwort ? Kannst du DNS IP Pingen und auch ins Internet ?

Kannst du um mal generell DNS Probleme auszuschliessen nackte IP Adressen wie z.B. 193.99.144.85 (www.heise.de) oder 195.71.11.67 (spiegel.de) anpingen vom VLAN 20 aus ?

Lass dir doch nicht alles einzeln aus der Nase ziehen...

Du musst für die Kommunikation VLAN zu PPTP Tunnel noch eine Firewall Regel für PPTP erstellen die diesen Traffic erlaubt. Auch das ist per default alles verboten wie generell üblich bei einer Firewall !!

Sie dir einfach das Firewall Log an, dort steht genau das drin was geblockt wird und das gibts du in der Regel frei.

Lösche vorher das Firewall Log, versuche die Verbindung und sehe dir direkt danach das FW Log an, dann weisst du welche Ports du freigeben musst. Bei RDP ist das TCP 3389.

Sie dir einfach das Firewall Log an, dort steht genau das drin was geblockt wird und das gibts du in der Regel frei.

Lösche vorher das Firewall Log, versuche die Verbindung und sehe dir direkt danach das FW Log an, dann weisst du welche Ports du freigeben musst. Bei RDP ist das TCP 3389.

Ja, wenn dort wirklich mit * * also any any alles erlaubt ist ja. Wichtig ist die PPTP Tunnelverbindung !

Was steht denn im FW Log wenn du versuchste eine Verbindung zu machen ?

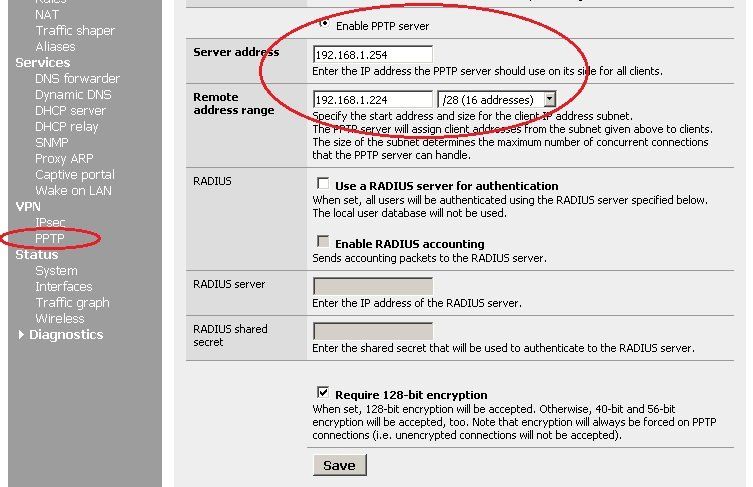

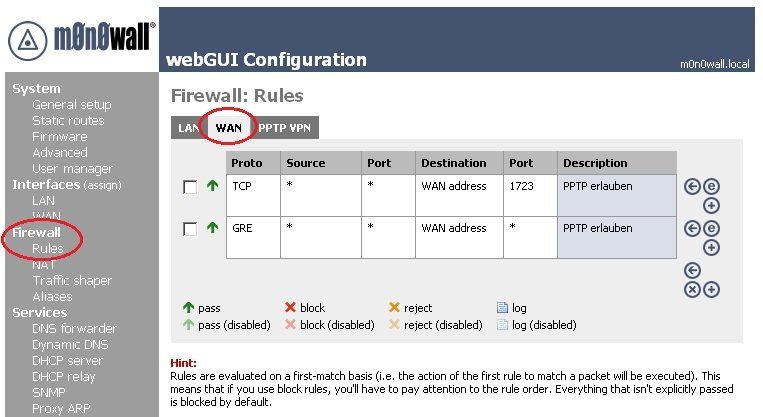

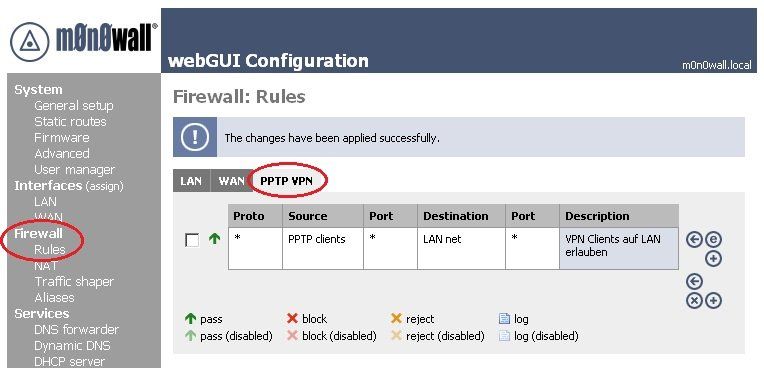

Als Beispiel hier ein sauber funktionierendes Setup für 128 Bit PPTP

So siehsts aus:

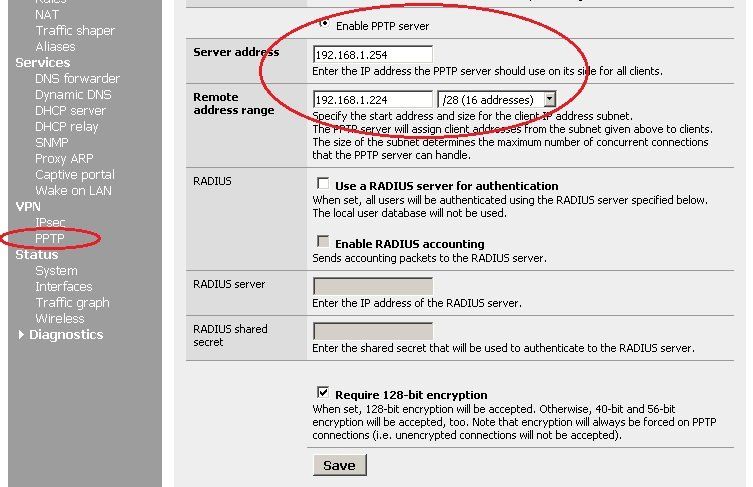

1.) Schritt einrichten und Aktivieren des PPTP Servers auf der Monowall:

ACHTUNG: In dieser Konfig ist das PPTP Clientnetz ein Subnetz aus dem lokalen LAN. Hierbei muss man zwingend aufpassen das PPTP Client Subnetz NICHT mit dem DHCP Bereich im LAN kollidieren zu lassen. Auch dürfen diese IP Adressen logischerweise niemals statisch vergeben werden um hier eine IP Adressüberschneidung zu vermeiden. Gleiches gilt für die IP Adresse des PPTP Servers (hier 192.168.1.254)

Besser und sicherer ist es hier unbedingt ein separates IP Netz zu schaffen bei dem es keinerlei Überschneidungen geben kann. Alternative hier im Setup: 172.16.1.x

3.) Schritt: PPTP Benutzer einrichten im "User" Karteireiter des PPTP Servers: (Hier User: test, Passwort: test123)

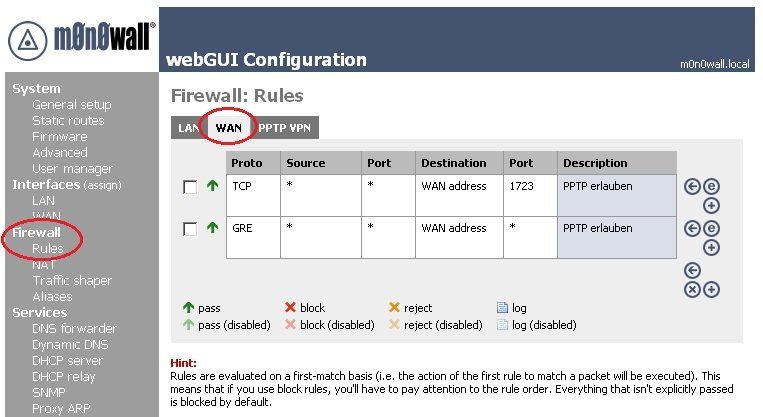

2.) Schritt: Anpassen des WAN Ports in den Firewall Rules, damit eingehende PPTP Verbindungen (TCP 1723 und GRE) von außen zugelassen werden:

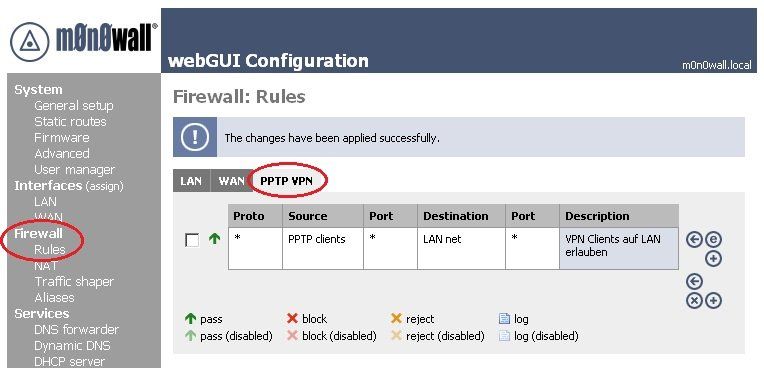

3.) Schritt: VPN Tunnel (Client Zugriff) in den Firewall Regeln zulassen auf das lokale LAN Segment oder ggf. anderes Segment (VLAN etc)

ACHTUNG: Hier dürfen die VPN User auf alles im lokalen LAN Segment zugreifen ! (any zu any). Ggf. musst du das einschränken auf TCP 3389 wenn du z.B. nur RDP erlauben willst. Bedenke das du ggf. auch DNS, ICMP (Ping) usw. separat erlauben musst sofern du das benötigst !

ACHTUNG: Hier dürfen die VPN User auf alles im lokalen LAN Segment zugreifen ! (any zu any). Ggf. musst du das einschränken auf TCP 3389 wenn du z.B. nur RDP erlauben willst. Bedenke das du ggf. auch DNS, ICMP (Ping) usw. separat erlauben musst sofern du das benötigst !

Wenn du das entsprechend genau so passend zu deinen IP Segmenten auf denen du den VPN Usern Zugriff gewähren willst einrichtest, funktioniert es auf Anhieb !!

Was steht denn im FW Log wenn du versuchste eine Verbindung zu machen ?

Als Beispiel hier ein sauber funktionierendes Setup für 128 Bit PPTP

So siehsts aus:

1.) Schritt einrichten und Aktivieren des PPTP Servers auf der Monowall:

ACHTUNG: In dieser Konfig ist das PPTP Clientnetz ein Subnetz aus dem lokalen LAN. Hierbei muss man zwingend aufpassen das PPTP Client Subnetz NICHT mit dem DHCP Bereich im LAN kollidieren zu lassen. Auch dürfen diese IP Adressen logischerweise niemals statisch vergeben werden um hier eine IP Adressüberschneidung zu vermeiden. Gleiches gilt für die IP Adresse des PPTP Servers (hier 192.168.1.254)

Besser und sicherer ist es hier unbedingt ein separates IP Netz zu schaffen bei dem es keinerlei Überschneidungen geben kann. Alternative hier im Setup: 172.16.1.x

3.) Schritt: PPTP Benutzer einrichten im "User" Karteireiter des PPTP Servers: (Hier User: test, Passwort: test123)

2.) Schritt: Anpassen des WAN Ports in den Firewall Rules, damit eingehende PPTP Verbindungen (TCP 1723 und GRE) von außen zugelassen werden:

3.) Schritt: VPN Tunnel (Client Zugriff) in den Firewall Regeln zulassen auf das lokale LAN Segment oder ggf. anderes Segment (VLAN etc)

Wenn du das entsprechend genau so passend zu deinen IP Segmenten auf denen du den VPN Usern Zugriff gewähren willst einrichtest, funktioniert es auf Anhieb !!

Vermutlich hast du in den VLAN 20 FW Rules vergessen auch den Rückweg für die "PPTP Clients" Pakete anzugegen !!

Dort muss natürlich eine Regel stehen die erlaubt von der Source "VLAN 20" * * als Destination "PPTP Clients" * *.

Ansonsten können die Antwortpakete logischerweise den VLAN20 Port nicht passieren ins PPTP VPN und werden geblockt !!

Leider fehlt da der passende Screenshot der VLAN20 FW Regeln von dir um das zu kontrollieren

Dort muss natürlich eine Regel stehen die erlaubt von der Source "VLAN 20" * * als Destination "PPTP Clients" * *.

Ansonsten können die Antwortpakete logischerweise den VLAN20 Port nicht passieren ins PPTP VPN und werden geblockt !!

Leider fehlt da der passende Screenshot der VLAN20 FW Regeln von dir um das zu kontrollieren

Screenshots sind nicht nötig ! Ein schneller Labortest zeigt das Dilemma...

Wenn du per PPTP eingewählt bist kannst du das auch selber sehen ! Gib route print ein ! Dort fehlt ein Route Eintrag der das VLAN 20 IP Netz in den PPTP Tunnel routet. Es wird nur das Netz geroutet indem sich auch der PPTP Server und die Client IDs befinden. Das ist das Problem.

Du musst also eine statische Route am Client ala:

route add <vlan20netz> mask <maskevlan20> <ip adressepptpgateway>

eingeben, dann funktioniert es problemlos.

Mögliche Lösung:

Das PPTP Netzwerk in ein eigenes separates IP Netz legen und checken ob die Route propagiert wird per PPTP. Als "Trick" könnte man eine Größere Subnetzmaske nehmen, so das alle Subnetze auf der Monowall mit der PPTP Maske erfasst werden.

Das wäre die sinnvollste Lösung und erspart die den Unsinn mit den statischen Routen.

Beispiel:

Deine lokalen IPs sind:

192.168.1.0 /24 = LAN

192.168.20.0 /24 = VLAN 20

Die PPTP Maske muss dann lauten: 192.168.1.0 mit einer 19 Bit Maske also 255.255.224.0. Das erfasst dann alle Netze von 192.168.0.1 bis 192.168.31.254 für den PPTP Tunnel.

Versuch das mal um das Problem zu fixen !

Wenn du per PPTP eingewählt bist kannst du das auch selber sehen ! Gib route print ein ! Dort fehlt ein Route Eintrag der das VLAN 20 IP Netz in den PPTP Tunnel routet. Es wird nur das Netz geroutet indem sich auch der PPTP Server und die Client IDs befinden. Das ist das Problem.

Du musst also eine statische Route am Client ala:

route add <vlan20netz> mask <maskevlan20> <ip adressepptpgateway>

eingeben, dann funktioniert es problemlos.

Mögliche Lösung:

Das PPTP Netzwerk in ein eigenes separates IP Netz legen und checken ob die Route propagiert wird per PPTP. Als "Trick" könnte man eine Größere Subnetzmaske nehmen, so das alle Subnetze auf der Monowall mit der PPTP Maske erfasst werden.

Das wäre die sinnvollste Lösung und erspart die den Unsinn mit den statischen Routen.

Beispiel:

Deine lokalen IPs sind:

192.168.1.0 /24 = LAN

192.168.20.0 /24 = VLAN 20

Die PPTP Maske muss dann lauten: 192.168.1.0 mit einer 19 Bit Maske also 255.255.224.0. Das erfasst dann alle Netze von 192.168.0.1 bis 192.168.31.254 für den PPTP Tunnel.

Versuch das mal um das Problem zu fixen !

Jein. Wenn du mit Usern einen gemeinsamen PPTP Zugang nutzt kannst du nur über die Firewall regeln filtern indem du dir eine feste IP im PPTP vergeben lässt. Dies IP "darf" dann mehr als die anderen ! Das klappt und ist die einzige Option.

Was das Problem oben anbetrifft, hast du mal mit 2 IP Netzen probiert also indem du dem PPTP ein völlig eienständiges Netz gibst. Tauchen da dann die anderen in der Routing Tabelle auf ??

Was das Problem oben anbetrifft, hast du mal mit 2 IP Netzen probiert also indem du dem PPTP ein völlig eienständiges Netz gibst. Tauchen da dann die anderen in der Routing Tabelle auf ??

Mit "Routing Tabelle" war gemeint wenn du mit dem PPTP Client per VPN eingewählt bist und dann einmal route print eingibst, solltest du dann alle Routen in die IP Netze (VLANs) auf der Monowall sehen inkl. LAN die als Gateway die VPN IP der Monowall als Next Hop haben.

Dort sollte auch dein 192.168.0.0 /24 Netzwerk auftauchen !!

Beachte aber das das eine dumme RFC 1918 Allerwelts IP ist.

Solltest du also selber mit dem VPN Client in dem IP Netz sein, was immer vorkommt da das massenhaft vergeben ist, dann wirds natürlich nix mit dem Routing via VPN in das Netzwerk !!!

Siehe auch:

VPNs einrichten mit PPTP

Das du entsprechend richtige FW Regeln für den Zugriff ins 192.168.0.0er Netz angelegt hast setzen wir mal voraus...?!

Dort sollte auch dein 192.168.0.0 /24 Netzwerk auftauchen !!

Beachte aber das das eine dumme RFC 1918 Allerwelts IP ist.

Solltest du also selber mit dem VPN Client in dem IP Netz sein, was immer vorkommt da das massenhaft vergeben ist, dann wirds natürlich nix mit dem Routing via VPN in das Netzwerk !!!

Siehe auch:

VPNs einrichten mit PPTP

Das du entsprechend richtige FW Regeln für den Zugriff ins 192.168.0.0er Netz angelegt hast setzen wir mal voraus...?!