VLAN für IP Kameras aber trotzdem Zugriff per VPN

Hallo zusammen,

ich habe vor einige IP Kameras mit dem dazugehörigem NVR und Access Point für die Wifi Kameras in ein VLAN zu legen.

Nun möchte ich aber per VPN über Handy die Aufzeichnungen ansehen und auf meinem Fileserver zugreifen.

Der NVR ist in einem VLAN und der FileServer in einem anderen. Eben zur Sicherheit.

Gibt es nun einen Weg, wenn per VPN die Verbindung aufgebaut ist in beide VLANS zu kommen ohne es wieder unsicher zu machen ?

ich habe vor einige IP Kameras mit dem dazugehörigem NVR und Access Point für die Wifi Kameras in ein VLAN zu legen.

Nun möchte ich aber per VPN über Handy die Aufzeichnungen ansehen und auf meinem Fileserver zugreifen.

Der NVR ist in einem VLAN und der FileServer in einem anderen. Eben zur Sicherheit.

Gibt es nun einen Weg, wenn per VPN die Verbindung aufgebaut ist in beide VLANS zu kommen ohne es wieder unsicher zu machen ?

Please also mark the comments that contributed to the solution of the article

Content-ID: 368966

Url: https://administrator.de/forum/vlan-fuer-ip-kameras-aber-trotzdem-zugriff-per-vpn-368966.html

Printed on: July 18, 2025 at 11:07 o'clock

21 Comments

Latest comment

Dann konfigurier die Routen und Zugriffsregeln passend zu Deinen Bedürfnissen. Ist gar kein problem damit.

lks

Ich bin gerade dabei pfsense einzurichten.

Ist damit kein Problem !Welches der zahllosen VPN Protokolle willst du denn verwenden ??

Die Beispiele für IPsec und OpenVPN hier im Forum kennst du ja sicher...

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

müsste doch nach der Fritzbox erstmal die PFSense kommen und am zweiten LAN Anschluss dann der Switch mit dem internen Netz, oder ?

Ja, das ist richtig !Oder kann ich einfach...

Hier kannst du sehen wie es genau gemacht wird: (Stichwort: Router Kaskade)Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Sogar mit bunten Bildern...

die FritzBox hat von mir aus intern 192.168.178.1. Die kommt an den WAN Anschluss der PFSense

Richtig !WAN Port pfSense wird auf LAN Port FB gesteckt. Simple Router Kaskade.

Der WAN der PFSense muss dann wohl auch im 192.168.178.x Netz sein oder ?

Logisch, denn sonst könnten die beiden ja niemals miteinander reden. Sprich die pfSense bekommt z.B. die 192.168.178.254 mit einer 24 Bit Maske.der auf meinen Switch geht, kann dann 192.168.1.x oder 192.168.0.x sein ?

Nicht nur das ! Er darf auch 192.168.167.0 /24 oder 172.32.1.0 /24 oder 10.1.1.0 /24 oder oder haben. Du kannst zwischen millionenfachen privaten IP Netzen frei wählen !!! Guckst du hier:de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

Wenn du mit einem VPN planst sollte du aus naheligendne Gründen gerade nicht diese dämlichen 192.168.1.x oder 192.168.0.x Allerwelts IPs nehmen ! Warum... ?? Hier lesen:

VPNs einrichten mit PPTP

Fazit:

Einmal die Tutorials lesen, nachdenken, und dann "machen" !

Du schließt die PFsens mit dem WAN-Port an die fritzbox an. Dann erhält der WAN-Port eine IP-Adresse aus dem LAN.bereich der Fritzbox, i.d.R. 192.168.178.X/24 wenn man die default-einstellungen hat.

Dein VLAN-.switch kommt dann an einen der internen Ports der pfsense und Du nimmst da andere Ip-Netze für Deine VLANs. das kann 192.168.X.y/24 sein oder auch 172.x.y.z/24 um andere Netzwerke zu haben.

Due trägst dann in der Fritzbox statische Routen ein, wenn die pfsense kein NAT macht, ansonsten brauchst Du diese nicht.

fertsch wie der Saxe sagt

lks

Dann erhält der WAN-Port eine IP-Adresse aus dem LAN.bereich der Fritzbox, i.d.R. 192.168.178.X/24 wenn man die default-einstellungen hat.

Das stimmt ist aber ziemlich kontraproduktiv in einem segmentierten VPN Umfeld !!!Router und Gateways sollten immer statisch adressiert sein.

Es ist richtig das der WAN Port der pfSense im DHCP Client Mode rennt und sich so die IP, Gateway und DNS von der FB zieht.

Großer Nachteil ist aber das dann ein Port Forwarding vom davor Kaskadierten Router mal in die Hose gehen kann wenn die IP sich durch die Dynmaik von DHCP mal ändert, was sie sicher auch tut.

Besser also hier entweder....

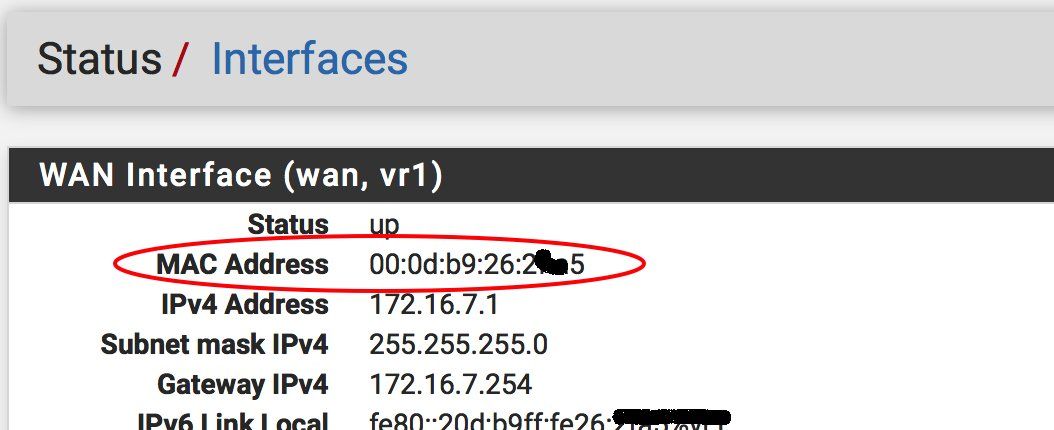

Die IP Auf Basis der WAN Port Mac Adresse des pfSense

Oder...

die IP statisch eintragen auf der pfSense (Konfig Type: //Static IPv4) Dann natürlich auch noch DNS und Gateway statisch im Global Setup auf die IP Adresse der FB setzen.

Zitat von @aqui:

Router und Gateways sollten immer statisch adressiert sein.

Dann erhält der WAN-Port eine IP-Adresse aus dem LAN.bereich der Fritzbox, i.d.R. 192.168.178.X/24 wenn man die default-einstellungen hat.

Das stimmt ist aber ziemlich kontraproduktiv in einem segmentierten VPN Umfeld !!!Router und Gateways sollten immer statisch adressiert sein.

Stimme ich Dir zu. Ich habe es schon so gemeint, daß der TO de pfsense eine statische IP-Adresse in 192.168.178.0/24 verpaßt, nicht, daß er DHCP nutzen soll. Soltle ich vielleicht das nächste mal explizit hinschreiben.

lks

wie sieht es denn dann mit den Telefonen aus ?

Dann brauchst du für die natürlich ein irgendwie anders gelagerten VoIP Adapter wie z.B. einen Cisco SPA 112 z.B.reichelt.de/Telefone-VoIP/CISCO-SPA112/3/index.html?ACTION=3& ...

Oder eben dann doch die Router Kaskade....

Zitat von @pitamerica:

Hallo nochmal, könnte mir jemand sagen, bevor ich anfange rumzureissen ob es genügt am Switch die VLANS zu konfigurieren und dann einfach die Gerät an die entsprechenden Ports anzuschliessen ? Oder müssen auch die Endgeräte VLAN fähig sein ? Weil die Kameras können das nicht, stellte ich gerade fest

ob es genügt am Switch die VLANS zu konfigurieren und dann einfach die Gerät an die entsprechenden Ports anzuschliessen ? Oder müssen auch die Endgeräte VLAN fähig sein ? Weil die Kameras können das nicht, stellte ich gerade fest

Hallo nochmal, könnte mir jemand sagen, bevor ich anfange rumzureissen

Du stelldt am switch die VLANs als untagged ein und gut ist.

lks

Oder müssen auch die Endgeräte VLAN fähig sein ?

Nein, natürlich nicht !Du definierst die Zugehörigkeit zu den VLANs ja im Switch Setup wie der Kollege LKS schon richtig sagt.

Am besten nochmal das VLAN Tutorial lesen...und natürlich verstehen !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zitat von @pitamerica:

Wie kann ich denn jetzt konfigurieren, dass ich per VPN in mein default VLAN komme aber auch auf die IP des NetworkVideoRecorder ? Die VPN Einwahl an sich läuft ja prima. Aber eben in das andere VLAN.

Wie kann ich denn jetzt konfigurieren, dass ich per VPN in mein default VLAN komme aber auch auf die IP des NetworkVideoRecorder ? Die VPN Einwahl an sich läuft ja prima. Aber eben in das andere VLAN.

VLAN für IP Kameras aber trotzdem Zugriff per VPN

lks

Die Firewall ist Hardware, keine PFSense

Der war gut !!!Die pfSense ist also keine Hardware....interessant ! 🤦♂️

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Muss man sicher nicht weiter kommentieren...