Windows NPS nach Umzug auf Server 2022 EventID 6273

Hallo Zusammen,

ich habe hier einen Zertifikatsserver + Radius auf einer W2012R2 Maschine am Laufen gehabt.

Nachdem ein Inplace-Upgrade nicht funktioniert hat, habe ich sowohl die Zertifizierungsstelle als auch den Radius anhand der gängigen Anleitungen auf einen w2022 umgezogen.

Der Host-Name hat sich geändert, den Registry-Wert habe ich angepasst.

Die Windows-Clients fressen die Änderung ohne größere Probleme.

Nur meine MDE-Geräte von Zebra wollen nicht. Ich habe zu jedem MDE ein Computer-Objekt in der AD, welches den DNS-Namen enthält. Da hat sich auch erstmal nichts geändert.

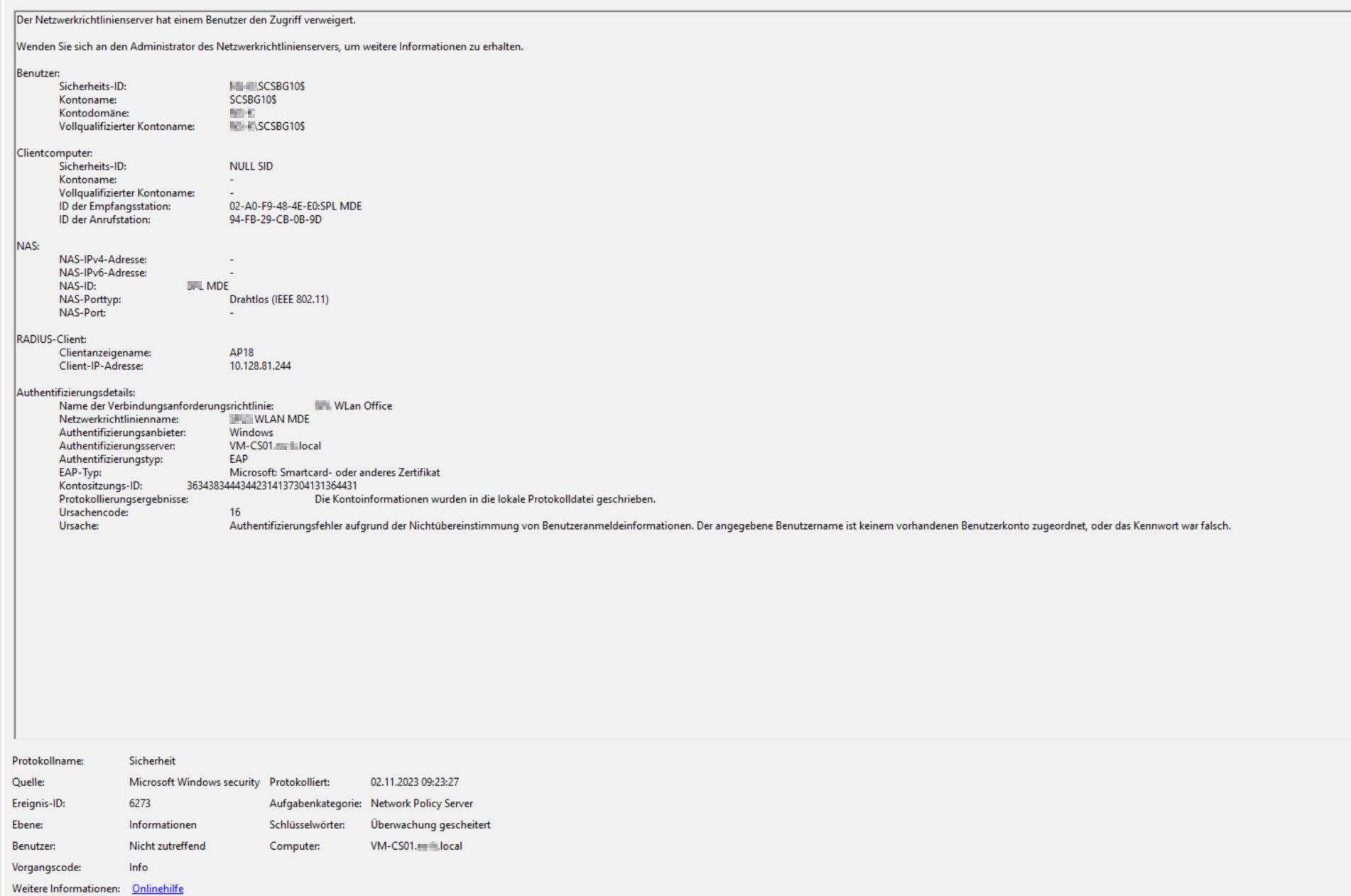

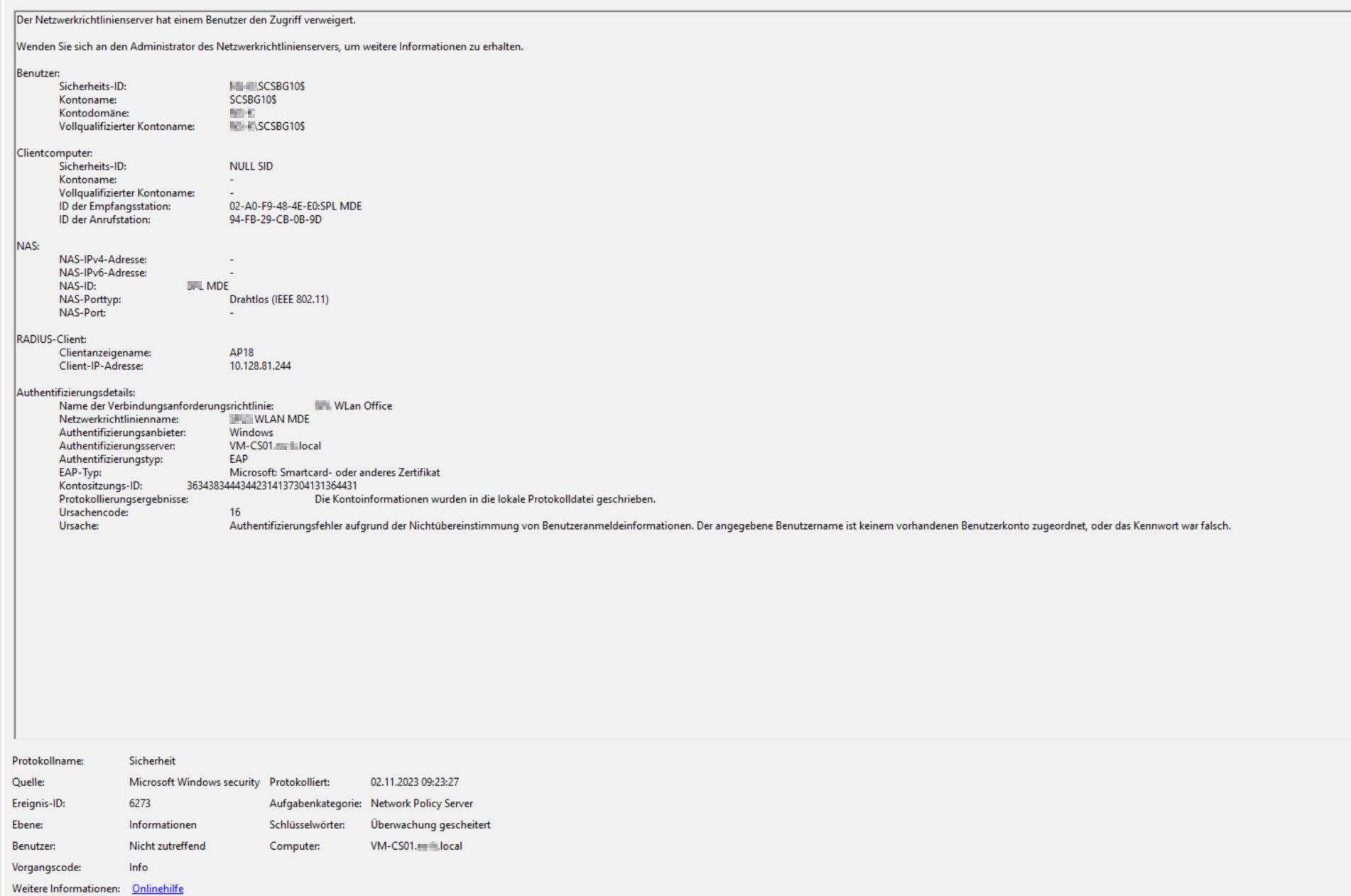

Hierbei wird die Event-ID 6273 Error Code 16 geworfen: Authentifizierungsfehler aufgrund der Nichtübereinstimmung von Benutzeranmeldeinformationen. Der angegebene Benutzername ist keinem vorhandenen Benutzerkonto zugeordnet, oder das Kennwort war falsch.

IAS LOG: IAS_AUTH_FAILURE

Ich habe mal testweise das Zertifikat für ein Gerät komplett neu erstellt und am Gerät installiert, der Fehler bleibt der selbe. Es scheint, als würde das CA-Zert nicht passen, aber dies hatte ich von der alten Stelle exportiert und in die neue importiert.

Komme nicht dahinter. Hat jemand eine Idee?

Danke.

ich habe hier einen Zertifikatsserver + Radius auf einer W2012R2 Maschine am Laufen gehabt.

Nachdem ein Inplace-Upgrade nicht funktioniert hat, habe ich sowohl die Zertifizierungsstelle als auch den Radius anhand der gängigen Anleitungen auf einen w2022 umgezogen.

Der Host-Name hat sich geändert, den Registry-Wert habe ich angepasst.

Die Windows-Clients fressen die Änderung ohne größere Probleme.

Nur meine MDE-Geräte von Zebra wollen nicht. Ich habe zu jedem MDE ein Computer-Objekt in der AD, welches den DNS-Namen enthält. Da hat sich auch erstmal nichts geändert.

Hierbei wird die Event-ID 6273 Error Code 16 geworfen: Authentifizierungsfehler aufgrund der Nichtübereinstimmung von Benutzeranmeldeinformationen. Der angegebene Benutzername ist keinem vorhandenen Benutzerkonto zugeordnet, oder das Kennwort war falsch.

IAS LOG: IAS_AUTH_FAILURE

Ich habe mal testweise das Zertifikat für ein Gerät komplett neu erstellt und am Gerät installiert, der Fehler bleibt der selbe. Es scheint, als würde das CA-Zert nicht passen, aber dies hatte ich von der alten Stelle exportiert und in die neue importiert.

Komme nicht dahinter. Hat jemand eine Idee?

Danke.

Please also mark the comments that contributed to the solution of the article

Content-ID: 32982891422

Url: https://administrator.de/forum/windows-nps-nach-umzug-auf-server-2022-eventid-6273-32982891422.html

Printed on: August 2, 2025 at 07:08 o'clock

15 Comments

Latest comment

Hallo,

Schau doch mal hier rein, hatte das vor ein paar Tagen auch, nur einfach das Computer-Objekt erstellen reicht nicht, es muss schon richtig provisioniert sein wenn man Zertifikate verwendet

NPS 802.1x Radius Authentication with EAP-TLS and strong certificate mapping for non domain joined devices

Gruß Katrin

Schau doch mal hier rein, hatte das vor ein paar Tagen auch, nur einfach das Computer-Objekt erstellen reicht nicht, es muss schon richtig provisioniert sein wenn man Zertifikate verwendet

NPS 802.1x Radius Authentication with EAP-TLS and strong certificate mapping for non domain joined devices

Gruß Katrin

Aber halt auf dem alten Server 😉

Ohne Fehlermeldung wird dir da hier wohl keiner helfen ...

Ich habe mir die Anleitung mal angesehen, dort wird die ObjectID noch zusätzlich hinzugefügt - ich bekomme aber die Befehle mit meiner PowerShell nicht hin. Muss ich hier noch ein zusätzliches Modul oder so installieren?

Klappt hier mit installiertem ActiveDirectory Modul im Test problemlos.Ohne Fehlermeldung wird dir da hier wohl keiner helfen ...

Zitat von @westberliner:

Es tut mir leid, aber ich bin gerade scheinbar zu blöde dafür.

Ich mach ein Import-Module ActiveDirectory - das lädt er auch, danach führ ich den Befehl aus um die SID zu erhalten aber bekomme, dass der Get-Befehl nicht erkannt wird....

Es tut mir leid, aber ich bin gerade scheinbar zu blöde dafür.

Ich mach ein Import-Module ActiveDirectory - das lädt er auch, danach führ ich den Befehl aus um die SID zu erhalten aber bekomme, dass der Get-Befehl nicht erkannt wird....

Öhm, du musst die Funktion die auf der Seite aufgeführt ist ja erst mal in die Konsole Kopieren und ausführen damit sie verfügbar wird ... Die Funktion ist ja kein Bestandteil des AD-Moduls sondern vom Beitragsersteller erstellt worden ... 🧐

Und nicht vergessen das Computer-Konto mit djoin zu provisionieren denn sonst klappt es nicht mit der SID.

Beachte den wichtigen Hinweis im Beitrag wie man das Computer-Konto erstellen muss. Den Fehler habe ich am Anfang auch gemacht, nur das Konto regulrär anlegen reicht nicht, musst du mit djoin machen sonst kommt nämlich genau diese Fehlermeldung!

CA-Zertifikat - hier wähle ich auch mein ausgestelltes, das sollte die CA beinhalten.

Nein, exportiere stattdessen ausschließlich das Zertifikat der CA und nutze nicht das Client-Cert! Ein Client-Cert ist kein CA Cert.

Dann wurde die CA nicht vollständig umgezogen, und der CA wird nicht vertraut.

Ist das richtige Server-Cert im NPS in der Policy hinterlegt?

Ist das richtige Server-Cert im NPS in der Policy hinterlegt?