HW Firewall Praxis IT

Hallo zusammen,

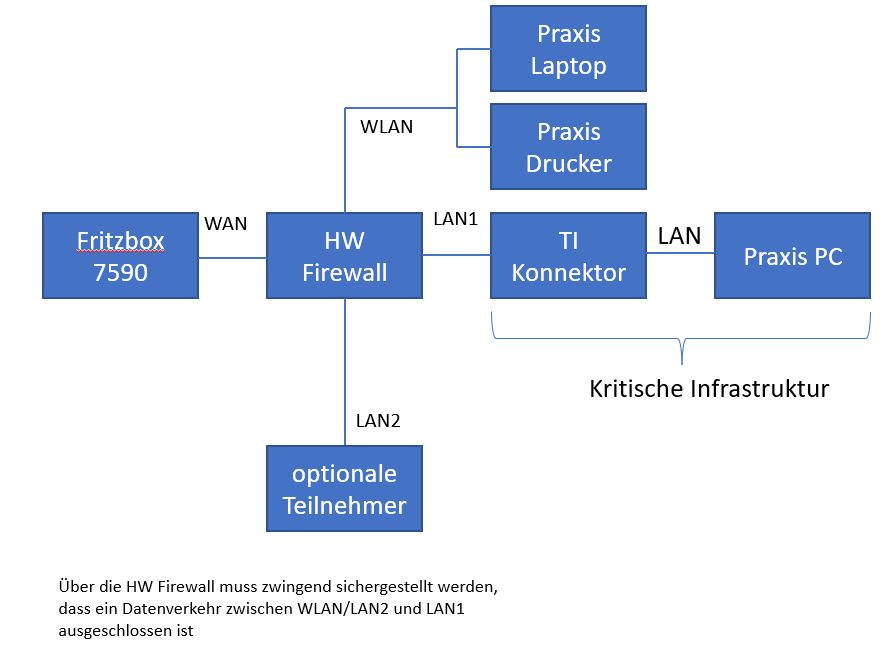

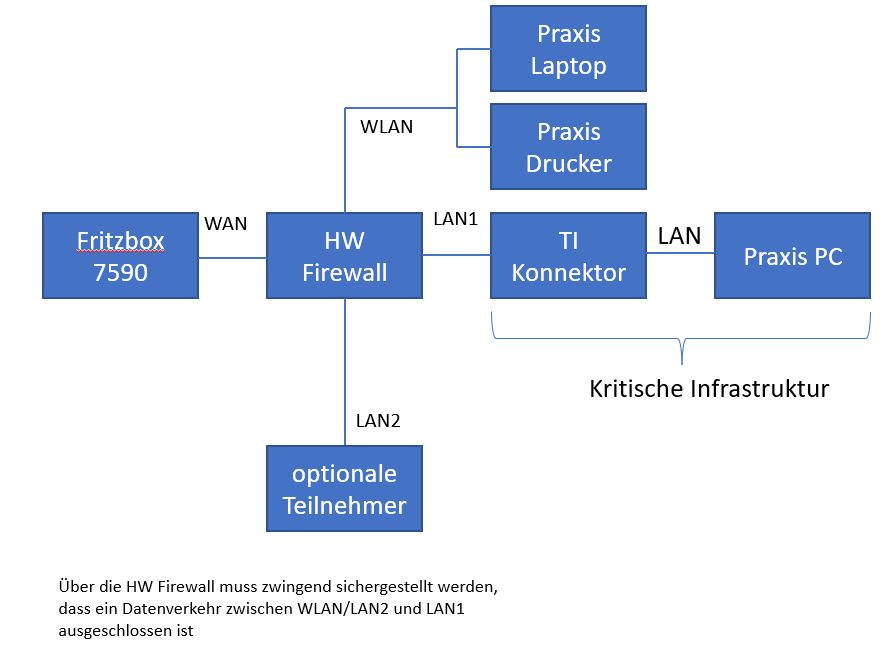

ich bin neu im Bereich der Firewall-Thematik, stehe aber aktuell vor folgender Herausforderung. Und zwar geht es um die Einrichtung der IT in einer 1-Mann Praxis mit sensiblen Daten. Die Kosten der zwingend erforderlichen HW Firewall möchte ich gerne gering halten und auf die Lizenzgebühren ohne zusätzlichen, externen IT Support begrenzen.

Die Systemtopologie ist recht einfach aufgrund der geringen Teilnehmeranzahl - Wichtigster Punkt hierbei ist die Sicherstellung der Trennung der kritischen Infrastruktur zum restlichen Netzwerk - Ebenso sollte die Firewall leicht zu konfigurieren / administrieren sein, einen Virenschutz beinhalten, automatische Updates erhalten und einen VPN Zugang bieten.

Habt ihr Vorschläge, was hierfür der einfachste Weg vom Handling her ist? Die Kosten wären der zweitwichtigste Faktor.

Danke euch

ich bin neu im Bereich der Firewall-Thematik, stehe aber aktuell vor folgender Herausforderung. Und zwar geht es um die Einrichtung der IT in einer 1-Mann Praxis mit sensiblen Daten. Die Kosten der zwingend erforderlichen HW Firewall möchte ich gerne gering halten und auf die Lizenzgebühren ohne zusätzlichen, externen IT Support begrenzen.

Die Systemtopologie ist recht einfach aufgrund der geringen Teilnehmeranzahl - Wichtigster Punkt hierbei ist die Sicherstellung der Trennung der kritischen Infrastruktur zum restlichen Netzwerk - Ebenso sollte die Firewall leicht zu konfigurieren / administrieren sein, einen Virenschutz beinhalten, automatische Updates erhalten und einen VPN Zugang bieten.

Habt ihr Vorschläge, was hierfür der einfachste Weg vom Handling her ist? Die Kosten wären der zweitwichtigste Faktor.

Danke euch

Please also mark the comments that contributed to the solution of the article

Content-ID: 1466303087

Url: https://administrator.de/forum/hw-firewall-praxis-it-1466303087.html

Printed on: July 25, 2025 at 04:07 o'clock

48 Comments

Latest comment

Moin,

Du sparst am falschen Ende.

Verzichte auf deinen Anteil vom Kuchen und gebe das Thema in fachkundige Hände.

Gruß

C.C.

Du sparst am falschen Ende.

Verzichte auf deinen Anteil vom Kuchen und gebe das Thema in fachkundige Hände.

Gruß

C.C.

Moin,

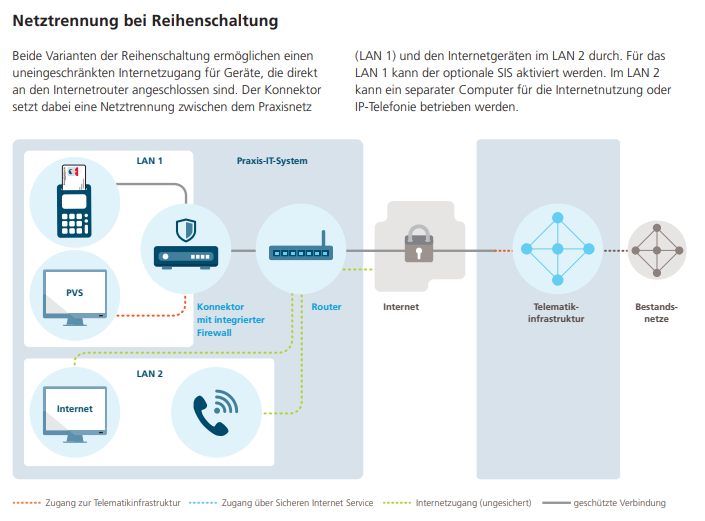

schau mal hier:

kvsh.de/fileadmin/user_upload/dokumente/Praxis/IT_in_der_Praxis/ ...

Ansonsten gebe ich Kollege Caveman Recht, Du solltest wissen, was Du tust, um nicht regresspflichtig zu werden...

Gruß

schau mal hier:

kvsh.de/fileadmin/user_upload/dokumente/Praxis/IT_in_der_Praxis/ ...

Ansonsten gebe ich Kollege Caveman Recht, Du solltest wissen, was Du tust, um nicht regresspflichtig zu werden...

Gruß

Zitat von @Schrankwand:

Danke für den Link - Ich bekomme keinen Anteil vom Kuchen und möchte lediglich die Kosten bei der doch wirklich simplen Struktur im Rahmen halten - Ich habe noch 2 Monate Zeit zur Vorbereitung die ich gerne in das Thema investiere

Danke für den Link - Ich bekomme keinen Anteil vom Kuchen und möchte lediglich die Kosten bei der doch wirklich simplen Struktur im Rahmen halten - Ich habe noch 2 Monate Zeit zur Vorbereitung die ich gerne in das Thema investiere

Wie nun? Bist du für die Installation oder nur für die "Kosten" zuständig?

Ist eigentlich gehüpft wie gesprungen. Du sparst am falschen Ende.

Und wenn du wirklich einen Blick auf den Kosten hättest, würde da keine Fritzbox rumlümmeln.

Was ich so gesehen habe, lassen ca. 70% aller Praxen die Firewall schlicht weg.

Auch weil "Automatisches Karten einlesen" bei Dampsoft nur funktioniert wenn beide Geräte im selben Subnetz ohne Firewall sind. Der Konnektor verbindet sich dabei mit dem PC.

Und eine Firewall im Any-Any-Modus bringt auch nicht so viel

Auch weil "Automatisches Karten einlesen" bei Dampsoft nur funktioniert wenn beide Geräte im selben Subnetz ohne Firewall sind. Der Konnektor verbindet sich dabei mit dem PC.

Und eine Firewall im Any-Any-Modus bringt auch nicht so viel

Moin,

nanana liebe Kollegen. Das ist doch so schwer nicht. Die Fritte fliegt raus. Stattdessen kommt da was anständiges hin. Ein Router mit integrierter Firewall (Lancom, Cisco, oder die hier üblichen Verdächtigen pfsense oder Mikroirgendwas), mit dem man auf jedem Port ein eigenes Netz konfigurieren kann. Dann wird das Routing zwischen den Netzen abgeschaltet und schon ist das Ziel erreicht.

Die Fritte fliegt raus. Stattdessen kommt da was anständiges hin. Ein Router mit integrierter Firewall (Lancom, Cisco, oder die hier üblichen Verdächtigen pfsense oder Mikroirgendwas), mit dem man auf jedem Port ein eigenes Netz konfigurieren kann. Dann wird das Routing zwischen den Netzen abgeschaltet und schon ist das Ziel erreicht.

Was ich mich frage: Warum darf das Praxisnotebook nicht auf die Daten zugreifen und vor allem warum darf der Praxis-PC nicht drucken?

Das eigentlich Schwere ist, den kritischen Bereich vom Internet abzuschirmen. Oder soll der kritische Bereich auch darauf keinen Zugriff erhalten?

Liebe Grüße

Erik

nanana liebe Kollegen. Das ist doch so schwer nicht.

Was ich mich frage: Warum darf das Praxisnotebook nicht auf die Daten zugreifen und vor allem warum darf der Praxis-PC nicht drucken?

Das eigentlich Schwere ist, den kritischen Bereich vom Internet abzuschirmen. Oder soll der kritische Bereich auch darauf keinen Zugriff erhalten?

Liebe Grüße

Erik

Moin...

Die Systemtopologie ist recht einfach aufgrund der geringen Teilnehmeranzahl - Wichtigster Punkt hierbei ist die Sicherstellung der Trennung der kritischen Infrastruktur zum restlichen Netzwerk - Ebenso sollte die Firewall leicht zu konfigurieren / administrieren sein, einen Virenschutz beinhalten, automatische Updates erhalten und einen VPN Zugang bieten.

was soll die Firewall den können? am besten wäre, wenn die sich selber einrichten würde....

sorry, gibbet aber nicht- egal ob das ding 200 oder 2000 euro kostet- du kannst damit nicht umgehen!

wenn ich schon Fritzbox vor einer Firewall lese, bekomme ich schon bauchschmerzen vor lachen!

dort gehört ein Modem je nach Internetzugang hin...was machst du eigentlich ohne Telefonanlage?

und dann WLAN? sogar den Drucker? und die Praxis PCs hinter der TI

kleine fachfrage... wo genau kommt der TI-Konnektor hin, und wie wird er angeschlossen?

KIM? wo?

Habt ihr Vorschläge, was hierfür der einfachste Weg vom Handling her ist? Die Kosten wären der zweitwichtigste Faktor.

nein, nicht die kosten sind am zweitwichtigsten, am wichtigsten ist, es macht jemand mit erfahrung... du bist es nicht!

Danke euch

Frank

Zitat von @Schrankwand:

Hallo zusammen,

ich bin neu im Bereich der Firewall-Thematik, stehe aber aktuell vor folgender Herausforderung. Und zwar geht es um die Einrichtung der IT in einer 1-Mann Praxis mit sensiblen Daten. Die Kosten der zwingend erforderlichen HW Firewall möchte ich gerne gering halten und auf die Lizenzgebühren ohne zusätzlichen, externen IT Support begrenzen.

dann gehe besser mal zu einem Systemhaus, und schaue über die schulter, und lerne dabei!Hallo zusammen,

ich bin neu im Bereich der Firewall-Thematik, stehe aber aktuell vor folgender Herausforderung. Und zwar geht es um die Einrichtung der IT in einer 1-Mann Praxis mit sensiblen Daten. Die Kosten der zwingend erforderlichen HW Firewall möchte ich gerne gering halten und auf die Lizenzgebühren ohne zusätzlichen, externen IT Support begrenzen.

Die Systemtopologie ist recht einfach aufgrund der geringen Teilnehmeranzahl - Wichtigster Punkt hierbei ist die Sicherstellung der Trennung der kritischen Infrastruktur zum restlichen Netzwerk - Ebenso sollte die Firewall leicht zu konfigurieren / administrieren sein, einen Virenschutz beinhalten, automatische Updates erhalten und einen VPN Zugang bieten.

sorry, gibbet aber nicht- egal ob das ding 200 oder 2000 euro kostet- du kannst damit nicht umgehen!

wenn ich schon Fritzbox vor einer Firewall lese, bekomme ich schon bauchschmerzen vor lachen!

dort gehört ein Modem je nach Internetzugang hin...was machst du eigentlich ohne Telefonanlage?

und dann WLAN? sogar den Drucker? und die Praxis PCs hinter der TI

kleine fachfrage... wo genau kommt der TI-Konnektor hin, und wie wird er angeschlossen?

KIM? wo?

Habt ihr Vorschläge, was hierfür der einfachste Weg vom Handling her ist? Die Kosten wären der zweitwichtigste Faktor.

Danke euch

Moin,

von dem ganzen TI-Gelump habe ich soviel Ahnung, wie von Modedesign ^^

ABER: das hier scheint mir eine gute, erste, Info-Quelle zu sein:

medisoftware.de/ti/

Weiter unten gibt es dann auch noch eine Abbildung, die den Aufbau skizziert - sollte aber nicht 1:1 übernommen werden

Hier finden sich noch weitere Schemata:

google.de/search?q=TI+Konnektor&source=lnms&tbm=isch& ...

Gruß

em-pie

von dem ganzen TI-Gelump habe ich soviel Ahnung, wie von Modedesign ^^

ABER: das hier scheint mir eine gute, erste, Info-Quelle zu sein:

medisoftware.de/ti/

Weiter unten gibt es dann auch noch eine Abbildung, die den Aufbau skizziert - sollte aber nicht 1:1 übernommen werden

Hier finden sich noch weitere Schemata:

google.de/search?q=TI+Konnektor&source=lnms&tbm=isch& ...

Gruß

em-pie

Moin,

Die sieht genauso aus wie mein Vorschlag. Sogar ein Lancom.

Sogar ein Lancom.

Aber viel wichtiger: Da steht

So ist es. Die Fritte muss da raus.

Liebe Grüße

Erik

Zitat von @em-pie:

ABER: das hier scheint mir eine gute, erste, Info-Quelle zu sein:

medisoftware.de/ti/

Weiter unten gibt es dann auch noch eine Abbildung, die den Aufbau skizziert - sollte aber nicht 1:1 übernommen werden

ABER: das hier scheint mir eine gute, erste, Info-Quelle zu sein:

medisoftware.de/ti/

Weiter unten gibt es dann auch noch eine Abbildung, die den Aufbau skizziert - sollte aber nicht 1:1 übernommen werden

Die sieht genauso aus wie mein Vorschlag.

Aber viel wichtiger: Da steht

Kann ich einen einfachen Router wie die Fritz!Box o.ä. nutzen oder muss es ein Sicherheitsrouter wie der LANCOM sein?

Auf keinen Fall dürfen in einer Arztpraxis eine für das private Umfeld vorgesehene Fritz!Box oder ähnliche nicht BSI-zertifizierte Geräte eingesetzt werden.

Auf keinen Fall dürfen in einer Arztpraxis eine für das private Umfeld vorgesehene Fritz!Box oder ähnliche nicht BSI-zertifizierte Geräte eingesetzt werden.

So ist es. Die Fritte muss da raus.

Liebe Grüße

Erik

Zitat von @Schrankwand:

Ergänzung - Was meint ihr denn welcher Lancom dann bei dieser Teilnehmerzahl ausreichen würde? DSL Anschluss wird maximal 100 Mbit haben

Ergänzung - Was meint ihr denn welcher Lancom dann bei dieser Teilnehmerzahl ausreichen würde? DSL Anschluss wird maximal 100 Mbit haben

Jeder, der zwei Netze trennen kann. Können die das nicht alle?

Ich habe meiner Kundin gesagt, dass Sie das "offizielle" Angebot für 29 EUR annehmen soll. Das ist für sie buchhalterisch "Aufwand" und lässt sich zu 100% ansetzen.

Und wir beide sind aus der Haftung!

Und das läuft, wenn ich das richtig erinnere, seit August problemlos.

Das dieser "offizielle" Anbieter ne poplige GmbH, im Dezember 20 gegründet, mit entsprechend niedrigem Haftungspotenzial ist, lässt eh nur mich als Betriebswirt aufhorchen.

Und wir beide sind aus der Haftung!

Und das läuft, wenn ich das richtig erinnere, seit August problemlos.

Das dieser "offizielle" Anbieter ne poplige GmbH, im Dezember 20 gegründet, mit entsprechend niedrigem Haftungspotenzial ist, lässt eh nur mich als Betriebswirt aufhorchen.

Die hatte Ende 2020 als Therapeutin mit Kassenzulassung von ihrem Praxis-SW-Anbieter ein längeres Schreiben bzgl. neuer Anforderungen der lokalen IT hinsichtlich KIM und ePA erhalten und da gabs dann als eine Option die Auslagerung an sichere-praxis-it.de/psyprax/

Viele Grüße

Viele Grüße

Das bieten inzwischen viele Anbieter an und der Nutzen ist primär optisch.

Wenn was passiert kann man sagen, wir haben eine Firewall.

Wirkliche Sicherheit bietet das nicht.

Ausgehenden Netzwerkverkehr filtern (Verweis BSI NET.3.2.A2)

Port Blocker + IP Blocker (kann jede UTM out of the box)

Eine Dauerhafte Protokollierung gewährleisten (Verweis BSI NET.3.2.A9)

Wer schaut da rein? Niemand

Filterung auf Anwendungsebene (P-A-P Struktur) (Verweis BSI NET.3.2.A16)

Kann jede UTM out of the box

Verschlüsselte Daten auf Schadcode prüfen (Verweis BSI NET.3.2.A21)

Bank- und Schad-Software verschlüsseln selber nochmal. Da kann keiner reinschauen.

Alarmierung bei Angriff (BSI NET.3.2.A23)

Portscans?

Wenn ein PC infiziert ist, baut er eine https verbindung zu einem CDN-Netzwerk auf. Das kann Nieman blocken ohne nicht 50% des Internets zu blocken.

Also stellt die Firma die Firewall mit Standardregeln hin und geht.

Wenn was passiert kann man sagen, wir haben eine Firewall.

Wirkliche Sicherheit bietet das nicht.

Ausgehenden Netzwerkverkehr filtern (Verweis BSI NET.3.2.A2)

Port Blocker + IP Blocker (kann jede UTM out of the box)

Eine Dauerhafte Protokollierung gewährleisten (Verweis BSI NET.3.2.A9)

Wer schaut da rein? Niemand

Filterung auf Anwendungsebene (P-A-P Struktur) (Verweis BSI NET.3.2.A16)

Kann jede UTM out of the box

Verschlüsselte Daten auf Schadcode prüfen (Verweis BSI NET.3.2.A21)

Bank- und Schad-Software verschlüsseln selber nochmal. Da kann keiner reinschauen.

Alarmierung bei Angriff (BSI NET.3.2.A23)

Portscans?

Wenn ein PC infiziert ist, baut er eine https verbindung zu einem CDN-Netzwerk auf. Das kann Nieman blocken ohne nicht 50% des Internets zu blocken.

Also stellt die Firma die Firewall mit Standardregeln hin und geht.

Zitat von @Schrankwand:

Ergänzung - Was meint ihr denn welcher Lancom dann bei dieser Teilnehmerzahl ausreichen würde? DSL Anschluss wird maximal 100 Mbit haben

Ergänzung - Was meint ihr denn welcher Lancom dann bei dieser Teilnehmerzahl ausreichen würde? DSL Anschluss wird maximal 100 Mbit haben

1781VAW

Der externe Support wird imo, mal unabhängig von der Infrastruktur, kaum vermeidbar sein. Gerade wegen dem Bastelpaket, dass der DGN da abliefert.

Gruß

BlackArch

Moin,

Letztlich ist es ein weiterer Dienstleister im Spiel, der im Fehlerfall auch wieder den (Zuständigkeits-)Ball hin und her spielen kann.

Frage wäre außerdem, ob sie dann exklusiven Zugriff auf die Hardware-Firewall haben, es sich also um eine weitere BlackBox (wie der TI-Konnektor) handelt.

Gruß

cykes

Zitat von @Visucius:

Die hatte Ende 2020 als Therapeutin mit Kassenzulassung von ihrem Praxis-SW-Anbieter ein längeres Schreiben bzgl. neuer Anforderungen der lokalen IT hinsichtlich KIM und ePA erhalten und da gabs dann als eine Option die Auslagerung an sichere-praxis-it.de/psyprax/

Schön und gut, gibt es denn schon Erfahrungswerte bezüglich Support mit diesem Anbieter? Es sollten aber auch die einmaligen Installationskosten von mindestens 350.-€ (je nach bestelltem Paket) nicht unerwähnt bleiben.Die hatte Ende 2020 als Therapeutin mit Kassenzulassung von ihrem Praxis-SW-Anbieter ein längeres Schreiben bzgl. neuer Anforderungen der lokalen IT hinsichtlich KIM und ePA erhalten und da gabs dann als eine Option die Auslagerung an sichere-praxis-it.de/psyprax/

Letztlich ist es ein weiterer Dienstleister im Spiel, der im Fehlerfall auch wieder den (Zuständigkeits-)Ball hin und her spielen kann.

Frage wäre außerdem, ob sie dann exklusiven Zugriff auf die Hardware-Firewall haben, es sich also um eine weitere BlackBox (wie der TI-Konnektor) handelt.

Gruß

cykes

Hallo,

beim Betrieb einer Firewall sind die Regeln für den Datenverkehr das wesentliche. Angenommen Du stellst eine so richtig teure bunte Box mit richtig viel Leistung hin, und konfigurierst sie nicht, hat das ganze schöne Geld keinen Effekt erzielt.

Beispiel "Einstiegsfirewall" mit SPI (de.wikipedia.org/wiki/Stateful_Packet_Inspection) und NAT (de.wikipedia.org/wiki/Netzwerkadress%C3%BCbersetzung) erreicht nur folgendes:

Vielleicht möchtest Du aber auch eines der folgenden Features

Bei kleinen Einrichtungen, wo dann Admin == Benutzer muss man sich dann noch vor sich selbst schützen. Keine lokalen Adminrechte für Benutzer, kein Surfen im Internet auf Adminrechnern.

Das alles zusammen nennt sich dann Sicherheitskonzept. Das ist der eigentliche Knackpunkt. Entweder entwirfst Dein Konzept selber - das erfordert aber mehr als grundlegendes Verständnis von Netzwerk und Computern. Oder aber du beauftragst jemanden damit.

Zu deinem Aufbau: Wenn Du nur auf dem einen PC sensible Daten hast und dieser hinter 2 Firewalls steht (Fritzbox und Konnektor) würde ein Basis-Sicherheitskonzept für diesen PC zum Schutz der Daten folgendes beinhalten:

Wovor schützt das?

Wovor schützt das das nicht?

Auch wenn es doof klingt. Mach als erstes eine Gefährdungsanalyse Welche Gefahren sind realistisch? Welche eher theroretisch? Dann muss man festlegen, wie sicher "Sicher" sein soll - das definiert dann den Aufwand und die letztlich die Kosten.

Welche Gefahren sind realistisch? Welche eher theroretisch? Dann muss man festlegen, wie sicher "Sicher" sein soll - das definiert dann den Aufwand und die letztlich die Kosten.

Für mich sind folgende Fragen relevant:

Grüße

lcer

beim Betrieb einer Firewall sind die Regeln für den Datenverkehr das wesentliche. Angenommen Du stellst eine so richtig teure bunte Box mit richtig viel Leistung hin, und konfigurierst sie nicht, hat das ganze schöne Geld keinen Effekt erzielt.

Beispiel "Einstiegsfirewall" mit SPI (de.wikipedia.org/wiki/Stateful_Packet_Inspection) und NAT (de.wikipedia.org/wiki/Netzwerkadress%C3%BCbersetzung) erreicht nur folgendes:

- vom Internet kommen nur Antwort-Daten nach innen, für die zuvor von innen angefragt worden.

Vielleicht möchtest Du aber auch eines der folgenden Features

- Sperren bösartiger Internetadressen

- Beschränken des Internetzugriffs auf bestimmte Rechner und Protokolle

- Wächtern gegen Malwareaktivität

Bei kleinen Einrichtungen, wo dann Admin == Benutzer muss man sich dann noch vor sich selbst schützen. Keine lokalen Adminrechte für Benutzer, kein Surfen im Internet auf Adminrechnern.

Das alles zusammen nennt sich dann Sicherheitskonzept. Das ist der eigentliche Knackpunkt. Entweder entwirfst Dein Konzept selber - das erfordert aber mehr als grundlegendes Verständnis von Netzwerk und Computern. Oder aber du beauftragst jemanden damit.

Zu deinem Aufbau: Wenn Du nur auf dem einen PC sensible Daten hast und dieser hinter 2 Firewalls steht (Fritzbox und Konnektor) würde ein Basis-Sicherheitskonzept für diesen PC zum Schutz der Daten folgendes beinhalten:

- keine lokalen Admin-Rechte für den Benutzer

- nur individualisierte Konten mit geheimen Passwörtern

- kein Internetbrowsen, keine EMail

- keine Verwendung von USB-Speichermedien

- nur sicher beschaffte Software ist installiert.

- alle aktuellen Updates werden eingespielt

- ein Virenscanner mit aktuellen Prüfroutinen wird verwendet (wobei man hier einen ellenlange Diskussion aufmachen könnte)

Wovor schützt das?

- vor bösen Menschen im Internet

Wovor schützt das das nicht?

- vor Brand und Wasser und Hardwaredefekten (die Datensicherung fehlt?)

- vor bösen Menschen, die sich unbeaufsichtigt dem PC nähren können

- vor dummen Arztsoftwareherstellern, die Sicherheitslücken aufreißen

Auch wenn es doof klingt. Mach als erstes eine Gefährdungsanalyse

Für mich sind folgende Fragen relevant:

- wie lange kann ich mir eine Betriebsunterbrechung leisten?

- wir aufwändig wird das Benachrichtigen (Post

) der betroffenen Personen (Patienten

) nach DSGVO bei einem Datenabfluss (bzw. wenn im Rahmen eines Sicherheitsvorfalls ein Datenabfluss nicht ausgeschlossen werden kann)

Grüße

lcer

Schön und gut, gibt es denn schon Erfahrungswerte bezüglich Support mit diesem Anbieter?

Läuft seit August offenbar problemlos, die Terminabsprache war lt. Ihrer Auskunft auch kein Problem ... aber die haben auch ein paar Monate Vorlauf gehabt. Die Kundin ist - gar nicht - IT affin.Es sollten aber auch die einmaligen Installationskosten von mindestens 350.-€

Jo, was die Frage aufwirft, was Du so an HW-Kosten inkl. Vor-Ort-Installation für ne Firewall aufrufst.Aber es gibt ja mehrere Anbieter und es ist ja nur eine Alternative. Ich bin weder Spezialist für diese nervige Connectoren-Thematik, die sich im Halbjahres-Rhythmus "entwickelt", noch für die speziellen Bedürfnisse im Medizinbereich, weil ich da nur eine Kundin habe. Als Krönung dann noch die DSGVO ...

Wenn ich dann das "Sicherheitsgateway" komplett externalisiere, habe ich deutlich weniger Ärger und die Kundin hat eine "rechtssichere" Variante, als ich sie ihr bieten kann. Und wenn eines der Updates bei denen schief läuft, dann habe ich jemanden auf den ich zeigen kann

Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Woher soll denn bitte das Wissen kommen wenn man für jedes Projekt ein Systemhaus beauftragt.

In die meisten Themen kann man sich einarbeiten und bei den Systemhäusern gibt es mit Sicherheit nicht nur eins welche oben genannte Projekte mit einer FritzBox umsetzen und dem Kunden als Kostengünstige alternative verkaufen

Wenn wir hier jeden Empfehlen sich an ein Systemhaus zu wenden haben wir in 10 Jahren keine sysadmins mehr sondern nur noch IT-Projektmanager welche 0 Plan von Infrastrukturen und der realen IT Welt haben.

Sorry, möchte hier nicht rumstänkern. Aber schon in so vielen Threads gelesen statt einer vernünftigen Antwort welche zur Problemlösung beiträgt, das nervt langsam.

PS:

Manchmal sind die Antworten völlig in Ordnung, aber in diesem Thread kam es mir schon so vor als würde der TE zumindest den Willen haben sich tiefer mit dem Thema zu beschäftigen und auch zu verstehen das es ein sehr wichtiges und security relevantes Thema ist.

Grüße

Somebody

Woher soll denn bitte das Wissen kommen wenn man für jedes Projekt ein Systemhaus beauftragt.

In die meisten Themen kann man sich einarbeiten und bei den Systemhäusern gibt es mit Sicherheit nicht nur eins welche oben genannte Projekte mit einer FritzBox umsetzen und dem Kunden als Kostengünstige alternative verkaufen

Wenn wir hier jeden Empfehlen sich an ein Systemhaus zu wenden haben wir in 10 Jahren keine sysadmins mehr sondern nur noch IT-Projektmanager welche 0 Plan von Infrastrukturen und der realen IT Welt haben.

Sorry, möchte hier nicht rumstänkern. Aber schon in so vielen Threads gelesen statt einer vernünftigen Antwort welche zur Problemlösung beiträgt, das nervt langsam.

PS:

Manchmal sind die Antworten völlig in Ordnung, aber in diesem Thread kam es mir schon so vor als würde der TE zumindest den Willen haben sich tiefer mit dem Thema zu beschäftigen und auch zu verstehen das es ein sehr wichtiges und security relevantes Thema ist.

Grüße

Somebody

Moin...

diese sicherheits Buden für FW und dergleichen in der Praxis IT haben heutezutage einen run, genau wie die datenschutz heinis , die ihr wissen online incl. zertifikat für 399 ,- erworben haben!

mal sehen wie lange.... man betrachte nur mal die Haftung

Frank

Wenn ich dann das "Sicherheitsgateway" komplett externalisiere, habe ich deutlich weniger Ärger und die Kundin hat eine "rechtssichere" Variante, als ich sie ihr bieten kann.

das ist ein irrtum, der Kunde haftet immer und ist in der verantwortung! selbst wenn der papst die FW segnet, und da offensichtliche fehler gemacht wurden, haftet erst mal dert kunde... der kann dann spärer versuchen den dienstleister ann die karre zu bekommen... aber das dauert....diese sicherheits Buden für FW und dergleichen in der Praxis IT haben heutezutage einen run, genau wie die datenschutz heinis , die ihr wissen online incl. zertifikat für 399 ,- erworben haben!

mal sehen wie lange.... man betrachte nur mal die Haftung

Frank

Moin...

In die meisten Themen kann man sich einarbeiten und bei den Systemhäusern gibt es mit Sicherheit nicht nur eins welche oben genannte Projekte mit einer FritzBox umsetzen und dem Kunden als Kostengünstige alternative verkaufen

du redest von kistenschieber... na toll....

Wenn wir hier jeden Empfehlen sich an ein Systemhaus zu wenden haben wir in 10 Jahren keine sysadmins mehr sondern nur noch IT-Projektmanager welche 0 Plan von Infrastrukturen und der realen IT Welt haben.

was nen blödsinn...

Sorry, möchte hier nicht rumstänkern. Aber schon in so vielen Threads gelesen statt einer vernünftigen Antwort welche zur Problemlösung beiträgt, das nervt langsam.

na dann schlage doch mal eine lösung vor!

letztendlich müssen später Systemhäuser den karren aus den dreck ziehen... wäre ja nicht das erste mal!

PS:

Manchmal sind die Antworten völlig in Ordnung, aber in diesem Thread kam es mir schon so vor als würde der TE zumindest den Willen haben sich tiefer mit dem Thema zu beschäftigen und auch zu verstehen das es ein sehr wichtiges und security relevantes Thema ist.

das ist ja auch gut, aber warum nicht mit fachkundiger anleitung?

sein netzwerk plan sagt doch schon alles...

Grüße

Somebody

Frank

Zitat von @SomebodyToLove:

Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Woher soll denn bitte das Wissen kommen wenn man für jedes Projekt ein Systemhaus beauftragt.

das ist falsch... ich habe von leuten gehört, die haben richtig was gelernt, und wissen was getan werden muss!Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Woher soll denn bitte das Wissen kommen wenn man für jedes Projekt ein Systemhaus beauftragt.

In die meisten Themen kann man sich einarbeiten und bei den Systemhäusern gibt es mit Sicherheit nicht nur eins welche oben genannte Projekte mit einer FritzBox umsetzen und dem Kunden als Kostengünstige alternative verkaufen

Wenn wir hier jeden Empfehlen sich an ein Systemhaus zu wenden haben wir in 10 Jahren keine sysadmins mehr sondern nur noch IT-Projektmanager welche 0 Plan von Infrastrukturen und der realen IT Welt haben.

Sorry, möchte hier nicht rumstänkern. Aber schon in so vielen Threads gelesen statt einer vernünftigen Antwort welche zur Problemlösung beiträgt, das nervt langsam.

letztendlich müssen später Systemhäuser den karren aus den dreck ziehen... wäre ja nicht das erste mal!

PS:

Manchmal sind die Antworten völlig in Ordnung, aber in diesem Thread kam es mir schon so vor als würde der TE zumindest den Willen haben sich tiefer mit dem Thema zu beschäftigen und auch zu verstehen das es ein sehr wichtiges und security relevantes Thema ist.

sein netzwerk plan sagt doch schon alles...

Grüße

Somebody

Frank

das ist falsch... ich habe von leuten gehört, die haben richtig was gelernt, und wissen was getan werden muss!

Das müssen diese "FakeNews" sein, von denen man überall liest

Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Da gehts ein wenig um Risiko-Abwägung. Hätte ich mehr solcher Kunden, hätte ich mich damit auch intensiv auseinandergesetzt. Letztlich ist das ja ein mehr oder weniger wiederkehrendes Setup und eine lukrative Clientel. Aber dann komme ich auch nicht nen knappes Jahr nach der Ankündigung mit so ner Lösungsanfrage ums Eck. Verstehe mich nicht falsch: Aber Patientenakten sind mMn. nicht das Spielfeld, mit dem ich starten sollte, wenn ich mich in Firewalls einarbeite.

Man muss die Fallhöhe ja nicht unnötig hoch hängen

PS: Und in 2 Jahren - so hört man - ist der aktuelle Kram eh wieder Geschichte, dann kommt ganz was neues.

Die Kosten der zwingend erforderlichen HW Firewall möchte ich gerne gering halten

Dann nimmst du die Klassiker pfSense oder OPNsense:Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die erforderliche Hardware gibt es als fertige Sets:

ipu-system.de/produkte/ipu450.html

varia-store.com/de/produkt/108170-pc-engines-apu4d2-embedded-box ...

Hallo nochmal,

wenn man mal einen Schritt zurück tritt, gibt es auch eine einfache Lösung - aber bitte nicht hauen :

:

Der in reihe geschaltete Konnektor betreibt ja NAT auf der WAN-Schnittstelle. Schon deshalb kommt man von Druckernetz & co nicht auf den PC! Wenn man dann noch sicherheitshalber die Windows-Firewall ordentlich konfiguriert, ist die Kiste dicht und doppelt gesichert! Ende. Das einzige was man dann noch braucht, ist eine feste Route von der Fritzbox auf den Konnektor. Kann die das nicht (kein Erfahrungswerte!) muss diese getauscht werden.

Zumindest bei einem PC ist das eine Lösung. Beachten muss man nur, dass man nach jeder Softwareinstallation prüfen sollte, ob Firewallregeln geändert worden.

Grüße

lcer

wenn man mal einen Schritt zurück tritt, gibt es auch eine einfache Lösung - aber bitte nicht hauen

Der in reihe geschaltete Konnektor betreibt ja NAT auf der WAN-Schnittstelle. Schon deshalb kommt man von Druckernetz & co nicht auf den PC! Wenn man dann noch sicherheitshalber die Windows-Firewall ordentlich konfiguriert, ist die Kiste dicht und doppelt gesichert! Ende. Das einzige was man dann noch braucht, ist eine feste Route von der Fritzbox auf den Konnektor. Kann die das nicht (kein Erfahrungswerte!) muss diese getauscht werden.

Zumindest bei einem PC ist das eine Lösung. Beachten muss man nur, dass man nach jeder Softwareinstallation prüfen sollte, ob Firewallregeln geändert worden.

Grüße

lcer

moin...

Da gehts ein wenig um Risiko-Abwägung. Hätte ich mehr solcher Kunden, hätte ich mich damit auch intensiv auseinandergesetzt. Letztlich ist das ja ein mehr oder weniger wiederkehrendes Setup und eine lukrative Clientel. Aber dann komme ich auch nicht nen knappes Jahr nach der Ankündigung mit so ner Lösungsanfrage ums Eck. Verstehe mich nicht falsch: Aber Patientenakten sind mMn. nicht das Spielfeld, mit dem ich starten sollte, wenn ich mich in Firewalls einarbeite.

natürlich ist das ein sehr lukratives geschäft, deswegen mache ich das ja auch

fakt ist, für uns als systemhaus ist es kein Problem einen unerfahrenen admin an die hand zu nehmen...

Man muss die Fallhöhe ja nicht unnötig hoch hängen

stimmt

PS: Und in 2 Jahren - so hört man - ist der aktuelle Kram eh wieder Geschichte, dann kommt ganz was neues.

sowiso...

Frank

Zitat von @Visucius:

Das müssen diese "FakeNews" sein, von denen man überall liest

ich befürchte das auch...das ist falsch... ich habe von leuten gehört, die haben richtig was gelernt, und wissen was getan werden muss!

Das müssen diese "FakeNews" sein, von denen man überall liest

Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Da gehts ein wenig um Risiko-Abwägung. Hätte ich mehr solcher Kunden, hätte ich mich damit auch intensiv auseinandergesetzt. Letztlich ist das ja ein mehr oder weniger wiederkehrendes Setup und eine lukrative Clientel. Aber dann komme ich auch nicht nen knappes Jahr nach der Ankündigung mit so ner Lösungsanfrage ums Eck. Verstehe mich nicht falsch: Aber Patientenakten sind mMn. nicht das Spielfeld, mit dem ich starten sollte, wenn ich mich in Firewalls einarbeite.

fakt ist, für uns als systemhaus ist es kein Problem einen unerfahrenen admin an die hand zu nehmen...

Man muss die Fallhöhe ja nicht unnötig hoch hängen

PS: Und in 2 Jahren - so hört man - ist der aktuelle Kram eh wieder Geschichte, dann kommt ganz was neues.

sowiso...

Frank

Zitat von @SomebodyToLove:

Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Immer dieses "Lass es bleiben" "Beauftrage ein Systemhaus" .... Hättet ihr selber euch damals nicht mit neuen Problemen und Aufgabenstellungen auseinandergesetzt würdet ihr heute nicht erfolgreich in der IT arbeiten.

Aber du scheinst zu ignorieren, dass es sich hier um einen bekennenden Enduser handelt. Der sich anmaßt, ohne Vorkenntnisse zu entscheiden, was Billig und Richtig ist.

Wo ist da das Fachgespräch unter Kollegen möglich? Da ist man besser bedingt, wenn man die Planung Schwarz-Weis ausdruckt und ihm Wachsmalstifte zum Kolorieren in die Hand drückt.

Hallo nochmal,

@Schrankwand

Um eine Vorstellung vom Umfang des Problems zu bekommen, solltest Du Dir mal die Firewall-Einstellungen auf Deinem PC anschauen: "Windows Defender Firewall mit erweiterter Sicherheit" öffnen und dort die eingehenden Regeln durchsehen. Vieles davon muss bei der Hardwarefirewall auch eingestellt werden - aber nicht alles.

Zweites schau Dir Die Regeln mal genau an. Etliche Regeln lassen nicht einfach nur irgendeinen Port zu, sondern nur, wenn ein bestimmtes Programm / ein Dienst diesen Port verwendet. Als ich nur "welcher Port" sondern auch ein bisschen "wer und warum".

Dritter Punkt: Viele Firewall-Produkte kann man zu testzwecken als VM installieren und sich die Bedienung mal ansehen.

Grüße

lcer

@Schrankwand

ich bin neu im Bereich der Firewall-Thematik

Um eine Vorstellung vom Umfang des Problems zu bekommen, solltest Du Dir mal die Firewall-Einstellungen auf Deinem PC anschauen: "Windows Defender Firewall mit erweiterter Sicherheit" öffnen und dort die eingehenden Regeln durchsehen. Vieles davon muss bei der Hardwarefirewall auch eingestellt werden - aber nicht alles.

Zweites schau Dir Die Regeln mal genau an. Etliche Regeln lassen nicht einfach nur irgendeinen Port zu, sondern nur, wenn ein bestimmtes Programm / ein Dienst diesen Port verwendet. Als ich nur "welcher Port" sondern auch ein bisschen "wer und warum".

Dritter Punkt: Viele Firewall-Produkte kann man zu testzwecken als VM installieren und sich die Bedienung mal ansehen.

Grüße

lcer

Sorry,

meine Antwort war wohl etwas vorschnell.

Hatte heute bereits einen stressigen Tag und war nicht ganz auf der Höhe.

Mein Kommentar hier an der stelle war weder nützlich zur Problemlösung noch hat er einen Informellen Beitrag geleistet.

Wollte es wohl nur loswerden weil es mir schon öfter in anderen Threads aufgefallen ist und ich mir das oben geschriebene öfter gedacht habe.

Allerdings gebe ich euch zu 100% recht, dass Patientenakten hierfür wohl nicht die richtige Spielwiese ist.

Stress + Freitag + Genervt = Dummer Kommentar

Sorry und weitermachen.

Grüße

Somebody

meine Antwort war wohl etwas vorschnell.

Hatte heute bereits einen stressigen Tag und war nicht ganz auf der Höhe.

Mein Kommentar hier an der stelle war weder nützlich zur Problemlösung noch hat er einen Informellen Beitrag geleistet.

Wollte es wohl nur loswerden weil es mir schon öfter in anderen Threads aufgefallen ist und ich mir das oben geschriebene öfter gedacht habe.

Allerdings gebe ich euch zu 100% recht, dass Patientenakten hierfür wohl nicht die richtige Spielwiese ist.

Stress + Freitag + Genervt = Dummer Kommentar

Sorry und weitermachen.

Grüße

Somebody

👍

Wie heisst es so schön? When the truth is found ....

Sonnige Novembergrüße

lcer

Sonnige Novembergrüße

lcer

Hallo,

In wie weit das schützt, kann man aber hinterfragen. Die "Sicherheitsmaßnahmen" des SIS-Providers sind nicht transparent. Und spätestens seit https / TLS überall aktiviert ist, ist der Datenverkehr auch für den Provider nicht ohne weiteres lesbar (Stichwort transparenter https-Proxy) - damit nicht überprüfbar und damit nicht absicherbar.

. Im IT-Betreuungsmarkt für 1-Mann-Firmen tummeln sich jede Menge Amateure.

. Im IT-Betreuungsmarkt für 1-Mann-Firmen tummeln sich jede Menge Amateure.

Grüße

lcer

Zitat von @Schrankwand:

Er dient lediglich zur Nutzung der Praxis SW welche eine Verbindung über den TI-Konnektor herstellt. Der TI-Konnektor als Black-Box ist sowieso nur durch den DL der TI anzufassen.

Das sehe ich kritisch. Der Dienstleister hat Dir die Zugangsdaten übergeben. Da kannst Du nicht behaupten, Du hättest nicht nachschauen können, ob alles richtig konfiguriert ist.Er dient lediglich zur Nutzung der Praxis SW welche eine Verbindung über den TI-Konnektor herstellt. Der TI-Konnektor als Black-Box ist sowieso nur durch den DL der TI anzufassen.

Selbst im Falle des regulären Internetzugriffs dieses Rechners würde dieser über das SIS Modul des Konnektors und somit geschützt erfolgen.

Du hast SIS aktiviert? Hab ich bisher noch nicht gesehen ...In wie weit das schützt, kann man aber hinterfragen. Die "Sicherheitsmaßnahmen" des SIS-Providers sind nicht transparent. Und spätestens seit https / TLS überall aktiviert ist, ist der Datenverkehr auch für den Provider nicht ohne weiteres lesbar (Stichwort transparenter https-Proxy) - damit nicht überprüfbar und damit nicht absicherbar.

D.h. selbst bei fehlerhafter Konfiguration des Lancom würde der TI Konnektor in Reinform am Netz hängen wie es die Reihenschaltung (als favorisierte Lösung der KVWL) vorsieht und somit den Praxis-PC immer noch konform der Anforderung der KVWL/BSI schützen.

genau. Fritzbox ist OK (falls dort die Rückroute eingetragen werden kann)Ich möchte lediglich das restliche Netzwerk in dem keine sensiblen Patientendaten liegen besser nach Außen absichern und im Bestcase noch eine sichere Möglichkeit finden, wie auch der Praxis PC den Drucker nutzen kann ohne eine Schwachstelle zu erzeugen.

Das kann er auch in der seriellen Konfiguration. Der PC kann durch das NAT im Konnektor auf den Drucker zugreifen, der Drucker aber nicht auf den PC. Die Schwachstelle könnte hier nur der Drucker selbst sein...Versteht mich nicht falsch - viele eurer Argumente sind absolut richtig und sobald das Netzwerk größere wäre und sicherlich auch mehrere Mitarbeiter als mögliche Schwachstelle beinhalten würde, wäre eine professionelle Betreuung sicherlich der richtige weg.

Es geht hier allerdings weiterhin um eine 1-Mann Praxis

Das alte Dilemma - Enterprise-Grade Security ist hier "überdimensioniert", für manche Lösungen beginnen die Lizenzen erst bei 100 und mehr Benutzern Es geht hier allerdings weiterhin um eine 1-Mann Praxis

Ich sagte ebenso, dass ich quasi vor 2 Tagen mit dem Thema angefangen habe und mich nun 2 Monate lang einarbeiten werden. Daher auch danke für die Tipps mit der VM um sich die SW vorher anzuschauen.

Sicherlich kann ich einige Dinge auch hier vorher vollständig abbilden und testen.

Viel Erfolg.Sicherlich kann ich einige Dinge auch hier vorher vollständig abbilden und testen.

Grüße

lcer

Das sehe ich kritisch. Der Dienstleister hat Dir die Zugangsdaten übergeben. Da kannst Du nicht behaupten, Du hättest nicht nachschauen können, ob alles richtig konfiguriert ist.

Echt jetzt?! Wenn ich Dir auf nem Stick die Gensequenz vom mRNA-Impfstoff zukommen lasse, kannst Du die Wirksamkeit prüfen?! Mach Sachen 😂

Hallo,

Da hast Du wohl wenig Erfahrung mit IT Dienstleistern für Arztsoftware . Ich glaube nicht, dass die Auditprotokolle des Konnektors irgendwo archiviert werden. Ich weiß aber, dass viele Konnektoren „irgendwie“ konfiguriert worden. Unsere Konnektoren nutzten beispielsweise zunächst Google als DNS. Wer hat das eingestellt? Möchte ich das? Gibt es dokumentiertes Übergabeprotokoll mit den Einstellungen? Eher nicht. Der Dienstleister kann immer behaupten, er war es nicht.

. Ich glaube nicht, dass die Auditprotokolle des Konnektors irgendwo archiviert werden. Ich weiß aber, dass viele Konnektoren „irgendwie“ konfiguriert worden. Unsere Konnektoren nutzten beispielsweise zunächst Google als DNS. Wer hat das eingestellt? Möchte ich das? Gibt es dokumentiertes Übergabeprotokoll mit den Einstellungen? Eher nicht. Der Dienstleister kann immer behaupten, er war es nicht.

Übrigens- die mRNA Sequenz muss ich nur prüfen, wenn ich den Impfstoff prüfen und in Verkehr bringen will.

Grüße

lcer

Zitat von @Visucius:

Echt jetzt?! Wenn ich Dir auf nem Stick die Gensequenz vom mRNA-Impfstoff zukommen lasse, kannst Du die Wirksamkeit prüfen?! Mach Sachen 😂

Das sehe ich kritisch. Der Dienstleister hat Dir die Zugangsdaten übergeben. Da kannst Du nicht behaupten, Du hättest nicht nachschauen können, ob alles richtig konfiguriert ist.

Echt jetzt?! Wenn ich Dir auf nem Stick die Gensequenz vom mRNA-Impfstoff zukommen lasse, kannst Du die Wirksamkeit prüfen?! Mach Sachen 😂

Da hast Du wohl wenig Erfahrung mit IT Dienstleistern für Arztsoftware

Übrigens- die mRNA Sequenz muss ich nur prüfen, wenn ich den Impfstoff prüfen und in Verkehr bringen will.

Grüße

lcer

Da hast Du wohl wenig Erfahrung mit IT Dienstleistern für Arztsoftware . Ich glaube nicht, dass die Auditprotokolle des Konnektors irgendwo archiviert werden. Ich weiß aber, dass viele Konnektoren „irgendwie“ konfiguriert worden. Unsere Konnektoren nutzten beispielsweise zunächst Google als DNS. Wer hat das eingestellt? Möchte ich das? Gibt es dokumentiertes Übergabeprotokoll mit den Einstellungen? Eher nicht. Der Dienstleister kann immer behaupten, er war es nicht.

Das da nicht alles Gold ist, was glänzt, ist mir schon klar. Aber die Logik, dass der Auftraggeber aus Haftungsgründen die Arbeit vom DL gefälligst zu prüfen hat, finde ich ausgesprochen sportlich.

Hallo,

Grüße

lcer

Zitat von @RolGie:

Der kleine Black Dwarf von Securepoint in Kombination mit der Fritzbox setzt das geforderte Szenario wunderbar funktional und sicher in der Praxis um....meine Empfehlung

????? wieso jetzt? Einen VPN-Gateway braucht der TO nun wirklich nicht. Das einzige notwendige VPN macht der Telematik-Konnektor - und den hat er - und den kann er auch nicht tauschen. Wenn, dann könnte er die Fritzbox ersetzen ....Der kleine Black Dwarf von Securepoint in Kombination mit der Fritzbox setzt das geforderte Szenario wunderbar funktional und sicher in der Praxis um....meine Empfehlung

Grüße

lcer

Hallo Schrankwand,

mit Interesse habe ich Deine Frage hier gelesen. Diese kann ich nachempfinden und finde gut, dass Dzu hier um Rat suchst.

Leider wird, wie schon häufig, das hier sehr gerne zerrissen und der Fragenbde gerne klein gemacht.

Man kann nur lernen, wenn man Fragen stellen darf.

Wen ich hier die Kommentare lese, ist das nicht so, das tut mir auch für Dich sehr leid.

Aber gerne antworte ich Dir hier auf Augenhöhe.

Wir betreuuen auch vile AP und setzen dazu eine gute UTM Firewall (Fortinet, Fortigate) ein. Diese sind natürlich nicht kostenlos , aber bei kleineren Umgebungen durchaus gut zu benutzen, ob das nun der Hersteller der ersten Wahl ist muss jeder selber für sich entscheiden , es soll ja hier auch nur zur Orientierung dienen .

Wir nutzen eine Fritzbox als reine Interenteinwahl und realisieren alle Security über eine dahinterliegende Firewall.

Auch eine Netzabtrennung oder Auftrennung lässt suich darüber realisieren .

Und natürlich darf duie Frage gestellt werden, was der Kunde bereit ist dazu zu zahlen.

Als Argumentationshilfe dient auch gerne die Empfehlungen im Breich IT der zuständigen Kammern. Diese sind ja auch frei einsehbar.

Und natürlich gibt Dir hier keiner eine verbindliche Empfehlung, es wurde ja zunächst nur nach einer Meinung gefragt,

und so verstehe ich das auch.

LG Axel

mit Interesse habe ich Deine Frage hier gelesen. Diese kann ich nachempfinden und finde gut, dass Dzu hier um Rat suchst.

Leider wird, wie schon häufig, das hier sehr gerne zerrissen und der Fragenbde gerne klein gemacht.

Man kann nur lernen, wenn man Fragen stellen darf.

Wen ich hier die Kommentare lese, ist das nicht so, das tut mir auch für Dich sehr leid.

Aber gerne antworte ich Dir hier auf Augenhöhe.

Wir betreuuen auch vile AP und setzen dazu eine gute UTM Firewall (Fortinet, Fortigate) ein. Diese sind natürlich nicht kostenlos , aber bei kleineren Umgebungen durchaus gut zu benutzen, ob das nun der Hersteller der ersten Wahl ist muss jeder selber für sich entscheiden , es soll ja hier auch nur zur Orientierung dienen .

Wir nutzen eine Fritzbox als reine Interenteinwahl und realisieren alle Security über eine dahinterliegende Firewall.

Auch eine Netzabtrennung oder Auftrennung lässt suich darüber realisieren .

Und natürlich darf duie Frage gestellt werden, was der Kunde bereit ist dazu zu zahlen.

Als Argumentationshilfe dient auch gerne die Empfehlungen im Breich IT der zuständigen Kammern. Diese sind ja auch frei einsehbar.

Und natürlich gibt Dir hier keiner eine verbindliche Empfehlung, es wurde ja zunächst nur nach einer Meinung gefragt,

und so verstehe ich das auch.

LG Axel

Hallo,

Aber warum

Die kann dann doch weg - oder?

Grüße

lcer

Zitat von @RolGie:

wieso VPN Gateway? was hat die VPN Gateway mit der UTM Black Dwarf zu tun ? rein gar nichts, nur dass der BD auch VPN kann....sind aber 2 verschiedene Geräte!!....das empfohlene ist eine UTM und das andere reine VPN...von der rede ich aber nicht

OK, habe ich jetzt auch gefunden. Vielleicht hättest Du "UTM" auch dazuschreiben sollen.wieso VPN Gateway? was hat die VPN Gateway mit der UTM Black Dwarf zu tun ? rein gar nichts, nur dass der BD auch VPN kann....sind aber 2 verschiedene Geräte!!....das empfohlene ist eine UTM und das andere reine VPN...von der rede ich aber nicht

Aber warum

in Kombination mit der Fritzbox

Die kann dann doch weg - oder?

Grüße

lcer

Moin...

da würde ich ein ordentliches XDSL Moden nehmen wollen....

Frank

Zitat von @RolGie:

Nein die Fritzbox wird schon für den Internetzugang benötigt da der Black Dwarf also die UTM dahinter eingerichtet wird

Nein die Fritzbox wird schon für den Internetzugang benötigt da der Black Dwarf also die UTM dahinter eingerichtet wird

da würde ich ein ordentliches XDSL Moden nehmen wollen....

Frank

Wenn's das denn nun war bitte den Thread hier dann auch als erledigt schliessen !!

How can I mark a post as solved?

How can I mark a post as solved?