Verständnisfrage pfSense mit Fritzbox, VLAN und Switch

Hallo,

ich bin kurz davor mir eine pfSense einzurichten via ISO-Image auf einem alten PC.

Vorhaben:

Fritzbox -> pfSense -> Switch -> Endgeräte

Was ich so rausgelesen habe, hat die pfSense zwei Ports (WAN und LAN).

Mit dem WAN gehe ich zur Fritzbox mit dem LAN gehe ich zum Switch.

Meine Fritzbox hat die IP 192.168.178.1 dann müsste der WAN-Port die 192.168.178.2 bekommen.

Der LAN-Port hat laut pfSense Dokumentation bei der Auslieferung die 192.168.1.1 auf der LAN-Seite, diese kann ich ja in eine mir beliebige IP-Adresse auswählen!

Vorteilhaft wäre hier das Klasse A (10.0.0.0/8) oder Klasse B (172.16.0.0/12) Netz.

Wenn ich bspw. der pfSense LAN den IP-Bereich 10.0.0.1/24 zuweise.

Welche IP bekommt der Switch?

VLAN 2: Home => kann ich dem VLAN 10.0.1.0/24 zuweisen?

VLAN 3: Guest => kann ich dem VLAN 10.0.2.0/24 zuweisen?

VLAN 4: Accesspoint => kann ich dem VLAN 10.0.3.0/24 zuweisen? (eigenes VLAN weil ich 4 Stück habe. Keller, EG, OG, DG)

Ist dies so praktikabel oder sollte man das lieber anders gesatlten?

Wäre für Eure Unterstützung sehr dankbar.

ich bin kurz davor mir eine pfSense einzurichten via ISO-Image auf einem alten PC.

Vorhaben:

Fritzbox -> pfSense -> Switch -> Endgeräte

Was ich so rausgelesen habe, hat die pfSense zwei Ports (WAN und LAN).

Mit dem WAN gehe ich zur Fritzbox mit dem LAN gehe ich zum Switch.

Meine Fritzbox hat die IP 192.168.178.1 dann müsste der WAN-Port die 192.168.178.2 bekommen.

Der LAN-Port hat laut pfSense Dokumentation bei der Auslieferung die 192.168.1.1 auf der LAN-Seite, diese kann ich ja in eine mir beliebige IP-Adresse auswählen!

Vorteilhaft wäre hier das Klasse A (10.0.0.0/8) oder Klasse B (172.16.0.0/12) Netz.

Wenn ich bspw. der pfSense LAN den IP-Bereich 10.0.0.1/24 zuweise.

Welche IP bekommt der Switch?

VLAN 2: Home => kann ich dem VLAN 10.0.1.0/24 zuweisen?

VLAN 3: Guest => kann ich dem VLAN 10.0.2.0/24 zuweisen?

VLAN 4: Accesspoint => kann ich dem VLAN 10.0.3.0/24 zuweisen? (eigenes VLAN weil ich 4 Stück habe. Keller, EG, OG, DG)

Ist dies so praktikabel oder sollte man das lieber anders gesatlten?

Wäre für Eure Unterstützung sehr dankbar.

Please also mark the comments that contributed to the solution of the article

Content-ID: 666753

Url: https://administrator.de/forum/verstaendnisfrage-pfsense-mit-fritzbox-vlan-und-switch-666753.html

Printed on: August 2, 2025 at 07:08 o'clock

13 Comments

Latest comment

Hallo.

Leider machst du keine Aussage darüber welche Art Switch du vorliegen hast.

Wer ist denn dein Access Point? Wenn die Fritzbox, dann ist das Konstrukt eh etwas ungeschickt.

Denn wenn es gar keine VLAN Funktionalität besitzt, dann kannst du dir die PFsense sparen und erledigst dein Vorhaben, wie Kollege @luci0815 es ja schon vorschlug.

Gruß

Marc

Leider machst du keine Aussage darüber welche Art Switch du vorliegen hast.

Wer ist denn dein Access Point? Wenn die Fritzbox, dann ist das Konstrukt eh etwas ungeschickt.

Denn wenn es gar keine VLAN Funktionalität besitzt, dann kannst du dir die PFsense sparen und erledigst dein Vorhaben, wie Kollege @luci0815 es ja schon vorschlug.

Gruß

Marc

Was ich so rausgelesen habe, hat die pfSense zwei Ports (WAN und LAN).

Sie kann auch 5 oder 10 Ports haben. Es ist rein abhängig von der Anzahl der Netzwerk Karten die man verwenden.Nutzt man VLAN kann man mit einer physischen Netzwerkkarte sogar 4095 virtuelle Netzwerkkarten nutzen.

Meine Fritzbox hat die IP 192.168.178.1

Wie Millionen andere auch... dann müsste der WAN-Port die 192.168.178.2 bekommen.

Richtig. Oder auch die 192.168.178.254 wenn du die IP "am anderen Ende" nutzen willst !Alles Wichtige in so einem Firewall Kaskaden Setup mit einem NAT Router davor erklärt dieses_Tutorial.

Vorteilhaft wäre hier das Klasse A (10.0.0.0/8) oder Klasse B (172.16.0.0/12) Netz.

Du lebst scheinbar noch in der tiefsten Netzwerk Steinzeit. "Klassen" gibt es schon seit fast 30 Jahren nicht mehr ! Zeit also endlich einmal aus deinem IP Address Neandertal zu steigen und Fell und Keule abzulegen und sich zu rasieren !de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Welche IP bekommt der Switch?

Genau so wie du es beschrieben hast. Du hast bei den RFC 1918 IP Adressen komplett freie Wahl wie du das gestaltest. Aus Einfachheits- und Übersichtsgründen hat es sich eingebürgert die VLAN ID kosmetisch ins 3te Byte zu codieren bei einem 24er IPv4 Prefix wie du es oben schon richtig gemacht hast. Erleichtert das Adressierungsleben ! Alles andere erklärt dir wie immer das hiesige VLAN Tutorial bis ins Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Du musst allerdings entscheiden oder du ein reines Layer 2 Design umsetzt oder ein Layer 3 Design wie HIER beschrieben !

- Layer 2 Konzept = Switch macht nur Layer 2, hat nur eine einzige IP im Management VLAN, VLAN IP Adressen liegen immer auf der Firewall

- Layer 3 Konzept = Switch macht Layer 3 und routet zw. den VLANs, Firewall ist mit reinem Transfer Netz angebunden und regelt Internet Zugang

Vorteilhaft wäre hier das Klasse A (10.0.0.0/8) oder Klasse B (172.16.0.0/12) Netz.

Vergiß bitte die historischen Netzklassen. Die Einteilung in Klasse A, B und C gibt es seit ca. 1993 nicht mehr.

Die privaten Netzbereiche natürlich schon noch. Aber hier wird dir sicher je VLAN wie von dir beschrieben ein 24er-Netz reichen.

Die Frage nach dem verwendeten Switch, wie von @radiogugu beschrieben, stellt sich natürlich. Mit einem Layer3-Switch, also einem Switch mit Routing-Funktionalität brauchst du die pfSense tatsächlich nicht.

Da würde der Switch dann an der Fritzbox hängen und zwischen Fritzbox und Switch erstellst du ein Transfernetz. Dann hat die Fritte z.B. die 192.168.178.1 und der Switch die z.B. 192.168.178.254 an dem Port, der mit der Fritte verbunden ist. Weiter bekommt der Switch für jedes VLAN, das du erstellst, eine IP aus diesem VLAN. Er steht also mit jeweils einem Bein in jedem Netz. Das Inter-VLAN-Routing übernimmt dann der Switch und alles, was ins Internet geht, routet der Switch über das Transfernetz 192.168.178.0 zur Fritte und dann ins Internet.

Auf der Fritte musst du dann aber für den Rückweg in die VLANs statische Routen anlegen.

Ich hatte noch nie eine pfSense in Händen, aber soweit ich weiß, geht das Ganze geht natürlich auch damit und einem Layer2-Switch. Aber dann

musst du die VLANs auf der pfSense anlegen. Alles was zwischen deinen VLANs hin und her geht, wandert dann auf der Leitung zur pfSense und auf dem selben Draht wieder zurück. Performancetechnisch ist das eher suboptimal.

Gruß NV

Edit: Hey, @aqui war schneller. Schön das er wieder da ist.

Auf der Fritzbox kannst du verschiedene Zugangsprofile anlegen: avm.de/service/fritzbox/fritzbox-7590/wissensdatenbank/publicati ...

Beispiel: service.avm.de/help/de/FRITZ-Box-Fon-WLAN-7490/014/hilfe_kinders ...

Mesh: avm.de/mesh/

Beispiel: service.avm.de/help/de/FRITZ-Box-Fon-WLAN-7490/014/hilfe_kinders ...

Mesh: avm.de/mesh/

Somit hätte ich ja mit der onBoardkarte - vier Netzwerkkarten zur Verfügung.

Absolut richtig !Mit VLAN_Technologie sogar 4095 Interfaces noch dazu.

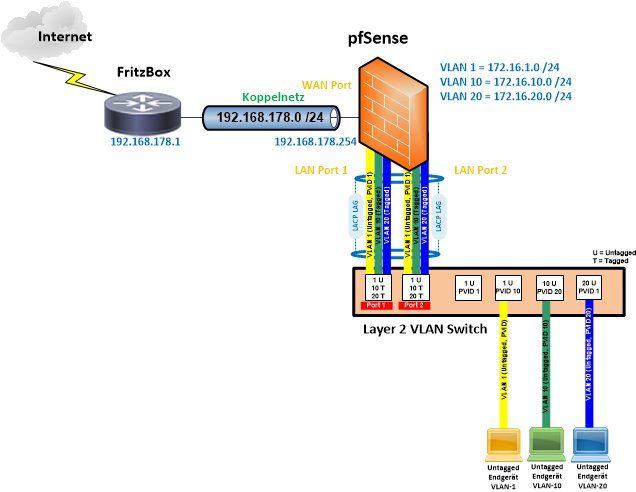

und die anderen zwei gehen dann getaggt

Jein. Bei einem Tagging Interface reicht ja eins aus, weil du ALLE getaggten VLANs ja über einen Port anschliesst. Siehe Tutorial oben ! Lesen und verstehen...Was du natürlich machen kannst, und auch sinnvoll ist, ist die 2 Port zu einem LACP LAG (Link Aggregation, Trunk) zusammenzufassen und die so mit doppelter Bandbreite auf dem Switch zu terminieren.

Dann machen "2" Ports durchaus Sinn. So sähe dann sowas in der Praxis aus:

Benötigt dieser LAG-Port auf der pfSense, der nur 2 Interfaces bündelt und dann die VLANs taggt an den Switch übergibt eine IP-Adresse?

Ja, in jedem Falle.Du musst in den Interface Assignments dieses Interface mit "Add" hinzufügen nachdem es als LAGG erstellt wurde und es bekommt dann eine IP Adresse wie ein physisches Interface.

Die Link Aggregation darunter ist ein reines Layer 2 Feature. Deshalb dürfen die beiden LAG Member Interfaces dort keine IP Adresse oder irgendwelche anderen Konfigs (VLANs etc.) haben !! Man kann die Member Interfaces sogar auch aus dem Assignement rausnehmen. Ob man das macht oder nicht ist eine kosmetische Geschmacksfrage.

Aus Layer 3 sicht ist das LAGG Interface das IP Interface. Die Verteilung auf Mac Adress Basis macht die LAGG Funktion darunter automatisch.

Ist dies in Ordnung oder wäre hier ein andere IP-Adressbereich besser?

Das ist so in Ordnung. Ob ein anderer IP Adressebereich für dich ggf. besser ist musst DU selber entscheiden. DU bist der Administrator ! Wir können hier ja (noch) keine Gedanken lesen ! Der gesamte RFC 1918 IP Bereich an privaten IPs steht dir bereit zur freien Verfügung.