Verständnisfrage: Trunks und VLANs an HP Switchen

Hallo zusammen,

ich beschäftige mich derzeit beu uns im Unternehmen mit dem Thema VLAN und Trunking (LAG).

Div. Lektüren habe ich mir zu gemüte geführt, nicht zuletzt diverse Fragen nebst den ganzen Lösungen von anderen Usern hier aus der Community durchgeblättert. Von daher weiss ich auch,dass es bereits einige/ viele Threads zu Themen mit VLAN+HP oder TRUNK+HP gibt und ich mir hier mein Wissen weiter ausbauen konnte .

.

Es lässt sich aber vermutlich schon erahnen, dass ich im Bereich Portbündelung und Vlan recht Neu bin. Im Groben weiss ich zwar, was die wesentlichen Funktionen machen, aber das ganze auch lauffähig in die Praxis umzusetzen, bei dem das Netz (wie woanders auch) produktiv ist, fällt mir nicht immer so leicht, bzw. ist hier auch eher wie die OP am offenen Herzen....

Derzeit vorhanden sind folgende Switche:

Zudem sollen folgende VLANS erstellt werden (IPs /Netze fiktiv):

Zudem:

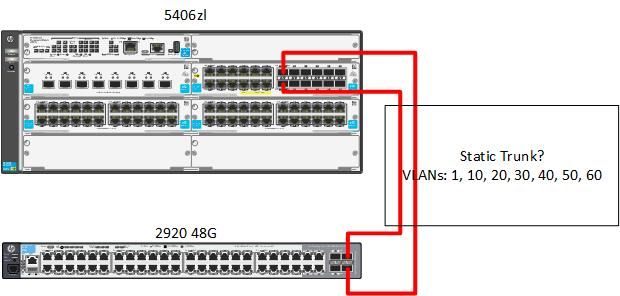

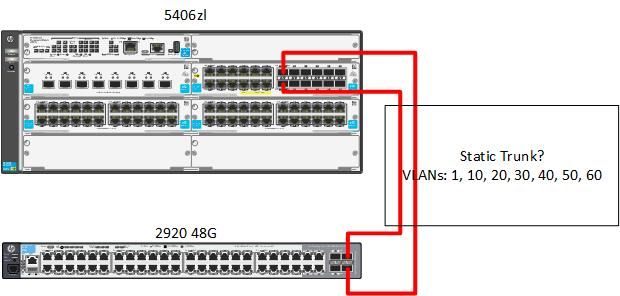

Folgendes soll realisiert werden (Abbildung zur Vereinfachung mal nur mit zwei Switchen)

Ich nehme mal an, dass LACP active/active ausscheidet, da ich ja VLAN über die Trunks / LAG laufen lassen will.

Wobei das vermutlich mit GRVP ginge, aber ich möchte es auch nicht komplizierter machen als nötig und i.d.R. stecke ich selbst ja die Switche zusammen und weiss daher immer,welcher Port auf welchen Switch geht

Die config dazu würde ich wie folgt erstellen:

Auf dem 5406zl

auf den 2920ern bzw. 2626ern (bekommen ebenfalls eine IP aus 200.168.160.0/24)

die 1810er sind nur SmartManaged (also via WebOberfläche)

Sollte mir gelingen, das analog zu den 2xxxer Switchen anzupassen

Passt das soweit?

Und wie schaut das mit STP aus?

Die 1810er haben irgendeine Loop-Detection an Board, aber ich bin da zu wenig firm drin/ noch zu sehr "blutiger " Anfänger.

Hätte ich bei der Anschaffung damals eher gewusst, dass die Dinger nur Semi-gut sind, wären die beim Lieferanten geblieben und stattdessen zumindest CLI-Fähige L2 Switche angeschafft worden.

Vielen Dank schon mal für eure Rückmeldungen.

Hoffe,habe es nicht zu kompliziert beschrieben

Gruß

meistro87

ich beschäftige mich derzeit beu uns im Unternehmen mit dem Thema VLAN und Trunking (LAG).

Div. Lektüren habe ich mir zu gemüte geführt, nicht zuletzt diverse Fragen nebst den ganzen Lösungen von anderen Usern hier aus der Community durchgeblättert. Von daher weiss ich auch,dass es bereits einige/ viele Threads zu Themen mit VLAN+HP oder TRUNK+HP gibt und ich mir hier mein Wissen weiter ausbauen konnte

Es lässt sich aber vermutlich schon erahnen, dass ich im Bereich Portbündelung und Vlan recht Neu bin. Im Groben weiss ich zwar, was die wesentlichen Funktionen machen, aber das ganze auch lauffähig in die Praxis umzusetzen, bei dem das Netz (wie woanders auch) produktiv ist, fällt mir nicht immer so leicht, bzw. ist hier auch eher wie die OP am offenen Herzen....

Derzeit vorhanden sind folgende Switche:

- 1x 5406zl (als "Backbone") (L3)

- 2x 2920-48G (L3) Description

- 3x 2626-24 (L3) Description

- 2x 1810-24G v1 (L2) Description (ich war jung und hatte keine Ahnung

wird i-wann glattgezogen )

Zudem sollen folgende VLANS erstellt werden (IPs /Netze fiktiv):

- 1 = Default_VLAN / Netz: 123.16.11.0/22 (bzw. derzeit in Benutzung)

- (10 = Standard / Netz: 123.16.11.0/22)

- 20 = VOIP-Phones / Netz: 200.168.20.0/24 (noch nicht da, kommen aber irgendwann)

- 30 = DMZ / Netz: 200.168.30.0/24

- 40 = Gäste-WLAN / Netz: 200.168.40.0/26

- 50 = vmWare Kernel / Netz: 200.168.50.0/26

- 60 = Network Management / Netz: 200.168.60.0/24

Zudem:

- VOIP, vmWare-Kernel, Network Management wird nicht über das zentrale Internetgateway (kurz: zIG) laufen

- Rest wird via Backbone an das iZG (jeweils eigener Port) verbunden

- VOIP muss mit STANDARD und zunächst noch DEFAULT kommunizieren können, da CTI/ Softphones an den Clients vorhanden sein werden

- Das zIG stellt für das Gäste-WLAN auch einen DHCP-Server bereit

- Standard soll Default ablösen, das IP-Netz aber beibehalten vermutlich am besten, wenn ich an einem WE alle Ports zunächst auf VLAN 10 und untagged setze. Zukünftig will ich dann jeem neuen NIC-Device das jeweilige VLAN zuweisen. Damit möchte ich verhindern, das Hunz und Kunz einfach Geräte einstecken. Wobei man sicherlich auch einfach die ungenutzten Ports inaktivieren könnte.

Folgendes soll realisiert werden (Abbildung zur Vereinfachung mal nur mit zwei Switchen)

Ich nehme mal an, dass LACP active/active ausscheidet, da ich ja VLAN über die Trunks / LAG laufen lassen will.

Wobei das vermutlich mit GRVP ginge, aber ich möchte es auch nicht komplizierter machen als nötig und i.d.R. stecke ich selbst ja die Switche zusammen und weiss daher immer,welcher Port auf welchen Switch geht

Die config dazu würde ich wie folgt erstellen:

Auf dem 5406zl

conf t

# bekommt die IP 200.168.160.254

trunk B13,B14 trk1 (mit lacp?) # zum 1. 2626 via LWL

trunk B15,B16 trk2 (mit lacp?) # zum 2. 2626 via LWL

trunk B17,B18 trk3 (mit lacp?) # zum 3. 2626 via LWL

trunk B19,B20 trk4 (mit lacp?) # zum 1. 2920 via LWL

trunk B21,B22 trk5 (mit lacp?) # zum 2. 2920 via LWL

trunk B9,B8 trk6 (mit lacp?) # zum 1. 1810 via Kupfer

trunk B11,B12 trk6 (mit lacp?) # zum 2. 1810 via Kupfer

show trunks

show lacp (falls lacp gesetzt)

vlan 1

ip-adress 123.16.11.254 255.255.252.0

tagged trk1-trk6

untagged [alle Ports, die nicht in anderen VLANS stecken]

exit

vlan 110 name "STANDARD"

vlan 110

tagged trk1-trk6

untagged [relevante Ports]

exit

vlan 120 name "VOIP"

vlan 120

ip-adress 200.168.120.254 255.255.255.0

tagged trk1-trk6

untagged [relevante Ports]

exit

vlan 130 name "DMZ"

vlan 130

tagged trk1-trk6

untagged [relevante Ports]

exit

#Analog zu vlan 130 dann für die vlans 140 - 160

exit

show run # zur Kontrolle

wr mem

auf den 2920ern bzw. 2626ern (bekommen ebenfalls eine IP aus 200.168.160.0/24)

conf t

# bekommen ebenfalls eine IP aus 200.168.160.0/24

trunk 47,48 trk1 (mit lacp?) # zum backbone LWL, bei den 2626 Switchen dann halt die Ports 23+24

show trunks

show lacp (falls lacp gesetzt)

vlan 1

tagged trk1

untagged (alle Ports, die noch nicht auf andere VLANS zeigen)

exit

vlan 110 name "STANDARD"

vlan 110

tagged trk1

untagged (relevante Ports)

exit

vlan 120 name "VOIP"

vlan 120

tagged trk1

untagged (relevante Ports)

exit

vlan 130 name "DMZ"

vlan 130

tagged trk1

untagged (relevante Ports)

exit

#Analog zu vlan 130 dann für die vlans 140 - 160

show run #zur Kontrolle

wr mem

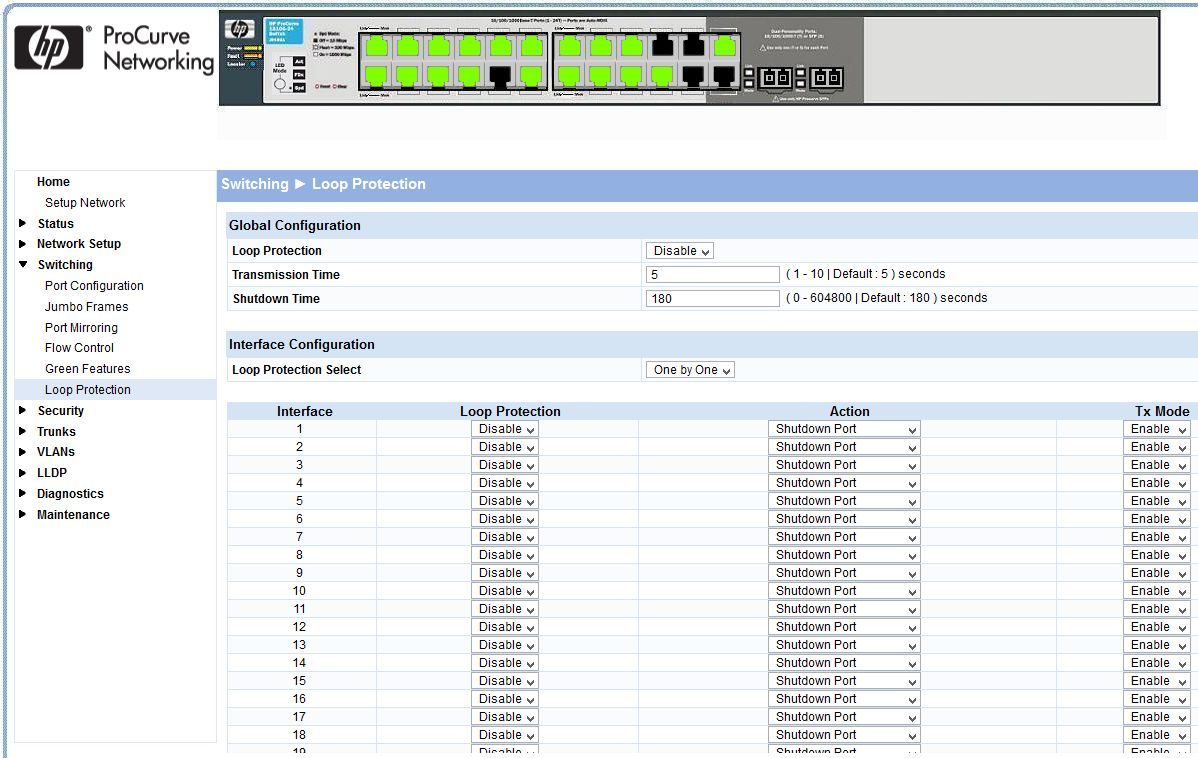

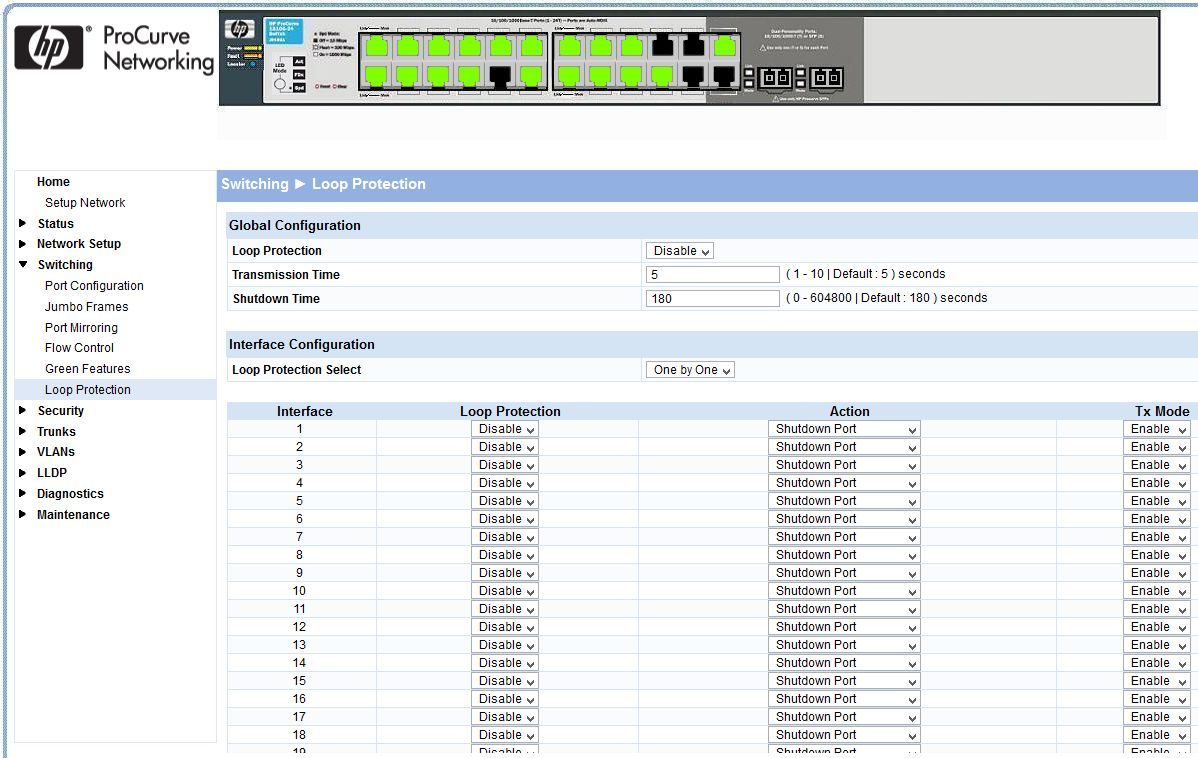

die 1810er sind nur SmartManaged (also via WebOberfläche)

Sollte mir gelingen, das analog zu den 2xxxer Switchen anzupassen

Passt das soweit?

Und wie schaut das mit STP aus?

Die 1810er haben irgendeine Loop-Detection an Board, aber ich bin da zu wenig firm drin/ noch zu sehr "blutiger " Anfänger.

Hätte ich bei der Anschaffung damals eher gewusst, dass die Dinger nur Semi-gut sind, wären die beim Lieferanten geblieben und stattdessen zumindest CLI-Fähige L2 Switche angeschafft worden.

Vielen Dank schon mal für eure Rückmeldungen.

Hoffe,habe es nicht zu kompliziert beschrieben

Gruß

meistro87

Please also mark the comments that contributed to the solution of the article

Content-ID: 293141

Url: https://administrator.de/forum/verstaendnisfrage-trunks-und-vlans-an-hp-switchen-293141.html

Printed on: July 18, 2025 at 04:07 o'clock

9 Comments

Latest comment

Hallo!

Wir haben hier eine ähnlich Konfiguration laufen mit fast identischer Hardware.

Die Uplinks zu den jeweiligen Access-Switchen sind allesamt als jeweiliger "LACP-Trunk" konfiguriert.

In der VLAN-Konfig im Core-Switch konfigurierst (analog dazu auch im Access-Switch) du dann bei den jeweiligen VLAN's den LACP-Trunk als "tagged".

Im Access-Switch führst du dann das VLAN an den jeweiligen Ports "untagged" wieder heraus.

Wir haben hier eine ähnlich Konfiguration laufen mit fast identischer Hardware.

Die Uplinks zu den jeweiligen Access-Switchen sind allesamt als jeweiliger "LACP-Trunk" konfiguriert.

In der VLAN-Konfig im Core-Switch konfigurierst (analog dazu auch im Access-Switch) du dann bei den jeweiligen VLAN's den LACP-Trunk als "tagged".

Im Access-Switch führst du dann das VLAN an den jeweiligen Ports "untagged" wieder heraus.

Hi

Aus welchem Grund ein /22er Netz? Im Regelfall sollte man Segmente immer "so groß wie Nötig so klein wie möglich" gestallten, damit reduzierst du den Broadcast. Um die Sache möglichst "einfach" zu halten würde ich /24 Netze verwenden und diese immer gleich strukturieren, z.B.

Auf dem Router dann IPHelper Adressen für DHCP eintragen und alles auf den Internen DHCP Server zeigen lassen, mit Ausnahme des Gäste-Netzes, dass würde ich bis zur Firewall/Proxy direkt durchreichen und es nicht routen.

Keine Ahnung ob die HP das können: das "default_VLAN" auf eine andere ID verschieben (wird bei uns immer verschoben auf eine andere VLAN ID). Bei STP die Version verwenden die das "schlechteste" Endgerät auch kann, wir hatten bei HP das Probleme das STP 802.1W nicht korrekt mit den Geräten funktionierte, zu dem alle Accesss Ports Edge Port konfigurieren (spanning-tree port type edge). Es gibt einiges was man direkt "vergeigen" kann. Achja: Port-Bündelung via LACP, das Thema wurde hier auch schon einmal diskutiert: Unterschied zwischen: LACP active, LACP passive und static.

Oh und weg von Telnet stell SSH ein (whp-hou4.cold.extweb.hp.com/pub/networking/software/Security-Oct ..) damit die Verbindung verschlüsselt ist.

stell SSH ein (whp-hou4.cold.extweb.hp.com/pub/networking/software/Security-Oct ..) damit die Verbindung verschlüsselt ist.

Da gibt es noch einiges mehr ... (Broadcastlimit, ggf. Loop-Detection, ACL's, RADIUS Authentifizierung usw.) - wenn du die Sachen eingerichtet hast würde ich mir aus ein Tool zum Monitoring besorgen, Nagios oder ähnliches, dann kannst die Geräte auch überwachen.

(Broadcastlimit, ggf. Loop-Detection, ACL's, RADIUS Authentifizierung usw.) - wenn du die Sachen eingerichtet hast würde ich mir aus ein Tool zum Monitoring besorgen, Nagios oder ähnliches, dann kannst die Geräte auch überwachen.

Just my 2 Cent

@clSchak

Aus welchem Grund ein /22er Netz? Im Regelfall sollte man Segmente immer "so groß wie Nötig so klein wie möglich" gestallten, damit reduzierst du den Broadcast. Um die Sache möglichst "einfach" zu halten würde ich /24 Netze verwenden und diese immer gleich strukturieren, z.B.

Etage 1 --> VLAN_10 -> 10.0.1.0/24 Primary Gateway: 10.0.1.254

Etage 2 --> VLAN_11 -> 10.0.2.0/24 Primary Gateway: 10.0.2.254

VOICE --> VLAN_100 -> 10.0.100.0/24 Primary Gateway: 10.0.100.254 (QoS: 7 / DSCP: 47 je nach Vorgabe)

WLAN Intern --> VLAN_20 -> 10.0.10.0/24 Primary Gateway: 10.0.10.254

....Auf dem Router dann IPHelper Adressen für DHCP eintragen und alles auf den Internen DHCP Server zeigen lassen, mit Ausnahme des Gäste-Netzes, dass würde ich bis zur Firewall/Proxy direkt durchreichen und es nicht routen.

Keine Ahnung ob die HP das können: das "default_VLAN" auf eine andere ID verschieben (wird bei uns immer verschoben auf eine andere VLAN ID). Bei STP die Version verwenden die das "schlechteste" Endgerät auch kann, wir hatten bei HP das Probleme das STP 802.1W nicht korrekt mit den Geräten funktionierte, zu dem alle Accesss Ports Edge Port konfigurieren (spanning-tree port type edge). Es gibt einiges was man direkt "vergeigen" kann. Achja: Port-Bündelung via LACP, das Thema wurde hier auch schon einmal diskutiert: Unterschied zwischen: LACP active, LACP passive und static.

Oh und weg von Telnet

Da gibt es noch einiges mehr ...

Just my 2 Cent

@clSchak

fällt mir nicht immer so leicht, bzw. ist hier auch eher wie die OP am offenen Herzen....

Oha...da hast du aber nicht wirklich gelesen zur Materie... Eigentlich ist das ein Kinderspeil wenn man die Standards IEEE 802.3ad und das LACP Protokoll verstanden hat Grundlagen dazu findest du auch hier:

Netzwerk Management Server mit Raspberry Pi

und hier was zur Theorie:

Symantec Backup Exec 2010 R3 - Netzwerk-Teaming für größeren Durschsatz

Grunsatzfrage LAG

Link Aggregation zur Speederhöhung zwischen 2 Switches herstellen

Motherboard mit 2 Onboard LAN Anschlüssen

Traffic am Server auf 2 NICs verteilen

Kann man einen Server zur Performacesteigerung mit 2 Netzwerkkarten parallel an einem Switch betreiben? Wenn ja mit welcher Konfiguration ?

Bonding mit Broadcom - SLB

Derzeit vorhanden sind folgende Switche:

Igitt...so viel HP Müll auf einmal aber schaun mer mal .. VOIP, vmWare-Kernel, Network Management wird nicht über das zentrale Internetgateway (kurz: zIG) laufen

Unwichtig und irrelevant für Link Aggregation, bzw. Trunking.VOIP muss mit STANDARD und zunächst noch DEFAULT kommunizieren können, da CTI/ Softphones an den Clients vorhanden sein werden

Unwichtig und irrelevant für Link Aggregation, bzw. Trunking.Das zIG stellt für das Gäste-WLAN auch einen DHCP-Server bereit

Unwichtig und irrelevant für Link Aggregation, bzw. Trunking.Standard soll Default ablösen, das IP-Netz aber beibehalten vermutlich am besten, wenn ich an einem WE alle Ports zunächst auf VLAN 10 und untagged setze.

Unwichtig und irrelevant für Link Aggregation, bzw. Trunking.Zukünftig will ich dann jeem neuen NIC-Device das jeweilige VLAN zuweisen. Damit möchte ich verhindern, das Hunz und Kunz einfach Geräte einstecken. Wobei man sicherlich auch einfach die ungenutzten Ports inaktivieren könnte.

Ziehst du dir auch die Hose mit der Kneifzange an ???So hat das Opa Willi anno dunnemals gemacht oder macht es ein unkundiger Bastler aber Netzwerker von heute machen das effizient mit 802.1x Port Security und der dynmaischen Zuweisung der VLANs (bei Voice dem Voice VLAN mit LLDP med oder CDP)

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Für Windows Klicki Bunti Knechte dann mit NPS aus dem AD.

Ist aber auch wieder unwichtig und irrelevant für Link Aggregation, bzw. Trunking.

Netz: 123.16.11.0

Gehört vermutlich nicht dir inetnum: 123.16.0.0 - 123.16.255.255

netname: VNPTinfrastructure-NET

country: vn

descr: Vietnam Posts and Telecommunications(VNPT)

address: Vietnam Datacommunications Company (VDC)

address: Lo IIA Lang Quoc te Thang Long, Cau Giay, Ha Noi

Netz: 200.168.30.0

inetnum: 200.168.0/17aut-num: AS27699

owner: TELEFÔNICA BRASIL S.A

ownerid: 002.558.157/0001-62

responsible: Diretoria de Planejamento e Tecnologia

country: BR

Nicht auf dich registriete Netze zu benutzen hat ja aber scheinbar System bei dir... Nur mal nebenbei: Was RFC 1918 private IPs sind weisst du aber, oder ?

Passt das soweit?

Ja das passt !Und wie schaut das mit STP aus?

Willst du eine HP interne Antwort dazu oder einen globale auf STP und HP bezogen ?HP kann nur steinzeitliches Global Spanning Tree...du kannst also nicht viel falsch machen. Da du nur eine HP Umgebung hast ist das auch nicht weiter schlimm wenn man mal vom steinzeitlichen Verhalten in einer VLAN Umgebung absieht.

Modernere Infrastruktur Hersteller machen PVSTP. Hier müsstest du aufpassen da die Verfahren nicht kompatibel sind. Ist aber für dich nicht relevant da nur HP.

Ein Wort der Warnung für die 1810er: Diese Billiggurken können gar kein Spanning Tree. Hier musst du also "durchschleifen" was die STP BPDUs anbetrifft. Nicht schön aber machbar mit entsprechenden Einschränkungen. Na ja wer billig kauft...

Gerüchte behaupten das HP denen mit der aktuellsten Firmware nun auch STP eingehaucht hat.

Sollte das stimmen, dann solltest du hier unbedingt diese Dinger auf den aktuellsten Firmware Stand flashen.

2920er. Machen mir bisher einen guten Eindruck

Ja, bei Netzwerk Laien. Die sind auch von NetGear und D-Link beeindruckt.Hätte ich bei der Anschaffung damals eher gewusst, dass die Dinger nur Semi-gut sind, wären die beim Lieferanten geblieben

Ein sehr weises Wort...leider zu spät. Noch besser wäre gewesen ganz die Finger von HP zu lassen. Die können besser Drucker und PCs bauen als Netzwerke. Hoffe,habe es nicht zu kompliziert beschrieben

Nöö, ist ja eher ein Mickernetz und noch leicht zu überschauen...Was das /22 Netz anbetrifft kann man dem Kollegen clSchak nur beipflichten. Bei Ermangelung von IPs simpel einfach die Maske zu erhöhen zeigt eher wenig Netzwerk Knowhow. Ein Netz erhält man durch Segmentierung performant und sicher. Die Erhöhung einer Layer 2 Doamin birgt eher Gefahren durch den erhöhten Broad- und Multicast Traffic der damit einhergeht.

Es ist also immer sinnvoller zu segmentieren als auf diese Art zu reagieren.

DHCP zu zenralisieren und mit IP Helpern bzw. DHCP Forwardern zu arbeiten ist ebenso ein Klassiker und dringenst anzuraten. Warum das für dich "Neuland" bleibt unverständlich, denn das ist seit Jahrzehnetn simpler Standard in segemntierten Netzwerken wie dem deinen. Du hattest dich doch belesen sagst du ??

wir hatten bei HP das Probleme das STP 802.1W nicht korrekt mit den Geräten funktionierte

Das ist normal. Der Knackpunkt ist das HP nur das simpelste kann, sprich Global Span. Also ein singulärer STP Prozess über alle VLANs. Die Brocades vom Kollegen clSchak sprechen aber modernes PVSTP und dann nimmt das Unglück seinen Lauf. Analog Cisco die zu ihrem PVSTP+ noch unterschiedliche Mac BPDUs nutzen...da geht dann gar nix mehr.Vermutlich hat HP auf den Billiggurken auch nur RSTP Draft 3 implementiert. Es darf ja nix kosten...

nach dyn LACP feat. VLANs bin ich halt drüber gestolpert, dass ich dann auch GRVP aktivieren müsste. Hoffe, habe das so richtig verstanden. Wenn nicht, bitte korrigieren.

Oha...gruselig was du da sagst, da nichts verstanden. Kann man nur hoffen das andere das ganz schnell überlesen.Zeigt eher das du eher wenig bis gar nichts gelsen oder verstanden hast. Korrektur also:

LACP hat mit GVRP soviel zu tun wie ein Fisch mit einem Fahrrad...!

Erstmal ist LACP von der Natur her IMMER dynamisch. Es gibt KEIN passives LACP sowas ist Blödsinn. LACP negotiated schlicht und einfach Aggregation fähige Ports dynamisch in einen Portgruppe nicht mehr und nicht weniger.

GVRP ist ein Standard Protokoll um VLANs in einem Netzwerk zu distribuieren ! Es ist sowas was Ciscoinaer unter deren proprietären VTP kennen.

Damit richtest du auf einem Switch ein VLAN ein und GVRP propagiert dieses VLAN auf alle anderen Switches im Netz automatisch (es entfernt auch automatisch). Das verhindertt das du das VLAN auf jedem Switch einzeln konfigurieren musst.

Beide Verfahren hab nichts miteinander zu tun und sind völlig eigenständig ! Fazit: Nochmal und richtig lesen !

Da wo SSH geht, versuche ich es immer mitzunehmen.

Ein positiver Lichtblick ! Wenn du nun auch noch so intelligent warst das Switch- und Infrastruktur Management in ein separates VLAN zu nehmen und vom Produktivtraffic der anderen VLANs zu isolieren könnte es gut werden.Nagios rennt bereits, muss ich nur mal für die Switche weiter ausbauen,

Guckst du hier:Netzwerk Management Server mit Raspberry Pi

Ist auch nur rudimentär ohne Traffic Grafik z.B. an Uplink Ports.