Win2008R2 mit zwei NIC, wie Zugriff auf den Server an einer NIC blockieren

Guten Abend,

ein Win2008R2-Server arbeitet mit zwei aktivierten Netzwerkkarten:

192.168.1.100 für das interne Lan

192.168.2.100 für den VPN-Zugriff auf ein entferntes Lan

Wie kann ich (idealerweise mit Bordmitteln und ohne zusätzliche Hardwarefirewall) einen Zugriff durch Rechner aus dem entfernten Lan 192.168.2.x über die Servernetzwerkkarte 192.168.2.100 auf den Server blockieren (Netbios, RDP, Freigaben usw.)? Nur vom Server initiierter Verkehr (und dessen Antworten) sollen passieren dürfen.

Danke + Gruß, UC

ein Win2008R2-Server arbeitet mit zwei aktivierten Netzwerkkarten:

192.168.1.100 für das interne Lan

192.168.2.100 für den VPN-Zugriff auf ein entferntes Lan

Wie kann ich (idealerweise mit Bordmitteln und ohne zusätzliche Hardwarefirewall) einen Zugriff durch Rechner aus dem entfernten Lan 192.168.2.x über die Servernetzwerkkarte 192.168.2.100 auf den Server blockieren (Netbios, RDP, Freigaben usw.)? Nur vom Server initiierter Verkehr (und dessen Antworten) sollen passieren dürfen.

Danke + Gruß, UC

Please also mark the comments that contributed to the solution of the article

Content-Key: 426816

Url: https://administrator.de/contentid/426816

Printed on: May 7, 2024 at 21:05 o'clock

11 Comments

Latest comment

Zitat von @usercrash:

Wie kann ich (idealerweise mit Bordmitteln und ohne zusätzliche Hardwarefirewall) einen Zugriff durch Rechner aus dem entfernten Lan 192.168.2.x über die Servernetzwerkkarte 192.168.2.100 auf den Server blockieren (Netbios, RDP, Freigaben usw.)? Nur vom Server initiierter Verkehr (und dessen Antworten) sollen passieren dürfen.

Wie kann ich (idealerweise mit Bordmitteln und ohne zusätzliche Hardwarefirewall) einen Zugriff durch Rechner aus dem entfernten Lan 192.168.2.x über die Servernetzwerkkarte 192.168.2.100 auf den Server blockieren (Netbios, RDP, Freigaben usw.)? Nur vom Server initiierter Verkehr (und dessen Antworten) sollen passieren dürfen.

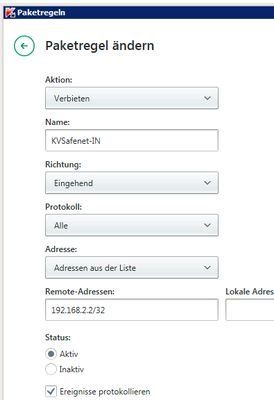

Stell's in der Windows-Firewall ein.

lks

einen Zugriff durch Rechner aus dem entfernten Lan 192.168.2.x über die Servernetzwerkkarte 192.168.2.100 auf den Server blockieren

Eigentlich eine sehr peinliche Frage für ein Administrator Forum. Aber egal auch das können wir hier...Scheinbar scheint dir entgangen zu sein das jeder Winblows Rechner auch eine interne Firewall hat.

Suchfeld klicken und "Firewall mit erweiterter Sicherheit" eingeben. Da werden sie geholfen !

https://www.admin-magazin.de/Das-Heft/2012/06/Die-erweiterte-Sicherheit- ...

RDP Port = TCP 3389, NetBioS = Ports TCP 137, 138 und 445 mit 2 Mausklicks blocken und fertig ist der Lack !

Aufwand: Max. 10 Minuten und da sind die 5 vom Tippen des Threads schon abgezogen.

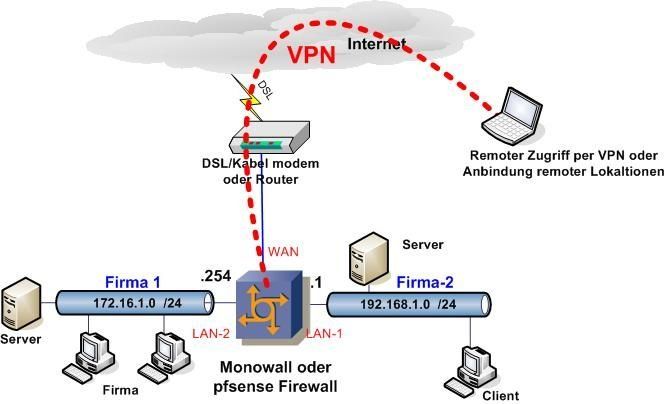

Sinnvoll ist das generell nicht das am Endgerät zu machen. Du solltest besser beide Netze mit einem kleinen Firewall Router oder eine kleinen_Firewall.

Dann hast du einen zentralen Punkt in der Netzwerk Infrastruktur wo du diese Regeln setzt und nicht eine Frickelei an einem Endgerät.

siehe auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Gerade zum Thema KVSafenet + Telematik gibt es hier im Forum diverse Threads die genau dieses leidige Thema beleuchten.

Dann hast du einen zentralen Punkt in der Netzwerk Infrastruktur wo du diese Regeln setzt und nicht eine Frickelei an einem Endgerät.

siehe auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Gerade zum Thema KVSafenet + Telematik gibt es hier im Forum diverse Threads die genau dieses leidige Thema beleuchten.

Das Praxisverwaltungssystem auf dem Server braucht Zugriff auf WWW und Telematik

Genau deshalb ja eine Firewall oder einen Firewall Router der das mit Netzinfrastruktur elegant löst wie es allgemein üblich ist und eben nicht mit Frickelei an irgendwelchen Endgeräten im Netz !Man muss sich dann auf die Zusage verlassen

Dann eben nicht, sondern du hast Gewissheit da das sicher ist, da DU die Kontrolle darüber hast eben mit einer Firewall in DEINER Hoheit. Genau so sind beide Netze sauber getrennt !bekommt dies aber trotz Anfragen beim Anbieter oder der KV nicht schriftlich...

Da möchte man dann besser lieber NICHT Patient sein !Dann nimmst du einen Firewall Router oder du regelst das mit deinem vorhandenen Switch. In der Hoffnung das das kein billiger Dummswitch ist sondern ein Layer 3 (Roting) Switch der auch Access Listen supportet.

So erledigst du alles in einem Gerät.

Und außerdem...wenn du schon eine Fiurewall hast umso besser. Warum realisierst du dann dieses LAN nicht direkt dort ?!

Klingt alles etwas wirr was du da als "Begründung" nennst ?! Normal hat man Kabelemodem eine Firewall die beide Netzwerk Segmente (VLANs) bedient und das wars... Siehe auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zitat von @usercrash:

Eine weitere Hardware-Firewall zwischen TI-Blackbox und Server wäre zwar denkbar, würde neben dem Kostenfaktor aber noch ein weiteres zu wartendes Gerät, weiteren Stromverbrauch usw. nur für diese TI-Verbindung bedeuten.

Hoffentlich wird es jetzt klarer.

Eine weitere Hardware-Firewall zwischen TI-Blackbox und Server wäre zwar denkbar, würde neben dem Kostenfaktor aber noch ein weiteres zu wartendes Gerät, weiteren Stromverbrauch usw. nur für diese TI-Verbindung bedeuten.

Hoffentlich wird es jetzt klarer.

Du brsuchst keine weitere Firewall, sondern kannst die virhandene dafür Nutzen. Pack die Box einfach in die DMZ und reguliere mit der vorhandenen Firewall den Zugriff ins LAN.

lks

Hinter der Firewall sind das interne Lan und zukünftig auch die TI-Blackbox/Konnektor angeschlossen.

Das ist genau der Punkt den der Kollege LKS meint und der dir oben auch schon genannt wurde !HIER definierst du einfach ein 2tes Segment für die TI-Blackbox statt am Server.

Die gravierende Gefahr ist das du dann das TI-Blackbox Segment direkt am Server mit den Patientendaten hast ein NoGo und gefährlich wenn da was passiert.

Außerdem hast du so das TI-Blackbox Netz mit dem Praxis Netz sauber getrennt so das deren Daten nie im Praxis LAN auftauchen aber dennoch voll erreichbar sind.

Dein Grunddesign Ansatz ist also schon falsch, denn solche Netztrennung gehört nie an einen Server sondern sollte logischerweise immer von der Netzwerk Infrastruktur gemacht werden.

So sähe ein sinnvolles Design für das Netz dann aus:

"Firma 2" wäre dann analog dein Segment mit der TI-Blackbox/Konnektor.

Sollte deine vorhandene Firewall nur einen einzigen physischen LAN Adapter haben dann löst du das schnell und bequem mit einm VLAN wie HIER beschrieben !

Zitat von @usercrash:

Wie aber können Server/Clients aus dem VLAN1 mit VLAN2, also der TI-Blackbox und den Chipkartenlesern wechselseitig kommunizieren, also Chipkarten auslesen oder mit Servern der TI über das TI-VPN kommunizieren?

Ganz einfach, indem man auf der Router Firewall eine Regel erstellt die Traffic von VLAN1 ins VLAN2 zulässt aber eben nicht anders herum. Das SPI System (das heutzutage jede vernünftige Firewall besitzt), stellt mit seiner Session-State-Table sicher das nur der zugehöriger Traffic der Verbindung aus VLAN1 ins VLAN2 auch wieder zurückfließen kann. Dagegen wird von VLAN2 aus initiierter Traffic mit einer Regel komplett geblockt.Wie aber können Server/Clients aus dem VLAN1 mit VLAN2, also der TI-Blackbox und den Chipkartenlesern wechselseitig kommunizieren, also Chipkarten auslesen oder mit Servern der TI über das TI-VPN kommunizieren?

Btw. steht übrigens auch folgendes im Handbuch (aber wer vertraut dem rosa Riesen schon

Die grundlegende Sicherheitsregel (policy) der T-Systems Konnektor-Firewall besteht da-rin, dass sämtlicher Datenverkehr, der nicht vom Konnektor initiiert wurde oder nicht an Dienste des Netz- und Anwendungskonnektors gerichtet ist, blockiert wird. Ein aktiver Zu-griff auf Ihr Netzwerk über den T-Systems Konnektor ist nicht möglich. Zudem filtert die integrierte Firewall den Datenverkehr dahingehend, dass ausschließlich zulässige Protokol-le und Fachdienste Zugriff auf die jeweiligen Netze erlangen.