LINUX - XZ - Backdoor im Kernbestandteil diverser Linux Versionen!

Moin Zusammen,

so wie es aussieht, hat sich in einem nicht unwesentlichen Kernbestandteil von diversen Linux Versionen, wohl ein Backdoor eingeschlichen! 😱

redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-u ...

openwall.com/lists/oss-security/2024/03/29/4

archlinux.org/news/the-xz-package-has-been-backdoored/

git.alpinelinux.org/aports/tree/main/xz/APKBUILD#n13

security.gentoo.org/glsa/202403-04

😔

Gruss Alex

so wie es aussieht, hat sich in einem nicht unwesentlichen Kernbestandteil von diversen Linux Versionen, wohl ein Backdoor eingeschlichen! 😱

redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-u ...

openwall.com/lists/oss-security/2024/03/29/4

archlinux.org/news/the-xz-package-has-been-backdoored/

git.alpinelinux.org/aports/tree/main/xz/APKBUILD#n13

security.gentoo.org/glsa/202403-04

😔

Gruss Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator Dani am 30.03.2024 um 16:29:07 Uhr

Aus dem Titel die Ausrufezeichen entfernt.

Content-ID: 61311217663

Url: https://administrator.de/knowledge/linux-xz-backdoor-im-kernbestandteil-diverser-linux-versionen-61311217663.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

40 Kommentare

Neuester Kommentar

Zitat von @MysticFoxDE:

so wie es aussieht, hat sich im Kernel von diversen Linux Versionen, wohl ein Backdoor eingeschlichen

so wie es aussieht, hat sich im Kernel von diversen Linux Versionen, wohl ein Backdoor eingeschlichen

Sorry, aber die Überschrift und der Text sind doch schon inhaltlich falsch.

Es geht um das Tool "xz" bzw. "liblzma". Das hat mit dem Kernel nichts zu tun, außer, dass du diesen unter anderem mit xz oder lzma komprimieren kannst. Aber es ist keine Backdoor im Kernel! Keine einzige deiner zitierten Quellen schreibt das, weil es eben nicht so ist. Bitte passe deinen Text und die Überschrift an.

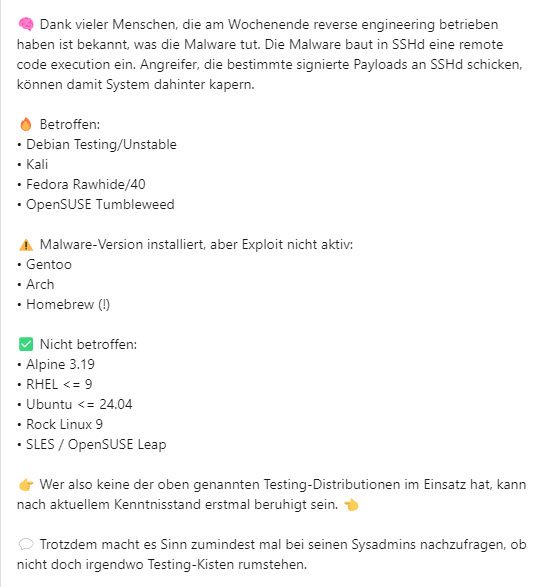

Als Backdoor für SSH verwenden kannst du das nach aktuellem, dafür aber verbreiteten Kenntnisstand übrigens auch nur auf Distributionen wie Debian oder Fedora und deren Downstreams, weil die am SSH-Server herumpatchen und dabei irgendwie diese liblzma dort hineinbringen. Distributionen die diese Modifikation am SSH-Server nicht vornehmen sondern den originalen Code der SSH-Autoren benutzen sind auch nicht per SSH angreifbar - z.B. Gentoo oder Arch. Und das, obwohl die als Rolling-Release die betroffenen Versionen von xz zeitnah verbreitet haben.

Viele Distributionen verwenden allerdings alte (oder wie sie es nennen: Stabile) Versionen von xz, die sind ebenfalls nicht betroffen.

Bei Debian SID (worauf manche andere Distributionen basieren) ist es durchgeschlagen, weil irgendwer die Maintainer angebettelt hat dieses Paket in SID zu aktualisieren.

Aber das ist nicht das einzig merkwürdige daran: blog.holz.nu/2024/03/29/0.html

Zitat von @MysticFoxDE:

Moin @LordGurke,

erledigt, ich hoffe das passt jetzt etwas besser.

Gruss Alex

Moin @LordGurke,

Sorry, aber die Überschrift und der Text sind doch schon inhaltlich falsch.

erledigt, ich hoffe das passt jetzt etwas besser.

Gruss Alex

Also etwas reißerisch empfinde ich die Überschrift von dir noch immer, auch mit den ganzen Ausrufezeichen 😁

Also etwas reißerisch empfinde ich die Überschrift von dir noch immer, auch mit den ganzen Ausrufezeichen 😁

celticchameleon.medium.com/a-sure-sign-of-a-diseased-mind-378f45 ...

lks

Tumbleweed war bis Snapshot 20240328 auch betroffen:

news.opensuse.org/2024/03/29/xz-backdoor/

Ich gehe davon aus, dass ich Glück im Unglück habe, da mein Server (Ubuntu 22.04) gar nicht betroffen und auf meinem Client (Tumbleweed) der SSH Daemon inaktiv ist.

news.opensuse.org/2024/03/29/xz-backdoor/

Ich gehe davon aus, dass ich Glück im Unglück habe, da mein Server (Ubuntu 22.04) gar nicht betroffen und auf meinem Client (Tumbleweed) der SSH Daemon inaktiv ist.

Moin,

Was heißt dem demnächst bei dem Laden? Weil das letzte Mal wo ich das Wort gehört habe, hat es ca. 3 Wochen gedauert.

Was heißt dem demnächst bei dem Laden? Weil das letzte Mal wo ich das Wort gehört habe, hat es ca. 3 Wochen gedauert.

Wer auf mehr Details scharf ist, darf hier gerne weiterlesen:

gist.github.com/thesamesam/223949d5a074ebc3dce9ee78baad9e27

boehs.org/node/everything-i-know-about-the-xz-backdoor

Gruß

Dani

Habe gerade mit dem BSI Lagezentrum gesprochen, die bringen demnächst auch eine entsprechende Warnmeldung heraus.

nur gut das langes Wochenende ist... Wer auf mehr Details scharf ist, darf hier gerne weiterlesen:

gist.github.com/thesamesam/223949d5a074ebc3dce9ee78baad9e27

boehs.org/node/everything-i-know-about-the-xz-backdoor

Gruß

Dani

Zitat von @MysticFoxDE:

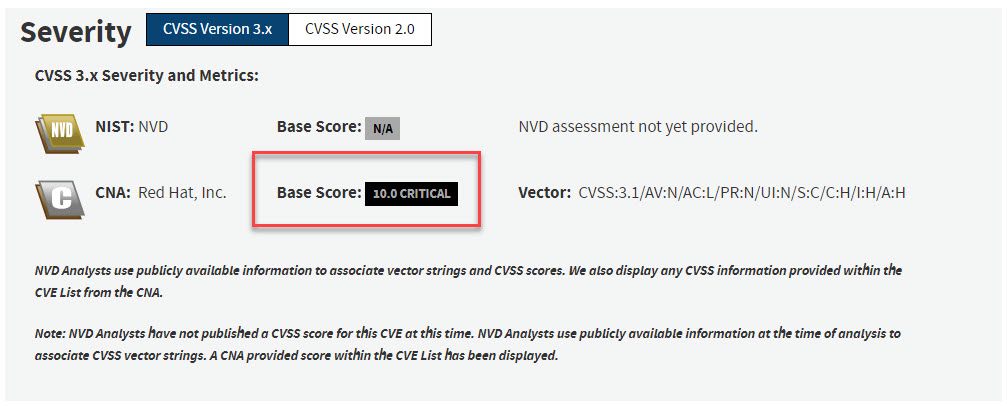

Ich denke bei einem CVE Base Score von 10.0, sind die paar Ausrufezeichen durchaus berechtigt.

Ich denke bei einem CVE Base Score von 10.0, sind die paar Ausrufezeichen durchaus berechtigt.

Es ist richtig, daß das ein wichtiges Thema ist. Aber ein Ausrufezeichen, wie es in der deutschen Grammatik vorgesehen ist, ist normalerweise ausreichend. Zuviele davon führen dazu, daß es eher als Wichtigmacherei gesehen wird, wie man an manchem Kommentar sieht.

By the way, wo sind die eigentlich alle hin.

😧

Einer ist noch da.

Ähm @Dani, das finde ich jetzt aber nicht ganz so lustig, vor allem dass du alle gelöscht hast!

Sollte das zwischendurch so gewesen sein, wäre das tatsächlich zuviel des Guten gewesen.

Schönen Ostersonnrag noch !!Eins!elf!

lks

Moin,

Gruß

Dani

Aber ein Ausrufezeichen, wie es in der deutschen Grammatik vorgesehen ist, ist normalerweise ausreichend. Zuviele davon führen dazu, daß es eher als Wichtigmacherei gesehen wird, wie man an manchem Kommentar sieht. face-smile

so ist es. Weniger ist mehr oder hast du an Viel hilft viel gedacht? Einer ist noch da.

Eines am Ende hab ich stehen gelassen. Reicht das nicht?Gruß

Dani

Moin,

Gruß,

Dani

Das ist lediglich die "Fuchsian risk scalla syntax", sprich, 1 bis 2 davon = geringes Risiko, 3 bis 4 bedeutet signifikantes Risiko und 5 bis 6 heisst hohes Risiko. 😉

Früher konnten wir so Themen pinnen. Sprich roter Kasten drum rum und es blieb für 1-2 Wochen immer der erste Eintrag. Warum die Funktion gestrichen worden ist, weiß ich ehrlich gesagt nicht mehr. Aber so wie es aktuell ist verschwindet der Thread in der Historie und nicht mal 1/3 wird nach dem langen Wochenende oder Urlaub diese durchschauen.Nachdem ich heute Morgen den Punk am Ende durch ein Ausrufezeichen ersetzt habe, ist auch eins wieder da.

Hmpf, interessant. Dem gehe ich mal nach.Gruß,

Dani

Zitat von @MysticFoxDE:

Das wäre sehr schaden, denn meiner Ansicht nach sind wir bei der Geschichte haarscharf an einer der bisher grössten IT-Katastrophen drumherum gekommen. Und ob wir diese wirklich überstanden haben, ist zudem alles andere als sicher, da die entsprechenden Akteure denselben Trick, theoretisch auch bei anderen Projekten angewandt haben könnten. 😔

Das wäre sehr schaden, denn meiner Ansicht nach sind wir bei der Geschichte haarscharf an einer der bisher grössten IT-Katastrophen drumherum gekommen. Und ob wir diese wirklich überstanden haben, ist zudem alles andere als sicher, da die entsprechenden Akteure denselben Trick, theoretisch auch bei anderen Projekten angewandt haben könnten. 😔

Das ist übrigens die typische Handschrift von Joe Biden und den dortigen Geheimdiensten. Deren Nummer läuft schon seit den 90ern. Aber das heißt natürlich nicht, daß die anderen (Israel, Russland, China, Nordkorea, etc.) da nicht auch mitmischen. Und organisiertes Verbrechen sollte man da auch nicht ausblenden.

Letztendlich ist es müßig darüber zu spekulieren, wer das jetzt genau war, sondern zeigt einmal mehr, daß open-source genauso anfällig ist, wenn man die Abhängigkeiten und Quellen nicht prüft.

Und es zeigt, wie anfällig die Leute für sozial engineering sind und man sie dazu bringen kann unnötige Bibliotheken einzubinden.

lks

Zitat von @MysticFoxDE:

Moin @Lochkartenstanzer,

na ja, genaugenommen waren wir in dieser Zeit auch nicht viel besser.

Ich sage nur "Crypto AG". 😔

Moin @Lochkartenstanzer,

Das ist übrigens die typische Handschrift von Joe Biden und den dortigen Geheimdiensten. Deren Nummer läuft schon seit den 90ern.

na ja, genaugenommen waren wir in dieser Zeit auch nicht viel besser.

Ich sage nur "Crypto AG". 😔

Das waren nicht "wir", sondern Bidens Mannschaft.

lks

Moin,

Gruß,

Dani

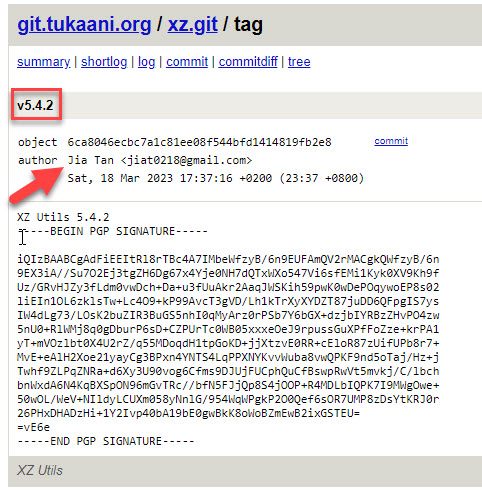

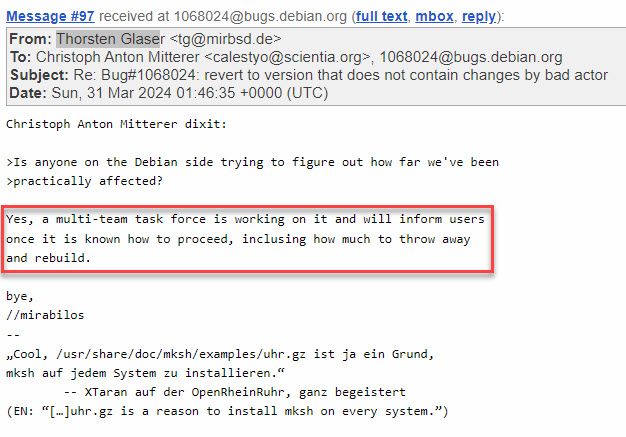

Den so wie es aussieht, hat der vermeintliche Akteur "Jia Tan", der hinter dem hier angesprochenem Backdoor steckt, bereits schon die V5.4.2 selbst signiert gehabt.

Ja, hat bereits 2021 angefangen: boehs.org/node/everything-i-know-about-the-xz-backdoorOder hat jemand diesbezüglich schon andere Infos?

Da sagt deren Security Tracker etwas anders: security-tracker.debian.org/tracker/CVE-2024-3094. Fixed heißt für mich, die genannte Version ist (nun) sauber.Gruß,

Dani

Naja, das Thema ist schon wichtig, aber sollen wir jetzt alle 5 Minuten einen nichtssagenden Kommentar schreiben ohne mehr Hintergrundwissen zu haben?

Da hilft nur zu schauen, ob was neues kommt und die eigenen Systeme genau zu beobachten, z.B. durch sniffing im Netzwerk ob und wann ssh-Verbindungen aufgebaut werden und diese dann mit eigenen Verbindungen zu vergleichen.

lks

Da hilft nur zu schauen, ob was neues kommt und die eigenen Systeme genau zu beobachten, z.B. durch sniffing im Netzwerk ob und wann ssh-Verbindungen aufgebaut werden und diese dann mit eigenen Verbindungen zu vergleichen.

lks

Und für alle die, an denen das Ganze vorbeigegangen ist, folgend ein guter Bericht darüber.

zdf.de/dokumentation/zdfinfo-doku/operation-rubikon--100.html

Gruss Alex

zdf.de/dokumentation/zdfinfo-doku/operation-rubikon--100.html

Gruss Alex

OT:

Hallo

Die Deutschen Medienbetriebe sind seit Jahren reine PR Maschinen der der rot-grünen Ideologie Fraktion. Hat angefangen, als man der Ex-SED Mitarbeiterin die Staatsführung überlassen hat.

Eine der vielen Quellen dazu:

Studie: ARD und ZDF berichten einseitig (Media Tenor) | Prof. Dr. Christian Rieck

Beste Grüsse