Mikrotik: neues vlan-Konzept seit RouterOS 6.41: was ist da bei mir los?

Hallo!

Im Zuge eines anderen threats hier von mir bin ich darauf aufmerksam gemacht worden, dass mikrotik seit der RouterOS Version 6.41 den Syntax zur VLAN-Konfiguration geändert hat und jetzt alles über bridges läuft, weil das master/slave abgeschafft wurde. und dass ein skript, wenn man sein RouterOS auf 6.41 oder neuer aktualisiert, die VLAN-Konfiguration automatisch in dieses "bridge-Design" überführt.

ich habe die VLANS in meinem mikrotik nach diesen Anleitungen konfiguriert:

youtube.com/watch?v=i1gDaClPxSs

und

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

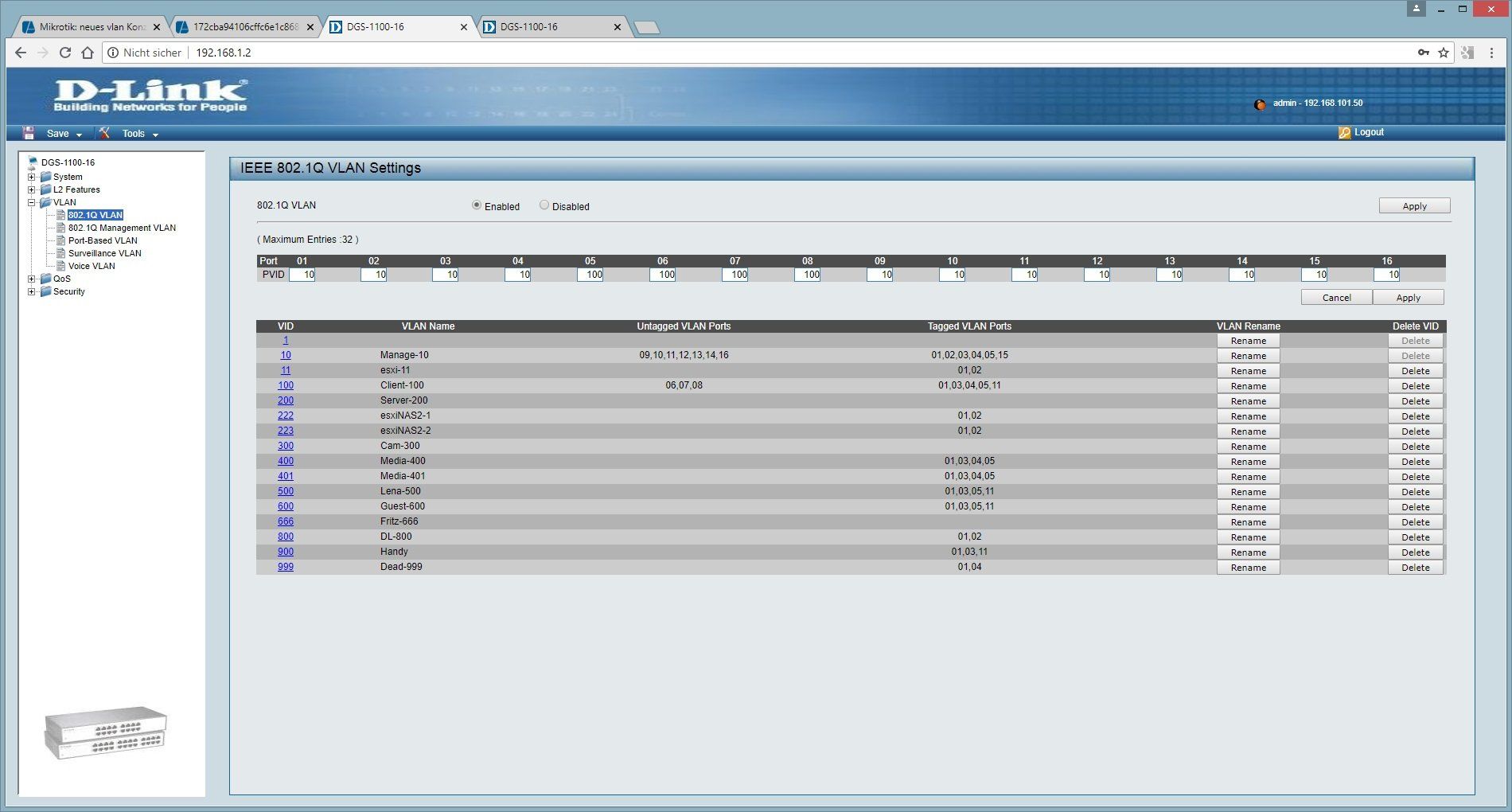

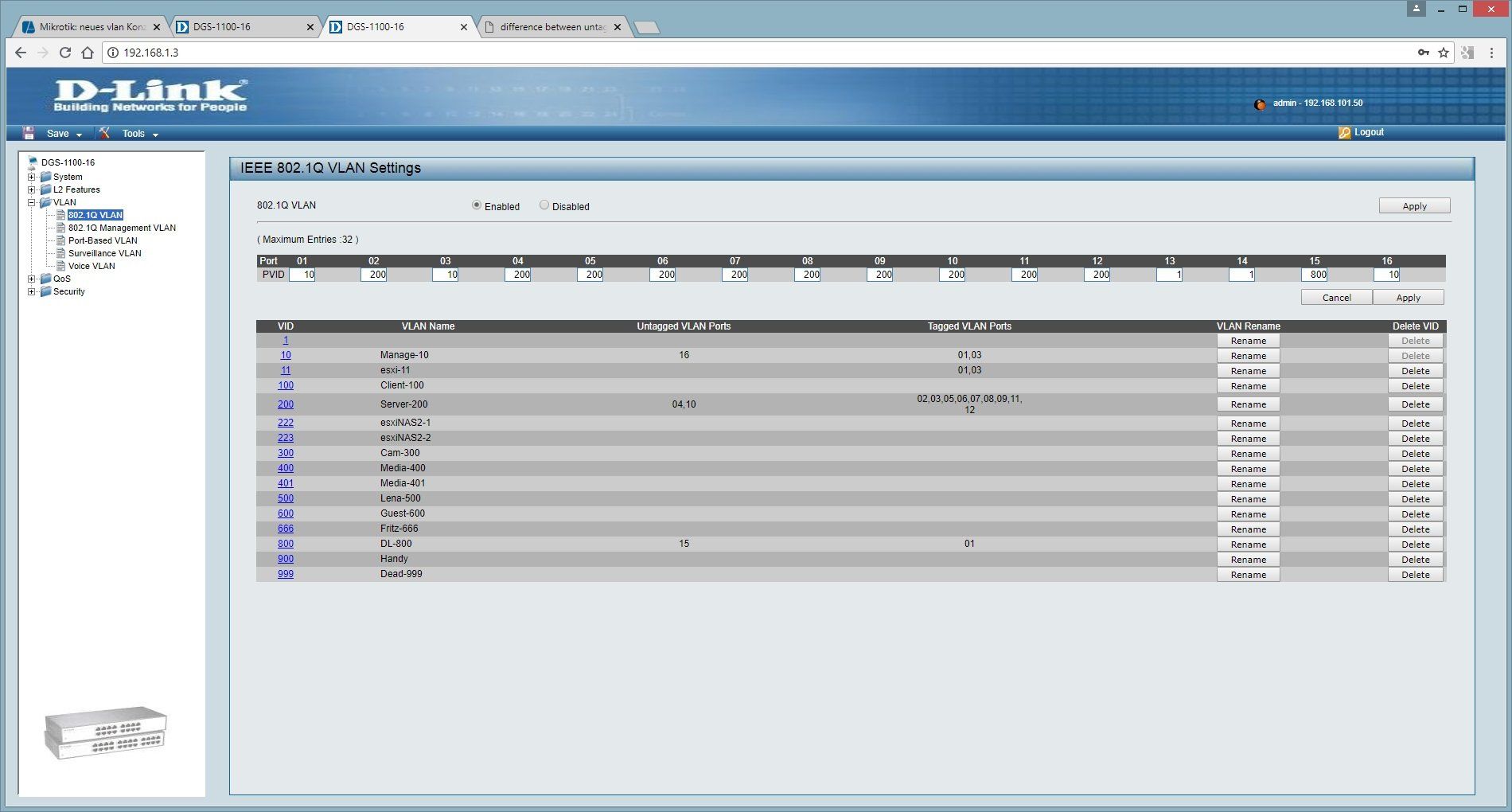

Also ich hatte/habe keine bridges. Bitte seht euch hierzu den angehängten Screenshot an.

Ich habe vor Kurzem das RouterOS upgedatet, aber bei mir blieb die VLAN-Konfiguration komplett gleich, da wurde nichts in bridges überführt noch hat sich sonstwas geändert. Ich kenne mich nun nicht mehr aus. Es wird gesagt, dass früher VLAN mit master/slave aufgesetzt wurde, aber in den beiden links oben, nach denen ich vorgegangen bin, ist davon keine Rede. Genauso bin ich vorgegangen und die Konfig geht auch jetzt noch, mit RouterOS 6.42.3

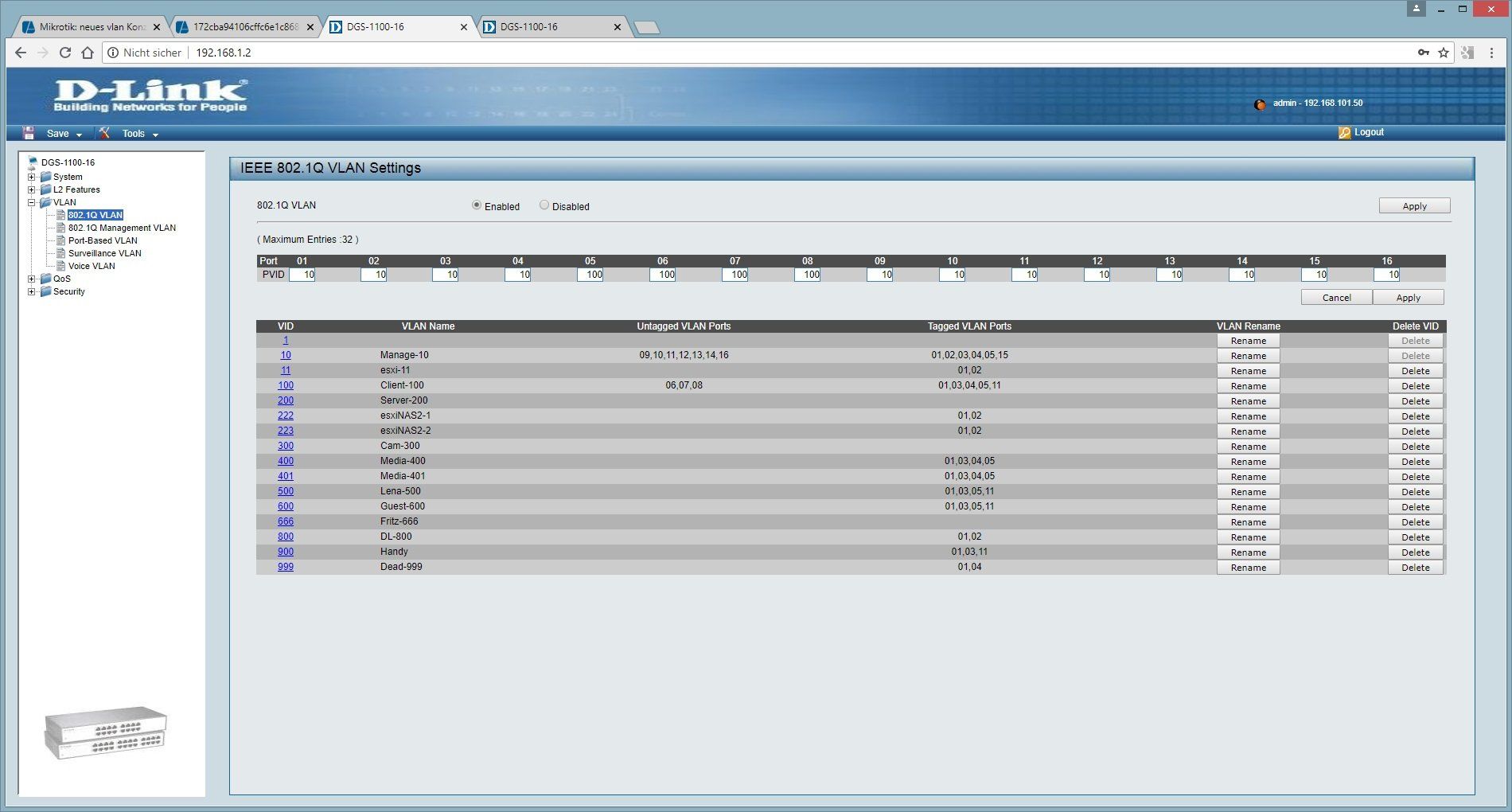

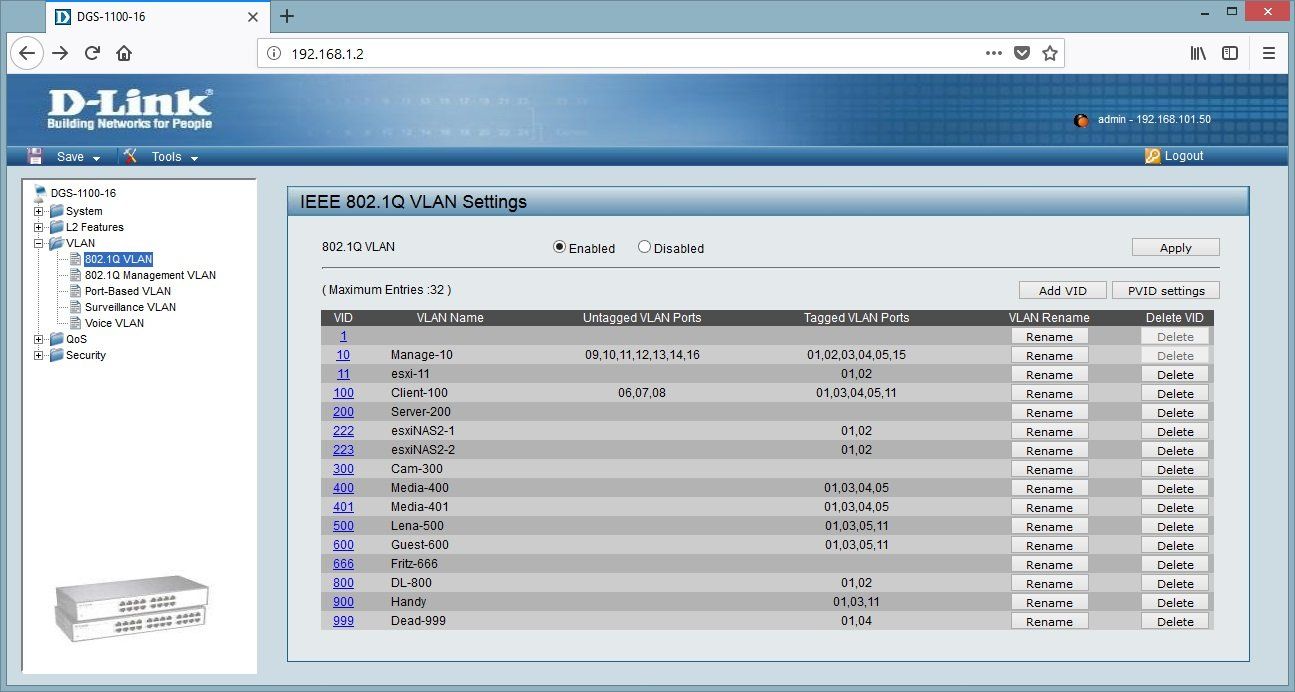

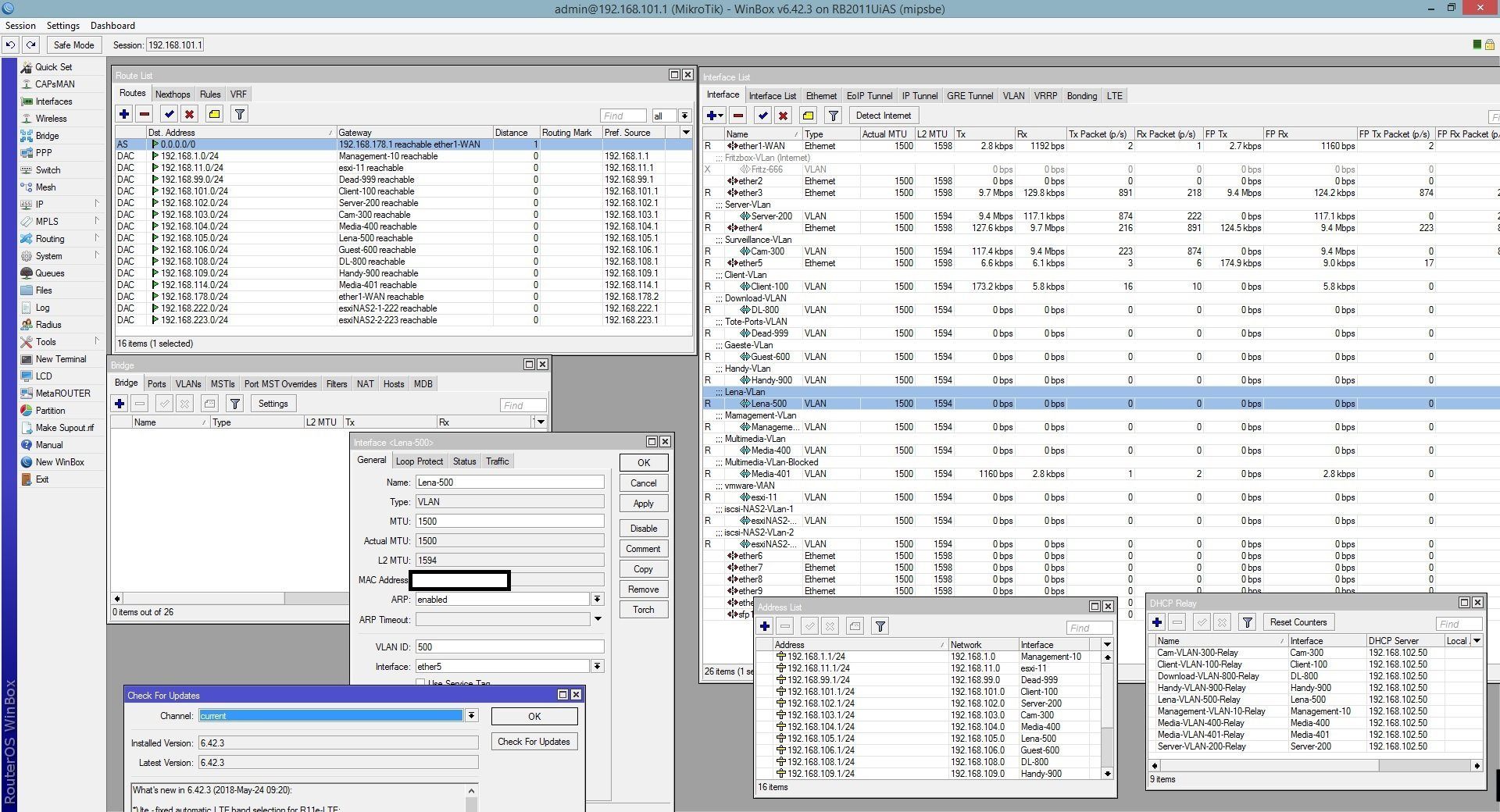

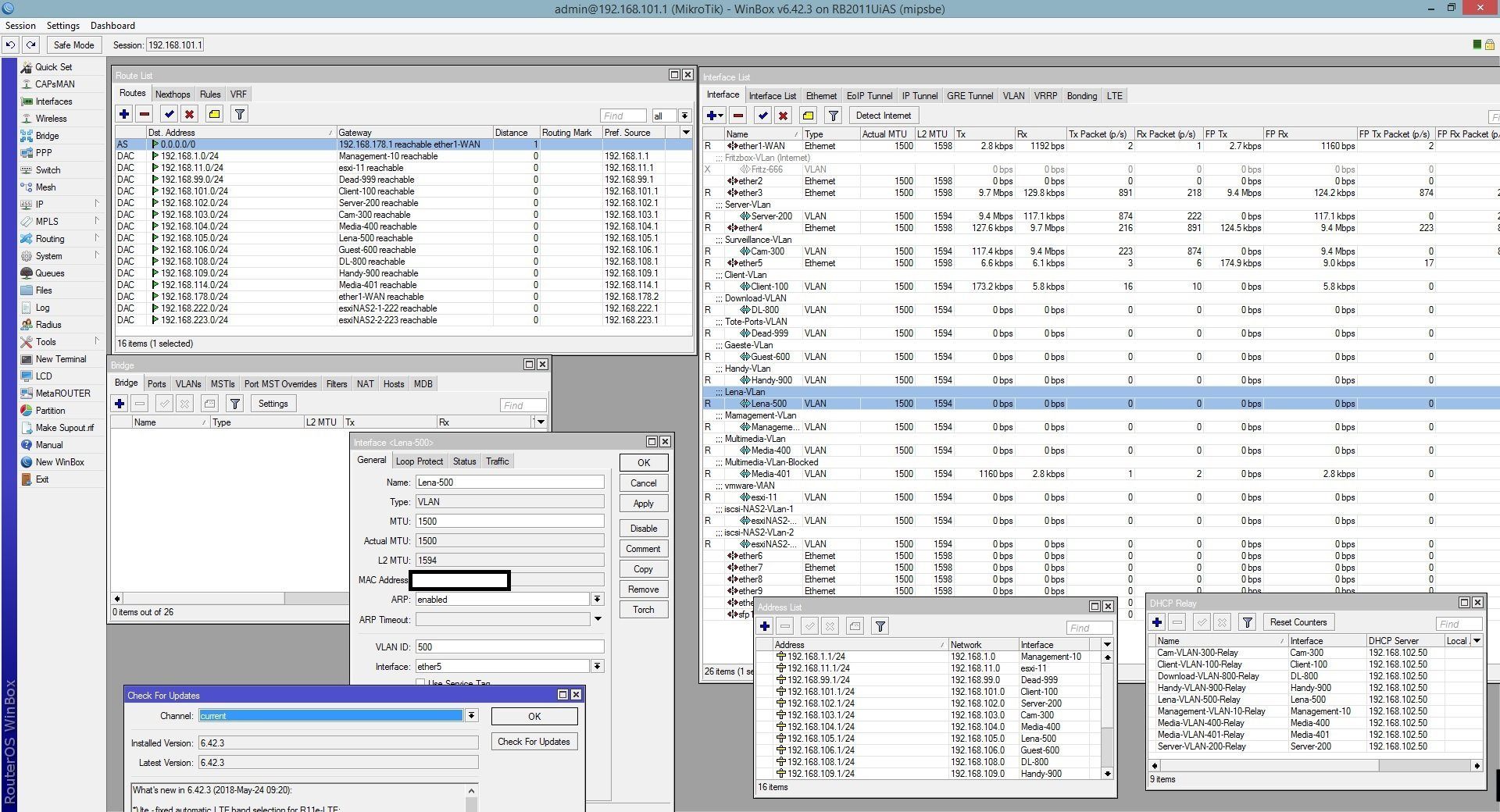

meine Konfig (siehe dazu auch en Screenshot):

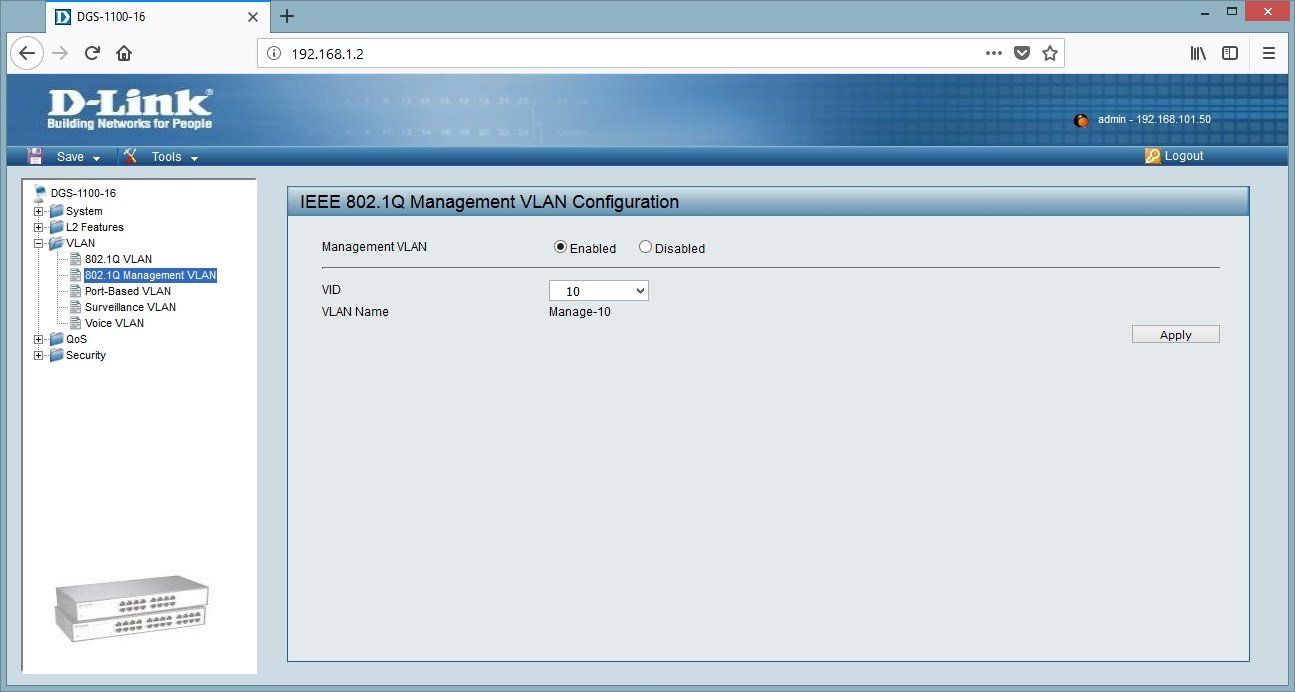

Ich habe zu den Ethernet Interfaces vlans hinzugefügt. routeradresse/gateway für jedes vlan, dns und dhcp bzw dhcp-relay und fertig. ich weiss nicht, ob man das als master/slave bezeichnet, aber ich denke nicht. Ich habe auch keine client-ports am mikrotik, sondern nur Trunks (im Sinne von mehreren tagged vlan auf einen port, als uplink, bzw Kamera- und Server-Vlan haben einen eigenen exklusiven uplink) auf den mikrotik. ich habe da nirgends tagged oder untagged einstellen müssen, jedenfalls nicht auf der mikrotik-Seite. Die anderen Enden der Trunks, die in meine D-Link-Switches gehen, sind an Ports an den Switches, die tagged alle Vlans konfiguriert haben und die als uplink zum mikrotik dienen, das management-Vlan liegt auch tagged an (wobei ich nun lese, dass das falsch ist. ich habe auf den switches jedoch dass management nicht auf vlan id 1, sondern auf 10 geändert).

Kann mich bitte jemand aufklären, ob meine VLAN-Konfiguration in Ordnung ist (siehe Screenshot) und warum das überhaupt noch ohne bridge funktioniert.

Habe mir den link zur neuen VLAn-Konfig von aqui auch schon angeshehen, aber ich checke es noch nicht ganz, weil ich bisher mit bridges nur (erfolgreich) probiert habe, einen ethernet port des mikrotik als access port zu einem vlan hinzuzufügen. also bridge mit den ports vlan-xy und ether-xy, dann das gateway des vlans auf die bridge gelegt, dhcp-releay auch vom vlan auf die bridge und fertig. das funktionierte. ansosnten habe ich mit bridges noch nix gemacht.

danke für Hilfe, die Sache beschäftigt mich sehr.

lg

Im Zuge eines anderen threats hier von mir bin ich darauf aufmerksam gemacht worden, dass mikrotik seit der RouterOS Version 6.41 den Syntax zur VLAN-Konfiguration geändert hat und jetzt alles über bridges läuft, weil das master/slave abgeschafft wurde. und dass ein skript, wenn man sein RouterOS auf 6.41 oder neuer aktualisiert, die VLAN-Konfiguration automatisch in dieses "bridge-Design" überführt.

ich habe die VLANS in meinem mikrotik nach diesen Anleitungen konfiguriert:

youtube.com/watch?v=i1gDaClPxSs

und

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Also ich hatte/habe keine bridges. Bitte seht euch hierzu den angehängten Screenshot an.

Ich habe vor Kurzem das RouterOS upgedatet, aber bei mir blieb die VLAN-Konfiguration komplett gleich, da wurde nichts in bridges überführt noch hat sich sonstwas geändert. Ich kenne mich nun nicht mehr aus. Es wird gesagt, dass früher VLAN mit master/slave aufgesetzt wurde, aber in den beiden links oben, nach denen ich vorgegangen bin, ist davon keine Rede. Genauso bin ich vorgegangen und die Konfig geht auch jetzt noch, mit RouterOS 6.42.3

meine Konfig (siehe dazu auch en Screenshot):

Ich habe zu den Ethernet Interfaces vlans hinzugefügt. routeradresse/gateway für jedes vlan, dns und dhcp bzw dhcp-relay und fertig. ich weiss nicht, ob man das als master/slave bezeichnet, aber ich denke nicht. Ich habe auch keine client-ports am mikrotik, sondern nur Trunks (im Sinne von mehreren tagged vlan auf einen port, als uplink, bzw Kamera- und Server-Vlan haben einen eigenen exklusiven uplink) auf den mikrotik. ich habe da nirgends tagged oder untagged einstellen müssen, jedenfalls nicht auf der mikrotik-Seite. Die anderen Enden der Trunks, die in meine D-Link-Switches gehen, sind an Ports an den Switches, die tagged alle Vlans konfiguriert haben und die als uplink zum mikrotik dienen, das management-Vlan liegt auch tagged an (wobei ich nun lese, dass das falsch ist. ich habe auf den switches jedoch dass management nicht auf vlan id 1, sondern auf 10 geändert).

Kann mich bitte jemand aufklären, ob meine VLAN-Konfiguration in Ordnung ist (siehe Screenshot) und warum das überhaupt noch ohne bridge funktioniert.

Habe mir den link zur neuen VLAn-Konfig von aqui auch schon angeshehen, aber ich checke es noch nicht ganz, weil ich bisher mit bridges nur (erfolgreich) probiert habe, einen ethernet port des mikrotik als access port zu einem vlan hinzuzufügen. also bridge mit den ports vlan-xy und ether-xy, dann das gateway des vlans auf die bridge gelegt, dhcp-releay auch vom vlan auf die bridge und fertig. das funktionierte. ansosnten habe ich mit bridges noch nix gemacht.

danke für Hilfe, die Sache beschäftigt mich sehr.

lg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 377140

Url: https://administrator.de/forum/mikrotik-neues-vlan-konzept-seit-routeros-6-41-was-ist-da-bei-mir-los-377140.html

Ausgedruckt am: 21.07.2025 um 00:07 Uhr

12 Kommentare

Neuester Kommentar

Das es bei dir so ohne Bridge klappt liegt daran das du eine sehr einfache "Spar" VLAN Konfig gemacht hast.

Du hast quasi nur einen Port des MT genommen und darauf dann einfach deine ganzen VLAN Interfaces mit Tag gelegt.

Das ist dann eine feste statische Konfig die eben nur ganz simpel den entsprechenden Tag auf einem einzigen Port mitgibt.

Da brauchst du dann keine Bridge. Das ist ja quasi dann nur ein Router Interface mit Tagging.

Die Bridge benötigt man nur wenn man flexibel ALLE Ports des MT nutzen will mit flexiblen Tags der verwendeten VLAN oder eben auch lokale Ports in einzelne VLANs legen will.

Braucht man das nicht, dann muss man natürlich auch keine Bridge definieren.

Also alles gut bei dir und deiner Konfig....

Du hast quasi nur einen Port des MT genommen und darauf dann einfach deine ganzen VLAN Interfaces mit Tag gelegt.

Das ist dann eine feste statische Konfig die eben nur ganz simpel den entsprechenden Tag auf einem einzigen Port mitgibt.

Da brauchst du dann keine Bridge. Das ist ja quasi dann nur ein Router Interface mit Tagging.

Die Bridge benötigt man nur wenn man flexibel ALLE Ports des MT nutzen will mit flexiblen Tags der verwendeten VLAN oder eben auch lokale Ports in einzelne VLANs legen will.

Braucht man das nicht, dann muss man natürlich auch keine Bridge definieren.

Also alles gut bei dir und deiner Konfig....

Hey,

dir wird noch ein Lichtlein aufgehen wenn du dich kurz mit der Vlan Thematik auseinander setzt.

Untagged ist normales LAN wo du nen Client drauf stecken kannst.

Tagged definiert die Vlan ID vor jedem zugehörigen IP Paket usw. Und wird somit in das intsprechende Netz geschubst.

Hier müssen Sender und Empfänger Seite das selbe Vlan kennen.

So ich glaub mit na kurzen Erklärung werde ich immer besser. ;)

Schönes WE!

Spirit

dir wird noch ein Lichtlein aufgehen wenn du dich kurz mit der Vlan Thematik auseinander setzt.

Untagged ist normales LAN wo du nen Client drauf stecken kannst.

Tagged definiert die Vlan ID vor jedem zugehörigen IP Paket usw. Und wird somit in das intsprechende Netz geschubst.

Hier müssen Sender und Empfänger Seite das selbe Vlan kennen.

So ich glaub mit na kurzen Erklärung werde ich immer besser. ;)

Schönes WE!

Spirit

Mir geht es darum dass es offenbar best practise ist, das default vlan untagged am trunk zu haben. Aber ich glaube auch, dass ich management und default/native vlan hier vermische. In meiner konfig habe ich wie gesagt das management vlan auf vlan-id 10 gelegt, weil ich mal gelesen habe, dass es ein Risiko ist, das auf der 1 zu haben, eben weil das das default vlan ist. Ein default vlan habe ich eigentlich gar nicht, weil alle ports auf allen switches einem vlan zugeordnet sind. Die nicht verwendeten ports sind untagged in einem "tot"-vlan (tot im Sinn von ungenutzt), das nirgendwo hingeht.

Um es kurz zu machen: ich checke die pvid 1 beim trunk in aquis tutorial nicht.

Best practise ist, das default Vlan in der internen Struktur nicht zu nutzen. Außer zumindest bei irgend welche Access Switches.

Sonst könnte sich ja jeder dort mit nem Kabel drauf stecken.

Das sowas noch keine Sicherheit bringt sollte jeder sofort sehen. Aber das ist schon mal ein Anfang.

Als Default wird bei manchen Herstellern auch ein untagged Vlan auf nem Port bezeichnet.

Kurz zu Management: Dieses liegt in einem eigenen Vlan um es z.B. gegen die anderen Priorisieren zu können. So ist bei high load immer noch Zugriff auf die Elemente möglich.

Solche Strukturen werden meines Erachtens bei einem Router nicht einfach zu verstehen sein. Stellt man sich dies jedoch größer und über mehrere Switche vor wird schnell klar wofür es genutzt wird. Nämlich um mehere logische Netze in einen physischen Netz nutzen zu können.

Dann kommt noch das taggen usw. zum tragen.

erreicht ein tagged-paket einen tagged-port am switch, dann wird das Paket mitsamt seinem tag weitergereicht an andere ports

Das ist richtig ! Aber nur wenn der Empfänger das VLAN bzw. die ID auch kennt. Ansonsten verwirft er das Paket.dass es offenbar best practise ist, das default vlan untagged am trunk zu haben.

Nein !Mit best practise hat das nichts zu tun sondern mit der Implementation wie Hersteller den 802.1q Standard umsetzen.

Der Standard definiert nicht genau wie mit dem Default VLAN auf Tagged Links umgegangen werden soll.

Manche Hersteller übertragen es gar nicht, manche eben untagged.

Cisco hat es am Anfang der VLAN Entwicklung untagged gemacht und so sind fast alle anderen da mit aufgesprungen. Aber eben nicht alle.

Den Begriff "Trunk" sollte man besser immer vermeiden für einen Tagged Uplink, denn er verwirrt nur !!

Einzig Cisco versteht darunter einen tagged Uplink. Für den Rest der Netzwerkwelt sind das LAGs. Also per Link Aggregation gebündelte Links zur Bandbreitenerhöhung.

Mit dem Management VLAN und Default VLAN hast du es richtig verstanden und auch richtig gemacht. Kollege Spirit... hat es ja auch schon genau erklärt wie es richtg ist.

da muss sich autmatisch was eingetragen haben, jedenfalls werde ich im Moment noch nicht schlau daraus.

Ja, Switches arbeiten in der Regel immer mit Auto PVID. Guckst du dazu auch hier:Warum gibt es PVID bei VLANs?

Spätestens JETZT solltest du genau wissen was die PVID ist. Einfach mal Tutorial hier lesen und verstehen !

Du hast die PVID aber intuitiv richtig verstanden in deinen Ausführungen oben.

Die Port Vlan ID ist das VLAN in das der Port untagged Pakets an diesem Port forwardet. Eigentlich ganz einfach.

Alle 3 Möglichkeiten sind FALSCH !!

Wobei Möglichkeit 2 ganz besonderer Schwachsinn ist (Sorry)

Nur mal neben bei:

Wenn VLAN 10 untagged an Port 1 von Switch A liegt und Tagged an Switch B kommt das niemals an. Ist ja auch logisch:

Das ungetaggte Paket von Switch A kommt bei Switch B an. Switch B weiss ja nicht das es von VLAN 10 kommt und die Default Regel (PVID) an Switch B sagt: Alles was untagged kommt schiebe ins Default VLAN 1.

Jetzt landet bei Option 2 also das ungetaggte Pakte aus VLAN 10 mit einmal in VLAN 1 an Switch B und das Datenchaos ist perfekt.

Wer denkt sich so einen Blödsinn aus....ganz sicher kein ITler. Deiner ist keiner...allerhöchstens ein Baster mit gefährlichem Halbwissen oder eher gar keinem Wissen.

Denke also bitte logisch nach und lies dir nochmals die VLAN Schnellschulung GENAU durch:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Richtig ist nur allein diese Option:

VLAN 10 und VLAN 11 tagged an BEIDEN Port 1 der Switches !!

Ist doch auch klar: Ein Uplink zwischen 2 Switc hes MUSS immer die VLAN Info mitschicken, da am VLAB Tag beide Switches sauber erkennen für welches VLAN diese Pakete bestimmt sind und in welches VLAN der Switch diese Pakete Forwarden muss.

Der "Bastler" liegt vollkommen falsch ! Vermutlich weil er keinerlei Fachkenntnisse hat und im freien Fall rät.

Wobei Möglichkeit 2 ganz besonderer Schwachsinn ist (Sorry)

Nur mal neben bei:

Wenn VLAN 10 untagged an Port 1 von Switch A liegt und Tagged an Switch B kommt das niemals an. Ist ja auch logisch:

Das ungetaggte Paket von Switch A kommt bei Switch B an. Switch B weiss ja nicht das es von VLAN 10 kommt und die Default Regel (PVID) an Switch B sagt: Alles was untagged kommt schiebe ins Default VLAN 1.

Jetzt landet bei Option 2 also das ungetaggte Pakte aus VLAN 10 mit einmal in VLAN 1 an Switch B und das Datenchaos ist perfekt.

Wer denkt sich so einen Blödsinn aus....ganz sicher kein ITler. Deiner ist keiner...allerhöchstens ein Baster mit gefährlichem Halbwissen oder eher gar keinem Wissen.

Denke also bitte logisch nach und lies dir nochmals die VLAN Schnellschulung GENAU durch:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Richtig ist nur allein diese Option:

VLAN 10 und VLAN 11 tagged an BEIDEN Port 1 der Switches !!

Ist doch auch klar: Ein Uplink zwischen 2 Switc hes MUSS immer die VLAN Info mitschicken, da am VLAB Tag beide Switches sauber erkennen für welches VLAN diese Pakete bestimmt sind und in welches VLAN der Switch diese Pakete Forwarden muss.

Ich würde ja sagen, dieser ITler hatte Unrecht,

Du hast absolut Recht !Der "Bastler" liegt vollkommen falsch ! Vermutlich weil er keinerlei Fachkenntnisse hat und im freien Fall rät.