136423

18.08.2018

Netzwerk-Architektur mit VLANs

Liebe Community,

Ich hätte eine kurze Frage an euch. Ich werde in Kürze das Netzwerk unserer (sehr) kleinen Firma überarbeiten und wollte euch um ein Feedback für den Netzwerkplan im Anhang bitten.

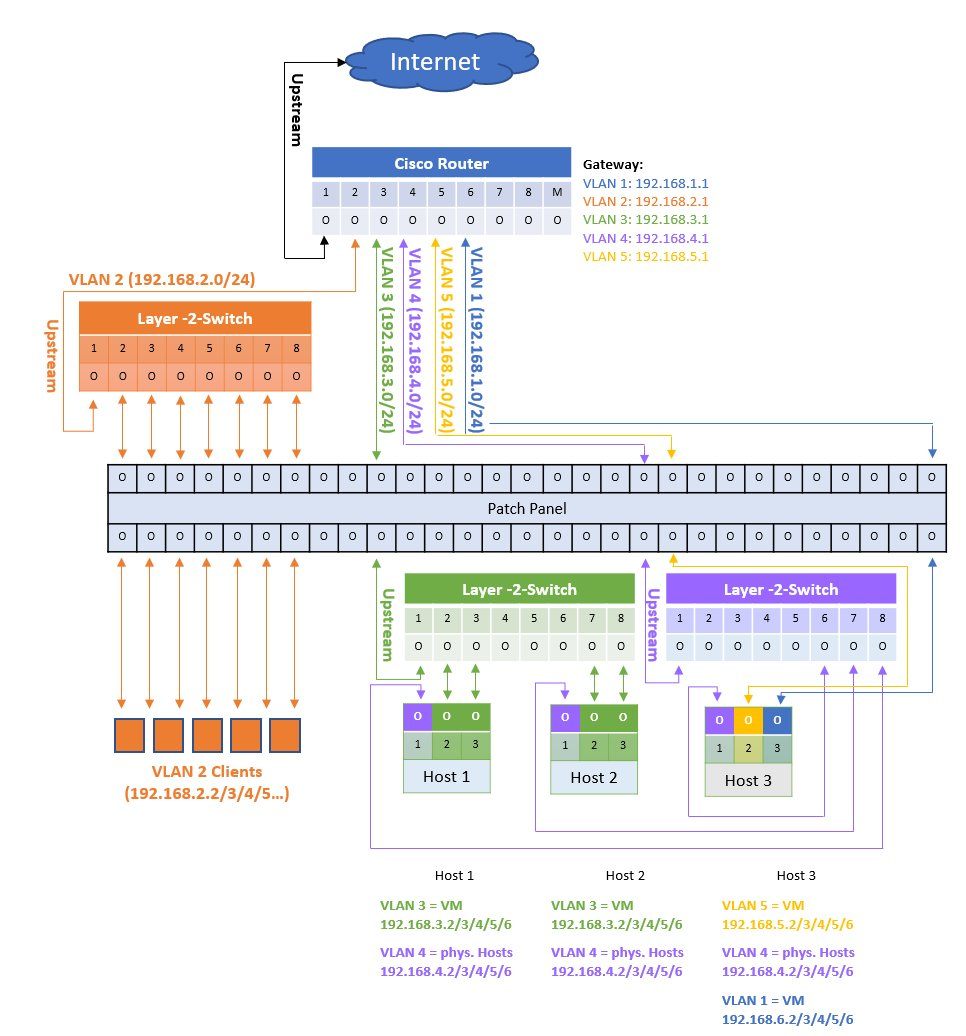

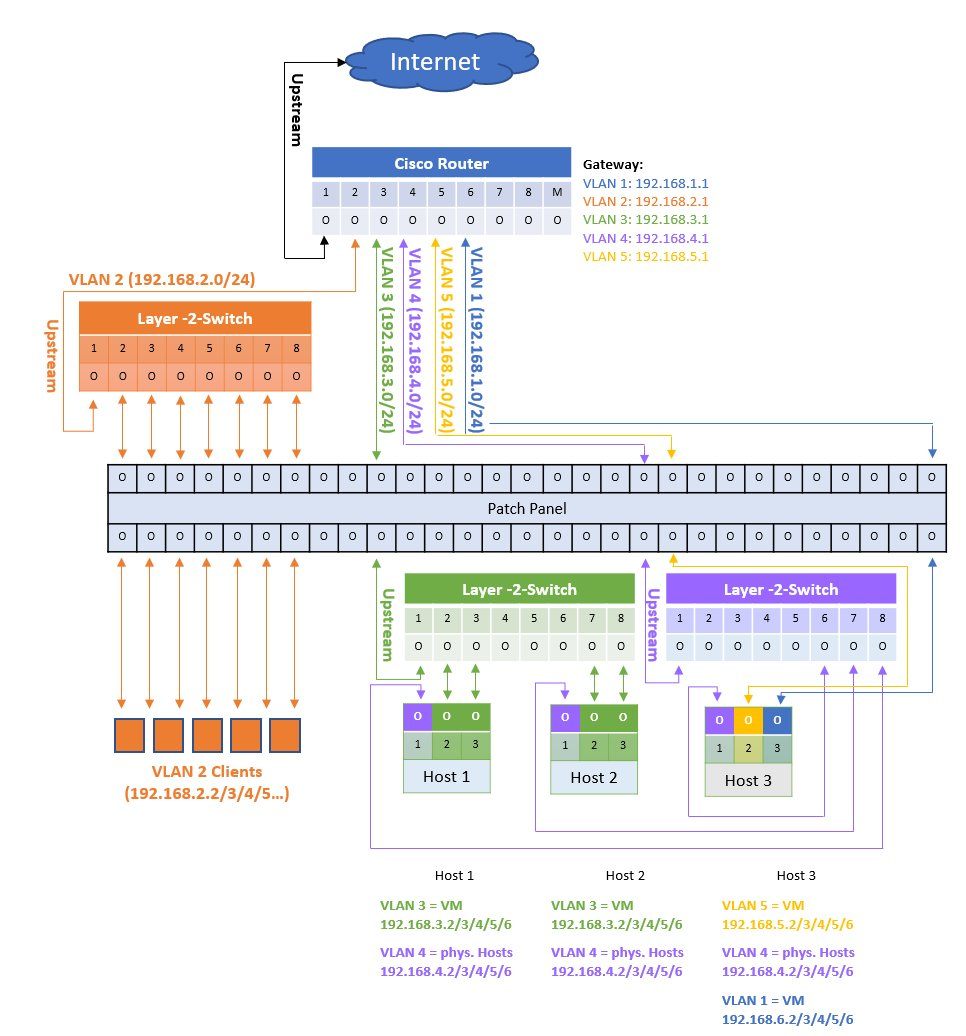

Hier ein paar Erklärungen zum Bild:

VLAN 1: => enthält nur einen Jump-Host, der nach Einwahl ins VPN von extern erreichbar sein soll (und von dort aus Zugriff auf die anderen Server haben soll) => Virtuelle Maschine

VLAN 2: => Mitarbeiter-Netzwerk (intern), d.h. Laptop, Drucker, etc. direkt vor Ort

VLAN 3: => Administrations-Server (DHCP, File-Share, Datenbank etc.) => nur virtuelle Maschinen (mittels VCenter)

VLAN 4: => Physikalische Hosts (wir haben nur 3)

VLAN 5: => DMZ, d.h. diese virtuellen Server werden über Port-Forwarding direkt aus dem Netz erreichbar sein => auch nur VMs

=> Das "O" kennzeichnet jeweils einen Ethernet-Anschluss (RJ-45).

=> Jeder unserer Hosts, hat 3 Ethernet-Anschlüsse (1x On-Board + 2x auf einer Netzwerkkarte)

Ich würde euch bitten nochmal besonderes Augenmerk auf die IP's zu legen. Als Subnetzmaske hätte ich jeweils 255.255.255.0 verwendet, da eine Kommunikation generell unterbunden werden soll zwischen den VLANs.

Ich schätze ich müsste am Router dann (er hat eine integrierte Firewall + VLAN support) jeweils die Kommunikation zwischen den VLANs konfigurieren? (e.g. Port 8888 darf von VLAN 2 zu VLAN 3 durch)?

2. Ich schätze Layer-2-Switche reichen, da jeder Switch ja nur ein VLAN bedient? Denkt ihr ein "TP-Link TL-SG108 V3 8-Port Gigabit Netzwerk Switch" wäre hier ausreichend (unsere interne Geschwindigkeit liegt bei 1 GBit/sec)?

Ich habe noch nicht allzu viel Erfahrung mit zentralen Netzwerken, daher bitte ich um Entschuldigung, wenn ich dumme Fragen stelle.

Viele Grüße

niLuxx

P.S.: Im VCenter würde ich dann die entsprechenden VLANs erstellen und die physikalischen Port eines Hosts dann entsprechend zuweisen. Damit hätte jedes VLAN dann mindestens einen eigenen Ethernet-Anschluss. Bei Host 1 + 2 sogar mehr. Ich würde es dann so einstellen, das sich jeweils 2 VMs einen Anschluss teilen (zur Lastenverteilung)

Ich hätte eine kurze Frage an euch. Ich werde in Kürze das Netzwerk unserer (sehr) kleinen Firma überarbeiten und wollte euch um ein Feedback für den Netzwerkplan im Anhang bitten.

Hier ein paar Erklärungen zum Bild:

VLAN 1: => enthält nur einen Jump-Host, der nach Einwahl ins VPN von extern erreichbar sein soll (und von dort aus Zugriff auf die anderen Server haben soll) => Virtuelle Maschine

VLAN 2: => Mitarbeiter-Netzwerk (intern), d.h. Laptop, Drucker, etc. direkt vor Ort

VLAN 3: => Administrations-Server (DHCP, File-Share, Datenbank etc.) => nur virtuelle Maschinen (mittels VCenter)

VLAN 4: => Physikalische Hosts (wir haben nur 3)

VLAN 5: => DMZ, d.h. diese virtuellen Server werden über Port-Forwarding direkt aus dem Netz erreichbar sein => auch nur VMs

=> Das "O" kennzeichnet jeweils einen Ethernet-Anschluss (RJ-45).

=> Jeder unserer Hosts, hat 3 Ethernet-Anschlüsse (1x On-Board + 2x auf einer Netzwerkkarte)

Ich würde euch bitten nochmal besonderes Augenmerk auf die IP's zu legen. Als Subnetzmaske hätte ich jeweils 255.255.255.0 verwendet, da eine Kommunikation generell unterbunden werden soll zwischen den VLANs.

Ich schätze ich müsste am Router dann (er hat eine integrierte Firewall + VLAN support) jeweils die Kommunikation zwischen den VLANs konfigurieren? (e.g. Port 8888 darf von VLAN 2 zu VLAN 3 durch)?

2. Ich schätze Layer-2-Switche reichen, da jeder Switch ja nur ein VLAN bedient? Denkt ihr ein "TP-Link TL-SG108 V3 8-Port Gigabit Netzwerk Switch" wäre hier ausreichend (unsere interne Geschwindigkeit liegt bei 1 GBit/sec)?

Ich habe noch nicht allzu viel Erfahrung mit zentralen Netzwerken, daher bitte ich um Entschuldigung, wenn ich dumme Fragen stelle.

Viele Grüße

niLuxx

P.S.: Im VCenter würde ich dann die entsprechenden VLANs erstellen und die physikalischen Port eines Hosts dann entsprechend zuweisen. Damit hätte jedes VLAN dann mindestens einen eigenen Ethernet-Anschluss. Bei Host 1 + 2 sogar mehr. Ich würde es dann so einstellen, das sich jeweils 2 VMs einen Anschluss teilen (zur Lastenverteilung)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 383798

Url: https://administrator.de/forum/netzwerk-architektur-mit-vlans-383798.html

Ausgedruckt am: 21.07.2025 um 15:07 Uhr

48 Kommentare

Neuester Kommentar

Hallo,

Mit der Subnetzmaske hat das allerdings nichts damit zu tun! Mit einer Subnetzmaske bestimmt du die Netzgröße.

Korrekt. Es muss halt ein L3 Gerät sein. Egal ob Router, Firewall oder L3 Switch.

Nope. Bei einem Switch kann jedem Port ein unterschiedliches VLAN zugewiesen werden. Das ist ja schließlich der Sinn der Sache. Ansonsten bräuchtest du ja nur eine Firewall mit mehreren Interfaces.

Am besten du beschäftigst dich nochmal mit VLAN Grundlagen.

VG

Exception

Als Subnetzmaske hätte ich jeweils 255.255.255.0 verwendet, da eine Kommunikation generell unterbunden werden soll zwischen den VLANs.

Mit der Subnetzmaske hat das allerdings nichts damit zu tun! Mit einer Subnetzmaske bestimmt du die Netzgröße.

Ich schätze ich müsste am Router dann (er hat eine integrierte Firewall + VLAN support) jeweils die Kommunikation zwischen den VLANs konfigurieren?

Korrekt. Es muss halt ein L3 Gerät sein. Egal ob Router, Firewall oder L3 Switch.

da jeder Switch ja nur ein VLAN bedient

Nope. Bei einem Switch kann jedem Port ein unterschiedliches VLAN zugewiesen werden. Das ist ja schließlich der Sinn der Sache. Ansonsten bräuchtest du ja nur eine Firewall mit mehreren Interfaces.

Am besten du beschäftigst dich nochmal mit VLAN Grundlagen.

VG

Exception

Auch eine mehrfach geprüfte Konzeption kann Quark sein.Wie wir hier sehr oft sehen.

Die IPs basieren dann darauf.

Es macht keinen Sinn unmanaged Switche mit VLANs anzudienen, darüber wirst du auf Dauer stolpern und hier sieht man wieder: Auch mehrfach geprüfte Konzeption (wenn überhaupt vollständig) kann Quark sein.

VG

Die IPs basieren dann darauf.

Es macht keinen Sinn unmanaged Switche mit VLANs anzudienen, darüber wirst du auf Dauer stolpern und hier sieht man wieder: Auch mehrfach geprüfte Konzeption (wenn überhaupt vollständig) kann Quark sein.

VG

Hallo niLuxx,

mit nichten, wo kämen wir da hin. Nur wirkt das Konzept ziemlich fragwürdig. Sowohl, was management als auch Grundaufbau angeht. Und nur, weil "Leute" irgendwas erfolgreich aufgebaut haben, heisst das nicht, dass es auch erfolgreich zu betreiben oder gar sinnvoll ist. Wie ich dir schon sagte, macht es wenig Sinn hier 10 Konzepte ineinander zu werfen - so scheint es aber durch.

Aber man darf doch fragen, was der dahinterstehende Grund ist.

Ferner, ob die Leute, die damit arbeiten überhaupt sehen, wie schlecht es damit läuft ist eine andere Frage.

Ganz einfach, weil du das Netz nicht für heute aufbaust, sondern für die nächsten 5 Jahre und dann will man eben doch mal ein anderes Device anhängen und schon stehst du mit heruntergelassenen Hosen da -> Fehlkonzeption. Stichwort bspw Telefonie und PC-Trennung

VG

mit nichten, wo kämen wir da hin. Nur wirkt das Konzept ziemlich fragwürdig. Sowohl, was management als auch Grundaufbau angeht. Und nur, weil "Leute" irgendwas erfolgreich aufgebaut haben, heisst das nicht, dass es auch erfolgreich zu betreiben oder gar sinnvoll ist. Wie ich dir schon sagte, macht es wenig Sinn hier 10 Konzepte ineinander zu werfen - so scheint es aber durch.

Aber man darf doch fragen, was der dahinterstehende Grund ist.

Ferner, ob die Leute, die damit arbeiten überhaupt sehen, wie schlecht es damit läuft ist eine andere Frage.

Ganz einfach, weil du das Netz nicht für heute aufbaust, sondern für die nächsten 5 Jahre und dann will man eben doch mal ein anderes Device anhängen und schon stehst du mit heruntergelassenen Hosen da -> Fehlkonzeption. Stichwort bspw Telefonie und PC-Trennung

VG

Hallo niLuxx,

selbst mir als KMU-Hobby-Admin mit laienhaften Kenntnissen erscheint dieses Konzept sehr fragwürdig und unnötig kompliziert. Ich würde hier einen guten Layer2-Switch (managed) verwenden, dort und auf dem Router die VLANs ordentlich anlegen und gut ist es.

Du schreibst selbst, das diese Netze in seiner sehr kleinen Firma überarbeitet werden sollen. Dann fange auch klein an, aber mache von Anfang an

Gedanken darüber, wie das zukünftig einfach und mit wenig Aufwand skalierbar sein kann. Es ist löblich, sich eingehend mit einer strukturierten Umgebung zu befassen, aber man darf auch nicht übers Ziel hinaus schießen.

Die Subnetmask hat absolut NICHTS damit zu tun, ob deine lokalen Netze untereinander kommunizieren können oder nicht. Mit der von dir gewählten Subnetmask bestimmst du nur die Größe des Subnetzes. Bei der von dir gewählten Netzmaske sind das 256 mögliche Adressen, wobei die 0 das Netz bezeichnet und die 255 für den Broadcast reserviert ist. Du hast also 254 freie Adressen für Hosts.

Bei einem Layer2-Switch bleibt der Verkehr innerhalb eines Subnetzes (VLAN) auf dem Switch und die einzelnen Netze (VLANs) können untereinander NICHT kommunizieren. Das ist ja der Sinn einer Separierung durch VLANs. Sollen Hosts in unterschiedlichen VLANs

miteinander sprechen, dann müssen sie (bei einem L2-Switch) den Weg über den Router gehen. Und hier kannst du eben dann

auch zentral steuern (Firewall, Routingregeln) wer mit wem in welchem Netz quatschen darf.

Und nimmt bitte ordentliches Material. Mit den TL-SG108 vom Supermarkt kann man kein ordentliches Netz bauen. Such dir einen

managed Layer2-Switch (24-Port) eines renommierten Herstellers (nein, keinen HP! ) auf dem du VLAN ordentlich umsetzen kannst.

) auf dem du VLAN ordentlich umsetzen kannst.

Die TP-Link-Mehrfachsteckdosen kannst allenfalls untern Schreibtisch kleben, wenn mal schnell ein zusätzlicher Port her muss.

Ich kann certifiedit.net hier nur Recht geben. Die Konzeption ist nicht stimmig.

Gruß Arno

selbst mir als KMU-Hobby-Admin mit laienhaften Kenntnissen erscheint dieses Konzept sehr fragwürdig und unnötig kompliziert. Ich würde hier einen guten Layer2-Switch (managed) verwenden, dort und auf dem Router die VLANs ordentlich anlegen und gut ist es.

Du schreibst selbst, das diese Netze in seiner sehr kleinen Firma überarbeitet werden sollen. Dann fange auch klein an, aber mache von Anfang an

Gedanken darüber, wie das zukünftig einfach und mit wenig Aufwand skalierbar sein kann. Es ist löblich, sich eingehend mit einer strukturierten Umgebung zu befassen, aber man darf auch nicht übers Ziel hinaus schießen.

Die Subnetmask hat absolut NICHTS damit zu tun, ob deine lokalen Netze untereinander kommunizieren können oder nicht. Mit der von dir gewählten Subnetmask bestimmst du nur die Größe des Subnetzes. Bei der von dir gewählten Netzmaske sind das 256 mögliche Adressen, wobei die 0 das Netz bezeichnet und die 255 für den Broadcast reserviert ist. Du hast also 254 freie Adressen für Hosts.

Bei einem Layer2-Switch bleibt der Verkehr innerhalb eines Subnetzes (VLAN) auf dem Switch und die einzelnen Netze (VLANs) können untereinander NICHT kommunizieren. Das ist ja der Sinn einer Separierung durch VLANs. Sollen Hosts in unterschiedlichen VLANs

miteinander sprechen, dann müssen sie (bei einem L2-Switch) den Weg über den Router gehen. Und hier kannst du eben dann

auch zentral steuern (Firewall, Routingregeln) wer mit wem in welchem Netz quatschen darf.

Und nimmt bitte ordentliches Material. Mit den TL-SG108 vom Supermarkt kann man kein ordentliches Netz bauen. Such dir einen

managed Layer2-Switch (24-Port) eines renommierten Herstellers (nein, keinen HP!

Die TP-Link-Mehrfachsteckdosen kannst allenfalls untern Schreibtisch kleben, wenn mal schnell ein zusätzlicher Port her muss.

Ich kann certifiedit.net hier nur Recht geben. Die Konzeption ist nicht stimmig.

Gruß Arno

Zitat von @136423:

VLAN 1: => enthält nur einen Jump-Host, der nach Einwahl ins VPN von extern erreichbar sein soll (und von dort aus Zugriff auf die anderen Server haben soll) => Virtuelle Maschine

VLAN 2: => Mitarbeiter-Netzwerk (intern), d.h. Laptop, Drucker, etc. direkt vor Ort

VLAN 3: => Administrations-Server (DHCP, File-Share, Datenbank etc.) => nur virtuelle Maschinen (mittels VCenter)

VLAN 4: => Physikalische Hosts (wir haben nur 3)

VLAN 5: => DMZ, d.h. diese virtuellen Server werden über Port-Forwarding direkt aus dem Netz erreichbar sein => auch nur VMs

VLAN 1: => enthält nur einen Jump-Host, der nach Einwahl ins VPN von extern erreichbar sein soll (und von dort aus Zugriff auf die anderen Server haben soll) => Virtuelle Maschine

VLAN 2: => Mitarbeiter-Netzwerk (intern), d.h. Laptop, Drucker, etc. direkt vor Ort

VLAN 3: => Administrations-Server (DHCP, File-Share, Datenbank etc.) => nur virtuelle Maschinen (mittels VCenter)

VLAN 4: => Physikalische Hosts (wir haben nur 3)

VLAN 5: => DMZ, d.h. diese virtuellen Server werden über Port-Forwarding direkt aus dem Netz erreichbar sein => auch nur VMs

Du hast doch gar keine VLANs in deiner Zeichnung? Das was du machst ist eine physische Trennung von Netzen. Kann man machen, ist aber irgenwie so 90er...

/Thomas

Zitat von @Th0mKa:

Du hast doch gar keine VLANs in deiner Zeichnung? Das was du machst ist eine physische Trennung von Netzen. Kann man machen, ist aber irgenwie so 90er...

Hab mir auch schon gedacht ob ich jetzt direkt einen an der Waffel hab da ich auch kein VLan gefunden hab.Du hast doch gar keine VLANs in deiner Zeichnung? Das was du machst ist eine physische Trennung von Netzen. Kann man machen, ist aber irgenwie so 90er...

Mal abgesehen davon wie unsinnig jetzt der ganze Spaß so ist.

Moin,

was möchtest du denn hier jetzt hören? Deine Konzeption steht doch bereits - auch wenn die in den Augen der meisten (mich eingeschlossen) Unsinnig ist. Klar KANN man das so aufbauen. Ich könnte auch einfach 4 Internet-Anschlüsse legen, das ganze dann per VPN verbinden und die Firewall dann was machen lassen. GEHEN wird das auch, Unsinnig ist das trotzdem.

Was die IPs angeht: Klar kannst du da überall nen /24 nehmen, das macht keinen Unterschied. Ob du jetzt mit 192.168.x.0/24 arbeitest oder das Netz dann in 4 Teile noch unterteilst und das bei dir so laufen lässt ist ne reine Geschmacksfrage. Dir muss halt bewusst sein das sämtlicher Traffic bei deinem Konstrukt komplett durch die Firewall muss - somit hast du nen SPoF drin UND noch ein Gerät was die Geschwindigkeit limitiert. Ich würde hier z.B. soweit gehen und sogar nen L3-Switch zu verwenden der das Routing zwischen den Netzen macht - da du hier nur simple Regelwerke hast ist das üblicherweise ausreichend.

Aber am Ende des Tages bleibt: Wenn dein Konzept von guten Leuten entworfen wird - ok, ignoriere das dir hier jeder was anderes sagt. Es ist DEIN Netz, und DU riskierst halt dir da mal ne blutige Nase zu holen! UNS kann das relativ egal sein - im Gegenteil, der ein oder andere macht mit der Repa von solchen Netzen am Ende sogar noch gutes Geld da wieder HW und nen neues Konzept verkauft wird. Du solltest dir also mal überlegen ob dein Konzept nicht doch ggf. schwächen hat... oder ob hier nur Amateure sitzen die versuchen dein geniales Konzept kaputt zu machen weil die neidisch sind.

was möchtest du denn hier jetzt hören? Deine Konzeption steht doch bereits - auch wenn die in den Augen der meisten (mich eingeschlossen) Unsinnig ist. Klar KANN man das so aufbauen. Ich könnte auch einfach 4 Internet-Anschlüsse legen, das ganze dann per VPN verbinden und die Firewall dann was machen lassen. GEHEN wird das auch, Unsinnig ist das trotzdem.

Was die IPs angeht: Klar kannst du da überall nen /24 nehmen, das macht keinen Unterschied. Ob du jetzt mit 192.168.x.0/24 arbeitest oder das Netz dann in 4 Teile noch unterteilst und das bei dir so laufen lässt ist ne reine Geschmacksfrage. Dir muss halt bewusst sein das sämtlicher Traffic bei deinem Konstrukt komplett durch die Firewall muss - somit hast du nen SPoF drin UND noch ein Gerät was die Geschwindigkeit limitiert. Ich würde hier z.B. soweit gehen und sogar nen L3-Switch zu verwenden der das Routing zwischen den Netzen macht - da du hier nur simple Regelwerke hast ist das üblicherweise ausreichend.

Aber am Ende des Tages bleibt: Wenn dein Konzept von guten Leuten entworfen wird - ok, ignoriere das dir hier jeder was anderes sagt. Es ist DEIN Netz, und DU riskierst halt dir da mal ne blutige Nase zu holen! UNS kann das relativ egal sein - im Gegenteil, der ein oder andere macht mit der Repa von solchen Netzen am Ende sogar noch gutes Geld da wieder HW und nen neues Konzept verkauft wird. Du solltest dir also mal überlegen ob dein Konzept nicht doch ggf. schwächen hat... oder ob hier nur Amateure sitzen die versuchen dein geniales Konzept kaputt zu machen weil die neidisch sind.

Mit meinem Satz: "Hier geht es weniger um die Konzeption (die schon intern mehrfach geprüft wurde)" habe ich mich NICHT auf die

Netzwerkarchitektur bezogen, sondern auf den Satz:

"Sehr kleine Firma, aber drei Hardware (Server?) - Da passt was in der Konzeption nicht....?"

=> Hiermit wollte ich sagen, dass unser (mehrfach) geprüftes Konzept eine solche Menge an Servern benötigt.

Netzwerkarchitektur bezogen, sondern auf den Satz:

"Sehr kleine Firma, aber drei Hardware (Server?) - Da passt was in der Konzeption nicht....?"

=> Hiermit wollte ich sagen, dass unser (mehrfach) geprüftes Konzept eine solche Menge an Servern benötigt.

...und ich (und viele andere) hier, würden sagen, dass zu einem Konzept auch die Switche gehören, wie gut geprüft kann denn das Serverkonzept sein, wenn am Ende solch eine Switchkonstellation diese andient?

Abgesehen davon: Warum solltet Ihr denn drei Server für ein kleine Firmanetz brauchen? Und wenn doch, was spricht dagegen es zu erklären, wenn es mehrfach geprüft und fundiert ist, muss es wohl eine einfache Erklärung geben.

Ich vermute aber, dass es der Fall ist, der einfach viel zu oft vorkommt: Man möchte Hilfe, aber wenn es dann ums Tacheles reden geht, wird der, der es tut verdammt.

Aber dass das Konzept nicht gut ist, hast du nun oft genug gehört, warum fragst du nicht einfach die Prüfer, ob Sie es einrichten - oder du hörst auf uns und wir bauen das gerne solide.

Guten Abend,

Mit einem VLAN kannst du ein physikalisches Netzwerk in mehreren logischen Netzwerken unterteilen. Bei einem normalen unmanaged L2 Switch für Endkunden befinden sich alle Access Ports des Switches in der selben Broadcast Domäne. Mit einem VLAN unterteilst du deinen L2 Switch in mehreren separaten Broadcast Domänen auf. Die einzelnen Access Ports sind somit von einander isoliert. Eine Kommunikation zwischen den VLANs erfolgt nur über den Router. Man richtet einen Trunk Port auf dem Router und auf dem Switch ein, aktiviert Inter-Vlan-Routing und bestimmt den Zugriff mittels ACLs.

Bei einem Router sind alle Interfaces separate Broadcast Domänen. Dein Switch und dessen Access Ports, die sich am Router Interface befinden, sind alle in der selben Broadcast Domäne. Es findet somit keine weitere Unterteilung statt. Folglich kannst du dir den Overhead mit VLANs sparen, da sowieso die Netze physikalisch getrennt sind und nur über den Router erreichbar sind. Dort kannst du auch mithilfe von ACLs den Zugriff bestimmen.

Folglich nutzt du nicht wirklich VLANs. Ob das Sinnvoll ist musst du natürlich selbst wissen.

Das Konzept und die Grundlagen von VLANs kannst du hier nochmal nachlesen:

thomas-krenn.com/de/wiki/VLAN_Grundlagen

elektronik-kompendium.de/sites/net/0906221.htm

de.wikipedia.org/wiki/Virtual_Local_Area_Network

VG

Exception

Wegen den VLANs?

=> Warum sind in meiner Zeichnung keine VLANs hinterlegt? Unser Cisco Gerät ist ja ein Router, mit einem 8 Port Layer-3-Switch und VLAN support. D.h. jedem Port wird ein eigenständiges VLAN zugewiesen:

1 => VLAN 1

2 => VLAN 2

3 => VLAN 3

=> Warum sind in meiner Zeichnung keine VLANs hinterlegt? Unser Cisco Gerät ist ja ein Router, mit einem 8 Port Layer-3-Switch und VLAN support. D.h. jedem Port wird ein eigenständiges VLAN zugewiesen:

1 => VLAN 1

2 => VLAN 2

3 => VLAN 3

Mit einem VLAN kannst du ein physikalisches Netzwerk in mehreren logischen Netzwerken unterteilen. Bei einem normalen unmanaged L2 Switch für Endkunden befinden sich alle Access Ports des Switches in der selben Broadcast Domäne. Mit einem VLAN unterteilst du deinen L2 Switch in mehreren separaten Broadcast Domänen auf. Die einzelnen Access Ports sind somit von einander isoliert. Eine Kommunikation zwischen den VLANs erfolgt nur über den Router. Man richtet einen Trunk Port auf dem Router und auf dem Switch ein, aktiviert Inter-Vlan-Routing und bestimmt den Zugriff mittels ACLs.

Bei einem Router sind alle Interfaces separate Broadcast Domänen. Dein Switch und dessen Access Ports, die sich am Router Interface befinden, sind alle in der selben Broadcast Domäne. Es findet somit keine weitere Unterteilung statt. Folglich kannst du dir den Overhead mit VLANs sparen, da sowieso die Netze physikalisch getrennt sind und nur über den Router erreichbar sind. Dort kannst du auch mithilfe von ACLs den Zugriff bestimmen.

Folglich nutzt du nicht wirklich VLANs. Ob das Sinnvoll ist musst du natürlich selbst wissen.

Das Konzept und die Grundlagen von VLANs kannst du hier nochmal nachlesen:

thomas-krenn.com/de/wiki/VLAN_Grundlagen

elektronik-kompendium.de/sites/net/0906221.htm

de.wikipedia.org/wiki/Virtual_Local_Area_Network

VG

Exception

Hallo,

Ich werde auch Mal meinen Senf dazu geben.

Mir ist nämlich nicht so recht klar, was Du mit deinem Post bezwecken möchtest. Wenn,wie du schreibst,das Konzept mehrfach geprüft ist, warum schreibst Du hier? Traust Du dem Konzept doch nicht,bzw nicht der Firma,die es erstellt hat?

Ich muss den Vorredner Recht geben. Ein Konzept sollte sich in die Zukunft richten und möglichst Skalierbarkeit berücksichtigen.

Ein paar Infos zu deinem Szenario fehlen, um abschließend genau zu entscheiden,was das Beste für euer Netzwerk ist. z b fehlen mir Angaben, was das genau für Hosts sind, was darauf läuft und wer von wo darauf zugreifen können muss, Stichwort VPN. Welche Art VPN wollt ihr einsetzen und warum?

Glaube mir, bei solchen Szenarien gibt es massig viel zu Bedenken,darum ist es erstmal nicht schlecht,dass Du hier nachfragst, aber sei offen für Kritik und behalte im Kopf, dass dein Konzept so vielleicht nicht umgesetzt werden sollte. Ich persönlich würde in einer Firma nie unmanaged Switche einsetzen, ausser da sitzen nur 2 Leute mit Drucker.

Ciao,heinzelrumpel

Ich werde auch Mal meinen Senf dazu geben.

Mir ist nämlich nicht so recht klar, was Du mit deinem Post bezwecken möchtest. Wenn,wie du schreibst,das Konzept mehrfach geprüft ist, warum schreibst Du hier? Traust Du dem Konzept doch nicht,bzw nicht der Firma,die es erstellt hat?

Ich muss den Vorredner Recht geben. Ein Konzept sollte sich in die Zukunft richten und möglichst Skalierbarkeit berücksichtigen.

Ein paar Infos zu deinem Szenario fehlen, um abschließend genau zu entscheiden,was das Beste für euer Netzwerk ist. z b fehlen mir Angaben, was das genau für Hosts sind, was darauf läuft und wer von wo darauf zugreifen können muss, Stichwort VPN. Welche Art VPN wollt ihr einsetzen und warum?

Glaube mir, bei solchen Szenarien gibt es massig viel zu Bedenken,darum ist es erstmal nicht schlecht,dass Du hier nachfragst, aber sei offen für Kritik und behalte im Kopf, dass dein Konzept so vielleicht nicht umgesetzt werden sollte. Ich persönlich würde in einer Firma nie unmanaged Switche einsetzen, ausser da sitzen nur 2 Leute mit Drucker.

Ciao,heinzelrumpel

Moin,

an den zuweilen etwas rauhen Ton hier muss man sich erst gewöhnen...da hast du wohl recht. Aber unterhalte dich mal mit einer Runde älterer Herren, die 30 Jahre Fußballtrainer waren, über Fußball. Du gibst nach 5 Minuten auf. Aber.....sie haben richtig Ahnung und können ihr Geschäft...also hör auch mal auf sie

Wie Exception schon schrieb...das, was du auf dem Router an VLANs machst, ist doppelt gemoppelt. Und auch wenn Wachstum nicht erklärtes Unternehmensziel ist, dann sollte man doch zukunftsorientiert planen. Dein Switch im "VLAN2" ist z.B. schon in deiner obigen Planung voll belegt. D.h. wenn ein Gerät hinzukommt, fängst du wieder an zu basteln.

Hier mal ein einfaches Beispielszenario:

Auf dem Router legst du die benötigten VLANs an und verbindest (erstmal mit einem Kabel) zu einem Layer2-Switch. Auf dem Layer2-Switch legst du die selben VLANs wie auf dem Router an. Dann machst du dir Gedanken, welches Gerät an welchem Switchport hängen soll (aufschreiben). Jetzt nimmst du die jeweiligen Ports im Switch in die entsprechenden VLANs als Mitglied auf. Dann teilst du den Ports eine PVID zu.

Der Verkehr innerhalb eines "VLANs" bleibt dann auf dem Switch. Sollen aber Geräte in unterschiedlichen Subnetzen (=VLANs) miteinander kommunizieren, geht dieser Datenverkehr IMMER über den Router. Bei einer Verbindung vom Router zum Switch mit einer Strippe gehen die Daten also über diesen Port zum Router und von dort über denselben Port zurück zum Switch.

Hier käme dann ein Layer3-Switch ins Spiel. Der braucht diesen Umweg nicht, sondern wickelt den Verkehr zwischen den Subnetzen selbst ab.

Über den Router geht nur, was ins Internet geht bzw. von dort kommt.

Es ist vermutlich wie in jedem KMU eine Frage des Preises. Aber teurer als ein paar TL-SG108 wird es schon werden. Zu Switch-Empfehlungen

kann ich nicht viel sagen, da hat jeder seine eigene Meinung. Ich setze einen Lancom GS-2328P, einen Lancom GS-1224P und einen D-Link DGS 1210-10P ein. Also auch eher HW im unteren Preissegment. Aber da können dir die Profis hier eher helfen.

VG NV

an den zuweilen etwas rauhen Ton hier muss man sich erst gewöhnen...da hast du wohl recht. Aber unterhalte dich mal mit einer Runde älterer Herren, die 30 Jahre Fußballtrainer waren, über Fußball. Du gibst nach 5 Minuten auf. Aber.....sie haben richtig Ahnung und können ihr Geschäft...also hör auch mal auf sie

Wie Exception schon schrieb...das, was du auf dem Router an VLANs machst, ist doppelt gemoppelt. Und auch wenn Wachstum nicht erklärtes Unternehmensziel ist, dann sollte man doch zukunftsorientiert planen. Dein Switch im "VLAN2" ist z.B. schon in deiner obigen Planung voll belegt. D.h. wenn ein Gerät hinzukommt, fängst du wieder an zu basteln.

Hier mal ein einfaches Beispielszenario:

Auf dem Router legst du die benötigten VLANs an und verbindest (erstmal mit einem Kabel) zu einem Layer2-Switch. Auf dem Layer2-Switch legst du die selben VLANs wie auf dem Router an. Dann machst du dir Gedanken, welches Gerät an welchem Switchport hängen soll (aufschreiben). Jetzt nimmst du die jeweiligen Ports im Switch in die entsprechenden VLANs als Mitglied auf. Dann teilst du den Ports eine PVID zu.

Der Verkehr innerhalb eines "VLANs" bleibt dann auf dem Switch. Sollen aber Geräte in unterschiedlichen Subnetzen (=VLANs) miteinander kommunizieren, geht dieser Datenverkehr IMMER über den Router. Bei einer Verbindung vom Router zum Switch mit einer Strippe gehen die Daten also über diesen Port zum Router und von dort über denselben Port zurück zum Switch.

Hier käme dann ein Layer3-Switch ins Spiel. Der braucht diesen Umweg nicht, sondern wickelt den Verkehr zwischen den Subnetzen selbst ab.

Über den Router geht nur, was ins Internet geht bzw. von dort kommt.

Es ist vermutlich wie in jedem KMU eine Frage des Preises. Aber teurer als ein paar TL-SG108 wird es schon werden. Zu Switch-Empfehlungen

kann ich nicht viel sagen, da hat jeder seine eigene Meinung. Ich setze einen Lancom GS-2328P, einen Lancom GS-1224P und einen D-Link DGS 1210-10P ein. Also auch eher HW im unteren Preissegment. Aber da können dir die Profis hier eher helfen.

VG NV

Innerhalb der Subnetze brauchst du überhaupt keine Firewall-Regeln. Deshalb steckst du ja bestimmte Geräte in das gleiche Netz...damit sie sich unterhalten können. Zwischen den Subnetzen mußt du den Verkehr mit Firewall-Regeln erlauben. Entweder pauschal (JedesNetz/JederDienst <-> JedesNetz/JederDienst) oder granularer (sowenig wie möglich/soviel wie nötig). Da brauchst du auch bei keinem Client die IP-Adresse verändern...das ist Quatsch! Der Router macht das was er soll...er routet zwischen den verschienenen Subnetzen, wenn man es ihm erlaubt (Routing- und Firewallregeln). Und dann können natürlich auch Geräte mit IP-Adressen aus unterschiedlichen Subnetzen miteinander kommunizieren.

Ich kenne zwar deinen Cisco-Router nicht, aber gehe mal davon aus, das er DHCP-Anforderungen weiterleiten kann. Also

legst du auf dem Router für alle Subnetze, deren Geräte DHCP benötigen UND KEINEN eigenen DHCP-Server im jeweiligen Subnetz haben, eine DHCP-Weiterleitung auf deinen zentralen DHCP-Server (meinetwegen einen Windows Server an). Das ist ohnehin komfortabler als für jedes Subnetz den Router als DHCP-Server herzunehmen. Für diese DHCP-Weiterleitung brauchst keine Portfreigabe oder Firewallregel...zumindest bei Lancom nicht...für Cisco selbst rein lesen.

VG NV

Netzwerk 1/Netzwerk 2 => nur Freigabe der Ports 67/68 für DHCP

Ich kenne zwar deinen Cisco-Router nicht, aber gehe mal davon aus, das er DHCP-Anforderungen weiterleiten kann. Also

legst du auf dem Router für alle Subnetze, deren Geräte DHCP benötigen UND KEINEN eigenen DHCP-Server im jeweiligen Subnetz haben, eine DHCP-Weiterleitung auf deinen zentralen DHCP-Server (meinetwegen einen Windows Server an). Das ist ohnehin komfortabler als für jedes Subnetz den Router als DHCP-Server herzunehmen. Für diese DHCP-Weiterleitung brauchst keine Portfreigabe oder Firewallregel...zumindest bei Lancom nicht...für Cisco selbst rein lesen.

VG NV

War das der Grund warum das Konzept für manche fragwürdig erscheint?

Nein, es ist nur ein Teil davon. Denn die drei Server sind immer noch nicht geklärt, außerdem, warum das geprüfte Konzept die Netzwerke nicht enthält - ohne dies ist eine ggf. konstruierte Trennung hinfällig.

Abgesehen davon kann eine über eine NAS hinausgehende Netzarchitektur (was es bei euch anscheinend ist?) auch schon locker 5-10 VLANs bedingen.

Zitat von @136423:

Hallo NV

Das mit dem Ändern der IP war nicht als Notwendigkeit für die Abläufe gemeint, sondern eher "was wäre wenn jemand die IP Adresse ändern würde", dann hätte er ja Zugriff auf die Server. Falls dem Router-Port ein VLAN zugewiesen wurde, würde der Client mit der veränderten IP die anderen Server ja dann trotzdem nicht erreichen, oder?

Zitat von @NixVerstehen:

Da brauchst du auch bei keinem Client die IP-Adresse verändern...das ist Quatsch! Der Router macht das was er soll...er routet zwischen den verschienenen Subnetzen, wenn man es ihm erlaubt (Routing- und Firewallregeln).

Da brauchst du auch bei keinem Client die IP-Adresse verändern...das ist Quatsch! Der Router macht das was er soll...er routet zwischen den verschienenen Subnetzen, wenn man es ihm erlaubt (Routing- und Firewallregeln).

Hallo NV

Das mit dem Ändern der IP war nicht als Notwendigkeit für die Abläufe gemeint, sondern eher "was wäre wenn jemand die IP Adresse ändern würde", dann hätte er ja Zugriff auf die Server. Falls dem Router-Port ein VLAN zugewiesen wurde, würde der Client mit der veränderten IP die anderen Server ja dann trotzdem nicht erreichen, oder?

Das interessante hierbei ist: Du willst anscheinend Sicherheit implementieren, machst das aber auf eine Weise, die man schön als Rohrkrepierer definieren kann. Abgesehen davon fehlt immer noch - richtig - das Gesamtkonzept.

Zitat von @136423:

Hallo NV

Das mit dem Ändern der IP war nicht als Notwendigkeit für die Abläufe gemeint, sondern eher "was wäre wenn jemand die IP Adresse ändern würde", dann hätte er ja Zugriff auf die Server. Falls dem Router-Port ein VLAN zugewiesen wurde, würde der Client mit der veränderten IP die anderen Server ja dann trotzdem nicht erreichen, oder?

Hallo NV

Das mit dem Ändern der IP war nicht als Notwendigkeit für die Abläufe gemeint, sondern eher "was wäre wenn jemand die IP Adresse ändern würde", dann hätte er ja Zugriff auf die Server. Falls dem Router-Port ein VLAN zugewiesen wurde, würde der Client mit der veränderten IP die anderen Server ja dann trotzdem nicht erreichen, oder?

Nö solange du dem Routernicht sagst das der Client auf ein anderes Subnetz darf kommt er da auch nicht hin. Und wenn jemand am Client eine andere IP einstellt, dann geht’s nirgends hin.

Bei ner Billigen FritzBox währ’s anders. Da ist sozusagen im Router ein kleiner Switch eingebaut. Bei nem Richtigen Router ist das nicht so.

Das mit dem VLAN 1 ist ernst gemeint?

An einem Switch ist per Default jeder Port im VLAN 1. Fange lieber bei 10 oder 100 an.

Ansonsten schließe ich mich der Meinung an, Du musst die Basics lernen und verstehen. Leider ist es so, dass in der Praxis die meisten Fähigkeiten wachsen.

Ich schreibe Mal was Ich machen würde.

Layer 3 Switch also Core Router mit Default Route auf den nächsten Router/Firewall.

An den Core Router managed layer 2 switches verbinden.

Über alle Geräte bis hin zum ISP Router/Firewall ein untagged management VLAN. Auch die Management IPs der ESXi Hosts usw in dieses VLAN. Das Management-VLAN besonders schützen in jeder Hinsicht. Der Admin PC in ein eigenes VLAN und keine lokalen Admin Rechte.

Wenn möglich bestimmten "internen" Traffic durch eine Firewall routen.

Drucker ein eigenes VLAN. Notebooks die z. B. das Haus verlassen ein eigenes VLAN. WiFi und Gäste-WiFi ein jeweils eigenen VLAN. Alles DHCP, außer Gäste-WiFi per DHCP Relay auf EINen richtigen DHCP Server mit DNS Server weiterleiten.

Ggf wäre zu prüfen ob man bestimmte Sachen redundant macht. Dfas Cote Switch z. B.

Konzept für Spanning tree VORHER haben und verstehen. Port und Switch-Aggregation vorher einmal überprüfen. Force 10 VLT finde ICH super.

ACLs auf Switches kann Sinn machen.

Subnetting bedarf eines Konzepts, dann kann man viel effizienter ACLs oder Firewall regeln schreiben.

10.0.0.0/20 kann man in (interne) Netze zerlegen. 172.16.0.0/23 für z. B. die DMZ/VPN und 192.168.0.0/24 für z. B. die Gäste.

Transfernetz(e) für z. B. Standortvernetzung einplanen. Hier bitte immer die Routing Logik beachten, dann ist jeder entfernte Standort mit nur einer Route zu routen. Z. B. 10.0.0.0/16 für Site A und 10.1.0.0/16 für Site B usw...

Wie gesagt, vorher über die Logik Gedanken machen. Vorher! Oder Profis fragen, wenn die Firma Geld verdienen muss und kein Spielplatz ist.

An einem Switch ist per Default jeder Port im VLAN 1. Fange lieber bei 10 oder 100 an.

Ansonsten schließe ich mich der Meinung an, Du musst die Basics lernen und verstehen. Leider ist es so, dass in der Praxis die meisten Fähigkeiten wachsen.

Ich schreibe Mal was Ich machen würde.

Layer 3 Switch also Core Router mit Default Route auf den nächsten Router/Firewall.

An den Core Router managed layer 2 switches verbinden.

Über alle Geräte bis hin zum ISP Router/Firewall ein untagged management VLAN. Auch die Management IPs der ESXi Hosts usw in dieses VLAN. Das Management-VLAN besonders schützen in jeder Hinsicht. Der Admin PC in ein eigenes VLAN und keine lokalen Admin Rechte.

Wenn möglich bestimmten "internen" Traffic durch eine Firewall routen.

Drucker ein eigenes VLAN. Notebooks die z. B. das Haus verlassen ein eigenes VLAN. WiFi und Gäste-WiFi ein jeweils eigenen VLAN. Alles DHCP, außer Gäste-WiFi per DHCP Relay auf EINen richtigen DHCP Server mit DNS Server weiterleiten.

Ggf wäre zu prüfen ob man bestimmte Sachen redundant macht. Dfas Cote Switch z. B.

Konzept für Spanning tree VORHER haben und verstehen. Port und Switch-Aggregation vorher einmal überprüfen. Force 10 VLT finde ICH super.

ACLs auf Switches kann Sinn machen.

Subnetting bedarf eines Konzepts, dann kann man viel effizienter ACLs oder Firewall regeln schreiben.

10.0.0.0/20 kann man in (interne) Netze zerlegen. 172.16.0.0/23 für z. B. die DMZ/VPN und 192.168.0.0/24 für z. B. die Gäste.

Transfernetz(e) für z. B. Standortvernetzung einplanen. Hier bitte immer die Routing Logik beachten, dann ist jeder entfernte Standort mit nur einer Route zu routen. Z. B. 10.0.0.0/16 für Site A und 10.1.0.0/16 für Site B usw...

Wie gesagt, vorher über die Logik Gedanken machen. Vorher! Oder Profis fragen, wenn die Firma Geld verdienen muss und kein Spielplatz ist.

Hallo zusammen,

dir muss halt klar sein, wenn deine Firewall Tod ist können auch intern keine Mitarbeiter mehr mit den Servern arbeiten. Deshalb würde ich auf ein HA Konzept bauen (bei Sophos z. B. ist das relativ einfach) und die Firewall muss entsprechend groß dimensioniert werden, da sämtlicher Traffic von Clients zum Server durch die Firewall läuft.

Alternativ könntest du auch (wie schon von anderen erwähnt) mit Layer 3 Switches arbeiten. Allerdings würde ich den Gedanken TP Link Switches im produktiven Umfeld ganz schnell vergessen.

Würde mir da eher die Aruba Switches anschauen, mach viel mit denen beruflich und die sind sehr gut.

Andy

PS: willst du dir bei einer sehr kleinen Firma den Verwaltungsaufwand wirklich antun?

dir muss halt klar sein, wenn deine Firewall Tod ist können auch intern keine Mitarbeiter mehr mit den Servern arbeiten. Deshalb würde ich auf ein HA Konzept bauen (bei Sophos z. B. ist das relativ einfach) und die Firewall muss entsprechend groß dimensioniert werden, da sämtlicher Traffic von Clients zum Server durch die Firewall läuft.

Alternativ könntest du auch (wie schon von anderen erwähnt) mit Layer 3 Switches arbeiten. Allerdings würde ich den Gedanken TP Link Switches im produktiven Umfeld ganz schnell vergessen.

Würde mir da eher die Aruba Switches anschauen, mach viel mit denen beruflich und die sind sehr gut.

Andy

PS: willst du dir bei einer sehr kleinen Firma den Verwaltungsaufwand wirklich antun?

Was darf es kosten?

Bei eBay gibt es Powerconnect 7000/8000 oder Force 10 für kleines Geld. Gehen eigentlich nie kaputt und haben redundante Stromversorgung.

Bei eBay gibt es Powerconnect 7000/8000 oder Force 10 für kleines Geld. Gehen eigentlich nie kaputt und haben redundante Stromversorgung.

Die Aruba 2920, denke die sind relativ günstig zu haben. Wenn du aber TP-Link Preise gewöhnt bist, wirst du erstmal vom Stuhl fallen.

arubanetworks.com/products/networking/switches/2920-series/

Die können auch 10 GBit (SFP+ und/oder Kupfer) und Stacking, falls dann doch noch ein zusätzlicher Switch dazukommen muss/sollte. Würde allerdings min. 2 nehmen damit du im Worst-Case noch einen Ersatz Switch hast worüber der Traffic laufen kann.

Die Server natürlich über beide Switche anbinden. Gemanaged werden die durch das Stacking aber als einer.

arubanetworks.com/products/networking/switches/2920-series/

Die können auch 10 GBit (SFP+ und/oder Kupfer) und Stacking, falls dann doch noch ein zusätzlicher Switch dazukommen muss/sollte. Würde allerdings min. 2 nehmen damit du im Worst-Case noch einen Ersatz Switch hast worüber der Traffic laufen kann.

Die Server natürlich über beide Switche anbinden. Gemanaged werden die durch das Stacking aber als einer.

Wenn die Switches so wichtig werden, dass zwei werkeln sollen, dann würde ich diese beiden definitiv nicht stacken. Im Core hat ein Stack nichts zu suchen.

Naja - ganz ehrlich, wenn es oben heisst "wenig traffic, hauptsächlich lokal arbeiten" und hier werden 10 GBit in den Raum geworfen - welchen Sinn soll das machen?!? Ganz davon ab das für 10 GBit auch die gesamte Infrastruktur passen muss - und so wie sich das hier ließt würde ich das eher nicht vermuten...

VLT, MC-LAG, MLAG, MEC... was weiß ich, jeder nennt Features dieser Art anders. Aber eben kein Stacking.

Ich bin Mal mutig und behaupte... Ein Administrator der etwas Budget hat und im Core stacked, der hat keine Ahnung oder noch nichts schlimmes erlebt.

Ich bin Mal mutig und behaupte... Ein Administrator der etwas Budget hat und im Core stacked, der hat keine Ahnung oder noch nichts schlimmes erlebt.

Zitat von @107235:

VLT, MC-LAG, MLAG, MEC... was weiß ich, jeder nennt Features dieser Art anders. Aber eben kein Stacking.

Ich bin Mal mutig und behaupte... Ein Administrator der etwas Budget hat und im Core stacked, der hat keine Ahnung oder noch nichts schlimmes erlebt.

VLT, MC-LAG, MLAG, MEC... was weiß ich, jeder nennt Features dieser Art anders. Aber eben kein Stacking.

Ich bin Mal mutig und behaupte... Ein Administrator der etwas Budget hat und im Core stacked, der hat keine Ahnung oder noch nichts schlimmes erlebt.

Die Erklärung halte ich für zu rudimentär. Kannst du das genauer erklären?

Weil es eine Lösung für so gut wie alle uralten Netzwerkprobleme ist, die es gibt.

Ein Bild sagt mehr als 1000 Worte.

hasanmansur1.files.wordpress.com/2012/10/force10-s4810-vlt.jpg

Logisch eigenständige Switches werden zu einem logischem Switch ohne das die Switches voneinander abhängig sind oder gar wie beim Stack ein Verbund sind. Als Topping dazu kommt, das STP nicht die Hälfte der Bandbreite und Links frisst.

Das Ganze kann man noch mit weiteren Sachen garnieren, wenn Admin auf den Geschmack gekommen ist.

Allerdings richtet sich das an die etwas erfahrenen Admin, die diese Techniken eigentlich auch kennen, ohne mich als Erklärbär.

Pro Switches Kosten nicht ohne Grund viel Geld.

Ein Bild sagt mehr als 1000 Worte.

hasanmansur1.files.wordpress.com/2012/10/force10-s4810-vlt.jpg

Logisch eigenständige Switches werden zu einem logischem Switch ohne das die Switches voneinander abhängig sind oder gar wie beim Stack ein Verbund sind. Als Topping dazu kommt, das STP nicht die Hälfte der Bandbreite und Links frisst.

Das Ganze kann man noch mit weiteren Sachen garnieren, wenn Admin auf den Geschmack gekommen ist.

Allerdings richtet sich das an die etwas erfahrenen Admin, die diese Techniken eigentlich auch kennen, ohne mich als Erklärbär.

Pro Switches Kosten nicht ohne Grund viel Geld.

Zitat von @107235:

Weil es eine Lösung für so gut wie alle uralten Netzwerkprobleme ist, die es gibt.

Ein Bild sagt mehr als 1000 Worte.

hasanmansur1.files.wordpress.com/2012/10/force10-s4810-vlt.jpg

Logisch eigenständige Switches werden zu einem logischem Switch ohne das die Switches voneinander abhängig sind oder gar wie beim Stack ein Verbund sind. Als Topping dazu kommt, das STP nicht die Hälfte der Bandbreite und Links frisst.

Das Ganze kann man noch mit weiteren Sachen garnieren, wenn Admin auf den Geschmack gekommen ist.

Allerdings richtet sich das an die etwas erfahrenen Admin, die diese Techniken eigentlich auch kennen, ohne mich als erklärbar.

Pro Switches Kosten nicht ohne Grund viel Geld.

Weil es eine Lösung für so gut wie alle uralten Netzwerkprobleme ist, die es gibt.

Ein Bild sagt mehr als 1000 Worte.

hasanmansur1.files.wordpress.com/2012/10/force10-s4810-vlt.jpg

Logisch eigenständige Switches werden zu einem logischem Switch ohne das die Switches voneinander abhängig sind oder gar wie beim Stack ein Verbund sind. Als Topping dazu kommt, das STP nicht die Hälfte der Bandbreite und Links frisst.

Das Ganze kann man noch mit weiteren Sachen garnieren, wenn Admin auf den Geschmack gekommen ist.

Allerdings richtet sich das an die etwas erfahrenen Admin, die diese Techniken eigentlich auch kennen, ohne mich als erklärbar.

Pro Switches Kosten nicht ohne Grund viel Geld.

Ich lass das Ganze jetzt einfach mal so stehen.

Die ganzen Topologien sind mir durchaus bekannt.

Oder wollen wir jetzt bei 30 Mitarbeitern über eine Leaf-Spine Architektur diskutieren?

In der Konstellation finde ich ein Stacking gut, das ist meine Meinung. Wegen einfacherem Management und einer internen, schnellen Verbindung. Außerdem belegt es keine Switch Ports.

Mich deswegen als unerfahren (ich beziehe das einfach mal auf mich) hinzustellen finde ich nicht ok.

@136423.

Wenn du noch Fragen hast gerne her damit.

Nein. Über Spine Leaf zu diskutieren habe ich nicht vor.

Dem Jungen aber seine TP Links schlecht zu machen, wenn Sie aggregieren können und nonblocking sind, ist aber auch nicht okay.

Bezüglich vermeintlich einfaches Management eines Stacks... Wie machst du Firmwareupdates ohne downtime? Wenn seine Switches Frontside Port stacking machen, gehen auch Ports drauf. Das wird aber nicht sehr stören. Störend sind Sachen wie Firmware-Updates, STP Unwissen, oder ein gepflegter Broadcaststorm wegen z. B. eines Loops.

Wie gesagt, ein Stack als Core ist keine gute Idee, bringt nur Risiko und macht nichts einfacher.

Zwei entsprechende Switches mit VRRP sind dort besser aufgehoben.

Um deine Erfahrung geht hier auch nicht, sondern um meine Meinung, die du nicht, auch kein anderer teilen musst.

Dem Jungen aber seine TP Links schlecht zu machen, wenn Sie aggregieren können und nonblocking sind, ist aber auch nicht okay.

Bezüglich vermeintlich einfaches Management eines Stacks... Wie machst du Firmwareupdates ohne downtime? Wenn seine Switches Frontside Port stacking machen, gehen auch Ports drauf. Das wird aber nicht sehr stören. Störend sind Sachen wie Firmware-Updates, STP Unwissen, oder ein gepflegter Broadcaststorm wegen z. B. eines Loops.

Wie gesagt, ein Stack als Core ist keine gute Idee, bringt nur Risiko und macht nichts einfacher.

Zwei entsprechende Switches mit VRRP sind dort besser aufgehoben.

Um deine Erfahrung geht hier auch nicht, sondern um meine Meinung, die du nicht, auch kein anderer teilen musst.

Zitat von @107235:

Bezüglich vermeintlich einfaches Management eines Stacks... Wie machst du Firmwareupdates ohne downtime? Wenn seine Switches Frontside Port stacking machen, gehen auch Ports drauf. Das wird aber nicht sehr stören. Störend sind Sachen wie Firmware-Updates, STP Unwissen, oder ein gepflegter Broadcaststorm wegen z. B. eines Loops.

Um die Fragen noch zu beantworten.

Der genannte Switch verwendet für das Stacking auf der Rückseite eine Stacking Karte und entsprechende Kabel dazu. Bei Firmware Updates wird der komplette Stack nacheinander neu gestartet. Downtimes in dem Fall kann man aber auch Abends oder am Wochenende machen. STP usw. kann man erstmal deaktiviert lassen wenn das Netzwerk übersichtlich ist und nicht jeder anfängt daran rumzustecken. Wenn es Probleme gibt kann es immer noch aktiviert werden.

Und allgemein noch:

3 physikalische Server erscheinen mir bei 30 Mitarbeiter auch ein bisschen viel aber kommt ganz darauf an wieviel Budget zur Verfügung steht und wie wichtig die Hochverfügbarkeit ist.

Moin,

sorry für die ggf. blöde frage - aber wird das hier grad nen "Wer hat den größten"-Vergleich? Ernsthaft jetzt - Hauptsache irgendwelche Worte reinwerfen damit es wichtig klingt? Wie hoch ist die Chance das der TO wirklich ein Problem damit hat wenn bei nem Firmware-Update (sofern das überhaupt mal passiert in so nem Netz) das Netzwerk 5 Min weg ist? Nochmal - "die meisten arbeiten Lokal, da ist wenig Traffic zu den Servern" (s.o.). Wie gross ist die Chance das es eine wirkliche HA-Umgebung erfordert wenn es eine kleinere Firma ist die eben als Admin denjenigen nimmt der sich von den Leuten vor Ort am besten damit auskennt aber eben nicht ein kompletter Netzwerk-Profi ist?

Von daher sorry, aber für mich wirkt das hier grad wie ein "aber ich kenne mich man besser aus als du - bääähhh!", hat aber mit dem eigentlichen Thema nicht viel zu tun ....

sorry für die ggf. blöde frage - aber wird das hier grad nen "Wer hat den größten"-Vergleich? Ernsthaft jetzt - Hauptsache irgendwelche Worte reinwerfen damit es wichtig klingt? Wie hoch ist die Chance das der TO wirklich ein Problem damit hat wenn bei nem Firmware-Update (sofern das überhaupt mal passiert in so nem Netz) das Netzwerk 5 Min weg ist? Nochmal - "die meisten arbeiten Lokal, da ist wenig Traffic zu den Servern" (s.o.). Wie gross ist die Chance das es eine wirkliche HA-Umgebung erfordert wenn es eine kleinere Firma ist die eben als Admin denjenigen nimmt der sich von den Leuten vor Ort am besten damit auskennt aber eben nicht ein kompletter Netzwerk-Profi ist?

Von daher sorry, aber für mich wirkt das hier grad wie ein "aber ich kenne mich man besser aus als du - bääähhh!", hat aber mit dem eigentlichen Thema nicht viel zu tun ....

Updateversorgung für das Switch ist sichergestellt für viele Jahre?