Netzwerktraffic Filtern

Guten Morgen,

wir haben zurzeit bei uns im Netzwerk das Problem das unsere Firewall ständig Netzwerktraffic von unserem DC blockt.

Es ist ein Windows Server 2012 R2, auf dem auch nur Domain Dienste laufen. Bis vor kurzem lief da noch ein DNS Updater (Da wir keine feste IP hatten).

Nach dem ich den DNS Updater deinstalliert hatte, hatten wir auch einige Zeit ruhe. Doch jetzt fängt das ganze wieder an.

Gibt es ein Tool womit ich den Netzwerktraffic nachverfolgen kann?

Es gibt bestimmt welche und auch viele, aber ich suche ein effektives.

Gruß

Thomas

wir haben zurzeit bei uns im Netzwerk das Problem das unsere Firewall ständig Netzwerktraffic von unserem DC blockt.

Es ist ein Windows Server 2012 R2, auf dem auch nur Domain Dienste laufen. Bis vor kurzem lief da noch ein DNS Updater (Da wir keine feste IP hatten).

Nach dem ich den DNS Updater deinstalliert hatte, hatten wir auch einige Zeit ruhe. Doch jetzt fängt das ganze wieder an.

Gibt es ein Tool womit ich den Netzwerktraffic nachverfolgen kann?

Es gibt bestimmt welche und auch viele, aber ich suche ein effektives.

Gruß

Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 310825

Url: https://administrator.de/forum/netzwerktraffic-filtern-310825.html

Ausgedruckt am: 21.07.2025 um 02:07 Uhr

9 Kommentare

Neuester Kommentar

Wireshark -> wireshark.org/

Ggf. wäre es aber auch interessant zu hören, welche Firewall ihr in Verwendung habt.

Ggf. wäre es aber auch interessant zu hören, welche Firewall ihr in Verwendung habt.

Guten Morgen,

Vermutlich solltest Du auf der Firewall sehen können welcher Traffic vom DC blockiert wird. Danach solltest Du dann auf dem DC nachschauen welcher Prozess diesen Traffic erzeugt.

Zitat von @tomi93:

Guten Morgen,

wir haben zurzeit bei uns im Netzwerk das Problem das unsere Firewall ständig Netzwerktraffic von unserem DC blockt.

Welchen Traffic und wohin soll der Traffic gehen?Guten Morgen,

wir haben zurzeit bei uns im Netzwerk das Problem das unsere Firewall ständig Netzwerktraffic von unserem DC blockt.

Es ist ein Windows Server 2012 R2, auf dem auch nur Domain Dienste laufen. Bis vor kurzem lief da noch ein DNS Updater (Da wir keine feste IP hatten).

Nach dem ich den DNS Updater deinstalliert hatte, hatten wir auch einige Zeit ruhe. Doch jetzt fängt das ganze wieder an.

Wie äussert sich denn "das"Nach dem ich den DNS Updater deinstalliert hatte, hatten wir auch einige Zeit ruhe. Doch jetzt fängt das ganze wieder an.

Gibt es ein Tool womit ich den Netzwerktraffic nachverfolgen kann?

Wireshark, aber wo willst Du denn nachverfolgen? Da wo gedroppt wird? Da wo gesendet wird?Es gibt bestimmt welche und auch viele, aber ich suche ein effektives.

Gruß

Thomas

Gruß

Thomas

Vermutlich solltest Du auf der Firewall sehen können welcher Traffic vom DC blockiert wird. Danach solltest Du dann auf dem DC nachschauen welcher Prozess diesen Traffic erzeugt.

Gibt es ein Tool womit ich den Netzwerktraffic nachverfolgen kann?

Kennt eigentlich jeder....wireshark.org

Winblows Knechte können auch den Netzwerk Monitor verwenden:

microsoft.com/en-us/download/details.aspx?id=4865

...ist aber nur halb so gut wie der Wireshark.

Würde mal sagen:

malwaretips.com/blogs/ads-by-search-know-removal/

Übrigens: Dyndns kann die Sophos auch, da braucht man keine obskuren Clients auf Produktivsystemen installieren.

malwaretips.com/blogs/ads-by-search-know-removal/

Übrigens: Dyndns kann die Sophos auch, da braucht man keine obskuren Clients auf Produktivsystemen installieren.

Hallo,

der DC ist die 192.168.70.200?

Ein DC ist DNS-Server und übernimmt für die Clients die Namensauflösun und ermittelt die IP zu diversen Webseiten.

Wenn jetzt in der Firewall ein Filter drin ist das Zugriffe auf die Seite nicht erlaubt ist...

Im DNS-Server kann man das Loggen einstellen, dann kann man nachverfolgen welcher Client welche Webseite öffnet.

In der Firewall kann man auch eine Regel erstlellen das der Dc immer eine Verbindung für DNS aufbauen darf.

Gruß

Chonta

der DC ist die 192.168.70.200?

Ein DC ist DNS-Server und übernimmt für die Clients die Namensauflösun und ermittelt die IP zu diversen Webseiten.

Wenn jetzt in der Firewall ein Filter drin ist das Zugriffe auf die Seite nicht erlaubt ist...

Im DNS-Server kann man das Loggen einstellen, dann kann man nachverfolgen welcher Client welche Webseite öffnet.

In der Firewall kann man auch eine Regel erstlellen das der Dc immer eine Verbindung für DNS aufbauen darf.

Gruß

Chonta

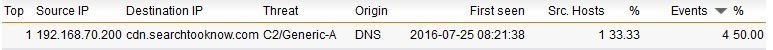

Bei der Sophos wird ja gerade der DNS-Traffic über die Advanced Threat Protection überwacht und die vorliegende Anfrage ausgefiltert.

Viel mehr sollte man sicherstellen, dass nur die DNS-Server auf den DCs DNS-Anfragen ins Internet absetzen dürfen.

Aber Du hast Recht mit dem DNS-Log. Natürlich muss die Maleware nicht auf dem DC laufen, sondern kann auf einem beliebigen Client laufen, der für die DNS-Auflösung den DC nutzt. Da hilft tatsächlich nur das DNS-Logging auf dem DC (oder ein aktuelles Softwareinventory, da die Maleware offenbar "deinstalliert" werden kann).

Viel mehr sollte man sicherstellen, dass nur die DNS-Server auf den DCs DNS-Anfragen ins Internet absetzen dürfen.

Aber Du hast Recht mit dem DNS-Log. Natürlich muss die Maleware nicht auf dem DC laufen, sondern kann auf einem beliebigen Client laufen, der für die DNS-Auflösung den DC nutzt. Da hilft tatsächlich nur das DNS-Logging auf dem DC (oder ein aktuelles Softwareinventory, da die Maleware offenbar "deinstalliert" werden kann).