149680

22.09.2022

OPNsense + Adquard Home und DNSSEC

Hallo Community,

ich möchte weiter in das Thema DNSSEC bzw. DNS over TLS und DNS over HTTPS einsteigen.

Zunächst mal, welches ist denn für einen "normalen" usecase am besten geeignet? TLS ist verschlüsselt aber wohl langsamer, HTTPS ebenfalls verschlüsselt und gilt als HTTPS traffic.

Ich habe aktuell auf der OPNsense Adguard als DNS (Port 53) eingesetzt, dazu Unbound (Port 5353). Von der Reihenfolge als Abfrage vom Divice -> Adgurad -> Unbound -> root server. Beim Abschluss direkt mit root server bin ich mir nicht ganz sicher. Wobei als DNS im VLAN nichts weiter eingetragen ist, also sollte das doch das VLAN Gatway 192....1/24 sein, was dann an die OPNSense IP Port 53 leitet, auf dem wie gesagt Adguard hört. Im Unbound habe ich aktuell lediglich DNSSEC support aktiv.

Ich habe aktuell keinen Weg gefunden, wie ich nun DNS over TLS oder HTTPS für Adguard als auch Unbound aktivieren kann. Von der Logig müsste ich doch die "ganze Kette" betrachten, heißt eine aktivierung nur auf Adguard oder Unbound würde mir nichts bringen.

Auf Adguard habe ich die Encryption optins bereits aktiviert. Heißt HTTPS für das Webinterface und Ports für DNS over TLS als auch DNS over QUIC gesetzt. Als Upstream steht 127.0.0.1:5353, also die OPNsense Hardware auf Unbound Port 5353 wie beschrieben. Hier hatte ich testweise mal den 853 drin, dann ging nichts mehr. Laut Adguard examples müsste das ja tcp:ip oder tls:ip lauten

Bootstrap und privete resver servers stehen auch auf der 127.0.0.1

Im Firewalllog sehe ich von einigen Geräten aktuell folge geblockte Eintrage SourceIP -> OPNSenseIP:15442 und Port 853, dass ist doch DNS over HTTP und DND over TLS oder nicht? Warum machen das von Haus nur einige und nicht alle Geräte? Zu mal zumindest der 853 eigentlich für alle Geräte im Netz freigegeben ist.

Ich frage mich auch, ob ein verschlüsseltes DNS in meiner Umgebung überhaupt Sinn macht. Da ich Unbound nutze, gehe ich doch eben keinen Weg über einen vom Provider verpflichtenden oder public DNS Service a la cloudfalre, google, etc. Oder ist das ein Irrtum?

Habt ihr eine gute Quelle oder mir ggf. drei, vier Eckpunkte für die Einrichtung mitgeben?

ich möchte weiter in das Thema DNSSEC bzw. DNS over TLS und DNS over HTTPS einsteigen.

Zunächst mal, welches ist denn für einen "normalen" usecase am besten geeignet? TLS ist verschlüsselt aber wohl langsamer, HTTPS ebenfalls verschlüsselt und gilt als HTTPS traffic.

Ich habe aktuell auf der OPNsense Adguard als DNS (Port 53) eingesetzt, dazu Unbound (Port 5353). Von der Reihenfolge als Abfrage vom Divice -> Adgurad -> Unbound -> root server. Beim Abschluss direkt mit root server bin ich mir nicht ganz sicher. Wobei als DNS im VLAN nichts weiter eingetragen ist, also sollte das doch das VLAN Gatway 192....1/24 sein, was dann an die OPNSense IP Port 53 leitet, auf dem wie gesagt Adguard hört. Im Unbound habe ich aktuell lediglich DNSSEC support aktiv.

Ich habe aktuell keinen Weg gefunden, wie ich nun DNS over TLS oder HTTPS für Adguard als auch Unbound aktivieren kann. Von der Logig müsste ich doch die "ganze Kette" betrachten, heißt eine aktivierung nur auf Adguard oder Unbound würde mir nichts bringen.

Auf Adguard habe ich die Encryption optins bereits aktiviert. Heißt HTTPS für das Webinterface und Ports für DNS over TLS als auch DNS over QUIC gesetzt. Als Upstream steht 127.0.0.1:5353, also die OPNsense Hardware auf Unbound Port 5353 wie beschrieben. Hier hatte ich testweise mal den 853 drin, dann ging nichts mehr. Laut Adguard examples müsste das ja tcp:ip oder tls:ip lauten

Bootstrap und privete resver servers stehen auch auf der 127.0.0.1

Im Firewalllog sehe ich von einigen Geräten aktuell folge geblockte Eintrage SourceIP -> OPNSenseIP:15442 und Port 853, dass ist doch DNS over HTTP und DND over TLS oder nicht? Warum machen das von Haus nur einige und nicht alle Geräte? Zu mal zumindest der 853 eigentlich für alle Geräte im Netz freigegeben ist.

Ich frage mich auch, ob ein verschlüsseltes DNS in meiner Umgebung überhaupt Sinn macht. Da ich Unbound nutze, gehe ich doch eben keinen Weg über einen vom Provider verpflichtenden oder public DNS Service a la cloudfalre, google, etc. Oder ist das ein Irrtum?

Habt ihr eine gute Quelle oder mir ggf. drei, vier Eckpunkte für die Einrichtung mitgeben?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4022581111

Url: https://administrator.de/forum/opnsense-adquard-home-und-dnssec-4022581111.html

Ausgedruckt am: 18.07.2025 um 09:07 Uhr

6 Kommentare

Neuester Kommentar

Ich habe aktuell keinen Weg gefunden, wie ich nun DNS over TLS oder HTTPS für Adguard

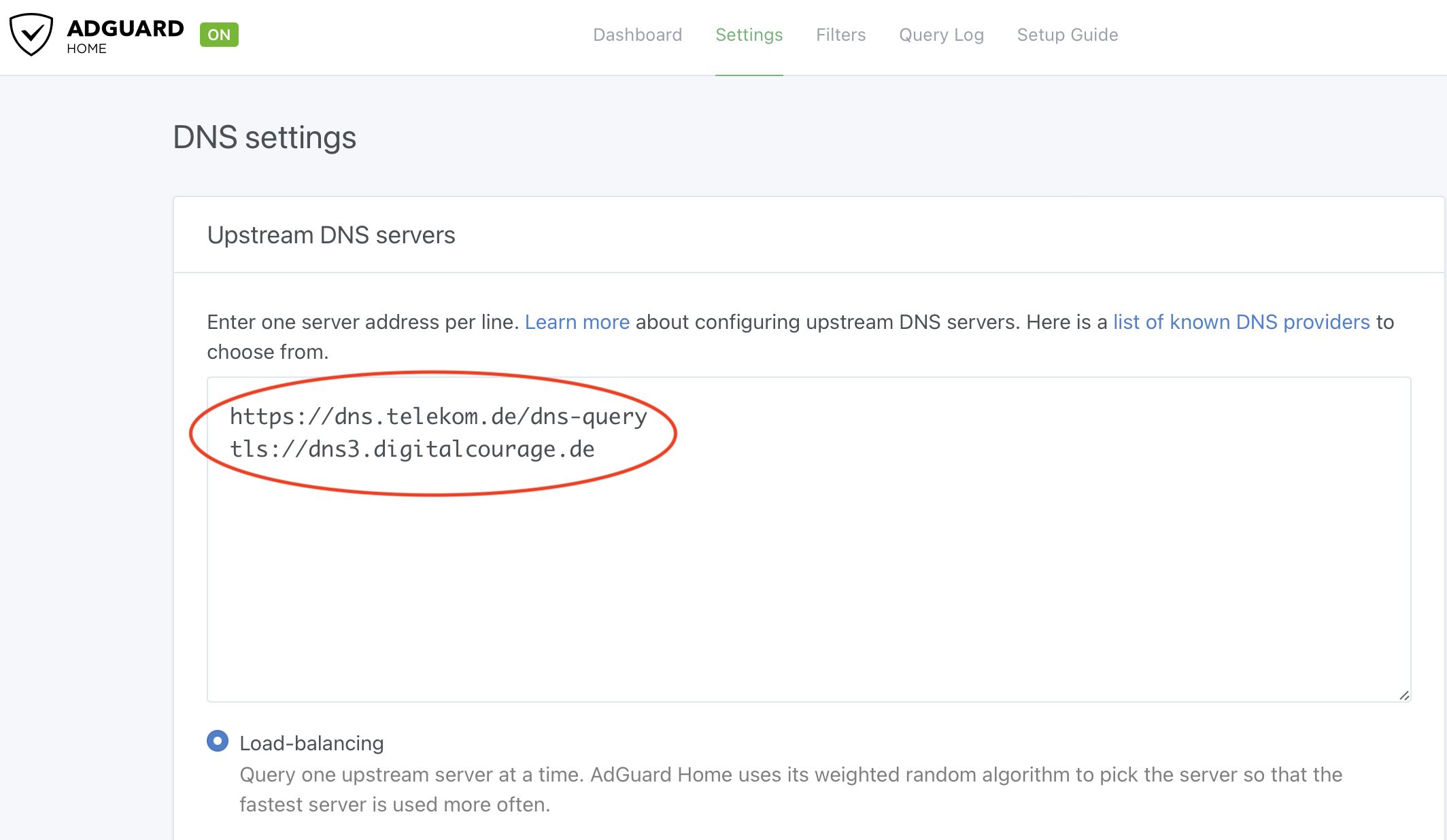

Da hattest du dann beim Adguard wohl 🍅 auf den 👀 denn das hat beides ja von sich aus an Bord und springt einem ja förmlich ins Gesicht beim Setup!

privacy-handbuch.de/handbuch_93d.htm