PfSense statische Route auf VPN-Server im gleichen Subnetz

Guten Tag

Bis anhin wurde die Konfiguration mittels einer Zyxel USG als Router betrieben. Nachdem gestern die USG mit einer pfSense ausgewechselt wurde, kann ein merkwürdiges Phänomen festgestellt werden.

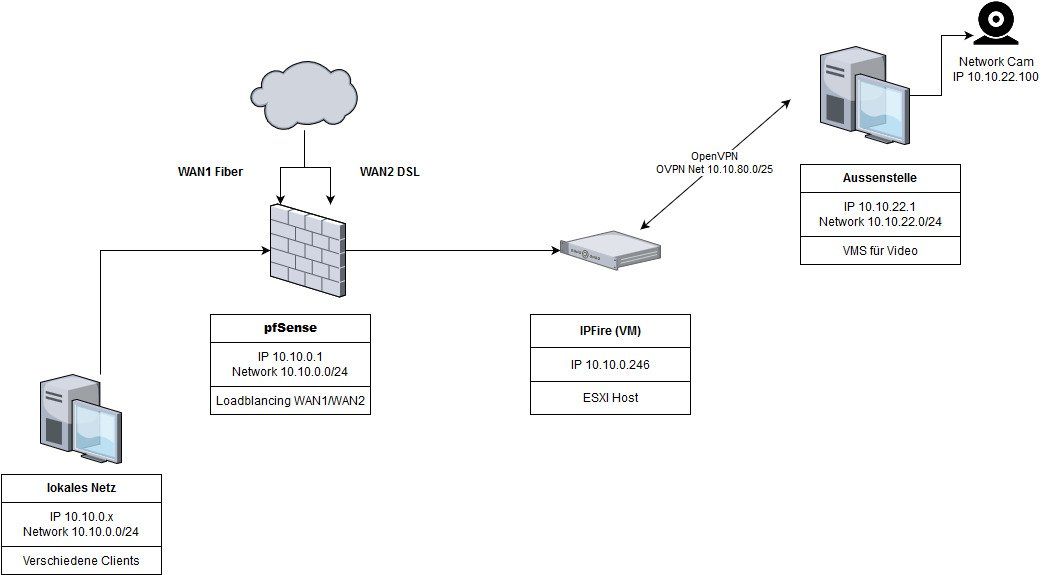

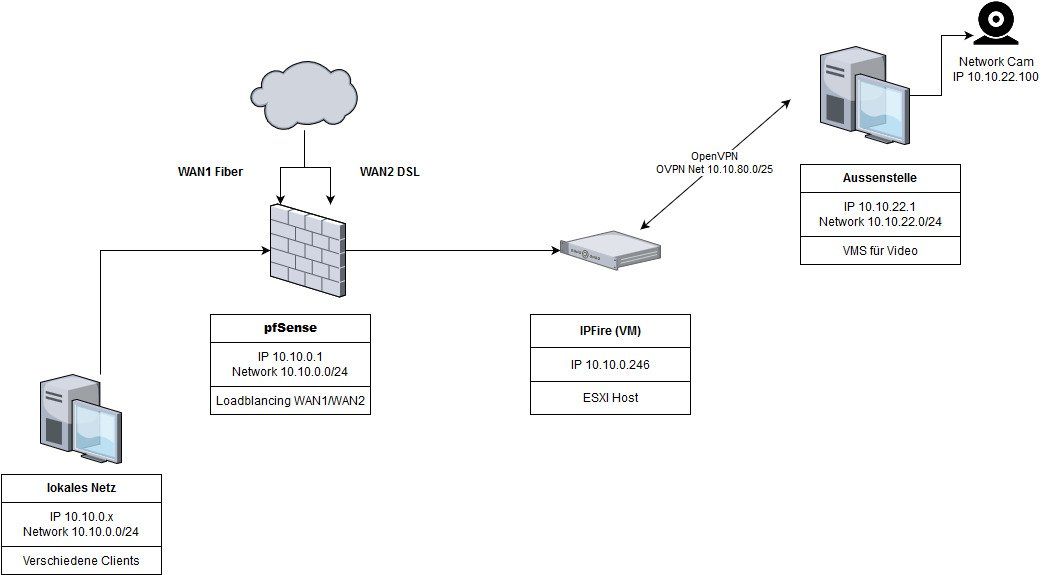

schematisches Netzwerkdiagramm:

Hauptproblem: Die Verbindung zur Netzwerkkamera 10.10.22.100 über ein VMS bricht nach ca. 10Sekunden ab. Die Netzwerkkamera kommuniziert über VMS via UDP Ports 14000 - 15999. Ping von Rechner im lokalen Netzwerk auf 10.10.22.1 geht, traceroute ebenfalls. RDP ins Zielnetzwerk funktioniert ebenfalls. Ping von Aussenstelle ins lokales Netz geht nicht.

Folgende habe ich versucht:

- statische Route auf 10.10.22.0/24 über Gateway IPFire (10.10.0.246)

- Firewall Rule auf LAN1: Protocol Any - Source Any - Destination 10.10.22.0/24 - GW: IPFire

- Loadbalancing deaktivert --> ganzer Traffic über WAN1

- Deaktivierung Outbond NAT, welches beim Anlegen einer statischen Route automatisch hinzugefügt wird.

- Aktivierung Checkbox: System --> Advanced --> Firewall&NAT --> Static route filtering (Bypass firewall rules for traffic on the same interface)

- Änderung der MTU Size auf 1400 (analog OpenVPN auf IPFire)

- auf der IPFire beim OpenVPN den redirect gateway eingeschaltet

Hoffentlich hat jemand eine schlaue Lösung, denn ich weiss echt nicht mehr weiter...

Gruss

tr00p3r

Bis anhin wurde die Konfiguration mittels einer Zyxel USG als Router betrieben. Nachdem gestern die USG mit einer pfSense ausgewechselt wurde, kann ein merkwürdiges Phänomen festgestellt werden.

schematisches Netzwerkdiagramm:

Hauptproblem: Die Verbindung zur Netzwerkkamera 10.10.22.100 über ein VMS bricht nach ca. 10Sekunden ab. Die Netzwerkkamera kommuniziert über VMS via UDP Ports 14000 - 15999. Ping von Rechner im lokalen Netzwerk auf 10.10.22.1 geht, traceroute ebenfalls. RDP ins Zielnetzwerk funktioniert ebenfalls. Ping von Aussenstelle ins lokales Netz geht nicht.

Folgende habe ich versucht:

- statische Route auf 10.10.22.0/24 über Gateway IPFire (10.10.0.246)

- Firewall Rule auf LAN1: Protocol Any - Source Any - Destination 10.10.22.0/24 - GW: IPFire

- Loadbalancing deaktivert --> ganzer Traffic über WAN1

- Deaktivierung Outbond NAT, welches beim Anlegen einer statischen Route automatisch hinzugefügt wird.

- Aktivierung Checkbox: System --> Advanced --> Firewall&NAT --> Static route filtering (Bypass firewall rules for traffic on the same interface)

- Änderung der MTU Size auf 1400 (analog OpenVPN auf IPFire)

- auf der IPFire beim OpenVPN den redirect gateway eingeschaltet

Hoffentlich hat jemand eine schlaue Lösung, denn ich weiss echt nicht mehr weiter...

Gruss

tr00p3r

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 380741

Url: https://administrator.de/forum/pfsense-statische-route-auf-vpn-server-im-gleichen-subnetz-380741.html

Ausgedruckt am: 21.07.2025 um 04:07 Uhr

7 Kommentare

Neuester Kommentar

Zitat von @chgorges:

Bei der PFSense gibt es irgendwo noch einen schlauen Knopf "Static Route Filtering". Ist das aktiv?

Bei der PFSense gibt es irgendwo noch einen schlauen Knopf "Static Route Filtering". Ist das aktiv?

Einmal das und aus Sicht des VPNs muss das anzusprechende Netz bekannt gemacht werden.

Bei OpenVPN " local Networks".

Zitat von @tr00p3r:

Ja "Static Route Filtering" ist aktiv. Auf der IPFire ist dem OpenVPN Client der Zugriff auf das grüne Netzwerk (10.10.0.0/24) in den Client-Optionen erlaubt.

Zitat von @Spirit-of-Eli:

Einmal das und aus Sicht des VPNs muss das anzusprechende Netz bekannt gemacht werden.

Bei OpenVPN " local Networks".

Zitat von @chgorges:

Bei der PFSense gibt es irgendwo noch einen schlauen Knopf "Static Route Filtering". Ist das aktiv?

Bei der PFSense gibt es irgendwo noch einen schlauen Knopf "Static Route Filtering". Ist das aktiv?

Einmal das und aus Sicht des VPNs muss das anzusprechende Netz bekannt gemacht werden.

Bei OpenVPN " local Networks".

Ja "Static Route Filtering" ist aktiv. Auf der IPFire ist dem OpenVPN Client der Zugriff auf das grüne Netzwerk (10.10.0.0/24) in den Client-Optionen erlaubt.

Aber ist es den Clients auch bekannt gemacht worden?

IPfire müsste ich mir erst wieder anschauen.

Warum terminierst du die VPNs den dort und nicht auf der Sense?

Hallo

Wie @Spirit-of-Eli gefragt hat, wieso terminierst du das nicht auf der PFSense.

Persönlich sehe ich den Sinn dieses Konzepts noch nicht wirklich.

Gruss

adminst

Wie @Spirit-of-Eli gefragt hat, wieso terminierst du das nicht auf der PFSense.

Persönlich sehe ich den Sinn dieses Konzepts noch nicht wirklich.

Gruss

adminst

Leider habe ich noch keine schlaue Lösung zur Terminierung des VPN auf der pfSense gefunden, da die LTE-Router von Teltonika (RUT-955) nicht kompatibel mit den pfSense Zertifikaten sind. Auf der IPFire hingegen kann der VPN aufgebaut werden.

Spezifiziere die Aussage bitte. Was für ein Zertifikatsthema soll das sein??