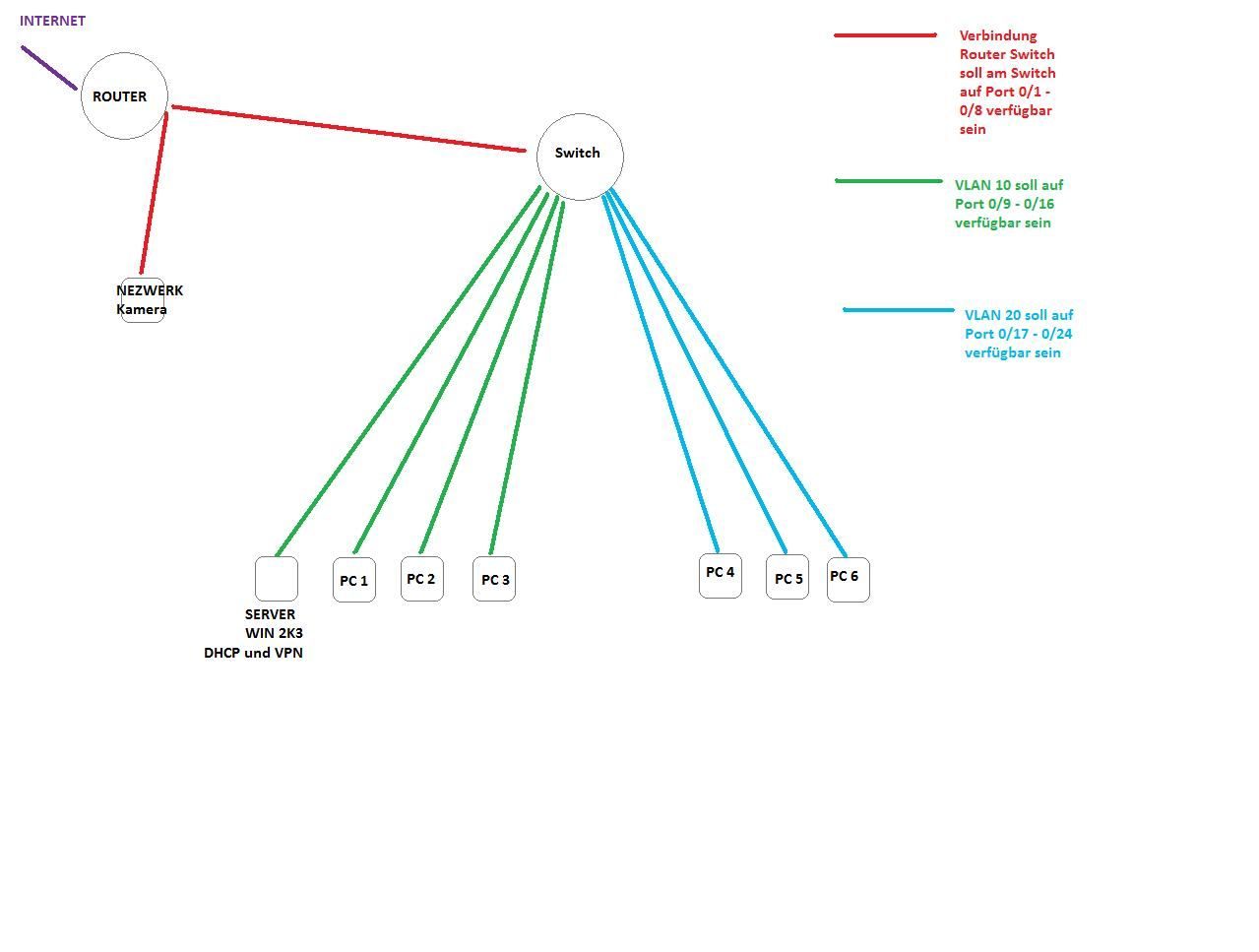

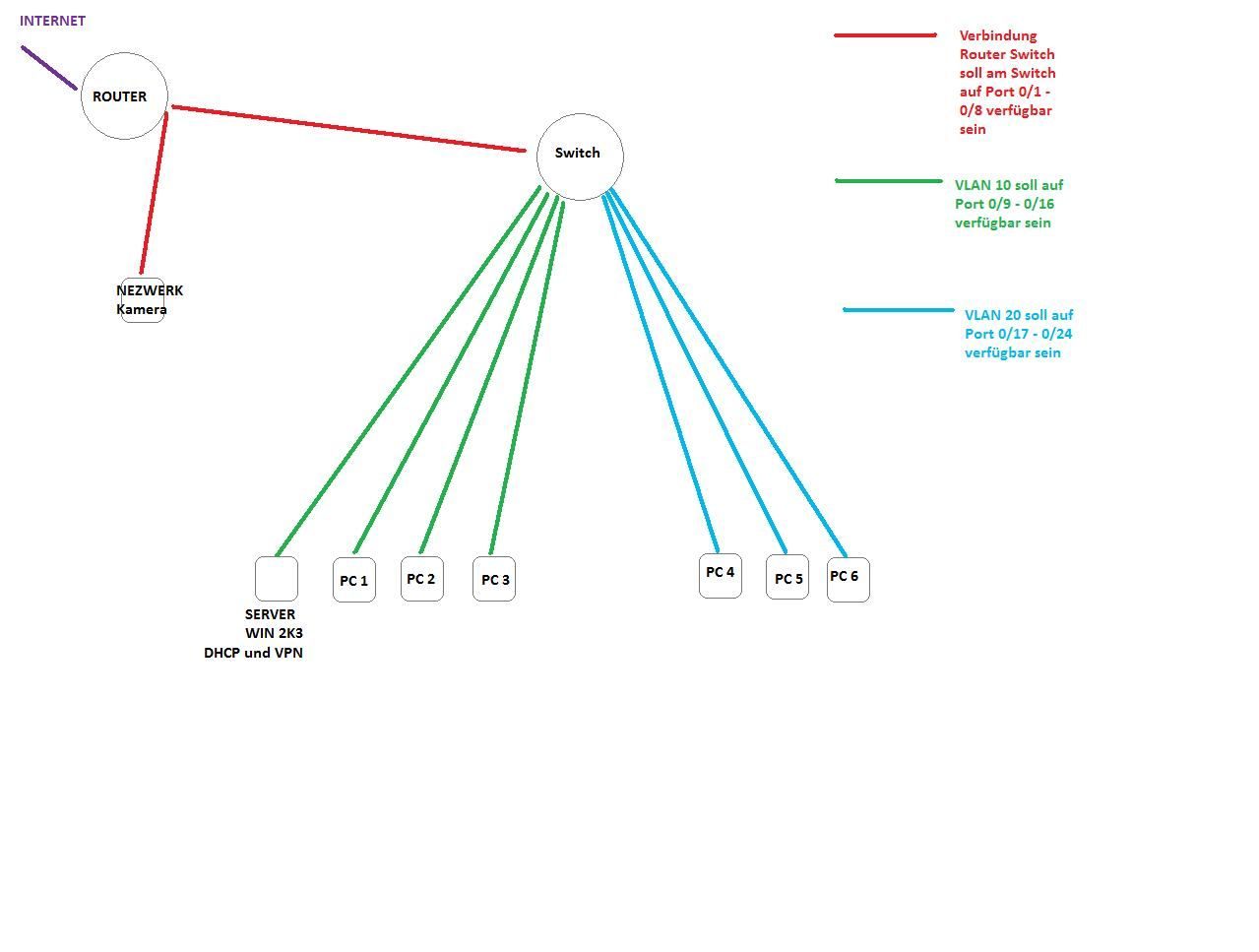

2 VLANs mit einem Internet zugang und IP kamera über Cisco Catalyst 2900 XL

Hallo Profis,

ich hab schon seit einiger zeit Google gequält doch leider ohne Erfolg.

und zwar will ich zwei von einander gedränte Netzwerke über einen Router ins Internet bringen.

im Ersten Netzwerk (firmen Netzwerk) läuft ein WIN 2K3 DC und VPN mit 5 Clients, kann auf alles zugreifen könne muss aber nicht.

im Zweiten Netzwerk sollen einfach Clients sein die nur ins Internet sollen und nicht aufs erste Netzwerk zugreifen dürfen.

als Zugabe ist am Router noch eine IP Kamera angeschlossen auf die beide Netzwerke zugreifen können sollen.

Am WIN 2K3 Server läuft auch der DHCP Server.

Als Hardware sind ein Linksys WRT54G mit DD-WRT und ein Cisco Catalyst 2924M-XL vorhanden.

(Eine Cisco PIX 501 Firewall liegt auch noch rum ist aber nicht im Betrieb).

Welche Möglichkeiten habe ich um zu einem Erfolg zu kommen?

ich hab da an VLAns gedacht aber irgendwie komme ich da nicht weiter.

Für einen Lösungsvorschlag wäre ich sehr dankbar.

Grüsse Michael

Ps.: so soll es ungefair aussehen :

ich hab schon seit einiger zeit Google gequält doch leider ohne Erfolg.

und zwar will ich zwei von einander gedränte Netzwerke über einen Router ins Internet bringen.

im Ersten Netzwerk (firmen Netzwerk) läuft ein WIN 2K3 DC und VPN mit 5 Clients, kann auf alles zugreifen könne muss aber nicht.

im Zweiten Netzwerk sollen einfach Clients sein die nur ins Internet sollen und nicht aufs erste Netzwerk zugreifen dürfen.

als Zugabe ist am Router noch eine IP Kamera angeschlossen auf die beide Netzwerke zugreifen können sollen.

Am WIN 2K3 Server läuft auch der DHCP Server.

Als Hardware sind ein Linksys WRT54G mit DD-WRT und ein Cisco Catalyst 2924M-XL vorhanden.

(Eine Cisco PIX 501 Firewall liegt auch noch rum ist aber nicht im Betrieb).

Welche Möglichkeiten habe ich um zu einem Erfolg zu kommen?

ich hab da an VLAns gedacht aber irgendwie komme ich da nicht weiter.

Für einen Lösungsvorschlag wäre ich sehr dankbar.

Grüsse Michael

Ps.: so soll es ungefair aussehen :

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 92022

Url: https://administrator.de/forum/2-vlans-mit-einem-internet-zugang-und-ip-kamera-ueber-cisco-catalyst-2900-xl-92022.html

Ausgedruckt am: 19.07.2025 um 02:07 Uhr

10 Kommentare

Neuester Kommentar

Hi Michael,

bei dem Stichwort Profi fällt mir gerade meine leere Hochzeitskasse ein .

.

Das sieht doch erstmal gut aus, zwei oder drei VLAN's einzubinden und die Ports drauf zu konfigurieren, ist nicht schwer. Das einzige Problem ist, dass es einen Router geben muss, der die zwei bzw. drei Netze miteinander verbindet.

Ich bin jetzt aber nicht sicher, ob der 2924M-XL das kann. Wenn ja, wird einfach in jedem VLAN eine Gatewayadresse auf der Cisco eingerichtet und diese wird dann in dem Netzwerk als Standardgateway angegeben. Für den Zugriff ins Internet wird der Switch dann mit einem Standardgateway in Richtung Internet ausgestattet und schon geht alles.

Natürlich muss am Übergangspunkt ins Internet auch noch was stehen, was das NAT macht und da kannste bequem die PIX einsetzen - die 501 ist nicht die Rakete, da kommste mit einem kleinen Linux Dual Core Silent Rechner besser klar, fürs erste geht das aber.

Entscheidende Frage ist, ob der 2924 als Router arbeiten kann - dazu muss, soweit ich weiss, ein Enhanced Image von CatOS oder IOS drauf sein. Wenn das drauf ist, dann kann er routen, wenn nicht, dann wird das schwierig. Der 2924 ist sicher älter, da lohnt aufrüsten kaum, dann lieber tauschen gegen einen 37xx mit Enhanced Image und IOS.

Grüße Mathias

bei dem Stichwort Profi fällt mir gerade meine leere Hochzeitskasse ein

Das sieht doch erstmal gut aus, zwei oder drei VLAN's einzubinden und die Ports drauf zu konfigurieren, ist nicht schwer. Das einzige Problem ist, dass es einen Router geben muss, der die zwei bzw. drei Netze miteinander verbindet.

Ich bin jetzt aber nicht sicher, ob der 2924M-XL das kann. Wenn ja, wird einfach in jedem VLAN eine Gatewayadresse auf der Cisco eingerichtet und diese wird dann in dem Netzwerk als Standardgateway angegeben. Für den Zugriff ins Internet wird der Switch dann mit einem Standardgateway in Richtung Internet ausgestattet und schon geht alles.

Natürlich muss am Übergangspunkt ins Internet auch noch was stehen, was das NAT macht und da kannste bequem die PIX einsetzen - die 501 ist nicht die Rakete, da kommste mit einem kleinen Linux Dual Core Silent Rechner besser klar, fürs erste geht das aber.

Entscheidende Frage ist, ob der 2924 als Router arbeiten kann - dazu muss, soweit ich weiss, ein Enhanced Image von CatOS oder IOS drauf sein. Wenn das drauf ist, dann kann er routen, wenn nicht, dann wird das schwierig. Der 2924 ist sicher älter, da lohnt aufrüsten kaum, dann lieber tauschen gegen einen 37xx mit Enhanced Image und IOS.

Grüße Mathias

Hi,

ok - zurück zur leeren Kasse

Der Server kann mit zwei Netzkarten ausgestattet werden - die kosten so runde 10.-€ das Stück - für den Anfang reichen ja 100 MBit/s. Damit stöpselst Du den Server mit einem Füßchen in das eine Netzwerk, mit dem zweiten Füßchen in das andere Netzwerk. Möglicherweise hat der Server aber auch schon zwei Netzwerkkarten, dann bauchste nix kaufen.

In jedem Netzwerk bekommt der Server eine IP und Routing wird eingeschaltet. Die Clients bekommen jeweils für ihr Netzwerk die IP des Servers als Gatewayadresse und sollten sich dann gegenseitig sehen können. Dem Server teilst Du dann mit, dass sein Gateway die PIX ist und gut isses.

Aber Achtung - wenn das eine Windows-Möhre ist, dann darf der WINS-Server nur auf eine der beiden dann bereitzustellenden IP-Adressen gebunden werden, sonst gibt das undefinierten Ärger.

Aber mal eigentlich eine ganz andere Frage: Warum dieser Aufwand? Gut - mit ein bisserl Nachdenken und Fragen bekommt man das auch zum Laufen - keine Frage, aber warum???? Weil es geht? Weil Du mal mit VLANs spielen möchtest (das könnte ich verstehen, ich spiel auch gerne mit den Dingern)?

Ich sehe keine logische Begründung, warum erst das Netz mit VLANS aufgeteilt werden soll und dann der Server mit zwei Netzkarten das Netz wieder zusammenführt. Bis insgesamt etwa 25 Computern hast Du bei einer Cisco im Hintergrund keinen (Broadcast-) Schmerz - man nehme den Switch, ein Lan, eine Pix als Default Gateway für das Internet, einen Server mit einer Netzkarte und alles funktioniert. Einfach und simpel und .... natürlich unspektakulär, das geb ich ja zu. Dafür hast Du aber fast keine Ausfallzeiten durch VLAN-Fehler und keine Routingprobleme und keinen WINS-Ärger und sowas alles ... und kannst Dich voll auf Deine Freundin konzentrieren ...

Grüße Mathias

ok - zurück zur leeren Kasse

Der Server kann mit zwei Netzkarten ausgestattet werden - die kosten so runde 10.-€ das Stück - für den Anfang reichen ja 100 MBit/s. Damit stöpselst Du den Server mit einem Füßchen in das eine Netzwerk, mit dem zweiten Füßchen in das andere Netzwerk. Möglicherweise hat der Server aber auch schon zwei Netzwerkkarten, dann bauchste nix kaufen.

In jedem Netzwerk bekommt der Server eine IP und Routing wird eingeschaltet. Die Clients bekommen jeweils für ihr Netzwerk die IP des Servers als Gatewayadresse und sollten sich dann gegenseitig sehen können. Dem Server teilst Du dann mit, dass sein Gateway die PIX ist und gut isses.

Aber Achtung - wenn das eine Windows-Möhre ist, dann darf der WINS-Server nur auf eine der beiden dann bereitzustellenden IP-Adressen gebunden werden, sonst gibt das undefinierten Ärger.

Aber mal eigentlich eine ganz andere Frage: Warum dieser Aufwand? Gut - mit ein bisserl Nachdenken und Fragen bekommt man das auch zum Laufen - keine Frage, aber warum???? Weil es geht? Weil Du mal mit VLANs spielen möchtest (das könnte ich verstehen, ich spiel auch gerne mit den Dingern)?

Ich sehe keine logische Begründung, warum erst das Netz mit VLANS aufgeteilt werden soll und dann der Server mit zwei Netzkarten das Netz wieder zusammenführt. Bis insgesamt etwa 25 Computern hast Du bei einer Cisco im Hintergrund keinen (Broadcast-) Schmerz - man nehme den Switch, ein Lan, eine Pix als Default Gateway für das Internet, einen Server mit einer Netzkarte und alles funktioniert. Einfach und simpel und .... natürlich unspektakulär, das geb ich ja zu. Dafür hast Du aber fast keine Ausfallzeiten durch VLAN-Fehler und keine Routingprobleme und keinen WINS-Ärger und sowas alles ... und kannst Dich voll auf Deine Freundin konzentrieren ...

Grüße Mathias

Der Linksys ist ja vlan fähig.

Also kannst du dort entweder zwei VLANs kreieren und jeweils einem LAN Port des Linksys jeweils eines der VLANs zuordnen (z. B. VLAN 1 und VLAN2) und die beiden LAN Ports mit zwei LaN Ports des Cisco Switches verbinden, wobei auch die Cisco Switchports in den selben VLANs stecken müssen in denen die Linksys Ports stecken.

Oder man konfiguriert auf dem Linksys einen 802.1Q Trunkport mit dem man den Linksys an den Cisco Switch anschliesst, also EINE Leitung über die beide VLANs schwirren.

Die Cisco Ports muss man dann noch den VLANs zuordnen, je nach dem welcher Cisco Port in welchem VLÖAN sein soll, und dann die PCs daran anschliessen.

Die PIX 501 wäre eine Option - doch sie kann keine VLANs. Man könnte allerdings auch ein einziges Subnetz für alles nehmen, und zwischen Firmen-LAN und Router die Firewall im Transparent Modus (Layer2) laufen lassen um die Firmen-PCs von den anderen zu trennen. Dann würde man allerdings noch einen kleinen Switch zusätzlich brauchen.

Also kannst du dort entweder zwei VLANs kreieren und jeweils einem LAN Port des Linksys jeweils eines der VLANs zuordnen (z. B. VLAN 1 und VLAN2) und die beiden LAN Ports mit zwei LaN Ports des Cisco Switches verbinden, wobei auch die Cisco Switchports in den selben VLANs stecken müssen in denen die Linksys Ports stecken.

Oder man konfiguriert auf dem Linksys einen 802.1Q Trunkport mit dem man den Linksys an den Cisco Switch anschliesst, also EINE Leitung über die beide VLANs schwirren.

Die Cisco Ports muss man dann noch den VLANs zuordnen, je nach dem welcher Cisco Port in welchem VLÖAN sein soll, und dann die PCs daran anschliessen.

Die PIX 501 wäre eine Option - doch sie kann keine VLANs. Man könnte allerdings auch ein einziges Subnetz für alles nehmen, und zwischen Firmen-LAN und Router die Firewall im Transparent Modus (Layer2) laufen lassen um die Firmen-PCs von den anderen zu trennen. Dann würde man allerdings noch einen kleinen Switch zusätzlich brauchen.

Hi Michael,

das mit dem Routing ist genau die Schwierigkeit - wenn die Cisco routen kann - also ein Mulitlayerswitch ist - dann gibt es auch die Möglichkeit auf den Gatewayadressen ACL's zu hinterlegen. Damit kannst Du dafür sorgen, dass Netz A nicht Netz B sieht und umgekehrt. Das geht aber eben nur wieder auf bestimmten Ciscos.

Die PIX nutzt zur Netztrennung wenig, weil die 501 nur zwei Netzwerkinterfaces hat - Du brauchst ein drittes Netzwerkinterface um das über die Pix zu trennen und dazu brachst Du mindestens eine 506.

Übrigens - egal wie Du es drehst und wendest, es gibt nur einen Server und es ist anzunehmen, dass dieser Server aus beiden Netzen erreichbar sein soll - jetzt steht dann natürlich die Frage, wie das machbar ist.

Ich möchte Dir Deinen Gedankengang bestimmt nicht ausreden, doch ich würde Dir empfehlen noch mal über die Wortgruppe "das Netzwerk ist sicher" nachzudenken - an welchem Punkt ist ein einfaches, flaches Netzwerk unsicherer als ein zusammengeschaltetes Netzwerk bei dieser geringen Anzahl von Rechnern und: kannst Du mit einer logischen Trennung tatsächlich eine höhere Sicherheit erreichen oder sind weiter Maßnahmen notwendig, so dass diese Trennung der Netze schlussendlich kaum was bringt? Gibt es ev. Stolpersteine, die eine Trennung aushebeln - wie zum Beispiel Serverzugriff aus beiden Netzwerken?

Windows bringt inzwischen mit XP Sp2 eine Firewall mit. Wenn die sauber eingestellt ist, verhält sich die XP-Kiste wie ein Loch im Wasser - sie ist nicht da. Auch wenn ein DAU-User sich einen Virus fängt, die anderen Rechner sind nicht zu sehen - von der Notwendigkeit eines Clientvirenschutzes muss ich Dich sicher nicht überzeugen. Auch die Server haben Firewallfunktionalität und können sauber parametriert werden - mit Windows Server 2008 ist die Firewall noch deutlich besser geworden.

Stell' Dir die Frage, ob es wirklich nutzbringend ist, einen solchen Aufwand für wenige Rechner zu betreiben bei den vielen Möglichkeiten, ohne komplexe und komplizierte Netzwerkkonstruktionen die Sicherheit zu erhöhen?

Wenn Du den Aufwand wirklich betreiben willst, dann sind die Ideen von spacyfreak gut.

Grüße Mathias

das mit dem Routing ist genau die Schwierigkeit - wenn die Cisco routen kann - also ein Mulitlayerswitch ist - dann gibt es auch die Möglichkeit auf den Gatewayadressen ACL's zu hinterlegen. Damit kannst Du dafür sorgen, dass Netz A nicht Netz B sieht und umgekehrt. Das geht aber eben nur wieder auf bestimmten Ciscos.

Die PIX nutzt zur Netztrennung wenig, weil die 501 nur zwei Netzwerkinterfaces hat - Du brauchst ein drittes Netzwerkinterface um das über die Pix zu trennen und dazu brachst Du mindestens eine 506.

Übrigens - egal wie Du es drehst und wendest, es gibt nur einen Server und es ist anzunehmen, dass dieser Server aus beiden Netzen erreichbar sein soll - jetzt steht dann natürlich die Frage, wie das machbar ist.

Ich möchte Dir Deinen Gedankengang bestimmt nicht ausreden, doch ich würde Dir empfehlen noch mal über die Wortgruppe "das Netzwerk ist sicher" nachzudenken - an welchem Punkt ist ein einfaches, flaches Netzwerk unsicherer als ein zusammengeschaltetes Netzwerk bei dieser geringen Anzahl von Rechnern und: kannst Du mit einer logischen Trennung tatsächlich eine höhere Sicherheit erreichen oder sind weiter Maßnahmen notwendig, so dass diese Trennung der Netze schlussendlich kaum was bringt? Gibt es ev. Stolpersteine, die eine Trennung aushebeln - wie zum Beispiel Serverzugriff aus beiden Netzwerken?

Windows bringt inzwischen mit XP Sp2 eine Firewall mit. Wenn die sauber eingestellt ist, verhält sich die XP-Kiste wie ein Loch im Wasser - sie ist nicht da. Auch wenn ein DAU-User sich einen Virus fängt, die anderen Rechner sind nicht zu sehen - von der Notwendigkeit eines Clientvirenschutzes muss ich Dich sicher nicht überzeugen. Auch die Server haben Firewallfunktionalität und können sauber parametriert werden - mit Windows Server 2008 ist die Firewall noch deutlich besser geworden.

Stell' Dir die Frage, ob es wirklich nutzbringend ist, einen solchen Aufwand für wenige Rechner zu betreiben bei den vielen Möglichkeiten, ohne komplexe und komplizierte Netzwerkkonstruktionen die Sicherheit zu erhöhen?

Wenn Du den Aufwand wirklich betreiben willst, dann sind die Ideen von spacyfreak gut.

Grüße Mathias

switch#conf t

switch(config)#interface FastEthernet 0/1

switch(config-if)#switchport

switch(config-if)#switchport mode trunk

switch(config-if)#switchport trunk encapsulation dot1q

switch(config-if)#no shut

switch(config-if)#exit

switch(config)#exit

switch#copy run start

switch#show run

Beim Linksys wird man jedoch wohl über ne grafische oberfläche den trunk einrichten.

switch(config)#interface FastEthernet 0/1

switch(config-if)#switchport

switch(config-if)#switchport mode trunk

switch(config-if)#switchport trunk encapsulation dot1q

switch(config-if)#no shut

switch(config-if)#exit

switch(config)#exit

switch#copy run start

switch#show run

Beim Linksys wird man jedoch wohl über ne grafische oberfläche den trunk einrichten.