Aufbau Praxisnetzwerk mit Fragen (TI, Switch, Firewall, VoIP, Netzwerkdesign)

Hallo,

ich bin neu hier, aber habe hier schon sehr lange im Forum mitgelesen bzw. mich schlau gemacht und finde diese Plattform einfach super – muss ich einfach mal gesagt haben

Ich möchte in einer Arztpraxis ein neues Netzwerk realisieren und habe zwar auch Support von einem Versorger, jedoch bin ich in letzten Projekten immer wieder enttäuscht worden, was die Umsetzung anging und dass keiner der Mitarbeiter eine wirkliche Ahnung hatte, daher möchte ich selbst nun mal federführend das ganze planen. Die Ausführung werde ich dann wohl mit Unterstützung machen, aber habe keine Lust auf „Verkonfigurierung“...

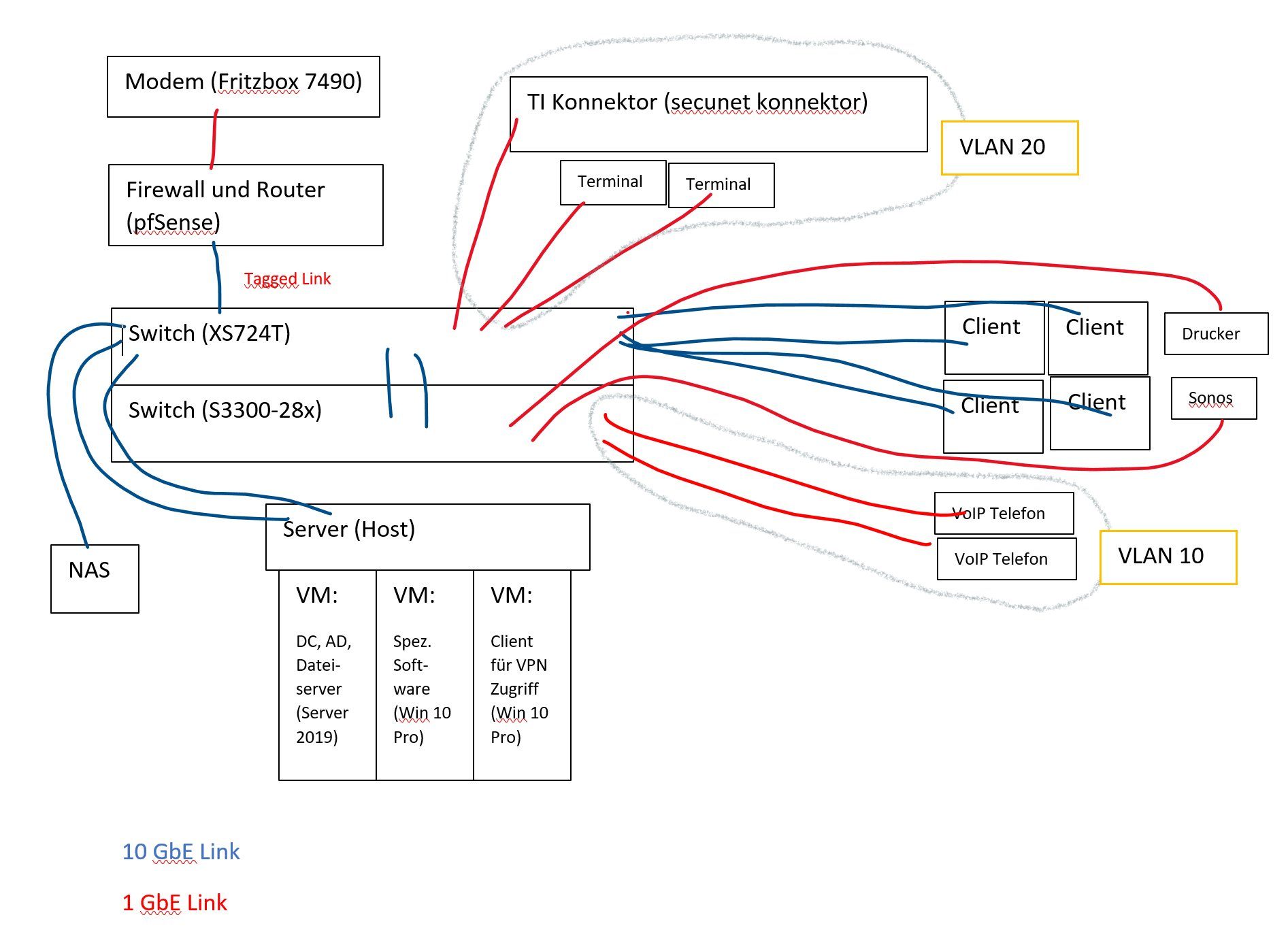

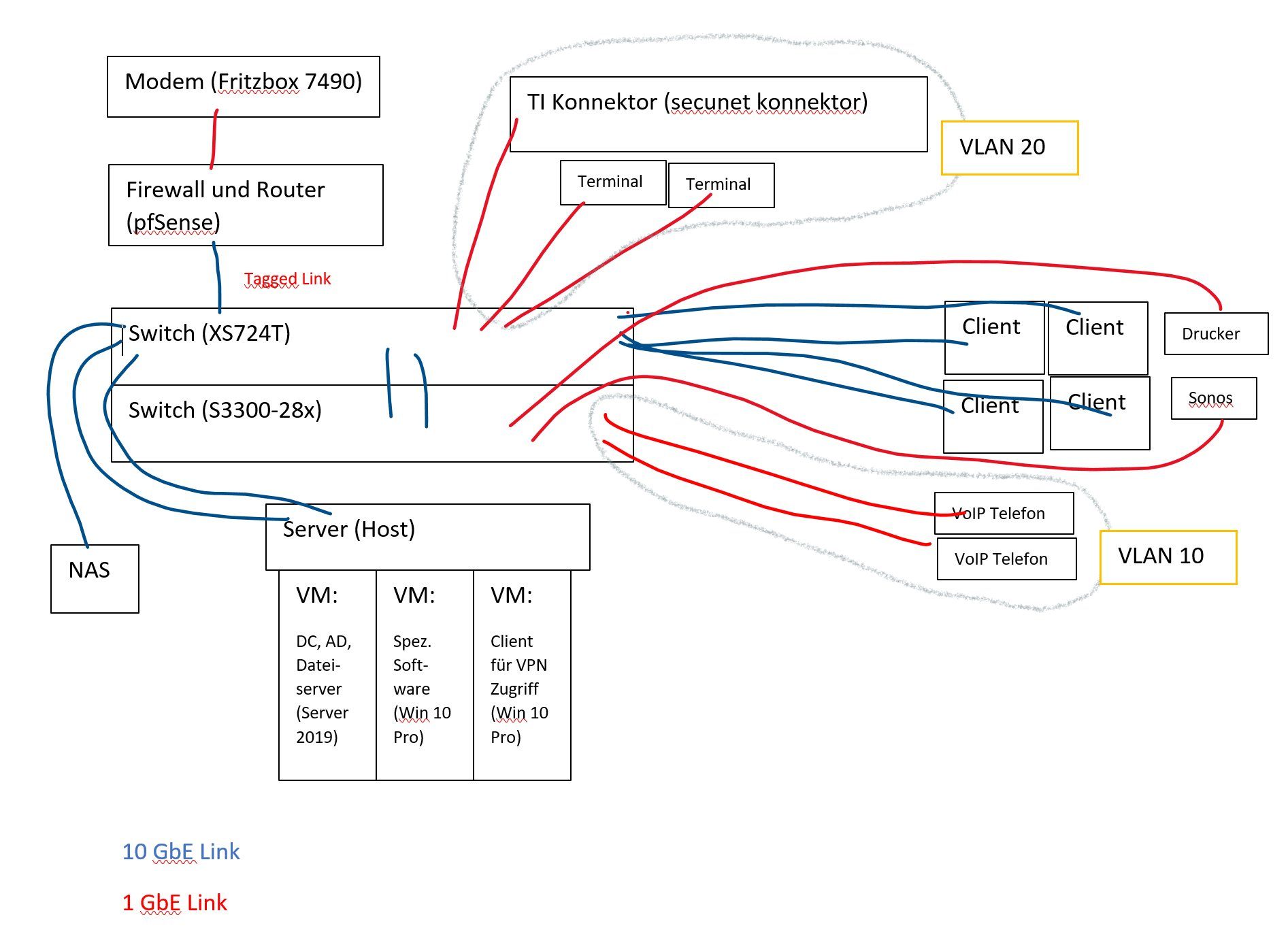

Folgender Aufbau ist geplant:

- Server mit Anbindung 2* 10GbE. Windows Server 2019 soll als Hypervisor laufen mit 2-3 VMs: einmal Server 2019 als DC (DHCP, DNS, AD usw.), einmal interne Software (Win 10), und noch einmal Win 10 für Zugriff von außen über VPN

- Backuplösung: NAS mit 10GbE, täglich inkrementelle Sicherung und 1x die Woche Vollbackup. Dazu zeitversetzt die Backups vom NAS auf Cloud

- Firewall soll eine separate pfSense Kiste sein

- Switch: Netgear XS728T 24-Port als Main Switch, alles soll über 10GbE laufen. Erste Überlegung: für VoIP Telefonie (sipgate gewählt mit Snom Telefonen) und andere Peripherie-Geräte (u.a. Sonos One SL, Drucker, Scanner etc.) reicht ja locker 1GbE, daher die Frage: wegen der Switch Verwaltung und Einfachheit auf einen teureren 48 Port Switch gehen (dann ist ja „alles in einem“) oder über 10 GbE Uplink ein günstigen GS728TX/S3300-28X die Peripherie-Geräte ran hängen? Hat jemand Erfahrungen mit dem XS728T mit einer pfSense und VLAN Verwaltung im Zusammenhang mit Stacking?

- Workstations und Clients im Gesamtnetzwerk werden ca. 20 sein, welche alle auf alles zugreifen dürfen und sollen (keep it simple)

- Als Sahnehäubchen gibt es die Telematikinfrastruktur, von der ich bisher nur schlechte Erfahrungen gehört habe (v.a. KoCoBox), daher wurde mir der secunet Konnektor empfohlen

So habe ich mir die Topographie überlegt:

- Frage zu TI: Der TI Konnektor funkt nach Außen über SIS bzw. VPN, kann also mit entsprechenden Portweiterleitungen parallel betrieben werden und es muss von den Clients nur auf die Terminals zugegriffen werden (Karten einlesen usw.). Somit könnte doch via ACL direkt vom Client (Default VLAN, untagged) auf das Terminal (VLAN 20) geroutet werden, oder? Hat jemand Erfahrung, wo das Ding am wenigsten Probleme macht? Vor die Firewall? Hinter die Firewall? Kein separates VLAN und direkt zum Default-VLAN?

Da ich es simpel haben möchte, um möglichst wenig Fehlerquellen und Bottlenecks zu haben, möchte ich Server bzw. alle VMs und alle Clients inkl. Peripherie (außer VoIP) untagged ins LAN hängen (also Default VLAN 1), da prinzipiell im LAN jeder alles machen darf.

- Frage zu VoIP: Wer übernimmt QoS bzw. Priorisierung? pfSense als Router oder der Switch selbst (gibt Auto QoS für VoIP, oder einzelne Ports priorisieren)?

- Frage zum Routing/pfSense: kann der Tagged Link von Switch zu pfSense auch 1 GbE sein oder produziert man sich dadurch ein Flaschenhals, wenn die übrige Infrastruktur auf 10 GbE läuft?

- Ein WLAN würde ich auch noch als VLAN einhängen, ist aber nicht eingezeichnet und würde nur für Mitarbeiter sein zum Whatsappen usw, sehe da aber kein Problem, da keine MSSID vorgesehen und Routing dann nur nach draußen und keine interne Verbindung.

Was meint ihr zum Netzwerkaufbau? Freue mich auf Rückmeldungen und insbesondere Infos zur Telematikinfrastruktur, falls da jemand Erfahrungen gesammelt hat.

Vielen Dank und Grüße!

ich bin neu hier, aber habe hier schon sehr lange im Forum mitgelesen bzw. mich schlau gemacht und finde diese Plattform einfach super – muss ich einfach mal gesagt haben

Ich möchte in einer Arztpraxis ein neues Netzwerk realisieren und habe zwar auch Support von einem Versorger, jedoch bin ich in letzten Projekten immer wieder enttäuscht worden, was die Umsetzung anging und dass keiner der Mitarbeiter eine wirkliche Ahnung hatte, daher möchte ich selbst nun mal federführend das ganze planen. Die Ausführung werde ich dann wohl mit Unterstützung machen, aber habe keine Lust auf „Verkonfigurierung“...

Folgender Aufbau ist geplant:

- Server mit Anbindung 2* 10GbE. Windows Server 2019 soll als Hypervisor laufen mit 2-3 VMs: einmal Server 2019 als DC (DHCP, DNS, AD usw.), einmal interne Software (Win 10), und noch einmal Win 10 für Zugriff von außen über VPN

- Backuplösung: NAS mit 10GbE, täglich inkrementelle Sicherung und 1x die Woche Vollbackup. Dazu zeitversetzt die Backups vom NAS auf Cloud

- Firewall soll eine separate pfSense Kiste sein

- Switch: Netgear XS728T 24-Port als Main Switch, alles soll über 10GbE laufen. Erste Überlegung: für VoIP Telefonie (sipgate gewählt mit Snom Telefonen) und andere Peripherie-Geräte (u.a. Sonos One SL, Drucker, Scanner etc.) reicht ja locker 1GbE, daher die Frage: wegen der Switch Verwaltung und Einfachheit auf einen teureren 48 Port Switch gehen (dann ist ja „alles in einem“) oder über 10 GbE Uplink ein günstigen GS728TX/S3300-28X die Peripherie-Geräte ran hängen? Hat jemand Erfahrungen mit dem XS728T mit einer pfSense und VLAN Verwaltung im Zusammenhang mit Stacking?

- Workstations und Clients im Gesamtnetzwerk werden ca. 20 sein, welche alle auf alles zugreifen dürfen und sollen (keep it simple)

- Als Sahnehäubchen gibt es die Telematikinfrastruktur, von der ich bisher nur schlechte Erfahrungen gehört habe (v.a. KoCoBox), daher wurde mir der secunet Konnektor empfohlen

So habe ich mir die Topographie überlegt:

- Frage zu TI: Der TI Konnektor funkt nach Außen über SIS bzw. VPN, kann also mit entsprechenden Portweiterleitungen parallel betrieben werden und es muss von den Clients nur auf die Terminals zugegriffen werden (Karten einlesen usw.). Somit könnte doch via ACL direkt vom Client (Default VLAN, untagged) auf das Terminal (VLAN 20) geroutet werden, oder? Hat jemand Erfahrung, wo das Ding am wenigsten Probleme macht? Vor die Firewall? Hinter die Firewall? Kein separates VLAN und direkt zum Default-VLAN?

Da ich es simpel haben möchte, um möglichst wenig Fehlerquellen und Bottlenecks zu haben, möchte ich Server bzw. alle VMs und alle Clients inkl. Peripherie (außer VoIP) untagged ins LAN hängen (also Default VLAN 1), da prinzipiell im LAN jeder alles machen darf.

- Frage zu VoIP: Wer übernimmt QoS bzw. Priorisierung? pfSense als Router oder der Switch selbst (gibt Auto QoS für VoIP, oder einzelne Ports priorisieren)?

- Frage zum Routing/pfSense: kann der Tagged Link von Switch zu pfSense auch 1 GbE sein oder produziert man sich dadurch ein Flaschenhals, wenn die übrige Infrastruktur auf 10 GbE läuft?

- Ein WLAN würde ich auch noch als VLAN einhängen, ist aber nicht eingezeichnet und würde nur für Mitarbeiter sein zum Whatsappen usw, sehe da aber kein Problem, da keine MSSID vorgesehen und Routing dann nur nach draußen und keine interne Verbindung.

Was meint ihr zum Netzwerkaufbau? Freue mich auf Rückmeldungen und insbesondere Infos zur Telematikinfrastruktur, falls da jemand Erfahrungen gesammelt hat.

Vielen Dank und Grüße!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 626342

Url: https://administrator.de/forum/aufbau-praxisnetzwerk-mit-fragen-ti-switch-firewall-voip-netzwerkdesign-626342.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

21 Kommentare

Neuester Kommentar

Moin Golläschä ...

und ach !

!

Lassen Sie sich neu nieder oder wollen Sie das alte Gerümpel umziehen? Was für ein PVS wird genutzt / ist in Planung? Welche third party - Module laufen da? SQL im Einsatz? Exchange? Was für Serverhardware wollen Sie einsetzen?

Regel #1: Ein DC ist ein DC ist ein DC ... für den "Dateiserver" nehmen Sie besser eine weitere VM2019, die haben Sie ja lizensiert. W10 Pro virtualisieren? Lizenztechnisch IMHO ein no go, hier brauchen Sie Enterpriseversionen mit SA.

Vor die firewall ist lutztig . Das Teil gehört in eine DMZ, wenn nicht seriell an den Zugangsanbieter konnektiert und nur via SIS angesprochen.

. Das Teil gehört in eine DMZ, wenn nicht seriell an den Zugangsanbieter konnektiert und nur via SIS angesprochen.

Ich weiss auch nicht, wofür Sie in der Praxis ein 10 GIG-LAN brauchen ... Radiologie mit wunderbunten MRT-movies in der Datensicherung? Was haben Sie da täglich für ein bewegtes Datenvolumen?

Wir reden hier über besonders geschützte persönliche Daten nach DSGVO-EU ... was für ein Wölkchen wollen Sie da bespielen?

Und die Gretchenfrage: was macht eine Fritte in einer Arztpraxis???

Klingt in jedem Fall nach einem Abenteuer - aber in Zeiten der Kontaktbeschränkungen ist ja Zeit keine wirkliche Mangelware

LG, Thomas

und ach

Lassen Sie sich neu nieder oder wollen Sie das alte Gerümpel umziehen? Was für ein PVS wird genutzt / ist in Planung? Welche third party - Module laufen da? SQL im Einsatz? Exchange? Was für Serverhardware wollen Sie einsetzen?

Regel #1: Ein DC ist ein DC ist ein DC ... für den "Dateiserver" nehmen Sie besser eine weitere VM2019, die haben Sie ja lizensiert. W10 Pro virtualisieren? Lizenztechnisch IMHO ein no go, hier brauchen Sie Enterpriseversionen mit SA.

Hat jemand Erfahrung, wo das Ding am wenigsten Probleme macht? Vor die Firewall? Hinter die Firewall?

Vor die firewall ist lutztig

Ich weiss auch nicht, wofür Sie in der Praxis ein 10 GIG-LAN brauchen ... Radiologie mit wunderbunten MRT-movies in der Datensicherung? Was haben Sie da täglich für ein bewegtes Datenvolumen?

Dazu zeitversetzt die Backups vom NAS auf Cloud

Wir reden hier über besonders geschützte persönliche Daten nach DSGVO-EU ... was für ein Wölkchen wollen Sie da bespielen?

Und die Gretchenfrage: was macht eine Fritte in einer Arztpraxis???

Klingt in jedem Fall nach einem Abenteuer - aber in Zeiten der Kontaktbeschränkungen ist ja Zeit keine wirkliche Mangelware

LG, Thomas

Moin,

@keine-ahnung/ Thomas

die Fritte macht doch nur Modem...

Ist zwar für die Funktion „Perlen vor 'de Säue“, aber geht.

Ansonsten nen Draytek Vigor 130/165 einsetzen.

@to

Das mit Windows 10 und auf dem Server fliegt dir um die Ohren. Nicht technisch aber Lizenzrechtlich. Außer du kaufst VDI-Lizenzen und ne SA dabei...

Da bist du mit einer zweiten Server-Lizenz und ein paar RDS-Cals u.U. günstiger unterwegs

Ansonsten ist die 10G-Thematik nur für die Verbindung Server <-> NAS spannend, denke ich.

Daher entweder direkt anbinden oder aber 10G zwischen Server und Switch sowie NAS und Switch

Als Alternative zu den Netgear-Switchen auch mal die SG350X-Serie anschauen.

Wegen der Telefone und etwaigen APs würde ich einen davon mit PoE+ einsetzen.

Über ein Backup in die Cloud würde ich auch nur unter besonderen Umständen nachdenken. In jedem Fall muss das Backup noch vor der Übertragung dorthin verschlüsselt werden...

Zur TI kann ich nichts sagen.

Gruß

em-pie

@keine-ahnung/ Thomas

die Fritte macht doch nur Modem...

Ist zwar für die Funktion „Perlen vor 'de Säue“, aber geht.

Ansonsten nen Draytek Vigor 130/165 einsetzen.

@to

Das mit Windows 10 und auf dem Server fliegt dir um die Ohren. Nicht technisch aber Lizenzrechtlich. Außer du kaufst VDI-Lizenzen und ne SA dabei...

Da bist du mit einer zweiten Server-Lizenz und ein paar RDS-Cals u.U. günstiger unterwegs

Ansonsten ist die 10G-Thematik nur für die Verbindung Server <-> NAS spannend, denke ich.

Daher entweder direkt anbinden oder aber 10G zwischen Server und Switch sowie NAS und Switch

Als Alternative zu den Netgear-Switchen auch mal die SG350X-Serie anschauen.

Wegen der Telefone und etwaigen APs würde ich einen davon mit PoE+ einsetzen.

Über ein Backup in die Cloud würde ich auch nur unter besonderen Umständen nachdenken. In jedem Fall muss das Backup noch vor der Übertragung dorthin verschlüsselt werden...

Zur TI kann ich nichts sagen.

Gruß

em-pie

ok...

allenfals macht das alles keinen spass (und keinen sinn)

den Hyper-V kannst du ja kostenlos saugen, oder nutze VMWare....

evtl. mal Fachpersonal buchen, und nicht die Kistenschieber von nebenan....

bei Evident ist es wurscht..... ich könnte dir sogar 40 GBit spendieren, das wird nicht ein bit, oder eine sekunde schneller....

diese erfahrung haben schon andere zahnklempner gemacht, die nicht hören wollten... und dann ging das geheule los

@em-pie

Auch vielen Dank für die Kommentare!

Alles klar, verstehe mit der Win 10 Geschichte. Da hab ich etwas naiv gedacht....als ob es etwas umsonst gäbe 🤷♂️

Backup wird auf jeden Fall verschlüsselt. Ich sehe das egtl ganz entspannt, bieten wir gesagt schon einige an für solche Daten. PoE denke ich auch, dass das ne Idee wäre. Aber für 6 Geräte weiß ich nicht, ob es da auch ein Kabel tut. Werde es aber mal anschauen, danke!

@Tektronix

Auch danke. Separate Server bin ich mit einverstanden. Man könnte es sich ja zu leicht machen Datenzuwachs mäßig, ca. 200GB pro Jahr...

Datenzuwachs mäßig, ca. 200GB pro Jahr...

das ist ja nix...

Schönen Abend noch!

und Guten Morgen...

Frank

- Praxissoftware wird Evident, dort wird Firebird 2.5 verwendet

oh je... dann kommt nur ein RDS Server in frage... durch den Firebird machst du dein 10 Gbit zum 56K modem...allenfals macht das alles keinen spass (und keinen sinn)

- kein Exchange

muss ja nicht..- Server wohl ein Supermicro AS-1114S-WN10RT/-WTRT mit einem 7302P und 128GB RAM und NVMe Drives, wohl P4610 oder PM1725b/1733

tu dir das nicht an... die kiste taugt nix, und wenn 10GBit, dann bitte nur mit SFP+- DC ist DC ist DC - jo, verstehe, ehrlich gesagt hab ich das Dateiserver nur so hingeschrieben, wollte ich egtl noch löschen... Also alles separat, einverstanden! Wie viele VMs kann ich mit einer 2019 Standard Lizenz laufen lassen? 2 oder 3 inkl. Host?

2...den Hyper-V kannst du ja kostenlos saugen, oder nutze VMWare....

- Win 10 virtualisieren, ok, werde ich dann wohl doch sein lassen

besser ist das!- so lustig und abwegig mit dem Teil vor die Firewall ist es gar nicht. Fragen Sie mal bei den Anbietern nach, was die einem für verrückte Vorschläge machen, nur dass das Ding anständig läuft.

frage mal lieber, was TI selbst so alles anstellt... 5 von 10 Fehlern sind von der TI selber....Das ist mMn alles eine Krücke. DMZ finde ich auch von der Denkweise am anständigsten. Danke! Aber haben Sie denn Erfahrungen mit dem Einbinden der Konnektoren? Warum kriegen das die letzten 3 ITler einfach nicht hin im bestehenden oder neuen Netzwerk? Die Problematik ist meist immer die Kommunikation von Client zu Kartenterminal... Daher auch die blöde Frage...

öh... echt jetzt? ist mir so nicht bekannt, du kannst sogar über VPN Zweigstellen drandengeln... ohne Probleme!evtl. mal Fachpersonal buchen, und nicht die Kistenschieber von nebenan....

- und warum 10 Gig? Weil ichs kann!  Ich fahr auch gerne 400PS. Warum? Ist schnell, macht Spaß! Datenmengen sind gut und gerne mal paar Gig für große Röntgendatensätze. Je schneller, desto besser. Zeit=Geld.

Ich fahr auch gerne 400PS. Warum? Ist schnell, macht Spaß! Datenmengen sind gut und gerne mal paar Gig für große Röntgendatensätze. Je schneller, desto besser. Zeit=Geld.

na ja... ok- dann bleiben die 10 Gig eben in der Garage- du kannst es eh nicht umsetzen, nicht mit deiner software...und Hardware bei Evident ist es wurscht..... ich könnte dir sogar 40 GBit spendieren, das wird nicht ein bit, oder eine sekunde schneller....

diese erfahrung haben schon andere zahnklempner gemacht, die nicht hören wollten... und dann ging das geheule los

- Wölkchen betreibe ich selbst. Server im RZ in D und daher spricht mNn nichts dagegen.

da spricht viel gegen... alleine das wort "betreibe ich selbst" ohne dir was zu wollen! ich bezweifel das du die sicherheit garantieren kannst!Viele Versorger bieten das mittlerweile auch an für teuer Geld.

die wissen ja auch was zu tun ist, und haften.....Bin zu faul, die externe Festplatte nach Hause zu nehmen jeden Tag...

da bist du nicht alleine...- warum die Fritte? Weils umsonst ist 😂 daran soll es nicht scheitern, kaufe gerne ein anderes Modem!

gut...@em-pie

Auch vielen Dank für die Kommentare!

Alles klar, verstehe mit der Win 10 Geschichte. Da hab ich etwas naiv gedacht....als ob es etwas umsonst gäbe 🤷♂️

Backup wird auf jeden Fall verschlüsselt. Ich sehe das egtl ganz entspannt, bieten wir gesagt schon einige an für solche Daten. PoE denke ich auch, dass das ne Idee wäre. Aber für 6 Geräte weiß ich nicht, ob es da auch ein Kabel tut. Werde es aber mal anschauen, danke!

@Tektronix

Auch danke. Separate Server bin ich mit einverstanden. Man könnte es sich ja zu leicht machen

Schönen Abend noch!

Frank

Und die Gretchenfrage: was macht eine Fritte in einer Arztpraxis???

Das wäre auch aus technischer Sicht der einzige Minuspunkt ! Routerkaskaden sollte man immer vermeiden.Sinnvoller ist hier ein reines NUR Modem (eine FritzBox ist kein Modem sondern ein Router) zu verwenden.

Typische Kandidaten sind hier Vigor 165 oder Zyxel VMG3006

heise.de/select/ct/2020/15/2014807584631309753

draytek.de/vigor165.html

Moin nochmal,

Habe ich gestern glatt überlesen

Habe ich gestern glatt überlesen  "Alexa - lies mir mal vor, was wir heute bei Frau Müller geplant haben."

"Alexa - lies mir mal vor, was wir heute bei Frau Müller geplant haben."

Rein aus dem Bauch heraus ist das IMHO ein ziemliches Kuddelmuddel, was Du da zusammengeplant hast.

Ich kenne Supermicro-Systeme nicht und weiss nicht, wie der Support von denen ist ... aber von der maintenance würde ich den Serverkauf abhängig machen. Für etwa 7 Jahre sollte eine zügige (wenigstens NBD) Reaktion zu haben sein.

Zu Evident kann ich Dir nix sagen, ich bin Arzt. Firebird läuft bei mir auch, allerdings nur als Datenbank für die Anbindung von Teilen der Medizintechnik ... IMHO ist das Teil bzgl. der Hardware ziemlich anspruchslos. Kann natürlich anders sein, wenn die ganze PVS drauf liegt ... Röntgen-SW kommt bei Dir ja sicher auch noch on top ... trotzdem kann ich mir nicht erklären, warum Du da 128 Gig RAM und NVMe reinprügeln willst, wenn Du mit fat clients arbeiten willst. Vermutlich ... weil Du es kannst ?

?

Wenn Du wirklich mit 20 Büchsen planst, sollte man sich vermutlich auch mal mit einer RDS-Lösung gedanklich beschäftigen ... sicher etwas preisintensiver, aber der geringere Wartungsaufwand macht das über die Jahre vermutlich dicke wieder wett.

Ich würde an Deiner Stelle erst einmal den Server passend zu Deinen Anwendungen planen, dann die Datensicherung (RDX kann auch schick sein). Nix ist so unsicher wie ein von Amateuren betriebener Rootserver in einem RZ ... da würde ich die Hände von lassen.

Für die ISP-Anbindung würde ich an Deiner Stelle mal über einen VOIP-Router von LANCOM nachdenken, damit erschlägst Du dann je nach Modell auch ein WLAN. Die firewall-Funktionalität reicht auch völlig hin, wenn man sich in die Konfiguration mal eingelesen hat, hat man dann ein Gerät stehen, was man nur einmal im Jahr anfassen muss und die Aktualisierungsstrategie von LANCOM ist höchst zuverlässig.

Die Telefonie einer Arztpraxis, auch wenn es eine Zahnarztpraxis ist, gehört m.E. nicht in's Wölkchen. Die Investition in eine komfortable TK-Lösung inhouse ist überschaubar ...

Die TIS-Geschichte sollte das geringste Deiner Probleme sein ... bei mir läuft die secunet-Büchse seit anderthalb Jahren ziemlich unaufgeregt. Würde ich aber, wie bereits geschrieben, in eine DMZ bauen - sonst guggen die Onkels von der anderen Seite in Dein Praxis-LAN und schauen nach, ob Du auch fleissig am Arbeiten bist

LG, Thomas

Sonos One SL

Rein aus dem Bauch heraus ist das IMHO ein ziemliches Kuddelmuddel, was Du da zusammengeplant hast.

Ich kenne Supermicro-Systeme nicht und weiss nicht, wie der Support von denen ist ... aber von der maintenance würde ich den Serverkauf abhängig machen. Für etwa 7 Jahre sollte eine zügige (wenigstens NBD) Reaktion zu haben sein.

Zu Evident kann ich Dir nix sagen, ich bin Arzt. Firebird läuft bei mir auch, allerdings nur als Datenbank für die Anbindung von Teilen der Medizintechnik ... IMHO ist das Teil bzgl. der Hardware ziemlich anspruchslos. Kann natürlich anders sein, wenn die ganze PVS drauf liegt ... Röntgen-SW kommt bei Dir ja sicher auch noch on top ... trotzdem kann ich mir nicht erklären, warum Du da 128 Gig RAM und NVMe reinprügeln willst, wenn Du mit fat clients arbeiten willst. Vermutlich ... weil Du es kannst

Wenn Du wirklich mit 20 Büchsen planst, sollte man sich vermutlich auch mal mit einer RDS-Lösung gedanklich beschäftigen ... sicher etwas preisintensiver, aber der geringere Wartungsaufwand macht das über die Jahre vermutlich dicke wieder wett.

Ich würde an Deiner Stelle erst einmal den Server passend zu Deinen Anwendungen planen, dann die Datensicherung (RDX kann auch schick sein). Nix ist so unsicher wie ein von Amateuren betriebener Rootserver in einem RZ ... da würde ich die Hände von lassen.

Für die ISP-Anbindung würde ich an Deiner Stelle mal über einen VOIP-Router von LANCOM nachdenken, damit erschlägst Du dann je nach Modell auch ein WLAN. Die firewall-Funktionalität reicht auch völlig hin, wenn man sich in die Konfiguration mal eingelesen hat, hat man dann ein Gerät stehen, was man nur einmal im Jahr anfassen muss und die Aktualisierungsstrategie von LANCOM ist höchst zuverlässig.

Die Telefonie einer Arztpraxis, auch wenn es eine Zahnarztpraxis ist, gehört m.E. nicht in's Wölkchen. Die Investition in eine komfortable TK-Lösung inhouse ist überschaubar ...

Die TIS-Geschichte sollte das geringste Deiner Probleme sein ... bei mir läuft die secunet-Büchse seit anderthalb Jahren ziemlich unaufgeregt. Würde ich aber, wie bereits geschrieben, in eine DMZ bauen - sonst guggen die Onkels von der anderen Seite in Dein Praxis-LAN und schauen nach, ob Du auch fleissig am Arbeiten bist

LG, Thomas

Ich kenne Supermicro-Systeme nicht und weiss nicht, wie der Support von denen ist ...

Sind eines der weltweit führenden Mainboard Hersteller wenn es um sehr performante Server geht. Sollte man kennen... Als Router Alternative könnte man wenn es keine FW sein soll noch Cisco ins Spiel bringen. Cisco 926-4P oder 1112-8P wären die Geräte der Wahl. Haben eine Zonen basierte SPI Firewall gleich an Bord und bieten zudem eine Glasfaser Option durch einen optionalen SFP Port.

Firmware und Aktualisierung sind noch weit besser als Lancom. Von der besseren Konfig Syntax mal nicht zu reden. Außerdem sind sie Dräger und ISO zertifiziert fürs Medizin Umfeld. Aber wie immer bei solchen "Empfehlungs" Dingen sind das persönliche Vorlieben und Geschmackssache.

Letztlich erfüllt auch die pfSense mit Zyxel Modem die Anforderungen problemlos. Zur Not auch ne Fritte...

Das öffentliche Clouds im Medizin Umfeld nun wahrlich nichts zu suchen haben weiss nun mittlerweile auch jeder Laie. Dazu ist ja alles gesagt worden. Mit NextCloud und Co. gibt es kostenlose Rundumlösungen für eine Private Cloud die es auch DSGVO konform können.

@aqui

Ich habe nicht geschrieben, dass ich Supermicro nicht kenne, sondern deren Serverkisten und vor allem deren Support .

.

In der Praxis lebe ich nicht primär von Highperformance, sondern von Zuverlässigkeit und schnell zugänglicher maintenance. Und da habe ich halt als Beispiel mit HPE doch recht gute Erfahrungen gemacht über die Jahre ...

Jupp.

LG, Thomas

Sind eines der weltweit führenden Mainboard Hersteller wenn es um sehr performante Server geht. Sollte man kennen...

Ich habe nicht geschrieben, dass ich Supermicro nicht kenne, sondern deren Serverkisten und vor allem deren Support

In der Praxis lebe ich nicht primär von Highperformance, sondern von Zuverlässigkeit und schnell zugänglicher maintenance. Und da habe ich halt als Beispiel mit HPE doch recht gute Erfahrungen gemacht über die Jahre ...

sind das persönliche Vorlieben und Geschmackssache

Jupp.

LG, Thomas

Unterschied zwischen One und One SL

OK, das ziehe ich zurück ...

Was war denn bisher dein Kontakt mit dem Support und worst-case?

Hmmh, ich setze hier seit 2007 auf ML350 (G5, GEN8 und seit dem Sommer GEN10) mit recht dickem Aufbau. Ich erinnere mich, dass bei dem GEN8 ganz zu Anfang zweimal der Bastelmann da war und das board ausgetauscht hat, aber die Erinnerung versagt beim Versuch zu ergründen, weswegen

Ansonsten hatte ich nur Kontakt, wenn mal eine HDD abgeraucht ist - insgesamt drei- oder viermal über die Jahre. Da war dann via UPS am nächsten Tag auch die Austauschplatte da ... ist bei bis zum Sommer zweimal 8 Platten in 13 Jahren eigentlich auch sehr überschaubar.

Worst case kenne ich Gott sei Dank nicht (dreimal Holzklopf) - an meine Hardware lasse ich (ausser mir) nur Wasser und CD

Nebenher habe ich noch "Spielzeugserver" a la ML310 GEN8 und einen Microserver GEN8 (dohoam) am Laufen, auch völlig problemlose Kameraden. Die 310'er ziehe ich demnächst in VM um, aber ein sehr angenehmes Preis-Leistungs-Verhältnis für viel Zuverlässigkeit.

10 GbE und SATA passt einfach nicht zusammen

Planst Du die Neuwagenkonfiguration auch ausgehend vom güldenen Aschenbecher

Wenn die Verbindung bzw. Übertragung unsicher ist, hilft mir ja die große trusted Plattform auch nichts

DAS ist nicht das Problem ... kann man ja sicher machen. Problem ist, dass die Kisten dort in einer Umgebung stehen, in der wildfremde Menschen rumschleichen, die fummeln können, wann immer und wie immer sie wollen. Würde ich bei Daten nach Art. 9 DSGVO nicht drauf setzen wollen ... Verarbeitungsverträge hin wie her.

Wie gesagt, für das backup to go setze ich seit zig Jahren auf RDX - viel bequemer und sicherer geht nicht.

Nichts ist einfacher als über sipgate team.

Geht nicht um einfach, sondern eben auch um Datenschutz ... wenn Du dort bspw. voicemails nutzt, liegen die dann ja auch beim pöhsen Pupen im Speicher und nicht bei Dir dohoam. Dito Telefax ... Das mag jetzt bei Euch alles nicht ganz so dramatisch sein wie bei uns, aber ein gutes Gefühl hätte ich da trotzdem nicht.

Zitat von @razorr:

ist die eleganteste Lösung, wenn man nicht auf irgendwelche Monoverstärker Kisten für die Raumbeschallung zurückgreifen möchte.

ist die eleganteste Lösung, wenn man nicht auf irgendwelche Monoverstärker Kisten für die Raumbeschallung zurückgreifen möchte.

wenn du für Supermicro Support machen würdest, würdest du anders denken....Zitat von @keine-ahnung:

Moin nochmal,

Habe ich gestern glatt überlesen

Habe ich gestern glatt überlesen  "Alexa - lies mir mal vor, was wir heute bei Frau Müller geplant haben."

"Alexa - lies mir mal vor, was wir heute bei Frau Müller geplant haben."

Rein aus dem Bauch heraus ist das IMHO ein ziemliches Kuddelmuddel, was Du da zusammengeplant hast.

Haha, ja, die Vorstellig ist in der Tat ganz lustig, aber lies mal, was der Unterschied zwischen One und One SL ist Moin nochmal,

Sonos One SL

Rein aus dem Bauch heraus ist das IMHO ein ziemliches Kuddelmuddel, was Du da zusammengeplant hast.

Ich kenne Supermicro-Systeme nicht und weiss nicht, wie der Support von denen ist ... aber von der maintenance würde ich den Serverkauf abhängig machen. Für etwa 7 Jahre sollte eine zügige (wenigstens NBD) Reaktion zu haben sein.

Also ich habe den Eindruck, dass Supermicro von sehr vielen Profis verteufelt wird, weil sie keiner nutzt und kennt. Den Laden gibts ja schon ziemlich lange und wenn man mal im internationalen Raum schaut, sind das ganz tolle Geräte mit prima Preis-Leistungs-Verhältnis - meiner Meinung nach.die geräte sind nicht schlecht, aber das AS-1114S-WN10RT/-WTRTist nicht zuverlässig genug.....

Thema Support, ja, ist immer die dramatische Frage, aber ich habe in den letzten 10 Jahren keine einzige Sekunde Support von HPE oder Dell im Serverbereich miterlebt. Das hat dann der IT Supplier im Alleingang gemacht. Heißt nicht, dass Support vom Hersteller schlecht ist, aber in Zeiten von Virtualisierung wird im Ernstfall einfach kurzer Prozess gemacht und eine neue Kiste bereitgestellt und portiert. Was war denn bisher dein Kontakt mit dem Support und worst-case?

Zu Evident kann ich Dir nix sagen, ich bin Arzt. Firebird läuft bei mir auch, allerdings nur als Datenbank für die Anbindung von Teilen der Medizintechnik ... IMHO ist das Teil bzgl. der Hardware ziemlich anspruchslos. Kann natürlich anders sein, wenn die ganze PVS drauf liegt ... Röntgen-SW kommt bei Dir ja sicher auch noch on top ... trotzdem kann ich mir nicht erklären, warum Du da 128 Gig RAM und NVMe reinprügeln willst, wenn Du mit fat clients arbeiten willst. Vermutlich ... weil Du es kannst  ?

?

Exakt - aber ich gebe mich auch mit 64 GB zufrieden Wenn Du wirklich mit 20 Büchsen planst, sollte man sich vermutlich auch mal mit einer RDS-Lösung gedanklich beschäftigen ... sicher etwas preisintensiver, aber der geringere Wartungsaufwand macht das über die Jahre vermutlich dicke wieder wett.

Dann werde ich mir mal das Thema RDS anschauen, ob es sinnvoll implementierbar ist. Ich habe da Zweifel wegen der PVS...wenn du mit 20 Büchsen Arbeiten möchtest, komst du an RDS nicht vorbei, das wird sehr langsam...macht keinen spass zum arbeiten!

Ich würde an Deiner Stelle erst einmal den Server passend zu Deinen Anwendungen planen, dann die Datensicherung (RDX kann auch schick sein). Nix ist so unsicher wie ein von Amateuren betriebener Rootserver in einem RZ ... da würde ich die Hände von lassen.

Bei Amateuren gebe ich dir Recht, aber von Amateuren war ja nicht die Rede. Man kann ja vielleicht zufällig einen Bekannten haben, der ein RZ betreibt und man stellt sich da mal ne Kiste hin Für die ISP-Anbindung würde ich an Deiner Stelle mal über einen VOIP-Router von LANCOM nachdenken, damit erschlägst Du dann je nach Modell auch ein WLAN. Die firewall-Funktionalität reicht auch völlig hin, wenn man sich in die Konfiguration mal eingelesen hat, hat man dann ein Gerät stehen, was man nur einmal im Jahr anfassen muss und die Aktualisierungsstrategie von LANCOM ist höchst zuverlässig.

Vielen Dank für die Info!Die Telefonie einer Arztpraxis, auch wenn es eine Zahnarztpraxis ist, gehört m.E. nicht in's Wölkchen. Die Investition in eine komfortable TK-Lösung inhouse ist überschaubar ...

Warum? Nichts ist einfacher als über sipgate team.Die TIS-Geschichte sollte das geringste Deiner Probleme sein ... bei mir läuft die secunet-Büchse seit anderthalb Jahren ziemlich unaufgeregt. Würde ich aber, wie bereits geschrieben, in eine DMZ bauen - sonst guggen die Onkels von der anderen Seite in Dein Praxis-LAN und schauen nach, ob Du auch fleissig am Arbeiten bist

Danke, ist notiert LG, Thomas

Beste Grüße!@aqui

Vielen Dank für die Empfehlung!

moin..

das es über RDP langsamer war, kann ich kaum glauben, liegt aber wohl eher an der hardware....

ab 10 User...

Frank

Zitat von @razorr:

ja einige... um die 60...Zitat von @Vision2015:

wenn du für Supermicro Support machen würdest, würdest du anders denken....

die geräte sind nicht schlecht, aber das AS-1114S-WN10RT/-WTRTist nicht zuverlässig genug.....

Aber was ist nicht zuverlässig? Hast du Erfahrungen mit den Geräten? Hast du die AS Serie mal getestet? Ohne vorwurfsvoll zu klingen, aber das würde mich sehr interessieren.wenn du für Supermicro Support machen würdest, würdest du anders denken....

die geräte sind nicht schlecht, aber das AS-1114S-WN10RT/-WTRTist nicht zuverlässig genug.....

hast du dir mal große Evident Installationen angesehen?

wenn du mit 20 Büchsen Arbeiten möchtest, komst du an RDS nicht vorbei, das wird sehr langsam...macht keinen spass zum arbeiten!

Genutzt ja (MVZ Umgebung mit ca. 50 aktiven Lizenzen), das lief per RDP schlechter als die Variante mit ca. 10-15 dedizierten Clients. Die Frage stellt sich also dann, ab wann sollte man umdenken? Bei wie vielen Clients würdest du die "Grenze" setzen nach deiner Erfahrung?wenn du mit 20 Büchsen Arbeiten möchtest, komst du an RDS nicht vorbei, das wird sehr langsam...macht keinen spass zum arbeiten!

ab 10 User...

Frank

Moin nochmal,

Ist aktuell nicht interessant ... ich habe gerade erst mein Telefoniegedöhns ausgetauscht

Was hast Du als Zahnfred mit dem Hintern von Frau X zu tun ??

??

Jupp. Das wird nicht so heiss gegessen, wie es vor zwei Jahren aufgekocht worden ist. Problematisch wird das IMHO nur, wenn die Datenschutzbehörde mal zur Inspektion vorbeigeschneit kommt ...

LG, Thomas

Wenn es dich interessiert, schau dir mal die sipgate Lösungen an.

Ist aktuell nicht interessant ... ich habe gerade erst mein Telefoniegedöhns ausgetauscht

Ach Frau X, wie gehts ihnen? Die Wunde am Hintern schon verheilt?

Was hast Du als Zahnfred mit dem Hintern von Frau X zu tun

letztlich geht es doch immer um das Thema Kläger und Richter

Jupp. Das wird nicht so heiss gegessen, wie es vor zwei Jahren aufgekocht worden ist. Problematisch wird das IMHO nur, wenn die Datenschutzbehörde mal zur Inspektion vorbeigeschneit kommt ...

LG, Thomas

Zitat von @razorr:

Aber was ist unzuverlässig? Rauchen die Mainboards ab? Explodieren die Lüfter? Laufen die Netzteile nicht? Also seit August 2019 bis jetzt, also in ca. 15 Monaten hast du im Schnitt 4 A+ Server (wir reden ja von H12) pro Monat eingerichtet/betreut/... Respekt! Dann scheinst du ja aber bei dieser schieren Anzahl nicht ganz abgeneigt zu sein oder verstehe ich das falsch?!? Oder verallgemeinerst du es auf alle Supermicro Server?

mit abneigung hat dat nix zu tun, sondern mit kundenaufträgen... wenn die bleche da sind, müssen wir erstmal damit leben!Aber was ist unzuverlässig? Rauchen die Mainboards ab? Explodieren die Lüfter? Laufen die Netzteile nicht? Also seit August 2019 bis jetzt, also in ca. 15 Monaten hast du im Schnitt 4 A+ Server (wir reden ja von H12) pro Monat eingerichtet/betreut/... Respekt! Dann scheinst du ja aber bei dieser schieren Anzahl nicht ganz abgeneigt zu sein oder verstehe ich das falsch?!? Oder verallgemeinerst du es auf alle Supermicro Server?

nein, nicht alle Supermicro Bleche sind doof, aber die A+ sind mit der heißen nadel gestrickt....

bei HP blechen, hast du im schnitt von 100 stück nur 3 tote... liegt aber aber an der besseren qualitätskontrolle....

das es über RDP langsamer war, kann ich kaum glauben, liegt aber wohl eher an der hardware....

ab 10 User...

Das glaube ich sofort, dass es an der Hardware lag. Aber 10 ist ja schon ne magere Zahl...ab 10 User...

für ein solches projekt reicht es nicht einen barebone server zusammen dengeln zu können.

Grüße