Cisco SG550x - VLANs, DHCP, usw

Nabend Zusammen,

ich hab hier diverse Cisco SG550X stehen. So weit so gut. Drei davon hab ich gestacked - läuft.

VLANs sind angelegt und jedes VLAN hat eine IP

VLAN1 192.168.178.0

VLAN10 172.16.10.0

VLAN20 172.16.20.0

usw

VLAN100 172.16.100.0

So weit so gut.

1. Problem: Offenbar kann man die Teile nicht generell auf Layer 3 stellen? Ich kann das nur Portabhängig machen.

2. Stelle ich auf Layer 3 um kann ich den VLAN Modus nicht mehr beeinflussen und er steht immer auf Access, was zur Folge hat, dass ich den Port nur noch im VLAN Modus: Excluded, Untagged und Multi TV VLAN betreiben kann, Aber nicht mehr tagged.

3. Problem: DHCP Relay - sprich einen DHCP Server (2008er) mit mehreren Scopes - Testweise nur ein Scope mit 172.16.10.0/24

Wie schon hier beschrieben: Cisco SG500-52 10 x Vlan mit einen DHCP Server

kann man über die CLI mit dem Befehl "ip helper-address 192.168.178.5" nichts reißen. Außer mit all dazwischen, aber das macht keinen Sinn.

Benutzt man es sind die DHCP Ports 67,68 nicht aufgelistet, sondern nur diverse andere UDP Ports.

Also hab ich den DHCP Server als DHCP Relay eingetragen - wieder nix

Ich steh auf der Stelle und find nichts brauchbares.

Jemand nen Tipp oder auch zwei?

Grüße

X

ich hab hier diverse Cisco SG550X stehen. So weit so gut. Drei davon hab ich gestacked - läuft.

VLANs sind angelegt und jedes VLAN hat eine IP

VLAN1 192.168.178.0

VLAN10 172.16.10.0

VLAN20 172.16.20.0

usw

VLAN100 172.16.100.0

So weit so gut.

1. Problem: Offenbar kann man die Teile nicht generell auf Layer 3 stellen? Ich kann das nur Portabhängig machen.

2. Stelle ich auf Layer 3 um kann ich den VLAN Modus nicht mehr beeinflussen und er steht immer auf Access, was zur Folge hat, dass ich den Port nur noch im VLAN Modus: Excluded, Untagged und Multi TV VLAN betreiben kann, Aber nicht mehr tagged.

3. Problem: DHCP Relay - sprich einen DHCP Server (2008er) mit mehreren Scopes - Testweise nur ein Scope mit 172.16.10.0/24

Wie schon hier beschrieben: Cisco SG500-52 10 x Vlan mit einen DHCP Server

kann man über die CLI mit dem Befehl "ip helper-address 192.168.178.5" nichts reißen. Außer mit all dazwischen, aber das macht keinen Sinn.

Benutzt man es sind die DHCP Ports 67,68 nicht aufgelistet, sondern nur diverse andere UDP Ports.

Also hab ich den DHCP Server als DHCP Relay eingetragen - wieder nix

switched8d1d#show running-config

config-file-header

switched8d1d

v2.3.5.63 / RLINUX_923_093

CLI v1.0

file SSD indicator encrypted

@

ssd-control-start

ssd config

ssd file passphrase control unrestricted

no ssd file integrity control

ssd-control-end cb0a3fdb1f3a1af4e4430033719968c0

!

!

unit-type-control-start

unit-type unit 1 network gi uplink te

unit-type unit 2 network gi uplink te

unit-type unit 3 network gi uplink te

unit-type unit 4 network gi uplink te

unit-type unit 5 network gi uplink te

unit-type unit 6 network gi uplink te

unit-type unit 7 network gi uplink te

unit-type unit 8 network gi uplink te

unit-type-control-end

!

vlan database

vlan 10,20,30,40,50,60,70,80,90,100

exit

voice vlan oui-table add 0001e3 Siemens_AG_phone________

voice vlan oui-table add 00036b Cisco_phone_____________

voice vlan oui-table add 00096e Avaya___________________

voice vlan oui-table add 000fe2 H3C_Aolynk______________

voice vlan oui-table add 0060b9 Philips_and_NEC_AG_phone

voice vlan oui-table add 00d01e Pingtel_phone___________

voice vlan oui-table add 00e075 Polycom/Veritel_phone___

voice vlan oui-table add 00e0bb 3Com_phone______________

ethtype dot1q

ip dhcp relay address 192.168.178.5

ip dhcp information option

bonjour interface range vlan 1

hostname switched8d1d

line console

exec-timeout 30

exit

line ssh

exec-timeout 30

exit

line telnet

exec-timeout 30

exit

ip ssh server

snmp-server location XXX

ip http timeout-policy 1800

clock timezone " " +2

sntp server 0.de.pool.ntp.org poll

no sntp server time-a.timefreq.bldrdoc.gov

no sntp server time-b.timefreq.bldrdoc.gov

no sntp server time-c.timefreq.bldrdoc.gov

ip domain name XXXX

ip name-server 192.168.178.7

ip telnet server

!

interface vlan 1

ip address 192.168.178.254 255.255.255.0

no ip address dhcp

!

interface vlan 10

name XXX

ip address 172.16.10.254 255.255.255.0

ip dhcp relay enable

!

interface vlan 20

name XXX

ip address 172.16.20.254 255.255.255.0

!

interface vlan 30

name XXX

ip address 172.16.30.254 255.255.255.0

!

USW

!

interface GigabitEthernet1/0/2

switchport mode general

switchport general allowed vlan add 10 untagged

switchport access vlan 10

!

interface GigabitEthernet1/0/3

spanning-tree link-type point-to-point

switchport mode trunk

macro description switch

!next command is internal.

macro auto smartport dynamic_type switch

!

interface GigabitEthernet1/0/24

spanning-tree link-type point-to-point

macro description switch

!next command is internal.

macro auto smartport dynamic_type switch

!

interface TengigabitEthernet1/0/2

spanning-tree link-type point-to-point

switchport mode general

switchport general allowed vlan add 10,20,30,40,50,60,70,80,90,100 tagged

switchport general allowed vlan add 1 untagged

macro description switch

!next command is internal.

macro auto smartport dynamic_type switch

!

exit

ip default-gateway 192.168.178.7Ich steh auf der Stelle und find nichts brauchbares.

Jemand nen Tipp oder auch zwei?

Grüße

X

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 372339

Url: https://administrator.de/forum/cisco-sg550x-vlans-dhcp-usw-372339.html

Ausgedruckt am: 18.07.2025 um 10:07 Uhr

26 Kommentare

Neuester Kommentar

Zu 1.)

Nein, das ist unmöglich, das supporten die Switches nicht. Das geht nur bei IOS Modellen.

Die IP Adresse gilt pro VLAN !

Zu 2.)

Nein, das stimmt de facto nicht !

Du definierst den zuerst Port als Trunk Port und setzt dann das er Tagged ist in dem VLAN bzw. VLANs.

Die IP Adresse wird NICHT auf dem Port definiert somndern nur global im VLAN, was ja auch logisch ist.

10G 1/0/2 ist z.B. richtig außer das der Modus auf fälschlicherweise General ist, den sollte man besser auf Trunk setzen.

Zu 3.)

Hier liegt der Fehler zwischen den Kopfhörern !!

Das Relay wird natürlich NICHT auf dem Layer 3 Interface (VLAN) gemacht wo der Server selber drin hängt !!! Sondern immer auf den VLAN Segmenten die KEINEN DHCP Server haben. Diese sollen ja die Requests "relayen" zum Server !!

Du hast es genau andersrum und damit komplett falsch gemacht.

Hier wird also Relay enabled und der relay Server auf die DHCP Server IP eingestellt.

Im DHCP Server VLAN wird KEIN Relay definiert.

Korrigiere das, dann kommt das sofort zum Fliegen !

Kosmetisches:

Nein, das ist unmöglich, das supporten die Switches nicht. Das geht nur bei IOS Modellen.

Die IP Adresse gilt pro VLAN !

Zu 2.)

Nein, das stimmt de facto nicht !

Du definierst den zuerst Port als Trunk Port und setzt dann das er Tagged ist in dem VLAN bzw. VLANs.

Die IP Adresse wird NICHT auf dem Port definiert somndern nur global im VLAN, was ja auch logisch ist.

10G 1/0/2 ist z.B. richtig außer das der Modus auf fälschlicherweise General ist, den sollte man besser auf Trunk setzen.

Zu 3.)

Hier liegt der Fehler zwischen den Kopfhörern !!

Das Relay wird natürlich NICHT auf dem Layer 3 Interface (VLAN) gemacht wo der Server selber drin hängt !!! Sondern immer auf den VLAN Segmenten die KEINEN DHCP Server haben. Diese sollen ja die Requests "relayen" zum Server !!

Du hast es genau andersrum und damit komplett falsch gemacht.

Hier wird also Relay enabled und der relay Server auf die DHCP Server IP eingestellt.

Im DHCP Server VLAN wird KEIN Relay definiert.

Korrigiere das, dann kommt das sofort zum Fliegen !

Kosmetisches:

- IP Default Gateway ist falsch !! Entfernen und eine Default Route setzen ip route 0.0.0.0 /0 192.168.178.7

- SNTP Server solltest du einen dedizierten aus D nehmen: heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html

Zu 1.)

Alle SoHo Switches der SG Serie kann man ab dem Modell SG250 in den Layer 3 Modus setzen, bzw. der ist schon per Default an.

Zu 2.)

Richtig !

Es reicht einfach eine VLAN IP zu konfigurieren.

Damit macht das Teil dann Layer 3 in dem VLAN !

Alle SoHo Switches der SG Serie kann man ab dem Modell SG250 in den Layer 3 Modus setzen, bzw. der ist schon per Default an.

Zu 2.)

Richtig !

muss ich die Interfaces alle auf Layer3 setzen?

Neiiiin ! Niemals die Interfaces (Ports) direkt. Das geht auch bei den SGs gar nicht nur bei IOS.Es reicht einfach eine VLAN IP zu konfigurieren.

Damit macht das Teil dann Layer 3 in dem VLAN !

Aber nicht generell!?

Doch, generell ! Alles was SG250 und höher ist macht Layer 3 !DHCP Relay geht nicht, aber ich glaub ich muss am Server noch was einstellen ...

Ja, hier musst du aufpassen das dir die lokale Firewall am Server nicht die Relay Pakete vom Switch blockt !Die haben immer als Absender IPs die des lokalen VLAN Interfaces und normal blockt die Firewall ALLES was nicht vom lokalen Netz kommt. Das musst du anpassen !

Nix! Bekomme keine IP vom DHCP!

Sniffer mal mit dem Wireshark ob am DHCP Server die Requests überhaupt ankommen !Wenn nicht hast du noch einen Konfig Fehler !

Die VLAN IP Adressen kannst du ALLE vom DHCP Server und vice versa anpingen ?

und dort bekomme ich: DHCP Discover von 172.16.10.254 an den DHCP Server 192.168.178.5

Bingo !Also funktioniert dein DHCP Relay fehlerlos ! Da ist dann der Winblows Server der pöhse Buhmann !

und nen DHCP Offer zurück ans VLAN Interface

Noch besser !Vergiss das! WLAN war an.

Grrrr... !! Kann nur die 172.16.10.254 pingen - nichts aus dem anderen Netz!

Dann stimmt dein Routing generell auf dem Switch nicht Du musst auch ALLE anderen VLAN Interface IPs pingen können !

Nur mal nebenbei: ICMP hast du im Test PC richtig customized ?

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Habe jetzt noch eine Route auf dem DHCP Server gesetzt

Ist doch totaler Schwachsinn !!Sorry für die harten Worte aber dein Switch soll routen und NICHT eine Frickelroute übers WLAN.

Vergiss den Blödsinn und lösche diesen Unsinn sofort wieder !

Der DHCP Server MUSS den Client in dem VLAN eine IP aus dem VLAN vergeben und als Gateway die Switch VLAN IP und als DNS Server den internen DNS oder den Internet Router.

Vergebe dir sonst erstmal im Test VLAN eine statische IP mit Gateway auf die L3 Switch VLAN IP.

Dann pingst du mal alle anderen L3 VLAN IP Adressen des Switches (WLAN aus !)

Das MUSS gehen !

Bevor das nicht klappt musst du gar nicht erst weitermachen !

Ich muss jetzt doch nicht alles mit Routen versehen oder?

Natürlich nicht !Es muss wie gesagt nur die VLAN Switch IP als Gateway eingetragen sein !

Der L3 Switch "kennt" ja alle diese IPs da sie ja direkt an ihm dran sind.

Er braucht lediglich eine Default Route zum Internet Router und der selber muss alle VLANs als statische Routen definiert haben.

Ein Ping auf die VLAN IPs des Switches geht immer ohne Routen. Wenn nicht stimmt an deiner L3 Konfig grundsätzlich was nicht.

Zum Verständnis: Wenn ich jetzt nur möchte das die Clients aus 172.16.10.0/24 auf bestimmte Adressen in 192.168.178.0/24 zugreifen können mache ich das über die ACL am Switch?

Ja !Aber bitte nicht jetzt !!. Bringe erstmal das Routing generell zum Laufen dann kannst du die Schotten dicht machen.

Du musst dir ja nicht noch mehr Fussfallen legen vorher !

Ich hab da wohl beim DHCP Server nicht das Gateway angepasst ...

Hier wurde kürzlich noch ne Fritzbox

WLAN an, dann das..., wilde DHCP Server und Router im Netz...Hier wurde kürzlich noch ne Fritzbox

Mal ein bischen sorgfältiger arbeiten erspart dir weitere Threads und graue Haare !!!

Das klappt nun - kann aus dem 172.16.10.0 Netz auch die anderen VLAN Interfaces pingen.

Röchel...was eine schwere Geburt !mehrere Räume in denen die Switche verteilt werden

Wie ??Alle als Einzelswitches oder indem du die 4 Switches als Stack betreibst ?

Am DHCP füge ich einen Scope hinzu für 172.16.10.0

Yepp, richtig !Aber was ist nun der Router? .254? .252? .251? .250? Oder ist das wurscht?

Oha, die Frage lässt darauf schliessen das du hier einen Denk- bzw. Designfehler aufliegst !!!Die Etagenswitches sind NICHT im L3 Mode zu konfigurieren sondern rein im L2 Mode. Diese routen also NICHT.

Deshalb stellt sich die Frage also gar nicht, denn das Gateway ist immer das VLAN IP Interface des Core Stacks !

Dieser ist der zentrale Layer 3 Knoten.

Das Routing passiert also in deinem Design rein nur auf den Core Knoten und NICHT in den Access Switches. Die werden wie gesagt rein nur im L2 Mode betrieben !!

Du hast mit dem Core Routing 2 Optionen:

1.)

Du routest einzig und allein auf dem einen Core Stack im Hauptgebäude wo auch dein RZ mit den Servern ist, also der zentrale Knoten.

2.)

Du routest auf jedem der 3 Core Knoten und definierst die 3 Koppellinks zw. den Gebäuden als Punkt zu Punkt IP Netze.

Vorteil Option 1:

- Ein zentraler Routing Punkt und damit einfaches L3 Management.

- Campus übergreifende VLANs möglich

- Spanning Tree im Core erforderlich

- Bei hohem Anteil von any zu any Traffic zw. den Gebäuden höherer Traffic Anteil bei L3 Verkehr

Vorteil Option 2:

- Bessere Segmentierung, weniger Last auf den Koppelnetzen

- Verzicht auch Spanning Tree im Core Netz möglich, schnelles Failover mit dynam. Routing

- Keine Campus übergreifenden VLANs mehr möglich.

- Höherer L3 Management Aufwand

Für eine der Optionen musst du dich entscheiden !

offenbar wurscht wenn die Dinger verbunden sind.

Ja, denn Routing Punkt ist bei beiden obigen Versionen ja immer der Core Router !Aber weder DNS noch sonst irgendwas geht ... nur icmp

WO ist dein DNS Server ??WER macht DNS ? Ein dedizierter Server oder nur der Internet Router ?

- Hat der DNS Server ein richtiges Gateway ?

- Ist der DNS Server aus ALLEN Vlan Segmenten pingbar ??

- Dein DNS Server hat ein Routing Problem !

Am Switch hab ich die Statische Route drin auf das Ding - 192.168.178.7

Das ist richtig !!Hast du auch an die Rückroute gedacht und dem Router deine VLAN Adressen in einer statischen Route beigebracht ?!

aber ich kann das Ding nicht aus den anderen Netzen pingen

Zeigt ganz klar das du die statischen Routen in deine VLANs vergessen hast auf diesem Router zu setzen !!! ja, anderes GW, aber das kann ich da auch gar nicht setzen.

Bahnhof ??Der Router 192.168.178.7 ist ja vermutlich eine FritzBox, nach der IP Adresse zu urteilen.

Der ist ja in einem VLAN Segment mit dem routenden Switch verbunden. Sagen wir mal im VLAN 99.

Der routende Switch hat im VLAN 99 die IP 192.168.178.254 /24

Im VLAN 10 am routenden Switch ist ein Test Laptop mit der IP 172.16.10.100 /24 der den Router pingen will.

Folgende Voraussetzungen müssen zwingend erfüllt sein:

- Der routende Switch braucht eine Default Route auf den Router. Also sowas wie ip route 0.0.0.0 0.0.0.0 192.168.178.7 ! Kein Default Gateway, es muss eine Default Route sein !

- Die FritzBox braucht eine statische Route aller VLAN IP Segmente auf den routenden Switch. Befinden sich ALLE deiner VLAN Segmente im Bereich 172.16.x.y dann reicht eine Summary Route mit einem 16 Bit Prefix in der FB um alle VLAN IP Netze zu routen also so:

Maske 255.255.0.0

Gateway: 192.168.178.254 (VLAN IP Switch)

Diese Route mit der 16er Maske routet dann ALLE 172.16.x.y IP Netze auf den routenden Switch. Und der "kennt" natürlich alle Netze.... Richtig ! Weil sie alle direkt an ihm dran sind.

Alles was er nicht kennt schaufelt er dann an die FB 192.168.178.7. Die routet dann alles was NICHT 172.16.0.0 /16 in der Ziel IP ist Richtung Internet Provider.

Alles was 172.16.0.0 /16 in der Ziel IP hat geht wie es sich gehört an den routenden VLAN Switch.

Jetzt machst du folgenden Test vom Latop:

- Ping lokale Switch VLAN 10 IP --> Sollte klappen

- Ping VLAN 99 Switch IP (Koppelnetz zum Router) --> Sollte klappen

- Ping Router IP 192.168.178.7 --> Sollte nun auch klappen

Traceroute zeigt dir alle Router Hops einzeln an. tracert 192.168.178.7 zeigt dir also den gesamten Routing Weg zum Internet Router. Da wo es nicht mehr weitergeht ist dein Fehler !

Da kommt nur Option 1 in Betracht, weil ich Campusübergreifendes VLAN brauche.

OK, dann ist das also geklärt.Dann machst du einzig NUR auf dem Core 2er Stack im RZ Layer 3 (Routing) !! Alle anderen Switches werden nur im Layer 2 konfiguriert. IP Forwarding (Routing) also AUS und max. nur eine IP Adresse im Management VLAN !!

Damit ist dann auch deine o.a. Gateway Frage umfassend geklärt.

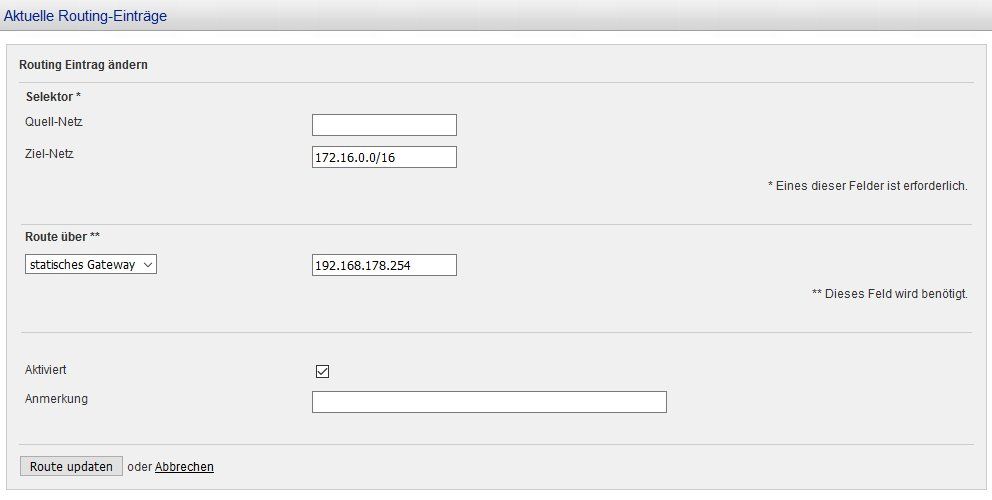

Das ist alles klar so weit - habe ich auch versucht zu setzen:

Quell Netz darfst du vermutlich NICHT leer lassen !Dort müsste eine Wildcard rein also "Any". Meist ist das 0.0.0.0/0.

Wenn du das leer lässt trägt er vermutlich KEINE statische Route ein.

Kann man irgendwo die Routing Tabelle dieses Routers einsehen ?!

Vermutlich ist diese Route gar nicht aktiv oder gar keine Route angelegt. Deshalb mal die Routing Tabelle ansehen.

Laut Info werkelt da auch ne Firewall auf dem Router ! Achte darauf das lokal gerouteter Traffic dort von der Firewall ausgenommen ist, sonst schlägt die auch zu und filtert dir deinen 172.16er Traffic !!

Das ist alles klar so weit - habe ich auch versucht zu setzen:

Das der Router nur rein Layer 2 macht. Er braucht dann nur eine einzige IP Adresse um mit dem Management zugreifen zu können.Verantwortungsvolle Netzwerker packen die Management IP Adressen IMMER in ein separates VLAN und niemals im Produktiv Netze. Der Grund liegt auf der Hand = Sicherheit.

Das Management VLAN blockt man nachher mit ACLs so das nur die Admins Zugriff darauf haben. In dieses VLAN kommen dann auch alle ILO Boards von Servern und alle Out of Band Interfaces anderer Endgeräte die sicher gemanagt werden müssen.

Das sind aber simple und banale Basics im netzwerk Design !

Beide sind an dem Schulrouter dran und verbunden und via Load Balancing wird die Last aufgeteilt

Das Balancing macht aber der Schulrouter, oder ? Sprich der ist das zentrale Gateway für alles im LAN.Die FritzGurken sind dann seine WAN1 und WAN2 Ports über die er balanced, richtig ?

Sprich die FBs sind dann erstmal irrelevant fürs Routing da hinter dem Schulrouter.

und plötzlich bekomme ich von meinem Testnotebook im 172.16.10.0er Netz

Mmmhhhh....Könnte natürlich sein das die beiden WAN 1+2 Koppelnetze dahinter 172.16.x.y Netze sind !!!

Dann hast du natürlich Pech und mit Zitronen gehandelt mit deinen VLANs bzw. deiner VLAN Adressierung

VLANs dann mal auf 10er oder 172.20..x.y umstellen oder sowas.

Bring mal in Erfahrung welche Koppelnetze da verwendet werden !

und ich komme nicht an die Shell ran - keine Zugangsdaten.

An den Schulrouter oder was ??Die wollen nicht das man da dran rumfrickelt.

Verständlich aber wenn du die Routing Tabelle anpasst ist das ja auch "rumfummeln" Die Einstellung ist aber Blödsinn. Musst du ja machen wenn sie ein neues netzdesign in Auftrag geben. Wasch mich aber mach mich nicht naß wäre ja Schwachsinn mit Verlaub gesagt....

Du brauchst zwingend eine detailierte Information WIE der Router eingerichtet ist, das ist doch klar. Ohne das kannst du doch das Projekt gar nicht umsetzen... Irgendeiner wird den ja eingerichtet haben der das weiß. Zumindest wird der wohl hoffentlich eine anständige Doku gemacht haben bei der Übergabe ?!!

"Diese WAN Verbindung ist verwaltet"

Kann damit eigentlich nichts zu tun haben. Damit kappt irgendwo einer den Internet Zugang.Mmmhhh.... OK wenn der damit dann natürlich das 192.168.178.7er Interface kappt dann kann das natürlich der Fall sein.

Aber dann würde sich der Kappende ja selber den Ast absägen worauf er sitzt. Ausnahme natürlich es gibt noch einen anderen Management Zugang unabhängig davon auf dem Router.

Wenn die .7 weg ist geht nix mehr, das ist dann klar. Oder sie wird nur geblockt für alles ausser dem Steuerrechner. All das muss man natürlich wissen.

Bring das in Erfahrung. Ohne diese Infos stocherst du weiter im Trüben und musst frickeln was Mist ist...wie immer.

die WAN Schnittstelle am Router die 172.16.10.2 - kann ich aber problemlos ändern.

Tödlich ! Doppelte IP Adressen im Netz ! Das geht natürlich nicht. Solltest du also dringenst anpassen. IP Adressen müssen bekanntermaßen einzigartig sein im Netz !Weil das GW ist ja wieder die .254. Den Uplink jeweils auf tagged setzen für alle VLANs und gut is.

So ist es richtig !Muss ich da auch den DHCP Relay einrichten?

Natürlich nicht. Nackdenken.... DHCP Relay ginbts nur auf Layer 3 und da du da ja gar kein Layer 3 machst im Access gibts da logischerweise auch KEIN DHCP Relay Gibts nur auf den Routing Interfaces. Und nur an den Segmenten wo der DHCP Server NICHT ist. Am DHCP Server VLAN Interface natürlich KEIN Relay, klar !

aber wie du ja weißt nur jeweils ein LWL Kabel aus den anderen Räumen.

OK, dann kannst du ja auch keine Redundanz konfigurieren mit einem LAG der jeweils auf einem Stack Member endet.Mit nur einem einzigen Kabel geht das nicht und wenn du die Ports nicht brauchst dann nützt dir auch kein Stack. Die Redundanz bekommst du ja dann durch deine Dreiecks Struktur und die RSTP Priority Konfig.