Erneuern eines Zertifikats mit demselben Schlüssel!!?

Hi,

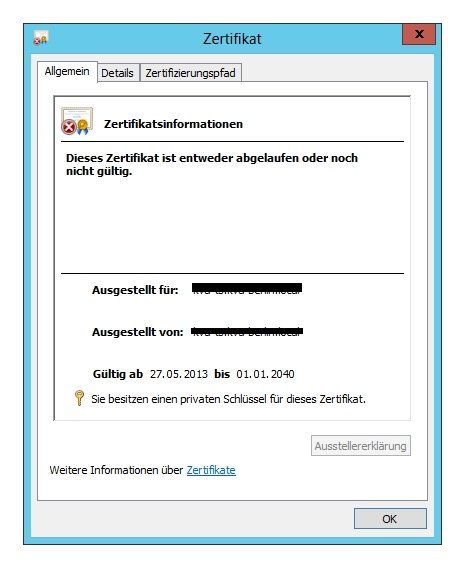

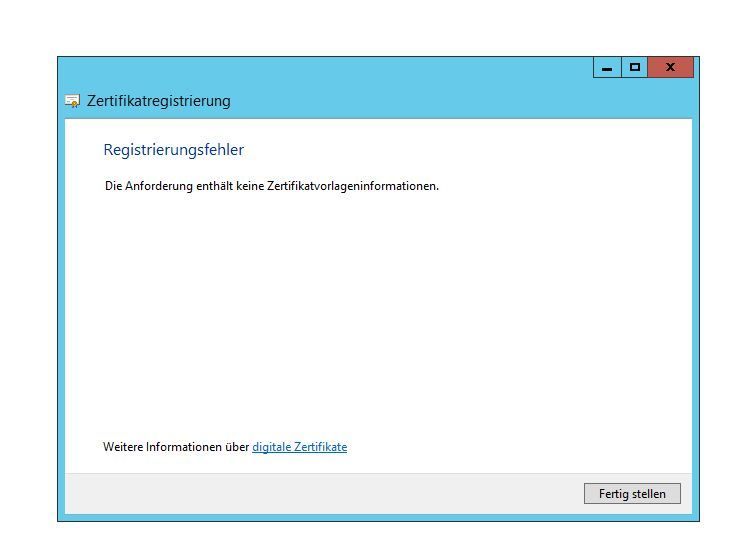

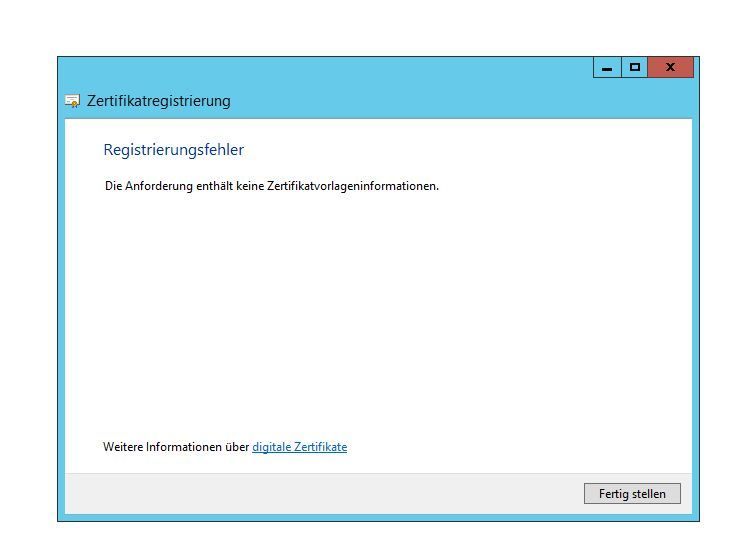

ich habe versucht ein abgelaufenes Zertifikat zu erneuern. Kommt diese Fehlermeldung:

Danke

ich habe versucht ein abgelaufenes Zertifikat zu erneuern. Kommt diese Fehlermeldung:

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 293807

Url: https://administrator.de/forum/erneuern-eines-zertifikats-mit-demselben-schluessel-293807.html

Ausgedruckt am: 21.07.2025 um 06:07 Uhr

20 Kommentare

Neuester Kommentar

Moin,

ich habe ein Auto ohne Räder, wie komme ich jetzt auf die Autobahn ??

social.technet.microsoft.com/Forums/en-US/f906cc60-a9b7-4092-aee ...

Mal ehrlich, ein bisschen mehr Informationen zur Umgebung, um was für ein Zertifikat es sich handelt, über welche Methode man sein Zertifikat verlängert, ob es sich um eine standalone oder Unternehmens CA handelt etc. pp. sollte man seinem Post schon gönnen, vor allem wenn man hier vernünftige Hilfe bekommen möchte.

Hier fehlen einfach die grundlegendste Infos die eigentlich in jeden Post gehören:

Wie Du eine Frage richtig stellst

Danke!

Gruß grexit

ich habe ein Auto ohne Räder, wie komme ich jetzt auf die Autobahn ??

social.technet.microsoft.com/Forums/en-US/f906cc60-a9b7-4092-aee ...

Mal ehrlich, ein bisschen mehr Informationen zur Umgebung, um was für ein Zertifikat es sich handelt, über welche Methode man sein Zertifikat verlängert, ob es sich um eine standalone oder Unternehmens CA handelt etc. pp. sollte man seinem Post schon gönnen, vor allem wenn man hier vernünftige Hilfe bekommen möchte.

Hier fehlen einfach die grundlegendste Infos die eigentlich in jeden Post gehören:

Wie Du eine Frage richtig stellst

Danke!

Gruß grexit

Hallo,

ich finde auch, dass es sich um sehr dürftige Informationen handelt, daher kann man nur raten, falls man das möchte.

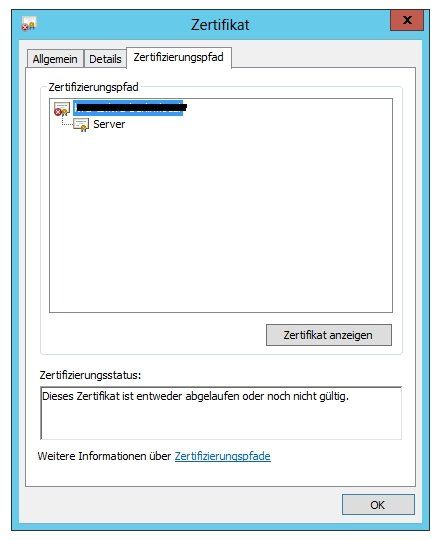

Also aufgrund des zweiten Bildes vermute ich, dass deinem Zertifikat selbst zwar alles in Ordnung ist, aber es ungültig ist, da die Zertifikatskette unvollständig gültig ergo ungültig ist. Dein Root-Zertifikat bzw. das Zertifikat der auszustellenden Zertifizierungsstelle ist wohl abgelaufen oder deren Name hat sich verändert. Du musst das Zertifizierungsstellenzertifikat der Zertifizierungsstelle erneuern und es überall verteilen. Dann kannst du auch wieder gültige Zertifikate ausstellen. Hast du es gekauft, musst du dir ein neues Zertifikat kaufen.

hanrath.de/windows-pki-root-ca-zertifikat-und-issuing-ca-zertifi ...

Hier gibt es zu bedenken, dass du nur eine einstufige PKI hast.

Grüße Winary

ich finde auch, dass es sich um sehr dürftige Informationen handelt, daher kann man nur raten, falls man das möchte.

Also aufgrund des zweiten Bildes vermute ich, dass deinem Zertifikat selbst zwar alles in Ordnung ist, aber es ungültig ist, da die Zertifikatskette unvollständig gültig ergo ungültig ist. Dein Root-Zertifikat bzw. das Zertifikat der auszustellenden Zertifizierungsstelle ist wohl abgelaufen oder deren Name hat sich verändert. Du musst das Zertifizierungsstellenzertifikat der Zertifizierungsstelle erneuern und es überall verteilen. Dann kannst du auch wieder gültige Zertifikate ausstellen. Hast du es gekauft, musst du dir ein neues Zertifikat kaufen.

hanrath.de/windows-pki-root-ca-zertifikat-und-issuing-ca-zertifi ...

Hier gibt es zu bedenken, dass du nur eine einstufige PKI hast.

Grüße Winary

Genau dieses vorgelagerte Zertifikat kann ich nicht erneuern oder verlängern!? Da kommt ein Registrierungsfehler!!

Du machst das aber schon auf dem Server wo die CA installiert ist in der Certificate Authority MMC, oder ?hanrath.de/windows-pki-root-ca-zertifikat-und-issuing-ca-zertifi ...

Wie hast du es erstellt? Mit einer eigenen PKI/Windows-CA? Mit makecert.exe? Mit einem Texteditor und Taschenrechner? Da musst du schon genauer sein.

Den Link hab ich doch schon darüber genannt.

Grüße

Den Link hab ich doch schon darüber genannt.

Grüße

Zitat von @babylonia:

Ich habe ein neues Zertifikat in IIS Manager erstellt (selbstsigniertes Zertifikat)

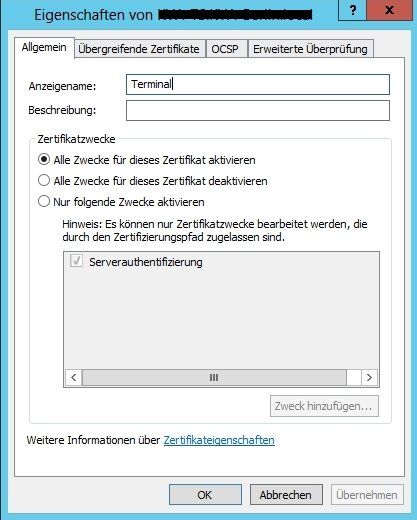

OK das ist aber was völlig anderes als das erneuern eines CA Zertifikates !Ich habe ein neues Zertifikat in IIS Manager erstellt (selbstsigniertes Zertifikat)

Ich wollte alle Zwecke für das neue Zertifikat aktivieren. Ging aber nicht!? Button ist grau!

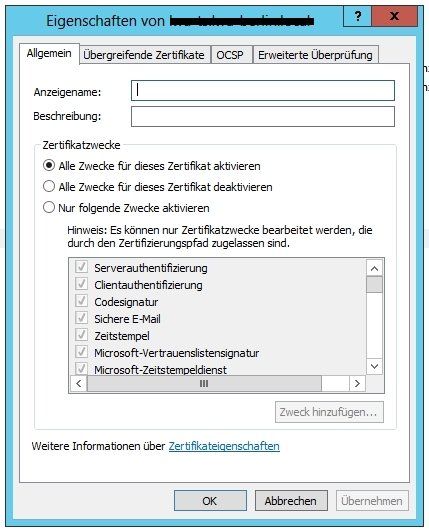

Verständlich...ein CA Zertifikat wird wie oben in den Links beschrieben erneuert, nicht über die Eigenschaften des Certs ...Die Eigenschaften von dem abgelaufenem Zertifikat sah so aus

Du siehst darin u.a. "Microsoft-Vertrauenslistensignatur" welches nur ein CA Zertifikat machen darf und nicht ein stinknormales Webserver Zertifikat !Danke für eueren Geduld

Hier fehlen wohl leider noch die Grundlagen zu Zertifikaten und zu einer PKI.Deshalb würde ich mal empfehlen sich zu aller erst mal die Grundlagen zum Betrieb einer PKI durchzulesen:

openbook.rheinwerk-verlag.de/windows_server_2012r2/12_002.html

Bildchen schön und gut, aber etwas mehr Text was du exakt vorhast würde hier mehr bringen ...

Gruß grexit

Sorry übersehen, aber doppelt hält besser, gerade bei solchen Link-Lese-Verweigerern wie die/der TO eine(r) zu sein scheint

Dein altes Zertifikat war offenbar ein Zertifizierungsstellenzertifikat. Dieses hält sämtliche Zwecke inne, da aufgrund dieser seiner Zertififizierungsstellen-Zertifikatvorlage andere Zertifikatsvorlagen erstellt werden mit jeweils ausgewählten Zwecken. Ich kann also das Zertifizierungsstellenzertifikat für alles Mögliche benutzen, sollte man aber aus Sicherheitsgründen nicht tun; du hast es getan. Es schränkt also die Zwecke der ausstellenden Zertifikate ein, das soll auch so sein.

Dein selbstsigniertes Zertifikat aus dem IIS heraus hat nur den Zweck der Serverauthentifizierung, da es nicht mehr braucht um HTTPS für deine Website/Webseite etablieren zu können.

Du hast also vermutlich eine zweistufige Certificate Authority (CA), dessen Root-Zertifikat (das erste in der Kette) abgelaufen. Das Zertifikat der Zwischenzertifizierungsstelle (Issuing-CA) ist noch bis 2040 gültig. Merkwürdig, da das Root-Zertifikat immer länger gültig sein muss als das der Issuing-CA.

Wenn du eine CA hast solltest du besser keine selbstsignierten Zertifikate nutzen. Schau dir deine Root-CA mal an.

Dein selbstsigniertes Zertifikat aus dem IIS heraus hat nur den Zweck der Serverauthentifizierung, da es nicht mehr braucht um HTTPS für deine Website/Webseite etablieren zu können.

Du hast also vermutlich eine zweistufige Certificate Authority (CA), dessen Root-Zertifikat (das erste in der Kette) abgelaufen. Das Zertifikat der Zwischenzertifizierungsstelle (Issuing-CA) ist noch bis 2040 gültig. Merkwürdig, da das Root-Zertifikat immer länger gültig sein muss als das der Issuing-CA.

Wenn du eine CA hast solltest du besser keine selbstsignierten Zertifikate nutzen. Schau dir deine Root-CA mal an.

Zitat von @122990:

Sorry übersehen, aber doppelt hält besser, gerade bei solchen Link-Lese-Verweigerern wie die/der TO eine(r) zu sein scheint

Sorry übersehen, aber doppelt hält besser, gerade bei solchen Link-Lese-Verweigerern wie die/der TO eine(r) zu sein scheint

Habe ich jetzt erst lesen können. Kein Problem; witzig dass wir denselben Link genannt haben.

Vielleicht beglückt uns der/die TO ja noch mit weiteren Detail-Krümeln

Zitat von @babylonia:

es sieht so aus als wurde mal auf dem Terminial-Server eine Zertifizierungsstelle installiert und mit der ein Zertifikat erstellt.

OMG wer macht denn sowas?? es sieht so aus als wurde mal auf dem Terminial-Server eine Zertifizierungsstelle installiert und mit der ein Zertifikat erstellt.

Diese Dienst ist nicht mehr auf dem Server installiert.

Kann ich das nochmal installieren um ein ähnliches Zertifikat zu erstellen und dann die Zertifizierungsstelle wieder entfernen?!

Besser nicht, mach das sauber auf einem separaten System.Kann ich das nochmal installieren um ein ähnliches Zertifikat zu erstellen und dann die Zertifizierungsstelle wieder entfernen?!

Dürfen zwei Zertifizierungsstellen in einer Domäne laufen?

Ja, aber bevor du das tust les dich doch bitte erst mal grundlegend in die Materie ein und übe das in einer virtuellen Umgebung, sonst ist das zum Scheitern verurteilt.Zitat von @122990:

Mehrere Zwischen-Zertifizierungsstellen ja, aber nur eine PKI. Da du aber offenbar keine Root-CA mehr hast, solltest du besser alle Spuren der gesamten alten PKI entfernen und wieder eine neue erstellen.Dürfen zwei Zertifizierungsstellen in einer Domäne laufen?

Ja, aber bevor du das tust les dich doch bitte erst mal grundlegend in die Materie ein und übe das in einer virtuellen Umgebung, sonst ist das zum Scheitern verurteilt.Wer installiert denn eine zweistufige PKI nur um ein Zwischenzertifizierungsstellenzertifikat zu erstellen, das universell "missbraucht" wird, und deinstalliert die Root-CA wieder? Das war doch abzusehen, dass das Zertifikat irgendwann erneuert werden muss, was nur dieselbe Zertifizierungsstelle tun kann. Richtige Helden.

Schau mal im Active Directory Standorte und Dienste unter "Services" (du musst erst oben unter Ansicht "Dienstknoten anzeigen" aktivieren). Dort schaust du unter AIA und CDP ob dort Einträge sind. Wenn du tatsächlich eine hattest, sollten dort Einträge sein. Wenn du dir sicher bist, dass die Zertifizierungsstelle wirklich wirklich WIRKLICH nicht mehr vorhanden ist und auch sonst keine Zertifikate und Sperrlisten darauf zugreifen, kannst du alle Ordner unter dem Ordner "Public Key Services" löschen.

Danach kannst du dir wieder eine Zertifizierungsstelle aufbauen. Diese Anleitung bestehend aus drei Teilen vermittelt das ziemlich gut.