Externe Erreichbarkeit einer per Vodafone LTE verbundenen FritzBox

Hallo Zusammen,

im Rahmen meiner Recherchen bin ich auf dieses nette Forum gestoßen. Nachdem ich keinen richtig passenden Beitrag finden konnte würde ich mich sehr über Tipps & Hilfen bei der folgenden Problemstellung freuen.

Hintergrund

Mein Internetzugang zuhause ist über Vodafone Kabel mit einer selbst gekauften FritzBox 6591. Nach anfänglichen zeitweisen Verbindungsunterbrechungen habe ich seit ca. 2 Wochen einen Totalausfall von Internet und Telefon. Nach mehreren Anrufen und Beschwerden bei der Störungshotline hat Vodafone mir ersatzweise einen mobilen Wifi Router (R219z) und eine SIM-Karte mit Datenvolumen zugesandt, um den Ausfall zu überbrücken.

Auf meine Frage nach der Ursache wurde von einer Rückwegstörung gesprochen, deren Verursacher noch nicht ermittelt werden konnte. Auch Nachbarn der umliegenden Häuser seien vom Ausfall betroffen.

Fallback-Betrieb

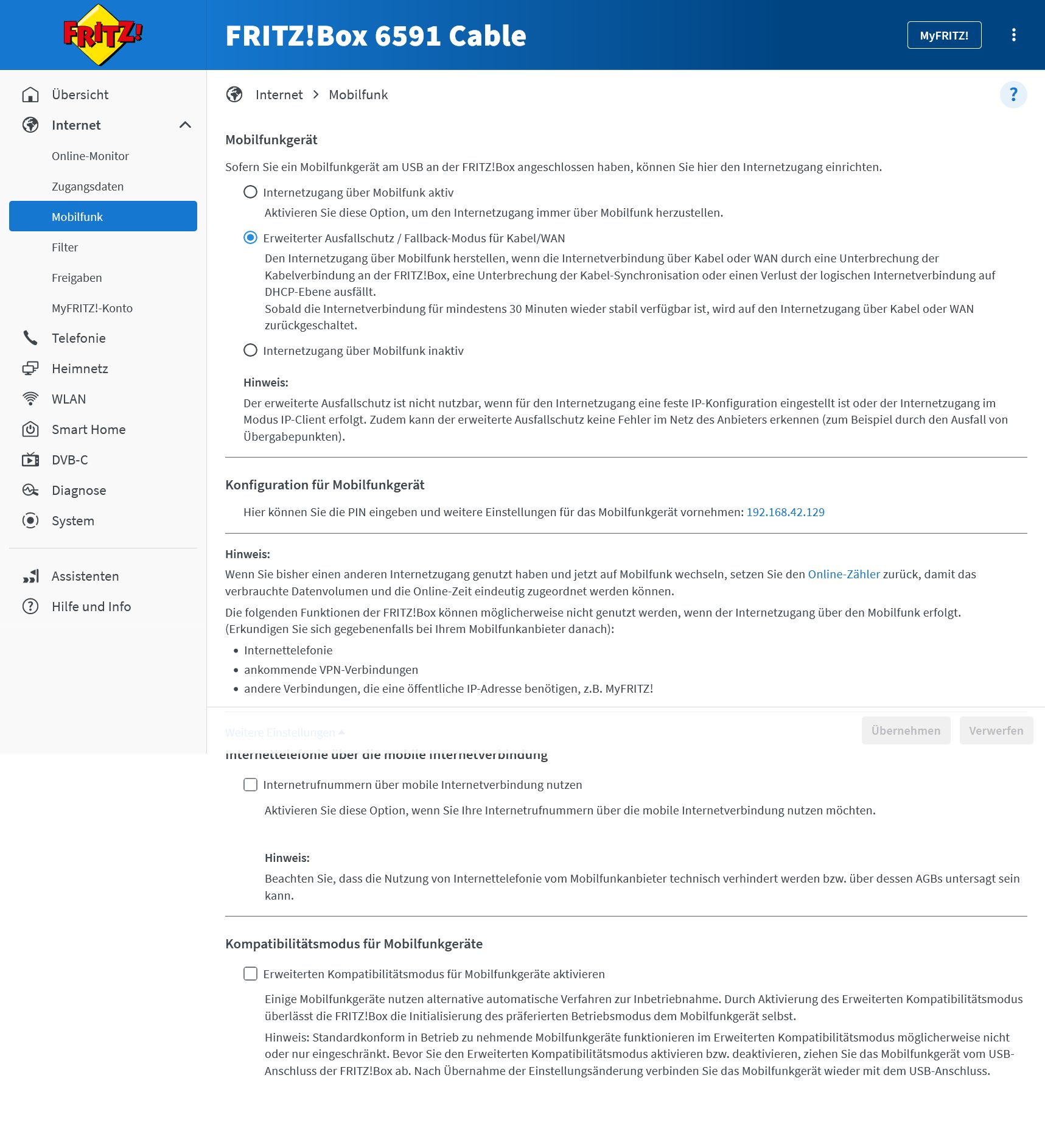

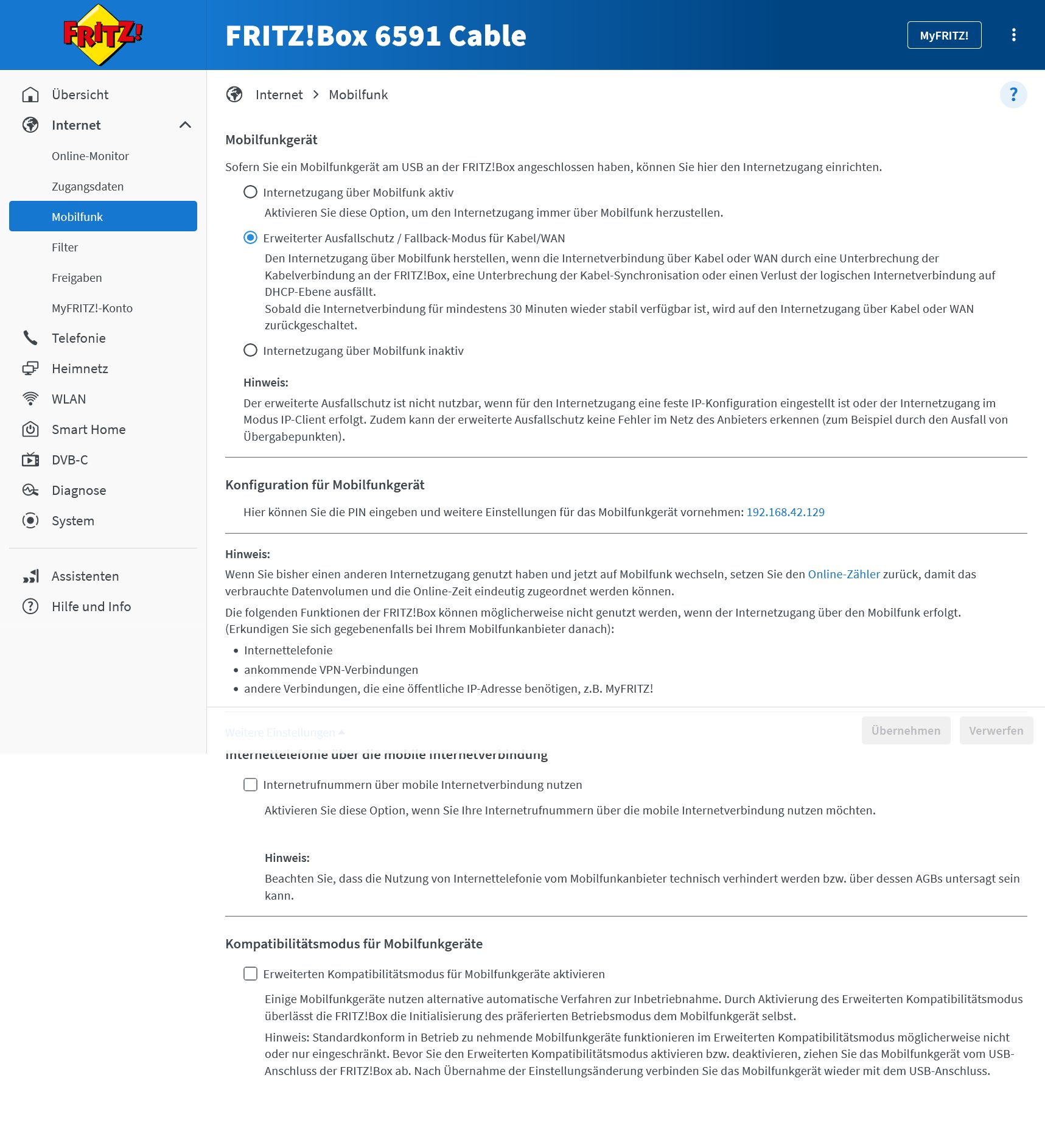

Die FritzBox bietet die Option, ein Mobilfunk-Gerät per USB anzuschließen um einen Ausfallschutz bei Problemem mit der Kabelverbindung zu bekommen. Deshalb habe ich die erhaltene SIM-Karte in ein ausrangiertes Samsung Galaxy S7 eingelegt, und per USB mit der FritzBox verbunden, was soweit auch sehr gut funktioniert.

(Es könnte auch der Wifi Router R219z per USB an die FritzBox angeschlossen werden, allerdings haben Messungen gezeigt, dass die Geschwindigkeit mit dem Samsung Galaxy S7 deutlich höher ist.)

Hintergrund 2

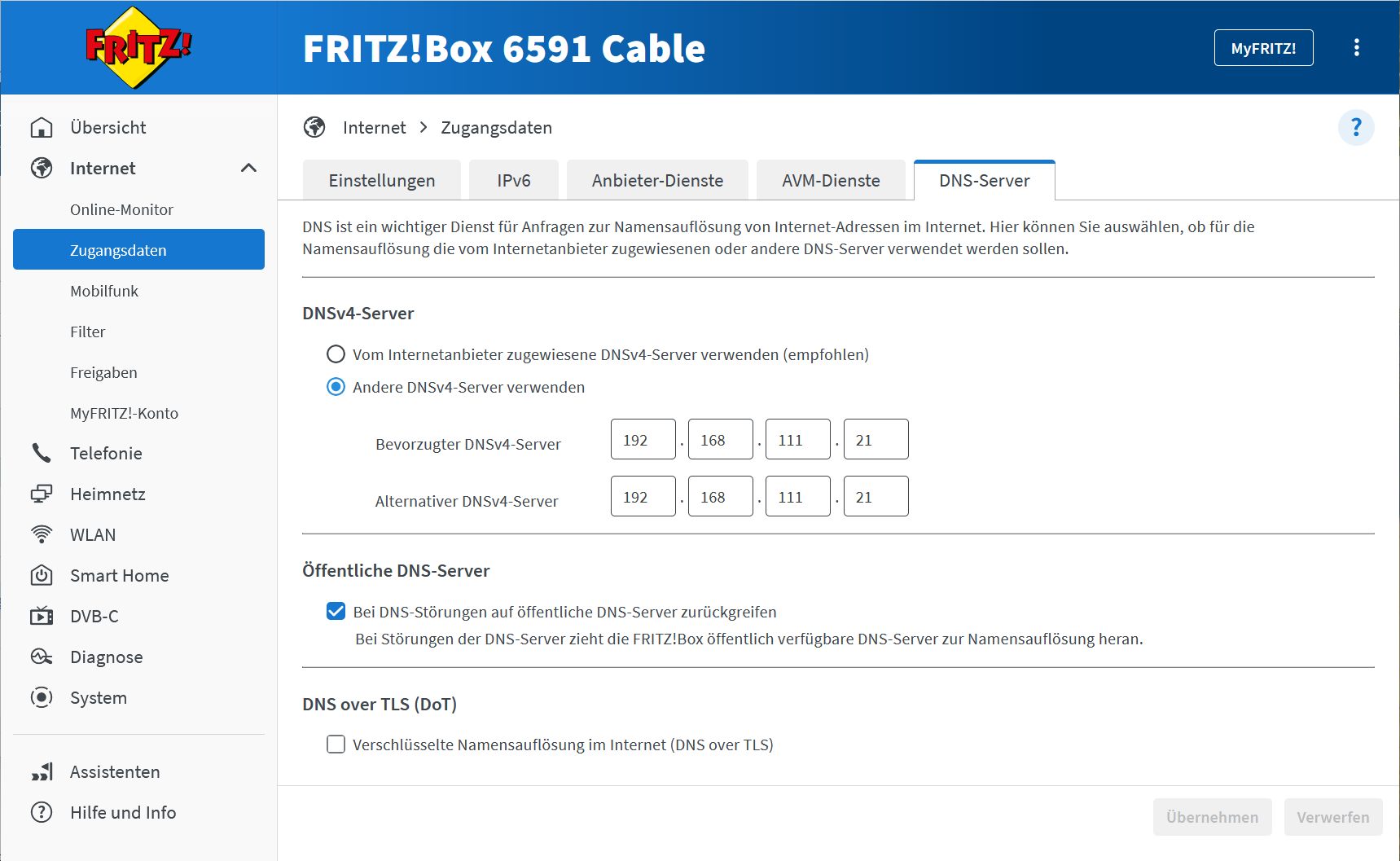

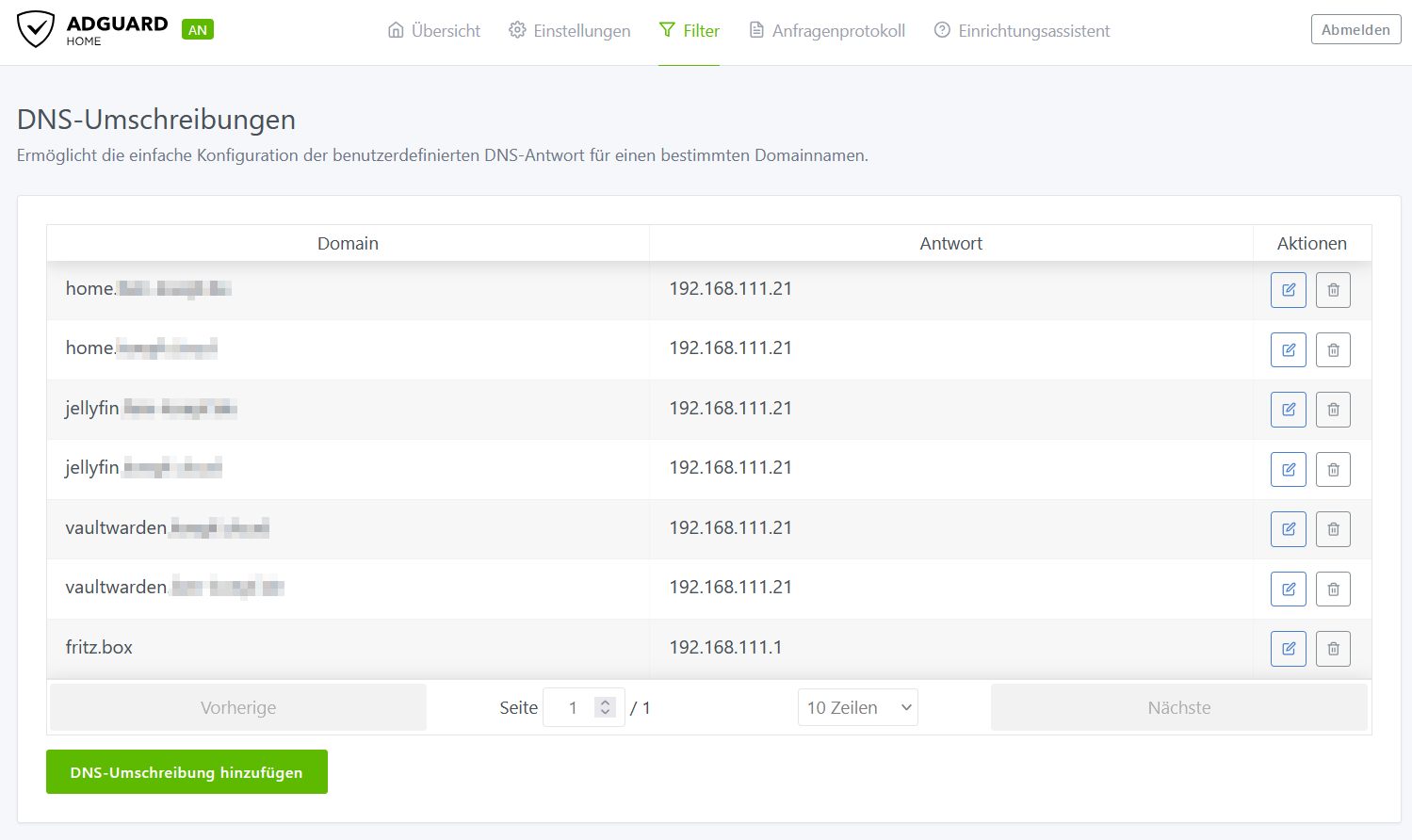

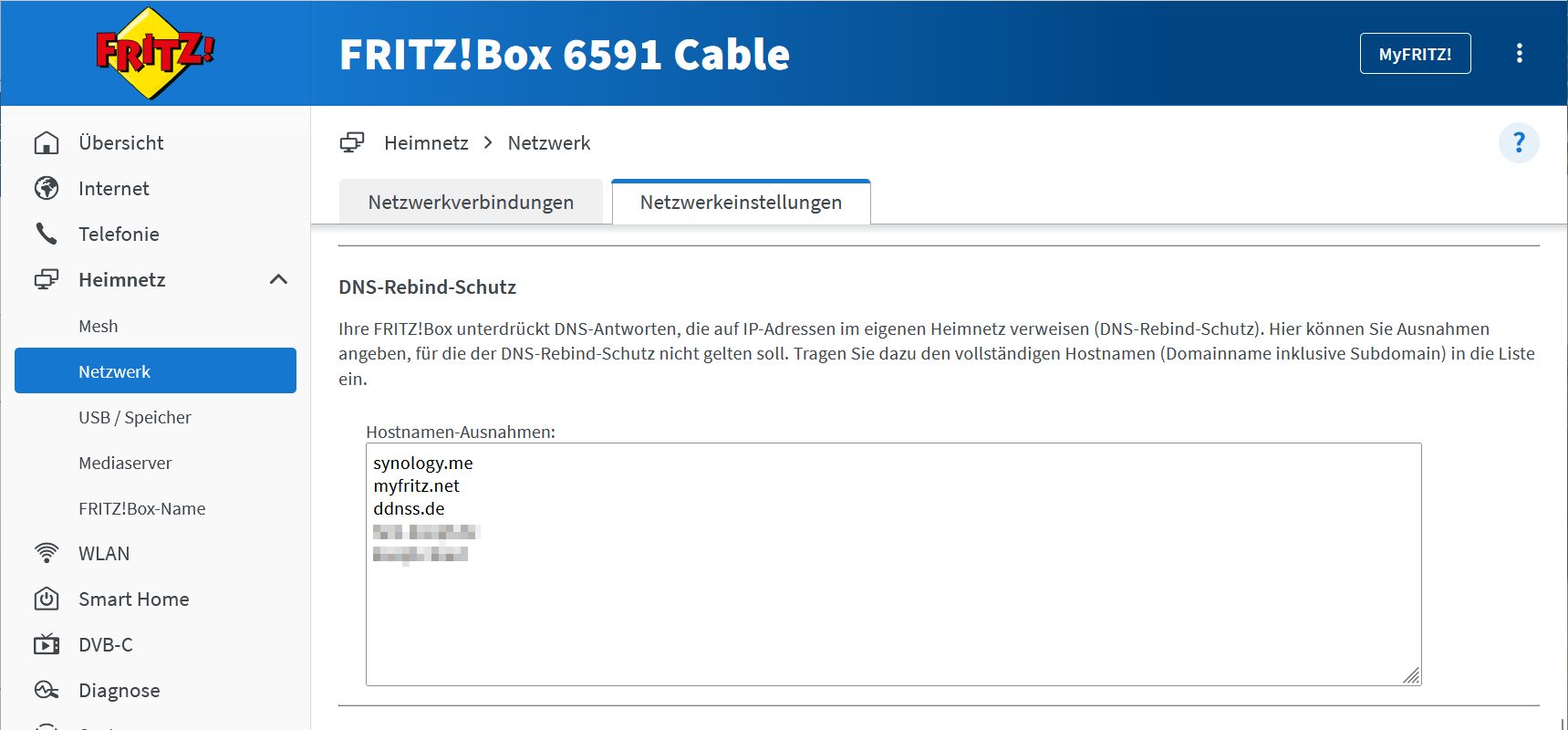

Hinter der FritzBox ist ein Synology NAS angeschlossen, welches über das Vodafone Kabelnetz per DynDNS und Portfreigaben bzw. per Wireguard VPN Verbindung zur FritzBox auch von extern zu erreichen ist. Darüber synchronisiere ich z.B. auch meine Adressbücher und Kalender mit Smartphone/Tablet/Laptop/PC.

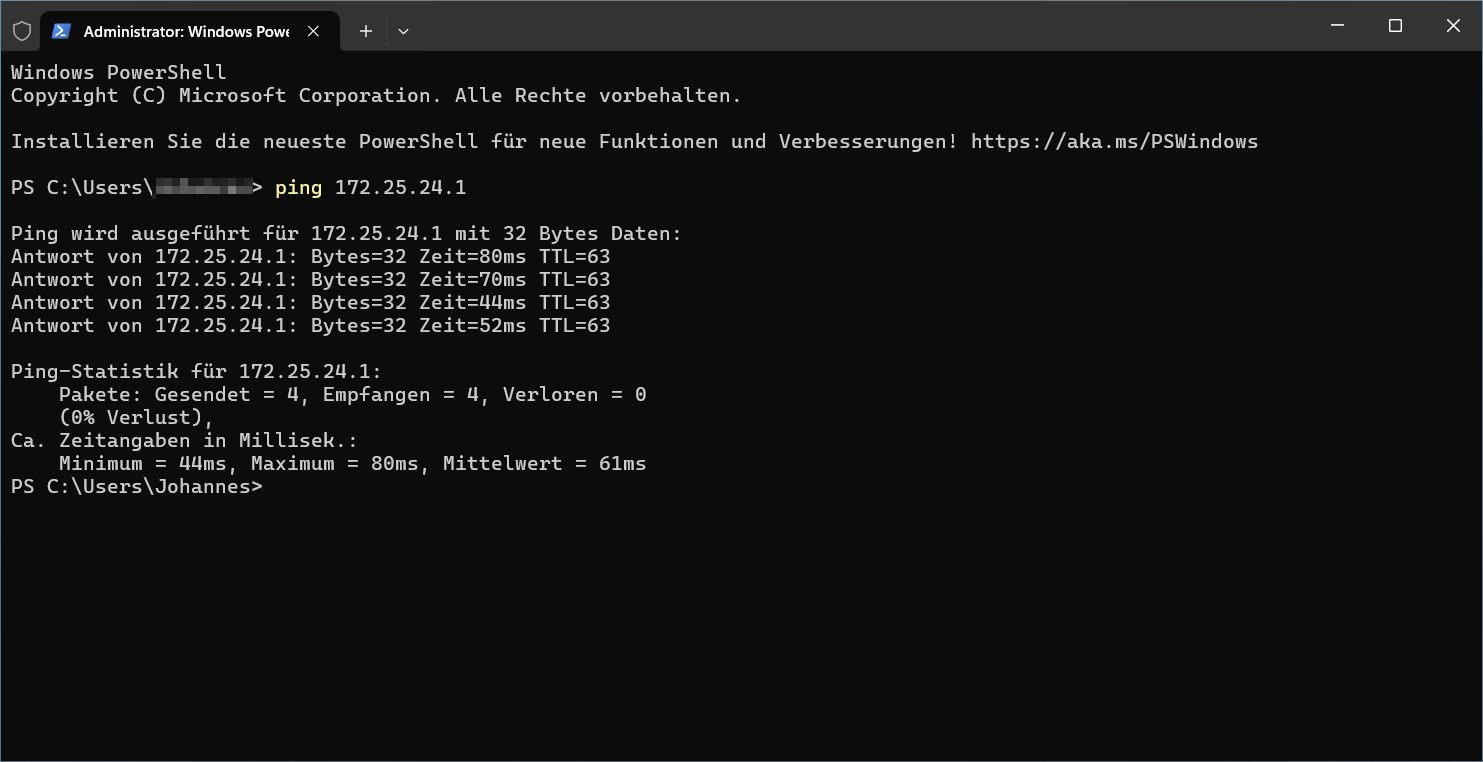

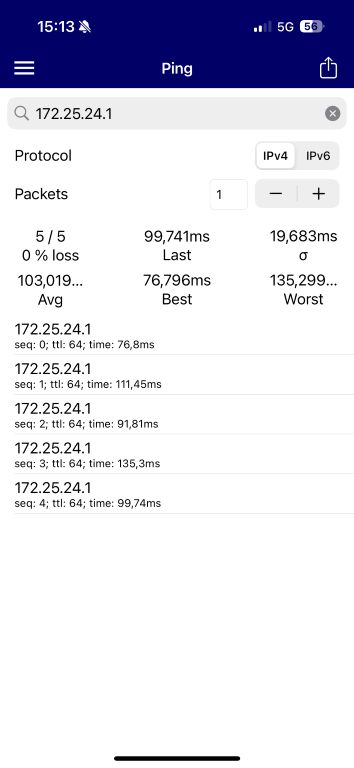

Seitdem die Internetverbindung der FritzBox über das per USB angeschlossene Samsung Galaxy S7 über LTE aufgebaut wird, ist mein Heimnetz von außen nicht mehr zugänglich. Der von AVM integrierte DDNS Dienst in der FritzBox erkennt nicht mehr die richtige externe, sprich "netzseitige" IP-Adresse, sondern nur die IP-Adresse welches das per USB angeschlossene Samsung Galaxy S7 an der FritzBox hat:

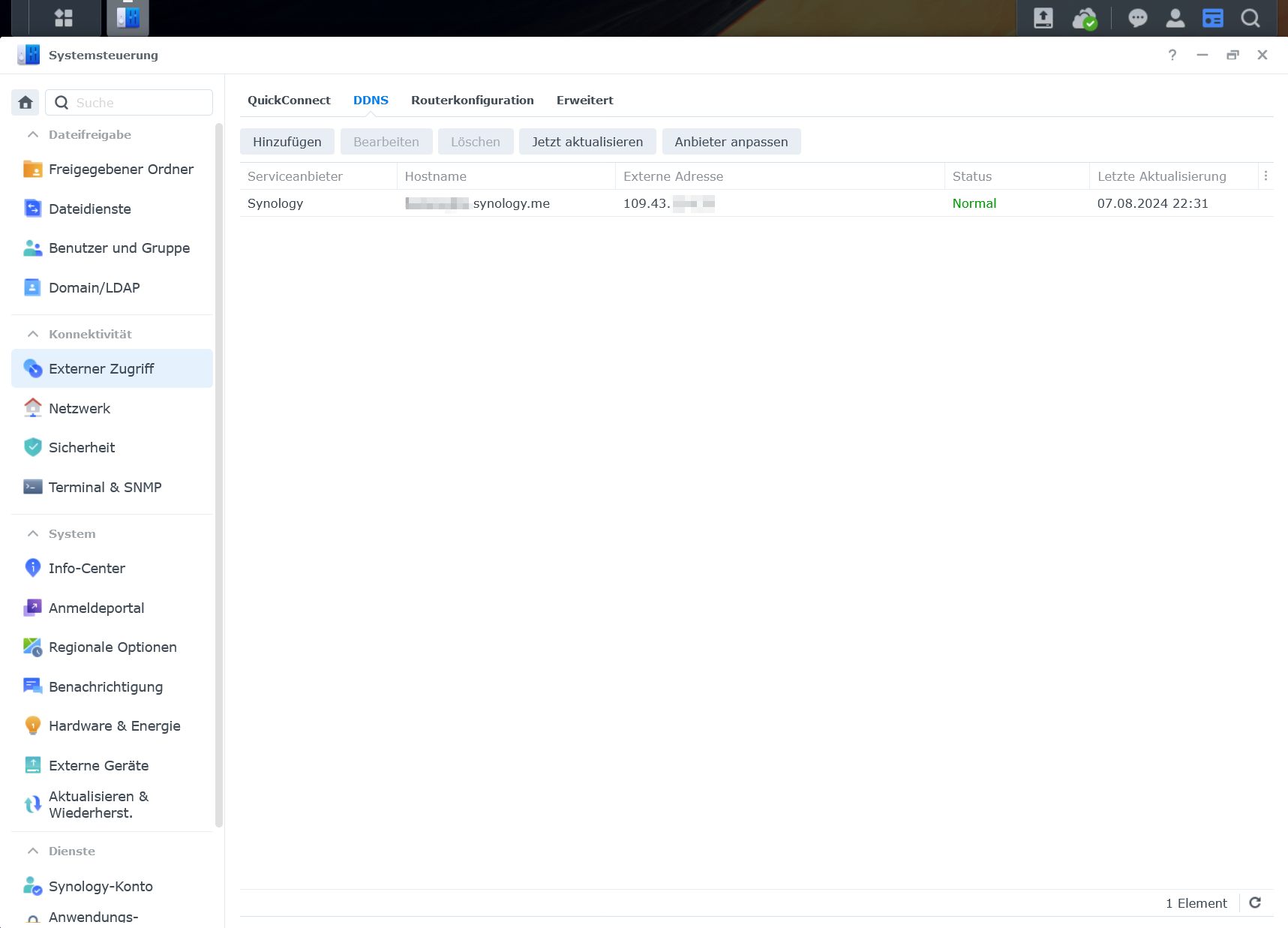

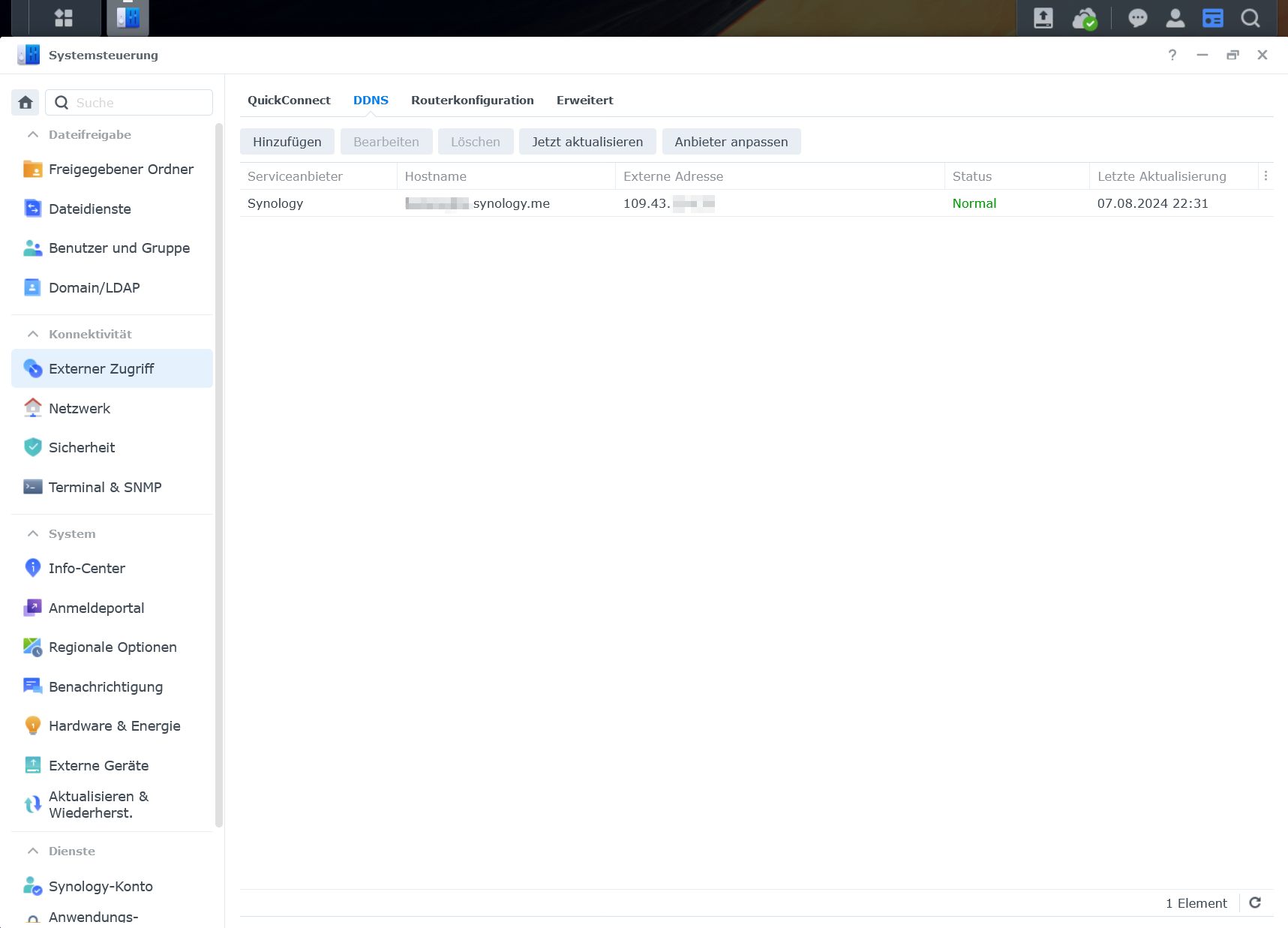

Das ist aber nicht weiter schlimm, stattdessen kann der DDNS-Dienst der Synology NAS selbst verwendet werden, welcher die richtige "netzseitige" IP-Adresse übermittelt:

Die Erreichbarkeit des Heimnetzes per Portfreigabe bzw. Wireguard VPN auf der FritzBox sollte also über die Synology DDNS-Adresse gegeben sein.

Problem

Wie ihr sicherlich schon ahnen könnt, funktioniert der Zugriff von extern über mein per Vodafone LTE ans Internet angebundene Heimnetz leider nicht. Soweit ich es verstehe, ist das im Mobilfunknetz seitens Vodafone aus Sicherheitsgründen nicht gewünscht.

Gibt es Möglichkeiten den Zugriff dennoch hinzubekommen?

In verschiedenen Beiträgen [1] [2] [3] habe ich von der Einrichtung eines VPS gelesen, zu welchem die FritzBox eine VPN Verbindung aufbaut, oder umgekehrt.

Ist eine dieser Anleitungen zielführend? Wäre ein sehr kleiner VPS wie der Strato VC1-1 dafür ausreichend? Oder ist es schlicht und ergreifend nicht möglich?

Meine Linux-Kenntnisse vor allem auf Kommandozeilen-Ebene würde ich eher auf Einsteiger-Niveau sehen.

Für eure Rückmeldungen und Unterstützung wäre ich sehr dankbar, weil die Behebung der Störung vermutlich noch länger andauern wird.

im Rahmen meiner Recherchen bin ich auf dieses nette Forum gestoßen. Nachdem ich keinen richtig passenden Beitrag finden konnte würde ich mich sehr über Tipps & Hilfen bei der folgenden Problemstellung freuen.

Hintergrund

Mein Internetzugang zuhause ist über Vodafone Kabel mit einer selbst gekauften FritzBox 6591. Nach anfänglichen zeitweisen Verbindungsunterbrechungen habe ich seit ca. 2 Wochen einen Totalausfall von Internet und Telefon. Nach mehreren Anrufen und Beschwerden bei der Störungshotline hat Vodafone mir ersatzweise einen mobilen Wifi Router (R219z) und eine SIM-Karte mit Datenvolumen zugesandt, um den Ausfall zu überbrücken.

Auf meine Frage nach der Ursache wurde von einer Rückwegstörung gesprochen, deren Verursacher noch nicht ermittelt werden konnte. Auch Nachbarn der umliegenden Häuser seien vom Ausfall betroffen.

Fallback-Betrieb

Die FritzBox bietet die Option, ein Mobilfunk-Gerät per USB anzuschließen um einen Ausfallschutz bei Problemem mit der Kabelverbindung zu bekommen. Deshalb habe ich die erhaltene SIM-Karte in ein ausrangiertes Samsung Galaxy S7 eingelegt, und per USB mit der FritzBox verbunden, was soweit auch sehr gut funktioniert.

(Es könnte auch der Wifi Router R219z per USB an die FritzBox angeschlossen werden, allerdings haben Messungen gezeigt, dass die Geschwindigkeit mit dem Samsung Galaxy S7 deutlich höher ist.)

Hintergrund 2

Hinter der FritzBox ist ein Synology NAS angeschlossen, welches über das Vodafone Kabelnetz per DynDNS und Portfreigaben bzw. per Wireguard VPN Verbindung zur FritzBox auch von extern zu erreichen ist. Darüber synchronisiere ich z.B. auch meine Adressbücher und Kalender mit Smartphone/Tablet/Laptop/PC.

Seitdem die Internetverbindung der FritzBox über das per USB angeschlossene Samsung Galaxy S7 über LTE aufgebaut wird, ist mein Heimnetz von außen nicht mehr zugänglich. Der von AVM integrierte DDNS Dienst in der FritzBox erkennt nicht mehr die richtige externe, sprich "netzseitige" IP-Adresse, sondern nur die IP-Adresse welches das per USB angeschlossene Samsung Galaxy S7 an der FritzBox hat:

Das ist aber nicht weiter schlimm, stattdessen kann der DDNS-Dienst der Synology NAS selbst verwendet werden, welcher die richtige "netzseitige" IP-Adresse übermittelt:

Die Erreichbarkeit des Heimnetzes per Portfreigabe bzw. Wireguard VPN auf der FritzBox sollte also über die Synology DDNS-Adresse gegeben sein.

Problem

Wie ihr sicherlich schon ahnen könnt, funktioniert der Zugriff von extern über mein per Vodafone LTE ans Internet angebundene Heimnetz leider nicht. Soweit ich es verstehe, ist das im Mobilfunknetz seitens Vodafone aus Sicherheitsgründen nicht gewünscht.

Gibt es Möglichkeiten den Zugriff dennoch hinzubekommen?

In verschiedenen Beiträgen [1] [2] [3] habe ich von der Einrichtung eines VPS gelesen, zu welchem die FritzBox eine VPN Verbindung aufbaut, oder umgekehrt.

Ist eine dieser Anleitungen zielführend? Wäre ein sehr kleiner VPS wie der Strato VC1-1 dafür ausreichend? Oder ist es schlicht und ergreifend nicht möglich?

Meine Linux-Kenntnisse vor allem auf Kommandozeilen-Ebene würde ich eher auf Einsteiger-Niveau sehen.

Für eure Rückmeldungen und Unterstützung wäre ich sehr dankbar, weil die Behebung der Störung vermutlich noch länger andauern wird.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 81070219984

Url: https://administrator.de/forum/externe-erreichbarkeit-einer-per-vodafone-lte-verbundenen-fritzbox-81070219984.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

14 Kommentare

Neuester Kommentar

Hallo,

elektronik-kompendium.de/sites/net/0812111.htm

golem.de/1112/88043-2.html

ch.avm.de/service/wissensdatenbank/dok/FRITZ-Box-6591-Cable/573_ ...

forum.vodafone.de/t5/Ger%C3%A4te/Hilfe-f%C3%BCr-Einstellung-Frit ...

Ob du jetzt ein DSLite hast, sagst du uns ja nicht.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/1611_Was-ist- ...

elektronik-kompendium.de/sites/net/2010211.htm

forum.vodafone.de/t5/Community-Blog/Wissenswertes-%C3%BCber-DS-L ...

forum.vodafone.de/t5/Ger%C3%A4te/DS-Lite-auf-DualStack-umstellen ...

forum.vodafone.de/t5/Kabel-Tarife-Rechnung/Erkennen-ob-man-DS-Li ...

forum.vodafone.de/t5/St%C3%B6rungen-im-Kabel-Netz/Ds-lite-umstel ...

forum.vodafone.de/t5/Ger%C3%A4te/IPv4-IPv6-und-DS-Lite/td-p/3058 ...

forum.vodafone.de/t5/Ger%C3%A4te/FRITZ-Box-verwendet-einen-DS-Li ...

Gruss,

Peter

Zitat von @bananaj0e:

Seitdem die Internetverbindung der FritzBox über das per USB angeschlossene Samsung Galaxy S7 über LTE aufgebaut wird, ist mein Heimnetz von außen nicht mehr zugänglich.

Über IPv4 nicht, aber über IPv6 sollte es gehen.Seitdem die Internetverbindung der FritzBox über das per USB angeschlossene Samsung Galaxy S7 über LTE aufgebaut wird, ist mein Heimnetz von außen nicht mehr zugänglich.

Wie ihr sicherlich schon ahnen könnt, funktioniert der Zugriff von extern über mein per Vodafone LTE ans Internet angebundene Heimnetz leider nicht.

Da dort ein Carrier Grade NAT werkelt. Standard beim Mobilfunk.Soweit ich es verstehe, ist das im Mobilfunknetz seitens Vodafone aus Sicherheitsgründen nicht gewünscht.

Nein, nicht gewünscht sondern aufgrund von keine freien IPv4, IPv6, was mitlerweile alle Mobilfunkprovider nutzen, sollte schon gehen. IPv6 macht kein NAT (kann zwar, aber).Gibt es Möglichkeiten den Zugriff dennoch hinzubekommen?

IPv6elektronik-kompendium.de/sites/net/0812111.htm

golem.de/1112/88043-2.html

ch.avm.de/service/wissensdatenbank/dok/FRITZ-Box-6591-Cable/573_ ...

forum.vodafone.de/t5/Ger%C3%A4te/Hilfe-f%C3%BCr-Einstellung-Frit ...

Ob du jetzt ein DSLite hast, sagst du uns ja nicht.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/1611_Was-ist- ...

elektronik-kompendium.de/sites/net/2010211.htm

forum.vodafone.de/t5/Community-Blog/Wissenswertes-%C3%BCber-DS-L ...

forum.vodafone.de/t5/Ger%C3%A4te/DS-Lite-auf-DualStack-umstellen ...

forum.vodafone.de/t5/Kabel-Tarife-Rechnung/Erkennen-ob-man-DS-Li ...

forum.vodafone.de/t5/St%C3%B6rungen-im-Kabel-Netz/Ds-lite-umstel ...

forum.vodafone.de/t5/Ger%C3%A4te/IPv4-IPv6-und-DS-Lite/td-p/3058 ...

forum.vodafone.de/t5/Ger%C3%A4te/FRITZ-Box-verwendet-einen-DS-Li ...

Gruss,

Peter

Wegen CGNAT innerhalb der Mobilnetze und einem generellen Blocking von externen IPv4 Zugängen auf das Provider Mobilfunknetz bei einfachen Consumer Accounts ist ein direkter VPN oder Port Forwarding zumindestens bei IPv4 technisch nicht möglich.

IPv6 würde routingtechnisch klappen aber in der Regel werden bei einfachen Consumer Accounts ebenfalls externe Zugriffe geblockt. Wenn überhaupt ist das nur teureren Business Verträgen vorbehalten

Was aber immer klappt ist mit einem einfachen, preiswerten vServer als Jumphost zu arbeiten. Mit dieser Lösung ist ein externer Zugriff problemlos möglich.

Wie das einfach in der Praxis umzusetzen ist erklärt dir dieses Forentutorial

IPv6 würde routingtechnisch klappen aber in der Regel werden bei einfachen Consumer Accounts ebenfalls externe Zugriffe geblockt. Wenn überhaupt ist das nur teureren Business Verträgen vorbehalten

Was aber immer klappt ist mit einem einfachen, preiswerten vServer als Jumphost zu arbeiten. Mit dieser Lösung ist ein externer Zugriff problemlos möglich.

Wie das einfach in der Praxis umzusetzen ist erklärt dir dieses Forentutorial

Moin,

erstmal herzliches Beileid zur Rückwegstörung. Das kann lange dauern. Sehr lange.

Ich hatte auch mal eine solche Störung in einer von mir betreuten Einrichtung. Da war auch das Problem, dass erstmal VPN via LTE-Router aus den bekannten Gründen nicht ging. Ein kurzer Anruf bei Vodaphone und ich bekam eine andere SIM-Karte, mit der es funktionierte. Das war allerdings auch einer der ca. 500 Business-Verträge (fest und mobil), die die Firma hatte. Ich würde es aber auf jeden Fall versuchen.

Ich würde es aber auf jeden Fall versuchen.

Liebe Grüße

Erik

erstmal herzliches Beileid zur Rückwegstörung. Das kann lange dauern. Sehr lange.

Ich hatte auch mal eine solche Störung in einer von mir betreuten Einrichtung. Da war auch das Problem, dass erstmal VPN via LTE-Router aus den bekannten Gründen nicht ging. Ein kurzer Anruf bei Vodaphone und ich bekam eine andere SIM-Karte, mit der es funktionierte. Das war allerdings auch einer der ca. 500 Business-Verträge (fest und mobil), die die Firma hatte.

Liebe Grüße

Erik

In deiner Strongswan Konfig fehlt vollständig die Konfig für die FRITZ!Box! Dort ist lediglich der IKEv2 Server für die Clients angegeben. Hast du den vergessen oder fehlt der?

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Die FB kann so keinen aktiven Tunnel aufbauen wenn der Gegenpart fehlt.

Ist das gewollt das du die FB im Main Mode laufen lässt statt des Defaults Agressive Mode?

Beachte das aktuelle Ubuntu Versionen nur noch mit dem etwas exotischen netplan konfiguriert werden. Checke deshalb mit ip a ob auch die Loopback IP aktiv und pingbar ist von der FB bzw. Clients im lokalen FB LAN und VPN Clients!

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Die FB kann so keinen aktiven Tunnel aufbauen wenn der Gegenpart fehlt.

Ist das gewollt das du die FB im Main Mode laufen lässt statt des Defaults Agressive Mode?

Beachte das aktuelle Ubuntu Versionen nur noch mit dem etwas exotischen netplan konfiguriert werden. Checke deshalb mit ip a ob auch die Loopback IP aktiv und pingbar ist von der FB bzw. Clients im lokalen FB LAN und VPN Clients!

Du kannst den Main Mode belassen, letztendlich ist der sogar sicherer.

Den Agressive Mode, der bei der FRITZ!Box Default ist, muss man vorab explizit im Strongswan Setup erlauben, denn der ist im Default dort deaktiviert!!

Nur nebenbei falls es von Interesse ist und du es parallel auch damit einmal testen möchtest:

Dazu editierst du du die /etc/strongswan.d/charon.conf Datei mit dem nano und suchst (<ctrl> w) nach dem Abschnitt:

und setzt den Parameter dort auf yes.

Dann ein systemctl restart strongswan und schon akzeptiert er außer dem Main Mode auch die klassische Aggressive Mode Connection einer Standard Fritzbox VPN Konfig!

Damit kann man dann auch mit einer Standard Konfig über das GUI arbeiten.

Entsprechend muss man dann die Strongswan Tunnelkonfig für die Fritzbox anpassen und dort

version = 1

aggressive = yes

konfigurieren.

Dieser Thread geht darauf nochmal im Detail ein.

Was die Distro angeht ist es letztlich egal und vom persönlichen Geschmack abhängig. Allerdings muss man beachten das Ubuntu in einigen Dingen eigene Wege verfolgt und empfehlenswert wäre auf eine klassische Debian 12 Distro zu gehen, weil man halt universeller damit aufgestellt ist, weniger Sonderlocken hat und wenn man sich mit Ubuntu auskennt sich nicht umstellen muss. Ubuntu ist ja auch mehr oder minder Debian basierend. Its your Choice…

Kardinalsfehler dürfte sein das deine FRITZ!box nicht pingbar ist. Das dürfte so nicht sein, denn damit scheitert der Keepalive der die Verbindung offen hält. Das solltest du nochmal genau checken.

Testweise könnte man ggf. always_renew mal auf „no“ setzen.

Im Überblick sieht die Konfig aber korrekt aus.

Die Konfig ist mehrfach getestet und rennt rock solid. Von einem mobilen IKEv2 Client sollte man problemlos das FRITZ!box Konfig GUI öffnen können und die FB pingen können.

Den Agressive Mode, der bei der FRITZ!Box Default ist, muss man vorab explizit im Strongswan Setup erlauben, denn der ist im Default dort deaktiviert!!

Nur nebenbei falls es von Interesse ist und du es parallel auch damit einmal testen möchtest:

Dazu editierst du du die /etc/strongswan.d/charon.conf Datei mit dem nano und suchst (<ctrl> w) nach dem Abschnitt:

# Allow IKEv1 Aggressive Mode with pre-shared keys as responder.

i_dont_care_about_security_and_use_aggressive_mode_psk = yes Dann ein systemctl restart strongswan und schon akzeptiert er außer dem Main Mode auch die klassische Aggressive Mode Connection einer Standard Fritzbox VPN Konfig!

Damit kann man dann auch mit einer Standard Konfig über das GUI arbeiten.

Entsprechend muss man dann die Strongswan Tunnelkonfig für die Fritzbox anpassen und dort

version = 1

aggressive = yes

konfigurieren.

Dieser Thread geht darauf nochmal im Detail ein.

Was die Distro angeht ist es letztlich egal und vom persönlichen Geschmack abhängig. Allerdings muss man beachten das Ubuntu in einigen Dingen eigene Wege verfolgt und empfehlenswert wäre auf eine klassische Debian 12 Distro zu gehen, weil man halt universeller damit aufgestellt ist, weniger Sonderlocken hat und wenn man sich mit Ubuntu auskennt sich nicht umstellen muss. Ubuntu ist ja auch mehr oder minder Debian basierend. Its your Choice…

Kardinalsfehler dürfte sein das deine FRITZ!box nicht pingbar ist. Das dürfte so nicht sein, denn damit scheitert der Keepalive der die Verbindung offen hält. Das solltest du nochmal genau checken.

Testweise könnte man ggf. always_renew mal auf „no“ setzen.

Im Überblick sieht die Konfig aber korrekt aus.

Die Konfig ist mehrfach getestet und rennt rock solid. Von einem mobilen IKEv2 Client sollte man problemlos das FRITZ!box Konfig GUI öffnen können und die FB pingen können.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?