Hilfe gesucht bei Routing Einstellungen OpenVPN

Hallo zusammen,

ich habe einen Windows Server 2016 bei Hetzner stehen und OpenVPN Server 2.4.7 dort installiert.

Mein VPN Client ist ein ASUS RT88U Router.

Mein Ziel ist es, mit der öffentlichen deutschen IP meines Servers im Internet zu browsen, da ich in Spanien bin und auf Geoblocking keine Lust habe.

Ich habe es zwar geschafft die Verbindung zwischen Router und Server zu etablieren, doch mit dem Routing klappt es leider nicht. Der ASUS Router zeigt mir an, dass er mit meinem VPN Server verbunden ist, doch ich komme nicht ins Internet.

Mathematisch bin ich eher unterbegabt, so dass ich absolut keinen Plan habe wie es sich mit TCP/IP Netzen, Subnetzen und VLAN auf sich hat. Jeder Versuch mir das zu erklären scheiterte in den letzten 20 Jahren 😉

Ansonsten bin ich vollblut Domino Admin/ SysIng und kann mich eventuell zu diesem Thema einbringen.

Hier mal die Server.ovpn

local 1.2.3.4 ***Meine für das Posting verschleierte öffentliche IP meines Servers.

port 1194

proto udp

dev tun

dev-node "tap-vpn-server"

dh "C:\\Program Files\\OpenVPN\\keys\\dh2048.pem"

ca "C:\\Program Files\\OpenVPN\\keys\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\keys\\vpn_nespresso.crt"

key "C:\\Program Files\\OpenVPN\\keys\\vpn_nespresso.key"

server 10.0.100.0 255.255.255.0

ifconfig-pool-persist "C:\\Program Files\\OpenVPN\\ipp.txt"

client-to-client

client-config-dir "C:\\Program Files\\OpenVPN\\ccd"

push "redirect-gateway def1"

push "dhcp-option DNS 213.133.98.98"

push "route 10.0.100.0 255.255.255.0 1.2.3.4 1" *1.2.3.4 ist meine öffentliche IP 😉

keepalive 10 120

comp-lzo

persist-key

Hier die Client.ovpn

client

dev tun

proto udp

remote 1.2.3.4 1194

resolv-retry infinite

nobind

persist-key

persist-tun

*Zertifikate sind im ASUS Router hinterlegt

ns-cert-type server

comp-lzo

verb 3

Wäre klasse, wenn sich jemand mit mir erbarmt und mir die richtigen Zahlen an die richtige Stelle setzt

Hoffe ich bin hier richtig?

ich habe einen Windows Server 2016 bei Hetzner stehen und OpenVPN Server 2.4.7 dort installiert.

Mein VPN Client ist ein ASUS RT88U Router.

Mein Ziel ist es, mit der öffentlichen deutschen IP meines Servers im Internet zu browsen, da ich in Spanien bin und auf Geoblocking keine Lust habe.

Ich habe es zwar geschafft die Verbindung zwischen Router und Server zu etablieren, doch mit dem Routing klappt es leider nicht. Der ASUS Router zeigt mir an, dass er mit meinem VPN Server verbunden ist, doch ich komme nicht ins Internet.

Mathematisch bin ich eher unterbegabt, so dass ich absolut keinen Plan habe wie es sich mit TCP/IP Netzen, Subnetzen und VLAN auf sich hat. Jeder Versuch mir das zu erklären scheiterte in den letzten 20 Jahren 😉

Ansonsten bin ich vollblut Domino Admin/ SysIng und kann mich eventuell zu diesem Thema einbringen.

Hier mal die Server.ovpn

local 1.2.3.4 ***Meine für das Posting verschleierte öffentliche IP meines Servers.

port 1194

proto udp

dev tun

dev-node "tap-vpn-server"

dh "C:\\Program Files\\OpenVPN\\keys\\dh2048.pem"

ca "C:\\Program Files\\OpenVPN\\keys\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\keys\\vpn_nespresso.crt"

key "C:\\Program Files\\OpenVPN\\keys\\vpn_nespresso.key"

server 10.0.100.0 255.255.255.0

ifconfig-pool-persist "C:\\Program Files\\OpenVPN\\ipp.txt"

client-to-client

client-config-dir "C:\\Program Files\\OpenVPN\\ccd"

push "redirect-gateway def1"

push "dhcp-option DNS 213.133.98.98"

push "route 10.0.100.0 255.255.255.0 1.2.3.4 1" *1.2.3.4 ist meine öffentliche IP 😉

keepalive 10 120

comp-lzo

persist-key

Hier die Client.ovpn

client

dev tun

proto udp

remote 1.2.3.4 1194

resolv-retry infinite

nobind

persist-key

persist-tun

*Zertifikate sind im ASUS Router hinterlegt

ns-cert-type server

comp-lzo

verb 3

Wäre klasse, wenn sich jemand mit mir erbarmt und mir die richtigen Zahlen an die richtige Stelle setzt

Hoffe ich bin hier richtig?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1499542806

Url: https://administrator.de/forum/hilfe-gesucht-bei-routing-einstellungen-openvpn-1499542806.html

Ausgedruckt am: 01.08.2025 um 04:08 Uhr

27 Kommentare

Neuester Kommentar

Deine Server Konfig ist unsinnig, denn du mischst dort ein Gateway Redirecting und Split Tunneling. Das ist natürlich konfitechnischer Quatsch und ursächlich für das Fehlverhalten deines Setups.

Bitte also das hiesige OpenVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

genau lesen und vor allem verstehen !

Das Kapitel "Konfiguration OpenVPN Server" geht explizit auf diesen typischen Fehler an den du oben in deinem Server Setup begangen hast !

Korrigiere das, dann klappt das auch sofort.

P.S.:

Wenn du deine Konfig in Code_Tags gesetzt hättest oder es zumindesten Font technisch etwas besser sichbar gemacht hättest würde das ein zielführendes Troubleshooting erleichtern.

Bitte also das hiesige OpenVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

genau lesen und vor allem verstehen !

Das Kapitel "Konfiguration OpenVPN Server" geht explizit auf diesen typischen Fehler an den du oben in deinem Server Setup begangen hast !

Korrigiere das, dann klappt das auch sofort.

P.S.:

Wenn du deine Konfig in Code_Tags gesetzt hättest oder es zumindesten Font technisch etwas besser sichbar gemacht hättest würde das ein zielführendes Troubleshooting erleichtern.

Uhhh, böser Fehler.

Nun, da du nicht mehr lernfähig bist, solltest du deine Sachen packen und in Rente gehen.

Die IT unterliegt einem ständigen Wandel.

Wenn es daran scheitert, in einer vorgegeben Config, die IP-Adressen auf das eigene Netz anzupassen. Wo soll da der Helfende anfangen?

Die Basics kann man sich auf diversen Videostreaming-Plattformen erklären lassen.

Nun, da du nicht mehr lernfähig bist, solltest du deine Sachen packen und in Rente gehen.

Die IT unterliegt einem ständigen Wandel.

Wenn es daran scheitert, in einer vorgegeben Config, die IP-Adressen auf das eigene Netz anzupassen. Wo soll da der Helfende anfangen?

Die Basics kann man sich auf diversen Videostreaming-Plattformen erklären lassen.

habe ich von Netzwerken, Routen etc.. null Ahnung. Jeglicher Versuch mir das begreiflich zu machen scheiterte.

Oha... Wie Kollege @148656 oben schon richtig sagt bist du dann hier in einem Administrator Forum völlig fehl am Platze was ja zumindestens minimalste Vorkenntnisse voraussetzt.Das ist jetzt keinesfalls böse gemeint aber Kollege @148656 hat es schon gesagt. Wie soll man dir helfen wenn es schon am Grundverständnis scheitert. Also wie soll man jemanden ein Auto erklären der nicht weiss (und vor allem gar nicht wissen will) was ein Rad ist...?!

Da bist du dann vermutlich bei gutefrage.net besser aufgehoben...oder auch nicht. ?!

Nur so viel zu einem weiteren Lösungsversuch:

Dein Kardinalsfehler ist:

push "redirect-gateway def1"

push "route 10.0.100.0 255.255.255.0 1.2.3.4 1" *1.2.3.4 ist meine öffentliche IP

zusammen in der Konfig zu haben ! Das ist Blödsinn und damit natürlich falsch.

Du kannst nur entweder oder haben, sprich Gateway Redirect oder Split Tunneling (push route...) !!!

Zudem ist dein Split Tunneling Kommando push "route 10.0.100.0 255.255.255.0 1.2.3.4 auch noch völlig falsch, denn dieses Push Route Kommando beinhaltet niemals die öffentliche IP Adresse. Dort steht einzig nur push "route 10.0.100.0 255.255.255.0 sprich der Server sendet an den Client das das lokale Server LAN 10.0.100.0 /24 über seinen VPN Tunnel erreichbar ist. So "weiß" der Client das er alles was das Ziel 10.0.100.0 /24 hat in den Tunnel routen muss statt an sein lokales LAN Interface.

Eigentlich eine sehr simple Logik die auch ein völliger und lernunwilliger Laie wie du verstehen müsste...aber nundenn. Man kann nicht alles haben...

Korrigiere das, und lies dir vor allem das o.a. Tutorial nochmals in aller Ruhe durch !!! Es ist durchaus auf Laien zugeschnitten und erklärt alles haarklein.

Case closed

Wie kann ich einen Beitrag als gelöst markieren?

Die AGBs des Forums hast du aber schon gelesen?

5. KEINE GEWERBLICHE, UNGESETZLICHE ODER SCHÄDLICHE NUTZUNG DER ADMINISTRATOR-WEBSEITE

Die Administrator-Webseite darf ausschließlich zum privaten Gebrauch genutzt werden. Jede gewerbliche Nutzung der Administrator-Webseite ist unzulässig. Sie dürfen die Administrator-Webseite nicht in einer Weise nutzen, die rechtswidrig ist oder nach Auffassung der Administrator Technology GmbH verbundene Unternehmen, Wiederverkäufer, Distributoren, Dienstanbieter, Lieferanten und/oder der Administrator Technology GmbH selbst oder Kunden der Administrator Technology GmbH schädigt. Die Administrator Technology GmbH kann bestimmte schädigende Nutzungen in einem Verhaltenskodex oder besonderen auf der Administrator-Webseite veröffentlichten Regeln benennen, ist jedoch nicht dazu verpflichtet. Sie dürfen die Administrator-Webseite nicht auf eine Weise nutzen, die gegen die Administrator-Regeln, den Verhaltenskodex, den Verhaltensrichtlinien oder andere für die Administrator-Webseite gültige Hinweise verstößt. Ungeachtet der allgemeinen Regelungen in diesem Abschnitt darf die Administrator-Webseite nicht in einer Weise genutzt werden, die die Administrator-Webseite schädigt, außer Dienst stellt, überlastet oder beeinträchtigt oder die die Nutzung und den Gebrauchswert der Administrator-Webseite durch bzw. für Dritte stört. Nicht autorisierte Zugriffe oberhalb der Norm für normale Nutzung, oder direkte Angriffe auf die Serverstruktur der Administrator Technology GmbH werden rechtlich verfolgt und auf Schadensersatz verklagt.

5. KEINE GEWERBLICHE, UNGESETZLICHE ODER SCHÄDLICHE NUTZUNG DER ADMINISTRATOR-WEBSEITE

Die Administrator-Webseite darf ausschließlich zum privaten Gebrauch genutzt werden. Jede gewerbliche Nutzung der Administrator-Webseite ist unzulässig. Sie dürfen die Administrator-Webseite nicht in einer Weise nutzen, die rechtswidrig ist oder nach Auffassung der Administrator Technology GmbH verbundene Unternehmen, Wiederverkäufer, Distributoren, Dienstanbieter, Lieferanten und/oder der Administrator Technology GmbH selbst oder Kunden der Administrator Technology GmbH schädigt. Die Administrator Technology GmbH kann bestimmte schädigende Nutzungen in einem Verhaltenskodex oder besonderen auf der Administrator-Webseite veröffentlichten Regeln benennen, ist jedoch nicht dazu verpflichtet. Sie dürfen die Administrator-Webseite nicht auf eine Weise nutzen, die gegen die Administrator-Regeln, den Verhaltenskodex, den Verhaltensrichtlinien oder andere für die Administrator-Webseite gültige Hinweise verstößt. Ungeachtet der allgemeinen Regelungen in diesem Abschnitt darf die Administrator-Webseite nicht in einer Weise genutzt werden, die die Administrator-Webseite schädigt, außer Dienst stellt, überlastet oder beeinträchtigt oder die die Nutzung und den Gebrauchswert der Administrator-Webseite durch bzw. für Dritte stört. Nicht autorisierte Zugriffe oberhalb der Norm für normale Nutzung, oder direkte Angriffe auf die Serverstruktur der Administrator Technology GmbH werden rechtlich verfolgt und auf Schadensersatz verklagt.

dass wenn man etwas selbst nicht kann, man einen anderen um Hilfe bittet.

Das ist auch alles richtig und natürlich ehrenvoll. Nur...was nützen all diese Bemühungen wenn derjenige von vorn herein sagt das es eigentlich aussichtslos ist weil er nichts lernen oder verstehen will.Dann kann man ja eigentlich nur zu dir nach Hause kommen und das vor Ort für dich fixen und du dankst es mit einer Flasche Bier. Wie du dir ja denken kannst ist sowas dann über ein Forum wenig zielführend.

Ich kam um Hilfe zu einem konkreten Problem zu suchen

Die Hilfe hast du ja nun ausführlich bekommen wie du oben explizit selber lesen kannst !Fixe deine Server Konfig Datei Problematik mit dem push route... Kommando. Mit 2 einfachen Schritten:

- Sprich lösche dein Gateway Redirect oder kommentiere es mit einem "#" davor aus und

- passe das push route Kommando auf die richtige Syntax an.

Mehr können wir ja mit deiner strikten Vorgabe "wasch mich, aber mach mich nicht naß" ja nun schwerlich machen. So fair solltest auch du also sein dieses Dilemma in dem wir durch deine Vorgaben stecken mal anzuerkennen...

Ist denn das 10.0.100.0 /24 IP Netz das lokale IP Netz am LAN Port des Servers ??? Nach deiner o.a. OVPN Server Konfig Datei ist es das NICHT und damit ist dann dein Push Route Kommando wieder FALSCH !

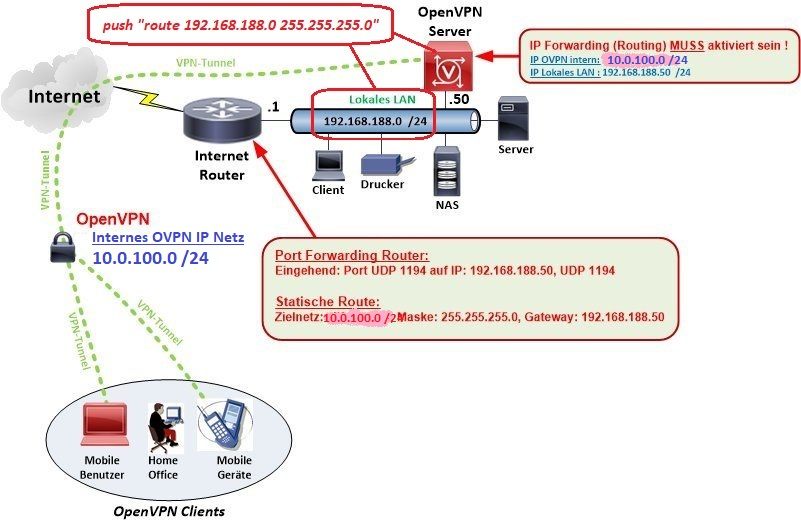

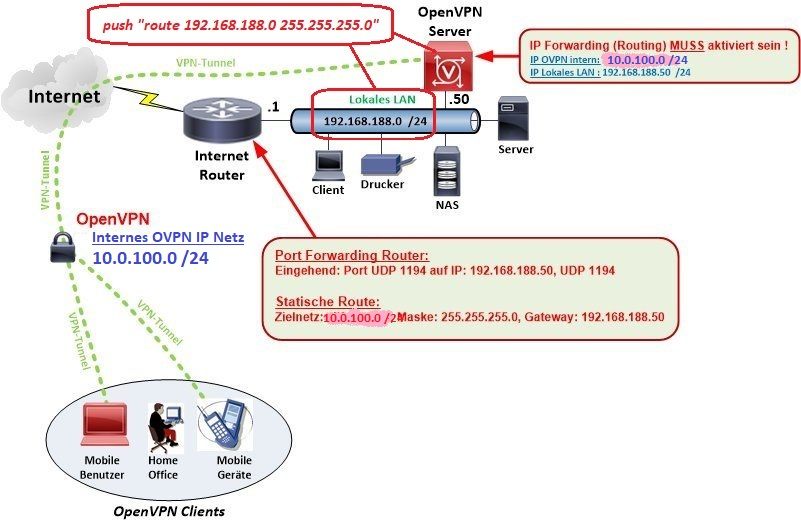

In das Push Route Kommando MUSS das lokale LAN Netz des OpenVPN Servers und NICHT die IP des internen OVPN IP Netzes !!

Ein Bild sagt mehr als 1000 Worte... Guckst du hier:

Gib bei aktivem Tunnel immer ein route print ein (Windows) so kannst du immer genau sehen WELCHE IP Netze in den VPN Tunnel gesendet werden !

In das Push Route Kommando MUSS das lokale LAN Netz des OpenVPN Servers und NICHT die IP des internen OVPN IP Netzes !!

Ein Bild sagt mehr als 1000 Worte... Guckst du hier:

Gib bei aktivem Tunnel immer ein route print ein (Windows) so kannst du immer genau sehen WELCHE IP Netze in den VPN Tunnel gesendet werden !

OK, dann kannst du mit einem Client auch immer nur den Server selber erreichen und sonst NICHTS !

Klar, denn der OVPN Client bekommt dann ja immer nur das interne OVPN IP Netz.

In deinem Fall brauchst du dann gar kein Push Route Kommando oder Gateway Redirect !

Beides kannst du du in deiner Konstellation dann weglassen. Ein Client kann dann aber so lediglich nur den Server erreichen, mehr nicht !!

Wie gesagt...wenn du einen Windows Client hast gib bei aktiver OpenVPN Server Connection immer

Das zeigt dir A die aktiven IP Routings und B die IP Adressierung der Interfaces und damit auch des OVPN Interfaces.

Klar, denn der OVPN Client bekommt dann ja immer nur das interne OVPN IP Netz.

In deinem Fall brauchst du dann gar kein Push Route Kommando oder Gateway Redirect !

Beides kannst du du in deiner Konstellation dann weglassen. Ein Client kann dann aber so lediglich nur den Server erreichen, mehr nicht !!

Wie gesagt...wenn du einen Windows Client hast gib bei aktiver OpenVPN Server Connection immer

- route print

- ipconfig

Das zeigt dir A die aktiven IP Routings und B die IP Adressierung der Interfaces und damit auch des OVPN Interfaces.

Machst du denn eine LAN zu LAN Kopplung also das Verbinden unterschiedlicher IP Netze über OpenVPN ??

Hört sich fast so an....und ist nicht einfachj mit dir weil man dir alles einzeln aus der Nase ziehen muss...

Dann ist das oben Gesagte natürlich alles obsolet, denn das beleuchtet einzig nur eine Client to Server VPN Connection. Dann kannst du das alles vergessen vom Setup und es gilt dann das hier:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Dazu kommt noch das der originale ASUS onboard OVPN Client ziemlich kastriert ist und der nur ein NAT basiertes design supportet, was massive Probleme schafft so das sowas in der Regel nicht zum Fliegen zu bekomen ist. Jedenfalls nicht mit bidirektionalem Routing wie es eigentlich sein sollte. Grund ist das nicht abschlatbare NAT (IP Adress Translation) und die dann aktive NAT Firewall am Asus Router und dessem kastrierten OVPN Client die das verhindern.

Das bekommt man nur gefixt wenn man das Teil mit OpenWRT Firmware flasht oder einen eigenen internen OVPN Client auf einem RasPi oder GL.inet Router nutzt.

Vermutlich wirst du mit der HW also Schiffbruch erleiden. Mit deinem KonwHow Level ein sehr schweres Unterfangen was du dir da vorgenommen hast...zumindestens mit der gruseligen Asus Gurke.

Hört sich fast so an....und ist nicht einfachj mit dir weil man dir alles einzeln aus der Nase ziehen muss...

Dann ist das oben Gesagte natürlich alles obsolet, denn das beleuchtet einzig nur eine Client to Server VPN Connection. Dann kannst du das alles vergessen vom Setup und es gilt dann das hier:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Dazu kommt noch das der originale ASUS onboard OVPN Client ziemlich kastriert ist und der nur ein NAT basiertes design supportet, was massive Probleme schafft so das sowas in der Regel nicht zum Fliegen zu bekomen ist. Jedenfalls nicht mit bidirektionalem Routing wie es eigentlich sein sollte. Grund ist das nicht abschlatbare NAT (IP Adress Translation) und die dann aktive NAT Firewall am Asus Router und dessem kastrierten OVPN Client die das verhindern.

Das bekommt man nur gefixt wenn man das Teil mit OpenWRT Firmware flasht oder einen eigenen internen OVPN Client auf einem RasPi oder GL.inet Router nutzt.

Vermutlich wirst du mit der HW also Schiffbruch erleiden. Mit deinem KonwHow Level ein sehr schweres Unterfangen was du dir da vorgenommen hast...zumindestens mit der gruseligen Asus Gurke.

Hinter den Router habe ich meinen ASUS angeklemmt und der hat die IP 192.168.2.1.

Ahaaa...dann betreibst du eine Router Kaskade !!Dann gilt dieses hier für dich:

Zugriff auf Gerät an LTE Router via VPN

Die OpenWRT Screenshots kannst du dir wegdenken aber das Grundsetup bleibt.

config eines VPN Bezahlproviders aktiviere

Igitt...vor denen sollte man sich so oder so in Acht nehmen. Sowas ist nicht sicher und auch gefährlich.Dieser Thread sagt alles zu dem gruseligen Thema:

Was haltet ihr von VPN?

aber auch die aktuelle Untersuchung der ct'

heise.de/select/ct/archiv/2021/18/seite-18

Denke den Thread kann man als ungelöst schliessen.

Aus guten Gründen kannst nur DU als Thread Owner das selber machen !!Siehe dazu auch: Wie kann ich einen Beitrag als gelöst markieren?

Also...walte deines Amtes als TO !

Die ASUS IP für den LAN/WAN ist 192.168.1.1

Wie soll das gehen ?? Das ist technischer Unsinn, denn du redest ja hier von zwei Interfaces sprich LAN und WAN, gibst aber nur ein einziges IP Netz an obwohl 2 Interfaces ja IMMER in zwei unterschiedlichen IP Netzen arbeiten müssen und somit 2 IP Adressen angegeben werden müssten.Richtig wäre also (geraten) wohl dann auf dem ASUS WAN: 192.168.0.10 /24 und LAN: 192.168.1.1 /24

Eine klassische Router Kaskade also mit doppeltem NAT und doppeltem Firewalling wie sie HIER ausführlich skizziert ist.

Soweit so gut....

Der TAP Adapter auf dem Server hat 10.0.100.1 und zeigt undefined network.

Das ist auch normal, denn die automatische Windows Netzwerk Detection kann wegen des fehlenden Gateways den Netzwerk Typ dieses virtuellen Interface Adapters nicht erkennen und setzt ihn deshalb auf "undefinied". Das solltest du unbedingt im Firewall Setting (Windows Firewall mit erweiterter Sicherheit...) statisch auf Private setzen !Ansonsten belässt Windows es im Default auf Public und verbietet dort dann allen eingehenden Netzwerk Traffic im Default. Dämlicher Winblows Automatismus...

Wenn ich dann die IP checke mit der ich nach draussen erscheine, ist es die IP vom spanischen Provider die mir zugewiesen ist, nicht die IP meines Servers, was das Ziel wäre.

Das zeigt dann eindeutig das deine OVPN Server Konfig falsch ist !Du nutzt dann Split Tunneling statt richtigerweise ein Gateway Redirect ! Sorry, das mag oben im Eifer des Gefechts untergegangen sein.

Das Verhalten ist dann auch logisch, denn bei Split Tunneling geht einzig nur der Traffic in den Tunnel der reiner OVPN Server Traffic ist. Alles andere geht direkt über den Router ins Internat und hat dann logischerweise die spanische IP !

Du musst also am Jumphost zwingend ein Gateway Redirect definieren ! Sprich das push route xyz... Kommando löschen und durch ein push "redirect-gateway def1 bypass-dhcp" ersetzen.

Du hast also Recht das dann alle Split Tunneling basierten push route und ip route Kommandos in der OVPN Konfig falsch sind und dann bei Gateway Redirect zwingend entfernt werden müssen !

hier).

Damit bekommst du dann als Absender IP auch immer die Server IP 1.2.3.4 wie es sein soll.

Der Ablauf mit Redirect ist dann wie folgt:

Wenn sich der OVPN Client vom ASUS Router nun im Server mit Gateway Redirect einwählt, dann erzwingt der Server am ASUS Router ein Redirect seines Default Gateways auf die OVPN Server IP 10.0.100.1. Sprich ALLER nicht lokaler Traffic des ASUS wird dann an die Gateway IP 10.0.100.1 gesendet. Das kannst du auch sehen wenn du dir die Routing Tabelle des ASUS bei aktivem OVPN Tunnel einmal ansiehst. Die Default Route zeigt dann auf 10.0.100.1 (Server)

Auf der anderen Seite (Server) zeigt dir ein route print die Routing Tabelle an die dann analog dazu sein sollte bei aktivem TAP Interface (Tunnel).

Dann geht es von dort (Server) über das Default Gateway des Servers ins Internet sofern am Windows Server ICS/NAT und IPv4_Forwarding/Routing aktiviert wurde !

Das sollte eigentlich alle deine Fragen umfassend klären.

"Bringt es was, wenn ich auf dem Server dem TAP Adapter Internet Connection Sharing aktiviere?"

Das wäre blöd und zudem auch völlig sinnfrei wenn man das dort macht, weil dann die Absender IP in die Adapter IP 10.100.0.1 per NAT geändert würde.Wie oben schon mehrfach geschrieben ist das ja auch eine RFC_1918_PrivatIP die NICHT im Internet geroutet wird !

Wenn also, (...und wie du es auch intuitiv richtig gemacht hast !) dann müsste man es logischerweise auf der NIC aktivieren die den Provider Link mit der öffentlichen IP 1.2.3.4 hält. Denn diese IP soll ja fürs NAT verwendet werden. Einfache Logik..!

dass ein Gateway Redirect falsch sei.

Sorry für die Verwirrung da hatte ich missverstanden das du ALLES routen willst und war nur von der Server Connectivity ausgegangen. Shame on me... Herzlichen Dank an dich, nun habe ich was ich wollte.

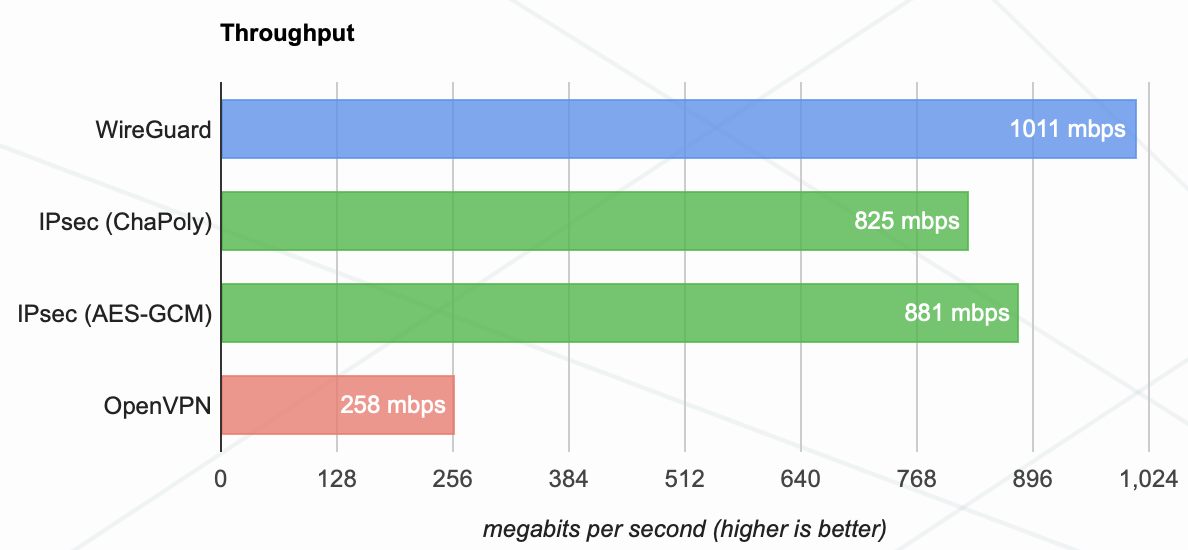

👍 Glückwunsch ! 👏 Sorry nochmals für die Verwirrung !kann man die Verbindung tunen?

Ja, indem man ein anderes VPN Protokoll verwendet ! Ein Bild sagt mehr als 1000 Worte..