Kleines Firmen Netzwerk (VLAN,VPN,FIREWALL,Virenschutz)

Erstmal ein Hallo.

Ich stell mich mal eben kurz vor.

Mein Name ist Jan, 32 Jahre, Elektroinstallateur hauptsächlich im Bereich KNX Gebäudeautomatisierung tätig.

Unter anderem Manage ich auch unser kleines Firmennetz. Naja Managen ist wohl eher die Falsche Bezeichnung.

Es läuft soweit, aber ich denke wir haben ein offenes Scheunentor. Und das möchte ich weitestgehend einschränken.

Wir haben zwar keine Geheimnisse aber ein Schaden durch irgendwelche Viren oder Würmer ist auch immer mit Zeit

und ärger verbunden.

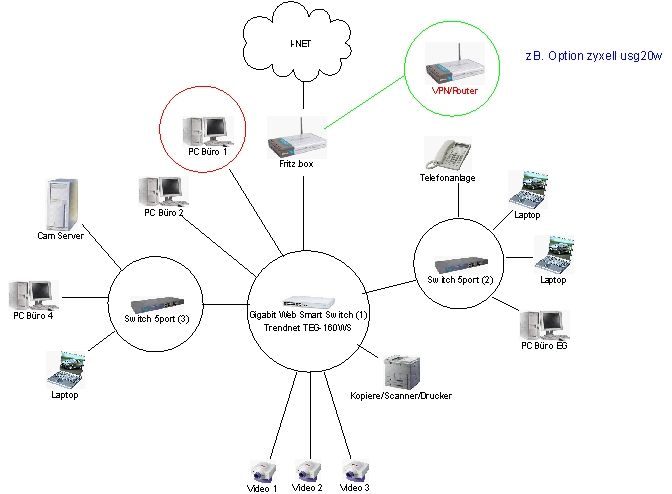

Zum Aufbau und meinen Fragen habe ich ein Schema erstellt, damit sollte es vielleicht etwas einfacher sein meine Gedankengänge und Fragen zu verstehen.

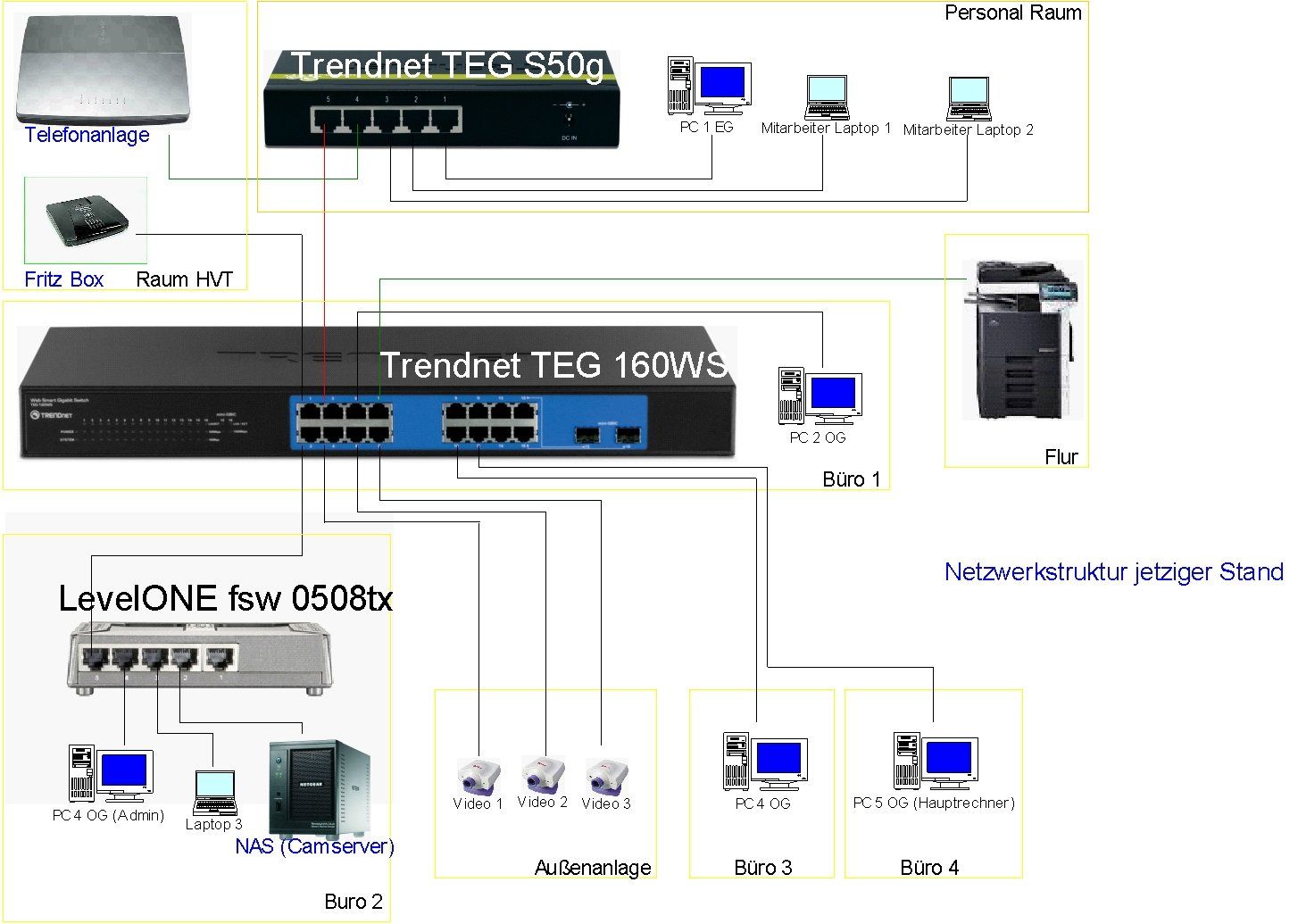

Die Grafik zeigt den jetzigen Aufbau unseres Netzwerkes.

PC Büro 1 ist der Hauptrechner auf dem die Daten Rechnungen/Angebote (Excel/Word) verwaltet werden. Datensicherung erfolgt über eine Online Drive bei unserem Webhoster 1x am Tag. Sämtliche Rechner und Laptop´s laufen mit Windows 7pro und haben eine eigenständige Virensoftware von Kaspersky installiert. Sämtliche PC´s und Laptop´s können auf den Firmen Ordner (Rechnungen/Angebote) sowie den Netzwerk Kopierer/Drucker/Scanner zugreifen.

Die Webcam´s speichern per ftp auf dem Cam Server und sind per DynDNS und Port Forwarding von überall(extern) aufrufbar. Ich denke hier ist auch die größte Schwachstelle. Der Haupt Switch ist Web basiert und kann auch VLAN. Macht es Sinn dieses zu nutzen um, die Netzwerke untereinander zu trennen.

Gegeben sein sollte:

1)PC Büro 1,2 und 4 sowie der Laptop an Switch 3 müssen untereinander Kommunizieren können.

2)Alle PC und Laptop´s müssen auf den Netzwerk Drucker/Scanner zugreifen können.

3)Cam´s sollen von extern ansprechbar sein. (Wenn sicherer über VPN)

4)PC Büro EG und Laptop´s an Switch 2 sollen keinen Zugang auf PC Büro 1,2 und 4 haben

5)Eventuell noch ein VPN Zugang auf Cam Server(Dies ist übrigens ein NAS von Netgear)

6)Ein Gastzugang über W-Lan für Internetzugang soll zur Verfügung gestellt werden können.

7)Zugänge auf alle PC und Laptop´s für Updates und Wartung von extern wären schön.

Also hier mal ein paar Ideen.

Frage ist das mit diesem Equipment überhaupt möglich und bekomme ich das als mehr oder weniger Laie hin.

Ich stell mich mal eben kurz vor.

Mein Name ist Jan, 32 Jahre, Elektroinstallateur hauptsächlich im Bereich KNX Gebäudeautomatisierung tätig.

Unter anderem Manage ich auch unser kleines Firmennetz. Naja Managen ist wohl eher die Falsche Bezeichnung.

Es läuft soweit, aber ich denke wir haben ein offenes Scheunentor. Und das möchte ich weitestgehend einschränken.

Wir haben zwar keine Geheimnisse aber ein Schaden durch irgendwelche Viren oder Würmer ist auch immer mit Zeit

und ärger verbunden.

Zum Aufbau und meinen Fragen habe ich ein Schema erstellt, damit sollte es vielleicht etwas einfacher sein meine Gedankengänge und Fragen zu verstehen.

Die Grafik zeigt den jetzigen Aufbau unseres Netzwerkes.

PC Büro 1 ist der Hauptrechner auf dem die Daten Rechnungen/Angebote (Excel/Word) verwaltet werden. Datensicherung erfolgt über eine Online Drive bei unserem Webhoster 1x am Tag. Sämtliche Rechner und Laptop´s laufen mit Windows 7pro und haben eine eigenständige Virensoftware von Kaspersky installiert. Sämtliche PC´s und Laptop´s können auf den Firmen Ordner (Rechnungen/Angebote) sowie den Netzwerk Kopierer/Drucker/Scanner zugreifen.

Die Webcam´s speichern per ftp auf dem Cam Server und sind per DynDNS und Port Forwarding von überall(extern) aufrufbar. Ich denke hier ist auch die größte Schwachstelle. Der Haupt Switch ist Web basiert und kann auch VLAN. Macht es Sinn dieses zu nutzen um, die Netzwerke untereinander zu trennen.

Gegeben sein sollte:

1)PC Büro 1,2 und 4 sowie der Laptop an Switch 3 müssen untereinander Kommunizieren können.

2)Alle PC und Laptop´s müssen auf den Netzwerk Drucker/Scanner zugreifen können.

3)Cam´s sollen von extern ansprechbar sein. (Wenn sicherer über VPN)

4)PC Büro EG und Laptop´s an Switch 2 sollen keinen Zugang auf PC Büro 1,2 und 4 haben

5)Eventuell noch ein VPN Zugang auf Cam Server(Dies ist übrigens ein NAS von Netgear)

6)Ein Gastzugang über W-Lan für Internetzugang soll zur Verfügung gestellt werden können.

7)Zugänge auf alle PC und Laptop´s für Updates und Wartung von extern wären schön.

Also hier mal ein paar Ideen.

Frage ist das mit diesem Equipment überhaupt möglich und bekomme ich das als mehr oder weniger Laie hin.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 215572

Url: https://administrator.de/forum/kleines-firmen-netzwerk-vlan-vpn-firewall-virenschutz-215572.html

Ausgedruckt am: 01.08.2025 um 05:08 Uhr

29 Kommentare

Neuester Kommentar

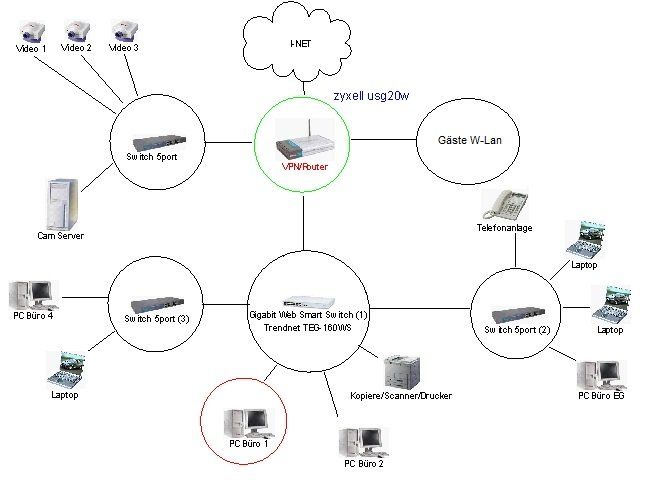

Hallo Jan,

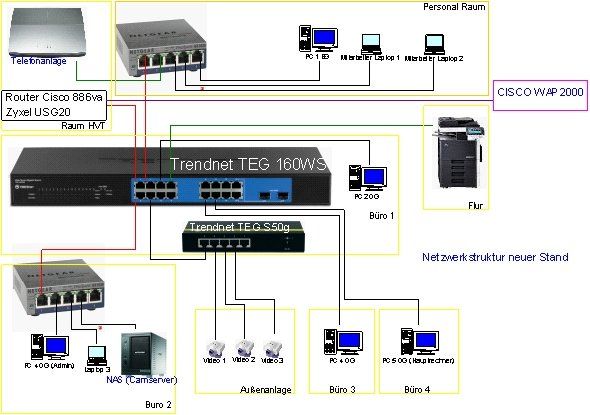

ich würde die sache etwas anders angehen. die fritzbox würde ich raus nehmen oder evtl noch zum accesspoint degradieren. vom aufbau würde ich es so machen das ich in dem zyxel 3 netzwerke schaffe (ich gehe mal davon aus die box kann das)

1. netz (unten mitte) wäre das firmennetzwerk (zugriff auf netz 2)

2. netz (oben links) für das videosystem

3. netz (oben recht) gäste wlan (nur internet kein zugriff auf netz 1 und 2)

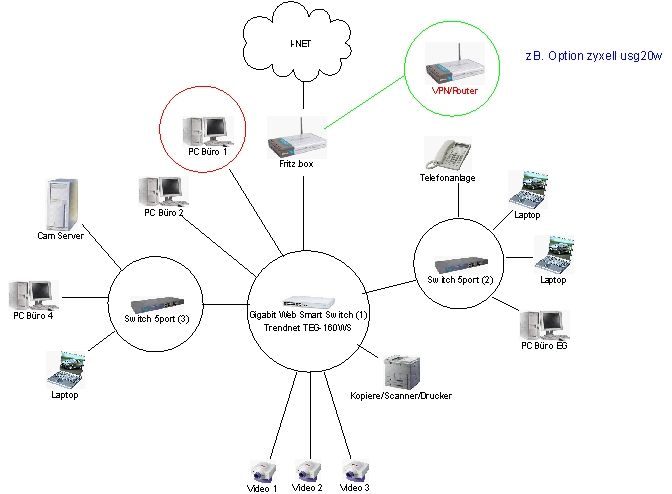

soo würde ich es gedanklich aufbauen. ich hoffe die grafik erklärt es gut :D leider kenn ich den zyxel nicht so gut bzw garnicht und weiß daher auch nicht ob man 3 getrennte netze in dem system erstellen kann. den vpn würde ich mit zugriff auf netz 1 und 2 einrichten.

mfg IT-Arsonist

ich würde die sache etwas anders angehen. die fritzbox würde ich raus nehmen oder evtl noch zum accesspoint degradieren. vom aufbau würde ich es so machen das ich in dem zyxel 3 netzwerke schaffe (ich gehe mal davon aus die box kann das)

1. netz (unten mitte) wäre das firmennetzwerk (zugriff auf netz 2)

2. netz (oben links) für das videosystem

3. netz (oben recht) gäste wlan (nur internet kein zugriff auf netz 1 und 2)

soo würde ich es gedanklich aufbauen. ich hoffe die grafik erklärt es gut :D leider kenn ich den zyxel nicht so gut bzw garnicht und weiß daher auch nicht ob man 3 getrennte netze in dem system erstellen kann. den vpn würde ich mit zugriff auf netz 1 und 2 einrichten.

mfg IT-Arsonist

3 verschiedene IP bereiche

1. netz z.b. 192.168.110.xxx

2. netz z.b. 192.168.120.xxx

3. netz z.b. 192.168.130.xxx

die zugriffe auf die verschiedenen internen netzt routest du dann im zyxel. (sprich zugriff von netz 1 auf netz 2) vpn auf sich selbst funktioniert nicht.

mit sicherheit kann man das ganze auch über vlan abdecken. nur an dem punkt kann ich leider nicht weiterhelfen, sorry. aber vielleicht schreibt ja noch jemand anderes etwas zum thema vlan.

1. netz z.b. 192.168.110.xxx

2. netz z.b. 192.168.120.xxx

3. netz z.b. 192.168.130.xxx

die zugriffe auf die verschiedenen internen netzt routest du dann im zyxel. (sprich zugriff von netz 1 auf netz 2) vpn auf sich selbst funktioniert nicht.

mit sicherheit kann man das ganze auch über vlan abdecken. nur an dem punkt kann ich leider nicht weiterhelfen, sorry. aber vielleicht schreibt ja noch jemand anderes etwas zum thema vlan.

Hallo,

> 2)Alle PC und Laptop´s müssen auf den Netzwerk Drucker/Scanner zugreifen können.

Auch kein Thema!

von VLANs und kann diese auch routen, denn das kann Dein Switch nicht der Switch unterstützt zwar VLANs und das bis zu 256,

aber man braucht eben auch immer zwingend "etwas" was die VLANs bzw. deren Verkehr routet!

Des weiteren unterstützt die Zyxel USG20 auch IPSec und SSL VPNs!

DMZ, dann kann man aus dem Internet darauf zugreifen und aus dem LAN auch.

wenn die WLAN APs das unterstützen sollten an den WLAN APs mittels MultiSSID zwei WLAN Netze aufsetzen.

und Deinen Netzwerkkenntnissen zu tun, bzw. sollte man sich zumindest von allen im Netzwerk beteiligten Geräten

erst einmal alle Bedienungsanleitungen durchlesen und dann "Step by Step" das ganze umsetzen!

Dann kann das sogar richtig gut laufen.

Gruß

Dobby

Macht es Sinn dieses zu nutzen um, die Netzwerke untereinander zu trennen.

Ja sicherlich und das ist auch eine ganz alltägliche Situation.Gegeben sein sollte:

1)PC Büro 1,2 und 4 sowie der Laptop an Switch 3 müssen untereinander Kommunizieren können.

Das kann man ja so mittels VLANs einrichten, gar kein Thema.1)PC Büro 1,2 und 4 sowie der Laptop an Switch 3 müssen untereinander Kommunizieren können.

> 2)Alle PC und Laptop´s müssen auf den Netzwerk Drucker/Scanner zugreifen können.

Auch kein Thema!

3)Cam´s sollen von extern ansprechbar sein. (Wenn sicherer über VPN)

So oder so nur! Ich würde dann aber auf die Zyxel ZyWall USG 20 zurückgreifen, denn die hat kann unterstützt auch das Bildenvon VLANs und kann diese auch routen, denn das kann Dein Switch nicht der Switch unterstützt zwar VLANs und das bis zu 256,

aber man braucht eben auch immer zwingend "etwas" was die VLANs bzw. deren Verkehr routet!

Des weiteren unterstützt die Zyxel USG20 auch IPSec und SSL VPNs!

4)PC Büro EG und Laptop´s an Switch 2 sollen keinen Zugang auf PC Büro 1,2 und 4 haben

Ist auch kein Thema mittels Siwtch ACLs und Port Security.5)Eventuell noch ein VPN Zugang auf Cam Server(Dies ist übrigens ein NAS von Netgear)

Von wem das ist ist völlig egal, aber ich würde den entweder in ein eigenes VLAN "legen" wollen, wenn nicht sogar in eineDMZ, dann kann man aus dem Internet darauf zugreifen und aus dem LAN auch.

6)Ein Gastzugang über W-Lan für Internetzugang soll zur Verfügung gestellt werden können.

Überall oder reicht ein WLAN AP dazu? Wenn einer reicht auch ab in die DMZ damit in ein eigenes VLANund wenn nicht dann ebenwenn die WLAN APs das unterstützen sollten an den WLAN APs mittels MultiSSID zwei WLAN Netze aufsetzen.

7)Zugänge auf alle PC und Laptop´s für Updates

Über das Internet dann wohl eher oder habt Ihr auch einen Server.und Wartung von extern wären schön.

Bitte dann auch nur via VPN mittels IPSec!!!!Frage ist das mit diesem Equipment überhaupt möglich

Ja, nur zu den WLAN APs die Ihr habt könntest Du noch mehr sagen bzw. erzählen.und bekomme ich das als mehr oder weniger Laie hin.

Das kommt auf Dich selber an und hat sicherlich zum Schluss mit Deinem "Können"und Deinen Netzwerkkenntnissen zu tun, bzw. sollte man sich zumindest von allen im Netzwerk beteiligten Geräten

erst einmal alle Bedienungsanleitungen durchlesen und dann "Step by Step" das ganze umsetzen!

Dann kann das sogar richtig gut laufen.

Gruß

Dobby

Kann man denn dem Computer bzw. der Netzwerkkarte nicht mitteilen in welche VLANs sie zugreifen kann/darf.

Doch das muss man sogar denn auch die Computer müssen VLAN fähig sein bzw. die Netzwerkkarten dieser PCs,sonst wird es eben nichts mit VLANs.

Das müsste mein Switch können.

Das steht immer in der Bedienungsanleitung des Switches.Sprich sowas wie ProSafe von Netgear. Also mit richtigem DMZ Port.

Ich denke Ihr habt auch einen Zyxel USG20? Die sollte wenn sie vorhandenist schon besser sein zumindest meiner Meinung nach!

- Kontentfilter

- Bessere VPN Eigenschaften.

1 AP reicht. Könnte doch mit in die Video / Cam Server DMZ.

- Also wenn man einen AP hat der "nur" eine SSID oder besser nur ein WLAN aufspannen kann,dann würde ich diesen einmal für den externen Gebrauch (Gäste WLAN nur Internet) und zum anderen würde ich

einen zweiten kaufen oder organisieren und im LAN positionieren und diesen dann für den internen Gebrauch konfigurieren.

- Wenn der WLAN AP zwei SSIDs unterstützt oder besser mehrere WLANs aufspannen kann, dann würde ich zwei SSIDs

anlegen und zwar jede in ein eigenes VLAN und eines ist dann für die Gäste und eines für die Mitarbeiter, dieser WLAN AP

sollte dann aber logisch weise in dem internen Netzwerk (LAN) und nicht in der DMZ aufgestellt werden.

ab da noch eine LevelOne Kiste rumliegen. Was Sollte son AP denn mit sich bringen?

Wenn Du nur einen WLAN AP hättest sollte dieser auch MultiSSID fähig sein und wenn Du zwei WLAN APshast ist das auch nicht schlecht, denn dann kann einer in die DMZ in ein eigenes VLAN und einer in das LAN.

Gruß

Dobby

Nein, den Zyxel hatte ich mir angeschaut. Würde mir diesen dann zulegen.

Ach so das hatte ich dann der Zeichnung von Dir falsch entnommen, weil dort "Option Zyxel USG20" noch zusätzlichaufgeführt war!

Gruß

Dobby

Der Trendnet Switch ist als Web Smart Switch VLAN fähig, damit klappt dann die vorgeschlagene und sinnvolle Segmentierung in 3 Netze in jedem Falle. Da bei den anderen Switches kein Modell genannt wurde müssen wir da jetzt mal raten ...

Sinnvoll wäre eine VLAN Fähigkeit hier natürlich auch.

Mit dem Einsatz einer VLAN fähigen zentralen Firewall oder Firewall Router wie z.B, dieser_hier die auch den Internet Zugang realisieren, kannst du die Kommunikation zwischen den IP Segmenten (VLANs) intern ja sicherstellen. Ein klassisches Standard Design !

Optimal wäre ein Layer 3 Routing Switch, was aber eine Neuinvestition bedeuten würde. Jedenfalls für den "Core".

Wie man das mit einer Firewall löst beschreibt dir dieses Forumstutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern (Kapitel -> "Praxisbeispiel")

Damit könntest du auch zentral gleich dein VPN und das Gästenetz abfackeln.

Sinnvoll wäre eine VLAN Fähigkeit hier natürlich auch.

Mit dem Einsatz einer VLAN fähigen zentralen Firewall oder Firewall Router wie z.B, dieser_hier die auch den Internet Zugang realisieren, kannst du die Kommunikation zwischen den IP Segmenten (VLANs) intern ja sicherstellen. Ein klassisches Standard Design !

Optimal wäre ein Layer 3 Routing Switch, was aber eine Neuinvestition bedeuten würde. Jedenfalls für den "Core".

Wie man das mit einer Firewall löst beschreibt dir dieses Forumstutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern (Kapitel -> "Praxisbeispiel")

Damit könntest du auch zentral gleich dein VPN und das Gästenetz abfackeln.

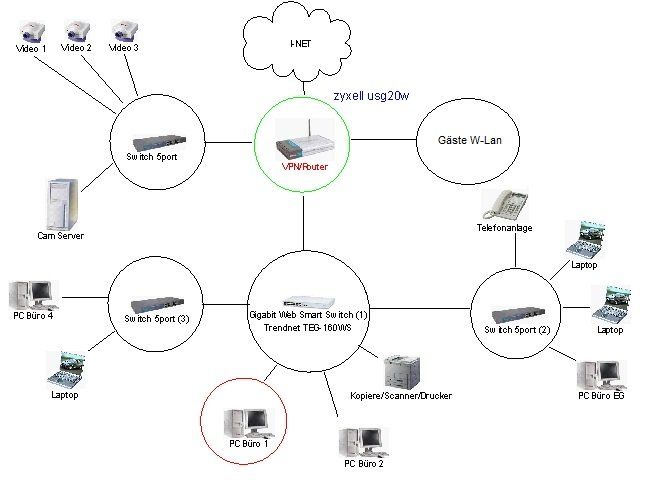

Ja passt wunderbar und ist so machbar !

Deine Frage zur Firewall oben und Lizenzen... Nein Lizenzen gibt es bei der pfSense nicht, dort ist generell ALLES freigeschaltet bzw. gar nicht eingeschränkt so das Lizenzen nötig sind.

Passende Literatur dazu findest du auch hier:

amazon.de/Pfsense-Definitive-Christopher-M-Buechler/dp/097903428 ...

oder eben auf der Projektseite:

pfsense.org

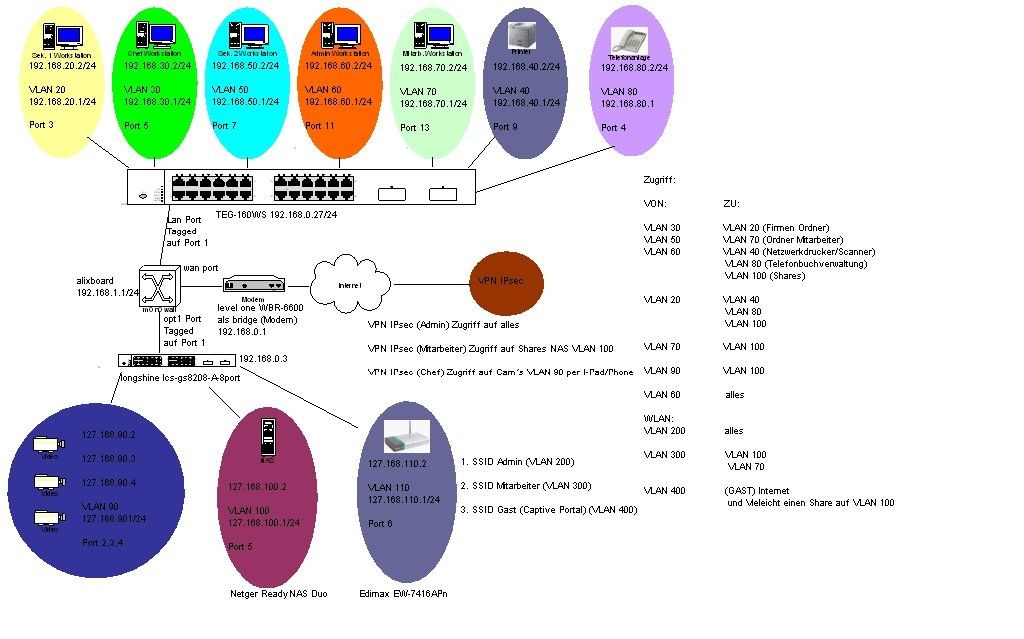

Auf alle Fälle ist deine Struktur so OK und auch machbar. Auf dem Trendnet legst du deine VLANs um so die Segmente zu trennen.

Mit einem Trunk auf den Router oder die erbindenede Firewall, die die Kommunikation zw. den VLANs regelt

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern --> "Praxisbeispiel"

richtest du dann mit entsprechenden Filterlisten z.B. den Zugang zum Drucker usw. wasserdicht ein.

Das Gast VLAN wird dann mit einem Captive Portal:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

wasserdicht abgetrennt und mit einem Einmalpasswort Login versehen:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

mit dem du bequem den Zugang regeln kannst und auch rechtssicher dokumentieren kannst. Mit den Multi SSIDs des WLAN APs kannst du dann noch weitere sichere interne WLANs realisieren.

Fazit: Es geht alles so wie du dir das vorstellst und auch oben so beschrieben hast.

Nur du musst festlegen welche VLANs du wofür einrichten willst...das ist eigentlich schon alles.

Was du sicher brauchst ist ein VLAN für

So kann z.B. ein Design aussehen. Der Rest ist ja schon bestens in deiner Zeichnung oben dargestellt

Deine Frage zur Firewall oben und Lizenzen... Nein Lizenzen gibt es bei der pfSense nicht, dort ist generell ALLES freigeschaltet bzw. gar nicht eingeschränkt so das Lizenzen nötig sind.

Passende Literatur dazu findest du auch hier:

amazon.de/Pfsense-Definitive-Christopher-M-Buechler/dp/097903428 ...

oder eben auf der Projektseite:

pfsense.org

Auf alle Fälle ist deine Struktur so OK und auch machbar. Auf dem Trendnet legst du deine VLANs um so die Segmente zu trennen.

Mit einem Trunk auf den Router oder die erbindenede Firewall, die die Kommunikation zw. den VLANs regelt

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern --> "Praxisbeispiel"

richtest du dann mit entsprechenden Filterlisten z.B. den Zugang zum Drucker usw. wasserdicht ein.

Das Gast VLAN wird dann mit einem Captive Portal:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

wasserdicht abgetrennt und mit einem Einmalpasswort Login versehen:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

mit dem du bequem den Zugang regeln kannst und auch rechtssicher dokumentieren kannst. Mit den Multi SSIDs des WLAN APs kannst du dann noch weitere sichere interne WLANs realisieren.

Fazit: Es geht alles so wie du dir das vorstellst und auch oben so beschrieben hast.

Nur du musst festlegen welche VLANs du wofür einrichten willst...das ist eigentlich schon alles.

Was du sicher brauchst ist ein VLAN für

- das Gastnetz

- eins für das Voice Netz

- eins für deinen Zugriff von außen (DMZ)

- PCs 4.OG

- PCs 5.OG

- Cams und NAS

So kann z.B. ein Design aussehen. Der Rest ist ja schon bestens in deiner Zeichnung oben dargestellt

Das ist sehr schwer zu sagen, da wir hier über einen Forumsthread niemals deine technische Kompetenz beurteilen und einschätzen können !

Fakt ist: Preiswerter als mit dem Mikrotik 750 mit 35 Euronen bekommst du es nicht hin !

Der Mikrotik kommt vom Funktionsumfang fast an den Cisco ran bzw. übertrumpft ihn in manchen Funktionen sogar. Das neue Router OS hat ein WebGUI zum Konfigurieren oder das legendäre grafische WinBox Tool.

Wenn du nur einigermaßen netzwerktechnische Grundlagen von IP beherrschst wirst du problemlos damit umgehen können.

Das gleiche gilt eigentlich für den Cisco, der mit den iOS Kommandos einen sehr übersichtliche und komfortable Syntax zum Konfigurieren und Troubleshooten hat.

Beide haben Dutzend Beispielkonfigs im Netz. Und beide haben für Klicki Bunti Windows Knechte auch ein GUI oder grafische Setup Software.

Fakt ist auch das diese beiden Systeme durch den sehr sehr umfangreichen Featureset eine Riesenvielfalt von Konfig Optionen haben die mit Billigroutern ala Speedport, FritzBox, D-Link, NetGear und Co niemals zu vergleichen sind...keine Frage.

Wenn du also grundlegend weisst was du Netzwerk technisch tust kommst du wunderbar damit klar.

Außerdem 35 Euro ist ja nun auch eher Taschengeld Niveau und tut nicht weh wenn man dann doch bemerkt das das eigene Know How nicht reicht um solche Maschinen zu beherrschen. Der Cisco tut da etwas mehr weh wenn man das als "Lehrgeld" verbuchen müsste.

"Its your own choice..." !

Fakt ist: Preiswerter als mit dem Mikrotik 750 mit 35 Euronen bekommst du es nicht hin !

Der Mikrotik kommt vom Funktionsumfang fast an den Cisco ran bzw. übertrumpft ihn in manchen Funktionen sogar. Das neue Router OS hat ein WebGUI zum Konfigurieren oder das legendäre grafische WinBox Tool.

Wenn du nur einigermaßen netzwerktechnische Grundlagen von IP beherrschst wirst du problemlos damit umgehen können.

Das gleiche gilt eigentlich für den Cisco, der mit den iOS Kommandos einen sehr übersichtliche und komfortable Syntax zum Konfigurieren und Troubleshooten hat.

Beide haben Dutzend Beispielkonfigs im Netz. Und beide haben für Klicki Bunti Windows Knechte auch ein GUI oder grafische Setup Software.

Fakt ist auch das diese beiden Systeme durch den sehr sehr umfangreichen Featureset eine Riesenvielfalt von Konfig Optionen haben die mit Billigroutern ala Speedport, FritzBox, D-Link, NetGear und Co niemals zu vergleichen sind...keine Frage.

Wenn du also grundlegend weisst was du Netzwerk technisch tust kommst du wunderbar damit klar.

Außerdem 35 Euro ist ja nun auch eher Taschengeld Niveau und tut nicht weh wenn man dann doch bemerkt das das eigene Know How nicht reicht um solche Maschinen zu beherrschen. Der Cisco tut da etwas mehr weh wenn man das als "Lehrgeld" verbuchen müsste.

"Its your own choice..." !

was ist mit dem Subnetz dies bleibt immer 255.255.255.0 die /24 hinter einer IP Adresse wäre dann dieses?

255.255.255.0 = /24Gruß

Dobby

Vorsicht !!

...heist also ich kann 254 IP Adressen in diesem Subnetz vergeben. Ist das so richtig?

Nein, das ist nicht richtig !Die korrekte Antwort lautet 253 !

<edit> Sorry, Kollege Lochkarte.. hat Recht unten...es sind in der Tat 254 !!! </edit>

Die Adresse wo alle Hostbits auf 0 gesetzt sind ist in der Regel die Netzwerkadresse selber die nicht vergeben werden kann.

Da wo alle Hostbits 1 sind ist die Broadcast Adresse die definitiv nicht vergeben werden darf !

Was erstere Adresse anbetrifft gibt es einige Endgeräte die damit umgehen können aber nur ein Bruchteil. Zur Sicherheit sollte man diese also nicht vergeben.

Diese Regel gilt natürlich auch für alle anderen Subnetzmasken.

...heist also ich kann 254 IP Adressen in diesem Subnetz vergeben. Ist das so richtig?

Nein, das ist nicht richtig !

<edit> Sorry, Kollege Lochkarte.. hat Recht unten...es sind in der Tat 254 !!! </edit>

Die Adresse wo alle Hostbits auf 0 gesetzt sind ist in der Regel die Netzwerkadresse selber die nicht vergeben werden kann.

Da wo alle Hostbits 1 sind ist die Broadcast Adresse die definitiv nicht vergeben werden darf !

Was erstere Adresse anbetrifft gibt es einige Endgeräte die damit umgehen können aber nur ein Bruchteil. Zur Sicherheit sollte man diese also nicht vergeben.

Diese Regel gilt natürlich auch für alle anderen Subnetzmasken.

Zitat von @aqui:

Vorsicht !!

...heist also ich kann 254 IP Adressen in diesem Subnetz vergeben. Ist das so richtig?

Nein, das ist nicht richtig ! Die korrekte Antwort lautet 253 !

Vorsicht !!

...heist also ich kann 254 IP Adressen in diesem Subnetz vergeben. Ist das so richtig?

Nein, das ist nicht richtig ! Die korrekte Antwort lautet 253 !

Erwischt großer Meister:

Man hat 2^8 = 256 Kombinationen der Bits,von denen "All-Zero" udn "All-One" nicht benutzt werden können. Damnit beliben 254 als benutzbare IP-Adressen übrig.

253 wären es allerdings dann, wenn Du die IP-Adresse für den ggf. notwendigen Router auch gleich mit abziehst.

Trotzdem schönen Sonntag noch.

lks

Hallo,

- Man kann das via Switch ACLs auf den Switchen regeln.

- Man kann auch einfach den PC von VLAN20 zu einem "Mitglied" von VLAN30,50 & 60 machen

nur eigentlich bezweckt man mit den VLANs ein Trennung bzw. Aufteilung des Netzwerkes

damit eben nicht "jeder" an die anderen Netzwerksegmente bzw. VLANs heran kann.

Ich würde daher dringend empfehlen ein NAS anzuschaffen und/oder einen zentralen Server

einzusetzen um das mit dem Ordner und den Dokumenten zu regeln.

Dann kann jeder in seinem VLAN bleiben und dennoch auf die Dokumente zugreifen.

wieder rückgängig und jeder kann auch alles zugreifen.

Gruß

Dobby

Jetzt brauche ich aber zugang von PC´s aus VLAN 30,50,60 auf einen ordner vom PC aus dem VLAN 20.

- Man kann das durch Firewallregeln bzw. ACLs auf der mOnOwall realisieren- Man kann das via Switch ACLs auf den Switchen regeln.

- Man kann auch einfach den PC von VLAN20 zu einem "Mitglied" von VLAN30,50 & 60 machen

nur eigentlich bezweckt man mit den VLANs ein Trennung bzw. Aufteilung des Netzwerkes

damit eben nicht "jeder" an die anderen Netzwerksegmente bzw. VLANs heran kann.

Ich würde daher dringend empfehlen ein NAS anzuschaffen und/oder einen zentralen Server

einzusetzen um das mit dem Ordner und den Dokumenten zu regeln.

Dann kann jeder in seinem VLAN bleiben und dennoch auf die Dokumente zugreifen.

Wo ist der Denkfehler?

Man teilt und segmentiert das Netzwerk nicht erst auf und dann macht man quasi alleswieder rückgängig und jeder kann auch alles zugreifen.

Gruß

Dobby