Konfiguration von Vlans auf Mikrotik 750gr3

Hallo,

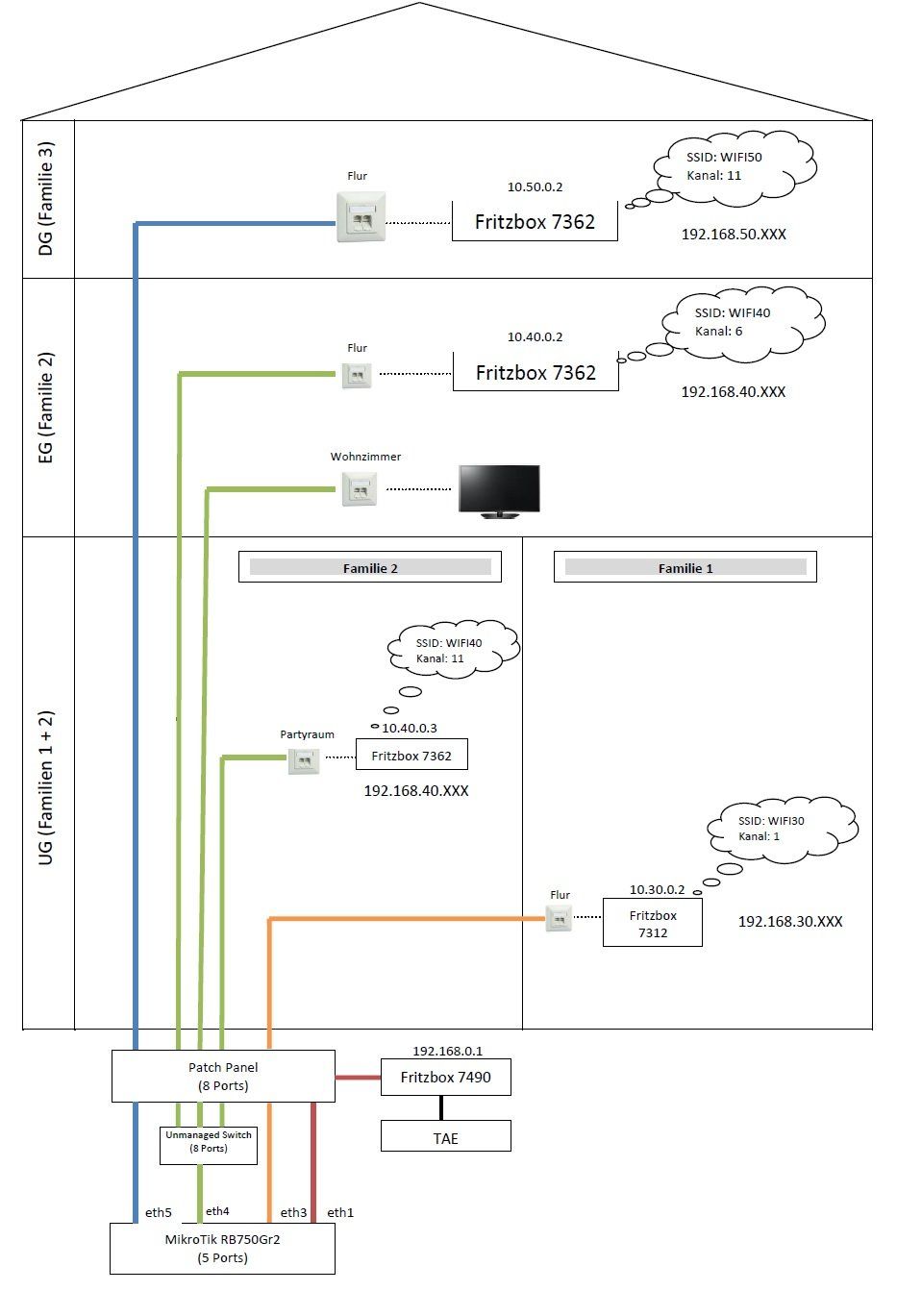

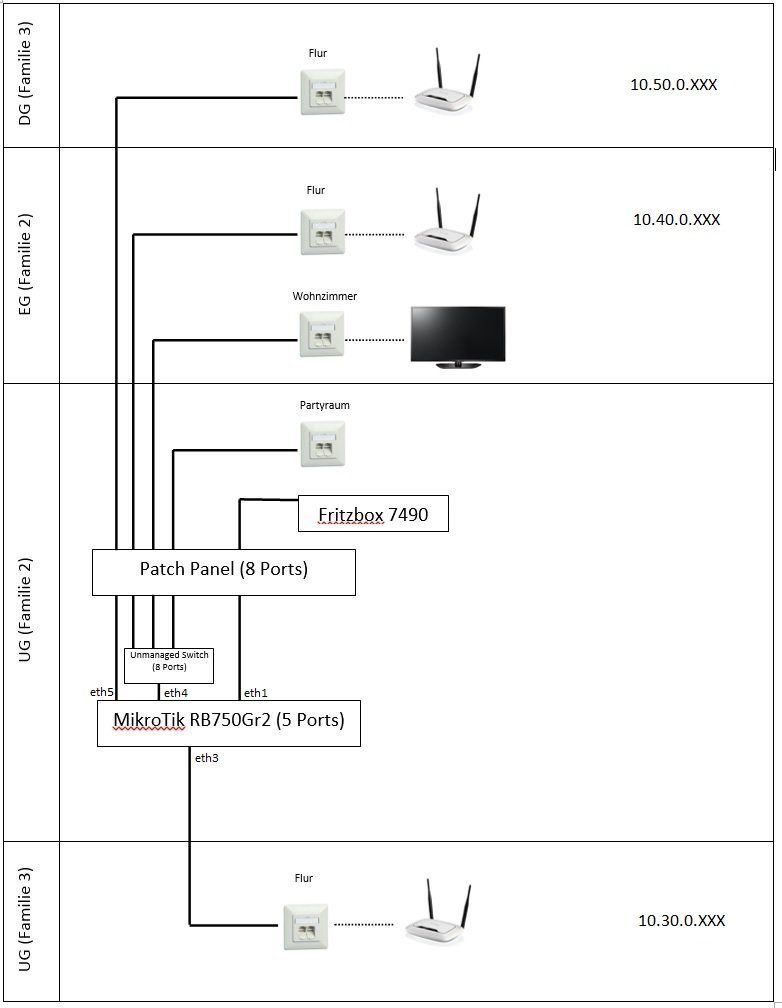

in einem Mehrfamilienhaus soll die Internetverbindung gemeinsam genutzt werden, während die Netzwerkbereiche der einzelnen Familien voneinander getrennt sind.

Um das Vorhaben kostengünstig zu gestalten, wurde ein Mikrotik 750gr3 angeschafft und weitestgehend auf die bisher vorhandene Infrastruktur zurückgegriffen.

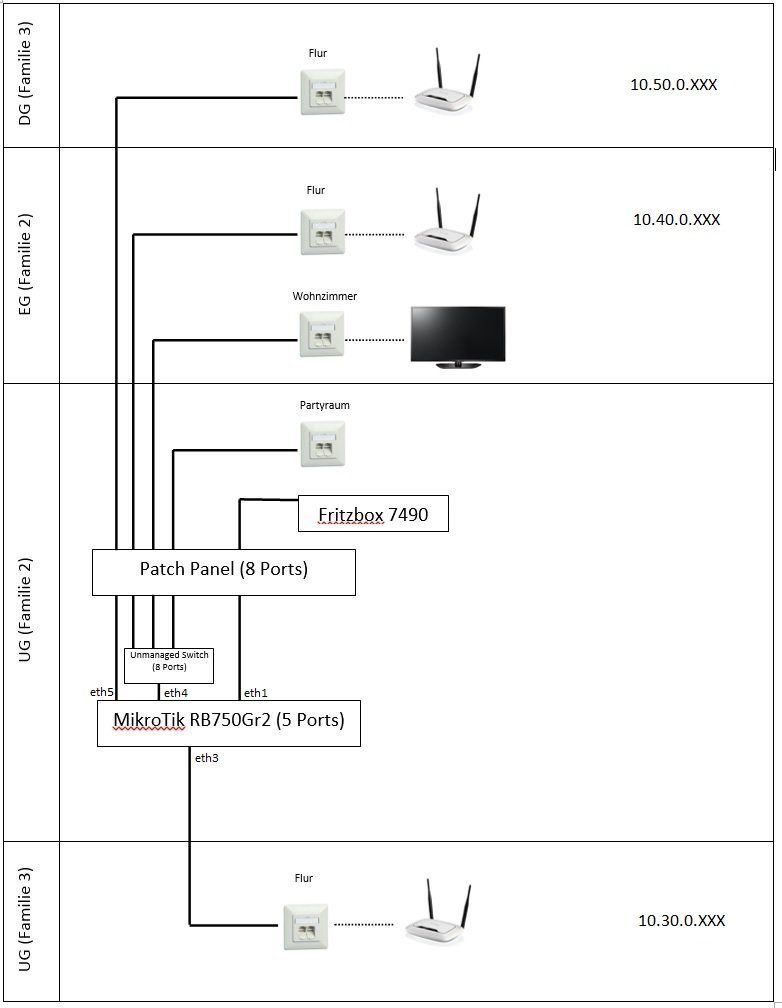

Der Aufbau würde mit dem Mikrotik folgendermaßen aussehen:

Es sollen separate Vlans eingerichtet werden, sodass das Netzwerk in der nächsten Ausbaustufe einfach durch einen managed Switch (z.B. Cisco SG200) erweitert werden kann.

Heute Nachmittag habe ich mich an die Einrichtung des Mikrotik Routers und dabei einen Blick auf verschiedene Anleitungen in diesem Forum geworfen.

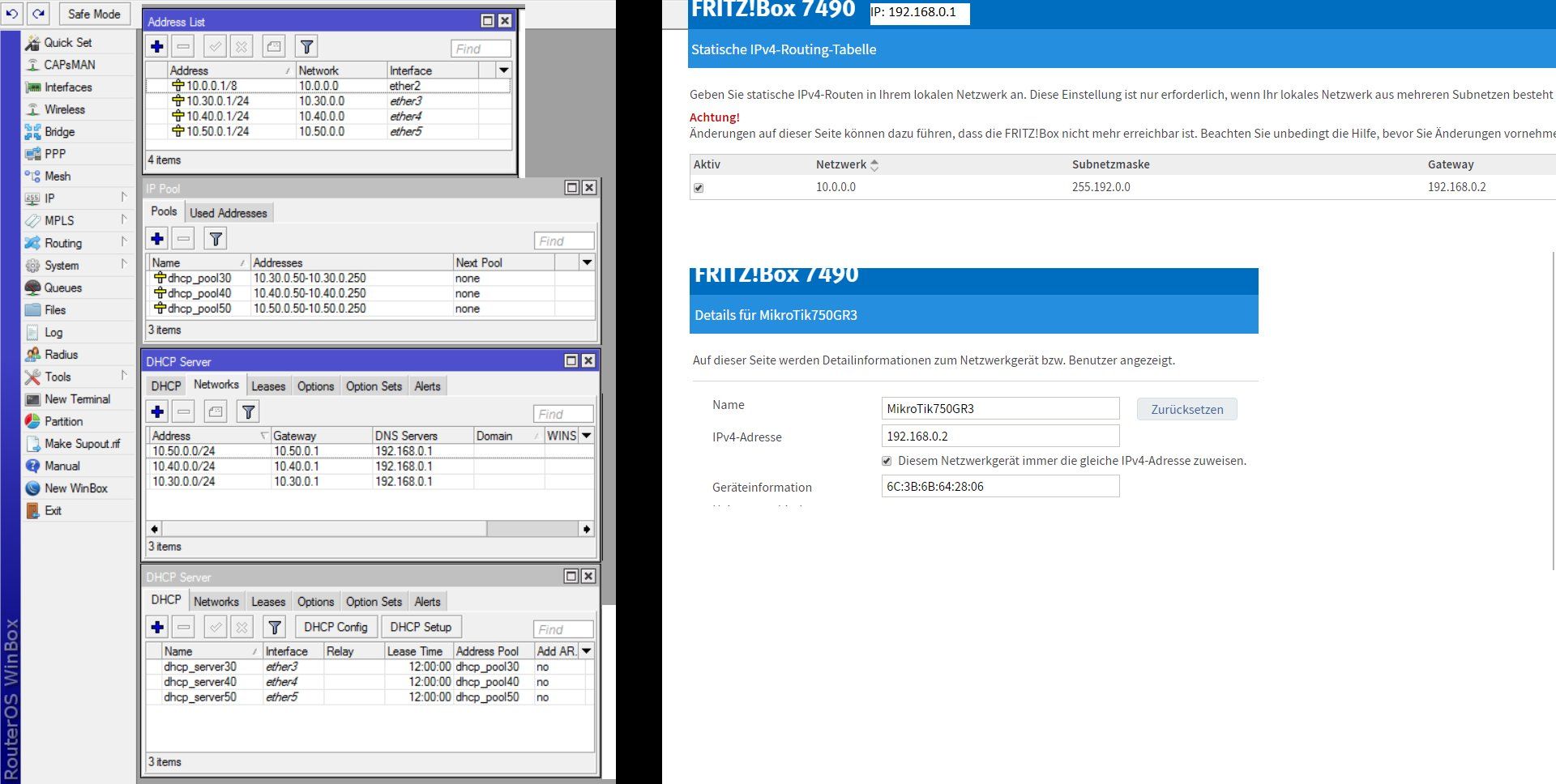

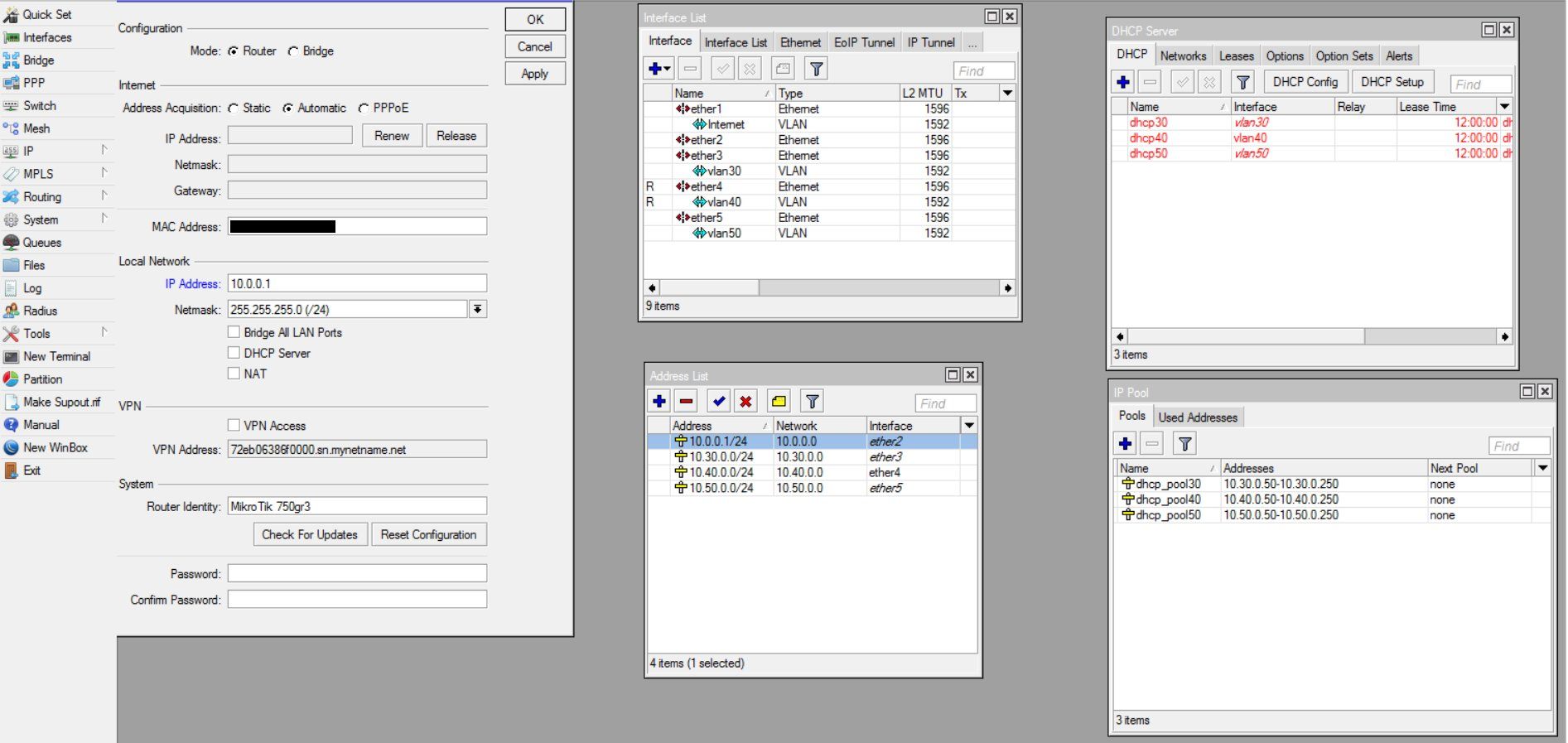

Was bisher erledigt wurde:

- Erstellung von separaten IP-Pools

- Erstellung von separaten DHCP-Servern

- Erstellung von separaten Vlans

Womit ich mich noch nicht befasst habe:

- Firewall Regeln

- Erstellung statischer Routen in der Fritzbox

Aktuelles Problem:

Momentan bekommen Geräte die an Ports 3, 4, 5 angeschlossen werden keine entsprechende IP-Adresse zugewiesen. Wo ist der Fehler?

Welche Einstellungen sind für eth1 ("Internet") vorzunehmen, damit das Konstrukt funktioniert?

Eine statische IP-Adresse für den Router im Netz der Fritzbox wird später noch vergeben, da deren Adressbereich später noch logisch angeglichen werden soll.

Ich bin blutiger Anfänger in Sachen Vlan und Mikrotik und bitte daher vermeintlich "dumme" Fragen zu entschuldigen.

Ich hatte vorher lediglich Einblick in TP-Link und AVM Geräte, die höchstens mal als Kaskade konfiguriert wurden.

Vielen Dank im Voraus!

in einem Mehrfamilienhaus soll die Internetverbindung gemeinsam genutzt werden, während die Netzwerkbereiche der einzelnen Familien voneinander getrennt sind.

Um das Vorhaben kostengünstig zu gestalten, wurde ein Mikrotik 750gr3 angeschafft und weitestgehend auf die bisher vorhandene Infrastruktur zurückgegriffen.

Der Aufbau würde mit dem Mikrotik folgendermaßen aussehen:

Es sollen separate Vlans eingerichtet werden, sodass das Netzwerk in der nächsten Ausbaustufe einfach durch einen managed Switch (z.B. Cisco SG200) erweitert werden kann.

Heute Nachmittag habe ich mich an die Einrichtung des Mikrotik Routers und dabei einen Blick auf verschiedene Anleitungen in diesem Forum geworfen.

Was bisher erledigt wurde:

- Erstellung von separaten IP-Pools

- Erstellung von separaten DHCP-Servern

- Erstellung von separaten Vlans

Womit ich mich noch nicht befasst habe:

- Firewall Regeln

- Erstellung statischer Routen in der Fritzbox

Aktuelles Problem:

Momentan bekommen Geräte die an Ports 3, 4, 5 angeschlossen werden keine entsprechende IP-Adresse zugewiesen. Wo ist der Fehler?

Welche Einstellungen sind für eth1 ("Internet") vorzunehmen, damit das Konstrukt funktioniert?

Eine statische IP-Adresse für den Router im Netz der Fritzbox wird später noch vergeben, da deren Adressbereich später noch logisch angeglichen werden soll.

Ich bin blutiger Anfänger in Sachen Vlan und Mikrotik und bitte daher vermeintlich "dumme" Fragen zu entschuldigen.

Ich hatte vorher lediglich Einblick in TP-Link und AVM Geräte, die höchstens mal als Kaskade konfiguriert wurden.

Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 320102

Url: https://administrator.de/forum/konfiguration-von-vlans-auf-mikrotik-750gr3-320102.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

15 Kommentare

Neuester Kommentar

Wenn du sowieso nur 1 VLAN auf die Ports legst kannst du dir das auch sparen und die Netze direkt auf die Ports legen...

Ein Router braucht keine VLAN Konfiguration um mehrere Netze zu verwalten!

Am besten legst du alle VLANs auf einen Port und trennst diese dann entsprechend am L2 Switch auf.

Dein Problem wird einfach sein, dass deine APs keine VLAN Konfiguration eingestellt haben. Denn deine aktuelle Konfig schickt nur Frames mit VLAN Tag raus.

Eth1 konfigurierst du einfach mit einer festen IP im Netz deiner Fritzbox und konfigurierst auf dieser Statische Routen in die Subnetze hinter den Mikrotik.

VG

Val

Ein Router braucht keine VLAN Konfiguration um mehrere Netze zu verwalten!

Am besten legst du alle VLANs auf einen Port und trennst diese dann entsprechend am L2 Switch auf.

Dein Problem wird einfach sein, dass deine APs keine VLAN Konfiguration eingestellt haben. Denn deine aktuelle Konfig schickt nur Frames mit VLAN Tag raus.

Eth1 konfigurierst du einfach mit einer festen IP im Netz deiner Fritzbox und konfigurierst auf dieser Statische Routen in die Subnetze hinter den Mikrotik.

VG

Val

Kollege Valexus hat Recht. Es reicht für das obere Design eine Konfig ohne VLANs ! Das ist erheblich einfacher für dich umzusetzen und nochmal einfacher zu administrieren und passt obendrein besser auf dein Design.

Ein solches reines Port Routing Setup findest du HIER beschrieben.

Dort sind alle relevanten Schritte haarklein erklärt so das es auch ein Anfänger einfach nachvollziehen kann. Sich parallel etwas Grundlagenwissen zum Thema anzueignen kann auch nie schaden !

Firewall Regeln kommen immer ganz zum Schluss !! Logisch, denn sonst stellst du dir ggf. Fallen in die du selber reintappst.

Damit sollte das Grund Setup dann ein Kinderspiel sein.

Du solltest das Szenario dann erstmal wasserdicht testen indem du per Kabel angeschlossenen Endgeräte in die MT Ports steckst und die Connectivity und auch die DHCP IP Adressvergabe in den Familien IP Netzen sauber testest.

Damit kannst du dann sicher sagen das deine Haus Infrastruktur an sich keinerlei Fehler mehr hat.

Schlüsselpunkte sind wie immer:

Weitere generelle Fragen:

Hier nun deine ToDos im Groben:

Weitere Punkte:

Tip:

Du kannst dir sowohl die statische IP am ether 1 Port als auch die Default Route dort sparen wenn du dem DHCP Server über die Mac Adresse des Mikrotik am ether 1 Port immer fest per DHCP einen feste immer gleiche IP zuweist.

Dann konfigurierst du den ether 1 port einfach als DHCP Client !

Damit bekommt er dann die feste IP automatisch immer per DHCP von der Fritzbox. Die Fritzbox supportet so ein festnageln der IP an die Mac Adresse.

Es ist sehr wichtig das der MT am ether 1 Port immer eine feste statische IP Adresse hat, denn die Router in die einzelnen Familiennetze zeigt auf diese IP. Die darf sich also niemals ändern.

Du hast beide Optionen die Adressierung an ether 1 so umzusetzen.

Ein solches reines Port Routing Setup findest du HIER beschrieben.

Dort sind alle relevanten Schritte haarklein erklärt so das es auch ein Anfänger einfach nachvollziehen kann. Sich parallel etwas Grundlagenwissen zum Thema anzueignen kann auch nie schaden !

Firewall Regeln kommen immer ganz zum Schluss !! Logisch, denn sonst stellst du dir ggf. Fallen in die du selber reintappst.

Damit sollte das Grund Setup dann ein Kinderspiel sein.

Du solltest das Szenario dann erstmal wasserdicht testen indem du per Kabel angeschlossenen Endgeräte in die MT Ports steckst und die Connectivity und auch die DHCP IP Adressvergabe in den Familien IP Netzen sauber testest.

Damit kannst du dann sicher sagen das deine Haus Infrastruktur an sich keinerlei Fehler mehr hat.

Schlüsselpunkte sind wie immer:

- Default Konfig im MT abschalten !

Weitere generelle Fragen:

- Wo ist "Familie 1" ? Gibt es die nicht oder hast du die Familie im UG nur fälschlicherweise auch mit "3" bezeichent ?

Hier nun deine ToDos im Groben:

- Mikrotik auf das aktuellste Image updaten (optional aber empfehlenswert !)

- Mikrotik resetten und keine Default Konfig laden !

- Mit dem WinBox Tool MT an Port ether 2 konfigurieren !

- Port ether 1 ist fest der Port für die FritzBox ! Diesen mit der IP aus dem FB Netz 192.168.178.254, Maske: 255.255.255.0 versehen.

- Port ether 3 direkt eine IP Adresse für Familie 1 zuweisen. Z.B. 10.30.0.254 Maske: 255.255.255.0

- Port ether 4 direkt eine IP Adresse für Familie 2 zuweisen. Z.B. 10.40.0.254 Maske: 255.255.255.0

- Port ether 5 direkt eine IP Adresse für Familie 3 zuweisen. Z.B. 10.50.0.254 Maske: 255.255.255.0

- 3 mal DHCP Server einrichten für Familie 1, 2 und 3 und den entsprechenden Netzen zuweisen. Gateway IP zeigt auf die jeweilige .254er Mikrotik IP im Familiensegment und DNS Server ist die 192.168.178.1 (FritzBox)

- Default Route 0.0.0.0 /0 auf die Gateway IP: 192.168.178.1 (FritzBox) auf dem MT einrichten.

- Auf der FritzBox eine statische Route: Zielnetz: 10.0.0.0, Maske: 255.192.0.0, Gateway: 192.168.178.254 einrichten, die routet alle lokalen 10er Netze von 10.0.0.0 bis 10.63.0.0 an den Mikrotik.

- Damit ist die erste Grundkonfig fertig und du kannst das Routing an den MT Ports ins Internet testen !

- Bis hierhin solltest du erstmal sicher kommen, dann machen wir mit den Firewall Regeln weiter !

Weitere Punkte:

- Port ether 2 bleibt immer frei, denn so hast du eine sichtbare Lücke um die Ports auch optisch richtig für die Familiennetze zu stecken ! Außerdem hast du einen Familien unabhängigen Port für die Konfiguration des MT !

- An Port ether 3 steckst du den AP (Flur) für Familie 1

- An Port ether 4 steckst du den unmanaged Switch für Familie 2 und patchst dort alle Endgeräte Dosen von Familie 2 auf den Switch.

- An Port ether 5 steckst du den AP (DG) für Familie 3

- Nicht wundern wenn sich nach dem Zusammenstecken die Familien untereinander erreichen können !

Tip:

Du kannst dir sowohl die statische IP am ether 1 Port als auch die Default Route dort sparen wenn du dem DHCP Server über die Mac Adresse des Mikrotik am ether 1 Port immer fest per DHCP einen feste immer gleiche IP zuweist.

Dann konfigurierst du den ether 1 port einfach als DHCP Client !

Damit bekommt er dann die feste IP automatisch immer per DHCP von der Fritzbox. Die Fritzbox supportet so ein festnageln der IP an die Mac Adresse.

Es ist sehr wichtig das der MT am ether 1 Port immer eine feste statische IP Adresse hat, denn die Router in die einzelnen Familiennetze zeigt auf diese IP. Die darf sich also niemals ändern.

Du hast beide Optionen die Adressierung an ether 1 so umzusetzen.

Nach Abschluss der ersten Tests scheint alles soweit gut zu laufen.

Hört sich gut an ! Wenn man sich mit dem Gastnetz verbindet erhält man keinen Zugang ins Internet.

Mmmhhh...ein "Gastnetz" ist oben leider nicht in der Skizze zu erkennen.Nun zwingst du uns in die Raterei im freien Fall

- Ist das ein separates Netz über alle Familien ?

- Hat jede Familie ein "Gastnetz" ?

- Nutzt du für das Gastnetz separate APs ? Wenn nein supporten deine APs das MSSID Feature also das Aufspannen von mehreren WLANs auf einem AP ?

Es handelt sich hierbei ebenfalls um Fritzbox Geräte, welche auf "IP-Client" gestellt wurden.

Das ist Blödsinn aus Konfig Sicht und der völlig falsche Ansatz diese Geräte als reine WLAN APs zu konfigurieren.Wie man das richtig macht beschreibt ein detailiertes Tutorial hier im Forum:

Kopplung von 2 Routern am DSL Port

Setze das so um, dann funktioniert das auf Anhieb !

Wichtige ToTos:

- Nur LAN Port benutzen

- gemeinsame dedizierte SSID (WLAN Name)

- saubere Kanalplanung der Gast APs mit den Familien APs. (4 kanaliger Abstand) um einen störungsfreien Betrieb sicherzustellen !

Bedenke das du an Port ether 1 kaum Einflussmöglichkeiten hast um hier einen rechtssicheren Gastzugang zu erstellen. Als Anschlussinhaber bist du für Straftaten voll haftbar.

Es macht am meisten Sinn das als separaten Port an ether 2 einzurichten und dann das Hotspot Feature des Mikrotik zu nutzen.

Der hat idealerweise nämlich gleich sowas an Bord !

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

Damit kannst du ein perfektes Gastnetz mit Hotspot Zugang und Firewall Sicherheit erstellen.

Das sind die einzigen Geräte mit denen z.B. meine Eltern halbwegs klar kommen

Eigentlich Unsinn, denn das kann ein 15 Euro TP-Link 841n ebenso. Am WLAN muss ich ja mit nichts klarkommen in der Regel. Einzig das Passwort sollte man kennen ...mehr nicht. Das schaffen auch noch einigermaßen fitte Rentner und Senioren. Aber egal...Für jeden AP bzw. jede Fritzbox kann temporär ein unabhängiges Gast-Wlan aktiviert werden

Die Gastfunktion auf der FB ist Schrott und nicht wirklich rechtssicher. In D ist es durch die weiterhin aktive Störerhaftung gefährlich sowas zu machen. Pfiffige Kids und Leute die wissen was sie tun hebeln diesen Zugang im Handumdrehen aus.Erheblich sinnvoller ist sowas zenral für alle Parteinen mit einem sicheren Captive Portal zu machen. Zumal so oder so der der zentrale Anschlussinhaber rechtlich für Straftaten haftet.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Oder an nutzt dazu auch den Mikrotik Router der diese Funktion von sich aus auch an Board hat:

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

Familie 1 feiert Geburtstag und möchte seinen Gästen temporären Internetzugriff gewähren.

WebGUI FritzBox... was für einen Frickelei...viel zu kompliziert, das macht keiner mehr nach 1 Woche dann wird einfach das eigen Passwort verraten. Keep ist simple Stupid.Zentrales Gast WLAN Segment. Voucher IDs (Einmalpasswörter) für eine Zeitspanne auf einen Zettel gedruckt und wenn der Gast Zugang haben will reisst man ne Voucher ID vom Zettel ab

Im Hintergrund werkelt dann eine Whitelist auf dem Router die Gästen nur bestimmte Dienste erkaubt wie Email, und Surfen...fertig. Keep it simple stupid.

Ein rechtssicherer Gastzugang ist daher erstmal nicht so wichtig.

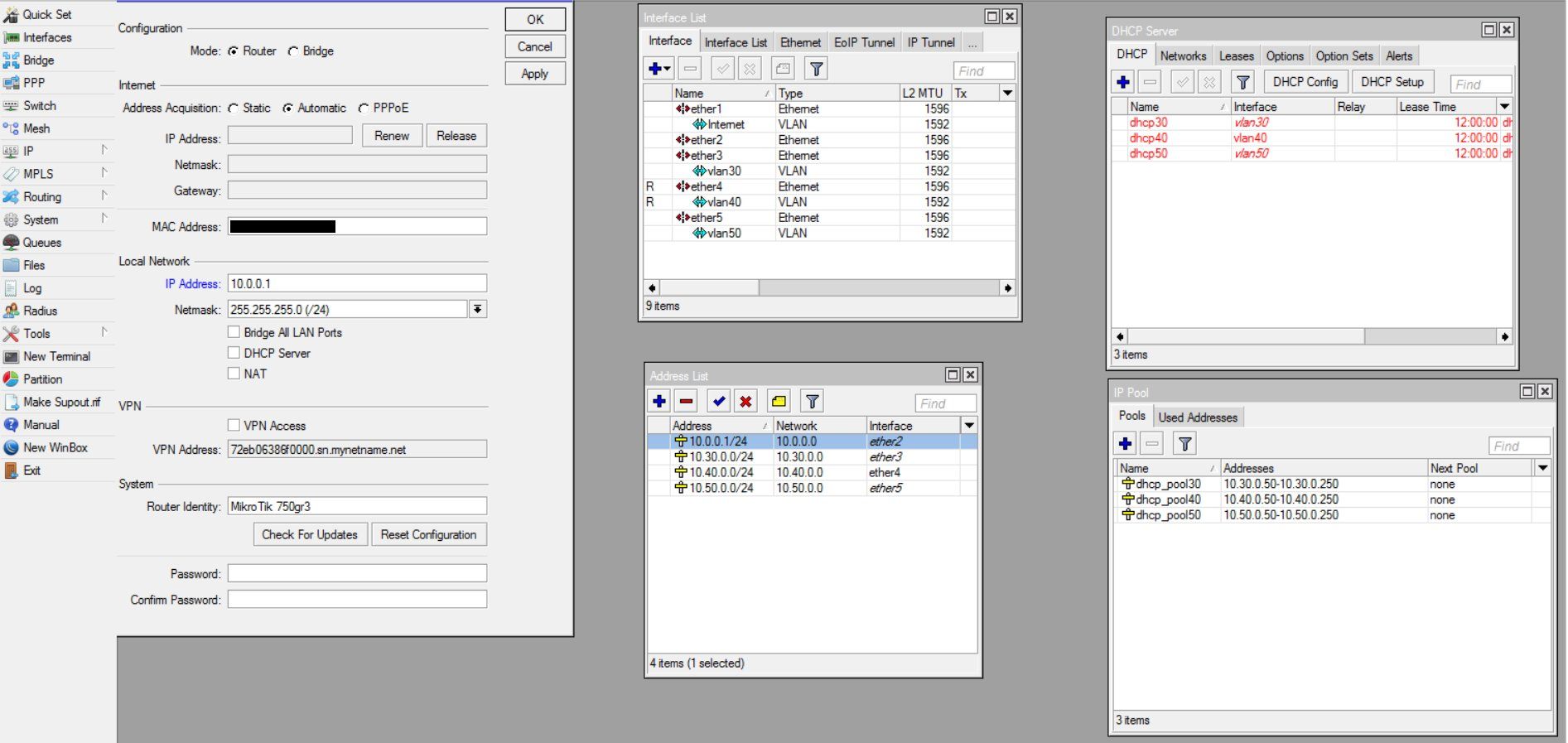

Dann lass das besser auch erstmal...Hier noch einmal zur Sicherheit die Einstellungen des MT und der Fritzbox 7490:

Mmmhhh...hier fehlt komplett die IP Konfig von ether 1 !!!Ether 1 ist aber der zwingende Koppelport für die FB ?! Hast du das vergessen oder ist das ein Flüchtiggeitsfehler ?

Mag aber auch sein das Ether 1 jetzt nicht auftaucht weil es als DHCP Client konfiguriert ist.

Denke mal das istd er Grund weil der Screenshot gemacht wurde als der Port nicht aktiv war, kann das sein ?

Ansonsten ist das Setup so schonmal generell richtig was Routing und MT anbetrifft.

Das FB Setup ist eigentlich völlig egal in welchem Modus du den betreibst am WAN Port. Mit der o.a. Konfig bypassed du ja nur das interne xDSL Modem sodas der Breitbandport dann an Poart 1 liegt.

Das ist für deine Verwendung als reinen einfachen Accesspoint aber völlig egal. Du benutzt ja gar keine einzige WLAN Schnittstelle, egal wie die sein muss.

Im reinen AP Betriebnutzt du einzig nur die LAN Ports und den per Bridging daran angebundenen WLAN Accesspoint.

Alles was mit WAN / Internet / Modem zu tun hast wird NICHT genutzt folglich ist es auch völlig egal in welchem Mode die laufen.

Wichtig ist lediglich:

- Statische IP auf den als AP laufende FBs konfigurieren

- DHCP Server abschalten

- WLAN Setup richtig machen mit dedizierter SSID, entsprechendem Kanalabstand, kein TKIP, .11g oder n only etc.

- Fertig !

Sie oben zitiertes Tutorial.

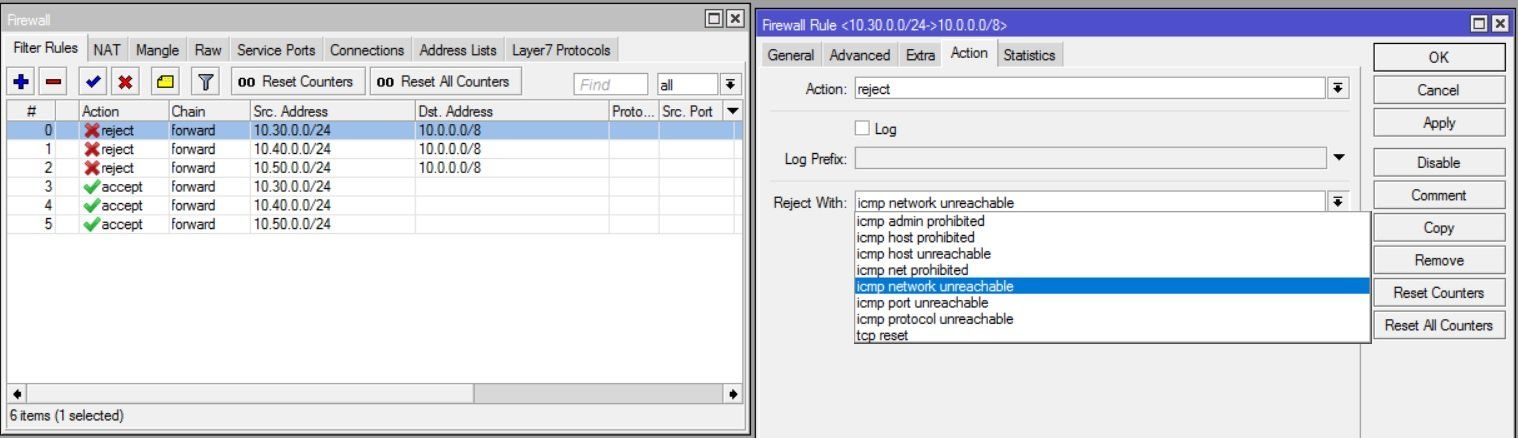

Ich denke ich wäre dann Bereit für eine einfache Gestaltung der Firewall regeln

Yepp, das sieht sehr gut aus was das Setup bzw. Skizze anbetrifft. Alles richtig so.Welches Regelwerk willst du denn umsetzen.

Minimales Regelset ist vermutlich so:

- Isolation alle lokalen IP Netze untereinander

- Alle lokalen IP Netze dürfen uneingeschränkt ins Internet

Wenn ja ist das Regelset an jedem Familienport ja ganz einfach:

Deny Source IP : <Netzwerk> IP, Port: any --> Destination IP: 10.0.0.0, Mask 0.255.255.255, Port: any

Permit Source IP : <Netzwerk> IP, Port: any --> Destination IP: any, Port: any

Das verbietet dann an jedem Familien Netzwerk Port die Kommunikation in ein anderes 10er Netz und erlaubt alles was andere IP Adressen hat.

Diese ACL muss dann an jedem Familienport mit dem jeweiligen Familine IP Netz als Absender IP.

aber vollständig durchdrungen habe ich es noch nicht

Was wäre dann ein Punkt der für dich fraglich ist ?? Vielleicht können wir das dann dediziert machen.Nicht bewusst war mir, das der Gastzugang der Fritzbox quasi gar nicht konfiguriert werden kann

Ja, klar, der braucht ja immer den aktiven WAN Zugang.Die FB supportet keine MSSID mit denen man ein separates WLAN aufspannen könnte um so den Gastzugang elegant lösen zu können.

Ein weiteres Manko dieser zum AP gemachten Router Lösung. Guckst du auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Besser du beschaffst dir ein paar preiswerte MSSID APs.

das keiner mehr im Netzwerk durchblickt und Störungen beseitigen kann, wenn ich ab nächstem Jahr nahezu dauerhaft im Ausland arbeite.

Na ja...die sollen mal auf dem Teppich bleiben das ist ja nun ein recht banales Design was nun jeder kann. Außerdem machst du ne Topologie Zeichnung mit IP Adressliste und dann versteht es eh jeder.Außerdem supportet der MT jegliche Arten von VPN so das du dich von jedem Punkt der Welt einwählen kannst und das im Fall der Fälle einfach troubleshooten kannst.

Wird aber nie passieren. Wenn das einmal rennt dann rennt es...

Ist es nicht leichter den Überblickt über die vergebenen festen IP-Adressen zu behalten, wenn diese via MAC-Adresse durch den DHCP des MT zugewiesen werden?

Ja absolut ! Das ist der Königsweg und wäre die beste Lösung.Sie hat nur einen gravierenden Nachteil. Ist der MT mal weg und damit sein DHCP Server bekommst du auf die Management IP Adressen der Infrastruktur keinen Zugriff mehr. Das wäre dann logischerweise nicht so schön wenn alles an einem hängt.

Insofern geben Netzwerker den wichtigen Infrastruktur Geräten immer statische IPs um von sowas komplett unabhängig zu sein

Vorteil ist die einfache Verwaltbarkeit. So musst du die Komponenten einfach nur ins Netz klemmen und via Mac Nailing bekommen sie eine feste IP quasi wie eine statische.

Da musst du den goldenen Weg für dich finden und die Pros und Cons individuell abwägen.

Ok. Ich glaube, das ich es hinbekommen habe:

Das sieht sehr gut aus mit deinen Filterlisten ! Ist es richtig, dass keine weitere Regel angelegt werden muss, welche die Kommunikation innerhalb der IP-Bereiche erlaubt,

Ganz ehrlich ?? Die Frage überrascht jetzt und ist vollkommen verwirrend ?!Genau DAS, sprich die Kommunikation untereinander, willst du ja explizit NICHT ! Wieso fragst du jetzt danach ?

Pakete die sich innerhalb der Layer 2 Domain, sprich also innerhalb des eigenen Familiennetzwerks, bewegen erreichen den Router doch logischerweise nie ??

Der "sieht" immer nur Pakete die das IP Netz verlassen müssen, sprich also Richtung Internet. Erst dann (und nur dann) schickt der Client sie Richtung Gateway IP. Alles lokale kommt da gar nicht erst an und muss dann logischerweise auch nicht gefiltert werden. Wo nix iss kann man nix filtern...

Das ist ja nun aber auch einfachste IP Logik und weisst du vermutlich auch selber...?!

Ist als Action "reject" in Ordnung, oder sollte "drop" gewählt werden?

Das ist eine psychologische Frage und du hast sie richtig gedeutet.Bei reject schickt der Router ein ICMP Paket Destination unreachable an den Client und der zeigt dann dediziert sowas an wie "Netzwerk nicht erreichbar". Kenner wissen dann das da eine ACL oder FW aktiv ist.

Bei drop schmeisst der Router die Pakete heimlich weg und alles bleibt stumm.

Der Enduser sieht dann nur das irgendwas ins Nirwana geht aber nicht warum.

Such dir das für dich Sinnvollste aus. Network unreachable ist das richtige wenn du rejectest. Performancemässig ist das egal.

Das mit den Chains brauchst du nicht. Keep it simple stupid

Denk immer dran wenn du im Ausland bist und Oma Grete das Netzwerk troubleshootet....

Warum ein Laptop auf einem "freien" Funkkanal ohne Störungen Probleme mit DHCP hat aber auf einem vermeintlich dann leicht gestörten Kanal wird hier dann wohl ein ewiges Mysterium bleiben.

Funkkanal und DHCP haben gemeinhin ja soviel miteinander zu tun wie ein Fisch mit einem Fahrad.

Aber wenns nun alles klappt ist ja alles gut....

Ein aktuelles Tutorial zum Thema VLANs und Bridging mit Mikrotik behandelt dieses Forums Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Funkkanal und DHCP haben gemeinhin ja soviel miteinander zu tun wie ein Fisch mit einem Fahrad.

Aber wenns nun alles klappt ist ja alles gut....

Ein aktuelles Tutorial zum Thema VLANs und Bridging mit Mikrotik behandelt dieses Forums Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41