LAG zwischen SG300-Switches macht Probleme. Wer weiß Rat?

Hallo.

Ich bin gerade dabei eine Teststrecke aufzubauen, bei der es darum gehen soll, mehrere Cisco-Switches per LAG zu verbinden (je 2 Leitungen).

Leider geht es an einer Stelle nicht richtig weiter, so dass ich die Frage nun hier stelle. Vielleicht weiß ja einer der Wizzards Rat?

(Um es gleich dazu zu sagen: ich bin kein IT-Profi, sondern mache das "nebenbei"...)

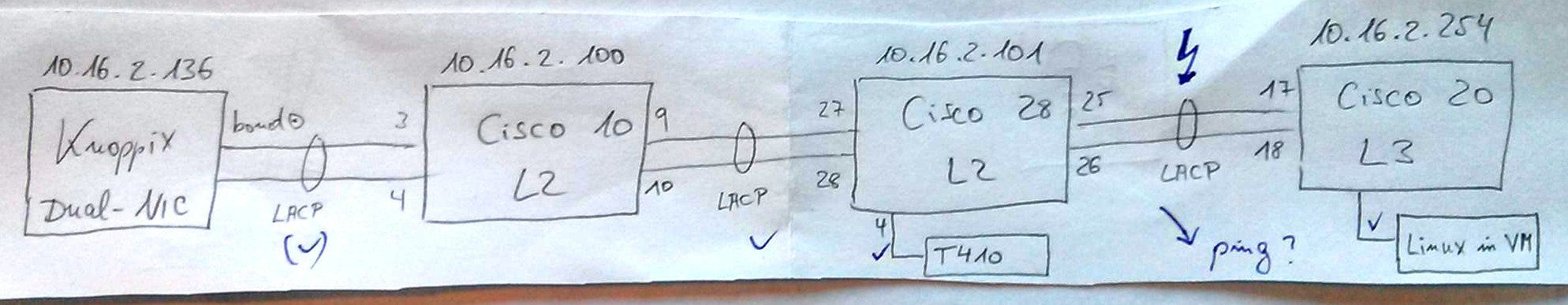

Hier eine Skizze vom derzeitigen Aufbau:

Es sind drei Cisco-SG300-Switche mit 10, 28 bzw 20 Ports. Der rechte Switch läuft im L3-Mode, alle anderen im L2-Mode.

Bei uns laufen alle Switches in VLAN.2 ("Switch-Netz"). Alle IP-Adressen sind in einem Subnetz 10.16.2.0/24 angesiedelt und natürlich von allen anderen Subnetzen getrennt.

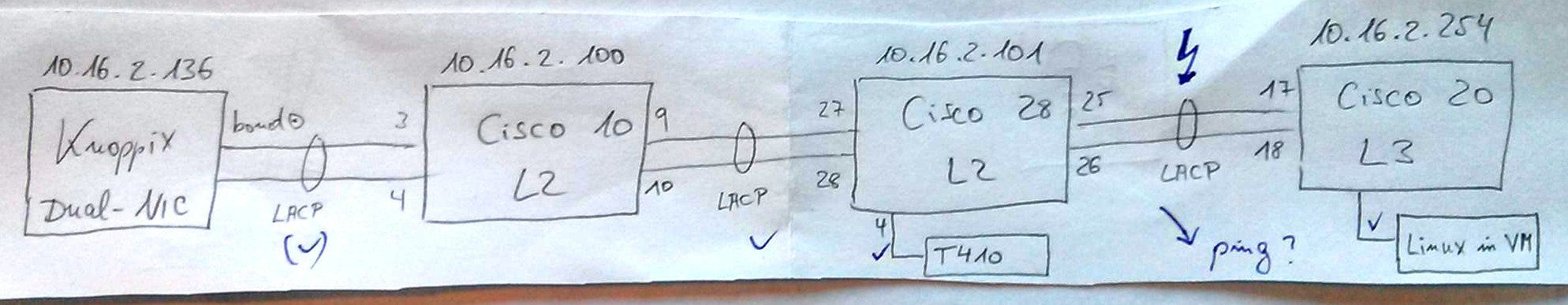

Ich bin so vorgegangen, dass ich mich von links nach rechts vorgearbeitet habe. Zuerst stand das bond0 von einem Test-Rechner mit Knoppix und einer Dual-NIC zum kleinen Cisco-10-Switch. Das funktioniert (bis auf die Kleinigkeit, dass im Cisco-10 nur eine Leitung im LAG als aktiv angezeigt wird. Ein ping kommt aber an. Danach habe ich ein LAG weiter auf den großen Cisco-28 geführt. Hier sind alle VLANs drin und auch das funktioniert. Auch der Laptop (T410) gelangt problemlos auf beide Switches auf der linken Seite.

Das Problem trat auf, als ich den Cisco-28 heute mit dem L3-Switch verbunden habe. Obwohl auch hier das LAG als "aktiviert" angzeigt wird (und natürlich alle VLANs vertreten sind), kommt ein ping seltsamerweise nicht immer an. Manchmal werden die pings einfach "verschluckt" -- dann dauert es etliche Sekunden, in denen nichts ankommt. Danach geht es aber normal weiter als sei nichts gewesen. Die ping-Zeiten sind dann auch nicht ungewöhnlich hoch, sondern es läuft alles normal weiter. Die Linux-VM gelangt immer problemlos auf den L3-Cisco-20 aber es stockt ganz erheblich, wenn ich über das LAG auf einen der anderen Switchtes zugreifen will. Es muss also offenbar an der Konfiguration des LAGs oder aber an den L3-Settings liegen ... wer hat einer Idee, wonach ich suchen soll?

Ich bin gerade dabei eine Teststrecke aufzubauen, bei der es darum gehen soll, mehrere Cisco-Switches per LAG zu verbinden (je 2 Leitungen).

Leider geht es an einer Stelle nicht richtig weiter, so dass ich die Frage nun hier stelle. Vielleicht weiß ja einer der Wizzards Rat?

(Um es gleich dazu zu sagen: ich bin kein IT-Profi, sondern mache das "nebenbei"...)

Hier eine Skizze vom derzeitigen Aufbau:

Es sind drei Cisco-SG300-Switche mit 10, 28 bzw 20 Ports. Der rechte Switch läuft im L3-Mode, alle anderen im L2-Mode.

Bei uns laufen alle Switches in VLAN.2 ("Switch-Netz"). Alle IP-Adressen sind in einem Subnetz 10.16.2.0/24 angesiedelt und natürlich von allen anderen Subnetzen getrennt.

Ich bin so vorgegangen, dass ich mich von links nach rechts vorgearbeitet habe. Zuerst stand das bond0 von einem Test-Rechner mit Knoppix und einer Dual-NIC zum kleinen Cisco-10-Switch. Das funktioniert (bis auf die Kleinigkeit, dass im Cisco-10 nur eine Leitung im LAG als aktiv angezeigt wird. Ein ping kommt aber an. Danach habe ich ein LAG weiter auf den großen Cisco-28 geführt. Hier sind alle VLANs drin und auch das funktioniert. Auch der Laptop (T410) gelangt problemlos auf beide Switches auf der linken Seite.

Das Problem trat auf, als ich den Cisco-28 heute mit dem L3-Switch verbunden habe. Obwohl auch hier das LAG als "aktiviert" angzeigt wird (und natürlich alle VLANs vertreten sind), kommt ein ping seltsamerweise nicht immer an. Manchmal werden die pings einfach "verschluckt" -- dann dauert es etliche Sekunden, in denen nichts ankommt. Danach geht es aber normal weiter als sei nichts gewesen. Die ping-Zeiten sind dann auch nicht ungewöhnlich hoch, sondern es läuft alles normal weiter. Die Linux-VM gelangt immer problemlos auf den L3-Cisco-20 aber es stockt ganz erheblich, wenn ich über das LAG auf einen der anderen Switchtes zugreifen will. Es muss also offenbar an der Konfiguration des LAGs oder aber an den L3-Settings liegen ... wer hat einer Idee, wonach ich suchen soll?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 330321

Url: https://administrator.de/forum/lag-zwischen-sg300-switches-macht-probleme-wer-weiss-rat-330321.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

31 Kommentare

Neuester Kommentar

Ein sicheres Indiz das der LAG de facto NICHT funktioniert !!

Details dazu hier:

Netzwerk Management Server mit Raspberry Pi

Vermutlich am Knoppix kein LACP aktiviert mit einem 802.3ad Trunk ?!

Hast du irgendeine Art von Spanning Tree am laufen ?

Generell sind solche Kaskaden Designs tödlich im Ethernet Umfeld. Weiss man ja auch als Netzwerker und macht man deshalb nicht. Aber mit einer 3er Kaskade bist du grade noch so an der Toleranzgrenze.

Auf alle Fälle sollten die LAGs sauber und stabli laufen. Link Ausfälle passieren meistens dann wenn Spanning Tree rennt und es irgendwo zu einem Loop kommt.

Möglich das der Knoppix falsch konfiguriert ist und dort kein LAG aktiv ist und es deshalb zu einem STP Event kommt (Blocking)

Da du hier auch von einer VM sprichst ist es vermutlich gar nicht Knoppix selber sondern ein Hypervisor OS was hier mit einem LACP LAG per 802.3ad angebunden ist...oder vemutlich nicht weil kein LACP und erst gar kein Trunk zustande kommt.

Der fehlende 2te aktive Link spricht ja deutlich dafür das hier was nicht stimmt.

Ohne Config Screenshots und Logs kann man das aber nur im freien Fall raten

Details dazu hier:

Netzwerk Management Server mit Raspberry Pi

Vermutlich am Knoppix kein LACP aktiviert mit einem 802.3ad Trunk ?!

Hast du irgendeine Art von Spanning Tree am laufen ?

Generell sind solche Kaskaden Designs tödlich im Ethernet Umfeld. Weiss man ja auch als Netzwerker und macht man deshalb nicht. Aber mit einer 3er Kaskade bist du grade noch so an der Toleranzgrenze.

Auf alle Fälle sollten die LAGs sauber und stabli laufen. Link Ausfälle passieren meistens dann wenn Spanning Tree rennt und es irgendwo zu einem Loop kommt.

Möglich das der Knoppix falsch konfiguriert ist und dort kein LAG aktiv ist und es deshalb zu einem STP Event kommt (Blocking)

Da du hier auch von einer VM sprichst ist es vermutlich gar nicht Knoppix selber sondern ein Hypervisor OS was hier mit einem LACP LAG per 802.3ad angebunden ist...oder vemutlich nicht weil kein LACP und erst gar kein Trunk zustande kommt.

Der fehlende 2te aktive Link spricht ja deutlich dafür das hier was nicht stimmt.

Ohne Config Screenshots und Logs kann man das aber nur im freien Fall raten

Twisted Pair bzw. Glasfaserinfrastrukturen sind immer Sternstrukturen im Ethernet. Das sollte man auch so belassen. In redundanten Designs bedeuten solche Kaskaden immer große Latency und Performanceverluste da mancher Traffic über die ganze Kaskade hin und zurück muss.

Bei dir ist das ebenfalls der Fall im VLAN Routing. Traffic wandert durch die gesamte Kaskade bis zum L3 Switch und wieder zurück. Nicht sehr gerade produktiv.

Viel schlimmer sind aber Recovery Zeiten im Redundanz Fall bei solchen Kaskaden. Das kann bis zu 10Minuten betragen deshalb vermeiden verantwortungsvolle Netzwerker solche Strukturen wo immer sie können.

Bzw. verwenden spezielle Ring Protokolle wie REP (Cisco) oder MRP (Brocade) usw. welche optimiert sind auf solche Strukturen. Mehr als eine 3er Kaskade sollte man niemals machen aus diesen Gründen auch wenn technisch mehr möglich sind.

Gut, wenn die Knoppix Kiste wirklich "bond-mode 802.3ad" macht ist das ja richtig. Verwunderlich nur das ein Link dann nicht hochkommt. Das zeigt das hier was nicht stimmt.

Entweder auf Switchseite oder auf Hostseite.

Hast du da mal mit tcpdump oder Wireshark nachgesehen ob an beiden Links LACP Frames vom Cisco kommen ??

Da ist in jedem Falle was faul.

Spannend wäre mal zu wissne ob die Ausfälle weg sind wenn der Knoppix nur noch einbeinig dran ist oder ganz ab ist ?

Will man das nicht muss man das dediziert deaktivieren.

Bei Knoppix oder Linux ist es übrigens auch so !! Damit das dann voll kompatibel.

Du kannst dir im Switch GUI (oder CLI) immer den LACP Status ansehen ob der LAG gebildet ist und beide Links UP sind was dafür zwingend ist.

Schneller wird so ein Link übrigens nicht, denn du veränderst die physische Geschw. ja nicht. Er hat nur mehr Kapazität. 802.3ad nutzt ein Hashing Verfahren um die Sessions Mac oder IP Adress basiert zu verteilen.

Infos dazu hat auch dieser Thread:

Cisco LAG-LACP an Synology RS3614xs+ Bonding Bandbreite zu niedrig

Du solltest mal strategisch vorgehen und erstmal nur die Switch Kaskade mit den LACP LAGs aufsetzen.

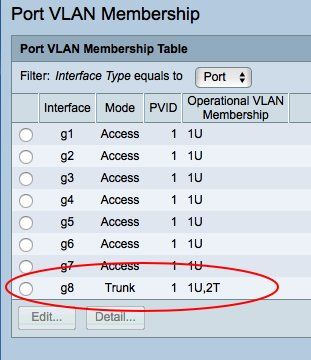

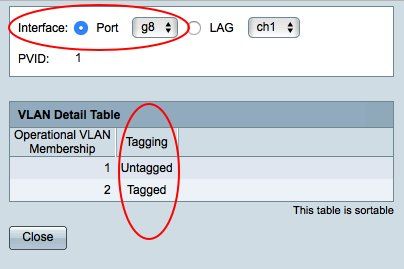

Sehr wichtig ist dabei das die Links die einen LAG bilden immer identische VLANs tagged übertragen sollten. Hier sollte es niemals zu einem Mismatch kommen. Das gilt sowohl für die LAG Links der einen Seite als auch für die der anderen Seite !

Wenn die stabil stehen, dann schliesst du an beiden Enden einen Rechner erstmal einbeinig und machst einen 5 minütigen Dauerping.

Wenn der fehlerfrei rennt dann mal wieder die Knoppix Kiste ran. Dort müssen dann aber BEIDE Links des LAGs auf UP gehen !!

Hilfreich natürlich auch die SG-300 alle auf die aktuellste Firmware Version zu flashen !

Bei dir ist das ebenfalls der Fall im VLAN Routing. Traffic wandert durch die gesamte Kaskade bis zum L3 Switch und wieder zurück. Nicht sehr gerade produktiv.

Viel schlimmer sind aber Recovery Zeiten im Redundanz Fall bei solchen Kaskaden. Das kann bis zu 10Minuten betragen deshalb vermeiden verantwortungsvolle Netzwerker solche Strukturen wo immer sie können.

Bzw. verwenden spezielle Ring Protokolle wie REP (Cisco) oder MRP (Brocade) usw. welche optimiert sind auf solche Strukturen. Mehr als eine 3er Kaskade sollte man niemals machen aus diesen Gründen auch wenn technisch mehr möglich sind.

Gut, wenn die Knoppix Kiste wirklich "bond-mode 802.3ad" macht ist das ja richtig. Verwunderlich nur das ein Link dann nicht hochkommt. Das zeigt das hier was nicht stimmt.

Entweder auf Switchseite oder auf Hostseite.

Hast du da mal mit tcpdump oder Wireshark nachgesehen ob an beiden Links LACP Frames vom Cisco kommen ??

Da ist in jedem Falle was faul.

Spannend wäre mal zu wissne ob die Ausfälle weg sind wenn der Knoppix nur noch einbeinig dran ist oder ganz ab ist ?

default-VLAN zu tun hat? Ich habe da mal was gehört, dass Cisco immer 1

Das stimmt, ist aber nicht nur bei Cisco so sondern bei den meisten anderen Herstellern auch. Auf einem tagged Uplink liegt das Default VLAN immer untagged an. Der 802.1q Standard definiert das so und die meistens Hersteller haben das so umgesetzt.Will man das nicht muss man das dediziert deaktivieren.

Bei Knoppix oder Linux ist es übrigens auch so !! Damit das dann voll kompatibel.

Du kannst dir im Switch GUI (oder CLI) immer den LACP Status ansehen ob der LAG gebildet ist und beide Links UP sind was dafür zwingend ist.

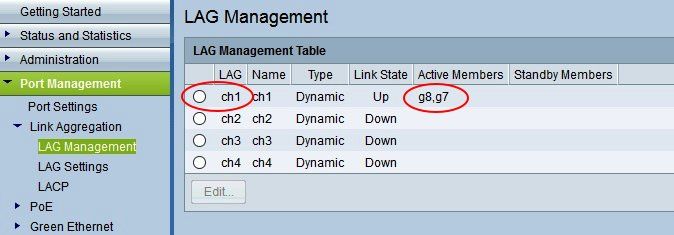

Schneller wird so ein Link übrigens nicht, denn du veränderst die physische Geschw. ja nicht. Er hat nur mehr Kapazität. 802.3ad nutzt ein Hashing Verfahren um die Sessions Mac oder IP Adress basiert zu verteilen.

Infos dazu hat auch dieser Thread:

Cisco LAG-LACP an Synology RS3614xs+ Bonding Bandbreite zu niedrig

Du solltest mal strategisch vorgehen und erstmal nur die Switch Kaskade mit den LACP LAGs aufsetzen.

Sehr wichtig ist dabei das die Links die einen LAG bilden immer identische VLANs tagged übertragen sollten. Hier sollte es niemals zu einem Mismatch kommen. Das gilt sowohl für die LAG Links der einen Seite als auch für die der anderen Seite !

Wenn die stabil stehen, dann schliesst du an beiden Enden einen Rechner erstmal einbeinig und machst einen 5 minütigen Dauerping.

Wenn der fehlerfrei rennt dann mal wieder die Knoppix Kiste ran. Dort müssen dann aber BEIDE Links des LAGs auf UP gehen !!

Hilfreich natürlich auch die SG-300 alle auf die aktuellste Firmware Version zu flashen !

Ouch... Potentialausgleich schon mal gehört? Sollte man niemals mit Kupfer machen sowas.

Tut jetzt nichts direkt zur Sache (aber ev indirekt), ist als gut gemeinter Rat zu verstehen.

Da kannst du dir im worst case die Bude abfackeln

Gruß

Tut jetzt nichts direkt zur Sache (aber ev indirekt), ist als gut gemeinter Rat zu verstehen.

Da kannst du dir im worst case die Bude abfackeln

Gruß

Hallo,

dann sind sicherlich einige Möglichkeiten vorhanden so etwas umzusetzen und/oder zu realisieren, nur wie viel Sinn

die eine oder andere Struktur macht ist damit noch lange nicht geklärt, ebenso wenig ob es vernünftig ist die eine oder

andere Struktur zu bevorzugen oder sie gar abzulehnen. Und sicherlich sind gewachsene Netzwerke keine Seltenheit bzw.

geben auch mitunter Gebäudestrukturen vor wie man etwas realisiert, aber es sollte dann auch funktionieren und man sollte

sich dann auch nicht wundern, wenn es einmal knallt und man richtig draufzahlt für all die gesparte zeit und das gesparte Geld.

Bei Eurer höchstwahrscheinlich dezentralen Netzwerkstruktur die Stück für Stück gewachsen ist und von Leuten betreut wird

die nicht all zu viel Ahnung von der Materie etwas haben, kann so ein Problem wie oben beschrieben meist aber auch nicht mehr

nur auf die eine oder andere Sache geschoben werden sondern die Probleme können auch ganz wo anders auftauchen bzw. von

ganz woanders herrühren!

man ausschließen dass dort an den anderen Punkten der Fehler zusuchen ist, ok das ist jetzt zwar ""nur"" der Testaufbau, aber bei

Eurer wild gewachsenen Netzwerkstruktur kann der Fehler eventuell auch von ganz wo anders herrühren!

verbinden möchte (Uplink oder Stapel) sollte man dafür auch die richtigen Switche benutzen. Denn alle Cisco SG Switche haben in

der Regel zwei SFP Slots und diese lassen sich optimal an Switche mit ausschließlich nur SFP/SFP+ Ports anschließen bzw. bündeln.

Cisco SG300-28SFP 28-port Gigabit SFP Managed Switch

Cisco SG350XG-24F 24-Port 10G SFP+ Stackable Managed Switch

An beide Switche ob nun als Core Switch im Core LAyer3 oder Distributed Switch im Distributed Layer lassen sich alle Deine (Eure)

anderen Switche mittels SFP anbinden und das auch via LAG (LACP), warum also das über Kupferports (RJ45) abwickeln.

Was passiert denn wenn man beide L2 Switche an den L3 Switch direkt dran anschließt?

Hast Du dort eine Art von STP (RSTP, MSTP) konfiguriert?

Gruß

Dobby

Gruß

Dobby

(Um es gleich dazu zu sagen: ich bin kein IT-Profi, sondern mache das "nebenbei"...)

ich würde einmal sagen wollen wenn wir hier schon von Netzwerken reden und zwar von strukturierten Netzwerkendann sind sicherlich einige Möglichkeiten vorhanden so etwas umzusetzen und/oder zu realisieren, nur wie viel Sinn

die eine oder andere Struktur macht ist damit noch lange nicht geklärt, ebenso wenig ob es vernünftig ist die eine oder

andere Struktur zu bevorzugen oder sie gar abzulehnen. Und sicherlich sind gewachsene Netzwerke keine Seltenheit bzw.

geben auch mitunter Gebäudestrukturen vor wie man etwas realisiert, aber es sollte dann auch funktionieren und man sollte

sich dann auch nicht wundern, wenn es einmal knallt und man richtig draufzahlt für all die gesparte zeit und das gesparte Geld.

Bei Eurer höchstwahrscheinlich dezentralen Netzwerkstruktur die Stück für Stück gewachsen ist und von Leuten betreut wird

die nicht all zu viel Ahnung von der Materie etwas haben, kann so ein Problem wie oben beschrieben meist aber auch nicht mehr

nur auf die eine oder andere Sache geschoben werden sondern die Probleme können auch ganz wo anders auftauchen bzw. von

ganz woanders herrühren!

Ich bin gerade dabei eine Teststrecke aufzubauen, bei der es darum gehen soll, mehrere Cisco-Switches per LAG zu verbinden

(je 2 Leitungen).

Sollte kein Problem sein, denn die sind kompatibel zu- und untereinander, das sollte schnell erledigt sein.(je 2 Leitungen).

Leider geht es an einer Stelle nicht richtig weiter, so dass ich die Frage nun hier stelle. Vielleicht weiß ja einer der Wizzards Rat?

Ein Switch in der Mitte und zwei Switche an diesen heran also als Stern (zentral) wäre aber trotz alledem besser denn dann kannman ausschließen dass dort an den anderen Punkten der Fehler zusuchen ist, ok das ist jetzt zwar ""nur"" der Testaufbau, aber bei

Eurer wild gewachsenen Netzwerkstruktur kann der Fehler eventuell auch von ganz wo anders herrühren!

Es sind drei Cisco-SG300-Switche mit 10, 28 bzw 20 Ports. Der rechte Switch läuft im L3-Mode, alle anderen im L2-Mode.

Egal ob es nun dezentral oder zentral, vermascht oder voll vermascht aufgesetzt worden ist, wenn man schon alles untereinanderverbinden möchte (Uplink oder Stapel) sollte man dafür auch die richtigen Switche benutzen. Denn alle Cisco SG Switche haben in

der Regel zwei SFP Slots und diese lassen sich optimal an Switche mit ausschließlich nur SFP/SFP+ Ports anschließen bzw. bündeln.

Cisco SG300-28SFP 28-port Gigabit SFP Managed Switch

Cisco SG350XG-24F 24-Port 10G SFP+ Stackable Managed Switch

An beide Switche ob nun als Core Switch im Core LAyer3 oder Distributed Switch im Distributed Layer lassen sich alle Deine (Eure)

anderen Switche mittels SFP anbinden und das auch via LAG (LACP), warum also das über Kupferports (RJ45) abwickeln.

Bei uns laufen alle Switches in VLAN.2 ("Switch-Netz"). Alle IP-Adressen sind in einem Subnetz 10.16.2.0/24 angesiedelt und

natürlich von allen anderen Subnetzen getrennt.

Ist ja auch ok so.natürlich von allen anderen Subnetzen getrennt.

Ich bin so vorgegangen, dass ich mich von links nach rechts vorgearbeitet habe. Zuerst stand das bond0 von einem Test-Rechner mit

Knoppix und einer Dual-NIC zum kleinen Cisco-10-Switch. Das funktioniert (bis auf die Kleinigkeit, dass im Cisco-10 nur eine Leitung

im LAG als aktiv angezeigt wird.

Und was ist dort denn nun konfiguriert!? active/passive oder was genau?Knoppix und einer Dual-NIC zum kleinen Cisco-10-Switch. Das funktioniert (bis auf die Kleinigkeit, dass im Cisco-10 nur eine Leitung

im LAG als aktiv angezeigt wird.

Was passiert denn wenn man beide L2 Switche an den L3 Switch direkt dran anschließt?

Hast Du dort eine Art von STP (RSTP, MSTP) konfiguriert?

Wir haben hier diverse Gebäudeteile mit 2er und manchmal auch 4er Leitungen verbunden.

Hoffentlich mittels SFP und nicht mittels Kupferkabel!!Die laufen allerdings nicht alle in einem Raum zusammen sondern treffen sich kreuz und quer verteilt in diversen kleinen Serverschränken

, wo dann die Patchfelder + Switche hängen.

Hm, was sollen oder dürfen wir uns denn darunter vorstellen!?, wo dann die Patchfelder + Switche hängen.

Also ein ziemlich "normaler", klassischer Aufbau, würde ich meinen?

Eher nicht oder?Weitere zusätzliche Leitungen sind nicht so einfach möglich (auch aufgrund unfassbarer Brandschutzbedinungen...).

Sind denn dort keine Kabelkanäle vorhanden in die man neue Kabel einziehen kann?Daher sind wir auch weiterhin auf so eine Switch-Kaskade angewiesen, wenn ich das richtig sehe, oder?

Ich würde davon eher abraten wollen, aber das macht auch immer jeder wie er meint.Gruß

Dobby

Gruß

Dobby

lieferte die eine Leitung Dauerfeuer (LEDs)

Böses Faul !! Das sieht nach einem Loop aus !Du solltest deshalb in jedem Fall RSTP aktivieren wie es in soclhen Kaskaden Netzen zwingend anzuraten ist !!!

Wäre es in meinem Fall denn ratsam, das default-VLAN überall auf 2 zu setzen?

Nein, was sollte der tiefere Sinn davon sein ? Ob 1 oder 2 ist doch Latte.Wichtig sist das alle deine LAG Uplinks immer die gleiche VLANs tagged übertragen und das es da keinen Mismatch gibt !!

Gebäudeteile mit 2er und manchmal auch 4er Leitungen verbunden.

Was meinst du damit ?? Duplex Fasern ? Was du als "Leitung" bezeichnest ist das eine Duplex Faser oder eine singuläre Faser ?klassischer Aufbau, würde ich meinen?

Nein, leider nicht !Fehlerhafter Aufbau denn der Verkabler hat sein Handwerk nicht verstanden oder hat vollkommen falsche Vorgaben von jemanden bekommen der nicht weiss was Netzwerke sind.

Hier berücksichtigt man eigentlich immer Stern Strukturen und passt die Verkabelung entsprechend an die Bedürfnisse an.

Aber egal, wenn du sowas Übles hast und nicht ändern kannst musst du ja damit erstmal leben. Toll ist das nicht auch für die Gesamtperformance des Netzes, aber was willst du anderes machen als damit zu leben wenn du keinen neuen Fasern ziehen kannst ?

Eine 3er Kaskade ist ja auch noch tolerierbar...grade

Viel sinnvoller wäre es aber gewesen du hättest hier SG-500er oder Switches genommen die sich in einen Full Stack verwandeln lassen über ihre Uplinks. Damit hätte man dann keine Kaskade mehr sondern einen gesamten Switch, quasi als Backbone.

In einem soclhen Stack verhalten sich alle Member quasi wie Einschübe eines Chassis Switches und der komplette Stack lässt sich wie ein zentraler Switch verwalten und managen.

Falsche HW zu falscher Verkabelung gekauft, denn das wäre die ideale Lösung gewesen mit Stack Switches...egal.

Aber trotzdem bekommt man es mit der 3er Kaskade und LAGs natürlich auch hingefrickelt.

Habs hier mal aus 2 mal SG-200 und einem Catalysten nachgestellt und rennt jetzt seit 24 Stunden mit einem iPerf Dauertest über die LACP Links fehlerlos und ohne jeglichen Ausfall !

iPerf deswegen weil man da mehrere Sessions generieren kann um eine Verteilung über die LACP Links zu erzwingen.

Natürlich mit RSTP aktiviert.

SG-200 LAG channel 1:

SG-200 channel 1 Parameter und Status UP:

Catalyst Gegenpart:

Channel group 3 neighbors

Partner's information:

Partner Partner Partner

Port System ID Port Number Age Flags

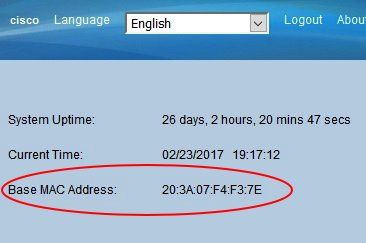

Fa0/1 00128,203a.07f4.f37e 0x8 14s SA <---SG200 Mac Adresse

LACP Partner Partner Partner

Port Priority Oper Key Port State

128 0xA 0x3D

Port State Flags Decode:

Activity: Timeout: Aggregation: Synchronization:

Active Long Yes Yes

Partner Partner Partner

Port System ID Port Number Age Flags

Fa0/2 00128,203a.07f4.f37e 0x7 14s SA <---SG200 Mac Adresse

LACP Partner Partner Partner

Port Priority Oper Key Port State

128 0xA 0x3D

Port State Flags Decode:

Activity: Timeout: Aggregation: Synchronization:

Active Long Yes Yes

Catalyst#

Du kannst sehen das beide LACP Links in den State Active gegangen sind was ein sicheres Indiz dafür ist das beide Links als LAG arbeiten.

Wenn du SNMP aktivierst auf deinen Switches kannst du mit einem kleinen Tool wie STG auch grafisch sofort sehen wie die Traffic Auslastung der einzelnen Links des LAGs ist:

leonidvm.chat.ru

Eigentlich alles ganz easy

Es gibt noch viel zu lernen

Eine weise Erkenntnis An der Verkabelung kann ich leider nicht viel ändern

Musst du auch nicht, sondern mit ihr leben. Siehe oben. Schnell kann man die Fehler eh nicht ausräumen die damals bei der Verkabelung gemacht wurden (Gibt es eine Faustformel: "100 m Glasfaser kosten.... ?").

Ja, am besten euren Hausverkabler fragen. Aber nicht den der es schon so verbockt hat lag der Gedanke nicht ganz fern, diese für ein LAG zu nutzen.

Macht auch Sinn.Also heute habe ich die Knoppix-VM (also ganz links in der Skizze)

Ahem...nun also doch VM ?? Gestern hast du noch gesagt das ist bare metal ??! Was denn nun.Wenn es wirklich eine VM ist dann macht der Hypervisor bzw. dessen internen vSwitch den physischen LAG auf den Switch und NICHT die VM !! Das solltest du beachten !

mit dem T410 angesehen

Bahnhof ?? T410 ?? Ist das ein russischer Panzer ?Es ist aber tatsächlich so, dass das nur klappt, wenn VLAN.1 untagged übertragen wird.

Klar, ist Standard, denn das VLAN 1 ist das native VLAN an den Uplink und LACP nutzt das vermutlich für die LAG Negotiation.komplett in VLAN.2 steckt, kann ich auf diesem Weg VLAN.2 nur tagged mit übertragen.

Auch das ist vollkommen normal. Im Test oben sind 3 VLANs 10, 20 und 100 auf dem LAG Uplink übertragen. Simpler Standard also und kein Hinderungsgrund.Das muss ja auch so sein, denn sonst ohne VLAN 2 Tags würden die Switches nicht mehr wissen welchem VLAN sie den Traffic zuordnen sollen... Works as designed. Das VLAN brauchst du de facto NICHT ändern !

Die gleiche Konfig rennt hier im Setup fehlerfrei.

Die IPs 10.16.2.x der Switche kann ich auf diesem Weg aber dann nicht von einem Rechner aus erreichen, der irgendwo hinter dem L3-Switch steht, meine ich?

Das ist ja, sorry, völliger Quatsch, denn der L3 Switch routet ja zwischen den VLANs ! Deswegen hast du da ja einen L3 Switch !Also routet er zwischen VLAN 1 und 2 und so kann jedes Endgerät im VLAN 2 auch die Switch Management IPs im VLAN 1 erreichen und vice versa.

Das ist also Unsinn was du da sagst.

Wichtig ist das ALLE verwendeten LAG Links zwischen deinen Switches 10, 28 und 20 immer den selben Mode und Tagging eingestellt haben:

Trunk Mode, Untagged = VLAN 1 und Tagged = VLAN 2

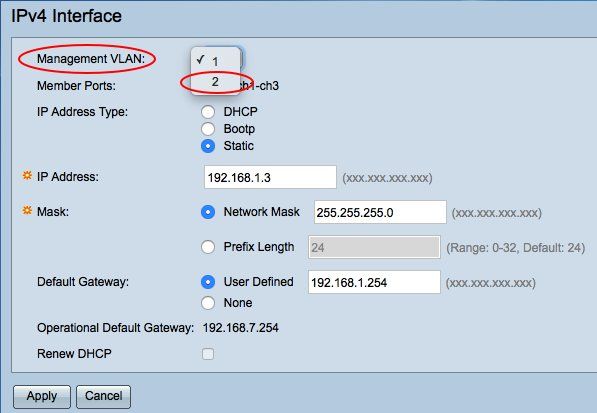

Der L3 Switch hat dann eine IP im VLAN 2. Bei dir hoffentlich 10.16.2.254 /24 oder 10.16.2.1 /24 und die Endgeräte im VLAN 2 haben DIESE Switch IP im VLAN 2 immer als Default Gateway !!!

Wenn dem so ist kannst du auch die Management IP der Switches im VLAN 1 problemlos erreichen. Klar, denn der Cisco L3 kann zwischen beiden Netzen routen.

Alternativ kannst du das Management der Switches natürlich auch in das VLAN 2 legen um sie aus dem VLAN 2 direkt zu erreichen:

Besser aber man hält als verantwortungsvoller Netzwerker das Infrastruktur Management immer getrennt vom Produktivnetz, damit da keiner auf dumme Gedanken kommt.

Wie bereits gesagt...."Es gibt noch viel zu lernen !"

dass ein Endgerät immer untagged an einem Port hängen muss, wenn man das Gerät direkt/normal erreichen will.

Das ist absolut richtig, denn Tags verstehen Endgeräte logischerweise in der regel nicht im Paket !Nun ist ein Switch kein Endgerät aber ich dachte bisher, dass das VLAN, in dem der Swtich selbst steckt, ebenfalls untagged ankommen muss, wenn man direkt auf den Switch will?!

Die Frage ist hier was du mit "ankommen" meinst ??Wenn du z.B. dein Management VLAN ins dein VLAN 2 hängst per Konfig und mit deinem Management Laptop irgendwo dran bis kommen die Pakete ja Tagged rein am Switch, da VLAN 2 ja logischerweise immer Tagged ist an den Uplinks zw. den Switches.

Folglich muss also ankommender Traffic nicht immer Untagged sein. Tagged geht auch.

Wichtig ist hier einzig nur das das Pakte überhaupt ankommt !!

Klar wenn du das VLAN 2 als native VLAN umkonfigurierst dann geht natürlich alles was an tagged Uplinks usw. da ist verloren. Das ist ja klar.

Das Vorhaben ist aber Unsinn, denn was hättest du damit gewonnen oder wo läge der Vorteil. Gar nix !

Deshalb also Bleiben lassen, das wäre in der Tat überflüssiger Unsinn.

Hast du denn diese Instabilitäten immer noch ?

Bzw. Ist Spanning Tree RSTP bei dir durchgängig aktiviert auch allen Switches. Das sollte es nämlich ?!

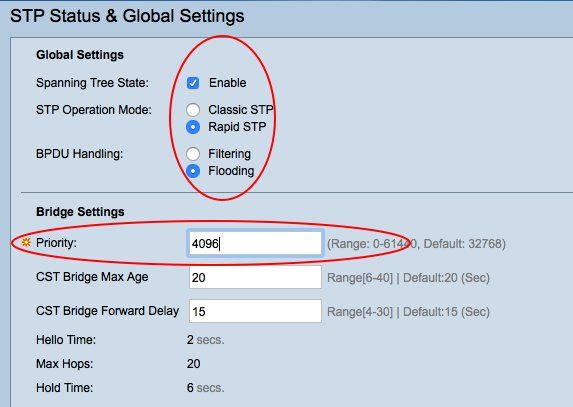

Ganz wichtig hier: Der L3 Switch MUSS zwingen der Root Swith im Spanning Tree sein !!!

Dem also IMMER eine entsprechende Priority (4096) verpassen !!!

Per Fernadministration käme ich zur Zeit nur auf den L3-

Weil du natürlich vergessen hast auf den anderen beiden Switches als Default Gateway die VLAN 1 IP Adresse des L3 Switches einzutragen...dzzzz sah heute schon mal vielversprechend aus.

Hört sich gut an. So sollte es auch sein.Ein "mismatch" kann also nicht auftreten.

Sehr gut !!Evtl geht es Montag weiter ...

Dann sind wir gespannt und natürlich nochmal die SFP+ Module für ?€. Welche nimmt man da?

Für 20 Euro !reichelt.de/Medienkonverter-GBICs/DELOCK-86186/3/index.html?ACTI ...

Bei eBay bekommst du sie auch für 3 Euro gebraucht:

ebay.de/itm/HP-A7446B-SFP-1000Base-SX-4GB-SW-850nm-miniGBIC-Modu ...

Wieso übrigens SFP+ ?? Du hast doch bloß SG-300 und die haben nur SFP Ports !

SFP+ ist 10Gig das haben die gar nicht.

... aber steht auf der to-do-Liste

Solltest du dringenst machen. Schützt das Netz auch vor Loops !ich vermute, dass ich vergessen habe, das Management VLAN auf 2 umszustellen.

Das musst du aber gar nicht, da das management ja auch immer über den L3 Switch erreichbar ist.Voraussetzung natürlich das...

- entweder ALLE Switches im VLAN 1 sind mit entsprechender VLAN 1 IP und die L2 only Switche ihr Default Gateway auf die VLAN 1 IP des L3 Switches haben oder...

- Das alle Switches mit ihrem Management Interface und IP im VLAN 2 hängen.

Besser ist immer Management getrennt zu haben. Insofern ist es nicht falsch wenn man es im VLAN 1 belässt.

Ist aber deine eigene Entscheidung-

warum ich die Switche von der rechten Seite (also Linux-VM hinter dem L3-Switch) nicht sehen konnte ...

Nein, das würde es nicht erklären, denn normal wäre er auch von da erreicbar sofern die VM ihr Gateway auf die VLAN 2 Switch IP gesetzt hat.Bei einem Zugriff auf dem Switch in VLAN 1 würde der L3 Switch das paket ins VLAN 1 routen und dann zum Zielswitch senden.

Der antwortet dann und L3 routet es wieder zur VM.

Er kann aber nur antworten wenn er auch ein VLAN 1 Default gateway auf die VLAN 1 IP des L3 Switches gesetzt hat sonst geht das Antwortpaket (da IP aus dem VLAN 2 IP Netz) natürlich ins Nirwana, klar !

Das setzt natürlich auch voraus das du logischerweise in VLAN 1 und VLAN 2 unterschiedliche IP Netze definiert hast wie es sich gehört ?!

Da ist NUR der L3-Switch ganz alleine mit seiner Default-Cisco-IP (192.168.1.254 glaube ich).

Glauben heisst nicht wissen OK, wenn dem so ist dann kann der Zugriff über die VLAN 1 IP der anderen Switches natürlich nicht klappen. Wo nix iss kann man nix connecten

Daher kommt für mich nur Punkt 2 in Frage:

Das ist dann richtig. Dennoch solltest du über eine Trennung zur Sicherheit wenigstens mal nachdenken... aber Management-Interface muss ich checken.

Das ist der Schlüssel zum Erfolg !wieder 'ne Menge mitgenommen. Besten Dank dafür!

Immer gerne wieder ! Der SG300 hat als default-IP die 192.168.1.254. Die habe ich in VLAN.1 genau so gelassen....

OK, das musst du dann natürlich ändern wie du schon sagst auf eine VLAN 2 IP und das Management dann in das VLAN hieven.Wenn VLAN 2 nicht dein Produktivnetz ist dann ist das auch absolut richtig.

Nicht das du das missverstehst. Der Hinweis mit der Trennung bezog sich nur darauf Management Traffic nicht in Produktivnetze zu hängen.

Alles gut also

Die Einstellungen im L3 müssten damit richtig sein.

Ja, sind sie. Wenn du VLAN 1 gar nicht nutzt kannst du die IP dort auch löschen.da der L3-Switch ja in jedem VLAN über seine Subnetz-IP aufrufbar ist

Stimmt ! Beim L3 Switch ist das obsolet.vermutlich noch VLAN.1 anstelle von 2 eingestellt (moment nicht prüfbar).

Genau das wird das Problem sein. Änder das, dann passt das auch.Daher vermute ich, dass man die ACEs/ACLs entsprechend anpassen muss

So ist es auch.... Ist richtigEinfacher ist es ein Access profile zu erstellen unter "Security" -> "Mgmt access methods" -> "Access profiles".

Hier kannst du Regeln auf Port Basis oder was noch erheblich besser ist per Absender IP Basis erstellen

(Siehe "User Defined" und "Applies to Source IP Address").

Das bedeutet damit kannst du den Zugraif nur auf das management von einer bestimmte Absedner IP z.B. VLAN Segment, einzelnen Rechner usw. auf das Mgmt Interface limitieren.

Setzter regelsatz sollte dann natürlich ein "deny all" sein

Linux macht das mit Cacti oder MRTG:

Netzwerk Management Server mit Raspberry Pi

Netzwerk Management Server mit Raspberry Pi

Über die Layer 2 Forwarding Tabelle im Switch kannst du sehen welche Mac er physisch über welchen Port schickt.

Die kann man über das CLI oder per SNMP auslesen.

Das STG Tool zeigt nur den quantitativen Traffic an wieviel über welchen Link geht aber nicht von wem (Mac Adresse)

Das Zitat ist eine logische Konsequenz auf dem 802.3ad Hashing. Bei bestimten Mac Adress Pärchen zeigt der errechnete Hashwert des LAGs im Switch ja immer auf den gleichen Link. Da du die Mac Adressen (oder IPs je nachdem wie die Hashberechnung konfiguriert ist) ja nicht ändern kannst bleibt das immer so.

Bessere Switches nehmen für die Hash Berechnung oft noch den UDP oder TCP Port mit dazu um etwas mehr Entropie reinzubekommen...aber eben nur bessere Switches.

Die kann man über das CLI oder per SNMP auslesen.

Das STG Tool zeigt nur den quantitativen Traffic an wieviel über welchen Link geht aber nicht von wem (Mac Adresse)

Das Zitat ist eine logische Konsequenz auf dem 802.3ad Hashing. Bei bestimten Mac Adress Pärchen zeigt der errechnete Hashwert des LAGs im Switch ja immer auf den gleichen Link. Da du die Mac Adressen (oder IPs je nachdem wie die Hashberechnung konfiguriert ist) ja nicht ändern kannst bleibt das immer so.

Bessere Switches nehmen für die Hash Berechnung oft noch den UDP oder TCP Port mit dazu um etwas mehr Entropie reinzubekommen...aber eben nur bessere Switches.