Frage zu Jumbo Frames

Hallo.

Vielleicht ist dies keine Frage, die man pauschal beantworten kann - vielleicht kann es aber doch jemand halbwegs einschätzen:

Wir haben hier Cisco SG300 und SG350X Switches. Einer davon ist als Layer3-Switch konfiguriert und hat folglich eine zentrale Rolle als Core-Switch. Ausgerechnet auf diesem waren (aus welchen Gründen auch immer) Jumbo Frames aktiviert, während das auf allen anderen L2-Switches nicht der Fall war. Was hat das im schlechtesten Fall für Auswirkungen? Unter Status & Statistics steht immerhin "Packets with Errors: 0". Daher die Frage in die Runde: Wie schätzt ihr das ein? Gravierend oder egal?

Vielleicht ist dies keine Frage, die man pauschal beantworten kann - vielleicht kann es aber doch jemand halbwegs einschätzen:

Wir haben hier Cisco SG300 und SG350X Switches. Einer davon ist als Layer3-Switch konfiguriert und hat folglich eine zentrale Rolle als Core-Switch. Ausgerechnet auf diesem waren (aus welchen Gründen auch immer) Jumbo Frames aktiviert, während das auf allen anderen L2-Switches nicht der Fall war. Was hat das im schlechtesten Fall für Auswirkungen? Unter Status & Statistics steht immerhin "Packets with Errors: 0". Daher die Frage in die Runde: Wie schätzt ihr das ein? Gravierend oder egal?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667588

Url: https://administrator.de/forum/frage-zu-jumbo-frames-667588.html

Ausgedruckt am: 17.07.2025 um 09:07 Uhr

40 Kommentare

Neuester Kommentar

Ausgerechnet auf diesem waren (aus welchen Gründen auch immer) Jumbo Frames aktiviert,

Sollte man generell durchgehend bei 1G Switches und höher (Multigig, 10G, 40G und 100G) immer machen ! Besonders 10G beim X Modell.während das auf allen anderen L2-Switches nicht der Fall war.

Schlecht ! Sollte man natürlich immer durchgehend in der gesamten Layer 2 Domain machen ! Logisch, denn wenn nur ein einziger non Jumbo Switch im Datenpfad dazwischen ist ergibt die MTU Path Discovery wieder nur den Standard 1500 und man hat rein gar nix von aktivierten Jumbos. Das Plus verpufft dann sofort. Typischer Konfig Fehler...Was hat das im schlechtesten Fall für Auswirkungen?

Schlechten bis sehr schlechten Durchsatz bei großen File bzw. Daten Transfers.Daher die Frage in die Runde: Gravierend oder egal?

Kann man so banal und oberflächlich nicht beantworten, denn hängt immer von der Anwendungsumgebung ab. Leuchtet dir sicher auch selber ein.Bei der Sekretärin die hie und da mal 5 Emails am Tag liest und 10 Briefe speichert eher unwichtig im Vergleich zum Server der über 1G, 10G usw. Daten auf einem NAS sichert.

Diese Frage kannst also ohne jegliche Infos nur DU selber als Netzwerk Admin beantworten aber kein Forum. Für sowas haben wir dann die berühmte Kristallkugel. 🤣

Da die NICs eh nie schneller als 1 GBit sind

Das hat damit auch nix zu tun ! Es geht bei Jumbos nur um die Ethernet MTU an sich nicht um die Clocking Speed.Wenn die Rechner in einem Rutsch statt mehrerer kleiner 1500 Byte Pakete inklusive Paket Assembling Dissassembling und Overhead besser ein großes 9800 Byte Paket senden wirst du das in der Gesamtperformance deutlich merken !

Gerade sehe

Das ist Blödsinn was da steht, vergiss den Usinn. Ist von 2004 und muss man wohl nicht weiter kommentieren.Würde das stimmen was da steht würde ein ungemanagter Blödmarkt Switch dazwischen bedeuten das nichts mehr geht. Gehört ins Reich der IT Märchen. Der Verfasser hat nix von MTU Path Discovery gehört !

de.wikipedia.org/wiki/Path_MTU_DiscoveryDas einzige was stimmt ist das man das durchgängig konfigurieren muss, da hat der 2te Verfasser recht und das ist ja auch das einzige was er moniert. Aber da man ein Netzwerk eh IMMER konfigurieren muss irgendwo ein komisches Argument wa sman nicht für voll nehmen kann.

ip ospf mtu-ignore hat mit der Thematik per se nichts zu tun. Würde aber den Rahmen hier sprengen da in die Details zu gehen.

Fazit: Durchgängig aktivieren und gut iss.

Auf den beteiligten Endgeräten muß das auch noch konfiguriert werden, sonst passiert gar nichts.

/Thomas

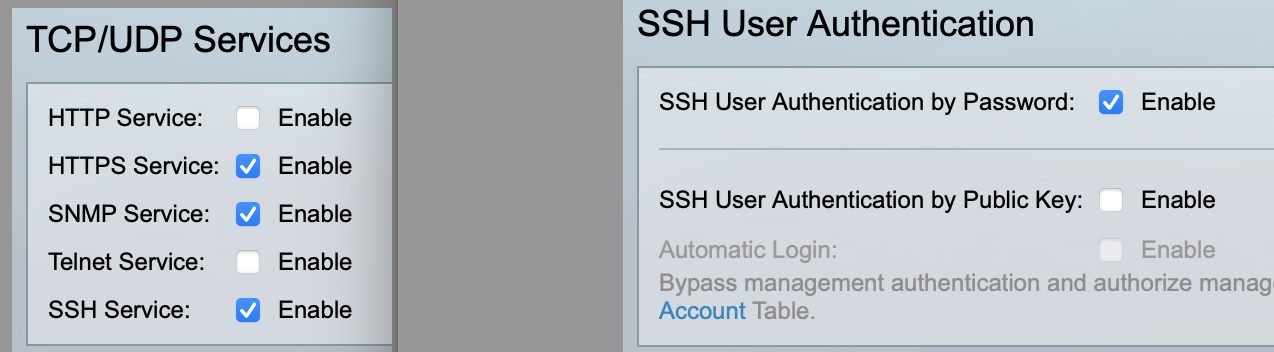

ich habe auf den Cisco-Switches natürlich SSH aktiviert --

Wer hat es nicht ?! aber der Login läuft immer über ein Passwort.

Wie es ja generell über Telnet und SSH üblich ist.Ob man da sowas wie pub.key-Auth. machen kann, weiß ich nicht

Geht auch wenn man den Key importiert. Die Konfig muss man nicht "modifizieren". Kopieren wie immer über TFTP, SCP, HTTP Da geht alles.von neueren Ubuntu-Versionen abgelehnt wird

Weil die eine entsprechend stärkere Verschlüsselung bzw. Hashing vorgeben die der 300er nicht macht.Hast du den 300er auf seine aktuellste Firmware upgedatet ???

cisco.com/c/de_de/support/switches/sg300-28-28-port-gigabit-mana ...

Aktuell ist die 1.4.11.5

Diese generiert zumindestens mit den SSH Clients vom aktuellen MacOS, Debian, Raspbian, PuTTY und Co. keine Fehlermeldung ! Dort sind die Cipher Suites angepasst worden, was man auch in den CLI Bootmessages sieht beim Generieren der Keys !

Wenn nicht geschehen solltest du die 300er also unbedingt auf die latest Firmware updaten !

Du kannst mit plink.exe remote SSH-Befehle ausführen und mit pscp.exe Dateien per SSH übertragen, falls notwendig.

chiark.greenend.org.uk/~sgtatham/putty/latest.html

Wenn man es einmal manuell ausführt, wird der Schlüssel im Profil des Users gespeichert und danach kannst du alles in eine Batch packen und als jener User automatisiert ausführen lassen.

chiark.greenend.org.uk/~sgtatham/putty/latest.html

Wenn man es einmal manuell ausführt, wird der Schlüssel im Profil des Users gespeichert und danach kannst du alles in eine Batch packen und als jener User automatisiert ausführen lassen.

Am einfachsten und schnellsten machst du das über SNMP per Batch oder Powershell.

Die SNMP OIDs sind die folgenden:

Du installierst dir net-snmp (Windows) oder das snmp Package (unixoide Rechner) und nutzt dafür die einfachen GET und SET Kommandos.

Abfrage des Jumbo Status:

snmpget -c private -v 2c 10.1.1.1 1.3.6.1.4.1.9.6.1.101.91.1.0

Ergibt bei aktivem Jumbo Framing dann:

iso.3.6.1.4.1.9.6.1.101.91.1.0 = INTEGER: 1 (oder "2" wenn es deaktiviert ist)

Entsprechend kannst du Jumbos dann auch aktivieren mit:

snmpset -c private -v 2c 10.1.1.1 1.3.6.1.4.1.9.6.1.101.91.2.0 i 1

Das setzt die Integer Variable "1" und aktiviert Jumbos damit.

(10.1.1.1 ist hier die Beispiel Management IP des Switches.)

Dann solltest du das natürlich auch noch im Flash sichern per SNMP:

cisco.com/c/de_de/support/docs/ip/simple-network-management-prot ...

Kollege @colinardo oder andere unserer coolen Powershell Guru Gemeinde hier in der Rubrik Batch&Shell klöppeln da sicher ganz schnell einen simplen Powershell 3 Zeiler zusammen mit "if Status = 2 then snmpset xyz = "1" oder sowas... 😉

Die SNMP OIDs sind die folgenden:

- 1.3.6.1.4.1.9.6.1.101.91.1.0 = Abfrage Jumbo Setting Status

- 1.3.6.1.4.1.9.6.1.101.91.2.0 = Aktivieren oder Deaktivieren Jumbo (1=enabel, 2=disable)

Du installierst dir net-snmp (Windows) oder das snmp Package (unixoide Rechner) und nutzt dafür die einfachen GET und SET Kommandos.

Abfrage des Jumbo Status:

snmpget -c private -v 2c 10.1.1.1 1.3.6.1.4.1.9.6.1.101.91.1.0

Ergibt bei aktivem Jumbo Framing dann:

iso.3.6.1.4.1.9.6.1.101.91.1.0 = INTEGER: 1 (oder "2" wenn es deaktiviert ist)

Entsprechend kannst du Jumbos dann auch aktivieren mit:

snmpset -c private -v 2c 10.1.1.1 1.3.6.1.4.1.9.6.1.101.91.2.0 i 1

Das setzt die Integer Variable "1" und aktiviert Jumbos damit.

(10.1.1.1 ist hier die Beispiel Management IP des Switches.)

Dann solltest du das natürlich auch noch im Flash sichern per SNMP:

cisco.com/c/de_de/support/docs/ip/simple-network-management-prot ...

Kollege @colinardo oder andere unserer coolen Powershell Guru Gemeinde hier in der Rubrik Batch&Shell klöppeln da sicher ganz schnell einen simplen Powershell 3 Zeiler zusammen mit "if Status = 2 then snmpset xyz = "1" oder sowas... 😉

Wie kommt man auf diese "SNMP OIDs"?

Wie immer: MIBS runterladen und lesen, da steht das alles drin. Du findest es auch hier: oid-info.com/get/1.3.6.1.4.1.9.6.1.101.91.1

Das gehört aber auch zur Standard MIB.

gar nicht über plink sondern immer "direkt" mit SNMP, ja?

Jepp, erleichtert das Leben ungemein und wirft nebenbei auch noch ein paar grafische Gimmicks ab wie z.B. das hier:RX Dropped Pkts Problem

das ich gerade überall ausgeschaltet habe..?!!

Ein Infrastruktur Protokoll (und wirklich NUR eins) sollte man aber immer an haben. Am besten das standartisierte LLDP was Cisco auch zunehmend nutzt.Was auch sinnvoll ist als Kommando Script Sprache ist [ Expect]. Dort findest du auch einen Haufen Cisco Scripte.

paulgporter.net/2012/12/08/30/

networkbit.ch/expect-ssh-script-cisco/

amazon.de/Exploring-Expect-Tcl-based-Automating-Interactive-eboo ...

usw. usw.

Gutes kostenfreies und sehr einfach zu installierndes Management für die Switches ist auch:

observium.org

(Was übrigens die Cisco SB Mibs alle schon an Brod hat: mibs.observium.org/mib/CISCOSB-JUMBOFRAMES-MIB/# )

Netzwerk Management Server mit Raspberry Pi

Kostenpflichtig z.B.

whatsupgold.com/de

Das stimmt so de facto nicht was du sagst. Ein

plink -ssh admin@172.16.1.1 -pw Geheim123

rennt hier absolut fehlerfrei auf einem SG300 und SG350X mit latest Firmware.

Das Problem dürften aber Kommandos sein mit einem Blank wie z.B. "show version" das führt plink auf dem Cisco so nicht aus bzw. rennt sich tot.

Das kann man aber mit einem kleinen Trick überlisten indem man sich eine simple Text Datei anlegt z.B. command.txt in der dieses Kommando steht und führt dann:

plink -ssh admin@172.16.1.1 -pw Geheim123 < command.txt

aus. Das klappt dann fehlerlos.

plink -ssh admin@172.16.1.1 -pw Geheim123

rennt hier absolut fehlerfrei auf einem SG300 und SG350X mit latest Firmware.

Das Problem dürften aber Kommandos sein mit einem Blank wie z.B. "show version" das führt plink auf dem Cisco so nicht aus bzw. rennt sich tot.

Das kann man aber mit einem kleinen Trick überlisten indem man sich eine simple Text Datei anlegt z.B. command.txt in der dieses Kommando steht und führt dann:

plink -ssh admin@172.16.1.1 -pw Geheim123 < command.txt

aus. Das klappt dann fehlerlos.

erscheint ebenfalls trotzdem immer der Prompt:

Da bleibt dann nur die Schlussfolgerung das du den SSH Zugang falsch konfiguriert hast. Hier klappt das auf allen SG3xx Modellen und Catalysten de facto OHNE den Prompt !Müsstest du mal dein SSH Setup posten...

ip ssh server

ip ssh password-auth

im CLI oder GUI:

user@ubuntu ~ % ssh admin@172.16.1.1

admin@172.16.1.1's password:

>>> Core Switch DataCenter-Stack <<< Es muss offenbar an irgendeiner verkorksten Einstellung auf dem Switch liegen

So ist es ! nur: Was kann das sein??

Ohne konkrete Infos zwingst du uns zur Kristallkugel. Wenn dir das reicht...??!

Hoffentlich war das dann das Einzige was in deiner Konfig im Argen lag...?! 😉

Nur zur Sicherheit falls du auch mit dem o.a. SNMP mal etwas testen und spielen willst:

snmp-server server

snmp-server location "Data Center, CoreStack"

snmp-server contact "Hr. Weißhase, Tel.:123"

snmp-server community public ro

snmp-server community private rw

snmp-server source-interface traps vlan x

snmp-server source-interface informs vlan x

Wobei du die SNMP Community Strings auf etwas individuelles setzen solltest (Security). "vlan x" ist dein Management VLAN.

Nur zur Sicherheit falls du auch mit dem o.a. SNMP mal etwas testen und spielen willst:

snmp-server server

snmp-server location "Data Center, CoreStack"

snmp-server contact "Hr. Weißhase, Tel.:123"

snmp-server community public ro

snmp-server community private rw

snmp-server source-interface traps vlan x

snmp-server source-interface informs vlan x

Wobei du die SNMP Community Strings auf etwas individuelles setzen solltest (Security). "vlan x" ist dein Management VLAN.

Der Spanning Tree ist aus

Das muss nicht per se falsch oder ein Fehler sein. In einem gestackten Core wo der Access üblicherweise per LACP LAG angeschlossen ist kann man wenigstens in der Uplink Infrastruktur drauf verzichten.Am Edge würde ich es aber aufgrund möglicher DAU Verhalten der Enduser besser aktiv lassen oder zumindestens immer eine Loop Detection einschalten. Ganz ohne Loop Prevention sollte man niemals in einem (Firmen)netz leben, das wäre fahrlässig. Es sei denn du hast supergut erzogene Nutzer was bekanntlich eher Utopie ist.

allerdings hat das einen Grund

Normal kann es den eigentlich nicht geben, denn ein Netz ohne STP gibts fast gar nicht. Wäre also mal spannend WAS das Ominöses sein soll....?!im Monitoring via checkMK. Das funktioniert gut

👍Dann war die SNMP "Hilfe" natürlich überflüssig.

mit aktivierten Spanning Tree gab es Probleme mit PXE Boot und dem Übertragen von Images vom Server zu den Clients

OK, wollte den Thread natürlich nicht kapern. Das hat aber beides garantiert nicht das Geringste miteinander zu tun. Ich vermute eher einen (Konfig) Fehler vom Schlage "ip ssh password-auth " wie oben im Switch Setup. STP ist nicht immer trivial. Gerade im Cisco Umfeld gibt es STP Protokolle die nicht miteinander kompatibel sind, außerdem ist eine saubere STP Hierarchie (Priotity) von Root und Backup Root immer zwingend. Man muss da also schon etwas genauer hinsehen.

Vermutlich liegt wie immer da dein vermeintlicher STP Hund begraben...aber ganz andere Baustelle, das ist richtig. Machst du dann im 2ten Anlauf !

Kollege @luci0815 hat recht. Solange der Edge Port bei Cisco nicht auf Portfast gesetzt wurde durchläuft der Port den klassischen STP Prozess, Blocking, Learning, Forwarding der ca. 40 Sekunden dauert. Solange ist der Port also im Blocking Mode und wenn der PXE Bootprozess dann zwischenzeitlich austimed ist nada mit BootP. Das weiss man aber auch als Netzwerker der täglich mit Switches jongliert.

Portfast ist also bei Cisco immer der Knackpunkt.

Billo Switches haben das meist nicht, da deren Focus Kunden "Billo" Kunden mit oft wenig KnowHow sind. Würden die täglich wegen solcher "Probleme" die Hotline anrufen kostet das Geld. Darf es nicht weil diese Kunden dann sofort zu NetGear oder Longshine abwandern. Da wird dann kurzerhand abgeschaltet und man ist das Problem los. Das holt solche Kunden dann an der Loop Front spätestens wieder ein. Na ja...die üblichen Klassiker im Netzwerker Alltag.

So, nun aber wieder back to the roots zu SSH und SNMP Scripting !!!

Portfast ist also bei Cisco immer der Knackpunkt.

Billo Switches haben das meist nicht, da deren Focus Kunden "Billo" Kunden mit oft wenig KnowHow sind. Würden die täglich wegen solcher "Probleme" die Hotline anrufen kostet das Geld. Darf es nicht weil diese Kunden dann sofort zu NetGear oder Longshine abwandern. Da wird dann kurzerhand abgeschaltet und man ist das Problem los. Das holt solche Kunden dann an der Loop Front spätestens wieder ein. Na ja...die üblichen Klassiker im Netzwerker Alltag.

wenn man auf "Advanced" umschaltet

Ist doch immer das Allererste was der Netzwerker macht. Du hast doch keine "Billo" Switches oder solltest besser das CLI nutzen. "Real networkers do CLI !" wie man so schön sagt !!! 😎So, nun aber wieder back to the roots zu SSH und SNMP Scripting !!!

Ich will zwar den Tag nicht vor dem Abend loben aber

Ist das Gleiche wie unangschnallt Auto fahren. Kann man machen, obs klug ist muss man selber wissen... Besser also immer STP oder eine Loop Detection aktivieren. Alles andere ist in einem Firmennetz fahrlässig.

Machen auch nebenberufliche Admins immer so.

wie genau verhindert der Switch mit STP denn dann das Chaos im Netzwerk?

Das wäre das 1mal1 erklären und würde den Rahmen hier sprengen. Am besten lesen:en.wikipedia.org/wiki/Spanning_Tree_Protocol

elektronik-kompendium.de/sites/net/0907091.htm

usw.

Schaltet der den betroffenen Port einfach aus oder wie läuft das intern ab?

Ja, richtig, der geht dann sofort in den Blocking Mode wenn eigene BPDUs empfangen werden und verhindert so den Stillstand durch Loops.und in den Serverraum hängen!

Unbedingt !!

Powershell gibts doch auch für Linux.

Du hast recht. Habe eben mal statt "sh ver" ein "sh run" in die command.txt gepackt und da bricht er auch ab.

Interessant ist das der Fehler nur dann auftritt wenn der Stop für die 24 zeilige Terminal Ausgabe (terminal-lenght bei IOS) zuschlägt, nicht aber bei Einzeilern.

Muss jetzt mal checken ob es terminal length 0 auch bei den SG Modellen gibt. Habs eben auf die Schnelle nur bei einem Catalysten testen können.

Oder doch besser SNMP verwenden ?!

Du hast recht. Habe eben mal statt "sh ver" ein "sh run" in die command.txt gepackt und da bricht er auch ab.

Interessant ist das der Fehler nur dann auftritt wenn der Stop für die 24 zeilige Terminal Ausgabe (terminal-lenght bei IOS) zuschlägt, nicht aber bei Einzeilern.

Muss jetzt mal checken ob es terminal length 0 auch bei den SG Modellen gibt. Habs eben auf die Schnelle nur bei einem Catalysten testen können.

Oder doch besser SNMP verwenden ?!

Will man sich das wirklich antun?

Nicht wirklich...!!! da kommt mir die Syntax allerdings noch kryptischer vor

Das Einzige was da kryptisch ist vielleicht die OID aber auch die ist gaaanz logisch als Baumstruktur aufgebaut.dpstele.com/snmp/what-does-oid-network-elements.php

Der OID Browser hilft immer:

oid-info.com

Bei SNMP dürfte das nochmal mindestens doppelt so lange sein

Bei 4 popeligen Befehlen ?? Oha, du hast aber einen seeehr langsamen Suchtakt dann. 🤣Wenn es nur bei diesen Befehlen bliebe

Es sind ja in Wahrheit nur 3 ! If snmpget xyz = x then snmpset = y, snmpset savecfg else next if Viele Dinge werden dadurch leider nicht in einem Abwasch möglich sein

Beim Jumbo Setting über SNMP ja schon ! Dort bestimmt ja rein die OID was gesetzt wird und die ist bei allen SG Modellen gleich. It's your choice