LAN hinter OPENVPN auf Win Server 2019 nicht erreichbar

Hallo,

ich habe jetzt schon mehrere Stunden hier und in anderen Foren verbracht, ich kann mein aktuelles Problem leider nicht lösen.

Ich habe einen Win Server 2019 (192.168.0.211) mit einem OPENVPN.

Die VPN Verbindung funktioniert einwandfrei, ich kann sowohl die OPENVPN IP des Win Server 2019 (10.0.100.1) pingen und auch die intere IP Adresse 192.168.0.211.

Remotedesktopverbindung funktioniert auch mit beiden IP's.

Leider kann ich die anderen Clients (z.B. 192.168.0.150) nicht erreichen.

Warum? Fehlt irgendwo einen Route?

Vielen Dank!

Liebe Grüße,

Roland

ich habe jetzt schon mehrere Stunden hier und in anderen Foren verbracht, ich kann mein aktuelles Problem leider nicht lösen.

Ich habe einen Win Server 2019 (192.168.0.211) mit einem OPENVPN.

Die VPN Verbindung funktioniert einwandfrei, ich kann sowohl die OPENVPN IP des Win Server 2019 (10.0.100.1) pingen und auch die intere IP Adresse 192.168.0.211.

Remotedesktopverbindung funktioniert auch mit beiden IP's.

Leider kann ich die anderen Clients (z.B. 192.168.0.150) nicht erreichen.

Warum? Fehlt irgendwo einen Route?

Vielen Dank!

Liebe Grüße,

Roland

Please also mark the comments that contributed to the solution of the article

Content-Key: 542878

Url: https://administrator.de/contentid/542878

Printed on: May 9, 2024 at 13:05 o'clock

1 Comment

Die Beschreibung ist leider sehr oberflächlich, denn sehr hilfreich wäre die OVPN Server Konfig hier gewesen. Aber setzen wir einmal voraus das dort das Kommando:

push "route 192.168.0.0 255.255.255.0"

konfiguriert ist was dann den Traffic des lokalen LANs auch für die Clients in den Tunnel routet.

Vermutlich hast du, wie leider sehr oft in solchen internen VPN Designs, vergessen die entsprechenden Routen auf das interne OVPN IP Netzwerk in deinen Internet Router einzutragen.

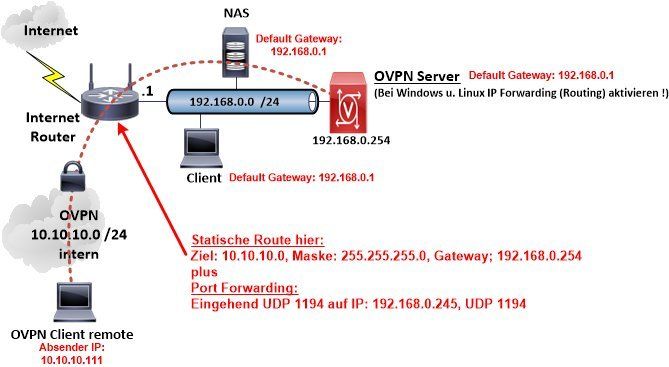

Dein Design dürfte vermutlich so aussehen, oder ?

Hier siehst du schon die ToDos.

Deine internen LAN Rechner haben sehr wahrscheinlich den Internet Router als Default Gateway. Wenn du nun von einem OVPN Client diese LAN Rechner ansprichst hast du ja eine Absender IP aus dem internen OVPN IP Netz was mit z.B. server 172.16.2.0 255.255.255.0 in der Server Konfig Datei definiert ist.

Der Client empfängt dann dieses Paket muss es für die Rückantwort aber an das Default Gateway senden, da der Empfänger (OVPN Client) ja nicht in seinem lokalen Netzwerk liegt.

Das Default Gateway also der Internet Router muss nun zwingend eine statische Route auf die LAN IP des OVPN Servers haben um dieses Antwort Paket zum Client senden zu können. Hat er das nicht routet der Internet Router es zum Provider und damit dann ins Nirwana !

Das wäre der erste Punkt, es lauern aber noch weitere:

OpenVPN - Einrichtungsprobleme

Zum Schluss noch eine Empfehlung für den stabilen VPN Betrieb:

Die IP Adresswahl für dein internes Netz ist nicht gerade besonders intelligent und zeigt eher das du dir wenig bis keine Gedanken zum VPN Betrieb gemacht hast. Vermutlich ist auch die Wahl des internen OVPN IP Netze ebenso wenig zielführend was aber jetzt in Ermangelung dieser Information nur geraten ist.

Die 192.168.0.0 ist ein Allerwelts IP Netz was Millionen von Hotspots, Privatnetze, Hotellnetze usw. haben. Befindest du dich dann mit deinem Client in so einem Netz ist dein VPN Betrieb mit dem Heimnetz völlig unmöglich, da es dann doppelte IP Netze gibt und eine eindeutige Wegefindung, wie sie zwingend ist im TCP/IP Netzen, unmöglich wird.

Du erkennst vermutlich selber wie wenig zielführend dann diese IP Adressierung ist.

Du solltest also dringend dieses_Tutorial zu einer sinnvollen und intelligenten IP Adressierung bei VPN mal lesen und am besten auch umsetzen !!

Wenn du das Obige alles sauber umsetzt kommt dein VPN Netz auch sofort zum Fliegen. Die obigen Binsenweisheiten dazu stehen aber auch in fast allen Threads im Internet. Unverständlich das du da nichts gefunden hast. Das hiesige OVPN Tutorial fasst das auch zusammen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dort kannst du auch sehen das VPN Server besser auch immer in die Peripherie gehören (Router/Firewall) aber eigentlich besser nicht auf so sensitive Komponenten wie ein Server im lokalen LAN auf die man dann ungeschützten Internet Traffic forwarden muss. Aber egal....

Das muss aber jeder selber wissen wie wertvoll ihm seine Datensicherheit ist.

push "route 192.168.0.0 255.255.255.0"

konfiguriert ist was dann den Traffic des lokalen LANs auch für die Clients in den Tunnel routet.

Vermutlich hast du, wie leider sehr oft in solchen internen VPN Designs, vergessen die entsprechenden Routen auf das interne OVPN IP Netzwerk in deinen Internet Router einzutragen.

Dein Design dürfte vermutlich so aussehen, oder ?

Hier siehst du schon die ToDos.

Deine internen LAN Rechner haben sehr wahrscheinlich den Internet Router als Default Gateway. Wenn du nun von einem OVPN Client diese LAN Rechner ansprichst hast du ja eine Absender IP aus dem internen OVPN IP Netz was mit z.B. server 172.16.2.0 255.255.255.0 in der Server Konfig Datei definiert ist.

Der Client empfängt dann dieses Paket muss es für die Rückantwort aber an das Default Gateway senden, da der Empfänger (OVPN Client) ja nicht in seinem lokalen Netzwerk liegt.

Das Default Gateway also der Internet Router muss nun zwingend eine statische Route auf die LAN IP des OVPN Servers haben um dieses Antwort Paket zum Client senden zu können. Hat er das nicht routet der Internet Router es zum Provider und damit dann ins Nirwana !

Das wäre der erste Punkt, es lauern aber noch weitere:

- Der Winblows Server macht per Default kein IPv4 Forwarding (Routing). Er kann also normal keine Pakete vom LAN ins interne OVPN IP Netz routen. Hier musst du Routing aktivieren. Das geht über die Registry oder Routing/RAS. Näheres dazu auch HIER.

- Die Windows Firewall muss entsprechend angepasst werden das bei Clients ICMP und auch der Zugriff auf andere Dienste von nicht lokalen IP Adressen zugelassen ist.

OpenVPN - Einrichtungsprobleme

Zum Schluss noch eine Empfehlung für den stabilen VPN Betrieb:

Die IP Adresswahl für dein internes Netz ist nicht gerade besonders intelligent und zeigt eher das du dir wenig bis keine Gedanken zum VPN Betrieb gemacht hast. Vermutlich ist auch die Wahl des internen OVPN IP Netze ebenso wenig zielführend was aber jetzt in Ermangelung dieser Information nur geraten ist.

Die 192.168.0.0 ist ein Allerwelts IP Netz was Millionen von Hotspots, Privatnetze, Hotellnetze usw. haben. Befindest du dich dann mit deinem Client in so einem Netz ist dein VPN Betrieb mit dem Heimnetz völlig unmöglich, da es dann doppelte IP Netze gibt und eine eindeutige Wegefindung, wie sie zwingend ist im TCP/IP Netzen, unmöglich wird.

Du erkennst vermutlich selber wie wenig zielführend dann diese IP Adressierung ist.

Du solltest also dringend dieses_Tutorial zu einer sinnvollen und intelligenten IP Adressierung bei VPN mal lesen und am besten auch umsetzen !!

Wenn du das Obige alles sauber umsetzt kommt dein VPN Netz auch sofort zum Fliegen. Die obigen Binsenweisheiten dazu stehen aber auch in fast allen Threads im Internet. Unverständlich das du da nichts gefunden hast. Das hiesige OVPN Tutorial fasst das auch zusammen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dort kannst du auch sehen das VPN Server besser auch immer in die Peripherie gehören (Router/Firewall) aber eigentlich besser nicht auf so sensitive Komponenten wie ein Server im lokalen LAN auf die man dann ungeschützten Internet Traffic forwarden muss. Aber egal....

Das muss aber jeder selber wissen wie wertvoll ihm seine Datensicherheit ist.