117471

26.02.2016

Neustrukturierung Testnetz - Schwenk auf pfSense - Strategie?

Ich beschäftige mich gerade ein bisschen mit pfSense Firewalls und Netzwerktechnik und möchte mein Testnetz neu organisieren.

Dieses besteht aus drei Subnetzen:

In jedem Netz befindet sich neben der pfSense mindestens ein DomainController. Wesentliches Ziel ist, dass sich alle Server gegenseitig erreichen können.

Überlegung a):

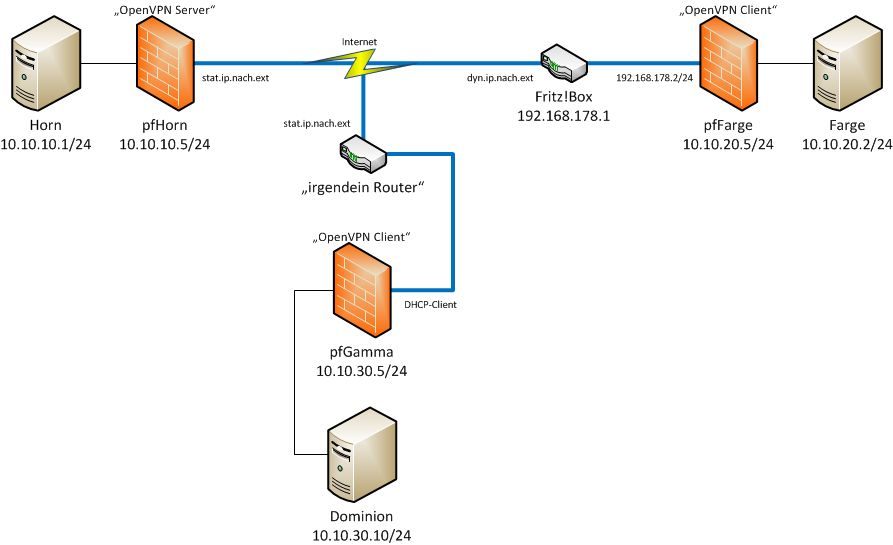

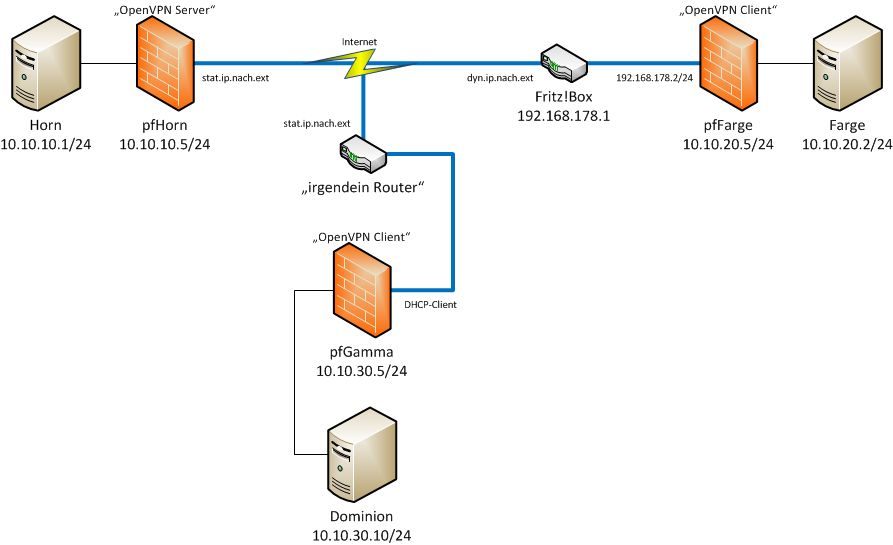

Ich betreibe die pfSense in Horn als OpenVPN-Server und wähle die beiden anderen Netze als OpenVPN-Client ein. Das würde ungefähr so aussehen (blaue Verbindung = OpenVPN):

Dazu aber auch gleich zwei Fragen:

Überlegung b):

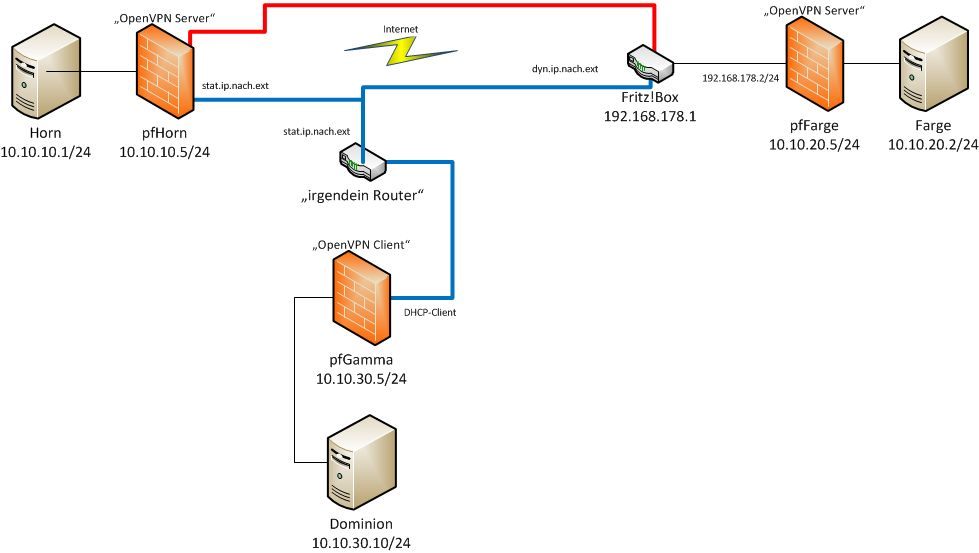

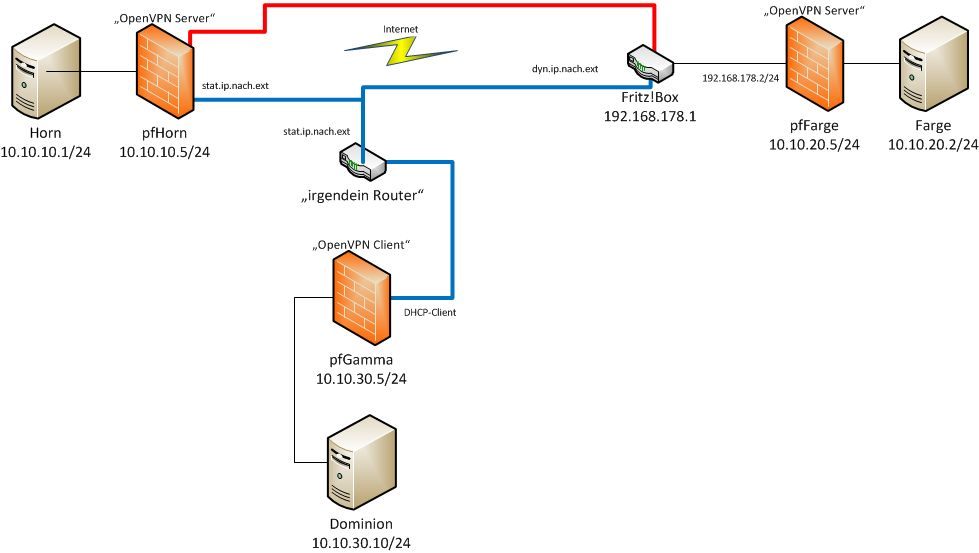

Ich betreibe die beiden pfSense in Horn und Farge als OpenVPN-Server und verbinde diese via IPSec. Die virtuelle pfSense im Netz Gamma verbindet sich mit jedem Netz separat als OpenVPN-Client. Das würde ungefähr so aussehen (blaue Verbindung = OpenVPN, rote Verbindung = IPSec):

Eure Meinung dazu?

Dieses besteht aus drei Subnetzen:

- 10.10.10.0/24 "Netz Horn": Das ist mein Standort bei uns im Serverraum. Hier habe ich eine physikalische pfSense an einer öffentlichen IP-Adresse.

- 10.10.20.0/24 "Netz Farge": Dies ist mein Standort zu Hause. Hier hänge ich mit einer physikalischen pfSense an der Fritz!Box. Die Fritz!Box wird auch vom Rest der Familie genutzt.

- 10.10.30.0/24 "Netz Gamma": Das ist der Hyper-V eines Kollegen. Hier hänge ich mit einer virtualisierten VM an seinem Router.

In jedem Netz befindet sich neben der pfSense mindestens ein DomainController. Wesentliches Ziel ist, dass sich alle Server gegenseitig erreichen können.

Überlegung a):

Ich betreibe die pfSense in Horn als OpenVPN-Server und wähle die beiden anderen Netze als OpenVPN-Client ein. Das würde ungefähr so aussehen (blaue Verbindung = OpenVPN):

Dazu aber auch gleich zwei Fragen:

- Können die beiden via OpenVPN angebundenen Netze ohne Weiteres miteinander sprechen?

- Gebe ich auf dem OpenVPN-Server in Horn .10.0/24 oder das "Supernetz" .16.0/20 als lokales Netz an?

Überlegung b):

Ich betreibe die beiden pfSense in Horn und Farge als OpenVPN-Server und verbinde diese via IPSec. Die virtuelle pfSense im Netz Gamma verbindet sich mit jedem Netz separat als OpenVPN-Client. Das würde ungefähr so aussehen (blaue Verbindung = OpenVPN, rote Verbindung = IPSec):

Eure Meinung dazu?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 297484

Url: https://administrator.de/forum/neustrukturierung-testnetz-schwenk-auf-pfsense-strategie-297484.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

10 Kommentare

Neuester Kommentar

Zu Überlegung a.)

Client soll sicher heissen einen OVPN Lan zu LAN Kopplung, richtig ?

Horn kennt also das .20.0er Netz und das .30.0er Netz....alles gut also. Any zu any willst du ja nicht oder soll auch Farge direkt mit Dominion ?

Zu Überlegung b.)

Warum 2 VPN Verfahren ? Was sollte da der tiefere Sinn sein. Sowas geht meist in die Hose. Vergiss diesen Blödsinn schnell.

Entweder IPsec oder OVPN...bleibe bei einem Verfahren und kein Mixmax !

Horn kannst du also entweder mit OVPN mit Farge und Dominoin koppeln oder du machst das mit IPsec. Bitte nicht mischen !

Client soll sicher heissen einen OVPN Lan zu LAN Kopplung, richtig ?

Können die beiden via OpenVPN angebundenen Netze ohne Weiteres miteinander sprechen?

Klares ja, das ist ja gerade der Sinn einer OVPN LAN zu LAN Kopplung oder einer LAN zu LAN Kopplung im allgemeinen völlig unabhängig vom verwendeten VPN Protokoll.Gebe ich auf dem OpenVPN-Server in Horn .10.0/24 oder das "Supernetz" .16.0/20 als lokales Netz an?

Wie kommst du auf den /16 Prefix ?? Du arbeitest doch nur mit /24 also bleibt es auch dabei !! Die anderen IP Netze werden ja in Horn automatisch announced.Horn kennt also das .20.0er Netz und das .30.0er Netz....alles gut also. Any zu any willst du ja nicht oder soll auch Farge direkt mit Dominion ?

Zu Überlegung b.)

Ich betreibe die beiden pfSense in Horn und Farge als OpenVPN-Server und verbinde diese via IPSec.

Uuuhhhh jetzt wirds aber sehr gruselig !!Warum 2 VPN Verfahren ? Was sollte da der tiefere Sinn sein. Sowas geht meist in die Hose. Vergiss diesen Blödsinn schnell.

Entweder IPsec oder OVPN...bleibe bei einem Verfahren und kein Mixmax !

Horn kannst du also entweder mit OVPN mit Farge und Dominoin koppeln oder du machst das mit IPsec. Bitte nicht mischen !

Sehen sich die beiden Netze Farge und Gamma denn im Beispiel a)?

Nur wenn du entsprechnede Routen mitgibst, dann können die via "Horn" ja routen. Ungünstig, da sämtlicher Traffic dieser beiden dann via Horn müsste. Bei wenig Traffic ist das OK ansonden ist immer ein zusätzlicher VPN Peer zw. diesen beiden sinnvoller.Guckst du hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Also alles via GUI, ohne großartige Tricksereien in den Konfigurationsdateien.

Dann lasse auf jeden Fall den Mix mit 2 VPN Protokollen !Was Ecki und seine Tricksereien anbetrifft mit der Subnetzmaske ist das nur die halbe Miete auch wenn er durch den kleineren Prefix diese Pakete in den Tunnel bekommt routet B diese noch lange nicht weiter an C. Zusätzlich hat er inkonsistente Subnetzmasken...ein NoGo !

Das Design von ihm kann man besser mit statischen Routen lösen oder nich einfacher indem man ein dynamische Routing Protokoll wie RIPv2 oder OSPF aktiviert, dann geht das automatisch.

Oder eben 2 Tunnel wie er selber schreibt...

Ich denke, ich lasse das auch mit dem Routing von Farge nach Gamma.

Warum ?? Musst du nicht, das ist doch ganz einfach zu erledigen !! Sieh dir den Praxislink oben an !kann ich das nicht theoretisch auch mit einem Portforwarding pfHorn lösen?

Nun wirds wieder gruselig bei dir.....! Lass sowas besser.Die Lösung ist doch kinderleicht:

- Tunnel von Horn nach Farge

- Tunnel von Horn nach Gamma

- Tunnel von Gamma nach Frage

- Fertig ist der Lack !!