OpenVPN keine Internetverbindung und Client-Client Ping nicht möglich

Hallo!

Ich habe Probleme mit meinem OpenVPN Server.

Ich habe bereits die alten Beiträge hier im Forum gelesen, komme aber irgendwie nicht auf die Lösung.

Ich möchte an den Server mit Windows Clients verbinden, sowie einen Router der auf buildroot läuft.

Die Verbindung von den Clients zum Server klappt und ich kann den Server auch anpingen.

Allerdings klappt der Ping zwischen Client und Client nicht.

Zudem habe ich wie im Titel geschrieben keine Internet Verbindung sobald ich mit dem VPN- Server verbinde.

Eine weitere Sache die funktionieren soll ist, dass ich auf ein Gerät zugreifen möchte, welches am Router per Ethernet angeschlossen ist. Seht ihr hier irgendwelche Probleme?

Über Hinweise, was ich ändern muss, damit es funktioniert würde ich mich sehr freuen.

Falls noch mehr Hinweise oder Logs benötigt werden, liefere ich diese natürlich gerne nach

Im folgenden meine configs:

Hinweis, ich hab meine IP durch x ersetzt und die Zertifikate durch ... ersetzt.

Server:

Client 1 Windows:

Client 2 Windows:

Router:

Ich habe Probleme mit meinem OpenVPN Server.

Ich habe bereits die alten Beiträge hier im Forum gelesen, komme aber irgendwie nicht auf die Lösung.

Ich möchte an den Server mit Windows Clients verbinden, sowie einen Router der auf buildroot läuft.

Die Verbindung von den Clients zum Server klappt und ich kann den Server auch anpingen.

Allerdings klappt der Ping zwischen Client und Client nicht.

Zudem habe ich wie im Titel geschrieben keine Internet Verbindung sobald ich mit dem VPN- Server verbinde.

Eine weitere Sache die funktionieren soll ist, dass ich auf ein Gerät zugreifen möchte, welches am Router per Ethernet angeschlossen ist. Seht ihr hier irgendwelche Probleme?

Über Hinweise, was ich ändern muss, damit es funktioniert würde ich mich sehr freuen.

Falls noch mehr Hinweise oder Logs benötigt werden, liefere ich diese natürlich gerne nach

Im folgenden meine configs:

Hinweis, ich hab meine IP durch x ersetzt und die Zertifikate durch ... ersetzt.

Server:

port 1194

proto udp

dev tun

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server.crt

key /etc/openvpn/easy-rsa/pki/private/server.key # keep secret

dh /etc/openvpn/easy-rsa/pki/dh.pem

topology subnet

server 10.9.8.0 255.255.255.0 # internal tun0 connection IP

ifconfig-pool-persist ipp.txt

push "route 192.168.0.0 255.255.255.0"

push "redirect-gateway def1 bypass-dhcp"

keepalive 10 120

#tls-auth /etc/openvpn/server/ta.key 0

auth-nocache

cipher AES-256-CBC

data-ciphers AES-256-CBC

persist-key

persist-tun

status /var/log/openvpn/openvpn-status.log

verb 3 # verbose mode

client-to-client

explicit-exit-notify 1Client 1 Windows:

client

dev tun

proto udp

remote x.xxx.xx.xx 1194 # [VPN server IP] [PORT]

resolv-retry infinite

nobind

persist-key

persist-tun

<ca>

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</ca>

<cert>

Certificate:

...

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

...

-----END PRIVATE KEY-----

</key>

remote-cert-tls server

auth-nocache

cipher AES-256-CBC

data-ciphers AES-256-CBC

mute-replay-warnings

verb 3Client 2 Windows:

client

dev tun

proto udp

remote x.xxx.xx.xx 1194 # [VPN server IP] [PORT]

resolv-retry infinite

nobind

persist-key

persist-tun

<ca>

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</ca>

<cert>

Certificate:

...

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

...

-----END PRIVATE KEY-----

</key>

remote-cert-tls server

auth-nocache

cipher AES-256-CBC

data-ciphers AES-256-CBC

mute-replay-warnings

verb 3Router:

client

dev tun

proto udp

remote x.xxx.xx.xx 1194 # [VPN server IP] [PORT]

resolv-retry infinite

nobind

persist-key

persist-tun

<ca>

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</ca>

<cert>

Certificate:

...

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

...

-----END PRIVATE KEY-----

</key>

remote-cert-tls server

auth-nocache

cipher AES-256-CBC

#data-ciphers AES-256-CBC

mute-replay-warnings

verb 3Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7490922947

Url: https://administrator.de/forum/openvpn-keine-internetverbindung-und-client-client-ping-nicht-moeglich-7490922947.html

Ausgedruckt am: 06.07.2025 um 16:07 Uhr

27 Kommentare

Neuester Kommentar

Hi,

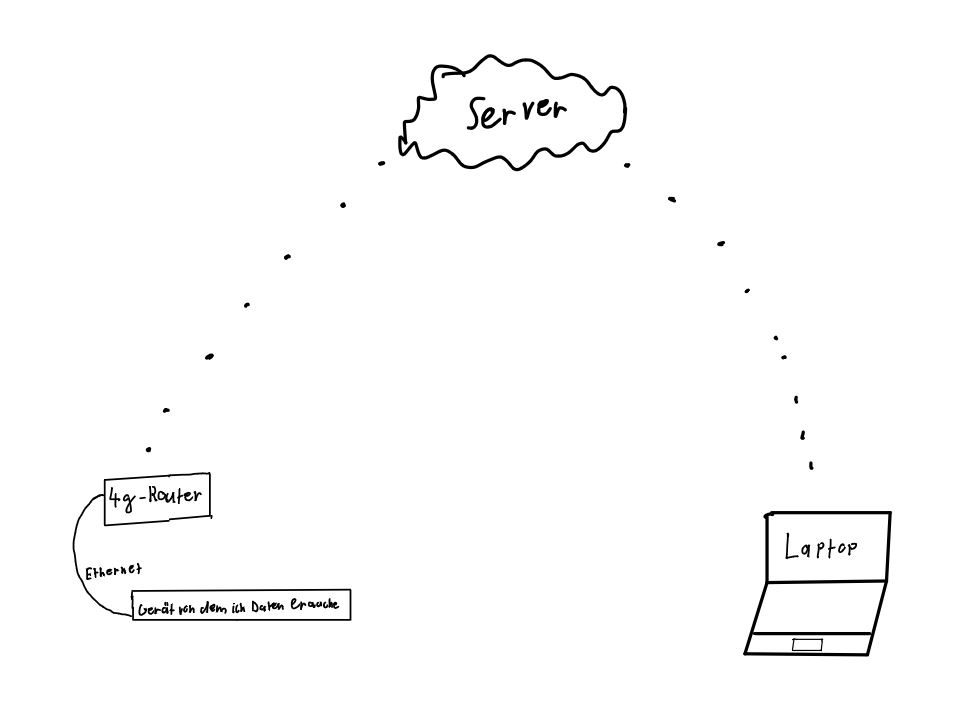

kannst du mal ein Bild malen, wie das aussehen soll? Deiner Beschreibung nach verstehe ich nicht, wer sich jetzt wo hin verbindet.

Die Clients verbinden sich mit dem OpenVPN Server, ok. Wo kommt dieser Router her, der sich da als Client einwählt, wo steht der? Und was willst du da damit genau erreichen?

Über welche Clients reden wir? Per default kannst du Windows-Clients nie pingen, weil ICMP per Windows-Firewall nicht erlaubt ist.

Gruß

Drohnald

kannst du mal ein Bild malen, wie das aussehen soll? Deiner Beschreibung nach verstehe ich nicht, wer sich jetzt wo hin verbindet.

Die Clients verbinden sich mit dem OpenVPN Server, ok. Wo kommt dieser Router her, der sich da als Client einwählt, wo steht der? Und was willst du da damit genau erreichen?

Über welche Clients reden wir? Per default kannst du Windows-Clients nie pingen, weil ICMP per Windows-Firewall nicht erlaubt ist.

Gruß

Drohnald

Du hast, wie leider sehr oft, eine nicht supportete Gateway Redirect und eine Split Tunneling Konfig vermischt in deinem OpenVPN Setup.

Solch ein Blödsinn funktioniert natürlich nicht und ist auch der Grund warum deine Internet Verbindung unterbrochen wird.

Logischerweise geht entweder nur das eine oder das andere niemals aber beides zugleich.

Das hiesige OpenVPN Tutorial beschreibt diese Thematik im Detail! Lesen und verstehen...!

Korrigiere also deine falsche OVPN Server Konfig dementsprechend, dann wird das auch alles problemlos klappen! Alle weiteren Informationen zum korrekten OpenVPN Setup findest du ebenfalls im Tutorial.

Solch ein Blödsinn funktioniert natürlich nicht und ist auch der Grund warum deine Internet Verbindung unterbrochen wird.

Logischerweise geht entweder nur das eine oder das andere niemals aber beides zugleich.

Das hiesige OpenVPN Tutorial beschreibt diese Thematik im Detail! Lesen und verstehen...!

Korrigiere also deine falsche OVPN Server Konfig dementsprechend, dann wird das auch alles problemlos klappen! Alle weiteren Informationen zum korrekten OpenVPN Setup findest du ebenfalls im Tutorial.

Ich hoffe man kann das einigermaßen erkennen, bin nicht so ein begnadeter Künstler.

Reicht schon ;)Eine weitere Sache die funktionieren soll ist, dass ich auf ein Gerät zugreifen möchte, welches am Router per Ethernet angeschlossen ist. Seht ihr hier irgendwelche Probleme?

Nein, kein Problem. Der 4G-Router muss dann nur als site-to-site eingerichtet werden. Der Merkzettel von aqui beschreibt nur client-to-site und du würdest nur den 4G Router sehen.Der Merkzettel von aqui beschreibt nur client-to-site

Dazu sollte man, wie immer, auch die Weiterführenden Links ansehen, denn die beinhalten auch eine Site-to-Site Konfig ("Gesamtes Client Netzwerk routen (LAN zu LAN Kopplung):") mit allem Drum und Dran sowohl in einem one armed Setup als auch in einem Kaskaden Setup! 😉OpenVPN Site-2-Site Konfig

P.S.: Bitte beim nächsten Mal Code Tags verwenden wenn du Konfig Dateien hier postest damit da nicht so ein Gruselthread wie oben mit wirrer Formatierung entsteht! 😡

Kann man übrigens mit dem "Bearbeiten" Knopf auch immer noch nachträglich anpassen!

Hi,

und wenn ich das richtig überflogen habe ist dein Server in einem 192.168.0.0/24 Netz bzw. Routet dieses.

Das ist auch suboptimal da dieses Netz Standard bei vielen Routern ist. Ebenfalls 192.168.1.0/24 und 192.168.2.0/24, 192.168.178.0/24 usw.

Wenn sich der Client in einem solchen Netz befindet würde es auch nie funktionieren.

Setze dein Server in ein komplett anderes Segment bzw ändere dein Netz hintendran.

Gruß

und wenn ich das richtig überflogen habe ist dein Server in einem 192.168.0.0/24 Netz bzw. Routet dieses.

push "route 192.168.0.0 255.255.255.0" Das ist auch suboptimal da dieses Netz Standard bei vielen Routern ist. Ebenfalls 192.168.1.0/24 und 192.168.2.0/24, 192.168.178.0/24 usw.

Wenn sich der Client in einem solchen Netz befindet würde es auch nie funktionieren.

Setze dein Server in ein komplett anderes Segment bzw ändere dein Netz hintendran.

Gruß

Das ist auch suboptimal

Gut beobachtet und in der Tat schlechtes und wenig vorausschauendes VPN Adressdesign! 👍Siehe dazu auch HIER!

Bei einem "Router" dessen einziger Sinn und Zweck es ja ist IP Pakete zu routen sprich zu "forwarden" ist IPv4 Forwarding system- und prinzipbedingt natürlich immer schon per se aktiv!

Mal ehrlich: Das sagt einem doch auch schon der gesunde IT Verstand.

Der Support des Herstellers lacht sich vermutlich gerade kringelig ob deiner Nachfrage.

Bei dir ist schlicht und einfach die OpenVPN Konfig grundfalsch und deshalb scheitert dieses ansonsten einfache und banale VPN Setup. Korrigiere die oben bereits genannten Fehler dann rennt das auch sofort.

Mal ehrlich: Das sagt einem doch auch schon der gesunde IT Verstand.

Der Support des Herstellers lacht sich vermutlich gerade kringelig ob deiner Nachfrage.

Bei dir ist schlicht und einfach die OpenVPN Konfig grundfalsch und deshalb scheitert dieses ansonsten einfache und banale VPN Setup. Korrigiere die oben bereits genannten Fehler dann rennt das auch sofort.

Poste nochmal deine jetzt aktuell verwendete OpenVPN Serverkonfig!

Und wenn du mit dem OVPN Client aktiv verbunden bist ein route print (Windows).

Nur nochmal zum Verständnis...

Bedenke das in deiner Server Konfig zwingend client-to-client konfiguriert sein muss sonst ist eine Kommunikation zw. Laptop und 4G Router die ja beide OVPN Clients sind aus Sicht des Server nicht möglich. Ebenso muss natürlich IPv4 Forwarding aktiviert sein! (Siehe Tutorial)

Und wenn du mit dem OVPN Client aktiv verbunden bist ein route print (Windows).

Nur nochmal zum Verständnis...

- Laptop wählt sich als OVPN Client am Server ein

- 4G Router wählt sich als OVPN Client am Server ein

- Laptop soll via OVPN Server auf Host im lokalen LAN des 4G Routers zugreifen

Bedenke das in deiner Server Konfig zwingend client-to-client konfiguriert sein muss sonst ist eine Kommunikation zw. Laptop und 4G Router die ja beide OVPN Clients sind aus Sicht des Server nicht möglich. Ebenso muss natürlich IPv4 Forwarding aktiviert sein! (Siehe Tutorial)

jetzt habe ich es hinbekommen

👍Allerdings funktioniert das Programm was dort läuft noch nicht wie gewünscht.

Das ist für die IP Connectivity an sich und damit das VPN erstmal völlig irrelevant. Für das Netzwerk was ja nur bis Layer 3 funktioniert ist das alles was zählt, denn das transportiert ja deine Daten.Wenn Laptop und Endgerät sich pingen können und vice versa ist netzwerktechnisch alles OK.

evtl. eine blöde Frage

Gibts ja bekanntlich nicht nur blöde Antworten! Gehen wir also mal das Wagnis Antwort ein...

dass mein Client Laptop im Subnet von dem 4G Router eine feste IP bekommt, ebenfalls in der 10.162.173.xxx range?

Oha, nun müssen wir zurück zu den Grundlagen von IP Adressierungen...Ums kurz zu machen: NEIN, das geht in einem derzeit gerouteten Umfeld wie deinem logischerweise nicht.

Wie sollte es denn auch gehen, denn du kannst doch niemals einem Netzwerk Client eine IP Adresse geben die nicht seiner jeweiligen Netzwerk Adresse entspricht. Das wäre nicht TCP/IP konform und verstößt gegen grundlegende IP Adressierungs Standards.

Warum sollte man das denn auch machen? In einem sauber gerouteten IP Netzwerk wäre das doch auch völlig unnötig.

was Daten per UDP aussendet.

Das ist ja per se in einem gerouteten Netz völlig egal. UDP und TCP sind bekanntlich beide problemlos routebar. Das ist also de facto keine Hürde!Anders sieht es aber aus wenn das Programm UDP Broadcasts für eine Kommunikation benutzt. Broadcasts werden, wie du als guter Netzwerker ja auch weisst, prinzipbedingt nicht über Routing Grenzen geforwardet.

Will man das braucht es sog. UDP IP Helper Adressen (Proxy Forwarding) was ein Router aber supporten muss.

Leider machst du keinerlei hilfreiche Angaben um welche Art des UDP Traffics es sich handelt so das man hier nur frei kristallkugeln kann.

Alternative wäre dann ggf. Bridging über dass VPN eine Option.

OpenVPN ist eines der wenigen VPN Protokolle die diese Option bietet. Damit bekommt dein OpenVPN Client dann direkt eine IP Adresse aus dem LAN des 4G Routers und verhält sich wie ein lokaler Client dort. Das VPN bzw. der VPN Tunnel fungiert dann als simple Layer 2 Bridge.

openvpn.net/community-resources/notes-ethernet-bridging-windows- ...

Bedenke aber auch die Nachteile, denn beim Bridging belastet der gesamte Broad- und Multicast Traffic des lokalen LANs deinen VPN Tunnel und mindert die Bandbreite bzw. Performance.

Ist das LAN aber klein ist das ggf. tolerabel und würde dann dein vermeintliches UDP Broadcasting Problem lösen.

Letztlich hängt es davon ab WIE die Anwendung kommuniziert. Wie schon gesagt ist ohne hilfreiche Infos dazu eine zielgerichtete Antwort nur Raterei.

Hallo ich befinde mich zur Zeit im Tutorial

Und?? Wie fühlt man sich da so?ich bin mir nicht sicher was ich dort eintragen muss

Einen IP Adresspool der nicht im lokalen LAN verwendet wird und der nicht Teil des DHCP Pools ist!sollen die Clients ihr eigenes Subnetz bekommen

Sorry aber diese Frage ist doch völlig sinnfrei und hatten wir oben schon. Wenn die Clients einen eigene Adresspool in einem anderen IP Netz haben musst du doch logischerweise wieder routen. Was das dann für deine UDP Broadcasts bedeutet ist dir ja schon mehrfach lang und breit oben erklärt worden! 🧐mir scheint es so als wäre in dem Link, den du geschickt hast das Bridging auf das LAN des Servers vorgesehen.

Genau so ist es! Brodcasts werden ja nur in einem Bridging Design übertragen wenn man nicht mit ip helper Adressen arbeiten will oder kann! Einfache Logik...siehe oben.ich fühle mich vor allem ein wenig verwirrt.

Warum? Was ist der genaue Grund? 🤔Ich verstehe nicht so ganz, wie es mir das bridging, welches ich auf dem OVPN Server aktiviere

Was Bridging ist hast du aber schon verstanden, oder??de.wikipedia.org/wiki/Bridge_(Netzwerk)

Eigentlich ganz einfach:

Der VPN Tunnel über den server ist insgesamt eine Layer 2 Bridge OHNE Routing. Quasi also ein virtuelles Patchkabel was du vom LAN, getunnelt über eine IP Verbindung, zum VPN Client verlängerst.

Der VPN Client wird also nicht per IP Routung sondern ganz normal via Mac Adress Bridging an das lokale LAN angeflanscht. Folglich "sieht" der Client auch alle Broad- und Multicast Frames, da er ja mit einer lokalen LAN IP arbeitet wie lokal angeschlossen.

Du hast jetzt hier noch von ip helper Adressen gesprochen.

Das ist einzig eine Option bei einem Routing Umfeld also wenn geroutet wird. Man sagt dem Router dann quasi: "hey, wenn du UDP Broadcasts mit Port xyz hast dann forwarde diese bitte an das Netzwerk a.b.c.0/24"en.wikipedia.org/wiki/UDP_Helper_Address

Dieses Feature muss aber dein Router oder Firewall supporten. OpenVPN kann das aber nicht weil ihm das Feature fehlt. Du bist dann also wieder auf dein VPN Bridging mit OpenVPN angewiesen.

Ausnahme ist das du den LabView Hersteller einmal fragst ob es eine Option gibt diese Dienste auch statisch zu definieren ohne auf UDP Broadcasts angewiesen zu sein. Zu 98% wird das möglich sein, ansonsten könnte der Hersteller sein Produkt niemals an Nutzer mit segmentierten IP Netzen verkaufen und würde ich so selber ins Knie schiessen. Im Firmenumfeld sind 99% aller Netze segmentiert. Aus ökonomischer Sicht wäre das sinnfrei.

Es würde dir sicher zusätzlich helfen eine solche Support Anfrage an den LabView Support zu senden!

Wenn es das denn nun war bitte deinen Thread auch als erledigt schliessen!